网络安全-存储型XSS、反射型XSS、

免责声明:本博客内所有工具/链接

请勿用于未授权的违法攻击!!

用户滥用造成的一切后果自负!!

使用者请务必遵守当地法律!!

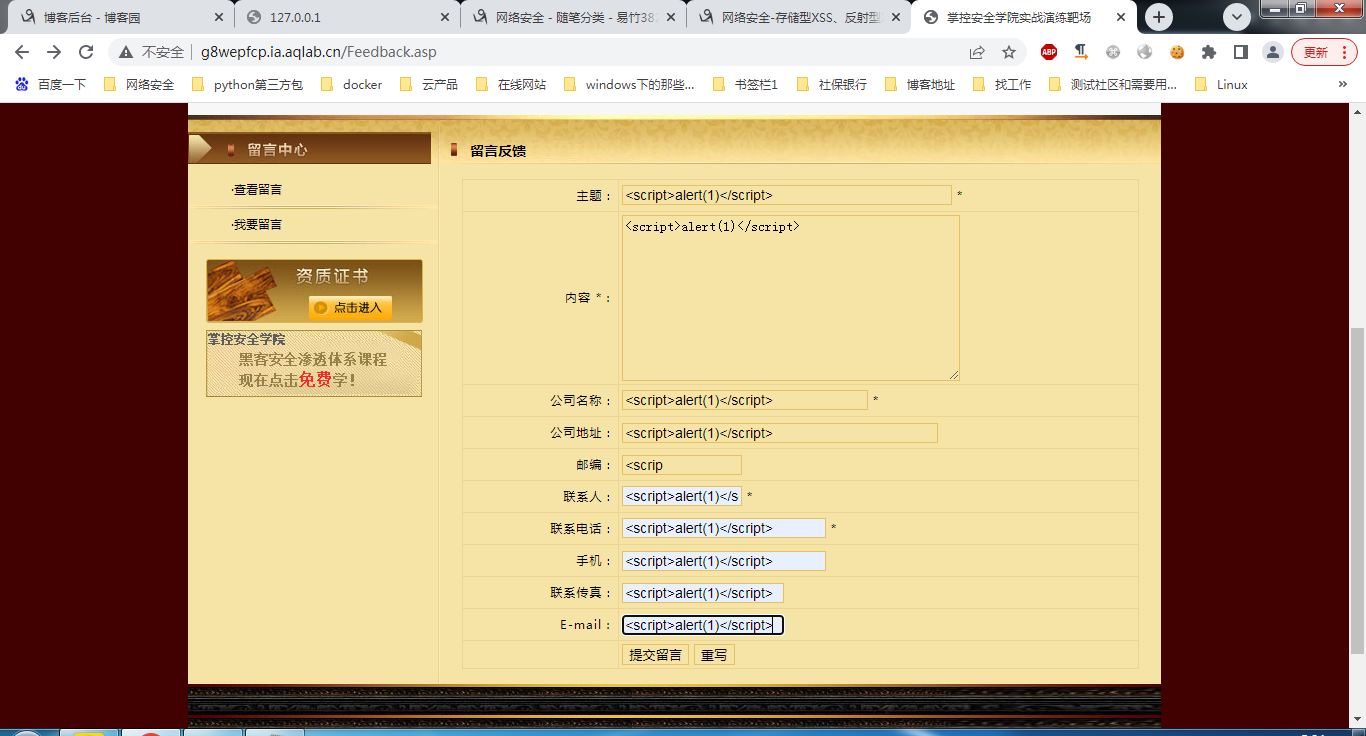

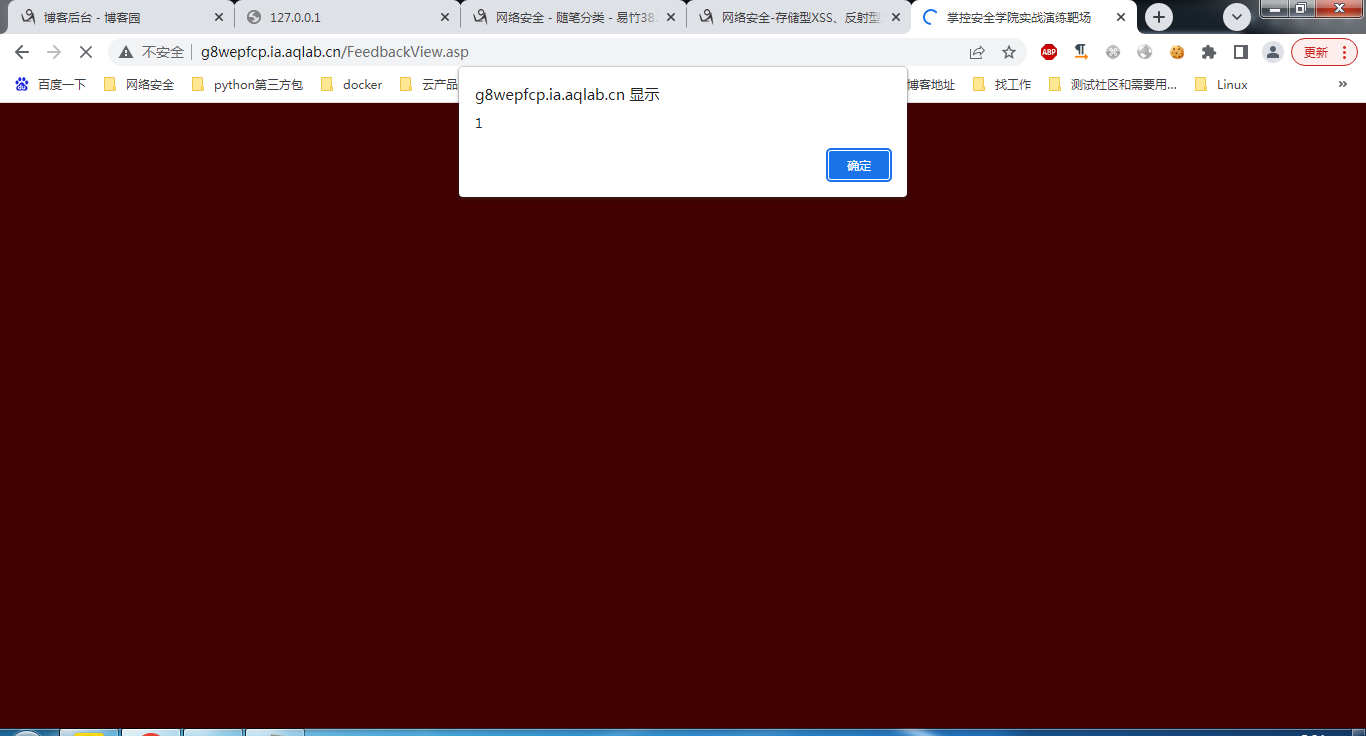

1、存储型XSS:提交的数据成功的实现了XSS,存入了数据库,别人访问页面的时候就会自动触发,涉及到存储的(数据库、日志) XSS保存下来了就是存储型。持久的,地址:http://g8wepfcp.ia.aqlab.cn/Feedback.asp

提交留言

2、ajax发送数据:https://www.w3school.com.cn/js/js_ajax_intro.asp

3、反射型XSS:没有保存下来的。 一次性的,传参里面有恶意语句,http://127.0.0.1/444.php?8=<script>alert(1)</script>,

4、DOM型XSS:

5、XSS攻击应用业务场景:重灾区:评论区、留言区、个人信息、订单信息等

针对型:站内信、网页即时通讯、私信、意见反馈

存在风险:搜索框、当前目录、图片属性等

6、触发JS方法:标签风格: <script>alert(1)</script>、伪协议: <a href=Javascript:alert(1)>123</a>、事件:<img src=# onerror=alert(1) />

7、

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 使用C#创建一个MCP客户端

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现

2019-09-15 CSS