Tcpdump抓包 & Wireshark解析

引用自:https://www.cnblogs.com/luozhuzhu/p/13405350.html

在工作这一块,免不了和其他开发人员打交道。比如,和其他部门 or 公司联调,甚至是和自己部门的人联调的时候。这时候,对接问题就很容易暴露出来,特别是Tcp/Udp会话的时候,很容易就会呈现出公说公有理,婆说婆有理的现象,甚至我刚接触这行的时候,会和他们争论不休。自从我学会了这个排查利器之后,我和别人争论就再也没输过。因为我会先抓个包分析一下,可以清晰看到自己代码处理结果是否有错误,如果是自己错了,安静修改错误;如果不是自己的错,大可以把包丢出来,可以说抓到的包是个铁证。

一、讲正事,介绍一下Tcpdump命令(没安装的yum install tcpdump一下)。

Tcpdump可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

讲白了,Tcpdump抓取的就是最底层的数据。

tcpdump的常见用法:

tcpdump [-adeflnNOpqStvx][-c<数据包数目>][-dd][-ddd][-F<表达文件>][-i<网络接口>][-r<数据包文件>][-s<数据包大小>][-tt][-T<数据包类型>][-vv][-w<数据包文件>]

例子:

1.抓取5个包

tcpdump -c 5

2.抓取5个主机端口以数字显示的包

tcpdump -c 5 -n

3.抓取5个主机端口以数字显示的完整包

tcpdump -c 5 -n -s0

4.抓取eth0网卡上的5个包

tcpdump -i eth0 -c 5 -n -s0

5.抓取eth0网卡上的5个tcp的包

tcpdump tcp -i eth0 -c 5 -n -s0

6.抓取eth0网卡上的5个tcp的包,并且这个包的源地址是10.10.10.2的

tcpdump tcp -i eth0 -c 5 -n -s0 and src net 10.10.10.2

7.抓取eth0网卡上的5个tcp的包,并且(这个包的源地址是10.10.10.2的,或者目标地址是10.10.10.2的)

tcpdump tcp -i eth0 -c 5 -n -s0 and src net 10.10.10.2 or dst net 10.10.10.2

8.抓取eth0网卡上的5个tcp的包,并且(这个包的源地址是10.10.10.2,源端口是12580的)

tcpdump tcp -i eth0 -c 5 -n -s0 and src net 10.10.10.2 or src port 12580

9.抓取eth0网卡上的5个tcp的包,并且(这个包的目标地址是10.10.10.2,目标端口是12580的)

tcpdump tcp -i eth0 -c 5 -n -s0 and dst net 10.10.10.2 or dst port 12580

10.抓取eth0网卡上的5个tcp的包,并且(这个包的源地址是10.10.10.2的,或者目标地址是10.10.10.2的),并且把抓到的包写到当前目录的target.cap文件中

tcpdump tcp -i eth0 -c 5 -n -s0 and src 10.10.10.2 or dst 10.10.10.2 -w ./target.cap

通过以上的这几个例子,可以发现这个tcpdump的选项很多,并且非常灵活实用。十分满足我们平常的使用需求。

二、介绍一下Wireshark

Wireshark是一个网络封包分析软件,可以显示出最为详细的网络封包资料,并且支持多种协议。通过这款软件,我们可以很好的排查网络问题。软件里提供的过滤规则十分强大,也是令我使用印象最深刻的,可以帮助我们过滤一些没用的干扰信息。

(下载地址:https://www.wireshark.org/#download)

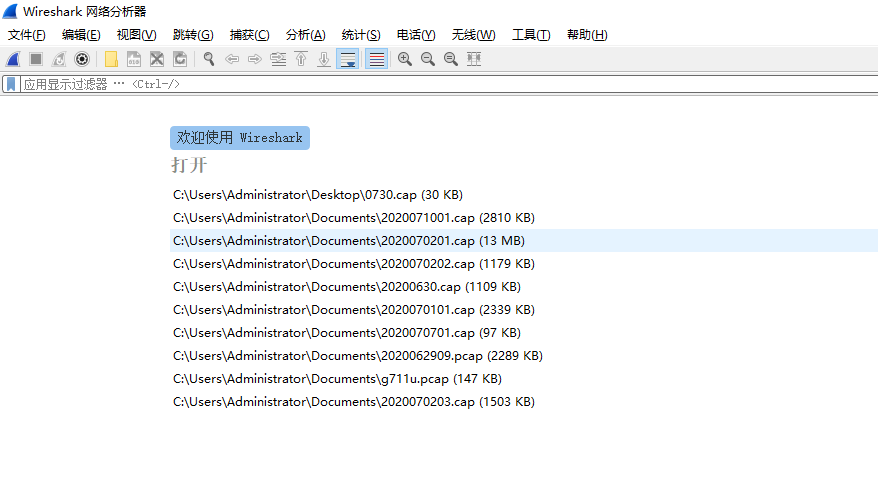

一打开界面,看着就是功能很丰富的感觉:

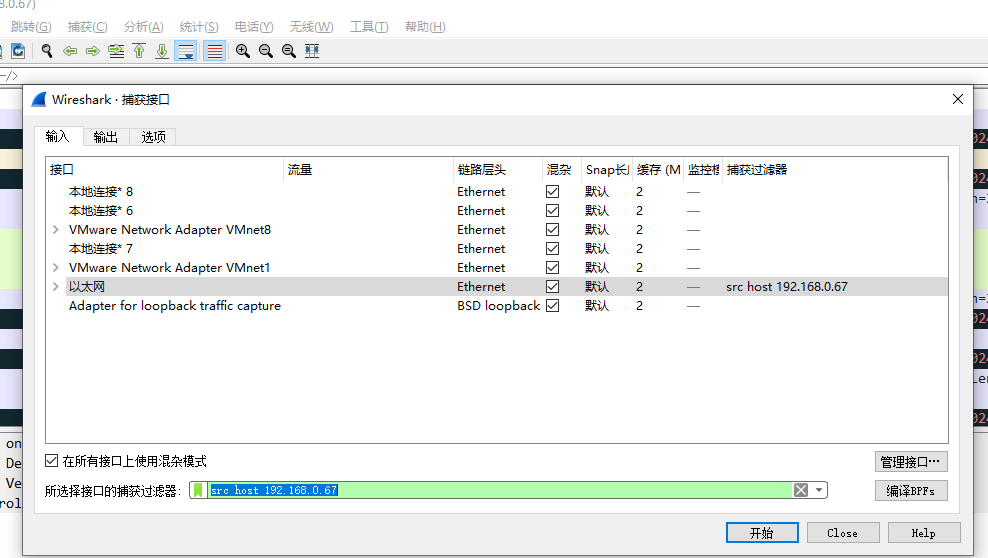

它自身也携带了支持过滤器的抓包工具,点击 捕获-选项 就可以看到:

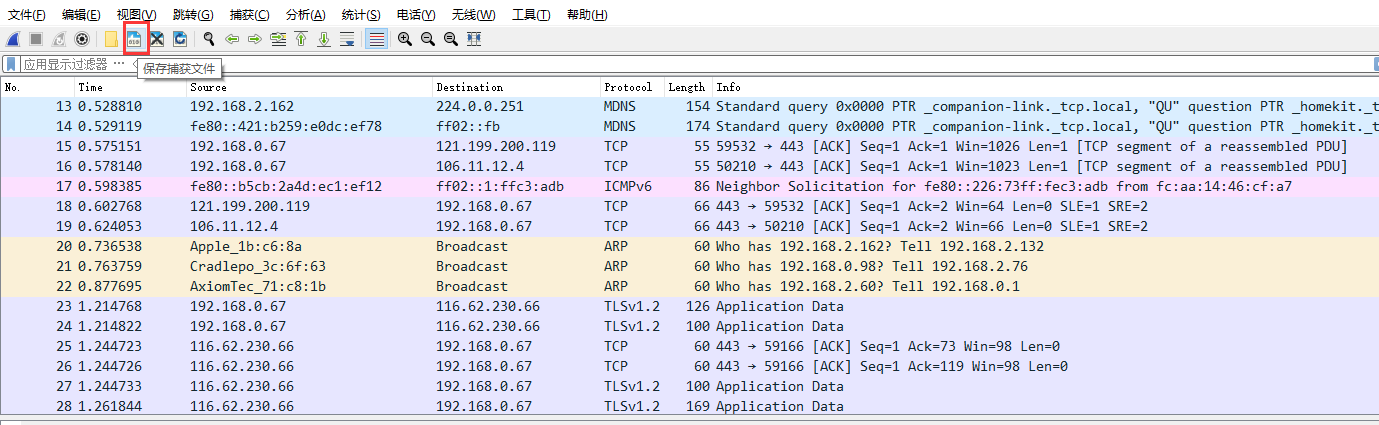

抓完之后,可以点击图标保存捕获文件,这样后面随时都可以通过保存的文件打开wireshark进行解析。

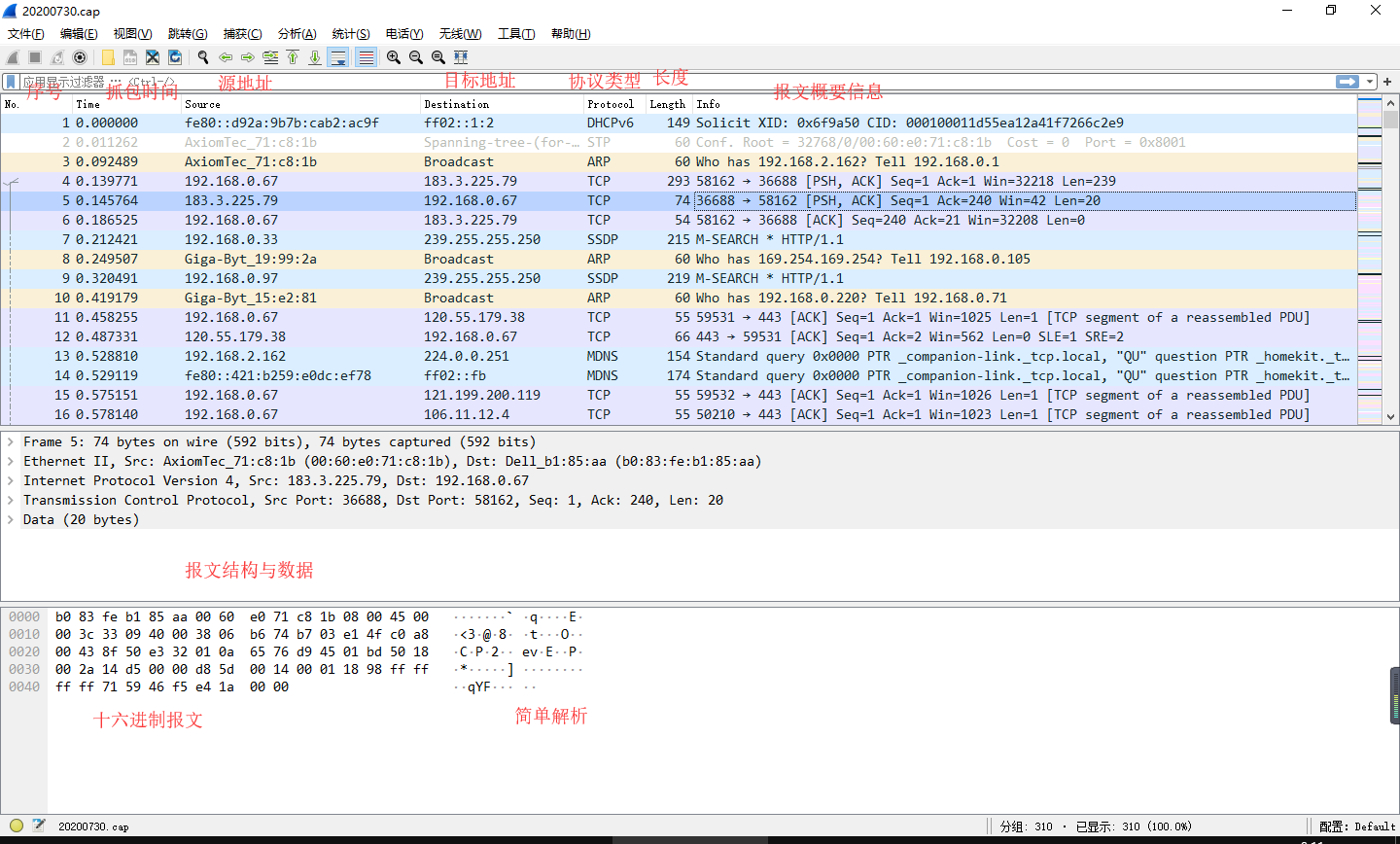

wireshark打开一个包之后,可以看到如下界面:

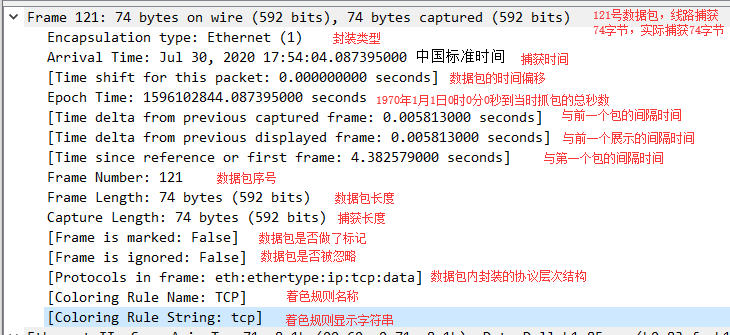

在报文结构与数据中:

Frame: 物理层的数据帧概况

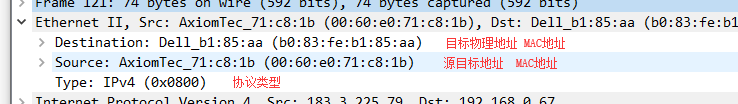

Ethernet II: 数据链路层以太网帧头部信息

Internet Protocol Version 4: 网络层IP包头部信息

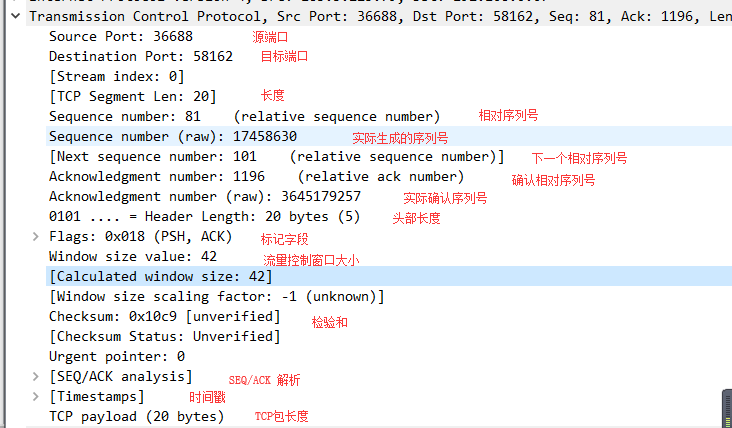

Transmission Control Protocol: 传输层的数据段头部信息

Data: 存放一些多余出来的wireshark自身无法解析的协议(这里一般是我们实际使用的报文数据)

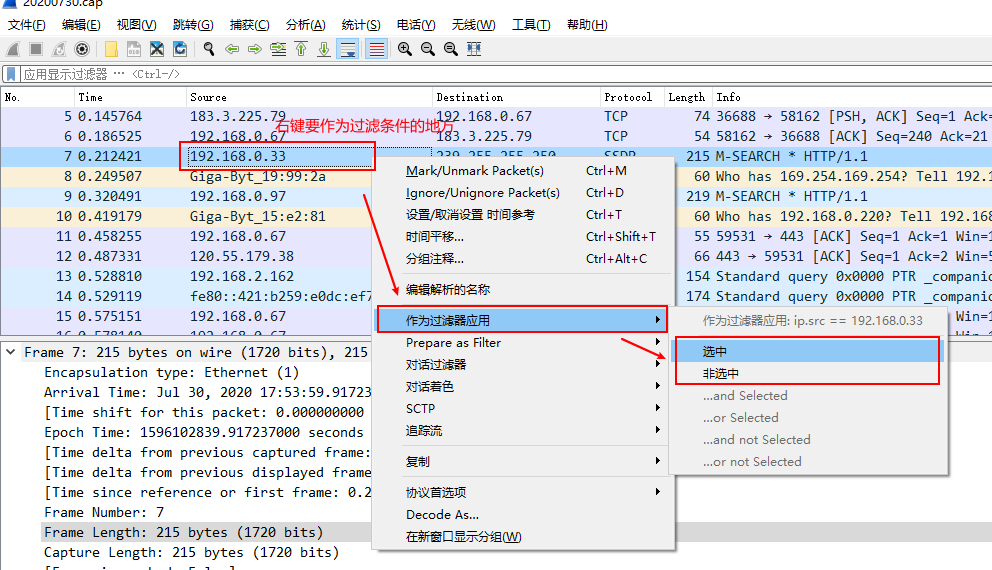

如果要是使用过滤器的话,对于不是很经常使用wireshark的,可以使用以下方法节省时间:

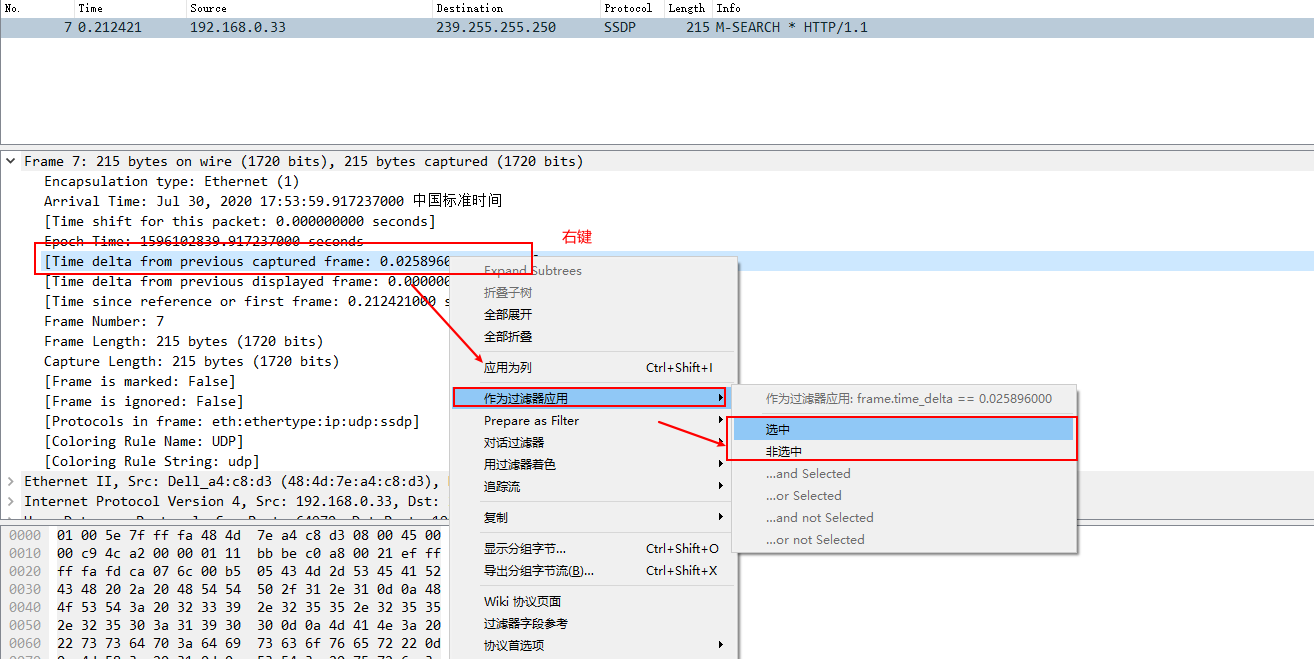

比如 我要使用 192.168.0.33 这个source IP作为过滤条件,那我可以右键这一个单元--作为过滤器使用--选中/非选中,就可以查看过滤后的结果了,操作比较方便,多使用几次就可以自己手写过滤器规则了。

包括在底下的报文结构,也是可以作为条件过滤结果,图示如下。

还有一个比较常用的就是,我们实际使用的可能是自己内部的一些协议,比如加解密处理后的,我们需要把对应的十六进制报文复制下来,通过自己的程序进行解析。下列就是复制完整报文的步骤。如果是只需要我们加密的数据,可以 右键Data--复制--...as a Hex Stream 复制十六进制报文。

换编码:

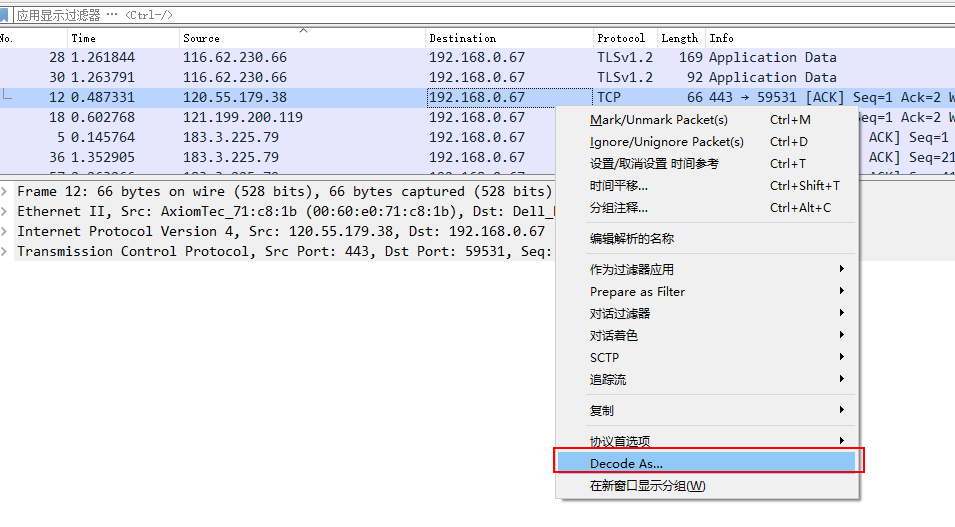

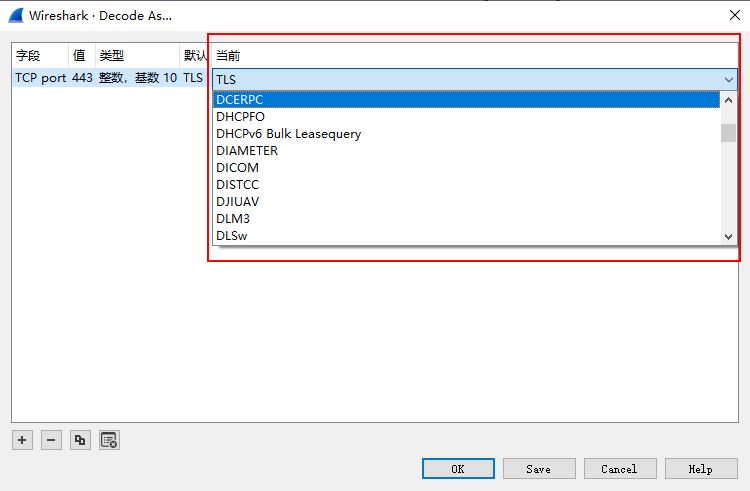

在实际使用的过程中,有可能会出现wireshark协议识别错误,我们可以 右键数据包-Decode As... 选择我们自己需要的协议,如果没有的话,那就只能自己解析了。

三、总结

其他还有很多实用功能,我就不一一介绍了,留给大家使用过程中去了解。

在使用过程中,会发现网络的很多乐趣,以前书面上看到的一些网络知识很多都会在抓到的包中呈现,希望大家可以用心使用、用心体会。在遇到联调问题的时候,可以通过抓包的形式呈现数据,一般我们开发过程中,我们自己都会编写一套我们程序使用的解析工具。一来,给程序交互使用;二来,抓包的时候,复制十六进制可以直接解析出具体的报文。这可以很好地帮我们定位代码执行的最终输出是否可靠。