@linux --firewalld防火墙概述

1|0firewalld防火墙

1|1一、防火墙安全概述

1|2二、防火墙区域管理

区域

| 区域 | 默认规则策略 |

|---|---|

| trusted | 允许所有的数据包流入流出 |

| home | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量 |

| internal | 等同于home区域 |

| work | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、ipp-client、dhcpv6-client服务相关,则允许流量 |

| public | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量 |

| external | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| dmz | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| block | 拒绝流入的流量,除非与流出的流量相关 |

| drop | 拒绝流入的流量,除非与流出的流量相关 |

1|3三、防火墙基本指令参数

1.firewall-cmd命令分类列表

| 参数 | 作用 |

|---|---|

| zone区域相关指令 | |

| –get-default-zone | 获取默认的区域名称 |

| –set-default-zone=<区域名称> | 设置默认的区域,使其永久生效 |

| –get-active-zones | 显示当前正在使用的区域与网卡名称 |

| –get-zones | 显示总共可用的区域 |

| –new-zone= | 新增区域 |

| services服务相关命令 | |

| –get-services | 列出服务列表中所有可管理的服务 |

| –add-service= | 设置默认区域允许该填加服务的流量 |

| –remove-service= | 设置默认区域不允许该删除服务的流量 |

| Port端口相关指令 | |

| –add-port=<端口号/协议> | 设置默认区域允许该填加端口的流量 |

| –remove-port=<端口号/协议> | 置默认区域不允许该删除端口的流量 |

| Interface网站相关指令 | |

| –add-interface=<网卡名称> | 将源自该网卡的所有流量都导向某个指定区域 |

| –remove-interface=<网卡名称> | 取消网卡绑定区域 |

| sourceIP相关指令 | |

| –add-source=<IP/位数> | 设置默认IP允许服务的流量 |

| –remove-source=<IP/位数> | 移除设置的默认IP允许服务的流量 |

| 其他相关指令 | |

| –list-all | 显示当前区域的网卡配置参数、资源、端口以及服务等信息 |

| –reload | 让“永久生效”的配置规则立即生效,并覆盖当前的临时规则 |

1|4四、防火墙区域配置策略

1.禁用与取消禁用防火墙

2.启动firewalld

3.firewalld常用命令

4.配置测试

**配置要求:**调整默认public区域拒绝所有流量,但如果来源IP是10.0.0.0/24网段则允许

1|5五、防火墙配置放行策略

1.firewalld放行服务

2.firewalld放行端口

3.放行网段

1|6六、防火墙配置端口转发策略

1.端口转发实现

实例: 需要将本地的10.0.0.8:5555端口转发至后端172.16.1.7:22端口

1|7七、防火墙富规则

1.实例一

例题:允许10.0.0.1主机能够访问http服务,允许172.16.1.0/24能访问10050端口

2.实例二

例题:默认public区域对外开放所有人能通过ssh服务连接,但拒绝172.16.1.0/24网段通过ssh连接服务器

3.实例三

例题:当用户来源IP地址是10.0.0.1主机,则将用户请求的5555端口转发至后端172.16.1.7的22端口

4.查看富规则

5.firewalld配置禁ping

注:一般所有的拒绝或接受都配置在默认区域,当指定IP访问指定端口或者服务的时候使用富规则

1|8八、防火墙规则备份

1|9九、防火墙内部共享上网

1.开启IP伪装

2.开启内核转发(如果使用iptables必须手动开启,firewalld不需要手动开启)

3.配置没有外网机器的网关地址

4.测试访问外网

2|0iptables防火墙

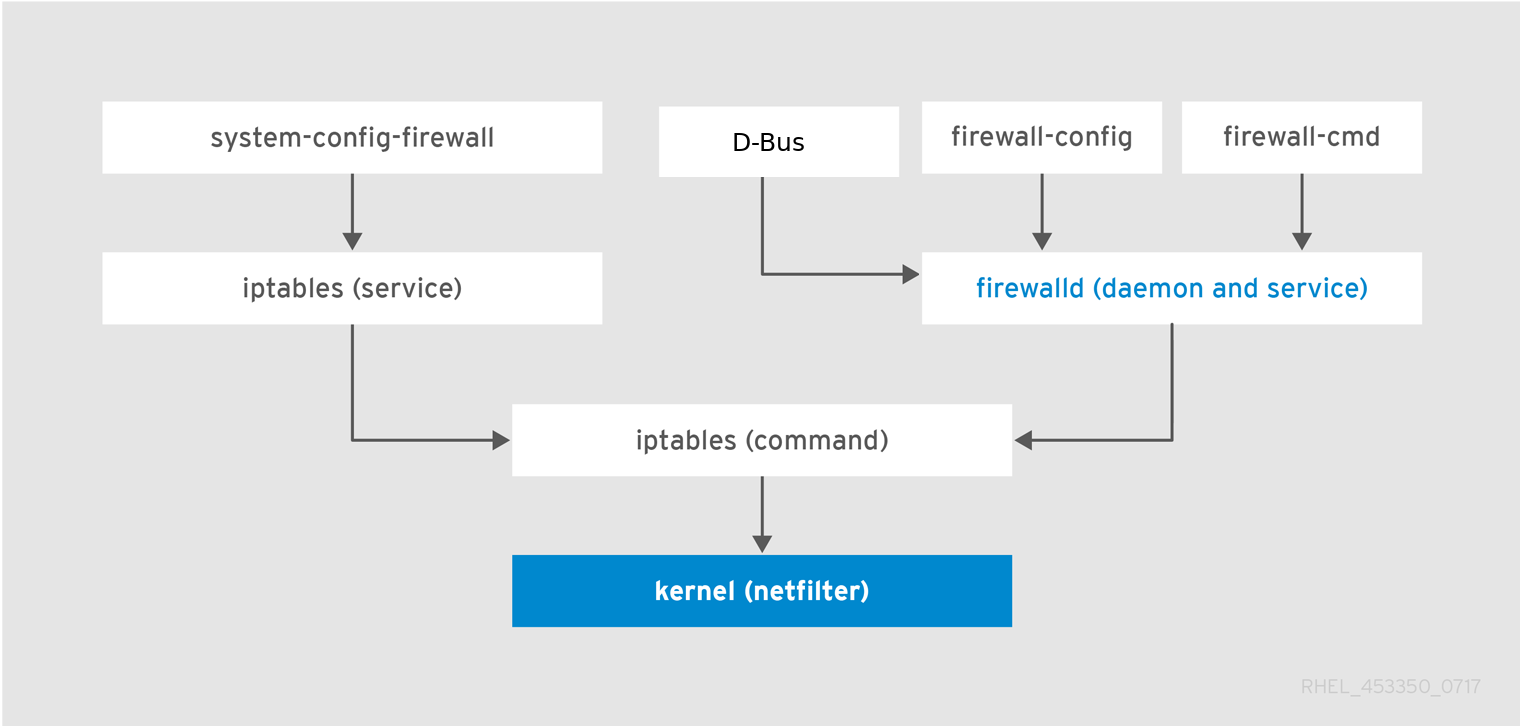

2|1一、iptables防火墙概述

1.应用场景

2.iptables工作流程

2|2二、iptables四表五链

1.filter表

2.NAT表

2|3三、iptables安装

1.安装iptables

2.加载防火墙的内核模块

3.停止firewalld,启动iptables

2|4四、iptables常用参数

2|5五、iptables常用操作

1.查看防火墙(默认filter表)

2.查看防火墙规则,指定nat表

3.清除防火墙规则

4.添加防火墙规则

5.删除防火墙规则

2|6六、防火墙配置实例

1.禁止端口访问

2.拒绝IP访问

3.禁止IP网段访问

4.只允许某个IP访问

5.匹配端口范围

2|7七、企业里一般怎么配置

1.配置之前考虑下

2.配置安全规则

3|0天坑:

3.企业中配置

3|1八、防火墙规则永久生效

3|2九、内部共享上网

1.在m01上操作

2.没有外网ip的主机操作

3|3十、端口转发和IP转发

1.端口转发

2.IP转发

__EOF__

本文作者:ଲ小何才露煎煎饺

本文链接:https://www.cnblogs.com/zeny/p/15121608.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/zeny/p/15121608.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文来自博客园,作者:ଲ小何才露煎煎饺,转载请注明原文链接:https://www.cnblogs.com/zeny/p/15121608.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报