mkcert生成ssl证书+nginx部署局域网内的https服务访问

环境

使用的是树莓派 安装的是ubuntu 系统

https://github.com/FiloSottile/mkcert/releases 下载

添加权限

chmod 777 ./mkcert-v1.4.4-linux-arm64

1、CA 证书加入本地可信 CA

./mkcert-v1.4.4-linux-arm64 -install

2、生成自签证书

./mkcert-v1.4.4-linux-arm64 smp.com

使用生成的证书文件 配置到网站既可

3、生成自签证书

证书可信的三个要素:

- 由可信的 CA 机构签发

- 访问的地址跟证书认证地址相符

- 证书在有效期内

使用mkcert -CAROOT命令可以列出 CA 证书的存放路径

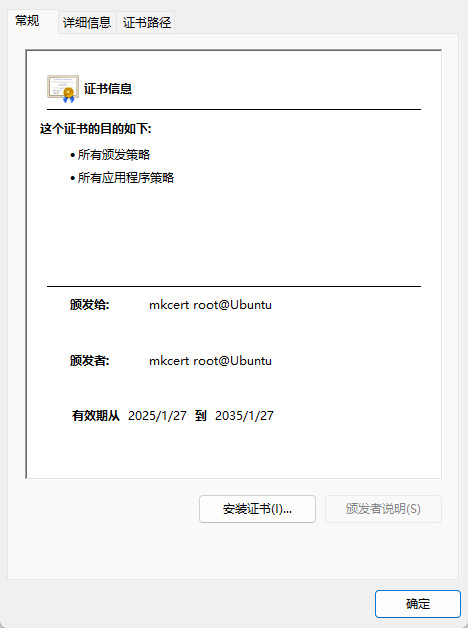

可以看到 CA 路径下有两个文件rootCA-key.pem和rootCA.pem两个文件,用户需要信任rootCA.pem这个文件。将rootCA.pem拷贝一个副本,并命名为rootCA.crt(因为 windows 并不识别pem扩展名,并且 Ubuntu 也不会将pem扩展名作为 CA 证书文件对待),将rootCA.crt文件分发给其他用户,手工导入。

windows 导入证书的方法是双击这个文件,在证书导入向导中将证书导入受信任的根证书颁发机构:

MacOS 的做法也一样,同样选择将 CA 证书导入到受信任的根证书办法机构。

Ubuntu 的做法可以将证书文件(必须是crt后缀)放入/usr/local/share/ca-certificates/,然后执行sudo update-ca-certificates

Android 和 IOS 信任 CA 证书的做法参考官方文档。

参考博客:https://blog.dteam.top/posts/2019-04/%E6%9C%AC%E5%9C%B0https%E5%BF%AB%E9%80%9F%E8%A7%A3%E5%86%B3%E6%96%B9%E6%A1%88mkcert.html#%E5%B1%80%E5%9F%9F%E7%BD%91%E5%86%85%E4%BD%BF%E7%94%A8

https://blog.csdn.net/m0_62317155/article/details/137210539

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~