20222414 2024-2025-1《网络与系统攻防技术》实验五实验报告

1.实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

本周学习内容

(1)TCP/IP攻击概述

(2)IP源地址欺骗

(3)ARP欺骗

(4)ICMP路由重定向攻击

2.实验过程

2.1从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:

2.1.1DNS注册人及联系方式

输入whois besti.edu.cn

可以看到,拒绝连接,大概率是防火墙或过滤器阻止了该次连接,无法成功连接到目标服务器。

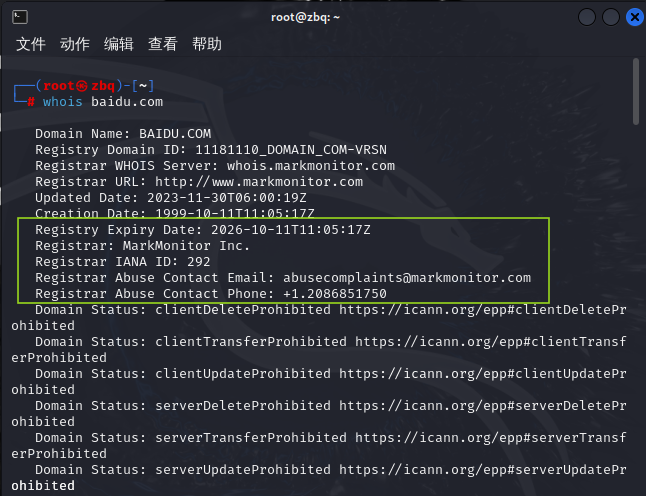

OK,那我们换一个网站,whois百度,再次尝试

可以看到注册商MarkMonitor Inc,邮箱电话,更新日期,创建日期和过期时间等信息

2.1.2该域名对应IP地址

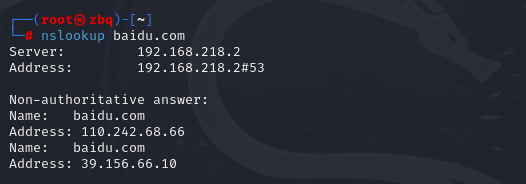

我们再次使用baidu.com继续实验

nslookup是一个网络管理命令行工具,用于查询DNS域名解析服务,获取特定域名的 IP 地址或者执行反向 DNS 查询

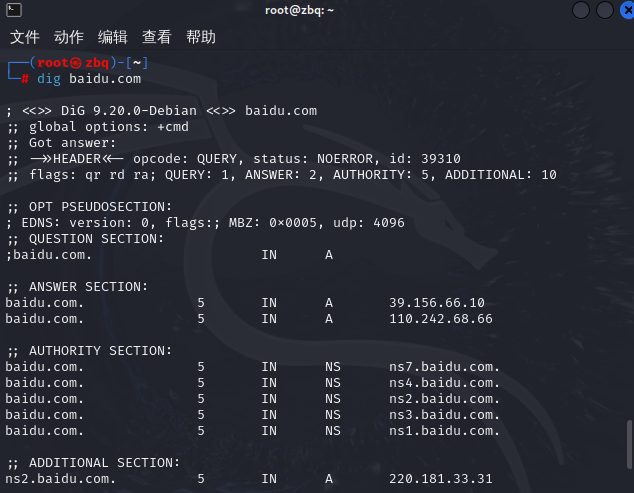

dig也可以获取DNS对应的IP地址

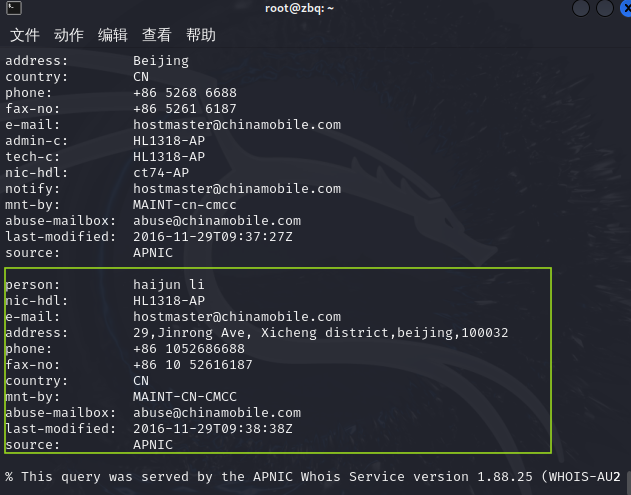

2.1.3IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

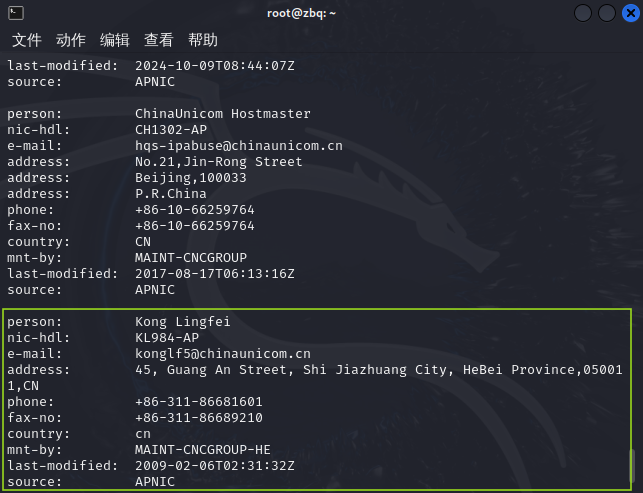

输入whois 110.242.68.66

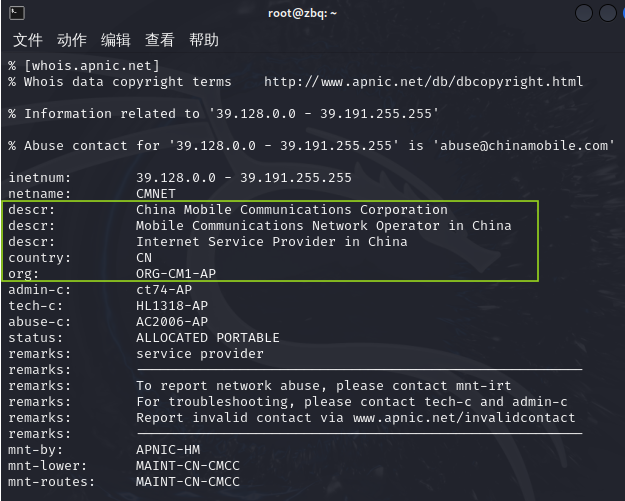

输入whois 39.156.66.10

IP地址所在国家、城市和具体地理位置

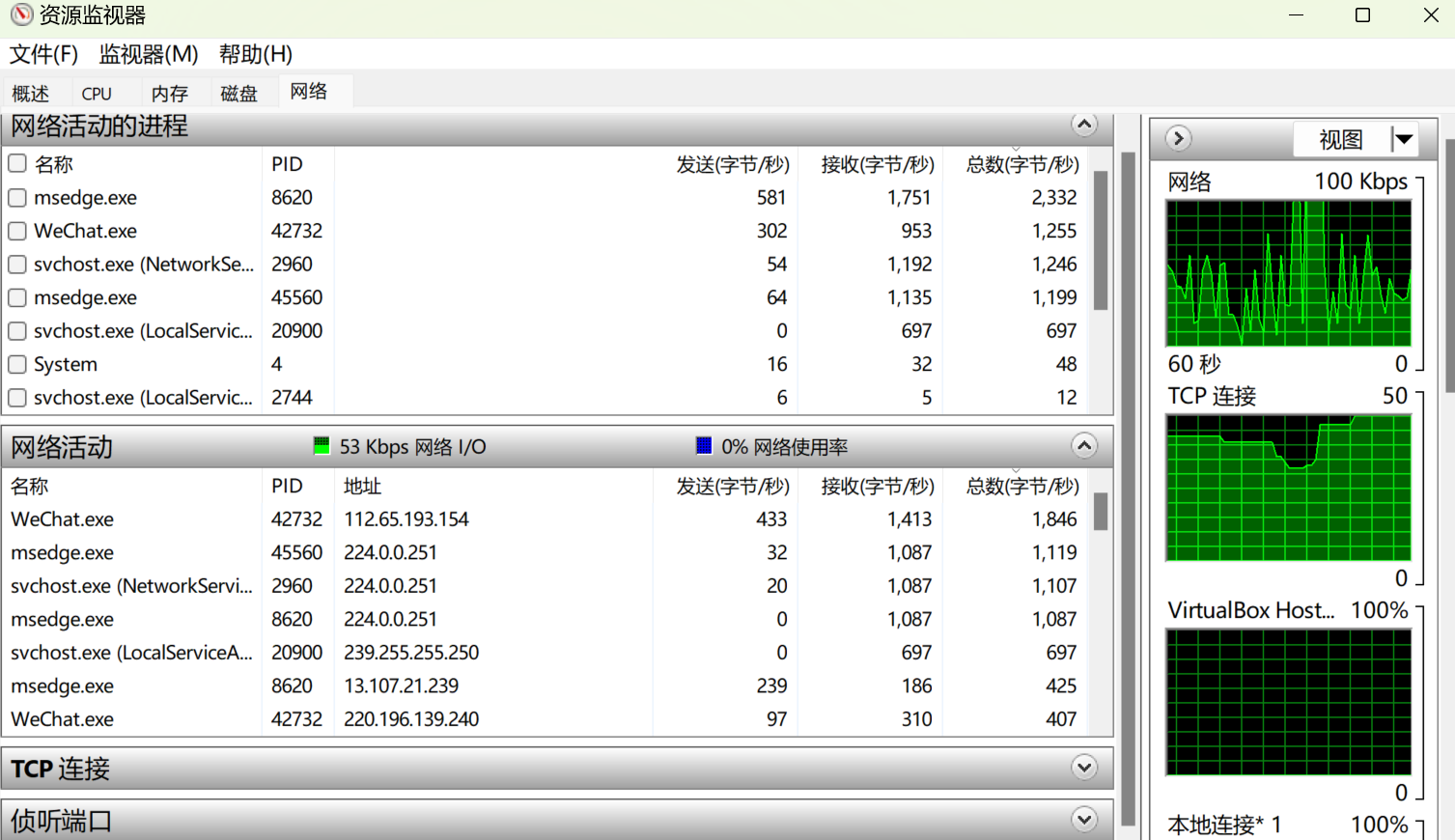

输入traceroute baidu.com命令,发现很多路径节点被设置为不回送ICMP超时报文,所以得不到IP地址

使用IP属地查询工具获取更具体的地理信息如下:

输入IP地址110.242.68.66,可以得到IP地址的具体地址

①使用IP归属地查询工具"https://tool.lu/ip/"

②"https://www.opengps.cn/Data/IP/LocHighAcc.aspx"使用OPENGPS.cn位置服务

输入IP地址39.156.66.10,可以得到IP地址的具体地址

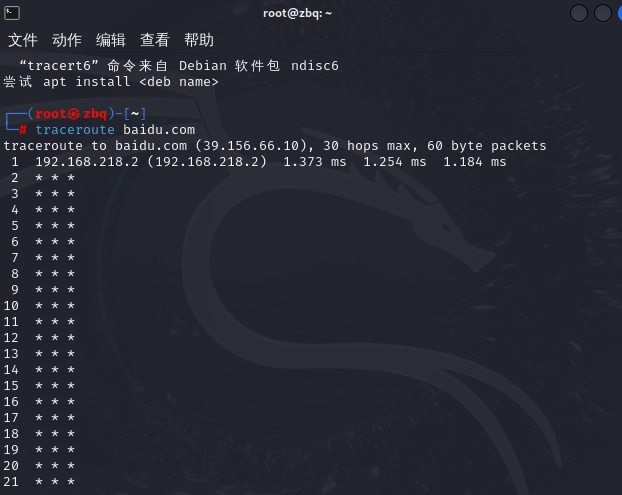

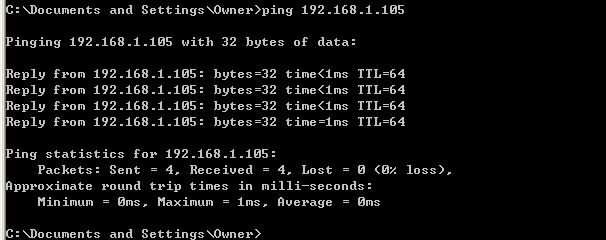

2.2获取QQ好友IP地址并获取IP对应的地理位置

给微信好友发送大量消息,这个112.65.193.154就是他的IP

查询IP属地是上海

2.3使用nmap开源软件对靶机环境进行扫描

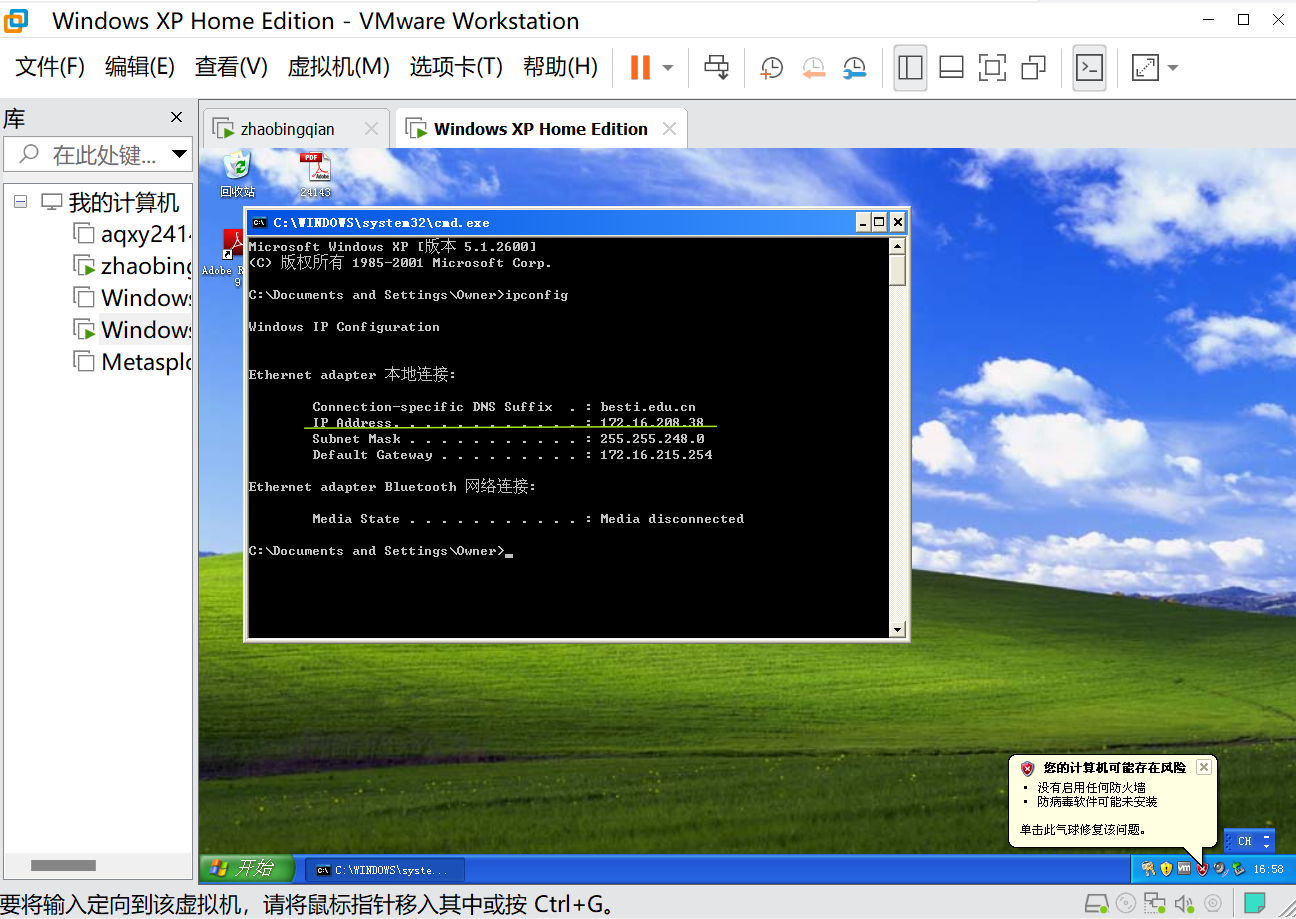

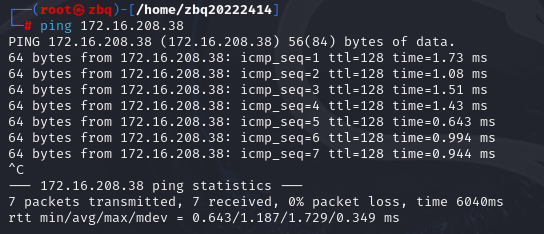

2.3.1使用Windows XP作为靶机,查看靶机IP地址为172.16.208.38

查看kailIP地址为172.16.213.150

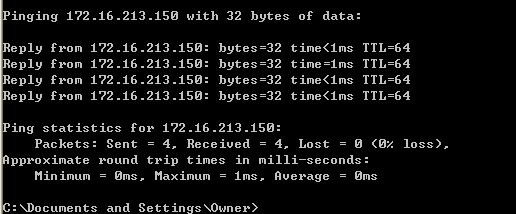

可以ping通

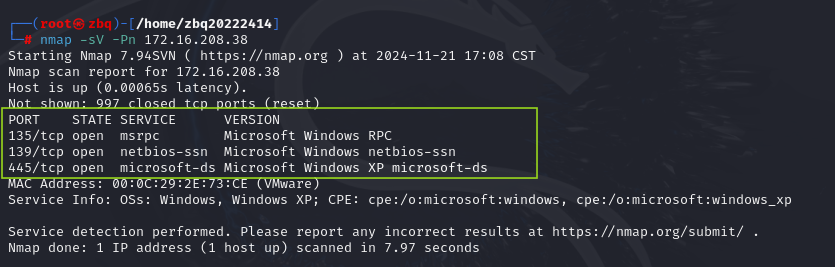

2.3.2查看靶机开放了哪些TCP和UDP端口

由图可知开放的端口:

TCP有135、139、445

UDP有123、137

开放或过滤的UDP端口有138、445、500、1900、4500

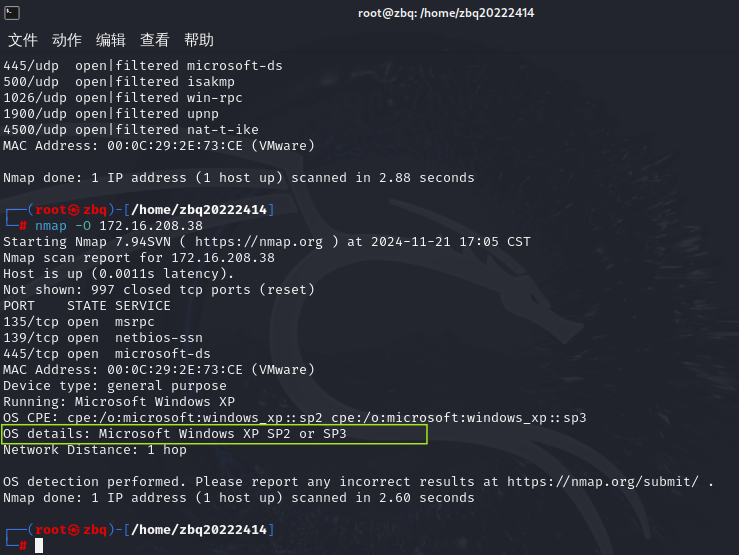

2.3.3靶机安装了什么操作系统,版本是多少

图中圈出来的就是靶机的操作系统和版本

nmap -O 172.16.208.38

靶机为WINDOWSxp系统,版本为SP2或SP3

2.3.4靶机上安装了哪些服务

nmap -sV -Pn 172.16.208.38

观察图中有msrpc,netbios-ssn,microsoft服务

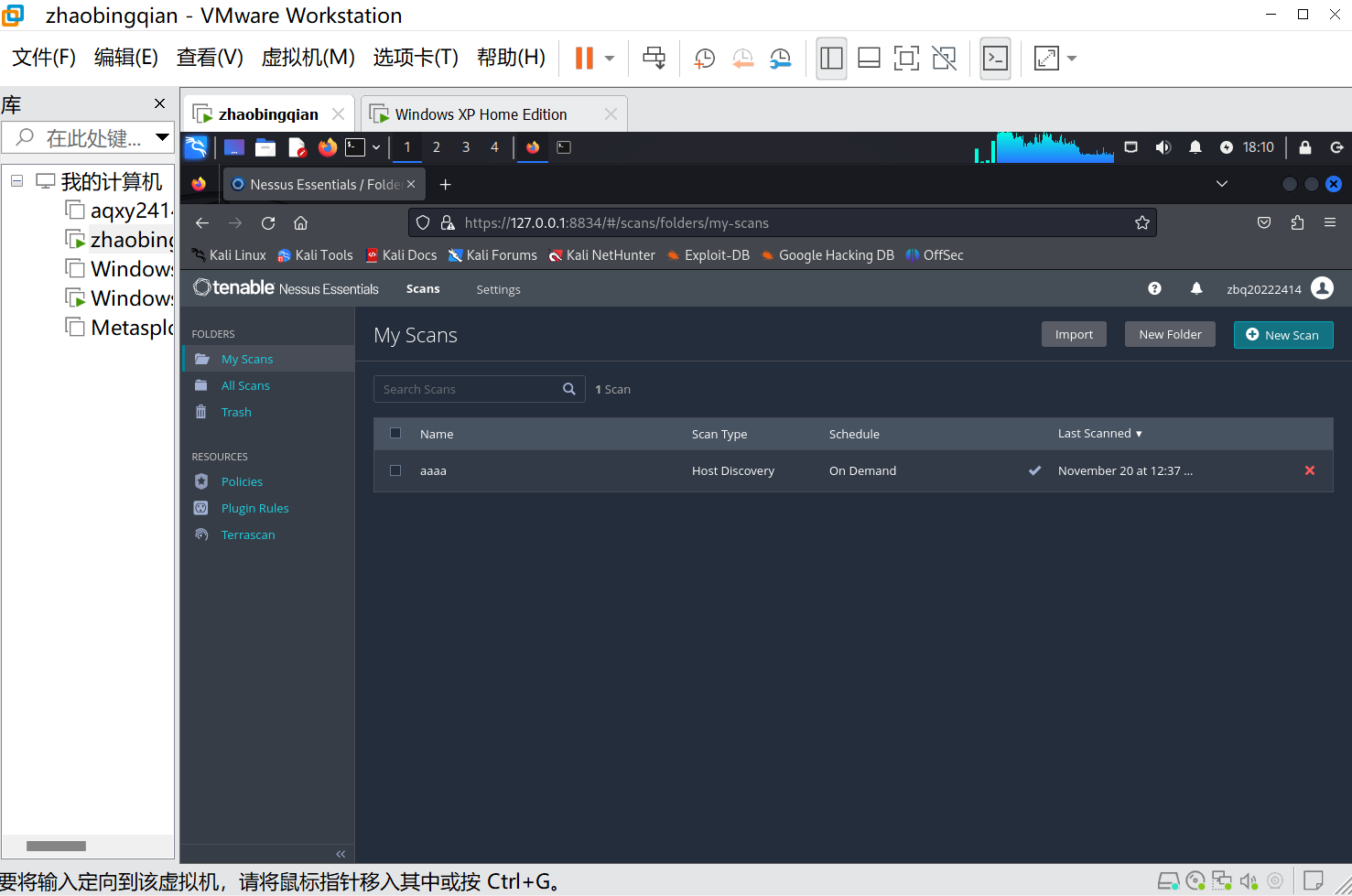

2.4使用Nessus开源软件对靶机环境进行扫描

2.4.1靶机上开放了哪些端口

虚拟机IP:192.168.1.105

靶机IP:192.168.1.107

可以ping通

首先安装Nessus,参考链接“https://blog.csdn.net/weixin_48886225/article/details/140269127”

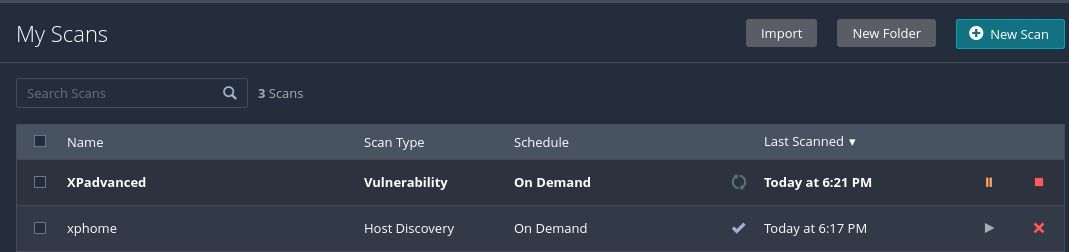

其次输入名称、靶机的IP地址后点击save,点击launch,开始扫描

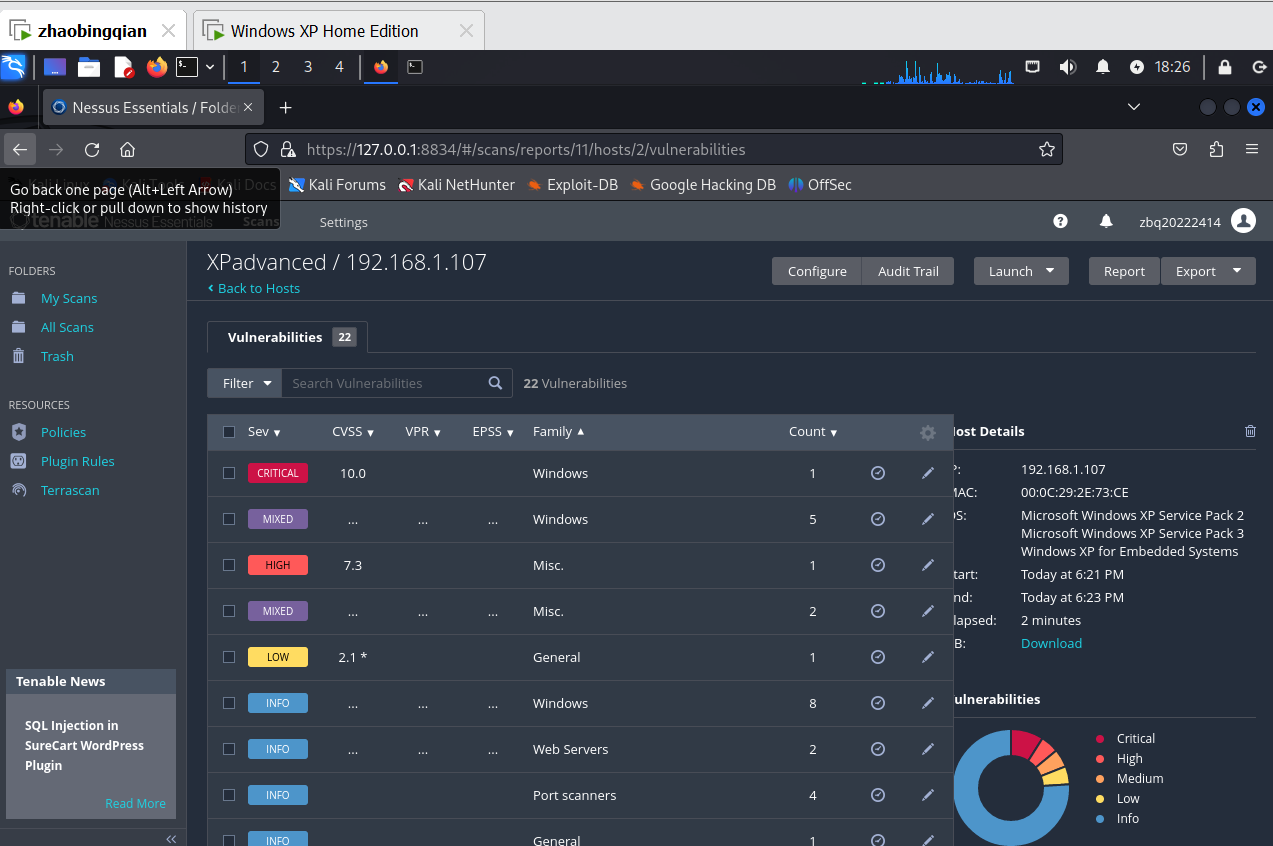

扫描结果如下:

发现靶机的123,135,137,139,445端口开放

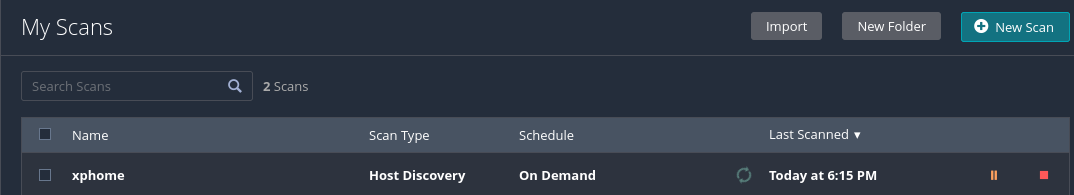

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

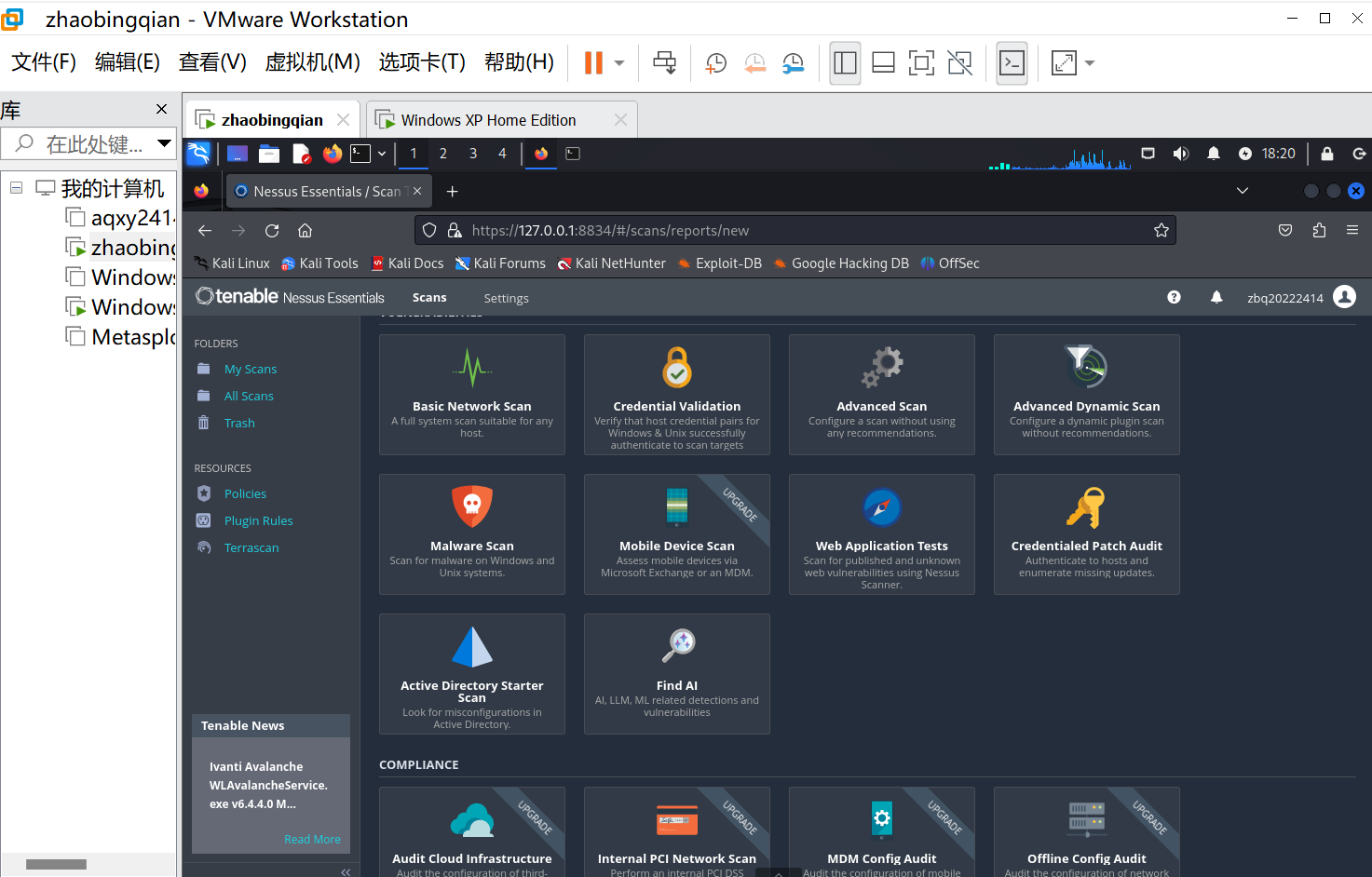

创建new scan,选择advanced scan

其次输入名称、靶机的IP地址后点击save,点击launch,开始扫描

扫描结果如下:

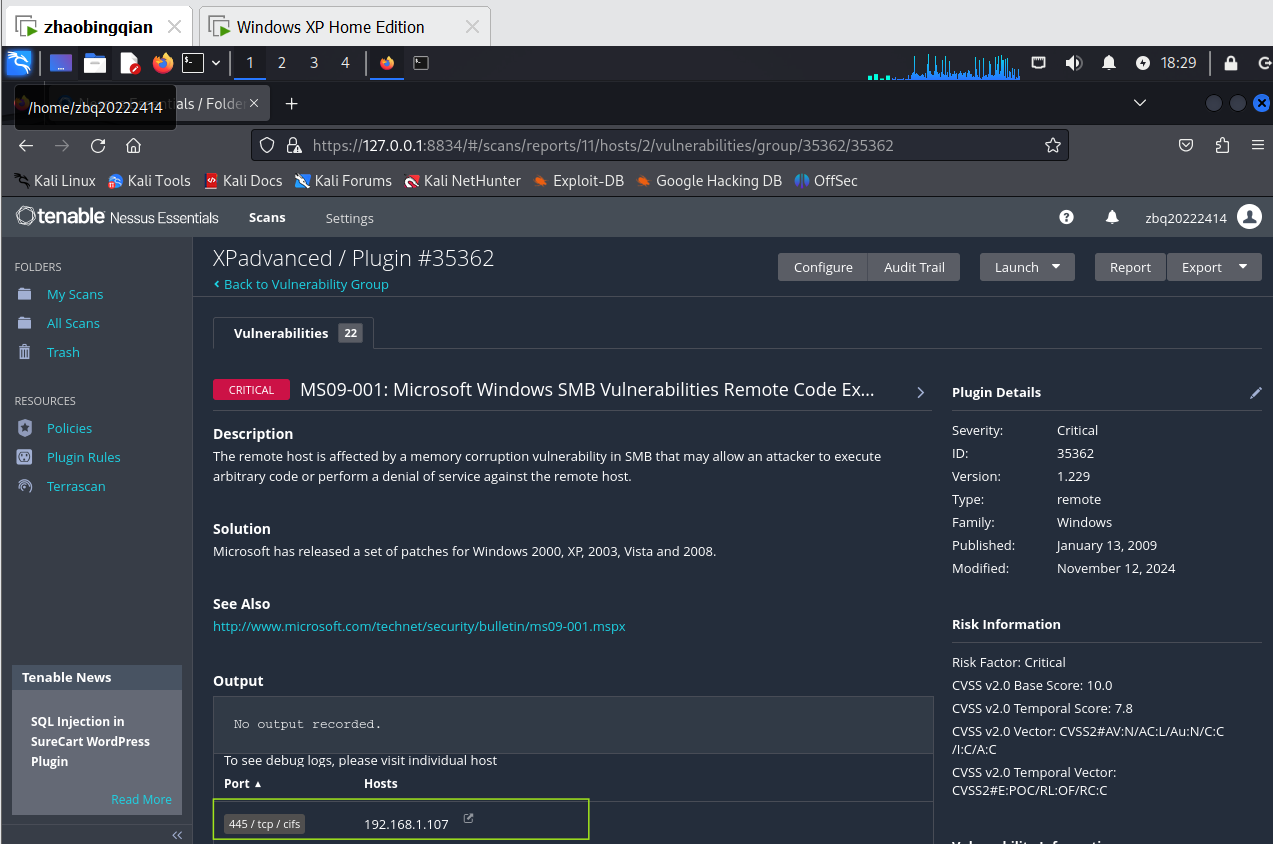

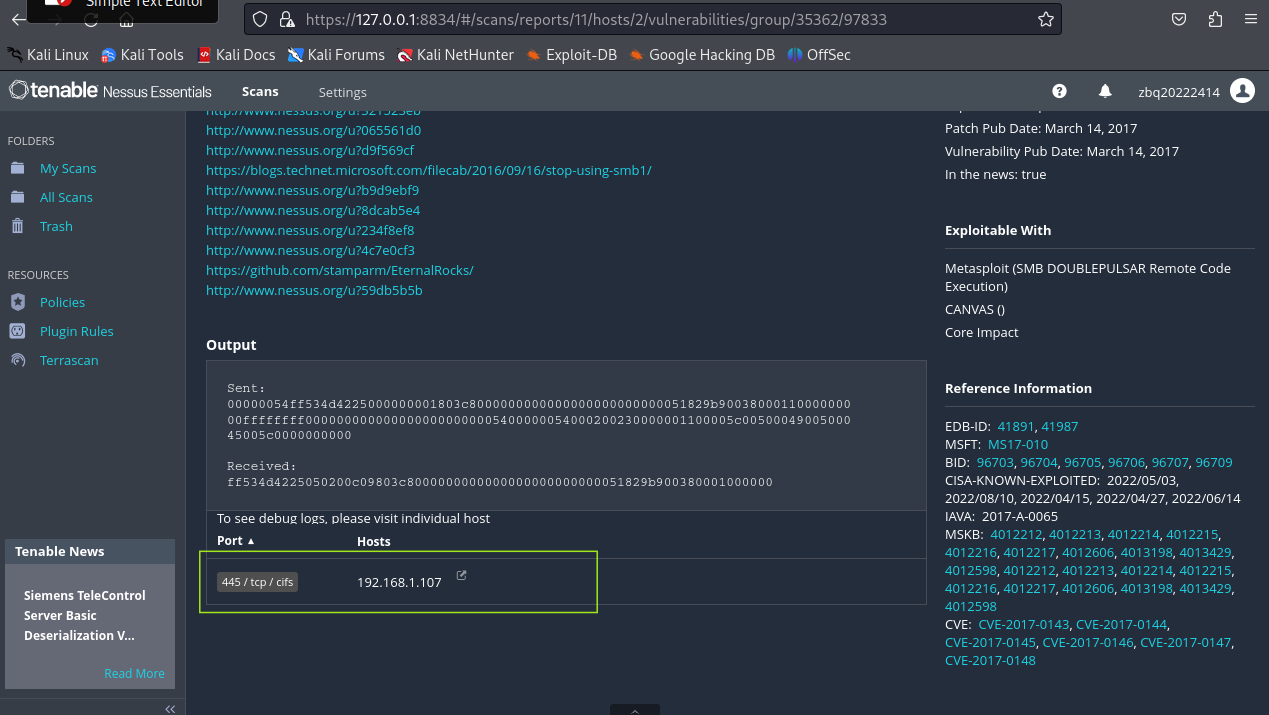

点开CRITIACL发现

445端口的SMB/RPC服务存在MS09-001、MS08-067、MS17-010漏洞,而且大部分都是来自445端口提供的SMB服务

2.5用搜索引擎练习信息搜集技术

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

在浏览器输入学号姓名,有实验报告相关信息

在浏览器上输入姓名,身份证号等并没有发现明显的隐私和信息泄露的问题

2.5.2练习使用Google hack搜集技能完成搜索

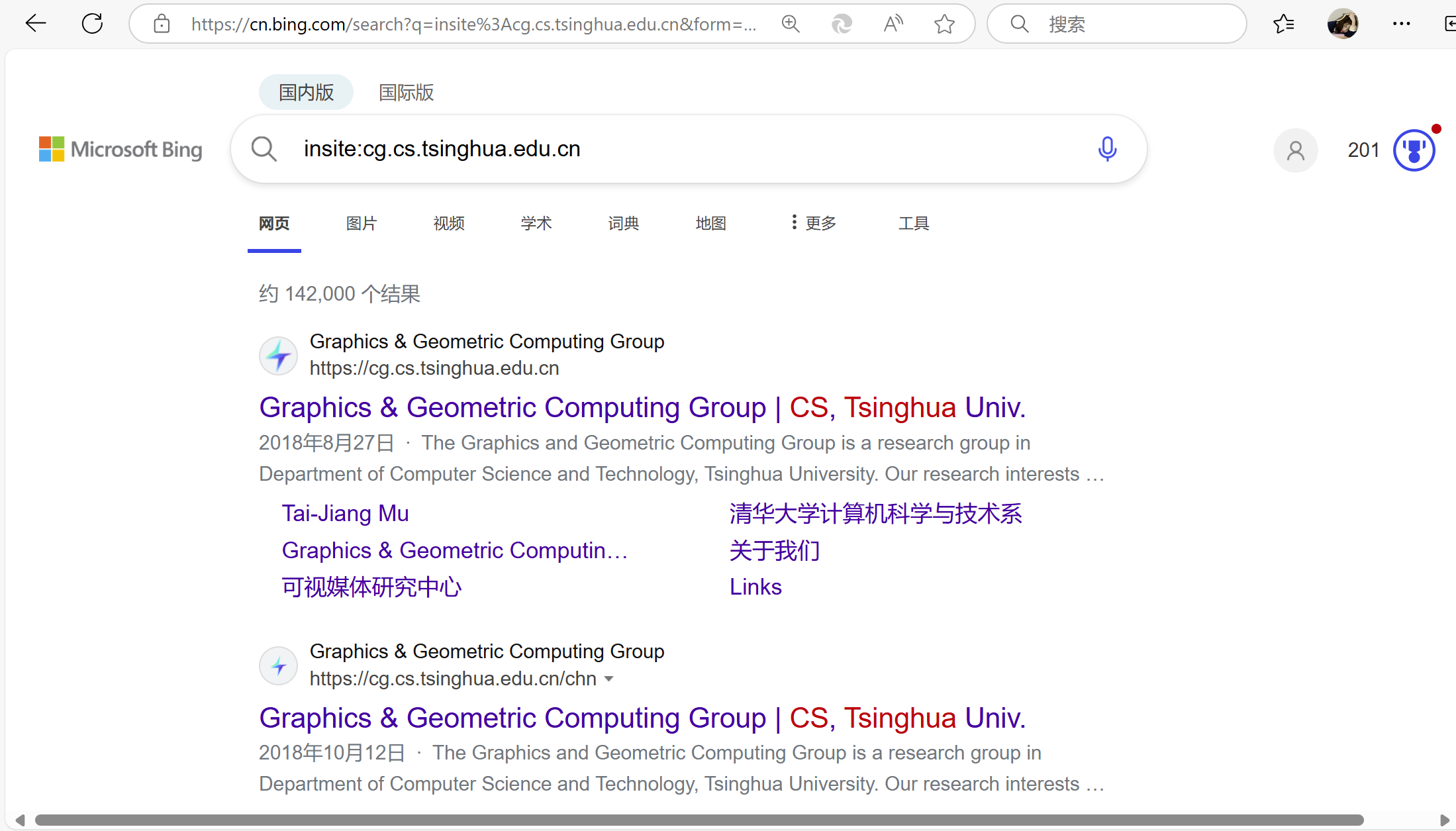

①输入insite:cg.cs.tsinghua.edu.cn

②使用cache:https://www.baidu.com用于查找并查看缓存的特定网页版本

③输入北京电子科技学院 pdf

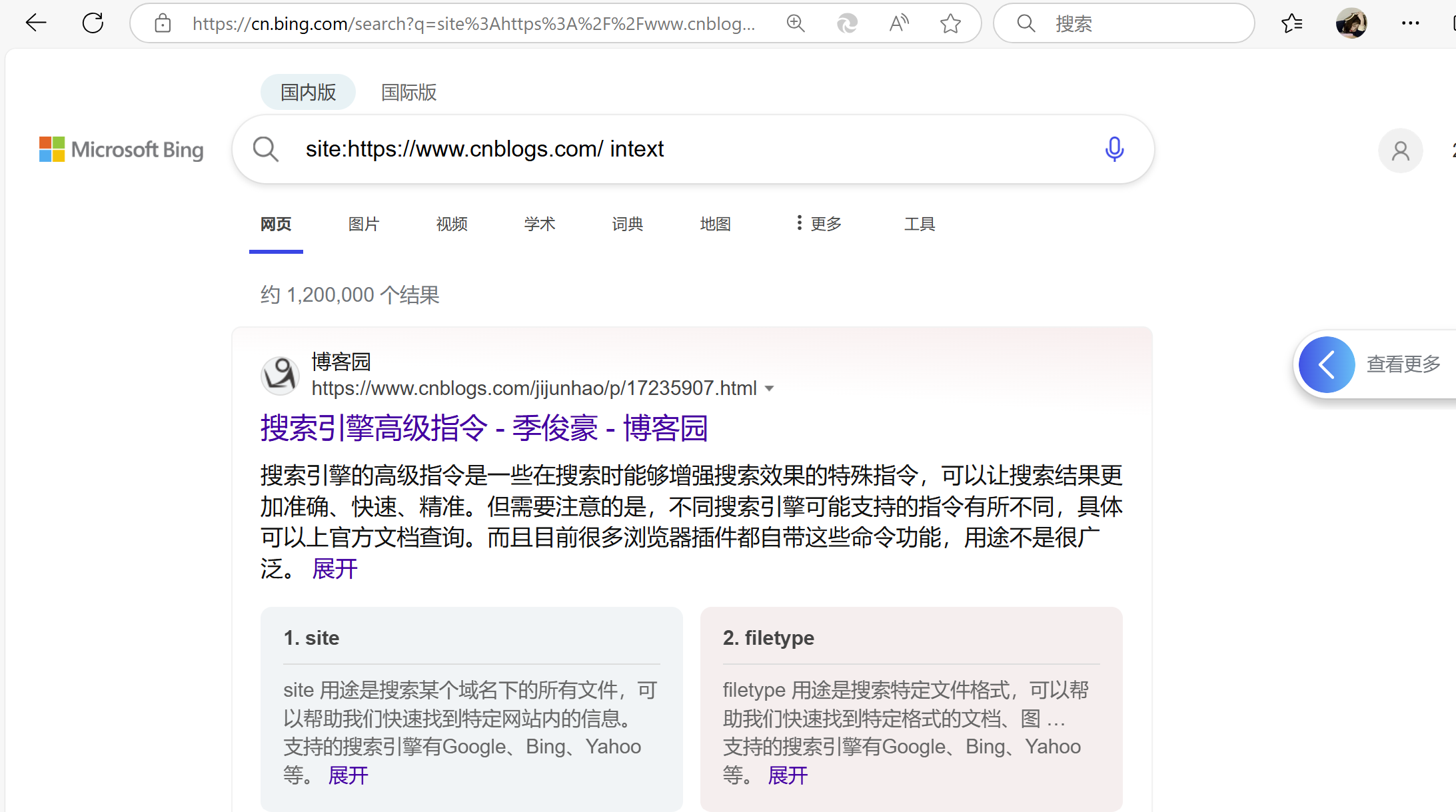

④使用site:https://www.cnblogs.com/ intext管理用于尝试找到网页后台

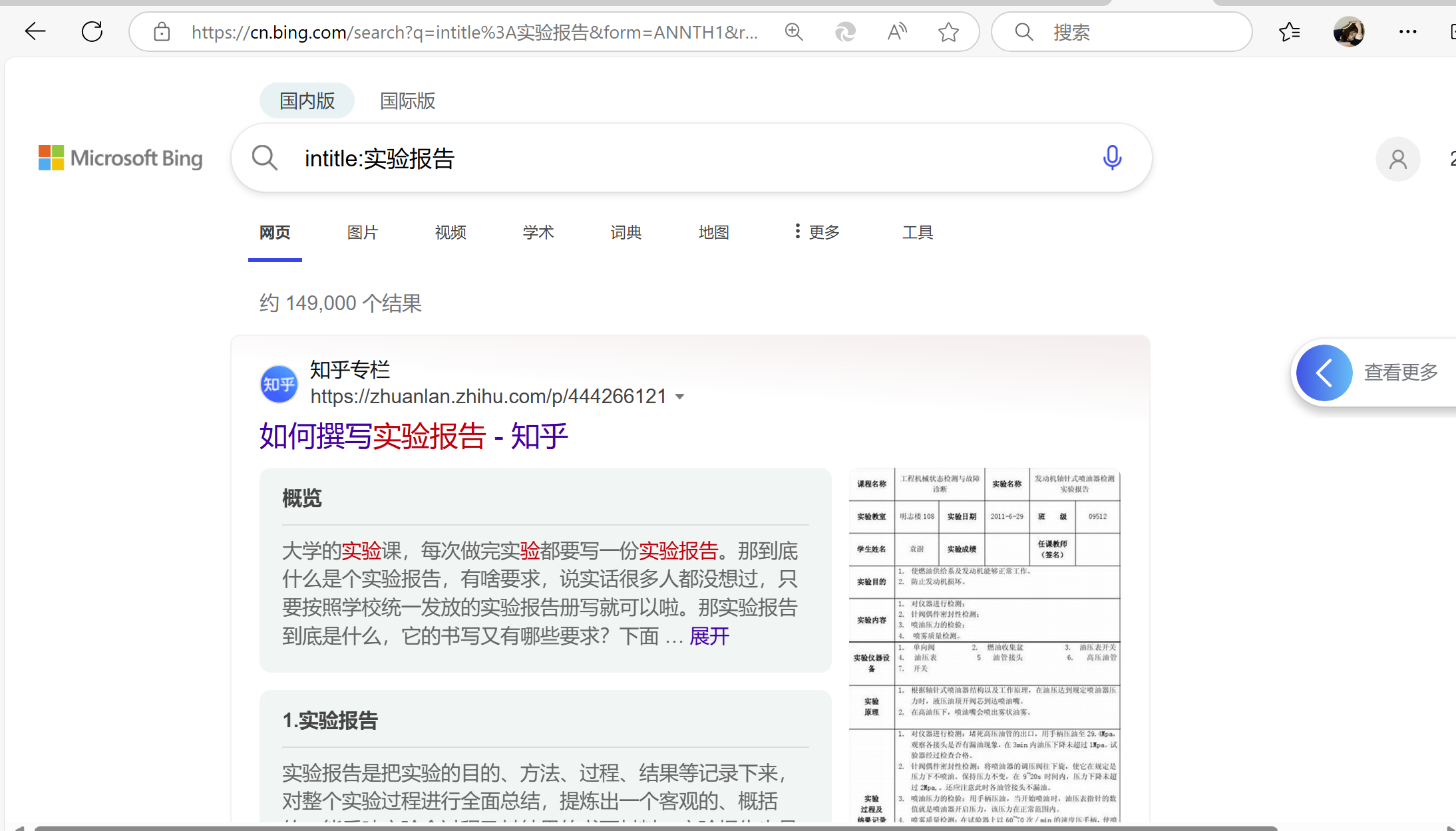

⑤intitle:关键词

⑥inurl:关键词

⑦intext:关键词

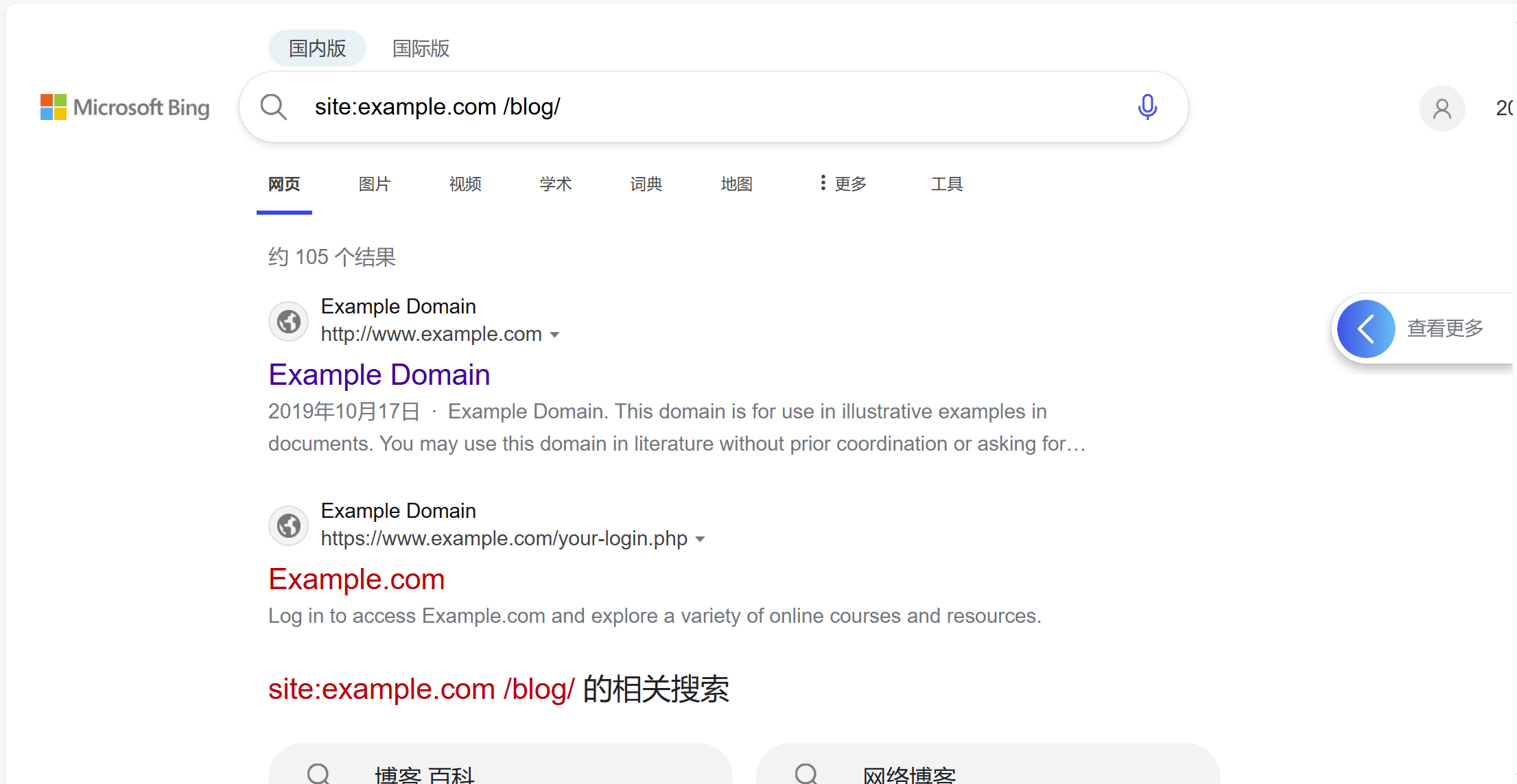

⑧搜索特定目录下的内容site:example.com /blog/

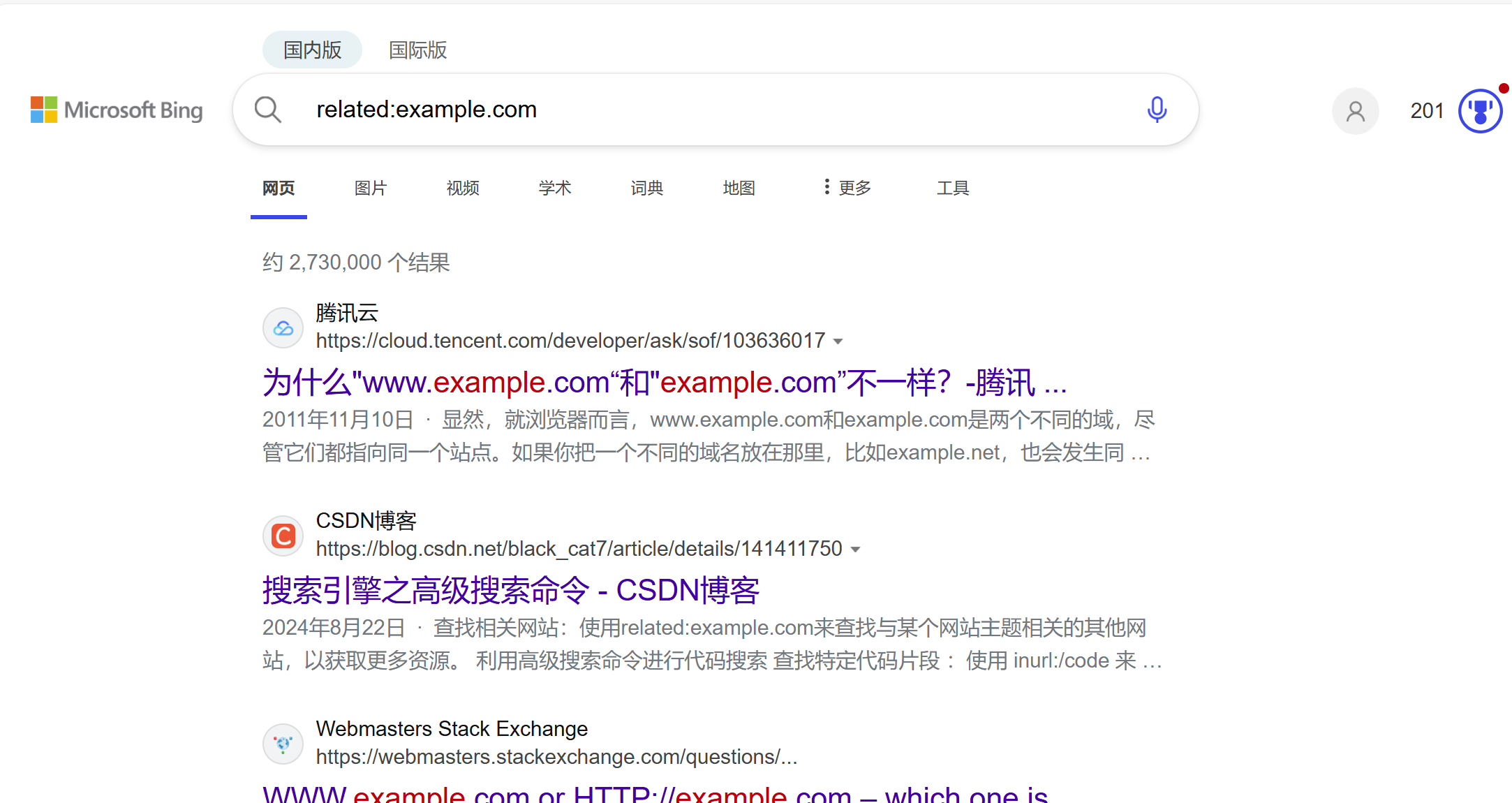

⑨搜索相关网站 related:example.com

⑩搜索特定网站的内容site:qq.com

3.问题及解决方案

问题1:用kail中配置好的nessus时,发现nessus无法访问https://localhost:8834/#/

解决方法:输入systemctl start nessusd.service启动Nessus的服务

原因在于第二次打开Nessus时,需要启动Nessus的服务才能访问

systemctl start nessusd.service

如果想要开机自启,则需要把服务更改为开机自启,这样就不用每次都开启服务了,下面为关闭开机自启

systemctl enable nessusd.service

systemctl disable nessusd.service

4.学习感悟、思考等

在进行了涉及网络域名查询、好友 IP 地址获取、靶机扫描以及隐私搜索等一系列网络安全相关实验后,我收获颇丰,对网络安全的实践操作有了更深入的理解。

在域名查询部分,通过对所选域名进行查询,我运用了 whois、dig、nslookup 等工具。通过这些操作,我了解到网络背后的域名管理和 IP 分配机制。在Nessus开源软件的使用中,我对靶机环境进行了全面的扫描。通过Nessus的扫描报告,我清晰地看到了靶机上开放的端口以及各个端口上网络服务存在的安全漏洞。在隐私搜索方面,通过搜索引擎查找自己在网上的足迹,我惊讶地发现很多不经意间留下的信息都被记录在网络上。同时,练习 Google hack 搜集技能,让我看到了搜索引擎的强大功能,但也意识到这可能会被不法分子利用来侵犯隐私。

通过这次实验,我不仅学会了多种网络安全工具的使用方法,更重要的是,我对网络安全有了更深刻的认识。