Burp Suite版本:burpsuite_pro_v2.0.11

Burp Suite的工作流程是浏览器访问某个站点,先将发送给服务器的请求发送给Burp Suite处理。由Burp Suite来决定是发送这个请求还是修改或者拦截这个请求。Burp Suite默认监听的是本地(localhost或者127.0.0.1)的8080端口(如果端口被占用,可以修改),必须要让浏览器所有的数据包都经过127.0.0.1:8080。

这里使用Chrome加载SwitchyOmega插件,(火狐可以使用FoxyProxy插件)将127.0.0.1:8080作为代理服务器。浏览器以插件的方式使用代理服务器。在SwitchyOmega中添加一个Burp Suite模式,如下图:

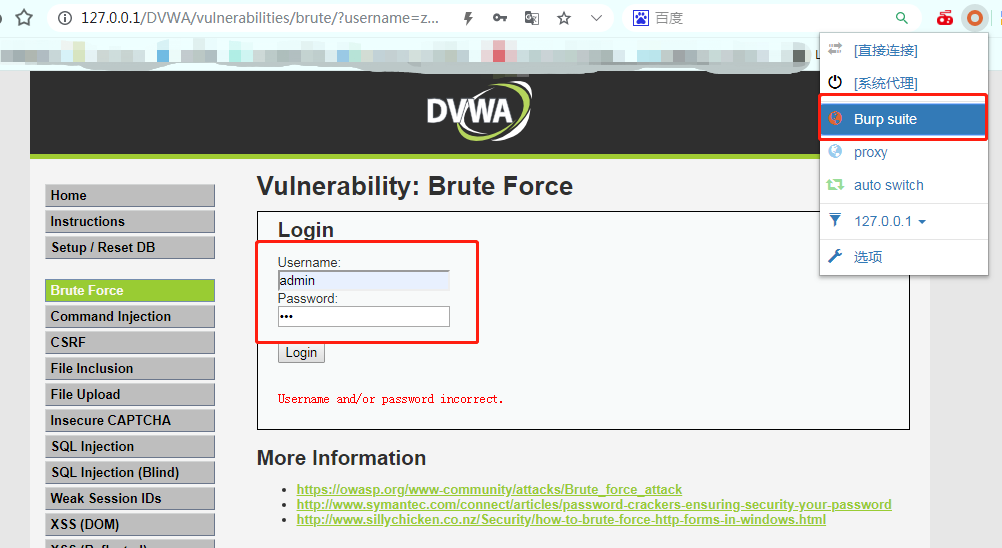

这里准备靶机DVWA,DVWA实际上就是一个PHP站点的源码,具体过程不再赘述。测试过程:

1、打开DVWA靶机

2、登录后单击页面左侧DVWA Security,进行安全级别设置,这里选择low

3、单击页面左侧Brute Force,进行测试页面,这是浏览器地址为http://127.0.0.1/DVWA/vulnerabilities/brute/

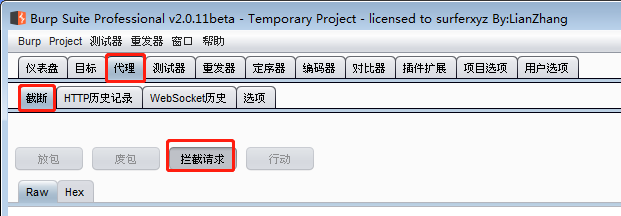

4、浏览器启用SwitchyOmega的Burp Suite模式,同时启动Burp Suite监听本地的8080端口,在页面中输入任意用户名和密码

发现Burp Suite 拦截不到数据;

解决办法:

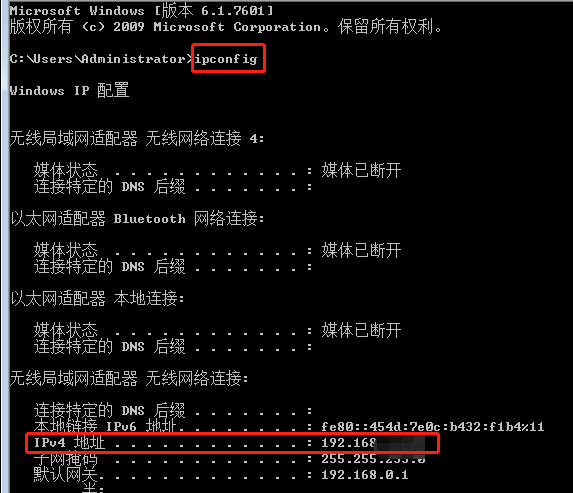

将本地测试网址的127.0.0.1改为本机ip即可。

如:本来需要拦截的网址为http://127.0.0.1/DVWA/vulnerabilities/brute/,替换成 http://192.168.xxx.xxx/DVWA/vulnerabilities/brute/

192.168.xxx.xxx就是本机IP,查看本机IP方法:快捷键win+R输入cmd,通过ipconfig命令即可;

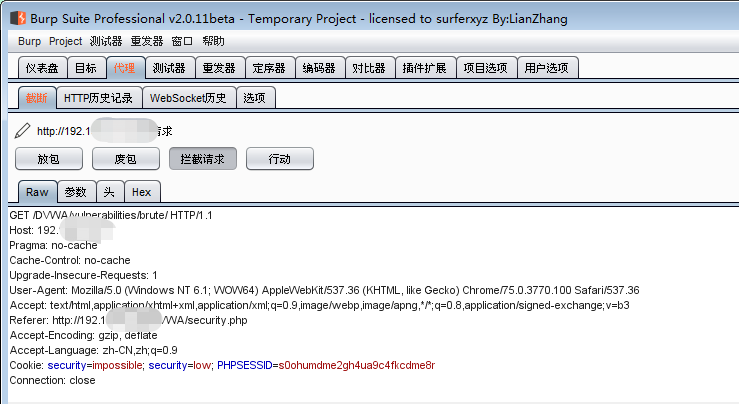

然后可以看到成功拦截到数据;