Linux中 ICMP相关漏洞处理 --Traceroute探测和ICMP timestamp请求响应漏洞 iptables命令

| 漏洞名称 | 建议解决办法 |

|---|---|

| Traceroute探测漏洞 | 在防火墙出站规则中禁用echo-reply(type 0)、time-exceeded(type 11)、destination-unreachable(type 3)类型的ICMP包。 |

| ICMP timestamp请求响应漏洞 | * 在您的防火墙上过滤外来的ICMP timestamp(类型 13)报文以及外出的ICMP timestamp回复报文。 |

Traceroute探测漏洞

traceroute(udp+icmp)&tracert(icmp)原理 相关文章链接

在Linux防火墙上过滤外来的ICMP timestamp和禁止Traceroute探测

traceroute原理

\6. 直至目标地址收到探测数据包,并返回端口不可达通知(ICMP Port Unreachable)

tracert原理

\6. 直至目标地址收到探测数据包,并返回ICMP回应答复(ICMPEcho Reply);

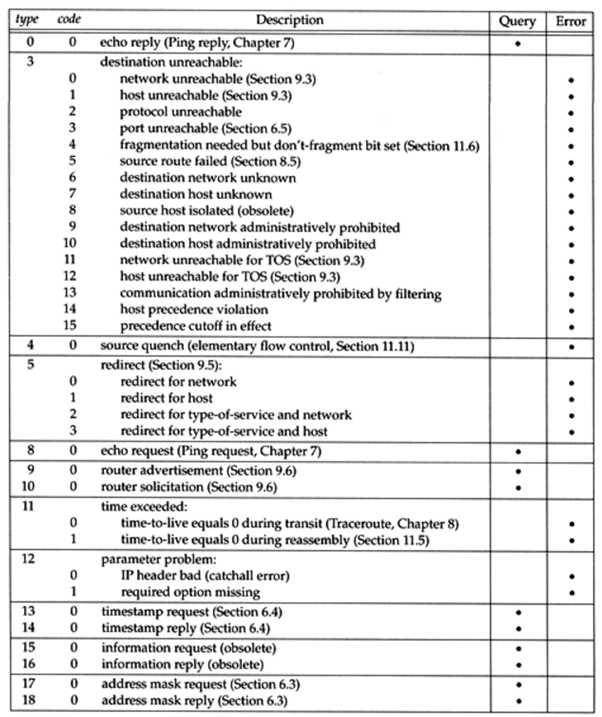

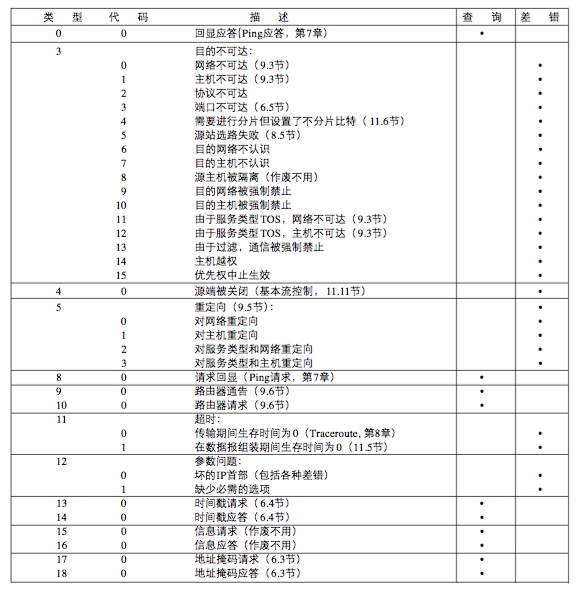

icmp报文类型:

centos7需要单独安装iptables、且iptables与firewalld不能同时设置为开机启动

【Linux】执行 service iptables save 命令异常解决

【130】Linux 中防火墙firewalld和iptables的启动与关闭

iptables规则设置

iptables -I OUTPUT -p icmp --icmp-type 0 -j DROP

# -I 插入于最顶端 -p 协议 -j 动作

# -A 追加于最底端

iptables -I OUTPUT -p icmp --icmp-type 3 -j DROP

iptables -I OUTPUT -p icmp --icmp-type 11 -j DROP

ICMP timestamp请求响应漏洞

iptables规则设置

iptables -I INPUT -p icmp --icmp-type 13 -j DROP

iptables -I OUTPUT -p icmp --icmp-type 13 -j DROP

iptables -I INPUT -p icmp --icmp-type 14 -j DROP

iptables -I OUTPUT -p icmp --icmp-type 14 -j DROP

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!