小实验体验ssrf

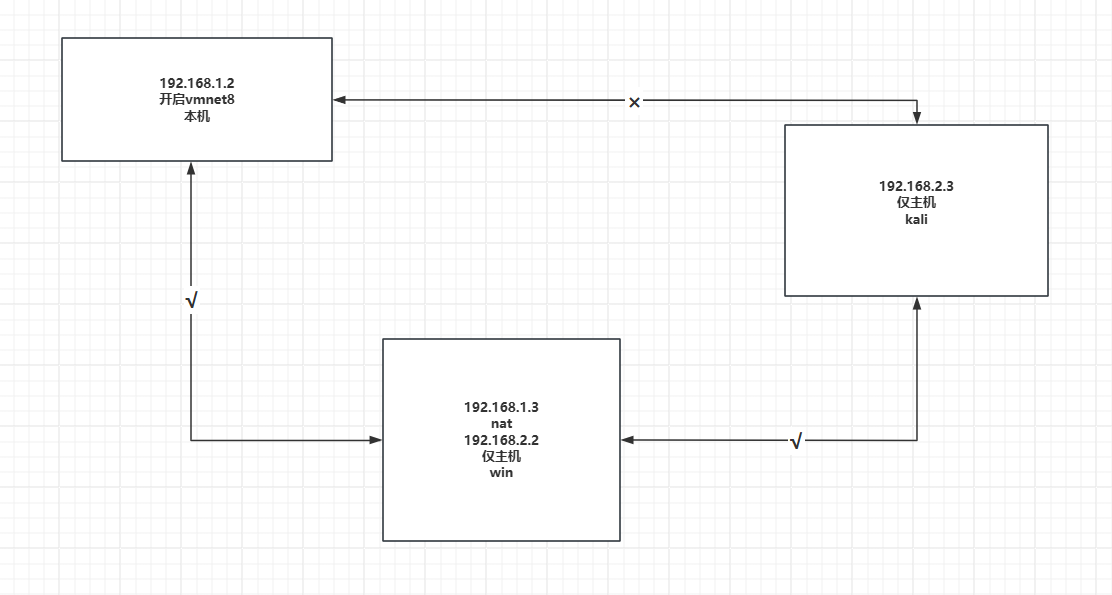

实验环境

VM开两台虚拟机:

- 一台windows Server2019;开启两个网卡一个nat模式、一个仅主机模式;布置pikachu靶场;

- 一台kali;网卡仅主机模式

真实机与windows可以连通,Windows和kali可以连通,但是真实机和kali不能连通。

借此分别让Windows Server2019模拟服务器,kali模拟内网服务器,真实机模拟攻击方。

实验过程

网络配置

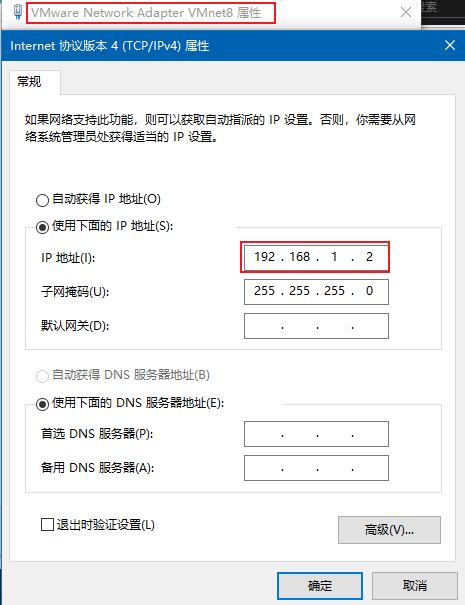

真实机

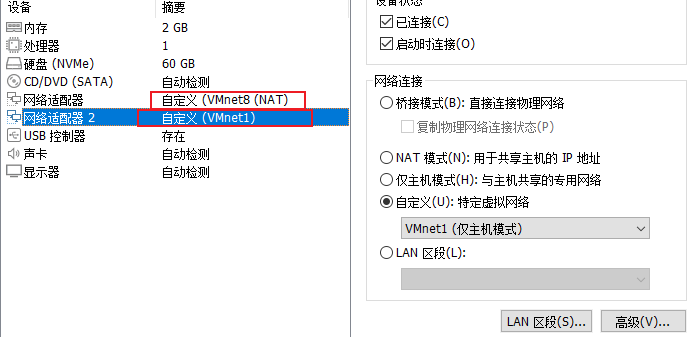

Windows Server2019

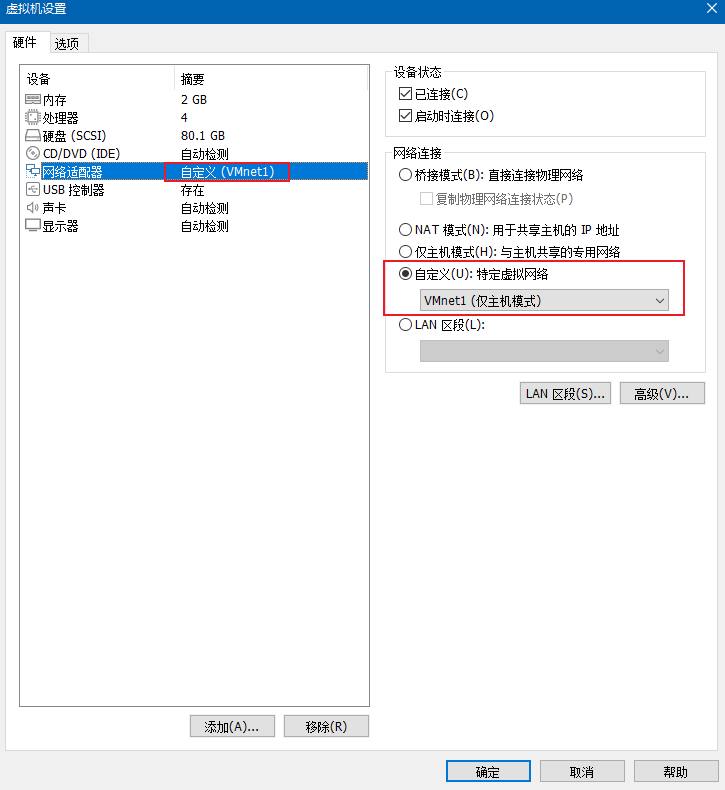

kali

开启服务

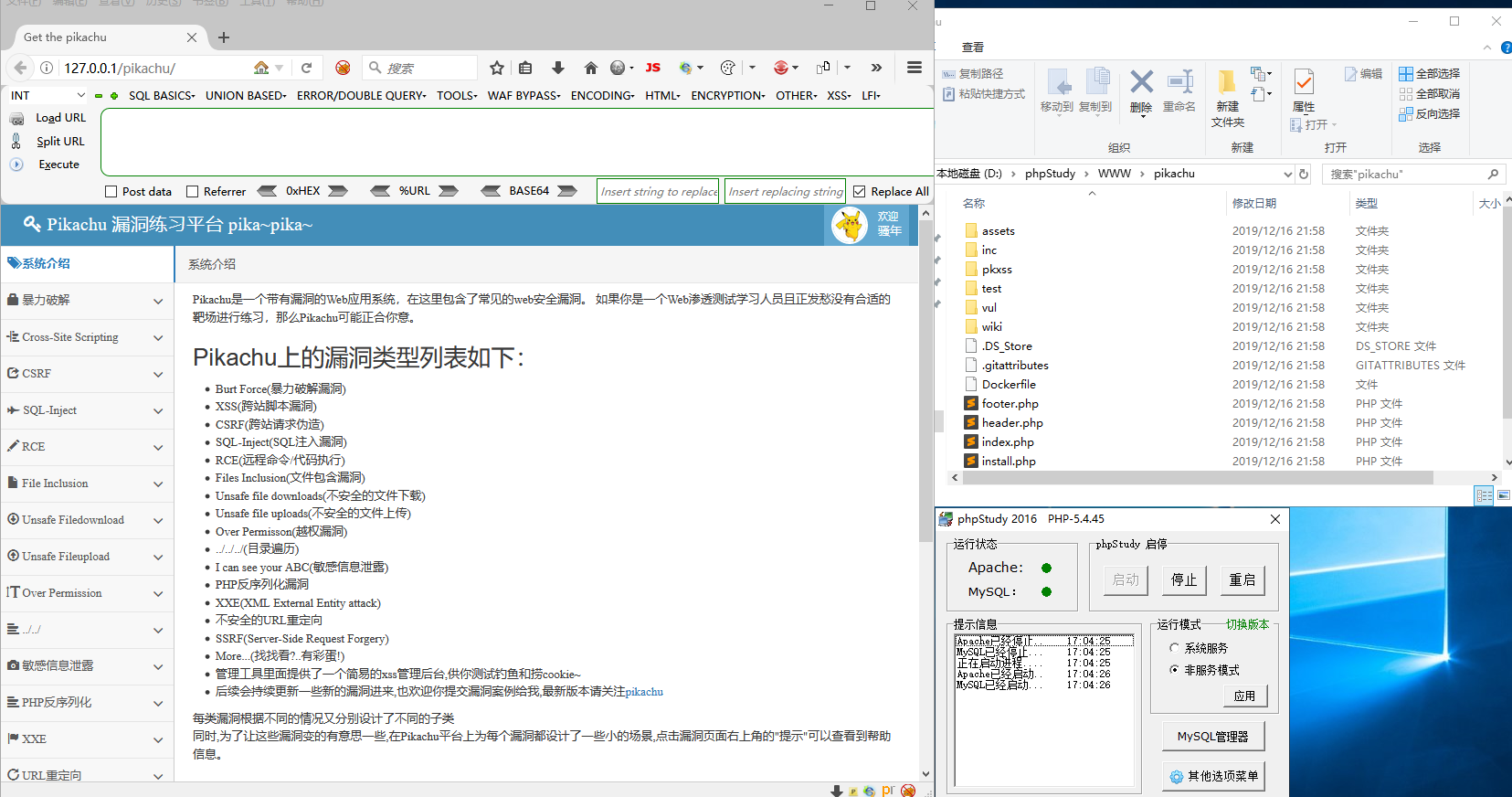

Windows Server2019

phpstudy开启服务,布置pikachu。

kali

在/var/www/html目录下开启http服务监听8000端口

cd /var/www/html

python3 -m http.server 8000

数据访问

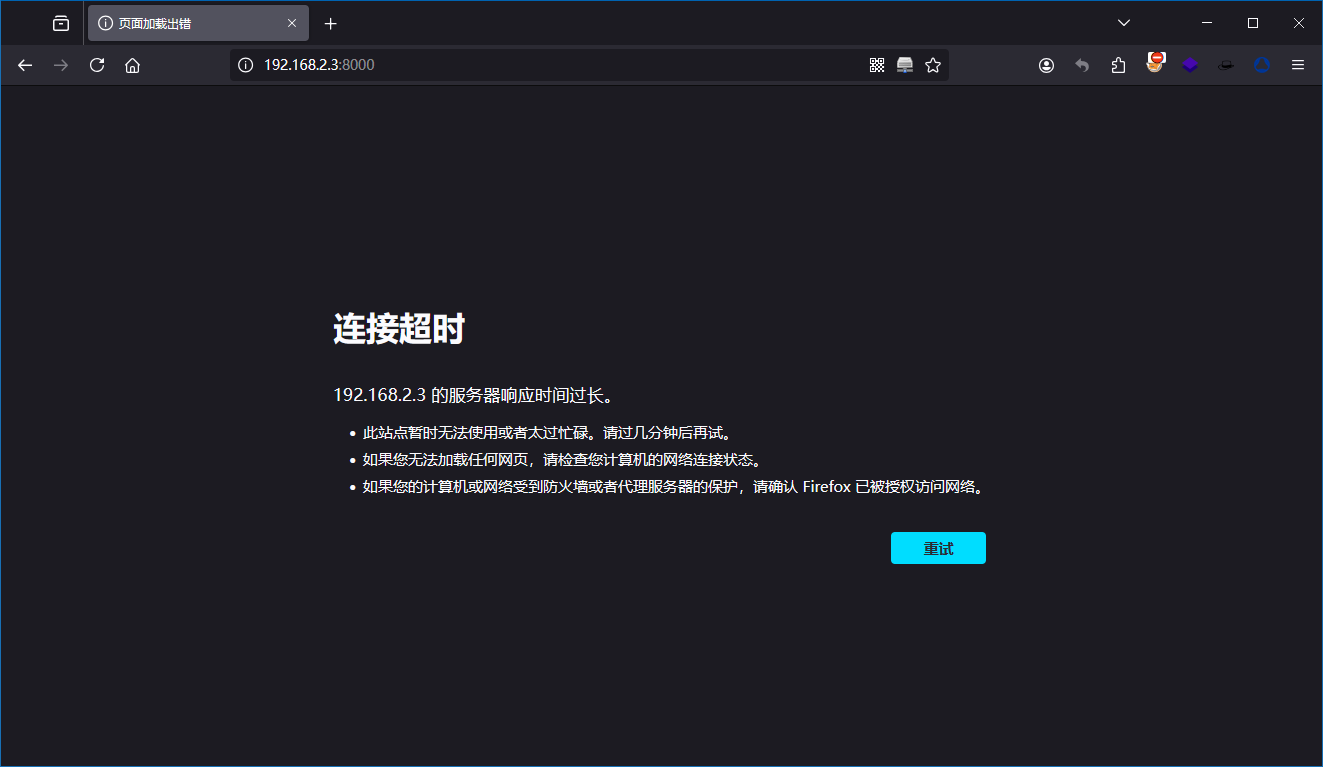

真实机

访问 kali 8000端口的http服务(无法访问)

访问Windows Server2019的kali靶场(成功访问)

真实机可以访问Windows Server2019的服务,但是无法访问kali的服务

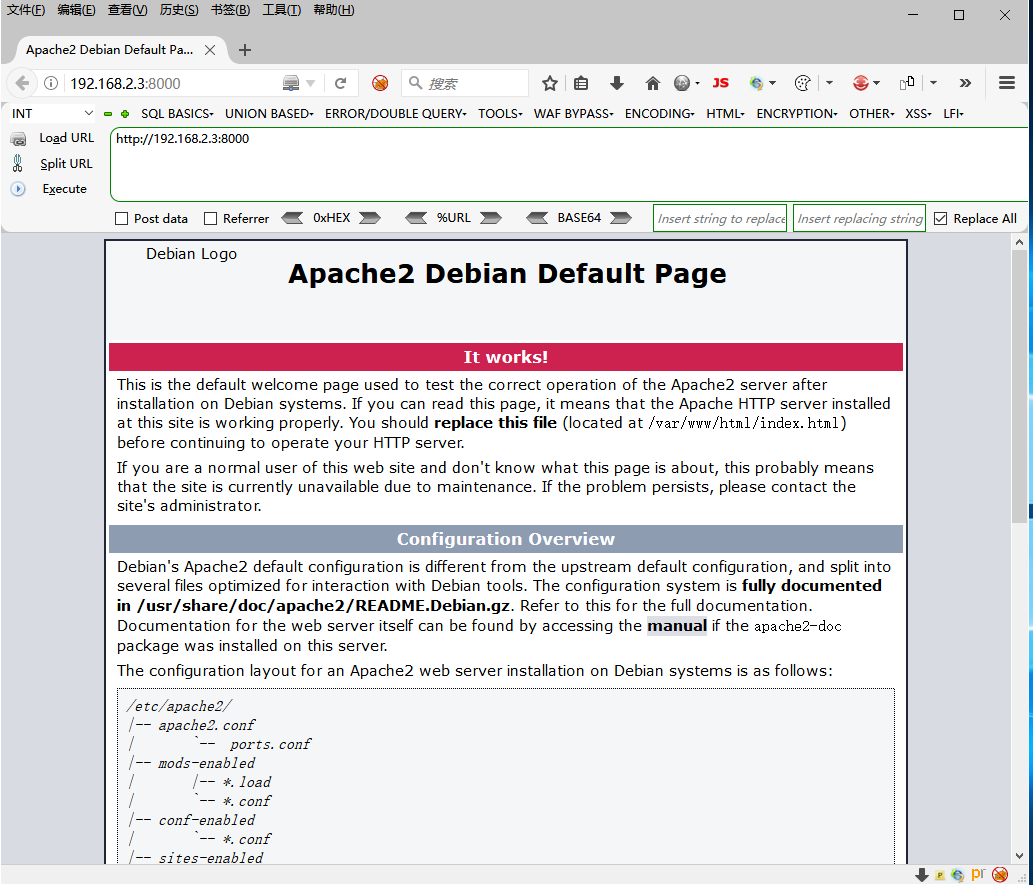

Windows Server2019

访问 kali 8000端口的http服务(成功访问)

Windows Server2019可以访问kali的服务

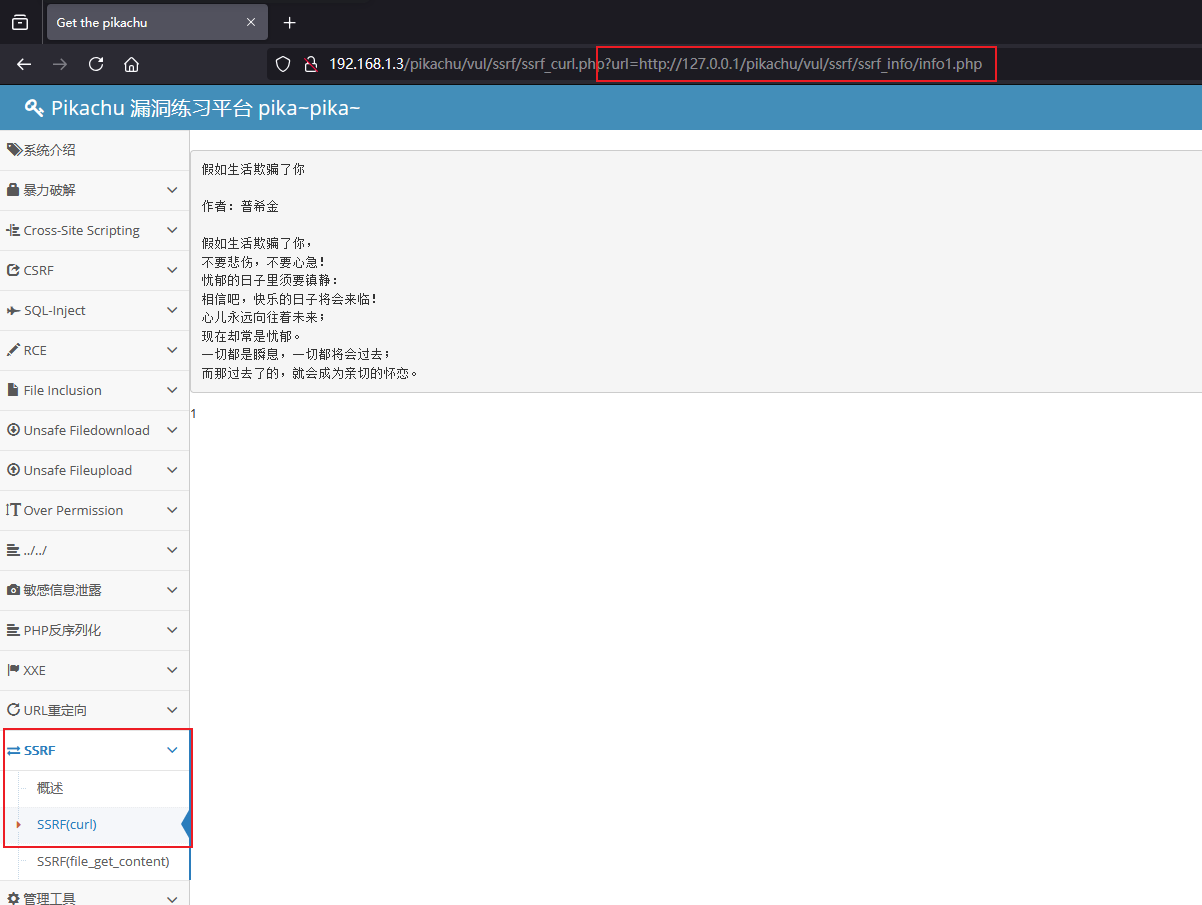

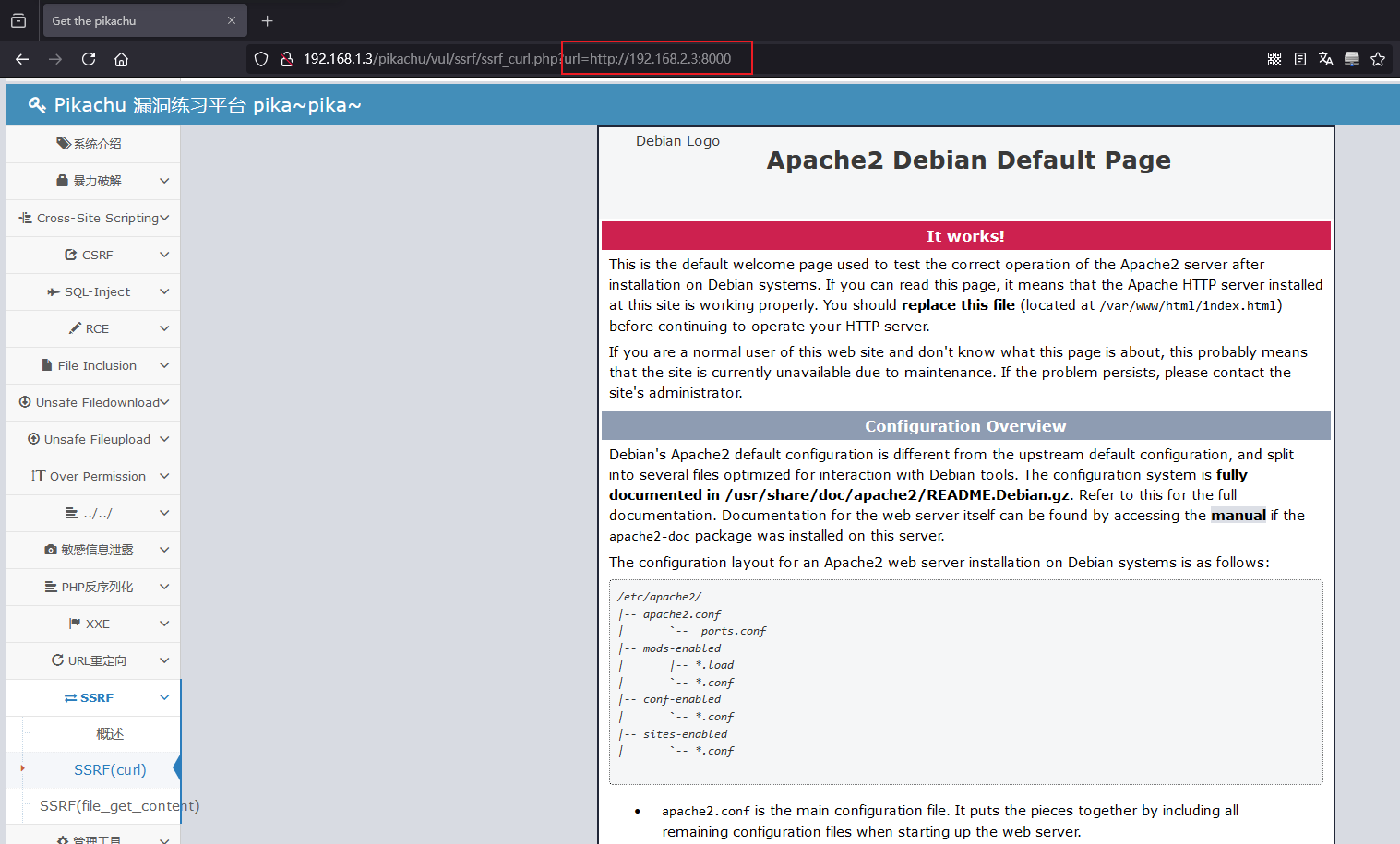

真实机利用ssrf访问kali

真实机访问Windows Server2019的pikachu靶场,利用其中的ssrf漏洞访问kali的http服务

http://192.168.1.3/pikachu/vul/ssrf/ssrf_curl.php?url=http://127.0.0.1/pikachu/vul/ssrf/ssrf_info/info1.php

http://192.168.1.3/pikachu/vul/ssrf/ssrf_curl.php?url=http://192.168.2.3:8000

真实机利用了服务器(windows server2019)的ssrf漏洞访问到了直接访问不到的内网服务器(kali)资源