BUU MISC 刷题记录 (二)

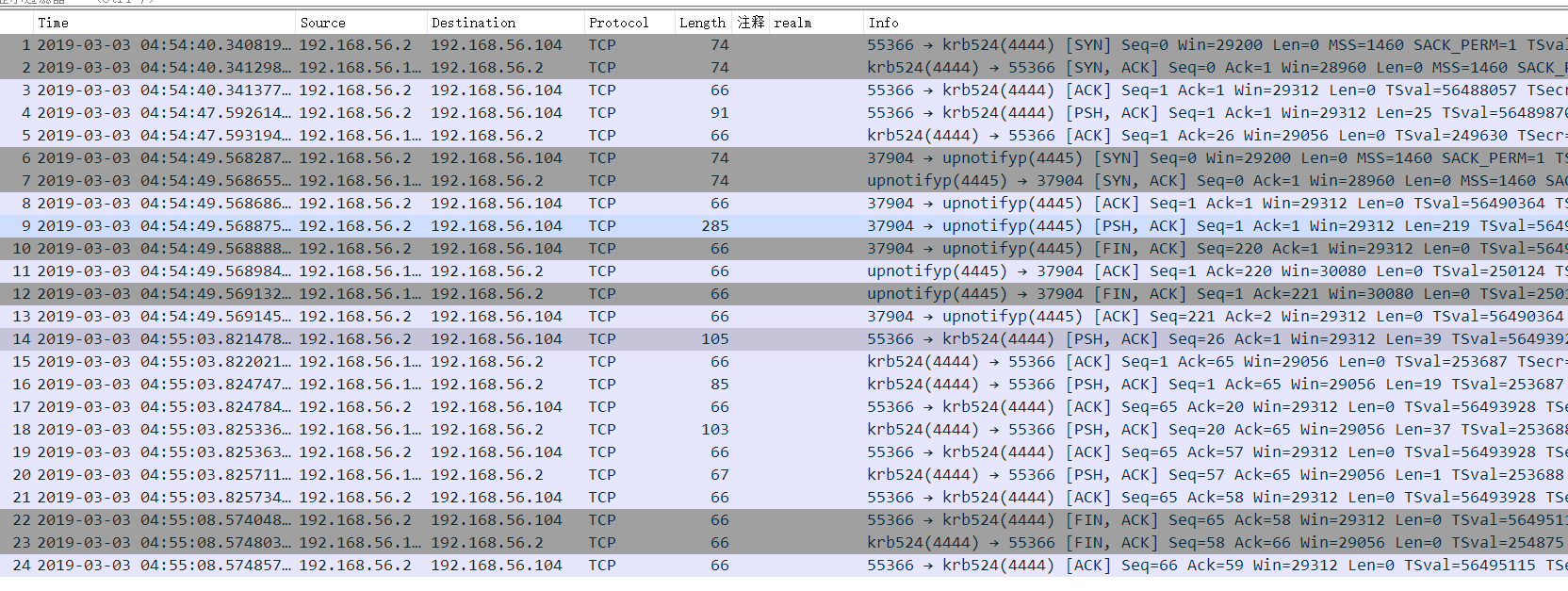

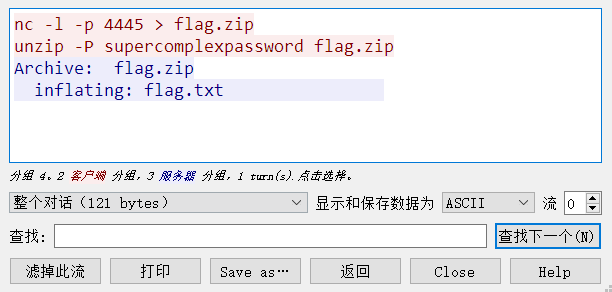

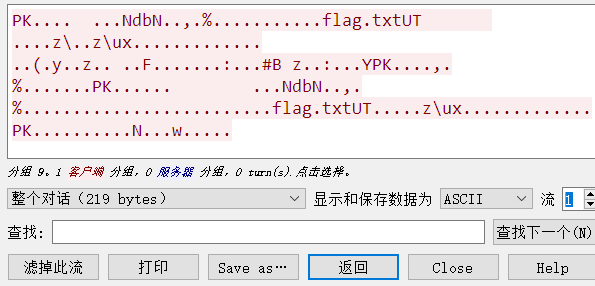

[BSidesSF2019]zippy

一个很小的流量包,直接追踪tcp流

很明显,这是把flag放到了压缩包里,并且用了密码

这就是压缩包,提取出来,解压,得到flag

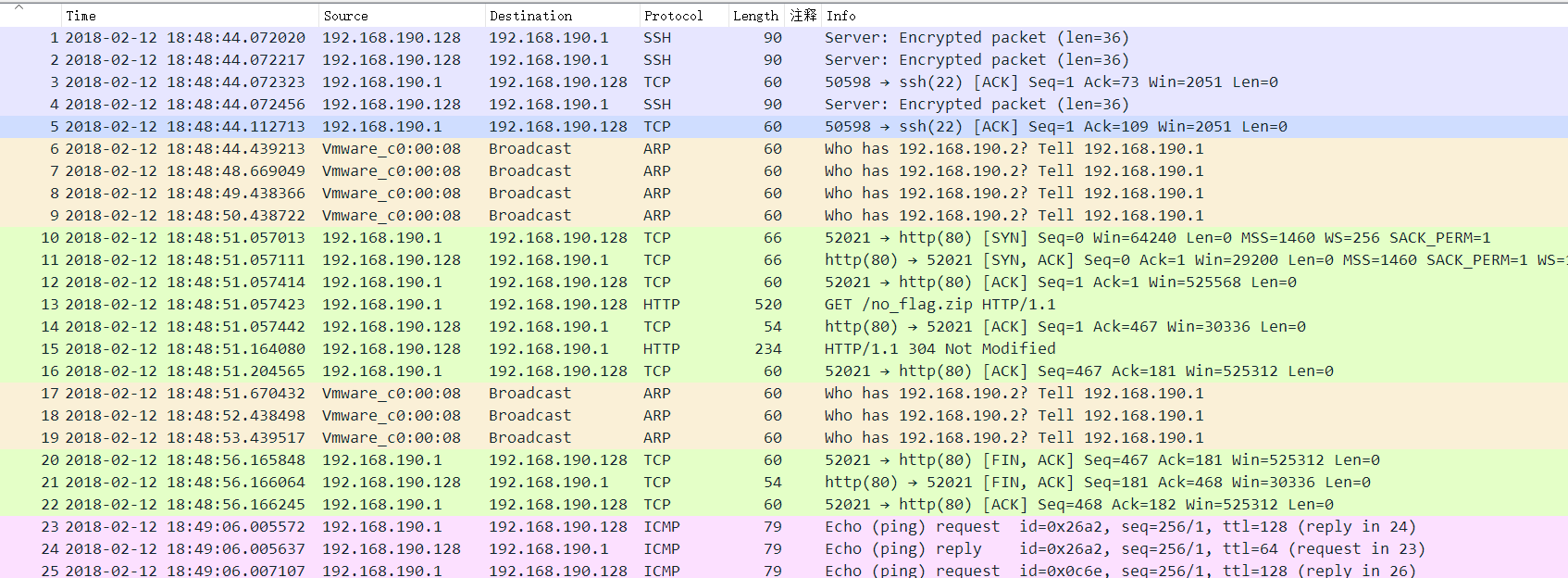

蜘蛛侠呀

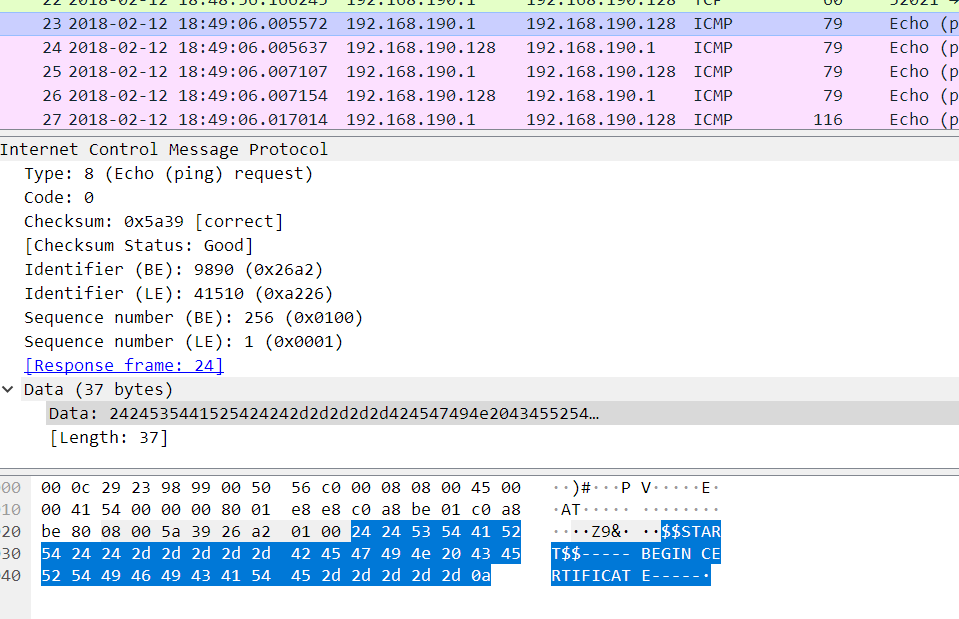

可以从流量包上大概知道,这两个主机用发了很多ping包

点一个ICMP包查看一下,发现 ----BEGIN CERTIFICATE----, 想办法提取出来

tshark -r out.pcap -T fields -e data > res1.txt

接下来处理数据,截取->转字符串->截取->连接->base64

写脚本

import binascii

import base64

f=open("res.txt","r")

lines = f.read().strip("\n").split("\n")

l = []

cnt=0

for line in lines:

if len(line) == 0 :

continue

l_temp=binascii.a2b_hex(line).decode().split("$$")[2].strip()

if l_temp not in l:

l.append(l_temp)

s=""

for i in range(1,len(l)-1):

s+=l[i]

s =base64.b64decode(s)

f2 = open("res2.zip","wb")

f2.write(s)

f2.close()

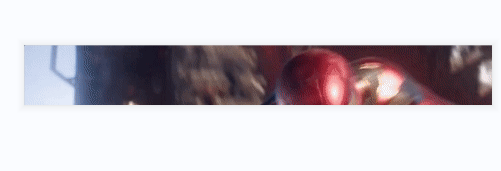

gif播放一卡一卡的

gif格式分析

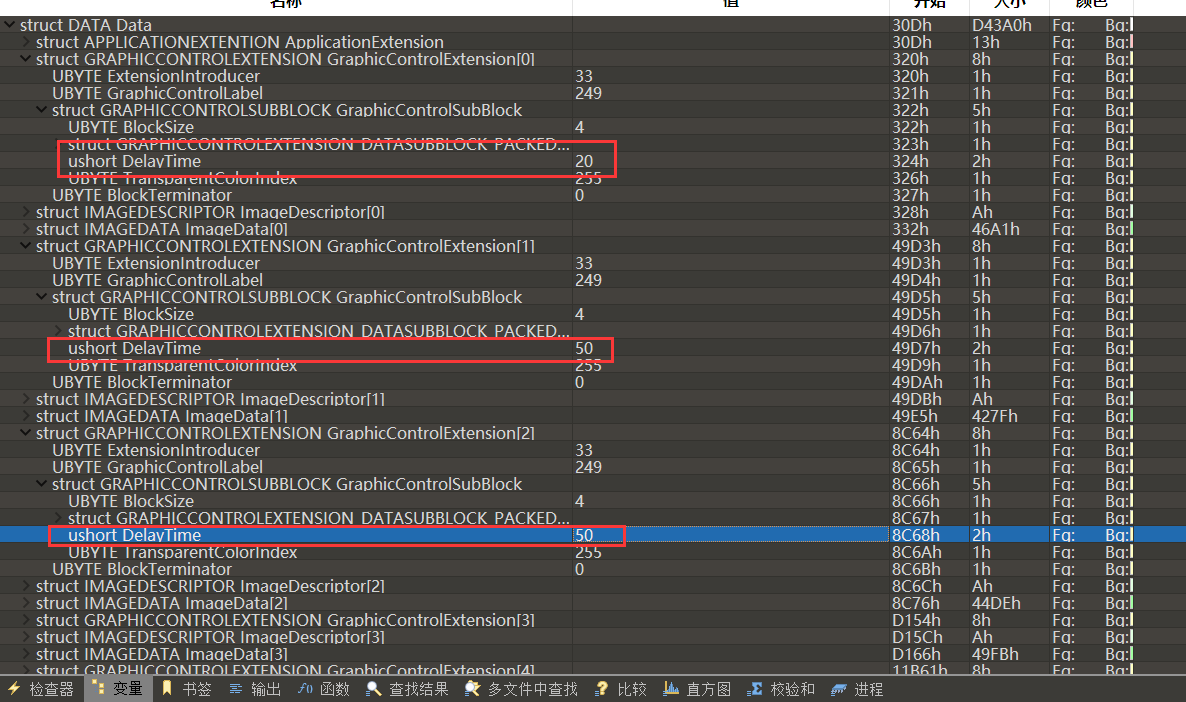

010中打开,看一下每一帧的时间

每一帧的时间不同

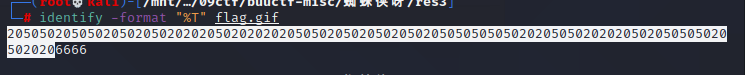

可以用python来提取,不过用identify方便很多

import binascii

s="205050205050205020502020205020202020505020502050205020505050505020205050202020502050505020502020"

l=[]

for i in range(0,len(s),2):

l.append(int(s[i:i+2]))

ss =""

for i in l:

if i == 20:

ss+="0"

else:

ss+="1"

print(binascii.unhexlify(str(hex(int(ss,2)))[2:]))

md5一下,得到flag

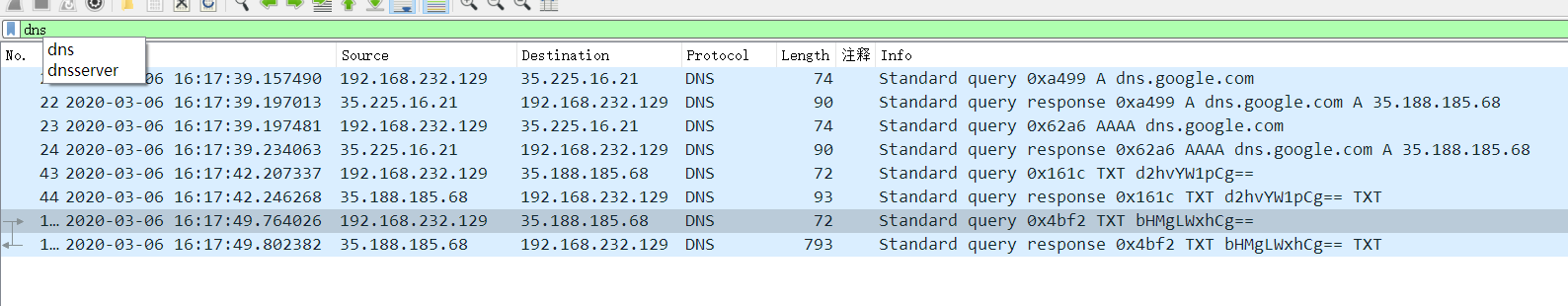

[UTCTF2020]dns-shell

DNS不是很正常,有base64

追踪流,一个个解码

whoami

root

ls -la

total 2512

drwxr-xr-x 1 root root 4096 Mar 6 04:44 .

drwxr-xr-x 1 root root 4096 Mar 6 08:09 ..

-rw-r--r-- 1 root root 12288 Mar 6 04:42 .Makefile.swp

-rw-r--r-- 1 root root 104 Mar 5 23:50 Dockerfile

-rw-r--r-- 1 root root 119 Mar 5 23:50 Makefile

-rw-r--r-- 1 root root 28 Mar 5 23:50 flag.txt

-rwxr-xr-x 1 root root 2533823 Mar 6 04:44 server

-rw-r--r-- 1 root root 1693 Mar 5 23:50 server.go

大概就是一个通过dns进行命令执行,也许是要模仿这个shell去服务器上拿flag?

提取不出其他什么文件了,再往后不知道了,搜wp

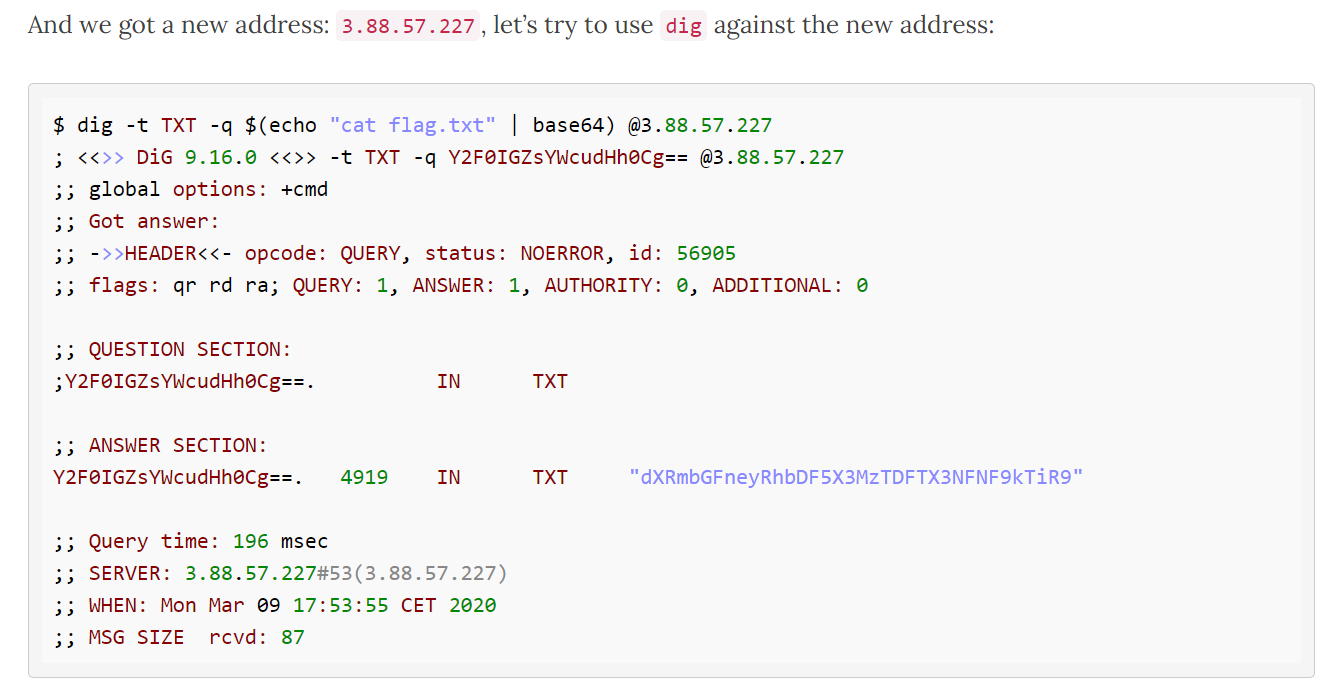

https://meowmeowxw.gitlab.io/ctf/utctf-2020-do-not-stop/

接下来应该是要用dig查主机信息,但是不知道是要网络连接的原因还是服务器已经关掉了,并不能运行成功

贴上大佬的wp

在线dig:https://www.diggui.com/

base64解码一下是flag

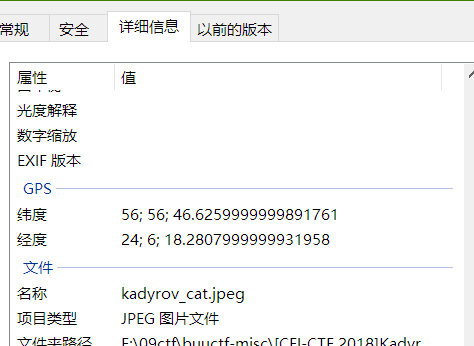

[CFI-CTF 2018]Kadyrov's Cat

放上失踪的题目描述:

A man from the soviet union has sent you two strange documents. Find the identity of the man as well as his location.

Flag format is : CFI{Firstname_Lastname_of_City}

详细信息里有图片的经纬度

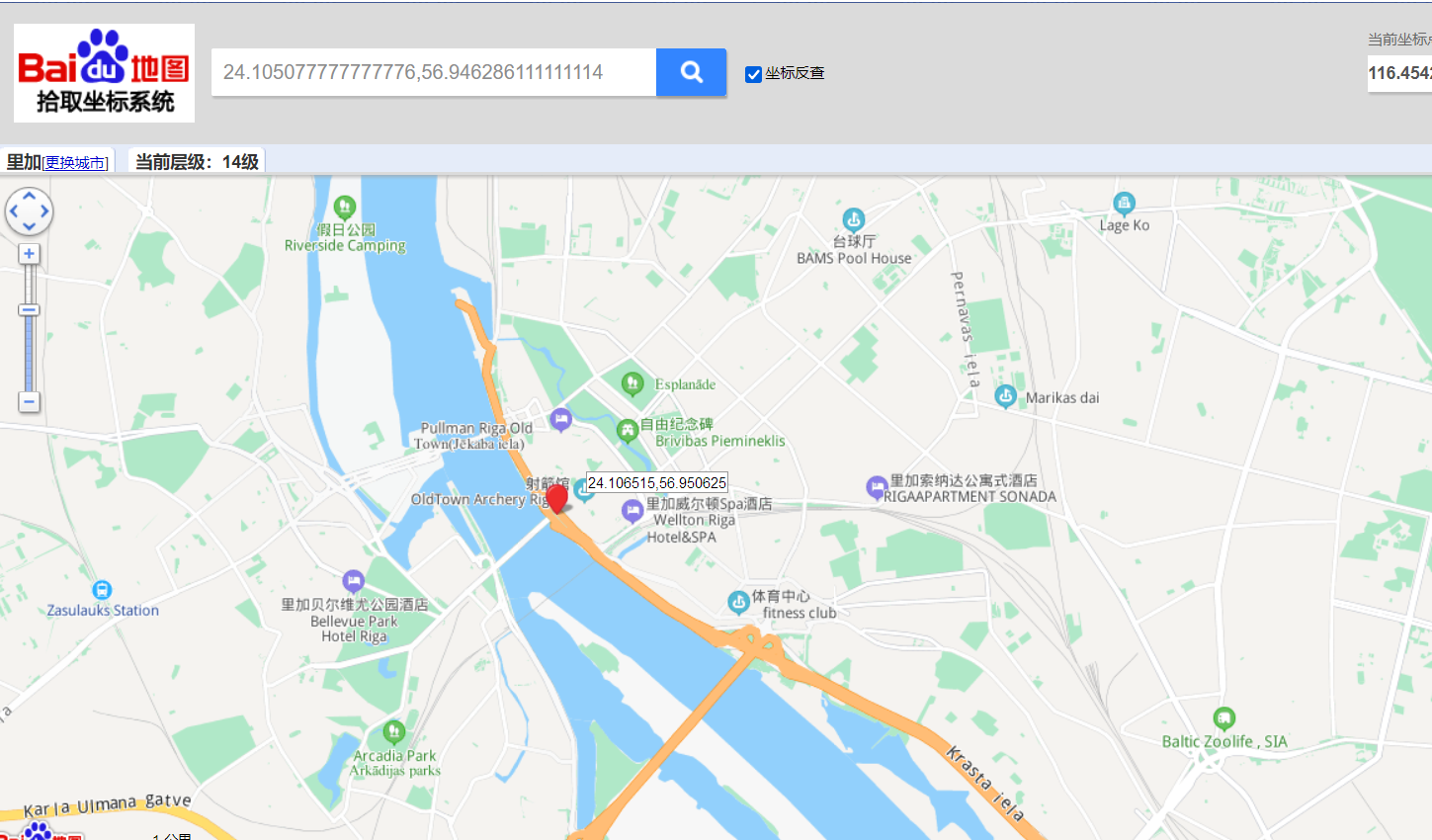

转换一下 http://www.minigps.net/fc.html ,百度地图:

城市是Riga

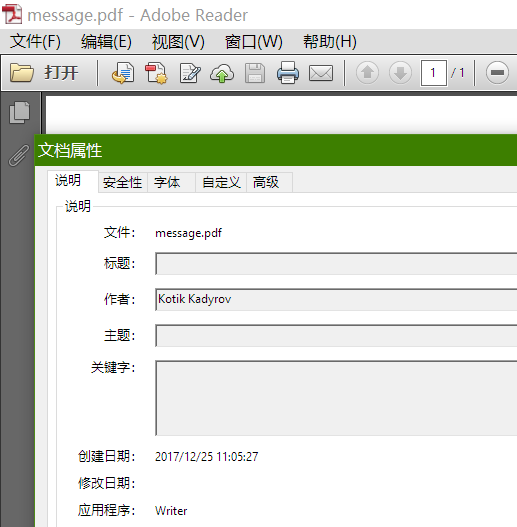

用adobe reader查看pdf的作者:

所以flag是flag{Kotik_Kadyrov_of_Riga}

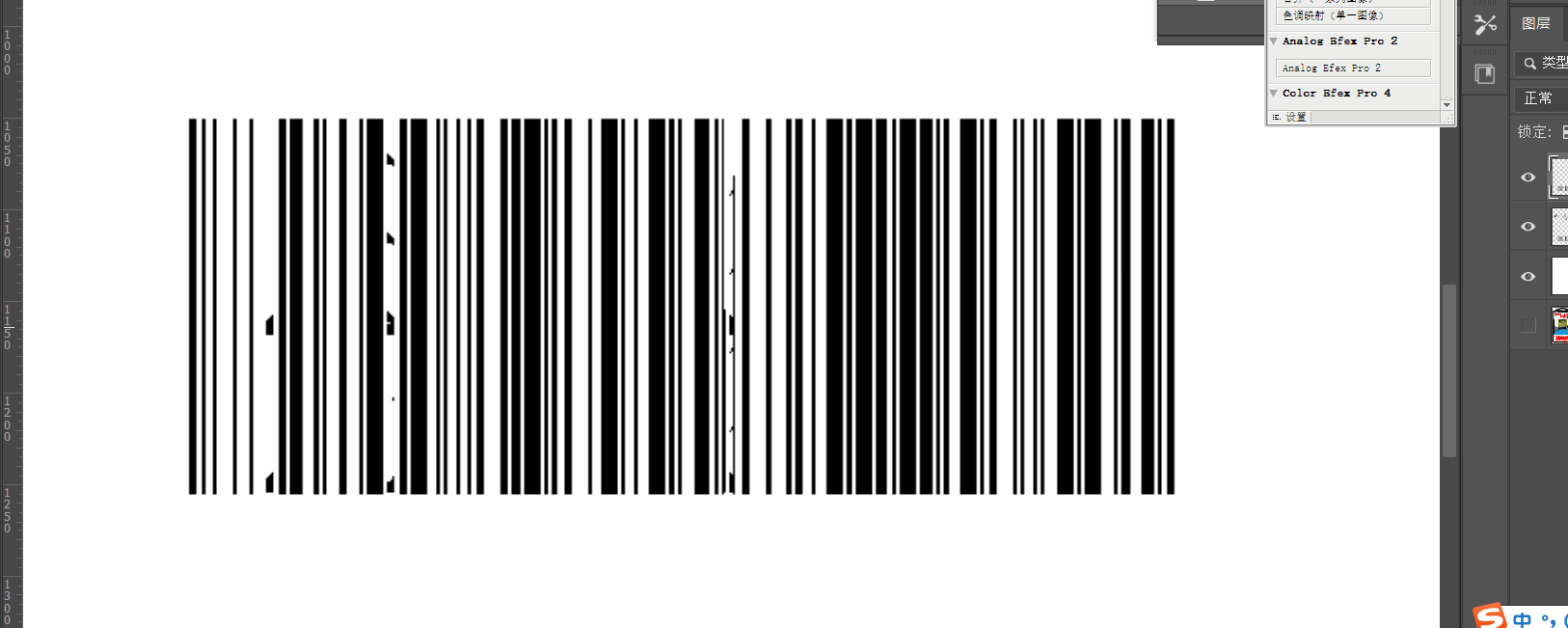

[BSidesSF2020]barcoder

手工修补条形码

中国编码app扫码得到flag

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Java 中堆内存和栈内存上的数据分布和特点

· 开发中对象命名的一点思考

· .NET Core内存结构体系(Windows环境)底层原理浅谈

· C# 深度学习:对抗生成网络(GAN)训练头像生成模型

· .NET 适配 HarmonyOS 进展

· 如何给本地部署的DeepSeek投喂数据,让他更懂你

· 超详细,DeepSeek 接入PyCharm实现AI编程!(支持本地部署DeepSeek及官方Dee

· 用 DeepSeek 给对象做个网站,她一定感动坏了

· .NET 8.0 + Linux 香橙派,实现高效的 IoT 数据采集与控制解决方案

· DeepSeek处理自有业务的案例:让AI给你写一份小众编辑器(EverEdit)的语法着色文件

2020-07-16 [ZJCTF 2019]NiZhuanSiWei