WP | BUGKU 论剑

题目:bugku Misc论剑

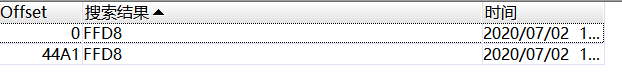

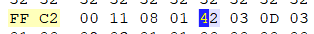

第一步:在winhex里分析

发现文件头有两个

两个jpg文件中间还有一段二进制码

在kali里分离出两个一样jpg图片,但是没有什么发现

二进制码解出来也没有flag

然后就没有了思路。。。

找到网上的wp做了一遍,收获很多

- 修改jpg的宽高:FF C2 XX XX XX (四个数字作为高度)(四个数字作为宽度)

不过不是所有的jpg图片都可以这样修改,具体是怎么样还不清楚。

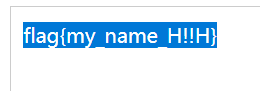

修改之后发现图片下方出现了被遮挡一部分的flag

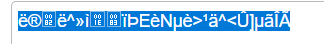

2. 7z文件的文件头:37 7A BC AF

这个图片中隐藏的不是常见的zip压缩包,是7z压缩包

位置就在二进制码的旁边

标蓝的位置是7z的一个标志,但是这里文件头损坏了,所以binwalk没有分析出来

正常的7z头:

把文件头修复以后,保存为.7z,解压可以发现另一张图片

这里又需要密码,尝试了一下之前解出来的字符串,发现刚好可以打开

发现是一张几乎一样的图片

重复了一下修改宽高的操作,解出来另一部分flag

flag{666C61677B6D795F6E616D655F482121487D}

但是把这一段交上去依然不对。检查了一遍没有打错之后,考虑到图片上还有Not,可能这个还不是最终的flag

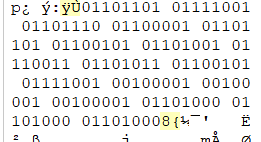

3. base16

括号里的字符串很像base64,但是用base64解码会出现乱码

再次查看wp,发现是base16加密

所以找了一下怎么区分base64,base32,base16

参考:https://blog.csdn.net/mastergu2/article/details/106486289

快速判断方法:大写小写都有是base64,只有大写是base32,只有大写且最大只到F是base16

然后用在线解密解出最后的flag