文件上传漏洞

一、Kali部署DVWA和OWASP

-

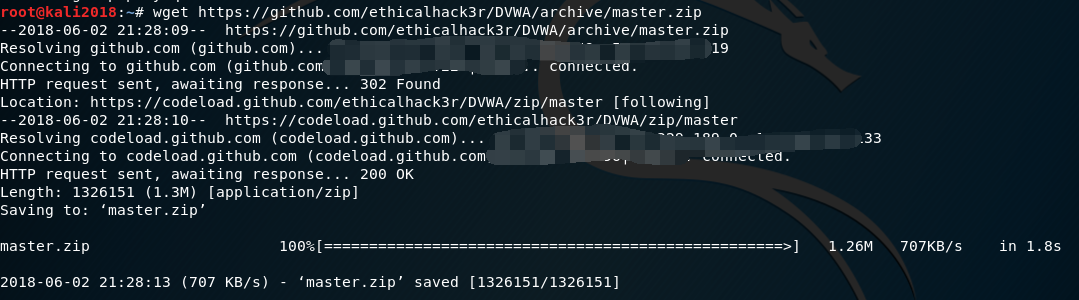

获取dvwa安装包并解压,从Github获取dvwa压缩包:

wget https://github.com/ethicalhack3r/DVWA/archive/master.zip

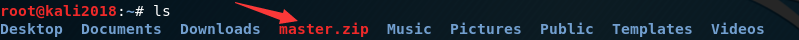

已经存在本地了

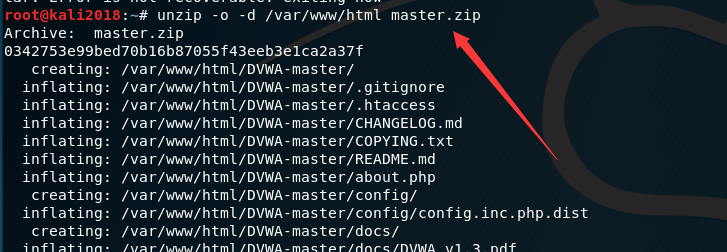

解压并释放到指定文件夹 /var/www/html

unzip -o -d /var/www/html master.zip

进入到/var/www/html文件夹,把解压的文件夹DVWA-master重命名为dvwa

重命名

-

赋予dvwa文件夹相应权限

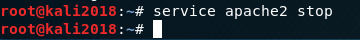

先停止apache2服务,以防万一,在终端输入:

service apache2 stop

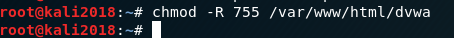

赋予dvwa文件夹相应的755权限,接着在终端中输入:

chmod -R 755 /var/www/html/dvwa

赋予dvwa文件夹内文件相应的755权限,接着在终端中输入:

cd /var/www/html/dvwa/

chmod 755 hackable/uploads/

chmod 755 external/phpids/0.6/lib/IDS/tmp/phpids_log.txt

chmod 755 config/

-

配置Mysql数据库

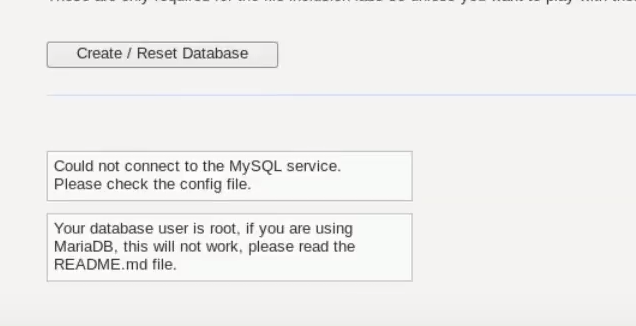

Kali2018默认是的MariaDB数据库,并不是Mysql,不能按照Mysql的配置来不然会报错

错误信息如下:

Could not connect to MySQL service.

Pls. check the config file.Your database user is root,if you are using MariaDB, this will not work,pls. read the README.md file.

见下图:

开启MySQL服务,打开终端输入以下命令:

service mysql start

运行如下命令连接 MySQL ,默认是进入MariaDB,

mysql -uroot -p

需要注意,此时需要输入的密码默认是空,不需要填写,直接Enter跳过即可

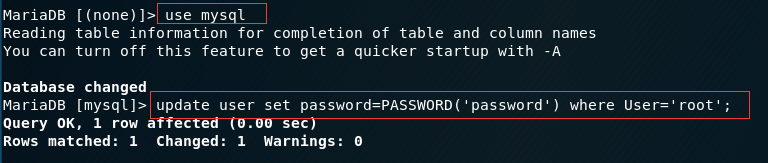

进入mysql,并将mysql的密码改为 password

use mysql;

update user set password=PASSWORD('xxxxxx') where User='root';

接着逐行进行如下命令行操作:

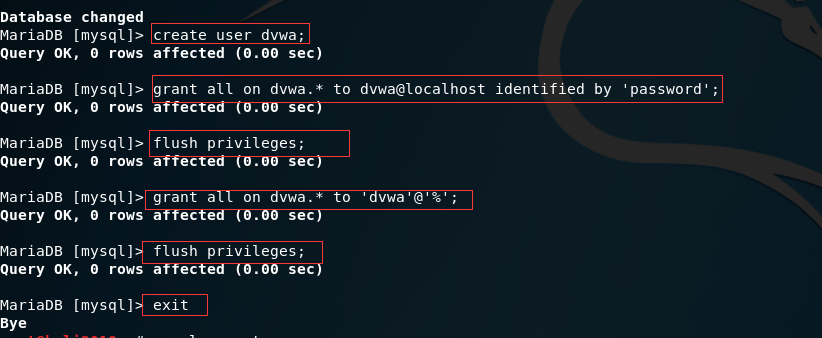

create user dvwa;

grant all on dvwa.* to dvwa@localhost identified by 'password';

flush privileges;

grant all on dvwa.* to 'dvwa'@'%';

flush privileges;

-

配置PHP

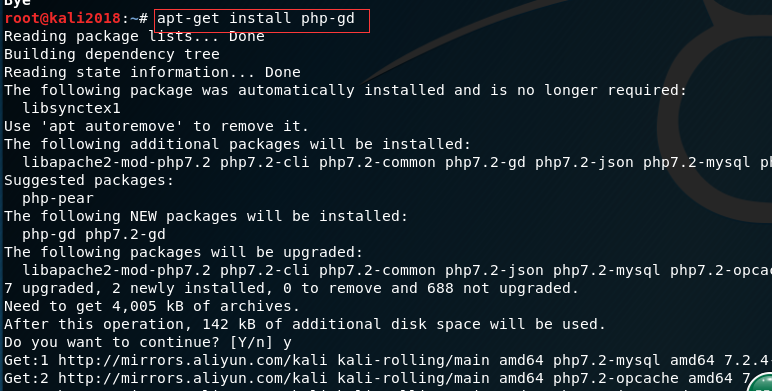

配置PHP,GD支持

apt-get install php-gd

修改php配置文件

找到 '' /etc/php/7.2/apache2/ '' 文件夹,用文档编辑器打开 '' php.ini '' 文件

更改如下两项:

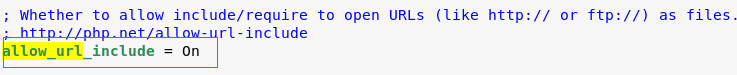

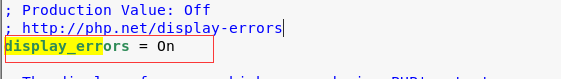

''allow_url_include=Off'' 改为 ''allow_url_include=On''

''display_errors=Off'' 改为 ''display_errors=On''

进入到 /var/www/html/dvwa/config 文件夹,把配置模版文件config.inc.php.dist 复制一份 , 并命名为config.inc.php

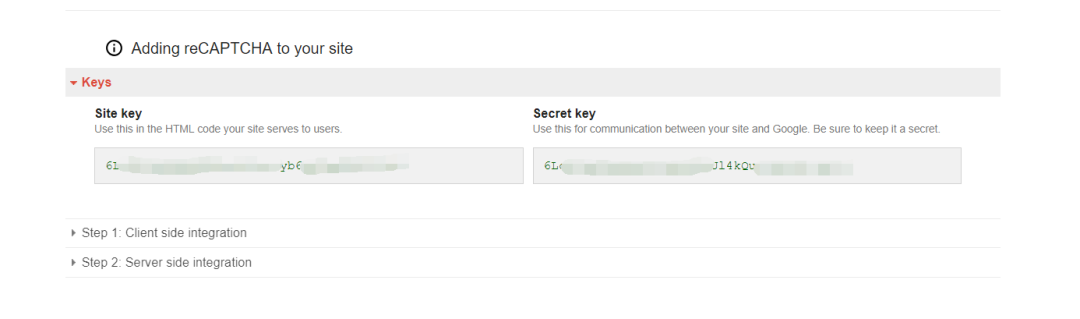

右键,用文档编辑器打开该文件,配置 ‘ReCAPTCHA settings’,将谷】歌生成的keys分别填入如下部分(生成ReCAPTCHA请自行学习);

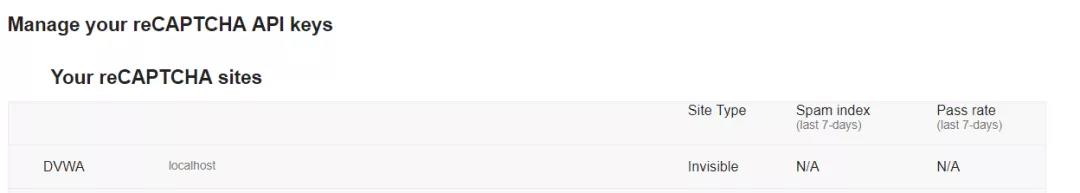

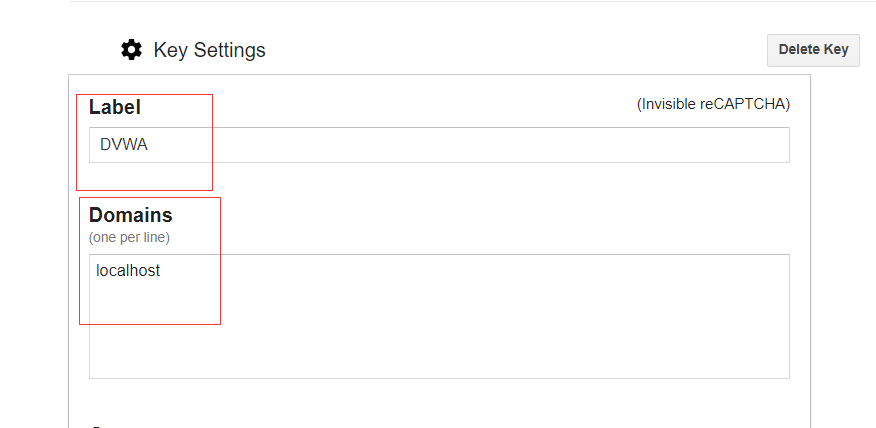

ReCAPTCHA需要找Google配置,进入网址 https://www.google.com/recaptcha/admin/create 去生成新的ReCAPTCHA;

谷歌端配置:

01

02

03

继续修改这个文件,将内部的数据库链接配置修改,根据刚刚的设定,用户名是dvwa,密码是password

需要把如下部分改为dvwa和password

'db_user' = 'dvwa';

'db_password' = 'password';

-

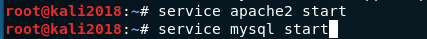

启动apache2和mysql服务

service apache2 start

service mysql start

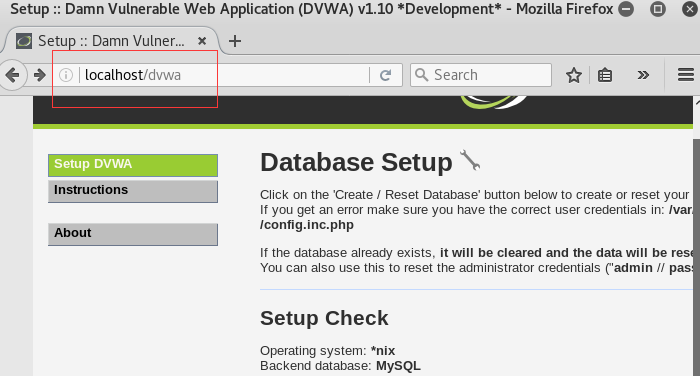

打开kaili的浏览器,地址栏输入 localhost/dvwa,就会跳转到如下界面:

设置界面

-

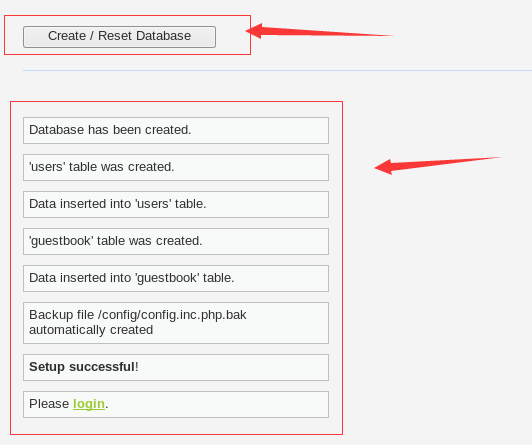

在DVWA界面配置数据库

点击Create/Reset Database,进行DVWA的数据库配置

成功界面:

失败界面:(注意检查数据库配置和config文件内的配置)

-

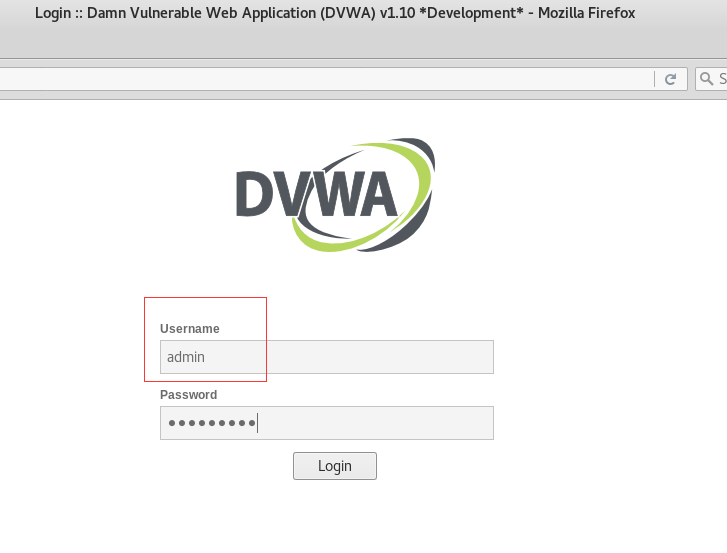

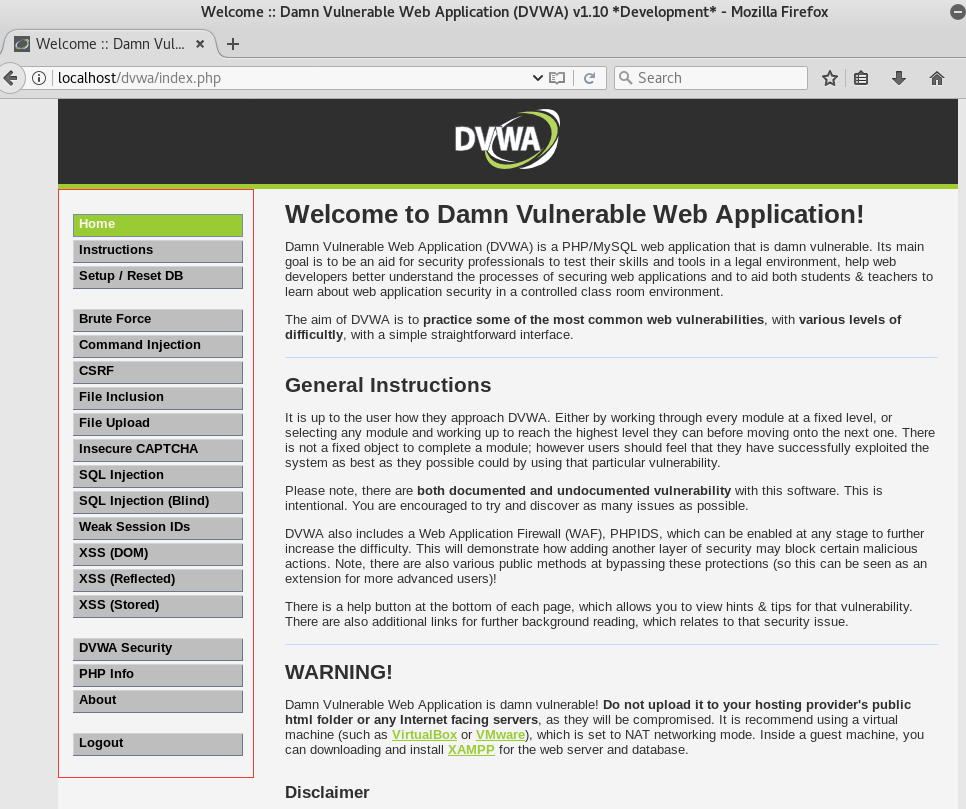

登录到DVWA

默认用户名和密码是admin/password

成功进入靶场!

-

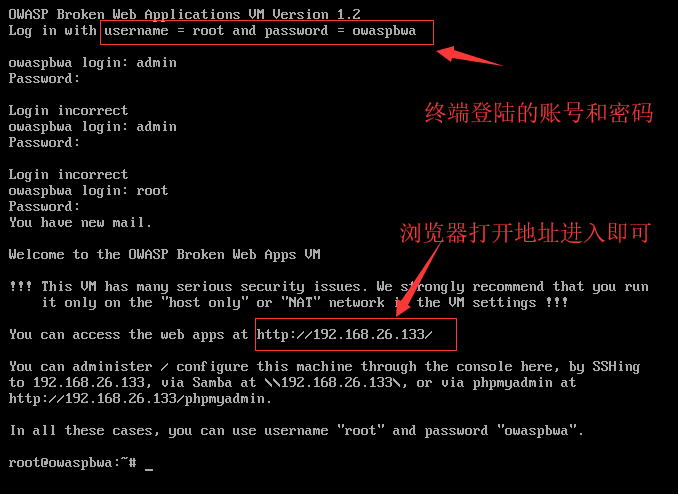

虚拟机安装OWASPBWA靶机系统全家桶

OWASPBWA 是个靶机系统全家福,现在这些靶机系统全部被打包放到一个虚拟机镜像内,请在这里下载(github),解压后用Vmware和VirtualBox直接打开就行;

然后在浏览器的地址栏输入地址,就能进入靶机网页端;

下面已经罗列各种靶机系统,可以尽情实验了。

二、文件上传漏洞

-

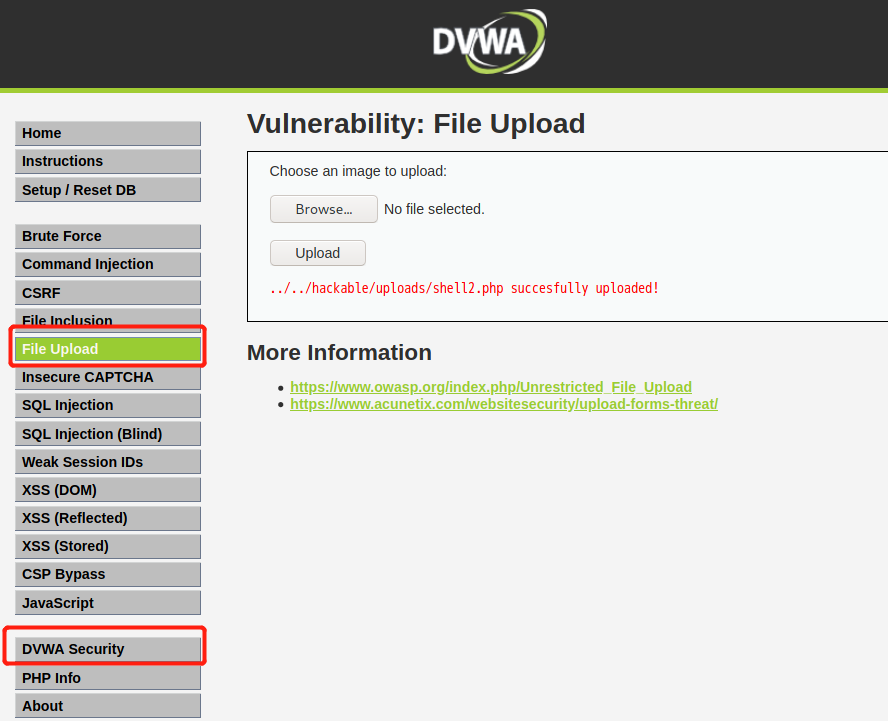

登录DVWA后,将安全等级设置为low,然后选择文件上传漏洞;

-

生成一句话木马;

-

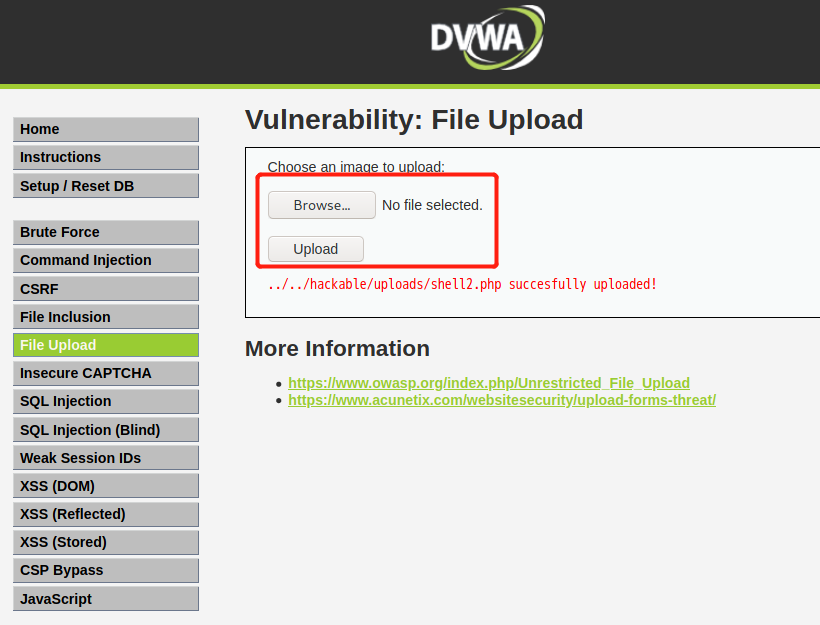

上传一句话木马:

-

终端连接后门,拿到服务器权限