20199111网络攻防第二周作业

20199111 2019-2020-2 《网络攻防实践》第二周作业

1.知识点梳理与总结

1.1 参照了孙启龙同学作业中的镜像列表。地址如下

攻击机Kail :https://www.offensive-security.com/kali-linux-vm-vmware-virtualbox-image-download/#1572305822805-d290939b-52dc

攻击机windows XP:老师百度云提供

seed Ubuntu16.04: https://pan.zju.edu.cn/share/6c72d40cdc0877833c6b96bd2d

linux靶机:https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

windows靶机:win2KServer,老师百度云提供

蜜罐网关:老师百度云提供

1.2 网盘

室友提供了一个破解版的云盘,自用可以明显提升下载速度,但有时不稳定,相较于平民版百度云盘速度大幅提升。

链接: https://pan.baidu.com/s/1NaPAKeC6_or_4s5TkywqXw

提取码: irnq

1.3 拓扑结构图

1.4 环境搭建过程

安装 VMware ——> 配置网络设置 ——> 安装6个虚拟机并进行配置 ——> 测试

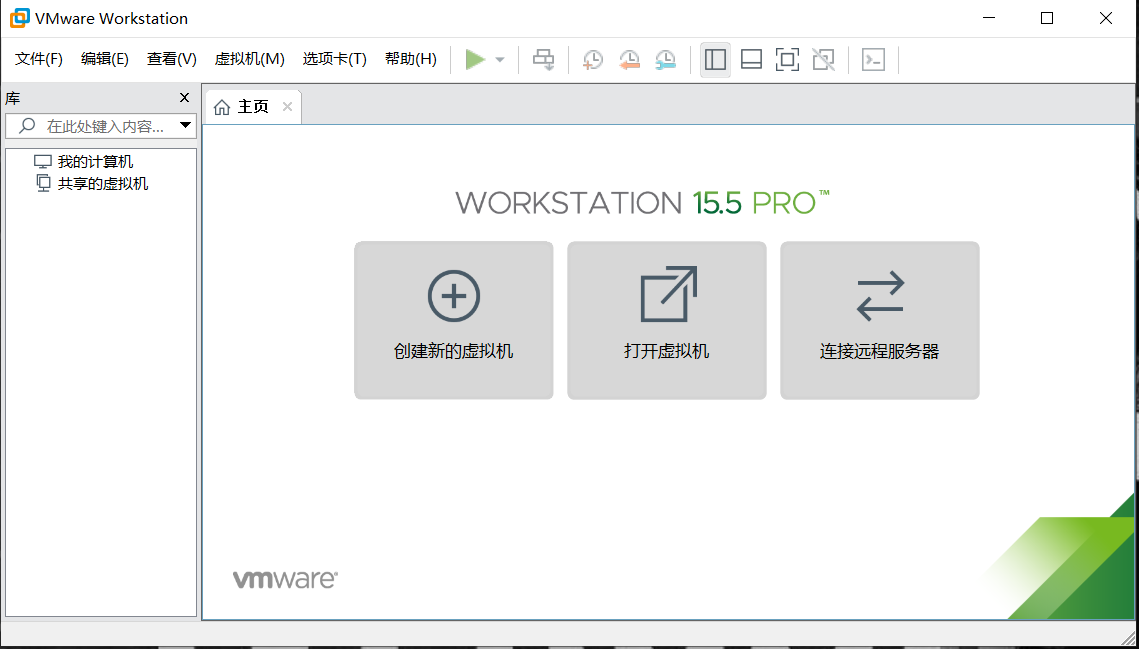

1.4.1 安装VMware Workstation

下载地址(内附破解教程及许可证密钥):https://www.onlinedown.net/soft/2062.htm

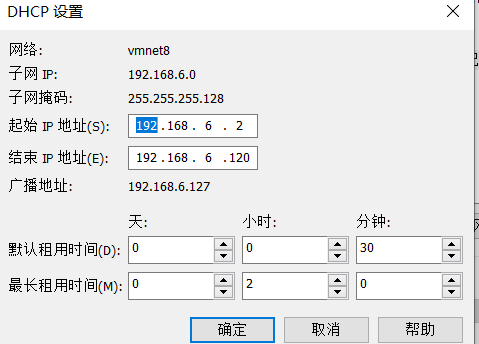

1.4.2 网络设置

1.4.3 linux攻击机-Kali安装

文件 ——> 扫虚拟机 ——> 存放路径

设置kali的网络配置,选择net8

开机界面(默认用户名和密码都是kali)

进入系统,配置软件

相关代码

sudo su

apt install net-tools

ifconfig #查看网络信息

IP地址:192.168.6.2

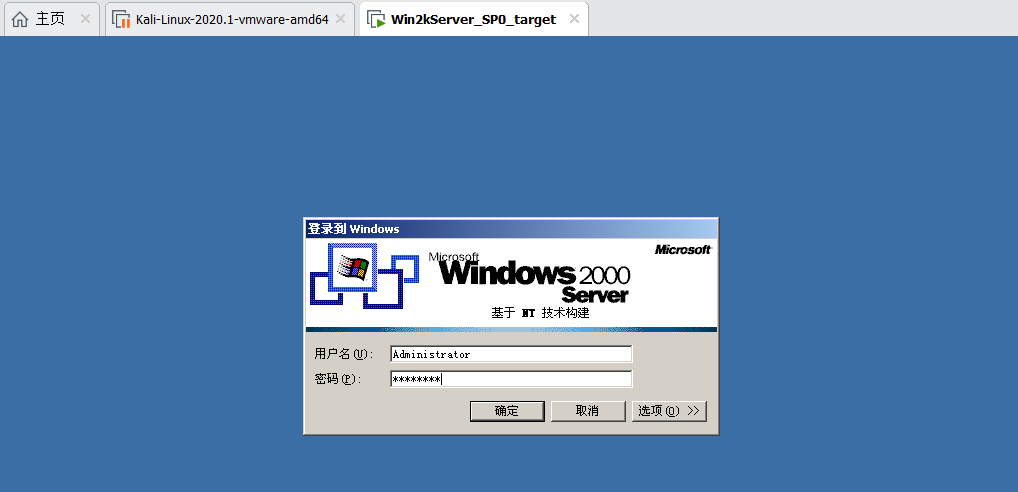

1.4.4 windows靶机-win2kServer安装

设置Windows靶机网络配置,选择仅主机模式

开机界面(密码:mima1234;ctrl+alt返回主机界面)

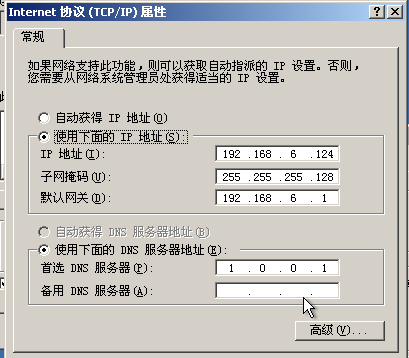

系统内网络参数

IP地址:192.168.6.124

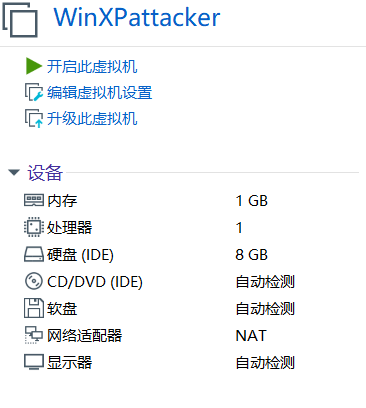

1.4.5 windows攻击机-windows Attacker安装

设置Windows攻击机网络配置,选择NAT模式

DHCP已自动分配IP地址,开机查询IP地址(密码:mima1234)

IP地址:192.168.6.3

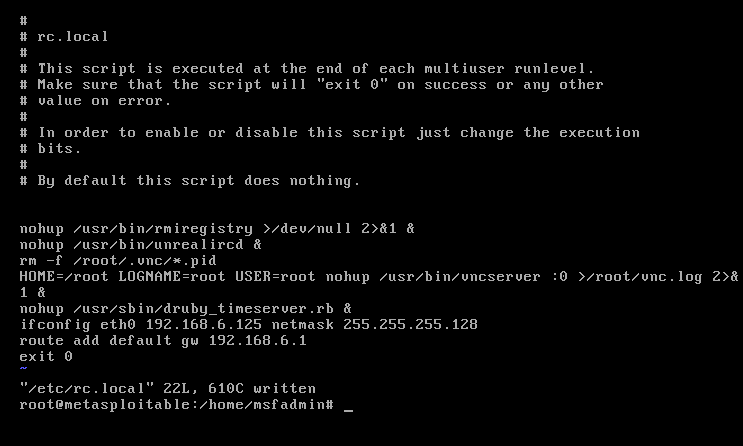

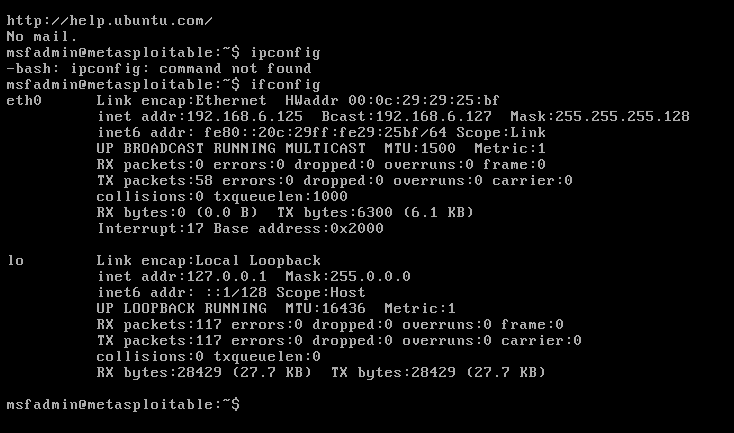

1.4.6 Linux靶机-Metasploitable2-Linux安装

设置Linux靶机网络配置,选择仅主机模式

手动设置IP地址(用到vim编辑器)

相关代码

sudo su

vim etc/rc.local

#vim内,在exit0前添加

ifconfig eth0 192.168.xxx.xxx netmask 255.255.255.128 #设置IP地址及子网掩码

route add default gw 192.168.xxx.xxx #设置网关

IP地址:192.168.6.125

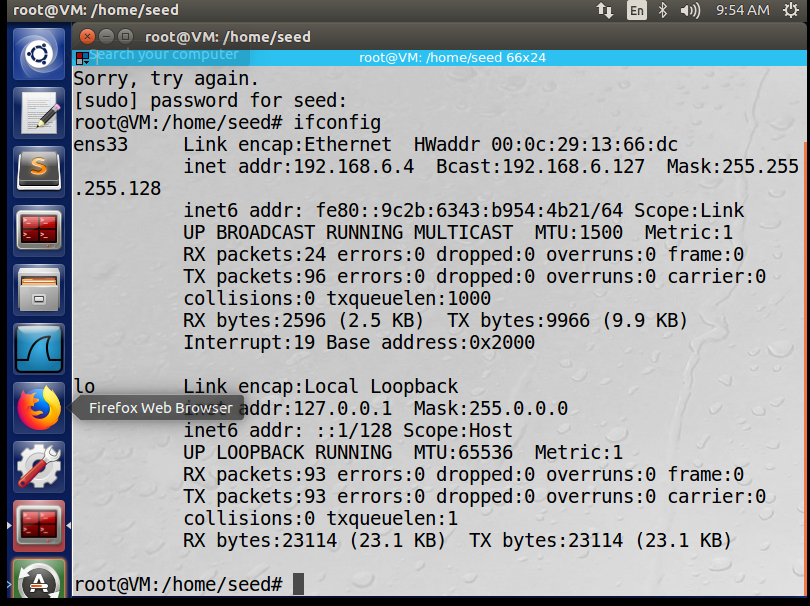

1.4.7 SEEDUbuntu安装配置

新建虚拟机->自定义安装->兼容XX->稍后安装系统->选择linux、版本ubuntu->名称位置->...->使用现有虚拟磁盘,选择seedubuntu的vmdk文件->转换

网络配置选择自定义net8

开机,查询IP地址(密码:dees)

IP地址:192.168.6.4

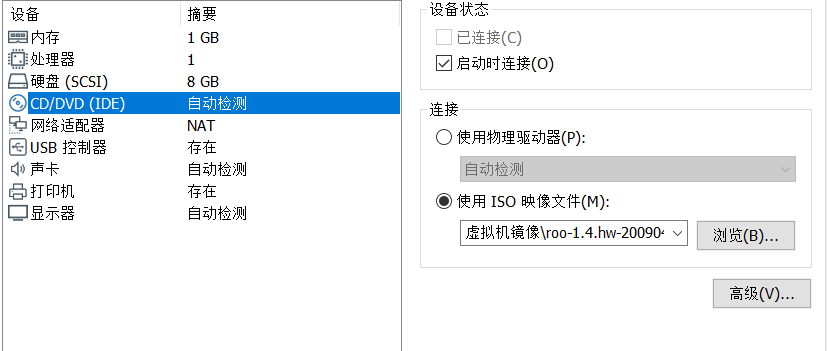

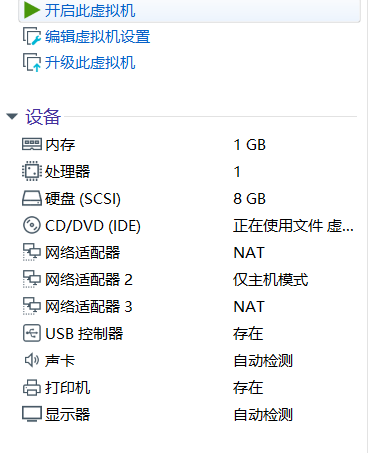

1.4.8 honeywall安装

新建虚拟机->自定义安装->兼容workstation 6.5-7.x->稍后安装系统->选择linux、版本Cetus5和更早版本->名称位置->...(下一步)

硬件配置

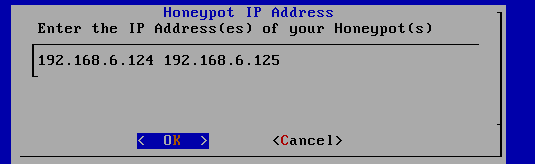

honeywall信息配置

命令行 su - 进入蜜网网关配置界面

选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

选择 2 Honeypot IP Address

IP 信息配置

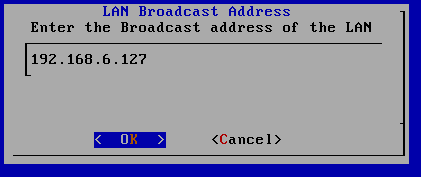

选择 5 LAN Broadcast Address

蜜网网段的广播 IP 地址

选择 6 LAN CIDR Prefix

蜜网网段配置,CIDR 格式

蜜网网关配置主界面

选择 4 HoneyWall Configuration

选择 2 Remote Management

选择 1 Management IP Address

设置管理口的 IP地址

选择 2 Management Netmask

管理口 IP地址的掩码

选择 3 Management Gateway

管理口的网关

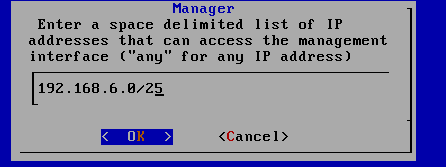

选择 7 Manager

蜜网网关管理网段

蜜网网关配置主界面

选择 4 HoneyWall Configuration

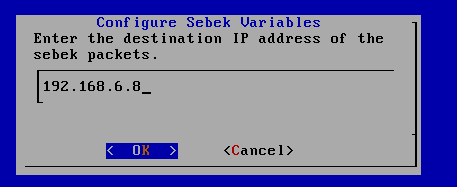

选择 11 Sebek

Sebek 服务器端 IP地址,设置为管理口 IP

目标端口选择为 1101

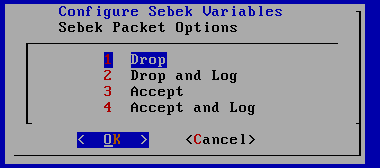

Sebek 数据包处理选项选择为 Drop

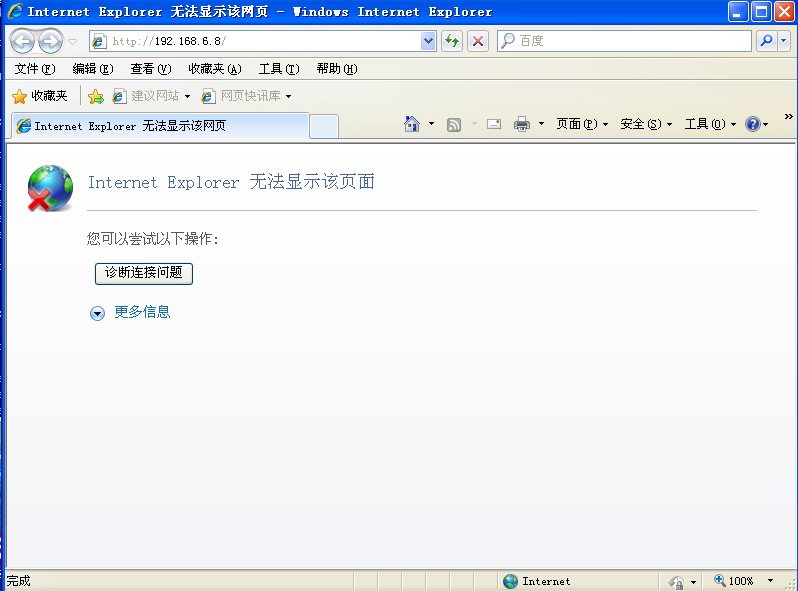

回到windowsAttacker中,浏览器打开https://192.168.6.8

账号:roo

新密码:Qq12345*

1.4.9 测试

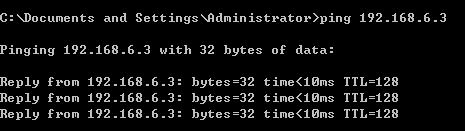

Windows攻击机 ping Windows靶机

Linux靶机 ping Windows攻击机

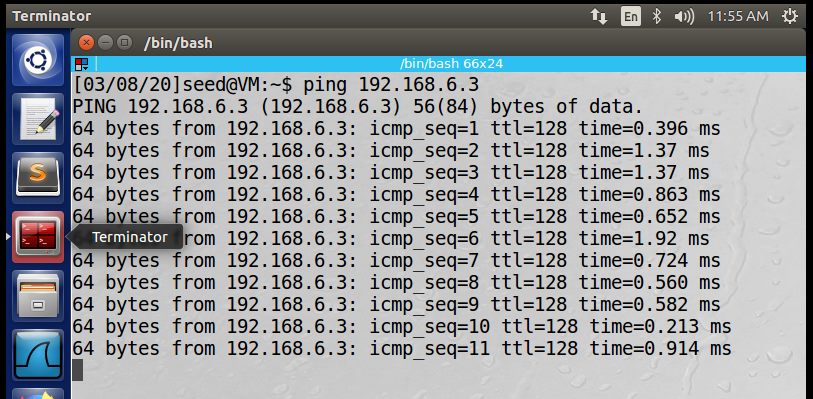

seed ping Windows攻击机

整理各虚拟机类型及IP地址

| 类型 | IP |

|---|---|

| Windows 攻击机 | 192.168.6.3 |

| Windows 靶机 | 192.168.6.124 |

| Linux 攻击机 | 192.168.6.2 |

| Linux 靶机 | 192.168.6.125 |

| Linux 攻击机/靶机(SEED) | 192.168.6.4 |

| 蜜罐网关 | 192.168.6.8 |

2.学习中遇到的问题及解决

- 问题1:配置结束后无法再 Windows 攻击机中远程连接 Walleye

-

问题1解决方案:将浏览器中默认的 Http 改为 https

-

问题2:各个攻击机和靶机都无法 ping 通蜜罐

-

问题2解决方案:起初以为是自己配置出现错误,后经询问及查阅,Honeywall 上的防火墙设置不允许 icmp 协议访问管理口

3.学习感悟、思考等

通过本次搭建环境的实践,进一步提高了运用虚拟机的能力,在解决问题的过程中还顺便回顾到了计算机网络中的内容。同时,这一次实践,也让我体会到科研过程中要处处仔细,稍有疏忽就需要大量的时间来复查纠错,十分浪费时间和精力。因此,在每一个步骤都要小心谨慎,不贪求速度。

参考资料

- 《孙启龙网络攻防第二周作业》

- [《基于第三代蜜网的VNet网络攻防实验环境构建 》学习指导](file:///C:/Users/ym/Documents/WeChat%20Files/qq1051880437/FileStorage/File/2020-03/网络攻防环境搭建.pdf)