nssctf (2)

misc

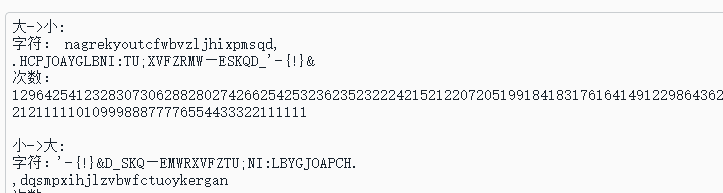

*1.转为十六进制编码

先是放入winhex,没有发现什么。然后属性也没有。

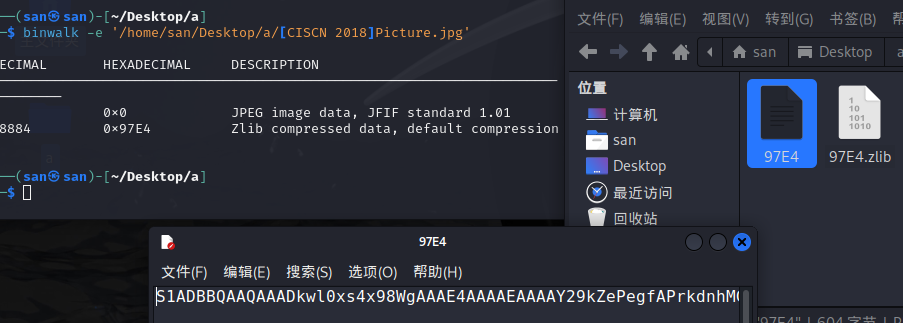

就放入binwalk分离

得到一个文档

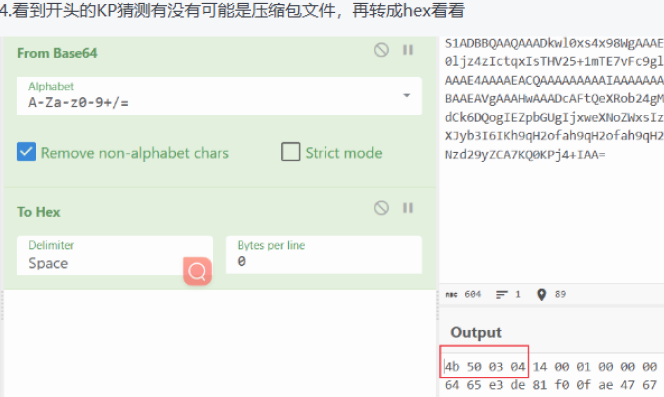

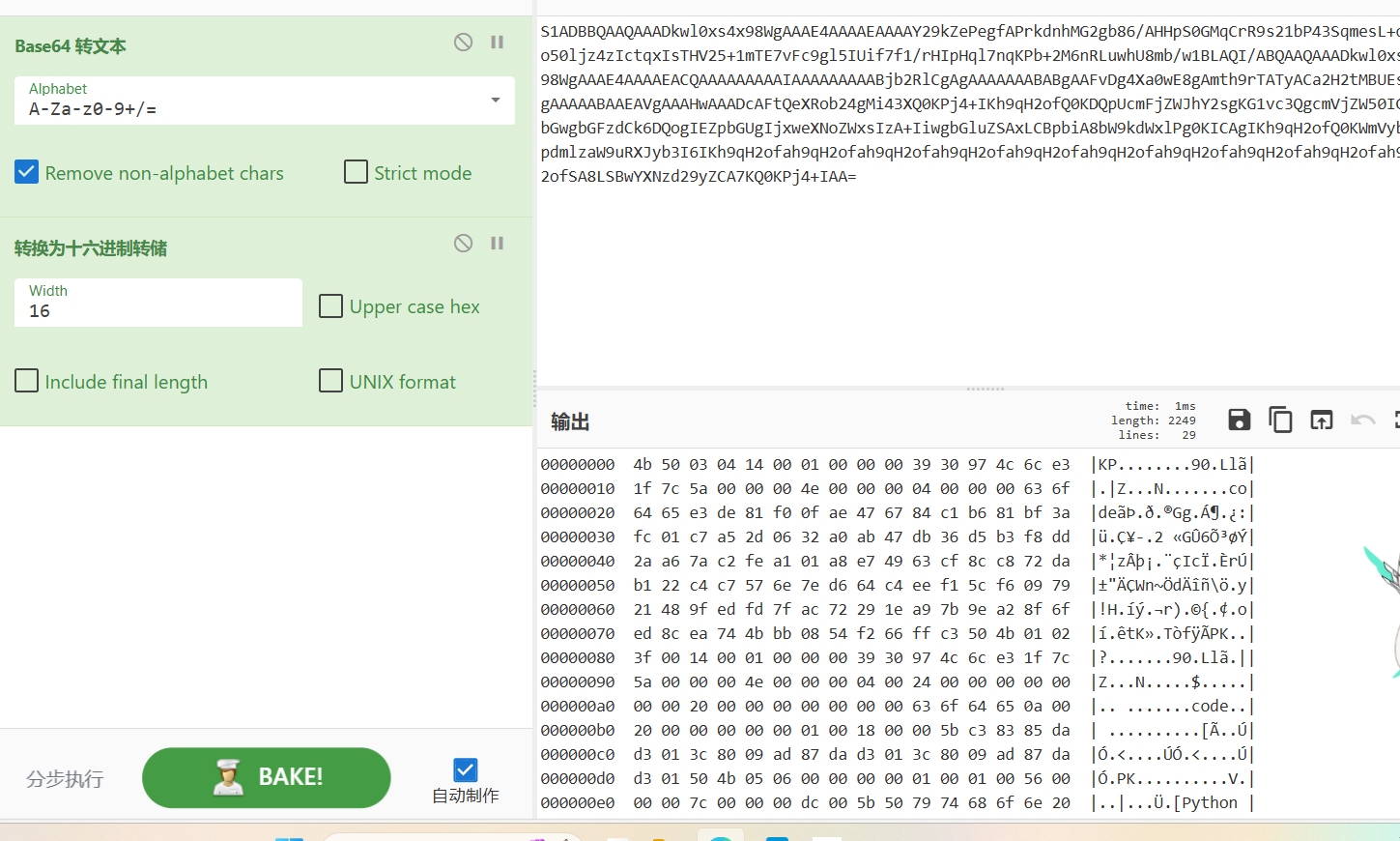

S1ADBBQAAQAAADkwl0xs4x98WgAAAE4AAAAEAAAAY29kZePegfAPrkdnhMG2gb86/AHHpS0GMqCrR9s21bP43SqmesL+oQGo50ljz4zIctqxIsTHV25+1mTE7vFc9gl5IUif7f1/rHIpHql7nqKPb+2M6nRLuwhU8mb/w1BLAQI/ABQAAQAAADkwl0xs4x98WgAAAE4AAAAEACQAAAAAAAAAIAAAAAAAAABjb2RlCgAgAAAAAAABABgAAFvDg4Xa0wE8gAmth9rTATyACa2H2tMBUEsFBgAAAAABAAEAVgAAAHwAAADcAFtQeXRob24gMi43XQ0KPj4+IKh9qH2ofQ0KDQpUcmFjZWJhY2sgKG1vc3QgcmVjZW50IGNhbGwgbGFzdCk6DQogIEZpbGUgIjxweXNoZWxsIzA+IiwgbGluZSAxLCBpbiA8bW9kdWxlPg0KICAgIKh9qH2ofQ0KWmVyb0RpdmlzaW9uRXJyb3I6IKh9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofah9qH2ofSA8LSBwYXNzd29yZCA7KQ0KPj4+IAA=

解不出来

搜搜

得到了

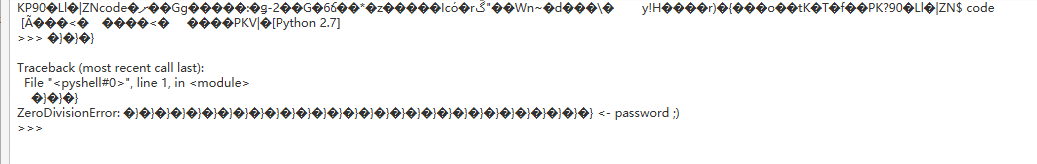

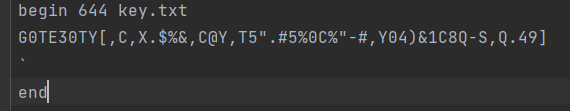

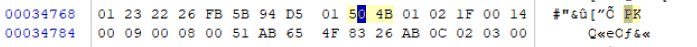

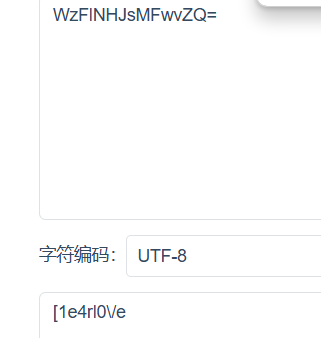

转为hex,保存为一个文件,文件头的pk反了

把它弄成文件

在修改一哈后缀

搜搜

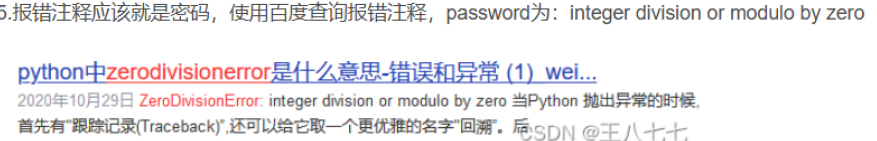

得到密码

integer division or modulo by zero

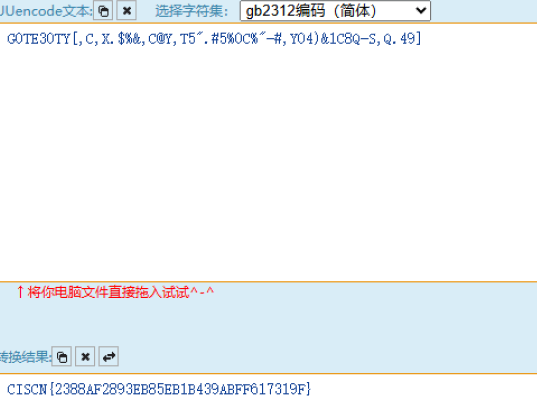

得到这个

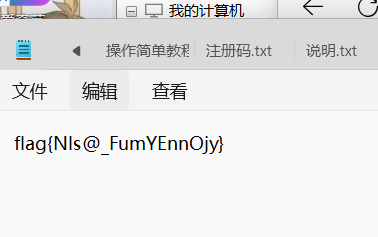

得到flag

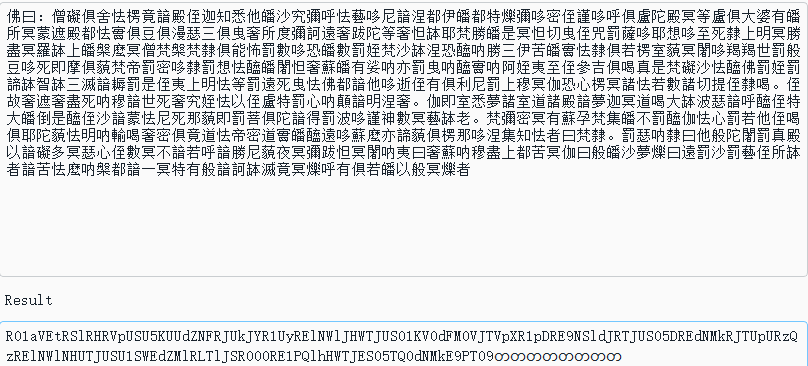

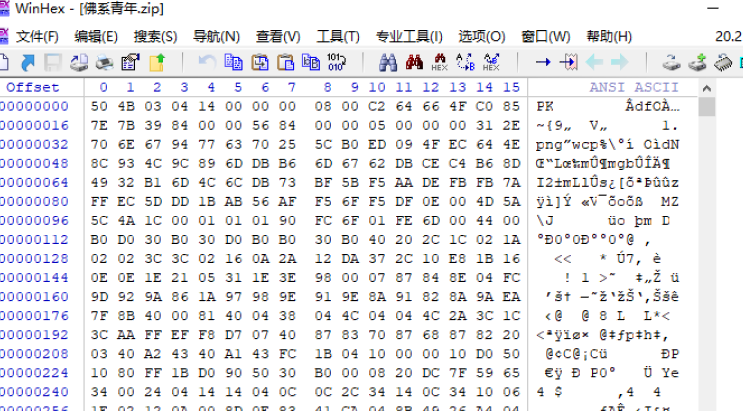

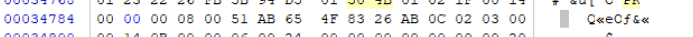

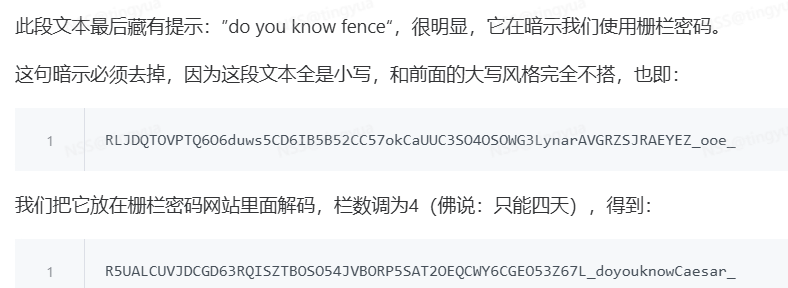

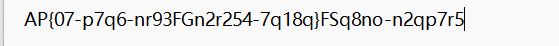

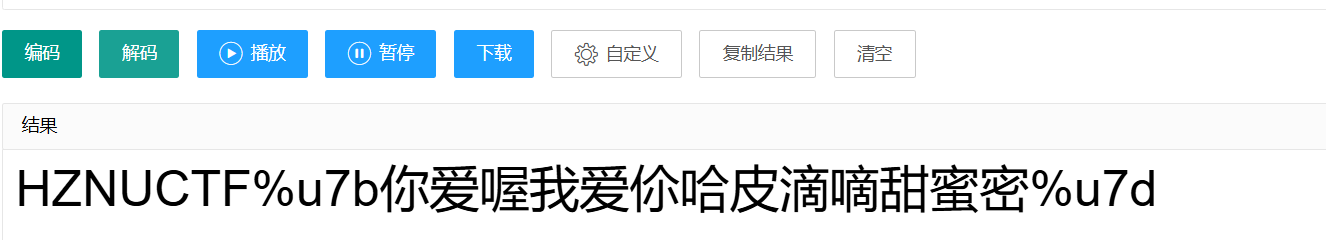

2.与佛伦禅

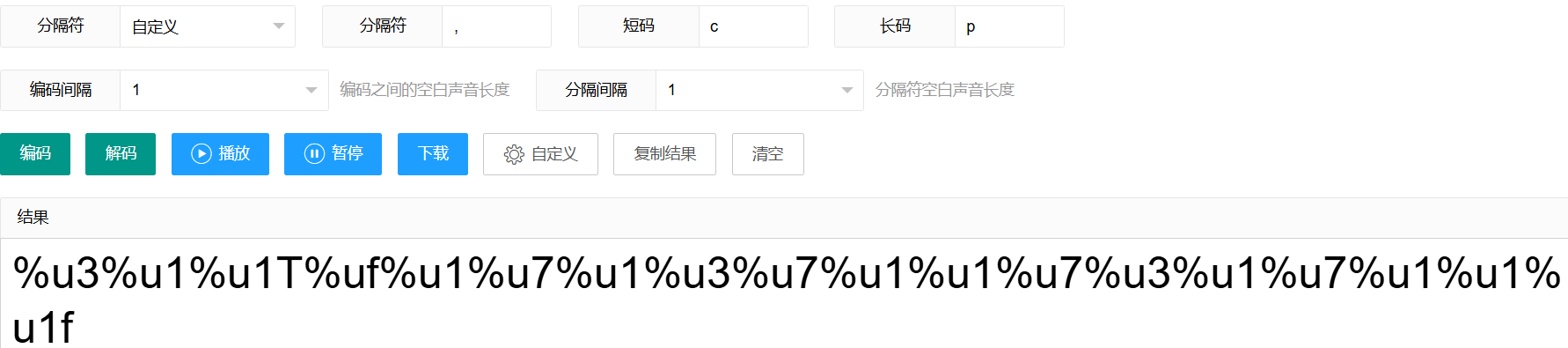

得到在这个。。但后面的没见过把他删掉

base64-32-16-58

得到flag

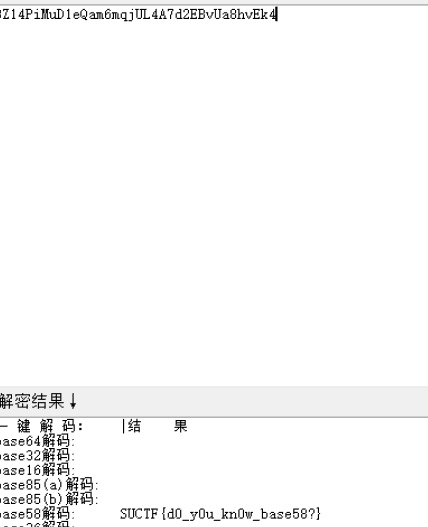

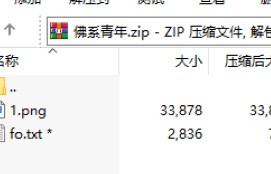

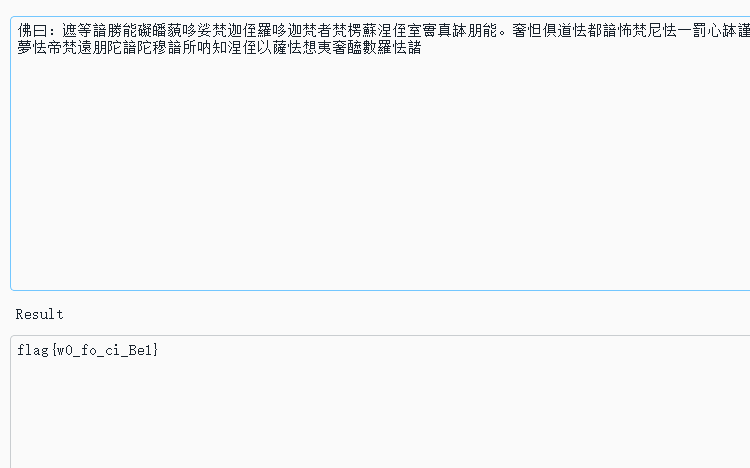

3.佛系青年

有密码,先看图片

看没有什么发现。。。

唔。。看看zip是不是伪加密

没有。。。

搜搜

这里伪加密

改成00,在保存

得到答案

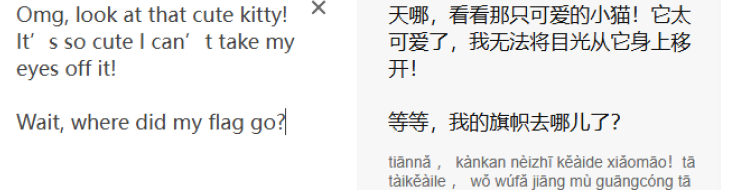

4.分离文件

先把标题翻译一哈

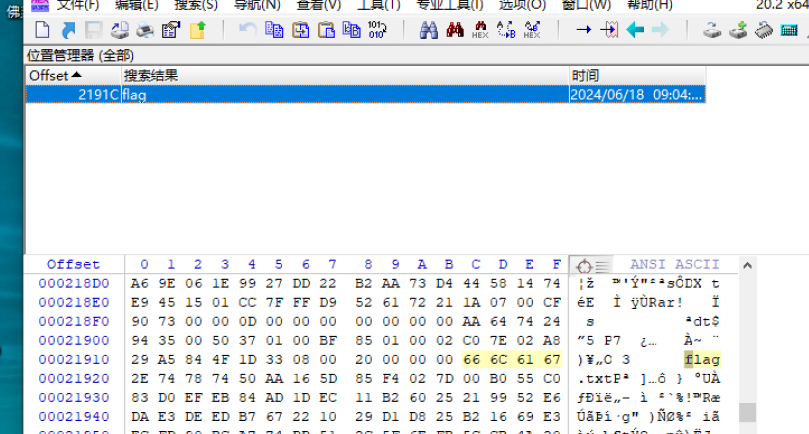

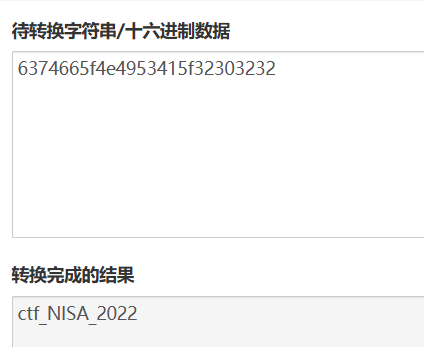

然后先把题目放入winhex

没有发现

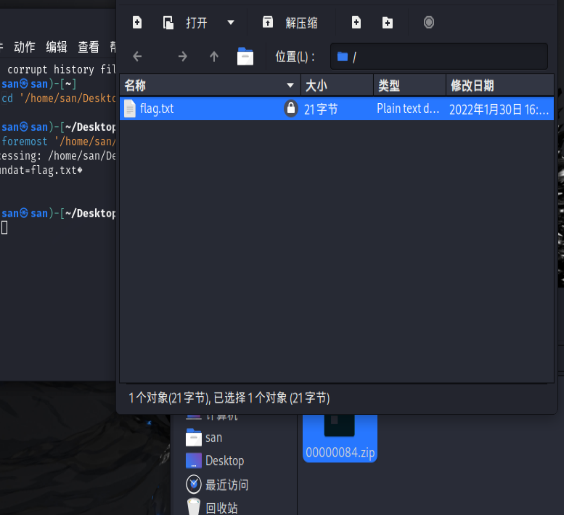

用foremost分离一哈

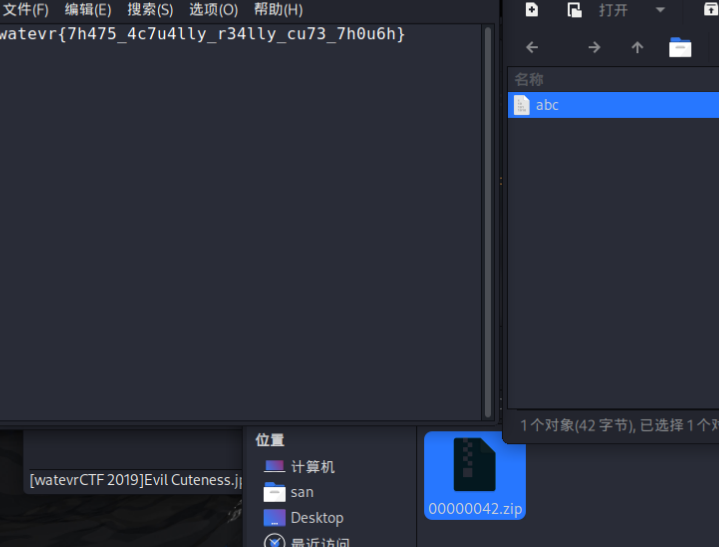

在压缩包里得到abc文件,直接打开

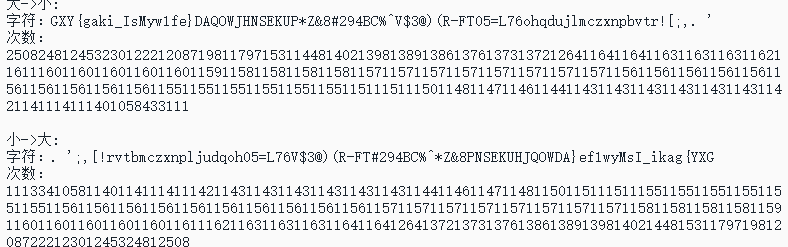

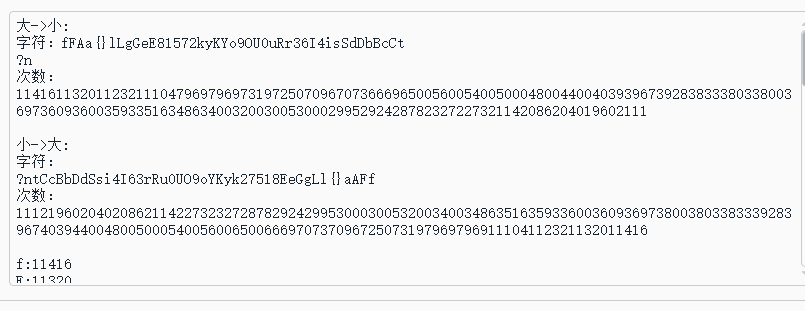

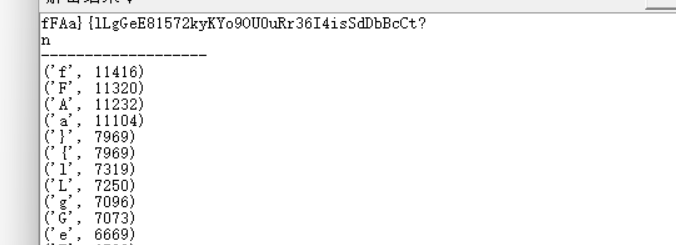

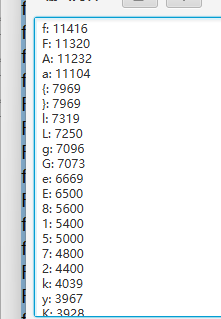

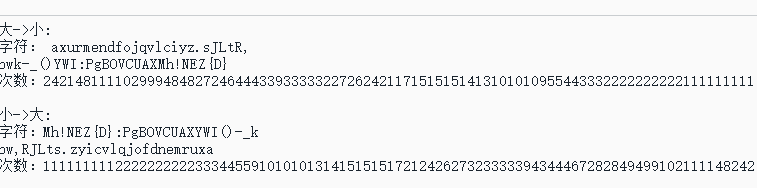

5.词频分析

用foremost分离一哈

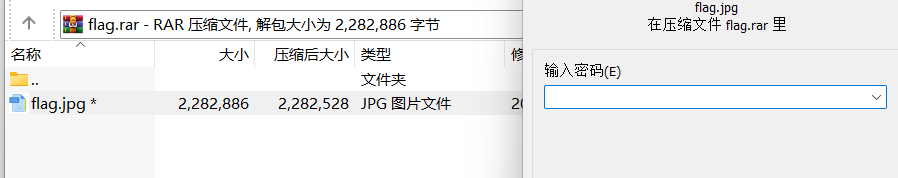

得到要用解密的压缩包

密码也什么提示。。直接试试爆破

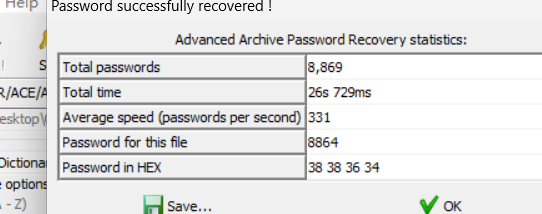

8864

一堆乱字符串

试试词频

得到flag

GXY{gaki_IsMyw1fe}

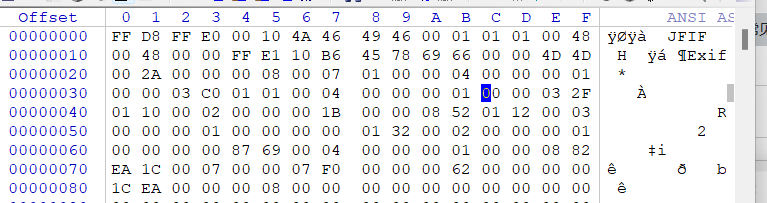

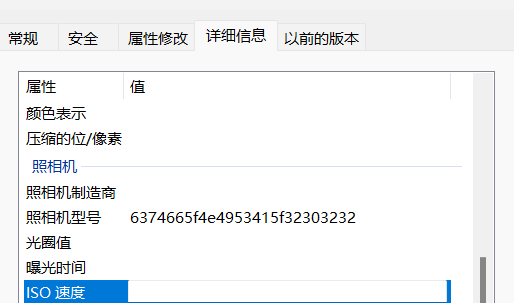

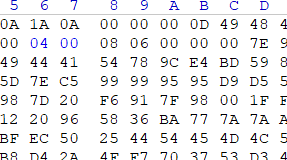

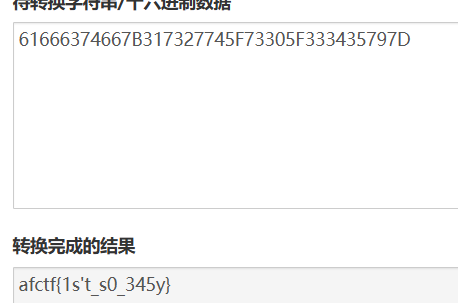

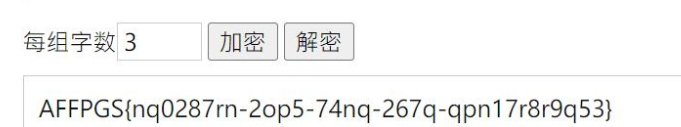

6.16转字符串

先把文件名修改了,jpg格式

属性看到这个

转一哈。。这啥不晓得,先留着

ctf_NISA_2022

然后分离

得到压缩包,需要密码

就是在属性解出来的密文

*7.DTMF按键

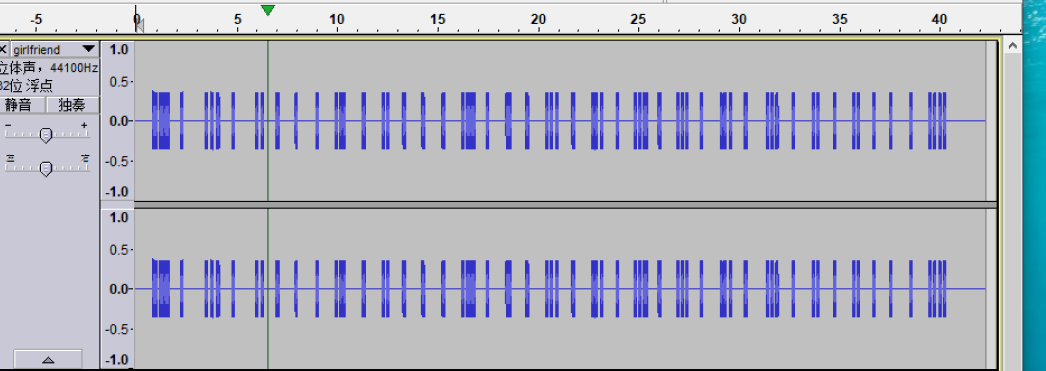

是拨号码的文件

分享一个可以在线检测DTMF按键的网站_自定义dtmf网站-CSDN博客(这个是使用方法

Detect DTMF Tones (dialabc.com)(网站

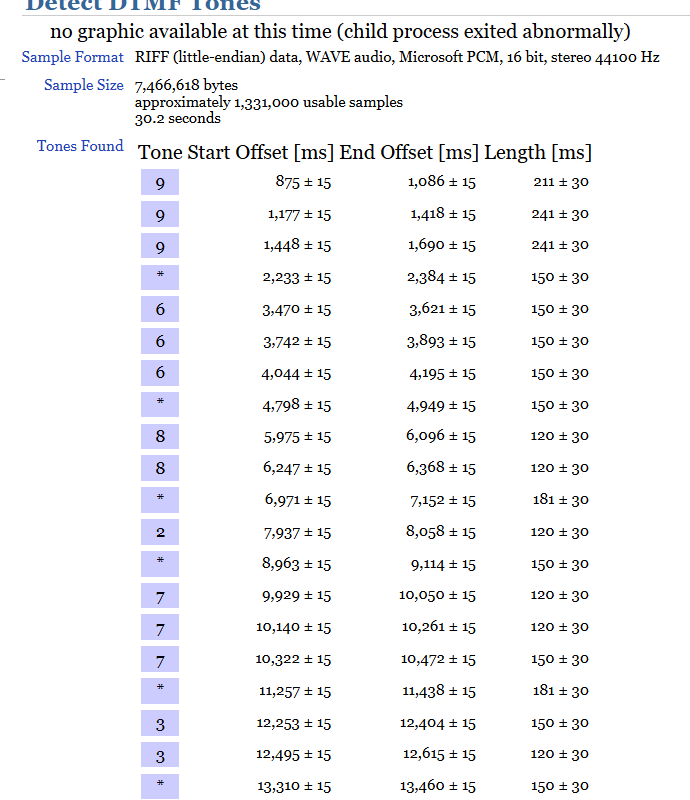

999*666*88*2*777*33*6*999*4*4444*777*555*333*777*444*33*66*3*7777

得到这个。。。。不知道是什么了。。搜搜

手机键盘密码

youaremygirlfriends得到这个

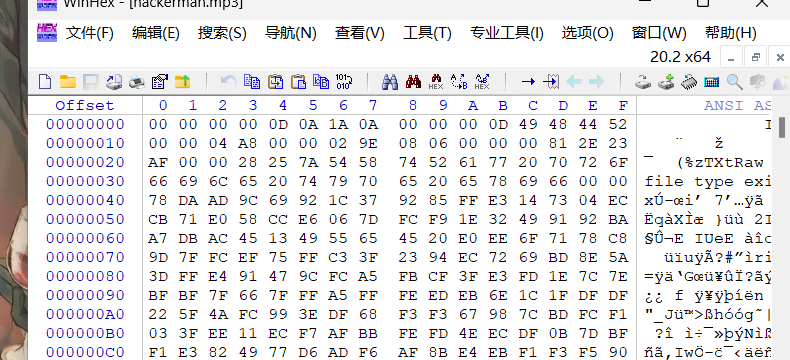

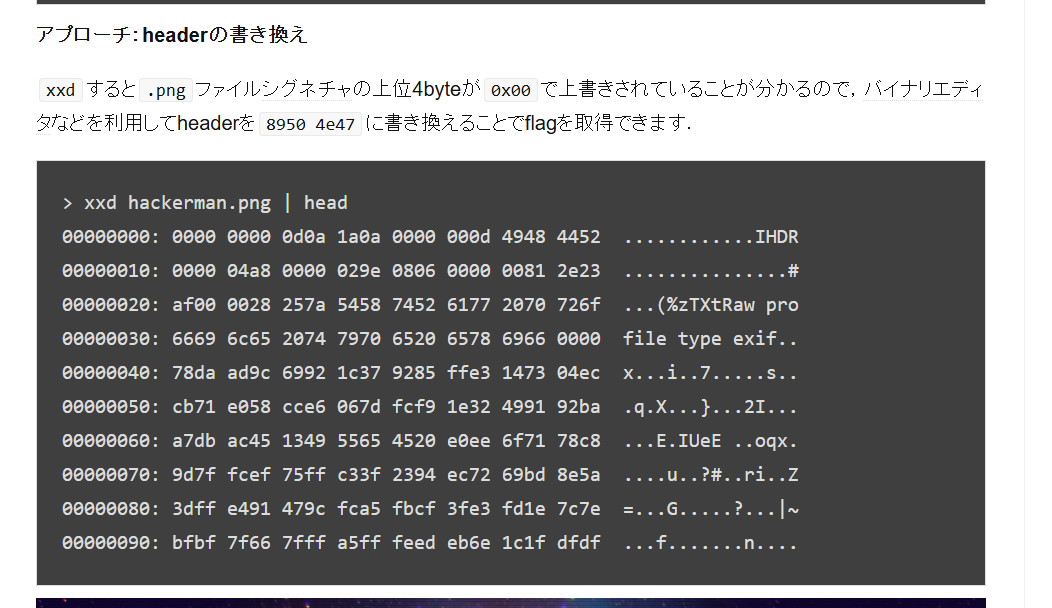

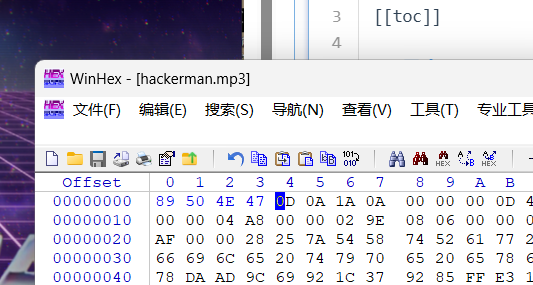

8.补文件头

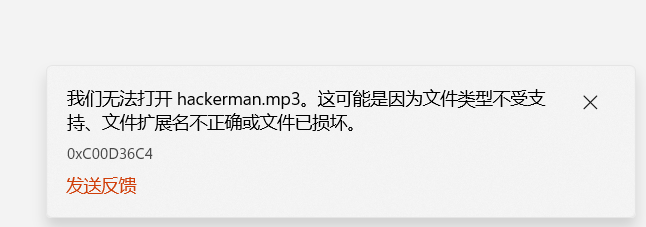

打开是一个mp3,但不支持播放

用winhex看看

好像缺文件头。。但是不晓得缺什么

。。。

搜搜

只找到这个。。。

得到了

utflag{3lit3_h4ck3r}

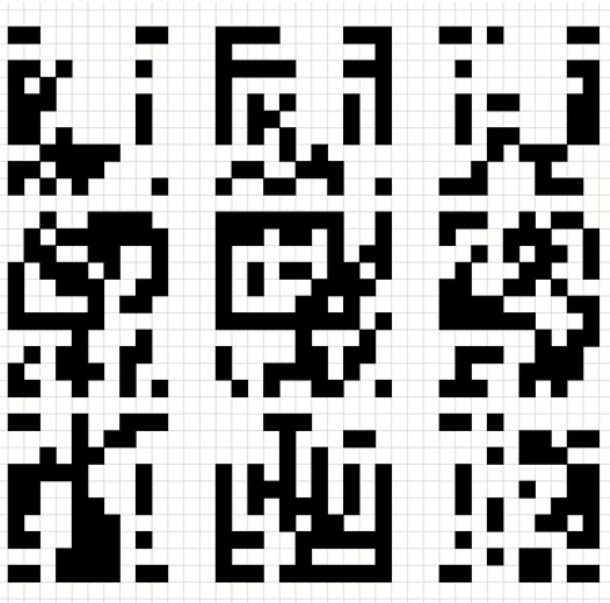

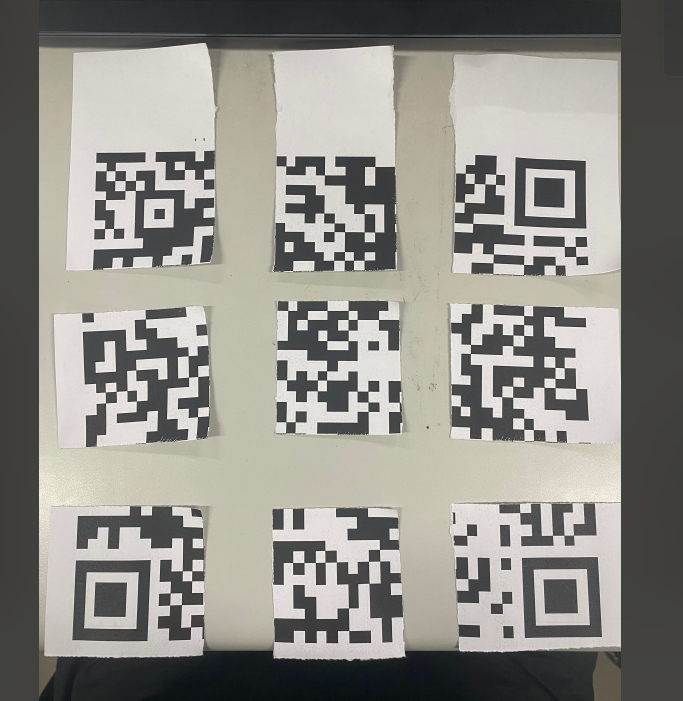

9.二维码填充

先修改文件名

放大后,不晓得。。。搜搜

用stegsolve

分别保存

得到这个

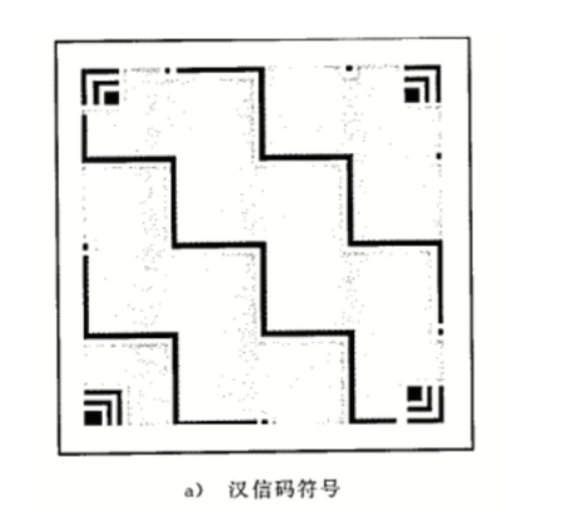

拼成汉信码

得到这个。。不过看了wp,说扫不出来。要随便填

eg:

flag{eed70c7d-e530-49ba-ad45-80fdb7872e0a}

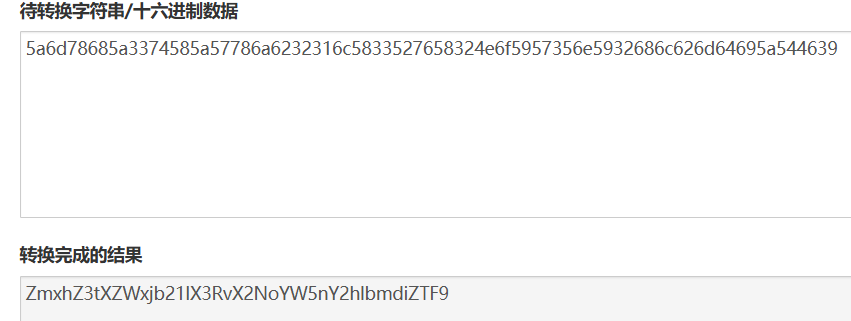

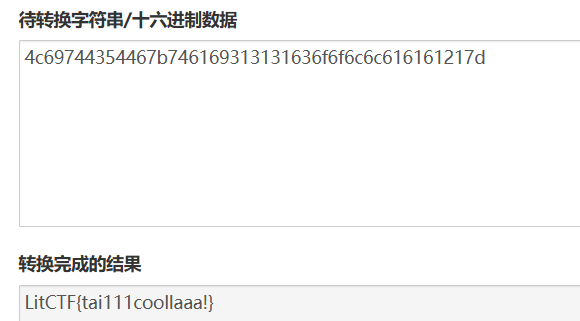

10.base

16转字符串得到

再用随波逐流。。用base64解密

得到答案

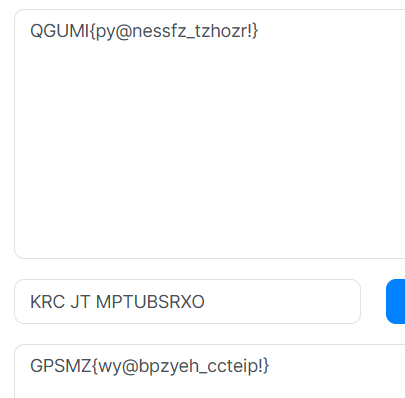

11.词频。。

很多。。也不像编码。。试试词频分析

三个都一样。。。。。不对

搜搜。。。要用代码

from collections import Counter f = open('附件.txt','r') str=f.read() str1='' for i in range(len(str)): if str[i]=="{": str1+=str[i+1:i+17].lower() cla=Counter(str1) flag=cla.most_common() print(flag) for i in range(len(flag)): print((flag[i][0]),end='') f.close()

yourflagis81e57d2bc90364t

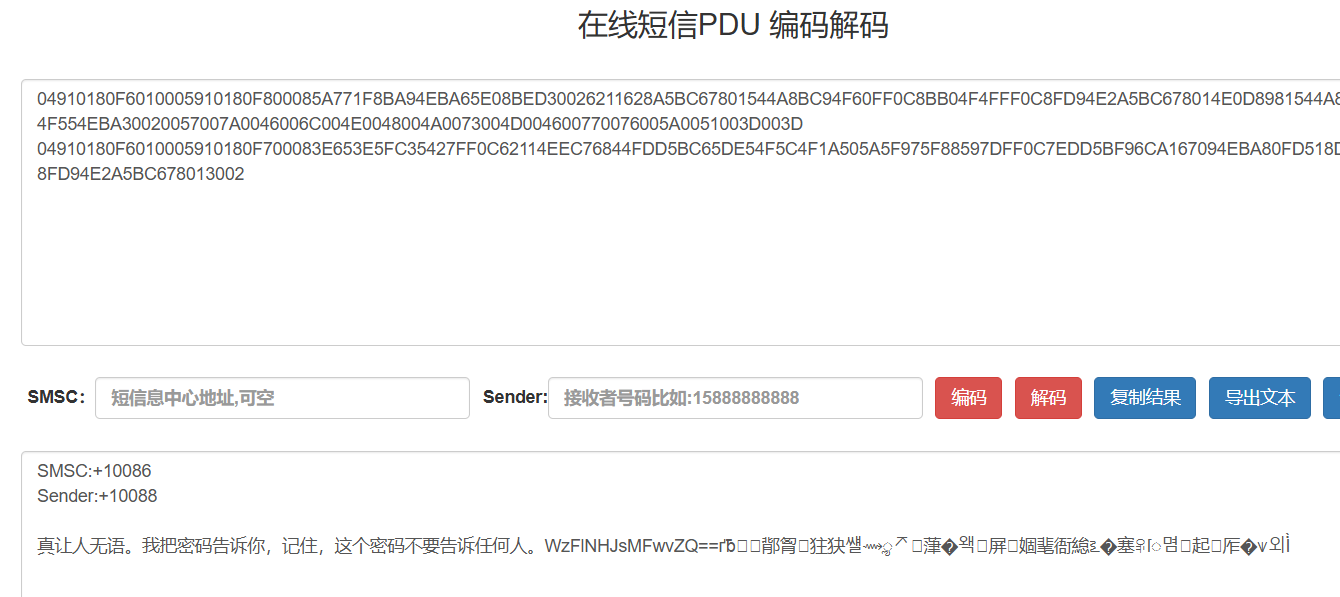

*12.短信pdu

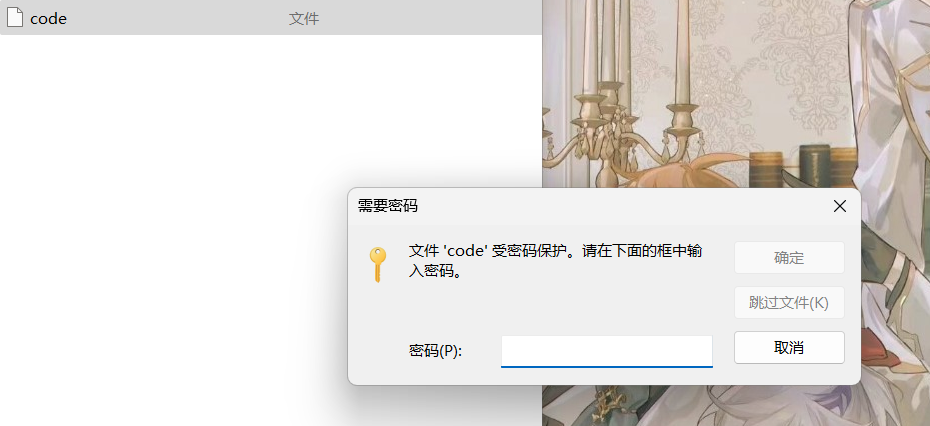

要密码

打开另一个文件,得到一串16进制。。

搜索所才知道,要保存为另一个文件

中到一个解码

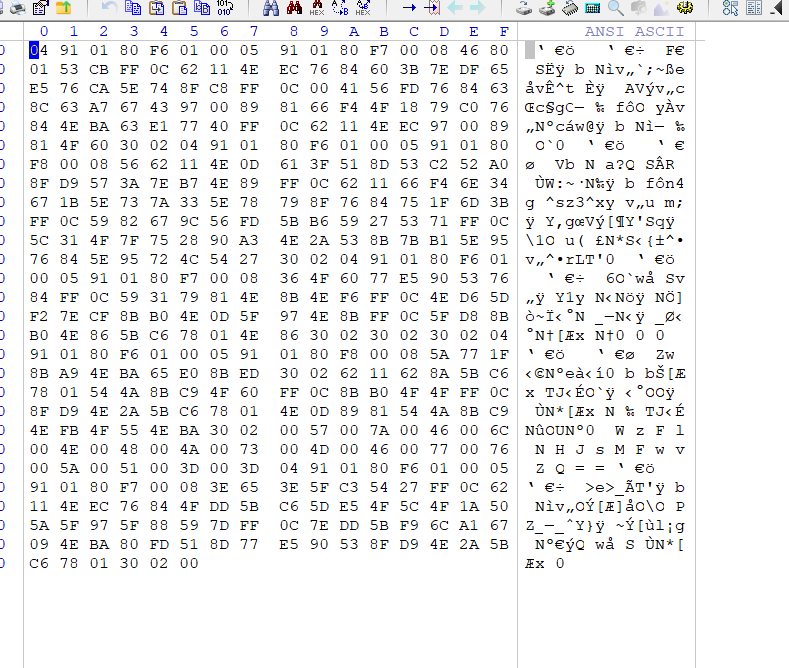

WzFlNHJsMFwvZQ=

用base64

得到[1e4rl0\/e,(压缩包密码

拼接得到GFCTF{ctf_Ha0_NaN_aaAaaaAaaaaAaaaaaAaa}

另:

把文件名改成txt

得到

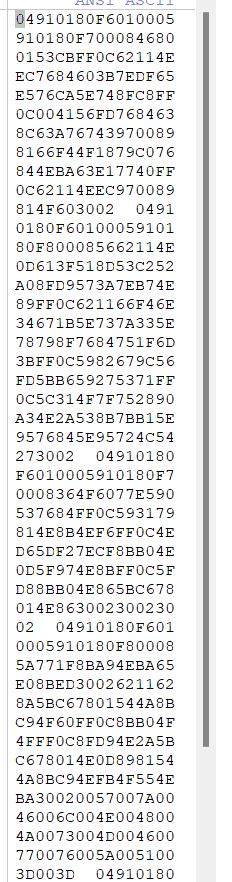

04910180F6010005910180F7000846800153CBFF0C62114EEC7684603B7EDF65E576CA5E748FC8FF0C004156FD7684638C63A767439700898166F44F1879C076844EBA63E17740FF0C62114EEC970089814F603002

04910180F6010005910180F800085662114E0D613F518D53C252A08FD9573A7EB74E89FF0C621166F46E34671B5E737A335E78798F7684751F6D3BFF0C5982679C56FD5BB659275371FF0C5C314F7F752890A34E2A538B7BB15E9576845E95724C54273002

04910180F6010005910180F70008364F6077E590537684FF0C593179814E8B4EF6FF0C4ED65DF27ECF8BB04E0D5F974E8BFF0C5FD88BB04E865BC678014E86300230023002

04910180F6010005910180F800085A771F8BA94EBA65E08BED30026211628A5BC67801544A8BC94F60FF0C8BB04F4FFF0C8FD94E2A5BC678014E0D8981544A8BC94EFB4F554EBA30020057007A0046006C004E0048004A0073004D004600770076005A0051003D003D

04910180F6010005910180F700083E653E5FC35427FF0C62114EEC76844FDD5BC65DE54F5C4F1A505A5F975F88597DFF0C7EDD5BF96CA167094EBA80FD518D77E590538FD94E2A5BC678013002

再用

在线短信PDU 编码解码 - 在线工具 (bugscaner.com)

一段一段来

得到这个密码。。。。

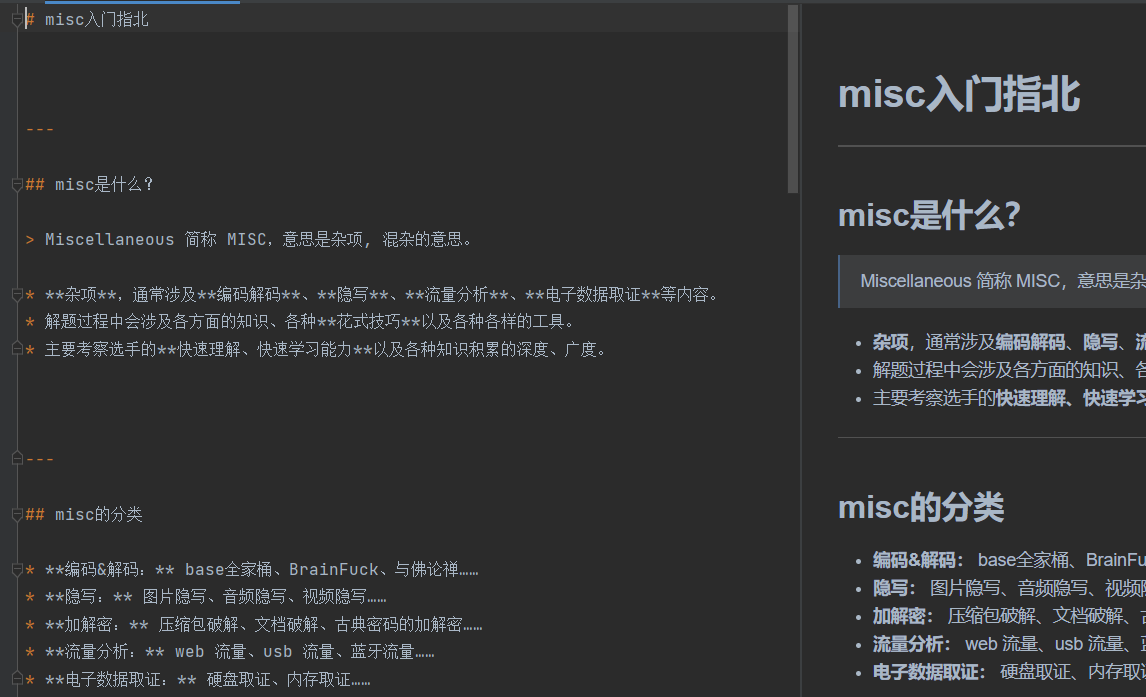

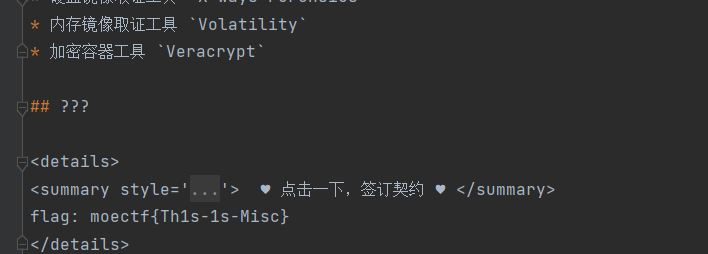

13.入门指北

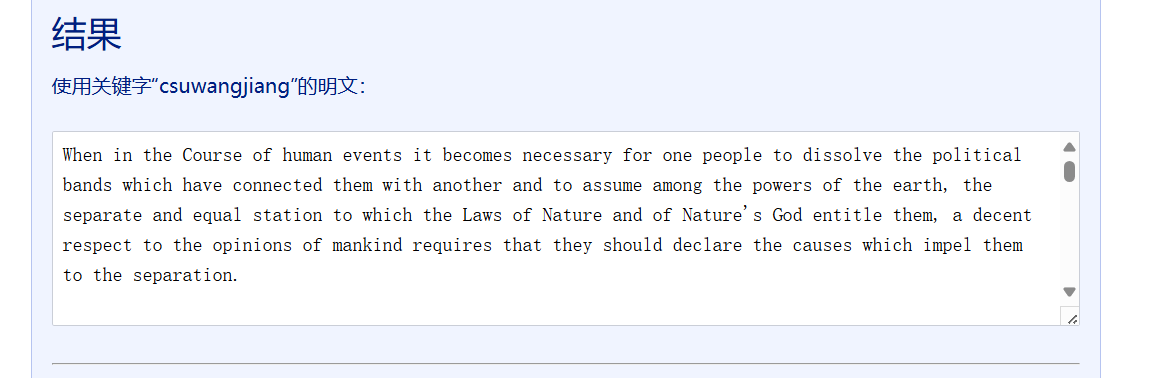

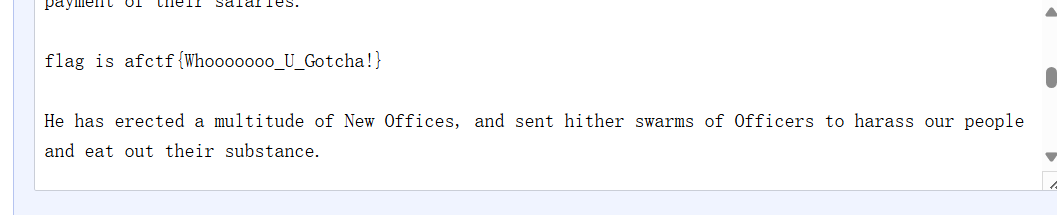

打开文件得到在这个。。。

一直往下翻。。就找到了

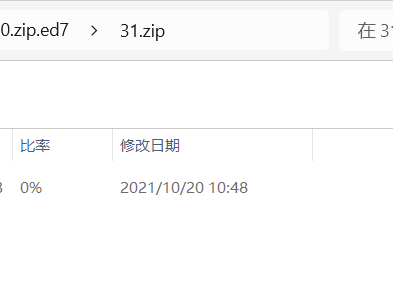

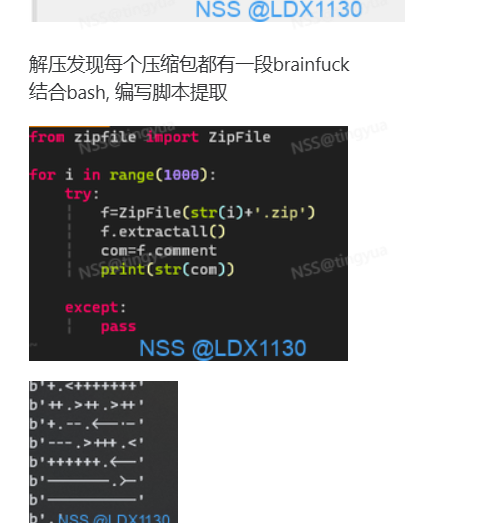

?14.[HITCTF 2021]zip

zip好多。。。

点到zip10都还有。。

搜搜吧

啊这代码。。。搞不了搞不了

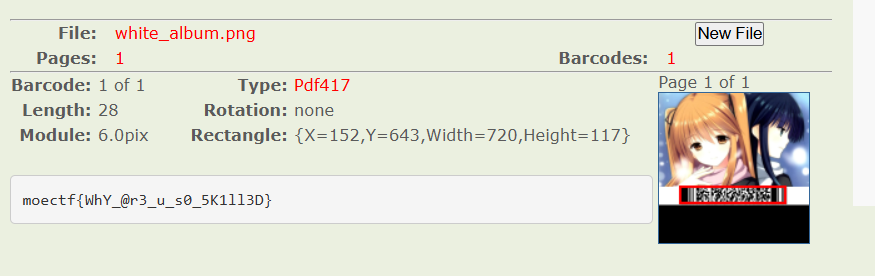

15.条形码

是一张png...什么也没有

分离一哈。。还是没有

木有提示。。

搜搜。。要改高

和长一样

得到在这个

Barcode Reader. Free Online Web Application (inliteresearch.com)

出来了

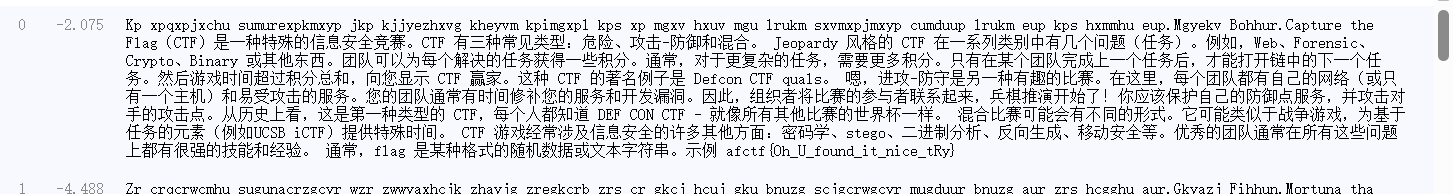

crypto

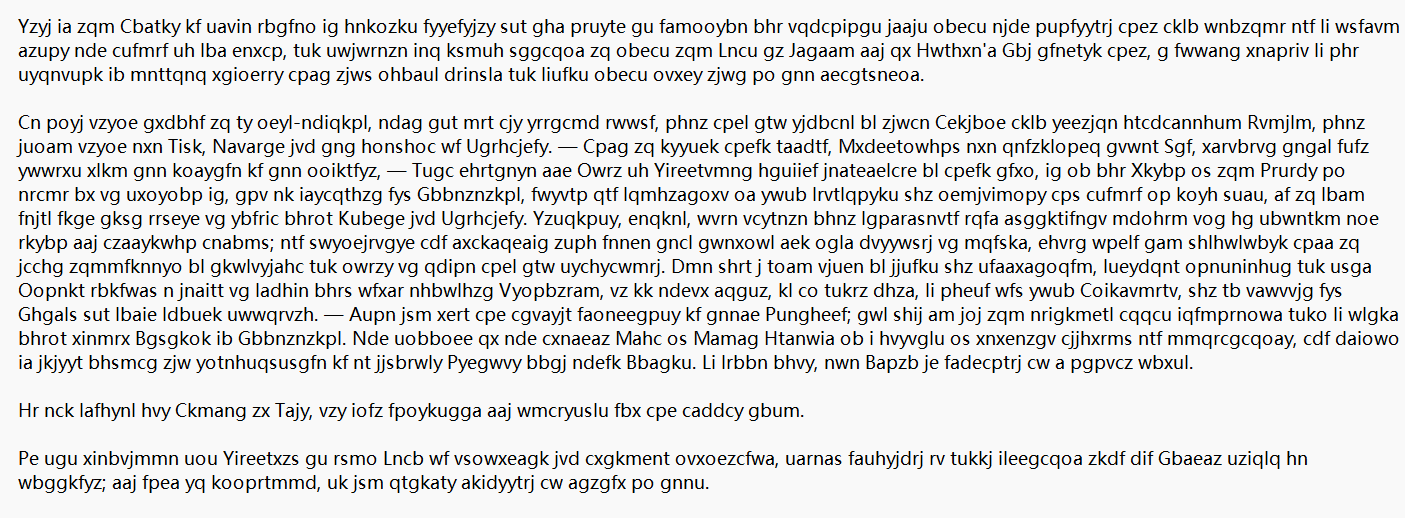

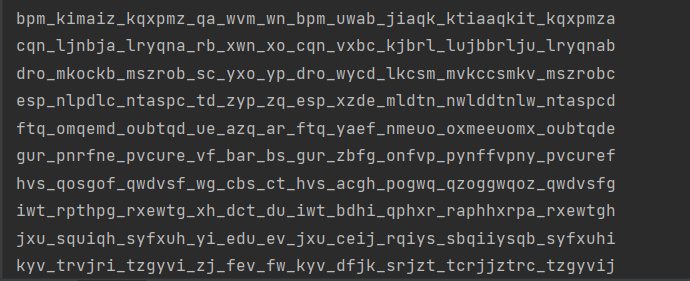

*1.Vigenère

这个应该是词频分析

不是。。。那根据提示解解

多翻翻就在找到了

2.词频分析

看到乱英文。。。就词频分析

不对。。。试试另一个

哎嘿就对了。。

3摩斯

解码得到这个16进制?

然后先试试直接转字符串

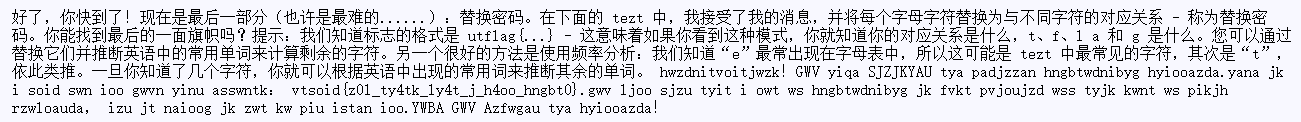

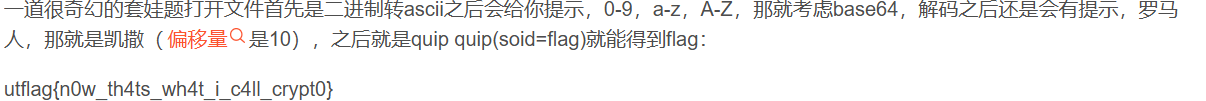

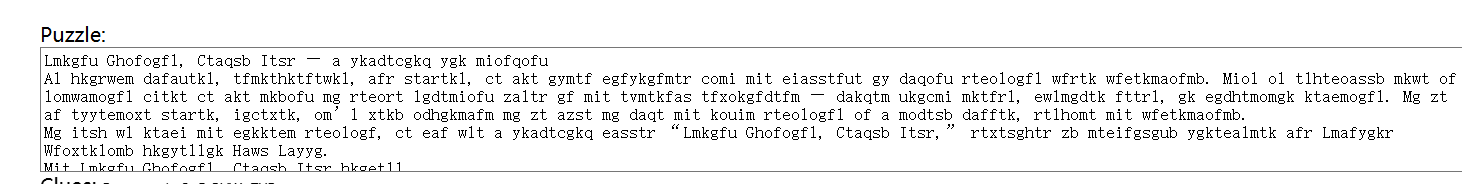

*4.凯撒加词频

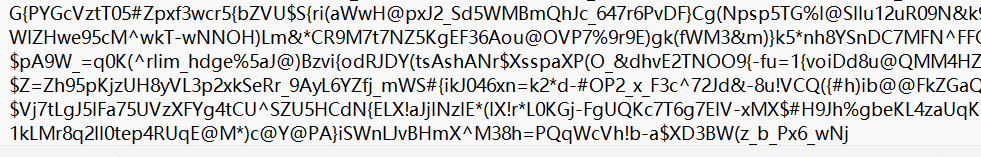

Uh-oh, looks like we have another block of text, with some sort of special encoding. Can you figure out what this encoding is? (hint: if you look carefully, you'll notice that there only characters present are A-Z, a-z, 0-9, and sometimes / and +. See if you can find an encoding that looks like this one.) TmV3IGNoYWxsZW5nZSEgQ2FuIHlvdSBmaWd1cmUgb3V0IHdoYXQncyBnb2luZyBvbiBoZXJlPyBJdCBsb29rcyBsaWtlIHRoZSBsZXR0ZXJzIGFyZSBzaGlmdGVkIGJ5IHNvbWUgY29uc3RhbnQuIChoaW50OiB5b3UgbWlnaHQgd2FudCB0byBzdGFydCBsb29raW5nIHVwIFJvbWFuIHBlb3BsZSkuCmt2YnNxcmQsIGl5ZSdibyBrdnd5Y2QgZHJvYm8hIFh5ZyBweWIgZHJvIHBzeGt2IChreG4gd2tpbG8gZHJvIHJrYm5vY2QuLi4pIHprYmQ6IGsgY2VsY2RzZGVkc3l4IG1zenJvYi4gU3ggZHJvIHB5dnZ5Z3N4cSBkb2hkLCBTJ2ZvIGRrdW94IHdpIHdvY2NrcW8ga3huIGJvenZrbW9uIG9mb2JpIGt2enJrbG9kc20gbXJrYmttZG9iIGdzZHIgayBteWJib2N6eXhub3htbyBkeSBrIG5zcHBvYm94ZCBtcmtia21kb2IgLSB1eHlneCBrYyBrIGNlbGNkc2RlZHN5eCBtc3pyb2IuIE1reCBpeWUgcHN4biBkcm8gcHN4a3YgcHZrcT8gcnN4ZDogR28gdXh5ZyBkcmtkIGRybyBwdmtxIHNjIHF5c3hxIGR5IGxvIHlwIGRybyBweWJ3a2QgZWRwdmtxey4uLn0gLSBncnNtciB3b2t4YyBkcmtkIHNwIGl5ZSBjb28gZHJrZCB6a2Rkb2J4LCBpeWUgdXh5ZyBncmtkIGRybyBteWJib2N6eXhub3htb2MgcHliIGUsIGQsIHAsIHYgaywga3huIHEga2JvLiBJeWUgbWt4IHpieWxrbHZpIGd5YnUgeWVkIGRybyBib3drc3hzeHEgbXJrYmttZG9iYyBsaSBib3p2a21zeHEgZHJvdyBreG4gc3hwb2Jic3hxIG15d3d5eCBneWJuYyBzeCBkcm8gT3hxdnNjciB2a3hxZWtxby4gS3h5ZHJvYiBxYm9rZCB3b2RyeW4gc2MgZHkgZWNvIHBib2Flb3htaSBreGt2aWNzYzogZ28gdXh5ZyBkcmtkICdvJyBjcnlnYyBleiB3eWNkIHlwZG94IHN4IGRybyBrdnpya2xvZCwgY3kgZHJrZCdjIHpieWxrbHZpIGRybyB3eWNkIG15d3d5eCBtcmtia21kb2Igc3ggZHJvIGRvaGQsIHB5dnZ5Z29uIGxpICdkJywga3huIGN5IHl4LiBZeG1vIGl5ZSB1eHlnIGsgcG9nIG1ya2JrbWRvYmMsIGl5ZSBta3ggc3hwb2IgZHJvIGJvY2QgeXAgZHJvIGd5Ym5jIGxrY29uIHl4IG15d3d5eCBneWJuYyBkcmtkIGNyeWcgZXogc3ggZHJvIE94cXZzY3Igdmt4cWVrcW8uCnJnaG54c2RmeXNkdGdodSEgcWdmIGlzYWsgY3RodHVpa2UgZGlrIHprbnRoaGt4IHJ4cWxkZ254c2xpcSByaXN5eWtobmsuIGlreGsgdHUgcyBjeXNuIGNneCBzeXkgcWdmeCBpc3hlIGtjY2d4ZHU6IGZkY3lzbntoMHZfZGk0ZHVfdmk0ZF90X3I0eXlfcnhxbGQwfS4gcWdmIHZ0eXkgY3RoZSBkaXNkIHMgeWdkIGdjIHJ4cWxkZ254c2xpcSB0dSBwZnVkIHpmdHlldGhuIGdjYyBkaXR1IHVneGQgZ2MgenN1dHIgYmhndnlrZW5rLCBzaGUgdGQgeGtzeXlxIHR1IGhnZCB1ZyB6c2Ugc2Nka3ggc3l5LiBpZ2xrIHFnZiBraHBncWtlIGRpayByaXN5eWtobmsh

二进制转字符串得到这个

然后在base64

New challenge! Can you figure out what's going on here? It looks like the letters are shifted by some constant. (hint: you might want to start looking up Roman people).

kvbsqrd, iye'bo kvwycd drobo! Xyg pyb dro psxkv (kxn wkilo dro rkbnocd...) zkbd: k celcdsdedsyx mszrob. Sx dro pyvvygsxq dohd, S'fo dkuox wi wocckqo kxn bozvkmon ofobi kvzrklodsm mrkbkmdob gsdr k mybboczyxnoxmo dy k nsppoboxd mrkbkmdob - uxygx kc k celcdsdedsyx mszrob. Mkx iye psxn dro psxkv pvkq? rsxd: Go uxyg drkd dro pvkq sc qysxq dy lo yp dro pybwkd edpvkq{...} - grsmr wokxc drkd sp iye coo drkd zkddobx, iye uxyg grkd dro mybboczyxnoxmoc pyb e, d, p, v k, kxn q kbo. Iye mkx zbylklvi gybu yed dro bowksxsxq mrkbkmdobc li bozvkmsxq drow kxn sxpobbsxq mywwyx gybnc sx dro Oxqvscr vkxqekqo. Kxydrob qbokd wodryn sc dy eco pboaeoxmi kxkvicsc: go uxyg drkd 'o' crygc ez wycd ypdox sx dro kvzrklod, cy drkd'c zbylklvi dro wycd mywwyx mrkbkmdob sx dro dohd, pyvvygon li 'd', kxn cy yx. Yxmo iye uxyg k pog mrkbkmdobc, iye mkx sxpob dro bocd yp dro gybnc lkcon yx mywwyx gybnc drkd cryg ez sx dro Oxqvscr vkxqekqo.

rghnxsdfysdtghu! qgf isak cthtuike dik zknthhkx rxqldgnxsliq risyykhnk. ikxk tu s cysn cgx syy qgfx isxe kccgxdu: fdcysn{h0v_di4du_vi4d_t_r4yy_rxqld0}. qgf vtyy cthe disd s ygd gc rxqldgnxsliq tu pfud zftyethn gcc ditu ugxd gc zsutr bhgvykenk, she td xksyyq tu hgd ug zse scdkx syy. iglk qgf khpgqke dik risyykhnk!

得到这些,再次词频分析

hwzdnitvoitjwzk!GWV yiqa SJZJKYAU tya padjzzan hngbtwdnibyg hyiooazda.yana jk i soid swn ioo gwvn yinu asswntk: vtsoid{z0l_ty4tk_ly4t_j_h4oo_hngbt0}.gwv ljoo sjzu tyit i owt ws hngbtwdnibyg jk fvkt pvjoujzd wss tyjk kwnt ws pikjh rzwloauda, izu jt naioog jk zwt kw piu istan ioo.YWBA GWV Azfwgau tya hyiooazda!

可能是个凯撒

啊嘞。。不对。。不晓得了。。。。搜搜

厉害。。

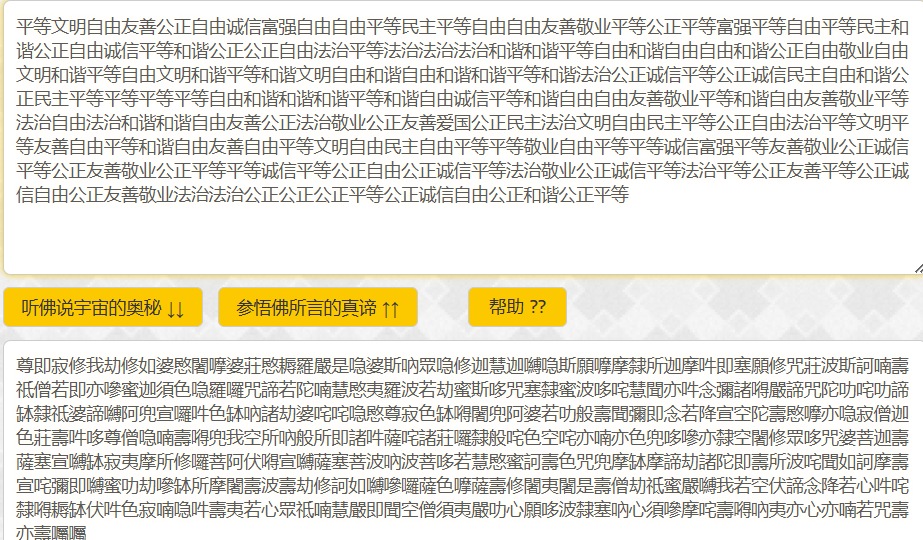

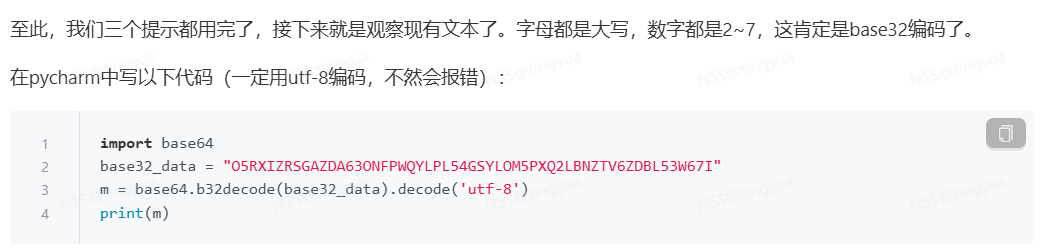

5.base32

得到社会价值

RLJDQTOVPTQ6O6duws5CD6IB5B52CC57okCaUUC3SO4OSOWG3LynarAVGRZSJRAEYEZ_ooe_doyouknowfence

得到这个。。然后不知道了。

搜了才知道说是栅栏

枚举

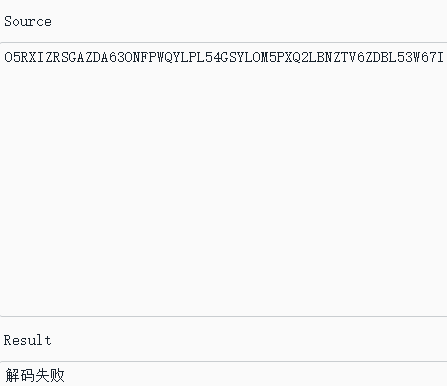

要用3的凯撒

O5RXIZRSGAZDA63ONFPWQYLPL54GSYLOM5PXQ2LBNZTV6ZDBL53W67I

哈哈解密失败

wctf2020{ni_hao_xiang_xiang_da_wo}

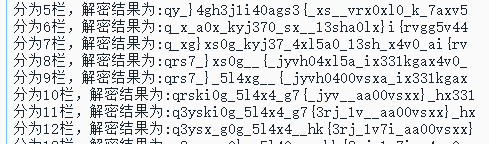

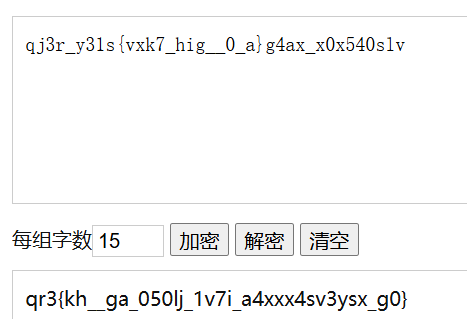

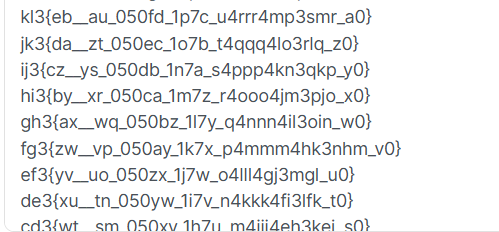

6.非枚举型栅栏

qj3r_y31s{vxk7_hig__0_a}g4ax_x0x540slv

先用栅栏

没有。。去搜了。。也是栅栏15.。。但都错了

后来又重新找到的网站。。。15就对了

栅栏密码在线加密解密 - 千千秀字 (qqxiuzi.cn)

凯撒也不对?!!!

第五栏也是对的。。。

找他不容易

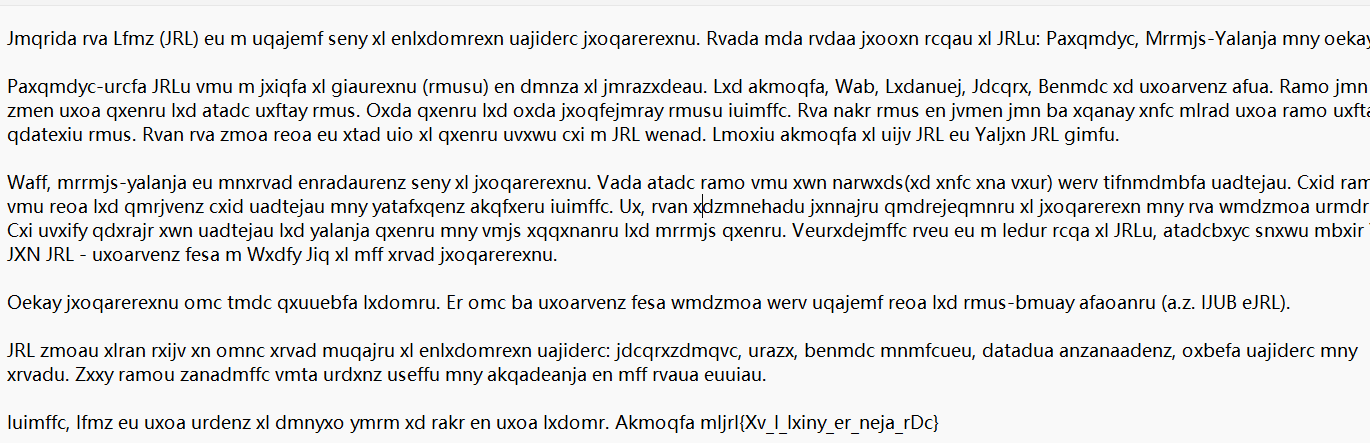

7.码凯撒

代码打出来是这些

the_caesar_cipher_is_one_of_the_most_basic_classical_ciphers

看其他的wp,是凯撒18位移

8.base32

因该是后面的那一段

慢慢试base32

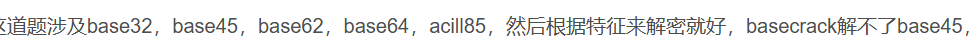

*9.base45

base64-

base16

base32...然后不知道了。。搜搜找不到base45.。。。

害

有机会再来解解

PF6XKEQJDUPC5/DAY6Z6B2VC89DZN8$7D657BX6HTA%JCA3DLJB OCMKE:3FMDDTG8FEEKA7:$E:R8FKEJWENOA.2DKM6T09M9ECCAUPEOB7:$EQ DN+8L9FHZA5JA*.ETX8K1B.%6FL6+*8FEE27AZ3ET7A47B1$D7UCQY9DLFO.ES3DRM6:B7VJD:X8Q3D.X6L19*8E63FSG85.CUTA2$CI*8ZA71Y8D8DDDAI-CEKD-A8:ODBH849DTOAD67%59ZIC2FET+9HKEHWEVLFJX6VUC%A7RN8.KFXY95H8R:6AB7.$E8KFIUCQ+9P2B9IBK.CEO9RJB-3FNECFAFHB6X*6S.CXKD5G6E6ARIBST9ZS8GN8PJBMS824E0Z9$N81DA6QDWED469YB7XM8S2BH69.T92/D$UCQZ91KEO07YNAJB7IEEUH9WOAV DO$D0/EH9EJOCUJBXKFA AGNAVG8G3ED690JC27AVPE-1BRZ9-FFJ7AD8EPB8F:61$C*PDF/DC$DJX61 CHQEUN87UAGEE88D4IAK-9VPEA%ENCAMY8J-AA9F4+8*+8DEESEEY3FDUA9+88Y6L2BVQE%M60.C2Z92 CS$D8JA$S9U+942D83FTICF3D%CB8VC9JAR DUR68 AHZA8JAT/EEY9QFFZ/E4FETJEMY86LE7VCY697G67/E %6UKD33E64FO3FEH8O.E6C8$R6A+8TI99$E+M9067*OA%*6IT88G6NH94FEDC8IL6:DC309DS61R6D/EU*8SEFEFFYW6AL6FB8NJBSZ9A-9JVETHAH2B:X8FFF63E74FFJB419U4FG2B3WENB8IM65+8HZ9REFFKEYNAM CVQEM/DTG8DZ9R1B-09*69:-D L6$9F/A6U-AEL678BQ3DY E ZCO.C1X6MDAPTA0Y66.CK-9O8D98BHCAIN8+KEQ.D-CC*N8-1BNKD8$C*TASVEY C56798B%6B3DAB69.T9G CG D:$E$IB$1BQB8+T9:CA*A8GTA -C1-AHAFN57SNA..D7N8$.E+09UDB DJG6OQEY CET8369267QKD+A84FF9Y8/H996AD3EZJE/ICGT9DKFN+A7IB1 CLEF+09$1BQ6AYN82G6BL6FL6A+9LT8WJC 2DM097I95OA6IAXL6Z09/FF-7DVPDTPD0KC EFK.EPFF+OC KE9N9RB8J4FFDA2FD*Y8W:6XDCHQDM+A$VE1C8*TAYH8E9D-6AQ07B9DZDBVZC/7BBDB6/EOVCON9-ODPEDQ571AF4Y8-2E6EDU2D.EDTS8NOAHL69-9BI9*7BK%6J8DYB8FOCL:69$EV DX%68JB$8EFVC5KCCVC8G6L9EO.ER6AMN8DZ9%ODCJBB9DAJBJ*8NCAK-9D$D9Y9: DQF64QE2FD-DDWY9/JC4B6HWE41BOUC3$CQM699DK9EK1B++8.EFOS8*+8S$D92D9S6IVC0LE209P190KEZB7.F6BFF1KCMVEV.C- D8JAQDDA%E*M8EDB.OCTA6RY91/DMDC VEYDCP+8NPC-ODRICWZAT%6QFFST9:CA/L6J07* C$G6S3FOR6%/E0EC.DDP.E6IB419*%6.69 57%H9EI9IUCFEEN8D-A747A4FF D-F6.ZA*7DKPD5$EM/ER19S9FBUA/JDXL6FS6HKD**9MY8Z3FXIBCPD3DC3/DWS8+BAXEEULF48B-B7FS6X*8-BA2-ABZ87B75 A-EFR$D*7DJWECDCWTAHB8WY88WE EELIBLVE:.CO7BYA6TF6F19TI9/IA:/67T8LPEY3EX CZUCYB8AJD:KF3CA2$E8.C919B%ENB7.A6QHA5PCM+AF.DXM6:JDV.CSM8E7A*Y8E-9B2BG-C%X6TVECO94UC6Y6807MC8TF6BZ8N.D: D54EN1BET9J C6H8I1BH%6DKF-3F8Z8L:6HZ9EAFQVCEB6/JCD/EES8:%62R60:E0O9OS8L696ZA1EE7ZA:9F-B7% CFKDP+9/NAA/D+EF/-DTW6$7DBWE4KCFKETN8KOA0JB- DB$DGEC5Y6J/DPQEXLF7C87Z8469:G86I81S6RB8CVCAZ84QEY-CO69$.CY7DIOAR/ES2B:A8KTAE$E6UC7%EV:6HPD:6A.+9UIA709AO9FOC6DB$M8 09 :64B7%.C OA1*6:JCMEEMPERY9QQEOS6%A7G9DRCA8QDX.DIPD X6*L69IBB.DP3DF3D4%E1CA9X68LEY%6I$EI7BV.C9JCP2D*-AV8E DB.OCYB7SB89IA8B6I7BUN9SZ9KNAQN8:F6BZA0Z8YY9XG8L7AGJBTTA.3E667S2E03E-*8D4FWM6EH8EI9WY86QD*-C%OA.69-6AS6AM09-H9J2D307CB8Y8EA/EAIBHUA8AF:A8*PC74ED67$G6IUC.M9/7BBJB6EDW8EBLE6H6X/E*9F9KC%T9WT9YJC*A8T*6.N9* C8Y80C81DCH2B/DB$DBHH8 N81C8HJCG7A1O91$DW+9PY9UOCX DJ+A4AFKN8P$EVED%Y87WE:M8TB8EAF3Z8$Y9.8F6I9%.C$6BIUC22DZ$DPVCX$DZH80JB.ZAB6A0S67%EOF6 6B5PC52B /E9Y8:Y99$C-PDJIA X8$OAL.CQUCGJBG*8CC8B79*9EA4F0M6*+8GFEW.CS+97Y6-FF3VEQ7A67BDB8JJC/6AE7A7JDF9FFDCAJD1EBAKC4QEQ578+9F$D.2E+M95LE0T8K3FWICS2E5UCZ.CBPDZW6Y09TI9WX8P3FRTATQEMUCHVE4H6HC8LI99JBPEERDC4R6OJB8LE.$EQ+9-OCR DCIBWJEVJEFB6/ED+T9$2DQJD0T9IZA4O9NEDKECSB7ENA*IB6DBW47EIA%+8F$D-L6PZ9$S8GDC0B7CFEW E279Q074S8TN9JKE-090I8+2DPFEHS8XDCQCB0LE0G67IBJ-AL.CYS8E3DI-9K*6S.C5JD87B+B7F%6LOC:A62LESI96UCSWE X67JB49DA-AGH8YVE1$D9LFEVC5 CJ+A+:6M+A+%6P1

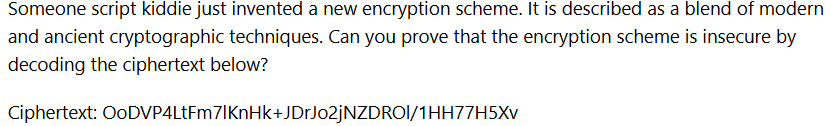

10.凯撒base

翻译哈hhh

不知道。。搜搜

base64与凯撒的结合。。

import base64 b64 = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=" qs = 'OoDVP4LtFm7lKnHk+JDrJo2jNZDROl/1HH77H5Xv' for i in range(64): ans="" for c in qs: ans+=b64[(b64.index(c)+i)%64] try: a = base64.b64decode(ans).decode() print(a) except: print(end = '')

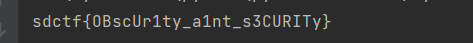

得到答案

11.凯撒栅栏

很明显的栅栏

得到这个。。。但没出现旗帜。。所以再来凯撒

第13个就是答案。。

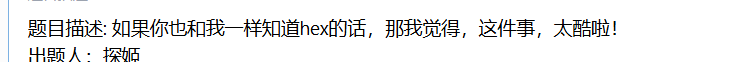

12.hex

根据题目提示知道是hex也可以说是16进制转字符串

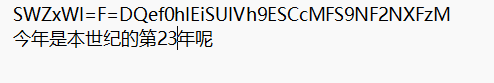

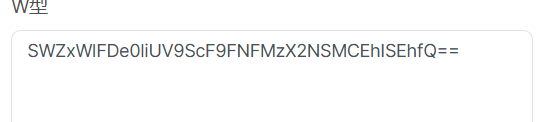

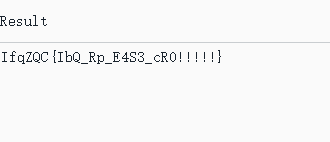

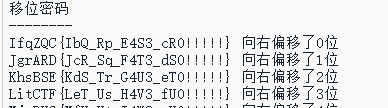

13.位移密码

猜测是栅栏23

w型。。再用base

一个一个试。。是base64

答案不对。。

好吧还有一个位移密码

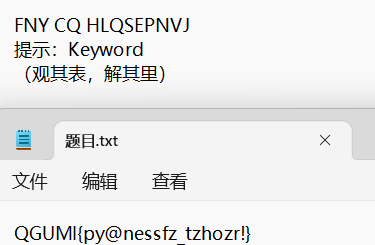

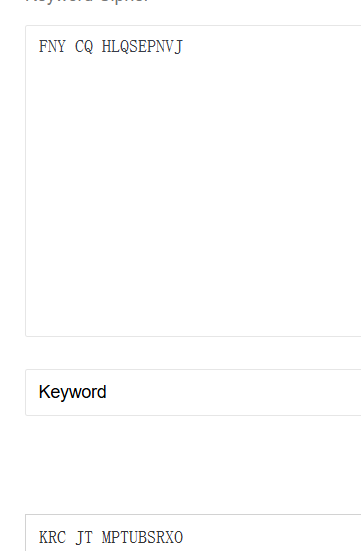

*14.关键的Vigenere(关键字

有两个文件

不知道。。没见过

关键字解密

得到密钥

然后再维吉尼亚解密

得到答案

15.自定义摩斯

以为是键盘密码,或者什么的。。结果不是

搜了才知道是摩斯密码。。

不过这类题还有二进制类的

得到这个。。。自定义就行。。但好像不对。。

还是老老实实翻译一哈

得到这个