巧用Office365中的Exchange Online Protection(二)

前面的文章《 巧用Office365中的Exchange Online Protection(一)》介绍了,如何利用Office365的EOP来作为本地Exchange Server的反垃圾邮件网关,但是对于外发邮件怎么去使用Office365的EOP来进行过滤以防止本地Exchange Server的公网IP被列入黑名单呢?

由于我的权限和资源有限,在写完之前那篇博客后我也做了尝试:

1、 在Office365上新建一个连接器:从本地Exchange Server到Office365的固定邮件流

2、 在本地Exchange Server上新建发送连接器并将之前的所有发送连接器删掉

但这些都没有起作用,今天白天见了好几拨客户,直到今晚我能够远程到Exchange Server虚拟机并搞了一个公网SSL证书上去之后一切情况得到了改变(这也是导致我隔了两天才把第二部分补上的根本原因)。

一起来分享一下整个过程吧:

首先我在没有做任何操作的情况下创建一封邮件发给我的QQ邮箱,可用看到我的QQ邮箱是可用收到邮件的,我们把这个邮件头摘出来进行分析

通过微软远程分析连接器对邮件头进行分析,发现这封邮件直接从Exchange Server发到了我的QQ邮箱,而并没有经过Office365的Exchange Online Protection

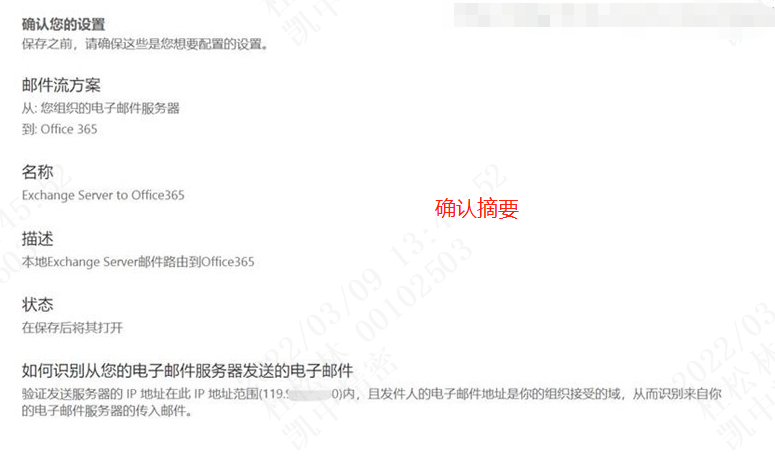

随即我登录到ExchangeOnline管理中心,去新建一个连接器,并选择邮件流的走向为本地Exchange Server到Office365的路径

定义连接器的名称

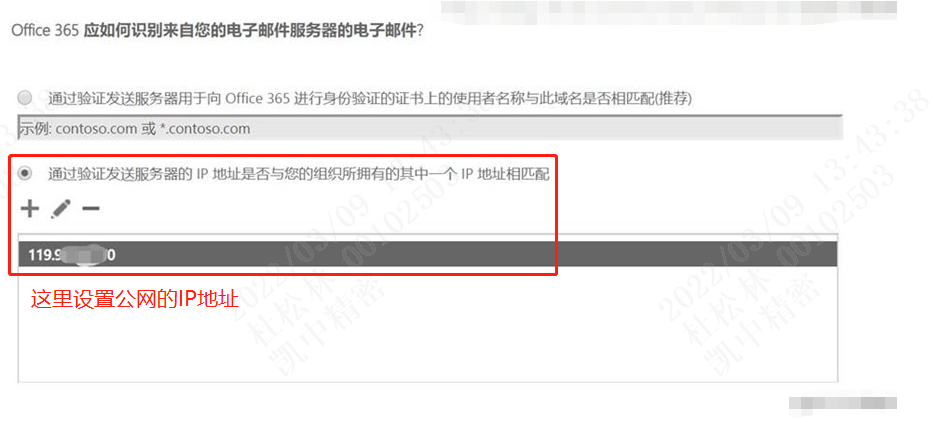

然后我这里直接选择使用本地Exchange Server的公网IP地址来识别我本地的Exchange Server,不过微软还是建议通过公网SSL证书来做这个本地Exchange Server的身份识别

点击下一步完成

可用看到在Office365上的连接器就创建完成了

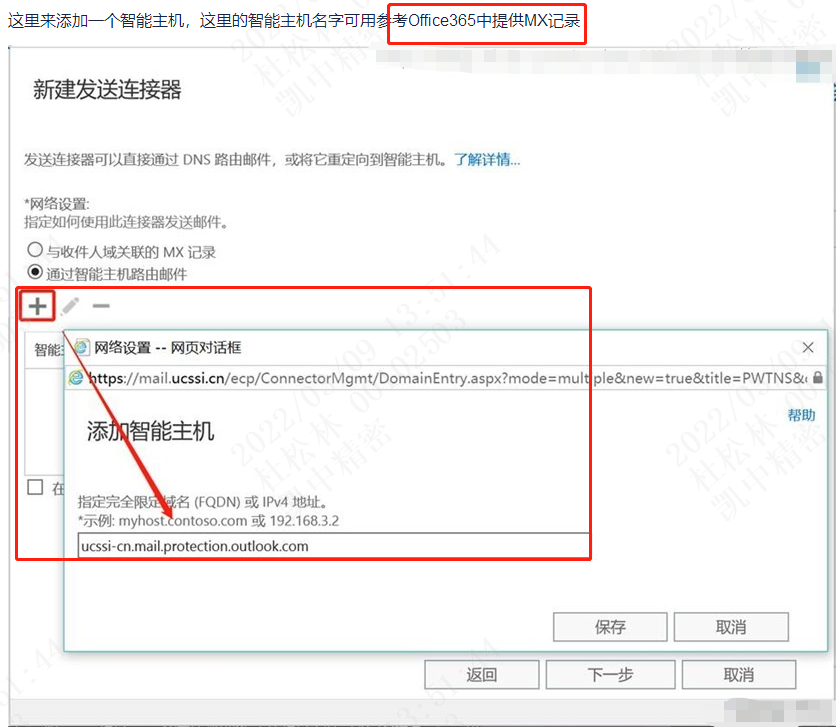

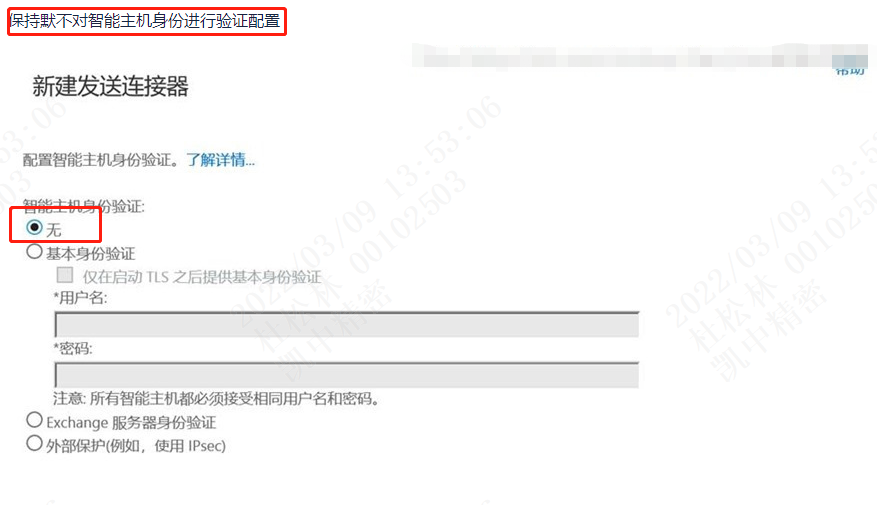

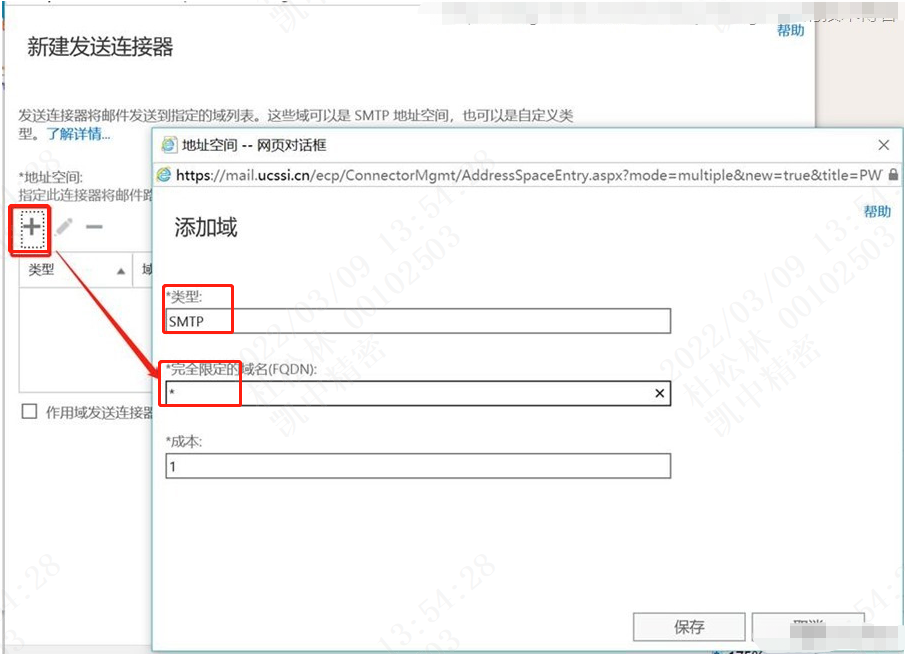

接下来去本地Exchange Server上创建发送连接器,这里由于当时无法远程到服务器里面去,所以只能在web中进行创建(但是在web中创建简直坑太多,而且都是没法定义高级功能的)

源服务器选择现有的Exchange Server

然后创建完成,并把原来的发送连接器禁用掉 (不用删除)

然后测试外发邮件,就可用看到发送失败了,原因就是Office365 Exchange Online Protection拒绝了我的邮件,很明显就是一个验证和服务的问题了。但是无法远程到邮件服务器是很蛋疼的。

来看下现在邮件服务器还是使用的内网CA颁发的证书

然后一切的一切,都在今晚得到了改善,搞到一张通配符证书,直接给Exchange Server换上去,默认是没有分配SMTP和IIS服务的,手动分配一下就好了

新建的命令如下(再吐槽下Exchange产品组,最后的certificatevalidation参数居然tab不出来,我一个一个字母全部拼出来的):

new-sendconnector -name “Exchange Server to Office365” -addressspaces * -cloudservicesmailenable $true -fqdn mail.ucssi.cn -requiretls $true -smarhosts ucssi-cn.mail.protection.outlook.com -tlsauthlevel certificatevalidation

-----------------------------------

整个过程就分享完了。

总结一下:

1、 强烈建议Exchange Server使用公网SSL

2、 在Office365上创建连接器的时候建议用证书来标识本地Exchange Server,有的企业Exchange Server公网IP地址很多,一个一个添加很麻烦

3、 不要过于的相信微软官方文档,自己在看文档的时候也要根据自身的经验去分析一下微软官方说的准不准确

4、 这类特殊的发送连接器创建,还是乖乖的用Powershell去搞,不然很有可能像我这样搞几个小时后再去查微软的文档,还查出来一个有点小问题的文档出来。

5、 中国版Office365和国际版Office365都提供这个功能(我的实验环境用的是国际版)

最后,原创不易,各位可以随意打赏~

原文档地址 https://blog.51cto.com/scnbwy/2340392

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?