jwt介绍和原理 JWT认证

一、cookie,session,token发展历史

-会话管理 -cookie:客户端浏览器的键值对 -session:服务的的键值对(djangosession表,内存中,文件,缓存数据库) -token:服务的生成的加密字符串,如果存在客户端浏览器上,就叫cookie -三部分:头,荷载,签名 -签发:登录成功,签发 -认证:认证类中认证

jwt:

Json web token (JWT),web方向的token认证

ps:长得样子:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

二、base64编码和解码

base64并不是一种加密反射,只是编码解码方式

1.字符串,可以转成base64编码格式:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9

2.eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9 解码成base64

基本使用

import json import base64 d = {'user_id': 1, 'username': "lqz"} d_str = json.dumps(d) print(d_str) # # 对字符串进行bashe64 编码 res=base64.b64encode(bytes(d_str,encoding='utf-8')) print(res) # eyJ1c2VyX2lkIjogMSwgInVzZXJuYW1lIjogImxxeiJ9 # 解码 res=base64.b64decode('TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ=') print(res)

ps:记住: base64 编码,长度一定是4的倍数。如果不够,用 = 补齐

base64的用途

1 互联网中,前后端数据交互,使用base64编码

2 jwt 字符串使用base64编码

3 互联网中一些图片,使用base64编码

小练习

s = 'iVBORw0KGgoAAAANSUhEUgAAAMcAAADHCAIAAAAiZ9CRAAAHB0lEQVR42u3dwXakSAxEUf//T3v2MwuD4kmkch7Lsl1Q5KUrCHFO//y6udHbj6fArUvVT7Y92tN/fvnJG+K7qB3Pk/d5dajUEYan5cnxFE6LqlSlKlVtVFU7I9QnCcH1XQlP/mrAR21fFLjn76MqValKVatVhetKnQhqXV8dxsA1Rq3iq8umtoIFCapSlapUpaqHZy1MCdT9f1+8o0zj1UnTSVCVqlSlqv+zqnClqTMSxiA8vuClQ23htuYqValKVaoaUfVhM5t77SsmBmLQZGuANx2qUpWqVLVXVfh8la9c8wr5fJWqfEVVvnKwKmrrmwGHceqTW3oqgE42OAwDValKVarao+qQG13qVpy6NsKTEBb6fVPhvutZVapSlarWqaKKb/yRKTzeDeQPKgYN7IsauqtKVapS1QWqaneqeB6i/goPWFTW6StTqKYj+VyqUpWqVLVRVe2+nRo8Uzf5fXDx6gSfT1CFS8t0WVWqUpWqlquqfSTqUZ5D6oy+Qj9c6bA1CA9MVapSlaruVhWea7waGAhzuA+8SQ9r9/AkqEpVqlLVBaqobEE9mYQniVpLTl1s4fwb/1z4+VGVqlSlqgtUHVI0Uy1wON8NlyG8NnB5n+UqValKVao6T1WIqe85JEo53iZPzuPDqyUsOAonXFWqUpWqFqliv1Zbi288aVHHgz/LhQcjKleRz1epSlWqUtV5qqgb+MkGnEKJj8/xdptKok2XuqpUpSpVLVLV99QRFQ5q4CZPMXUOJ+NU+A/EH7lKVapSlapuUUUdN1VhU78T0sEvtoHGJBHz5FBVpSpVqWqjqvAcDTTpVCsdZjiqjK5VMFTAwifQqlKVqlS1TlV4344HGgo3khJA3ANFwCfR7Y+JjapUpSpVbVBFdesD5W94Lx0OjKmZNFVVhJfWQc8sqEpVqlLVR6rmJ5HlveOUqboc7wg+2VdyflSlKlWp6g5V4Vcv/ogSPooOe/O+hoIqQfrqldfduqpUpSpV3aKKWjP89phqivFj/mSK0Dfyb8lVqlKVqlQ1q6rvWZy+roGaf4fO+gbqkz1+zZCqVKUqVV2gKrzf7nslvJPHa+VPdvFJS55MWVSlKlWpaqMqvOENUwKuHP8Rta6f9PjUWqhKVapS1U2qaj11bT1q1XPf7Tr1kBkVjMLLBt9UpSpVqeomVVQPS8UOvM7om1tTY91P9oWHQlWpSlWqWqdqYFIbntnw7roPLt504LG1bwKtKlWpSlUXqKrd2w8MMtnv+44seJqPsJQZSuuqUpWqVHWMqr6ieZJF3wWAf+Rj+wjkSlCVqlSlqkWq8O/XvlxVyw1Uv1y76sJnniYpI2uqKlWpSlWLVHWPG8steV//HsaO2huGXqmpRl83pCpVqUpVN6minuChBpl9qQWvnvF6ZaDKCXehKlWpSlXrVFF5KJxo4lPhbxuKyfl3X+lQOL2qUpWqVLVIFbXVeuowUvSV9bU/p6D0lezhBfk6ratKVapS1cGqQg3U13O4MFQoxJNN2K0P9DWfpXVVqUpVqjpGFV4Q901ha0kLv1qo0v/bv+rt1lWlKlWp6jpV+Ci6j2lNQ5/yyWHwZNuuKlWpSlV3q6LuwAeKgIEeP1y80P1AQzGUq1SlKlWp6hhVeDQJQ8bADfPAA1vUqIDKnU0RWVWqUpWqNqoKb3Sptf+FNirD1YLRAKbamaeqeVWpSlWqukAVhanvCzu8pccffsJ/eTLVhZf6n59UVapSlapWq8KnwpMBKwwQ1C19OLvtq1eoXbzOVapSlapUdZ6q2vyy9hU+EJU+gVKLJrVwSV02+NRcVapSlaquVEV9u4coB5YhHJ9TFieLkvB9/vWKqlSlKlUtUtVXjofLEHa+YT1NLRU+QqYeaMPH+apSlapUtU7VwCM4fa00VQSEn4vSif9OX+B73a2rSlWqUtV5qmozV+pbOVy88OCpd6bu26lMSWXcwuqoSlWqUtVGVVSS6CuIQ7gD3MPWAI+b+KKoSlWqUtWVqqj2Fv/zgUYAL/Rr4PqiW3j1Pv9cqlKVqlS1SFVYH4S9ME4HbwSoywafx+M5uGVioypVqUpVB6uiAkTT8zod+YM66VQ/EobLyerkdVpXlapUpaoNqvoqbOQLuzWo4aPfvvDU9yNkTVWlKlWpapEqKkmEU8++N8Sn3eGVEB4z9SO8f1eVqlSlqr2qDrnJr53ivoFxmDaoyDWwLyRlqkpVqlLValXsuPG34T//oNpkinu4eLXDOKRbV5WqVKUqVeEjUmoY3DcjD4fTh4QnasCgKlWpSlWqCpchzARhwKIqj0+CI1WmJFeCqlSlKlWtVkV99YZTTyqIhDqpfVEj7b5WJRylqEpVqlLVXlVUm9yXJMJynEpseGr51iKbIFWlKlWpapEqNzdwU5Ubv/0DEut6+QvkIFgAAAAASUVORK5CYII=' res = base64.b64decode(s) with open('code.png', 'wb') as f: f.write(res)

三、JWT认证

在用户注册或登录后,我们想记录用户的登录状态,或者为用户创建身份认证的凭证。我们不再使用Session认证机制,而使用Json Web Token(本质就是token)认证机制。

1.1 使用jwt认证和使用session认证的区别

1.1 三段式

token串的样子

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

1 header jwt的头部承载两部分信息:

声明类型,这里是jwt

声明加密的算法 通常直接使用 HMAC SHA256

公司信息

{

'typ': 'JWT',

'alg': 'HS256'

}

然后将头部进行base64编码,构成了第一部分.

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

2 payload 载荷就是存放有效信息的地方。

当前用户信息,用户名,用户id

exp: jwt的过期时间,这个过期时间必须要大于签发时间

定义一个payload:

{

"exp": "1234567890",

"name": "John Doe",

"user_id":99

}

然后将其进行base64编码,得到JWT的第二部分。

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9

3.signature JWT的第三部分是一个签证信息,这个签证信息由三部分组成:

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

将这三部分用.连接成一个完整的字符串,构成了最终的jwt:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

四、jwt开发流程

使用jwt认证的开发流程,就是两部分

-第一部分:签发token的过程,登录做的 -用户携带用户名和密码,访问我,我们校验通过,生成token串,返回给前端 -第二部分:token认证过程,登录认证时使用,其实就是咱们之前讲的认证类,在认证类中完成对token的认证操作 -用户访问我们需要登陆后才能访问的接口,必须携带我们签发的token串(请求头) -我们取出token,验证该token是否过期,是否被篡改,是否是伪造的 -如果正常,说明荷载中的数据,就是安全的,可以根据荷载中的用户id,查询出当前登录用户,放到request中即可

五、drf-jwt快速使用

djagno+drf框架中,使用jwt来做登录认证

使用第三方:

-django-rest-framework-jwt:https://github.com/jpadilla/django-rest-framework-jwt

-djangorestframework-simplejwt:https://github.com/jazzband/djangorestframework-simplejwt

我们可以自己封装 :https://gitee.com/liuqingzheng/rbac_manager/tree/master/libs/lqz_jwt

安装

pip3 install djangorestframework-jwt

补充:

- 密码明文一样,每次加密后都不一样,如何做,动态加盐,动态的盐要保存,跟密码保存在一起 - 有代码,有数据库,没有登录不进去的系统

现在解决不了的问题:

token被获取,模拟发送请求(如果解决了将会没有爬虫这个行业) 不能篡改 不能伪造

快速使用

-签发过程(快速签发),必须是auth的user表(人家帮你写好了) -登录接口--》基于auth的user表签发的 -认证过程 -登录认证,认证类(写好了)

签发

路由写登录签发

auth_user创建新用户

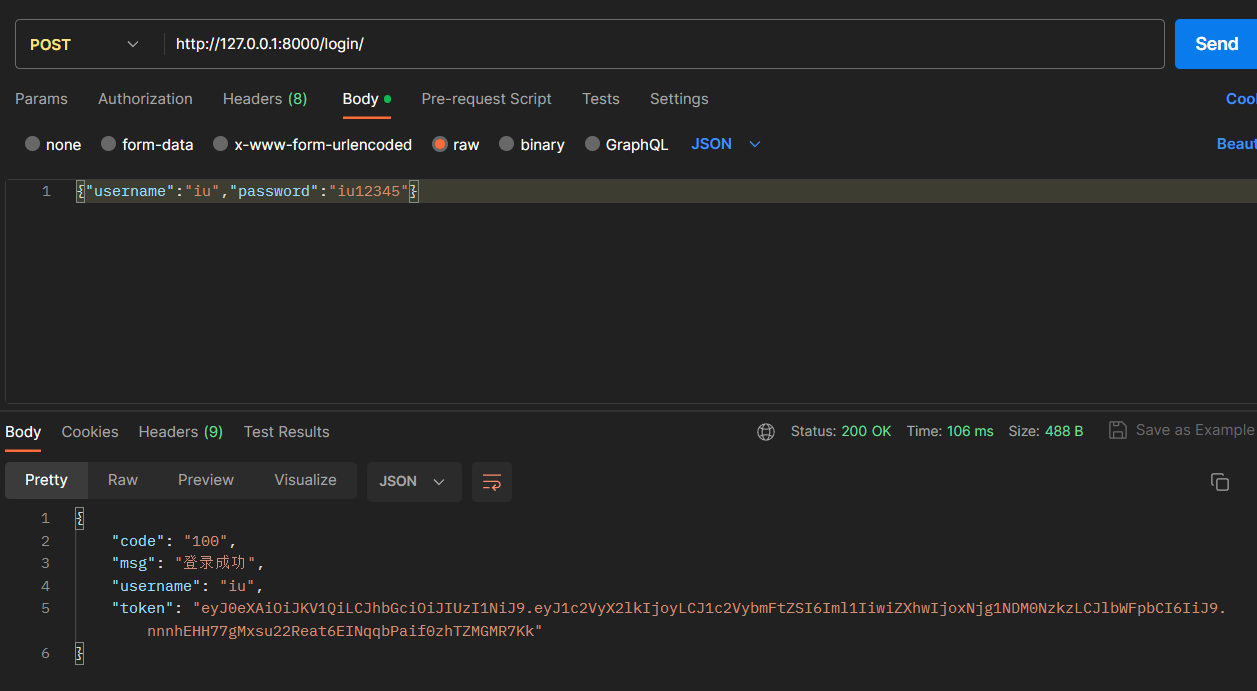

postman登录成功后查token字符串

如何改中文

登录成功后可以看到token串

base64解码

认证类

from rest_framework_jwt.authentication import JSONWebTokenAuthentication from rest_framework.views import APIView from rest_framework.permissions import IsAuthenticated from rest_framework.response import Response class BookView(APIView): authentication_classes = [JSONWebTokenAuthentication] permission_classes = [IsAuthenticated] def get(self,request): return Response({'你看到我了'})

此时没有token是登录不进去的

先登录获取token串

然后在get请求headers中写Authorization 对应的value值要用jwt token串的格式

总结:

-签发:只需要在路由中配置 from rest_framework_jwt.views import obtain_jwt_token urlpatterns = [ path('login/', obtain_jwt_token), ] -认证:视图类上加 class BookView(APIView): authentication_classes = [JSONWebTokenAuthentication] # 认证类,drf-jwt提供的 permission_classes = [IsAuthenticated] # 权限类,drf提供的 -访问的时候,要在请求头中携带,必须叫 Authorization:jwt token串

六、drf-jwt定制返回格式

登录签发token的接口,要返回code,msg,username,token等信息

1.对返回格式进行定制

-1 写个函数,函数返回字典格式,返回的格式,会被序列化,前端看到 def common_response(token, user=None, request=None): return { 'code': '100', 'msg': '登录成功', 'username': user.username, 'token': token, }

2 写的函数配置一下

JWT_AUTH = { 'JWT_RESPONSE_PAYLOAD_HANDLER': 'app01.jwt_response.common_response', }

七、drf-jwt自定义用户表签发

1 创建一个用户表

class User(models.Model): username = models.CharField(max_length=32) password = models.CharField(max_length=64) age = models.IntegerField() email = models.CharField(max_length=64)

2 登录接口

#### 自定义用户表,写登录接口,做token签发 from rest_framework.viewsets import ViewSet from rest_framework.response import Response from .models import User ''' payload = jwt_payload_handler(user) return { 'token': jwt_encode_handler(payload), 'user': user } ''' from rest_framework_jwt.settings import api_settings jwt_payload_handler = api_settings.JWT_PAYLOAD_HANDLER jwt_encode_handler = api_settings.JWT_ENCODE_HANDLER class UserView(ViewSet): def login(self, request): username = request.data.get('username') password = request.data.get('password') user = User.objects.filter(username=username, password=password).first() if user: # 登录成功,签发token--->先背过, # 1 通过user,获取payload payload = jwt_payload_handler(user) print(payload) # 2 通过payload,得到token token = jwt_encode_handler(payload) return Response({'code': 100, 'msg': '登录成功', 'username': user.username, 'token': token}) else: return Response({'code': 101, 'msg': '用户名或密码错误'})

3 登录接口签发token返回给前端

八、drf-jwt自定义认证类

新建一个auth文件写认证类

from rest_framework.authentication import BaseAuthentication from rest_framework.exceptions import AuthenticationFailed import jwt from rest_framework_jwt.settings import api_settings from .models import User jwt_decode_handler = api_settings.JWT_DECODE_HANDLER class JWTAuthentication(BaseAuthentication): def authenticate(self, request): token = request.META.get('HTTP_TOKEN') # 背过 # 校验token是否过期,合法,如果都通过,查询出当前用户,返回 # 如果不通过,抛异常 try: payload = jwt_decode_handler(token) # 如果认证通过,payload就可以认为是安全的,我们就可以使用 user_id = payload.get('user_id') # 每个需要登录后,才能访问的接口,都会走这个认证类,一旦走到这个认证类,机会去数据库查询一次数据,会对数据造成压力? user = User.objects.get(pk=user_id) # 优化后的 # user = User(username=payload.get('username'), id=user_id) # user = {'username':payload.get('username'), 'id':user_id} except jwt.ExpiredSignature: raise AuthenticationFailed('token过期') except jwt.DecodeError: raise AuthenticationFailed('解码失败') except jwt.InvalidTokenError: raise AuthenticationFailed('token认证异常') except Exception: raise AuthenticationFailed('token认证异常') return user, token

路由层

写好的类导入views文件,不需要permission类认证

本文作者:岳宗柯

本文链接:https://www.cnblogs.com/yuezongke/p/17441721.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步