学号20189220 2018-2019-2 《密码与安全新技术专题》第四周作业

学号20189220 2018-2019-2 《密码与安全新技术专题》第四周作业

课程:《密码与安全新技术专题》

班级: 1892

姓名: 余超

学号:20189220

上课教师:谢四江

上课日期:2019年2月26日

必修/选修: 选修

1.本次讲座的学习总结

本次讲座主要学习了信息隐藏的定义,信息隐藏于密码的区别和联系,以及信息隐藏的最新研究前沿。

信息隐藏的研究背景

目前网络安全管理普遍是“严防死堵,物理隔离”的思路,这是上个世纪的基于通道安全形成的管理思路,已经严重滞后于时代发展。网络世界的攻防是严重不对等的,网络安全的防护难度极大。举个例子:就如我们为了不让别人看到院子里的花,就需要修一堵墙,修墙的工作量非常大,但是在墙上打个小孔、或在墙外树一个梯子等是极其容易的,且手段多样。所以攻击相对很容易成功,防守却难度极大。

现在网络安全进入”你中有我,我中有你“的新常态,在这种状态下怎么保护自身的数据安全呢?高维数据在国内率先提出“关注疏通,疏治同步”的管理思路。网络安全所有的措施最终是为了保护什么呢?----是数据!单位的机密数据、企业的商业数据、个人的数据和隐私等。那能不能在传统的通道安全的基础上,把更多的关注重点放到数据本身上。

先说目前数据安全与隐私保护的技术现状,目前传统的信息安全主要是围绕加密技术及体系完成的。首先加密技术是一种值得信赖的内容安全手段,能非常有效的解决数据安全问题,目前已经形成了完善的体系与管理办法。加密技术历史悠久,但是进入移动互联网、大数据时代,传统的加密技术暴露出不足,出现了bug,加密数据是异常数据,容易成为数据分析挖掘的重点目标!

大家觉得第三方主要是对你加密的重要内容感兴趣!对于第三方来说,获取加密数据的主要目是通过这些异常数据聚焦到使用加密技术的人,然后通过大数据技术对目标人进行分析,找出社交关系、网络痕迹等,最后找到目标人的团队和组织。 其次关注的才是被加密的数据。对于安全/保密等重点行业用户来说,被关注和深度挖掘是“致命的”!

有没有技术既能实现象5%的加密数据那样内容安全,又能实现象95%的普通数据那样不被关注呢?一种古老的新技术:信息隐写技术(信息隐藏技术)!”信息隐藏技术其实自古就有,如古代剃光头后写上军事机密,等长出头发后传递信息,接收时剃光头发看到机密。在计算机时代,信息伪装不仅要让人眼无法分辨,而且要实现对抗计算机视觉识别。比如:信息隐藏技术帮助用户把各种格式的重要数据,隐藏在普通的多媒体文件里(如图片、音视频、pdf等),用户通过本地存储或网络分享含有重要私密数据的普通多媒体文件来实现重要数据和个人隐私信息的存储或分享。而存储和分享这些普通的多媒体文件(如图片、音视频、pdf等)是几乎所有人都在做的普通行为,所以这种行为不容易被关注的。

信息隐藏的基本原理

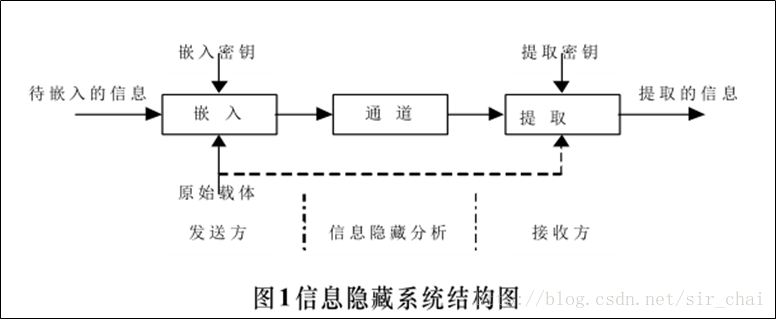

信息隐藏是把一个有意义的信息隐藏在另一个称为公开载体(Cover) 的信息中得到隐蔽载体 S(Stego Cover),非法者不知道这个普通信息中是否隐藏了其他的信息,而且即使知道也难以提取或去除隐藏的信息。所用的载体可以是文本、图像、声音及视频等。为增加攻击的难度,也可以把加密与信息隐藏技术结合起来,即先对消息 M 加密得到密文消息 M',再把 M'隐藏到载体 C 中。这样攻击者要想获得消息,就首先要检测到消息的存在,并知道如何从隐蔽的载体 S 中提取 M'及如何对 M'解密以恢复消息 M。

接!

2.学习中遇到的问题及解决

-

问题1:什么是数字水印,有什么特点?

问题1解决方案:

所谓数字水印技术,就是将特定的数字信息(如身份信息、序列号、文字或图像标志等)嵌入到图像、音频、视频或软件等各种数字产品中,以达到信息安全和版权保护等目的。数字水印是嵌在数字作品中的数字信号,水印的存在要以不破坏原始作品的欣赏价值和使用价值为原则。一般来说,数字水印应具有以下的基本特征:隐蔽性、安全性、鲁棒性、确定性。 -

问题2:数字水印的工作原理?

问题2解决方案:

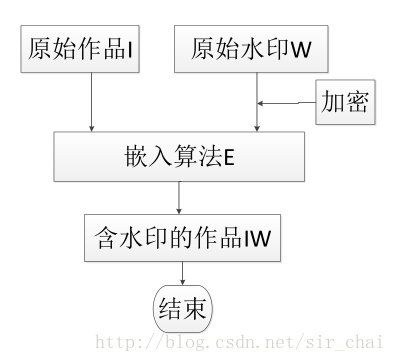

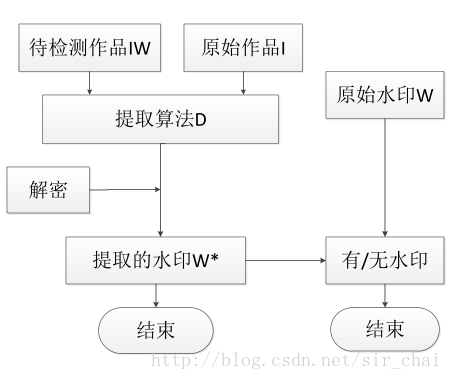

数字水印的原理一般包括两个方面:水印的嵌入和水印的提取(或检测)。

数字水印嵌入过程

![]()

数字水印提取过程

![]()

3.本次讲座的学习感悟、思考等

信息隐藏技术是一种横跨信号处理、数字通信、密码学、计算机网络等多学科的新兴技术,具有巨大的潜在应用市场,对它的研究具有重要的学术和经济价值。在信息隐藏中,T门认为数字水印代表了其发展方向,虽然它的技术要求更高,但是它的应用前景也更广。现在虽然已经有商业化的水印系统,但对水印的研究还远未成熟,许多问题如鲁棒性、真伪鉴别、版权证明、网络快速自动验证以及声频和视频水印等方面仍然还需要比较完美的解决方案。

随着该技术的推广和应用的深入,一些其他领域的先进技术和算法也将被引入,从而完备和充实数据信息隐藏技术。例如在数字图像处理中的小波、分形理论;图像编码中的各种压缩算法;Pi视频编码技术等等。目前,使用密码加密仍是网络上主要的信息安全传输手段,信息隐藏技术在理论研究、技术成熟度和实用性方面都无法与之相比,但它潜在的价值是无法估量的,特别是在迫切需要解决的版权保护等方面,可以说是根本无法被代替的,相信其必将在未来的信息安全体系中发挥重要作用。同时,信息隐藏技术和力口密技术的结合,必将在信息安全领域得到广泛的应用。

4.信息隐藏的最新研究现状

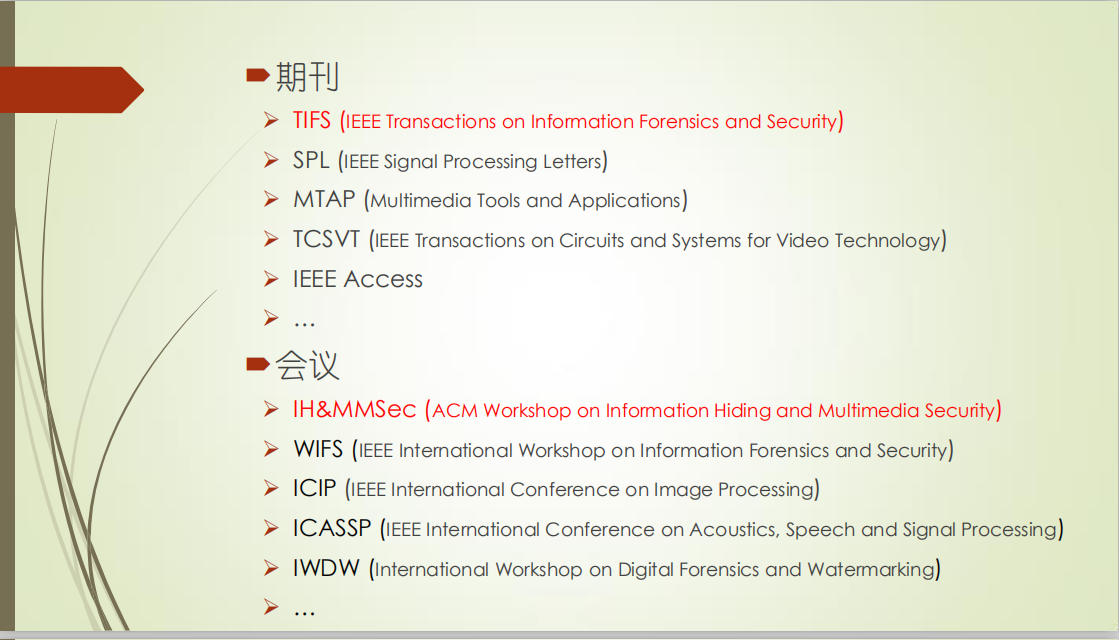

信息隐藏方面的顶级期刊会议如下:

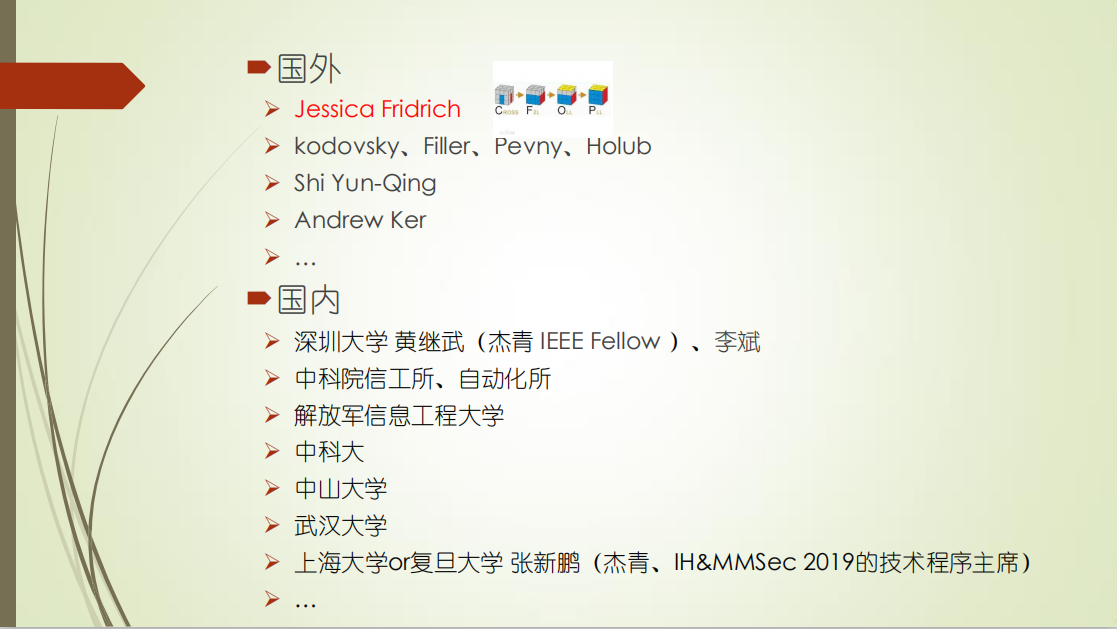

信息隐藏国内外杰出的研究者:

-

第一篇

1首先我找了一篇发布在IEEE Transactions on Information Forensics and Security ( Volume: 10 , Issue: 3 , March 2015 )上的论文“Segmentation-Based Image Copy-Move Forgery Detection Scheme”。

2作者信息: Jian Li ; Xiaolong Li ; Bin Yang ; Xingming Sun

3.在本文中,提出了一种方案来检测图像中的复制 - 移动伪造,主要是通过提取关键点进行比较。 与传统方法的主要区别在于,所提出的方案首先在关键点提取之前将测试图像分割成语义上独立的补丁。 结果,可以通过这些补丁之间的匹配来检测复制移动区域。 匹配过程包括两个阶段。 在第一阶段,我们找到可能包含复制 - 移动伪造区域的可疑修补对,并且我们粗略估计仿射变换矩阵。 在第二阶段,基于期望最大化的算法被设计用于改进估计的矩阵并确认复制移动伪造的存在。 实验结果通过与公共数据库中最先进的方案进行比较,证明了该方案的良好性能。

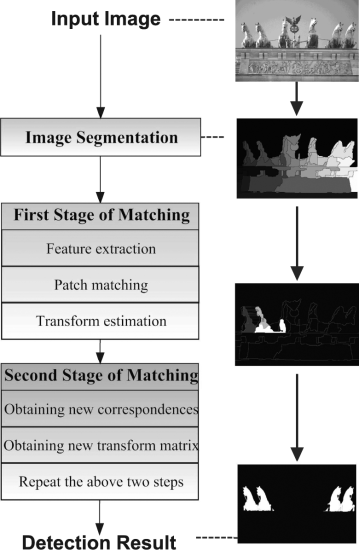

CMFD框架的流程图

我们知道,图像很少是漫无目的地伪造的。因此,复制移动区域应该具有一定的含义。有鉴于此,我们建议将测试图像分割成许多非重叠的贴片。然后可以通过匹配这些补丁来执行CMFD,只要粘贴目标和复制源区域不在同一个补丁中。

![]()

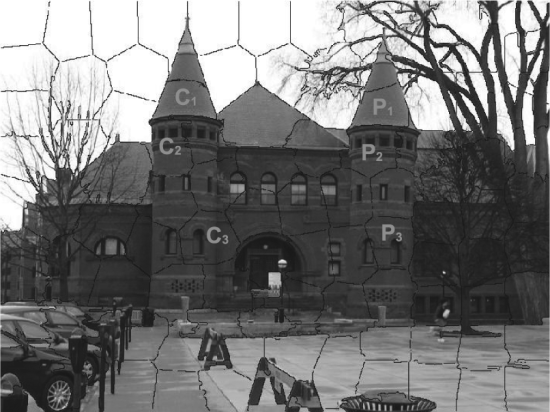

图像的切割

为了将复制源区域与粘贴目标区域分开,应该将图像分割成小块,每个小块在语义上独立于其他块。 这项工作最好由具有丰富数字取证经验的专家完成。 然而,在我们的实施中,我们只考虑自动方法并将专家干扰方法留待将来工作。 在测试了四种着名的图像分割方法[31] - [32] [33] [34]后,观察到分割方法对CMFD的效率没有太大影响。 其中[32]和[34]中的方法由于其相对较低的复杂性而更有利。 在大多数情况下,可以使用个人计算机(3.3GHz CPU,4G RAM)在15秒内分割一个800×600的图像。 下图给出了[34]获得的图像分割的一个例子。

![]()

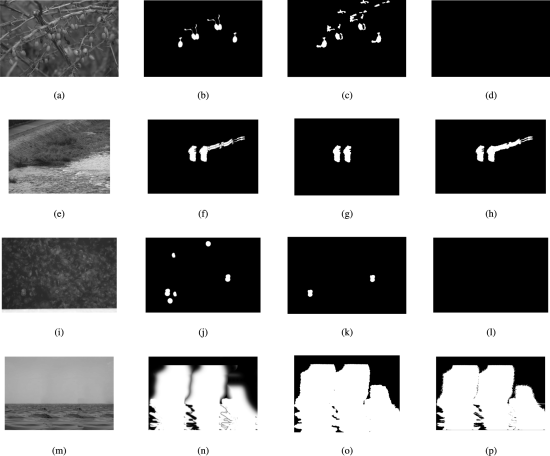

实验结果:

我们提出的CMFD方案与数据库MICC-F600上的两个现有技术[14],[28]进行了比较。 可以观察到,所提出的方案具有最低的假阴性率但是最高的假阳性率,这与基准数据库上的结果非常一致。 还计算了所有伪造图像在像素级的所提出方案的检测误差。 平均精度,召回率和F1值分别为0.86,0.88和0.87。 这些结果也证明了表II中我们的分段设置的有效性。下图显示了在背景中融合的CMF区域的测试图像上的检测结果。 可以观察到,所提出的方案检测到大多数CMF区域。

![]()

对具有在背景中融合的CMF区域的图像的检测结果。 第一列显示MICC-600的测试图像。 第二列显示了这些图像中CMF区域的基本事实。 第三列和第四列分别显示了我们提出的方案的检测结果和基于SIFT的方案[1]。 (a),(e),(i)和(m)原件。 (b),(f),(j)和(n)基本事实。 (c),(g),(k)和(o)提议。 (d),(h),(l)和(p)SIFT。 -

第二篇

- 第二篇论文我找的是发布在IEEE Transactions on Information Forensics and Security ( Volume: 11 , Issue: 11 , Nov. 2016 )上的论文,论文的题目为Toward Efficient Multi-Keyword Fuzzy Search Over Encrypted Outsourced Data With Accuracy Improvement

2作者信息:Zhihua Xia ; Xinhui Wang ; Liangao Zhang ; Zhan Qin ; Xingming Sun ; Kui Ren

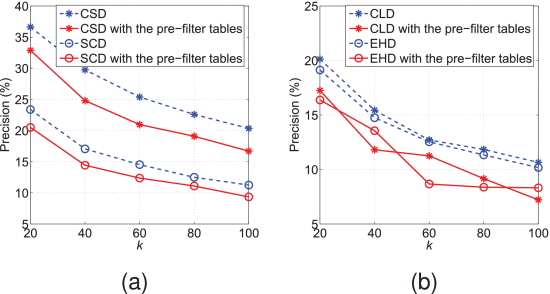

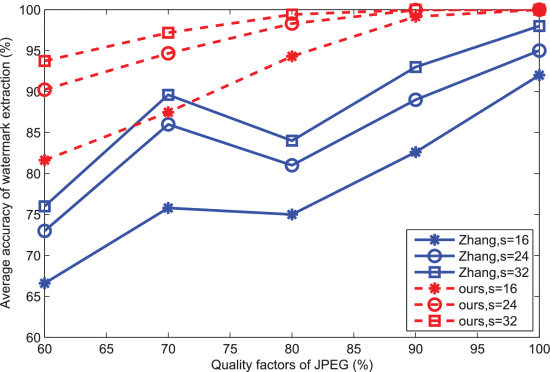

3随着图像在人们日常生活中的重要性日益增加,基于内容的图像检索(CBIR)得到了广泛的研究。与文本文档相比,图像消耗更多的存储空间。因此,其维护被认为是云存储外包的典型示例。出于隐私保护的目的,敏感图像(如医疗和个人图像)需要在外包之前进行加密,这使得明文域中的CBIR技术无法使用。在本文中,提出了一种支持CBIR而不是加密图像的方案,而不会将敏感信息泄露给云服务器。首先,提取特征向量以表示相应的图像。之后,预过滤表由局部敏感的散列构成,以提高搜索效率。此外,特征向量受到安全kNN算法的保护,图像像素由标准流密码加密。此外,考虑到授权查询用户可能非法复制并将检索到的图像分发给未经授权的人的情况,提出了一种基于水印的协议来阻止这种非法分发。在基于水印的协议中,在将图像发送给查询用户之前,云服务器将独特的水印直接嵌入到加密图像中。因此,当找到图像副本时,可以通过水印提取来跟踪分发图像的非法查询用户。安全性分析和实验表明了该方案的安全性和有效性。

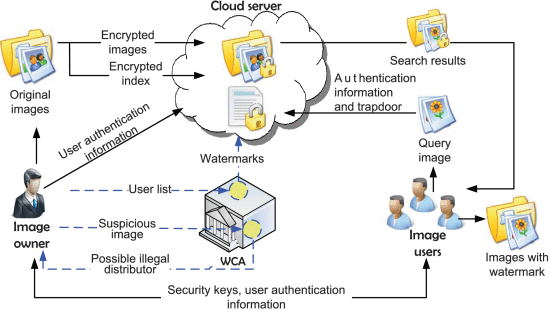

A.系统模型

本文中的系统模型涉及四种不同类型的实体:图像所有者,图像用户,云服务器和水印认证机构(WCA),如图所示

![]()

图像用户是从云服务器检索图像的授权用户。为了请求搜索,图像用户首先为查询图像生成陷门TD,然后将陷门TD及其身份提交给云服务器。在接收到结果图像之后,用户可以使用图像所有者共享的秘密密钥对它们进行解密。

云服务器为映像所有者存储加密的映像集C和索引I,并处理来自映像用户的查询请求。此外,为了支持复制威慑,云服务器负责将水印嵌入到检索到的图像中。

水印证书颁发机构(WCA)是一个值得信赖的机构,负责为授权查询用户生成水印,并通过水印提取算法执行仲裁。

实验结果

1070/5000

MPEG-7是一种多媒体内容描述标准,它为多媒体数据描述提供了一套全面的描述符[34]。在本文中,使用了四个MPEG-7描述符:

可伸缩颜色描述符(SCD)在色调饱和度值(HSV)颜色空间中定义。 SCD使用Haar变换编码来促进特征提取的可伸缩性。

颜色结构描述符(CSD)旨在使用小的结构化窗口来识别局部颜色分布。为了确保互操作性,在色调 - 最小 - 最大 - 差异(HMMD)颜色空间中构造颜色结构直方图。

颜色布局描述符(CLD)提供有关图像内空间颜色分布的信息。在将图像划分为64个块之后,基于离散余弦变换从这些块中的每个块中提取CLD描述符。

边缘直方图描述符(EHD)捕获边缘的空间分布。即使底层纹理不均匀,边缘的分布也是图像匹配的良好纹理特征

精度主要取决于视觉描述符的性能。 预过滤表的使用降低了检索精度。 CSD,CLD,EHD和SCD的平均下降率分别为15.04%,19.90%,13.93和18.59%。 为了提高搜索效率,这些精度损失被折衷。

图13显示了JPEG压缩攻击下的平均提取精度。 结果平均来自1000张图像。 结果表明,较大的块大小可以实现较高的提取精度,而具有较高质量因子的JPEG压缩会导致较少的提取错误。 唯一的例外是张的算法,品质因数为70%。 这是因为大多数原始图像都是JPEG图像,质量因子为70%。 具有相同因子的再压缩导致对图像的较小影响。

- 第三篇

- 第三篇论文我找的是发布在IEEE Transactions on Information Forensics and Security ( Volume: 11 , Issue: 8 , Aug. 2016 )上的论文,论文题目为Face Spoofing Detection Using Colour Texture Analysis。

2作者信息:Zinelabidine Boulkenafet ; Jukka Komulainen ; Abdenour Hadid - 在本文中,提出从颜色纹理分析的角度来解决面部反欺骗的问题。研究了不同的彩色图像表示(RGB,HSV和YCbCr)如何用于描述真实面部和假面部之间的颜色纹理的内在差异,以及它们是否提供互补表示。通过从不同颜色空间中的各个图像通道提取不同的局部描述符来研究不同面部颜色纹理表示的有效性。

对三个最新且最具挑战性的欺骗数据库(CASIA FASD,重放攻击数据库和MSU MFSD)进行了大量实验,结果非常出色。在CASIA FASD和MSU MFSD上,基于在HSV和YCbCr颜色空间上计算的组合CoLBP和LPQ特征的所提出的面部颜色纹理表示优于现有技术,而在重放 - 攻击数据库上实现了非常有竞争力的结果。更重要的是,与文献中提出的大多数方法不同,所提出的方法能够在所有三个基准数据集中实现稳定的性能。此外,在我们的数据库间评估中,面部颜色纹理表示显示出有希望的泛化能力,因此表明颜色纹理在未知条件下似乎比其灰度对应物更稳定。

- 第四篇

-

这是一篇发布在IEEE Transactions on Information Forensics and Security ( Volume: 13 , Issue: 4 , April 2018 )的论文,论文题目为Applications of Explicit Non-Linear Feature Maps in Steganalysis

-

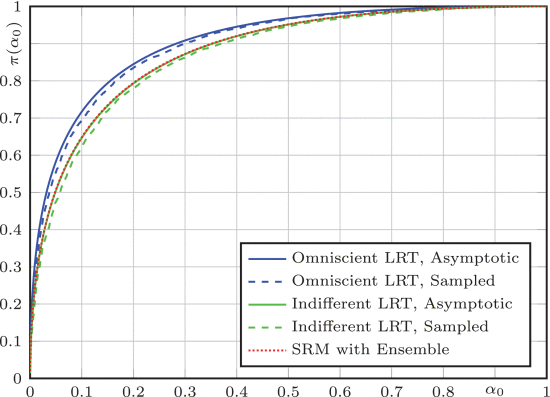

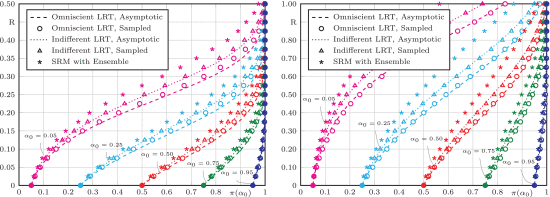

作者信息如下:Vojtěch Holub ; Jessica Fridrich

3.目前,考虑到已建立的实践要求将图像源的多个分割中的检测性能报告为训练和测试集并考虑在内,在数万个图像上训练具有高维丰富表示的核化支持向量机在计算上是不可行的。需要在有效负载和多个嵌入方案中显示性能。对于估计有效载荷大小的定量检测器(支持向量回归量),计算复杂度甚至更高,因为对超参数的搜索是三维的。为了应对这种复杂性,社区采用了更简单的机器学习范例,例如线性分类器和回归树。在本文中,我们描述了一种通过在训练低复杂度分类器/回归器之前转换特征来提高检测器性能的简单方法。该方法借鉴了文献中提出的近似半正定核的近似进展。该映射源自对称的Ali-Silvey距离(核)并使用Nyström近似估计。该方法通过分别为每个子模型学习变换来应用于丰富模型,以便保持较低的计算复杂度。需要一小组固定的覆盖特征来训练变换,这仅取决于少数覆盖特征而不依赖于隐写方案或嵌入的有效载荷。

与集合分类器相结合,对于具有用于灰度图像的选择通道感知maxSRMd2特征的二元分类器以及用于彩色图像的隐写分析的Spatio-Color Rich模型,观察到2-4%的检测精度的一致增益。对于定量检测器(有效载荷回归器),以MSE估计测量的有效载荷大小估计的统计分布的减少的增益在线性回归器的范围为18-28%,对于回归树为8-17%。

所提出的方法通过简单地保留较少的变换维度,自然有助于无监督降维。特别地,可以使富描述符紧凑10倍而不会丢失原始(未变换的)特征向量的检测性能。对于定量检测器,可以将特征压缩60%,同时进一步降低有效载荷估计的统计分布。这种降维可能对无监督的通用隐写分析探测器有用

- 第五篇

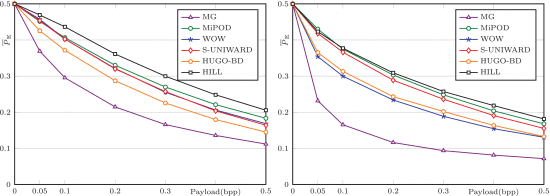

- 这是一篇发布在** IEEE Transactions on Information Forensics and Security ( Volume: 11 , Issue: 2 , Feb. 2016 )上的论文,论文的题目为Content-Adaptive Steganography by Minimizing Statistical Detectability**

2.作者信息:Vahid Sedighi ; Rémi Cogranne ; Jessica Fridrich

3.自OutGuess推出以来,基于模型的隐写术已经存在了近十五年。我们的方法与众不同的是参数空间的维度,它允许我们捕获图像的非平稳特征,以及我们不会尝试保留模型而是最小化嵌入影响的事实。我们将图像噪声残差建模为具有变化方差的独立量化高斯变量序列。通过处理残差,除了采集噪声之外,我们设法在模型中包含依赖于内容的建模误差,这对隐写分析有很大影响。另一方面,独立性的假设和高斯分布的简单性允许我们为所选模型内的最强大的内容自适应LSB匹配检测器的功率导出闭合形式表达式。这使我们能够在隐写术设计和隐写分析方面获得以下新颖见解。

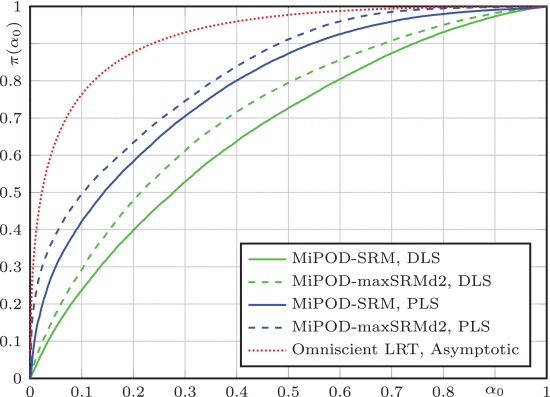

首先,本文使用的方法设计隐写术,最大限度地降低最佳探测器的功率,而不是启发式组装失真。通过调整模型方差估计器的参数,本文的嵌入方案MiPOD可以与当今最先进的隐写方案的安全性相媲美。通过优化局部方差估计可能进一步改进。在这里,本文指出一个警告,即这种优化必然限于给定的图像源和经验检测器(分类器选择和特征空间)。

其次,本文使用闭合形式表达式来理论检测,以揭示对作为分类器构建的经验检测器和在所选模型中作为最优导出的检测器之间的复杂相互作用的新基本洞察。特别是,当覆盖噪声模型被强加到具有简单内容的人工图像时,结果观察到在丰富的特征空间中构建为分类器的经验检测器与最佳检测器的检测性能紧密匹配,尽管它们具有极其不同的性质。然而,在实际图像源上,经验检测器相对于理论上最佳的检测器显然是次优的。我们将此归因于经验探测器难以处理自然图像的异质性。

第三,本文还进行了实验,旨在根据Ker定义的给定风险水平估计安全有效载荷的大小。在这里,使用由量化传感器获取的原始图像的红色通道,该成像传感器被量化为仅经过增益和伽马调整的8位。因为这些图像紧跟我们的模型,所以一旦估计了方差,就可以从渐近似然比的偏转系数计算它们的安全有效载荷。这种估计与使用经验检测器(FLD分类器)确定的安全有效载荷形成对比,该经验检测器是在10,000个覆盖图像(和相应的隐秘图像)的数据库上训练的,该数据库通过对图像进行去噪并叠加从原始图像估计的10,000个多变量高斯噪声的实现而获得。对于具有简单内容的图像,两个估计看起来非常接近,而对于具有更复杂内容的图像,经验检测器由于其较低的检测能力而高估了有效载荷。

4.实验结果:

本文的数值结果分为以下几个主要部分。在描述了所有实验的共同核心之后,文本使用最先进特征集作为分类器的检测器,将MiPOD与现有技术在标准图像源上进行比较。

接下来,本文使用人工图像源,其中强制使用异方差覆盖噪声模型来显示渐近LRT的紧密度,并证明最佳检测器和经验检测器构建为具有丰富图像模型的分类器实现非常相似可检测性水平。

然后,在真实图像的数据库中引入并研究了一种新的可检测性限制的发送器。

最后,通过对比从模型计算的安全有效载荷大小和使用经验检测器,我们发现了关于理论探测器和经验探测器之间相互作用的几个有趣且重要的事实。

总结

近年来信息隐藏技术发展的很快,已经提出了各种各样的实现方法。信息隐藏技术的方法主要包括隐写术、数字水印、可视密码技术、潜信道、匿名通信。其中隐写术的研究成为了信息安全的焦点。因为每个Web站点都依赖多媒体,如音频、视频和图像。隐写术这项技术可以将秘密信息嵌入到数字媒介中而不损坏它的载体的质量。第三方既觉察不到秘密信息的存在,也不知道存在秘密信息。因此密钥、数字签名和私密信息都可以在开放的环境(如Internet或者内联网)中安全的传送。以Jessica Fridrich为代表的团队在高维隐写术上不断的取得突破。

参考资料

- Segmentation-Based Image Copy-Move Forgery Detection Scheme

- Toward Efficient Multi-Keyword Fuzzy Search Over Encrypted Outsourced Data With Accuracy Improvement

- Deep Convolutional Neural Networks for Computer-Aided Detection: CNN Architectures, Dataset Characteristics and Transfer Learning

- Applications of Explicit Non-Linear Feature Maps in Steganalysis

- Content-Adaptive Steganography by Minimizing Statistical Detectability

浙公网安备 33010602011771号

浙公网安备 33010602011771号