20212917于欣月 2021-2022-2 《网络攻防实践》第二周作业

20212917于欣月 2021-2022-2 《网络攻防实践》第二周作业

目录

1.实验要求及过程

-

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置 -

解:①可以访问whoisSoft.com网址查询baidu.com的相关信息。可以得到DNS注册人和联系方式。

②在cmd中输入nslookup baidu.com查询IP地址,可以知道IP地址

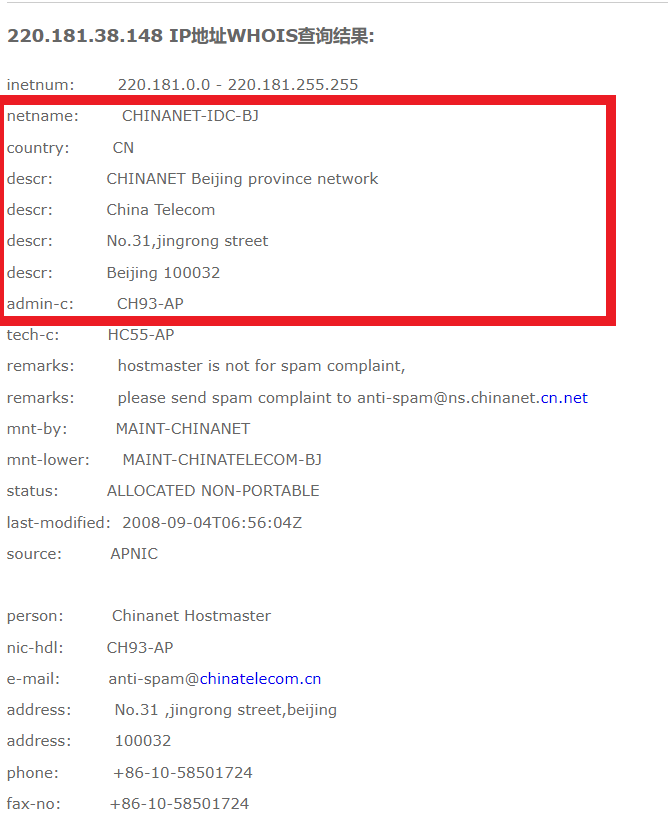

③在whoisSoft.com中,输入IP地址200.181.38.183,可以得到注册人及联系方式以及具体的国家和城市。

-

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

-

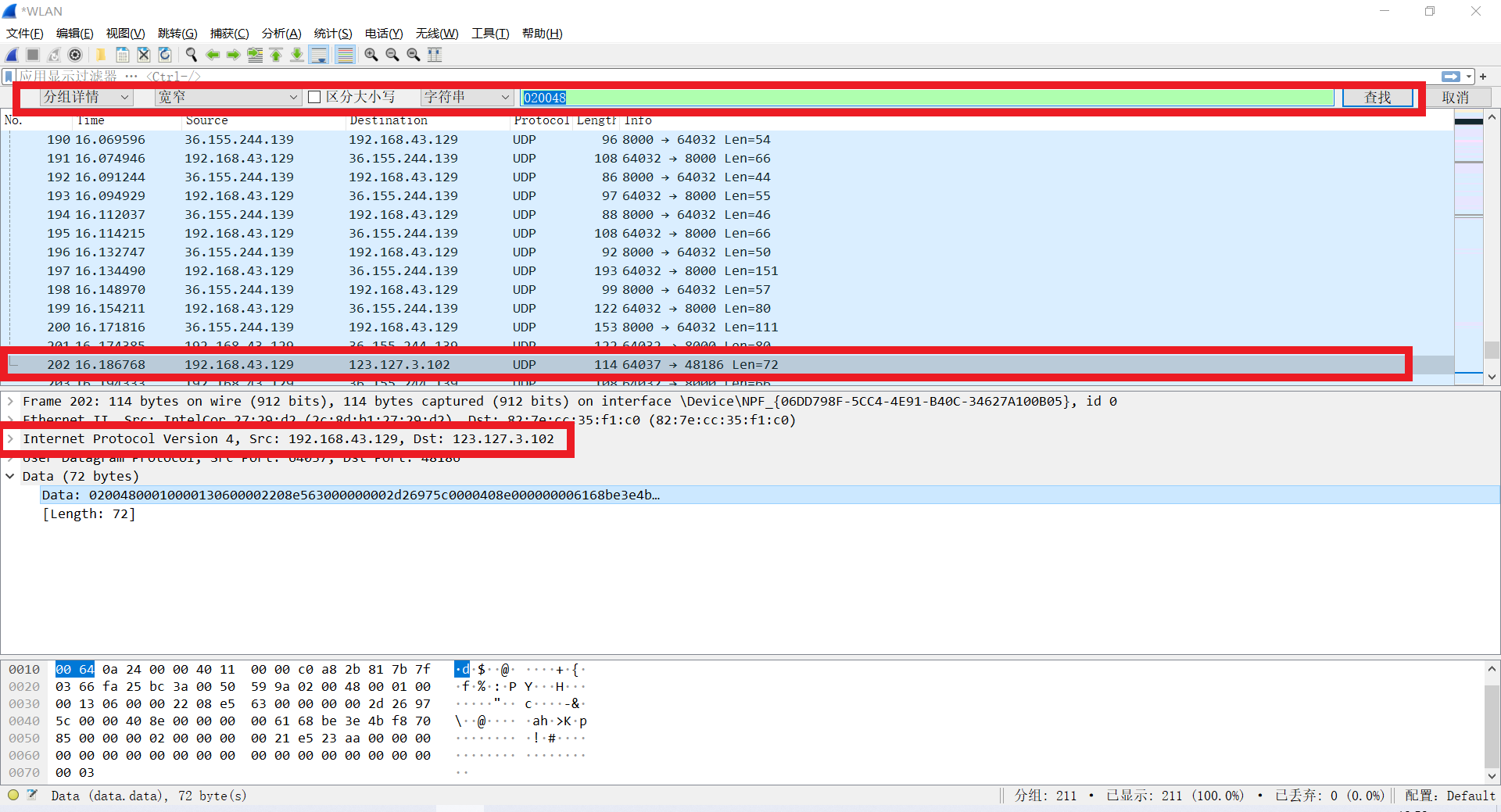

解:①打开Wireshark,选择Wifi或者以太网(如果连的热点选择Wifi,如果插的网线选择以太网)。然后使用

Crtl+F进行搜索,需要把第一个框改为分组详情,第三个框改为字符串,输入020048。电脑登录QQ,选择好友拨打电话,等对方接通后,点击查找按钮即可获得对方的IP地址。

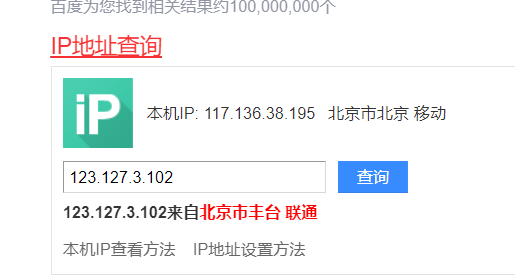

②搜索IP地址查询,把查找到的IP地址输入即可得到对方的地理位置。

-

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务 -

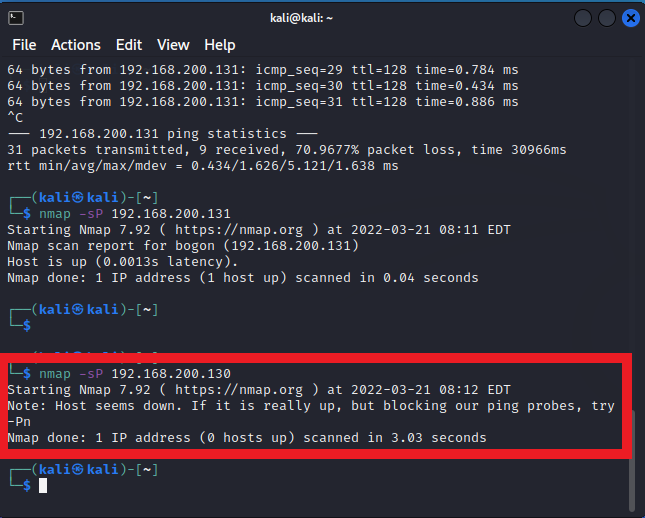

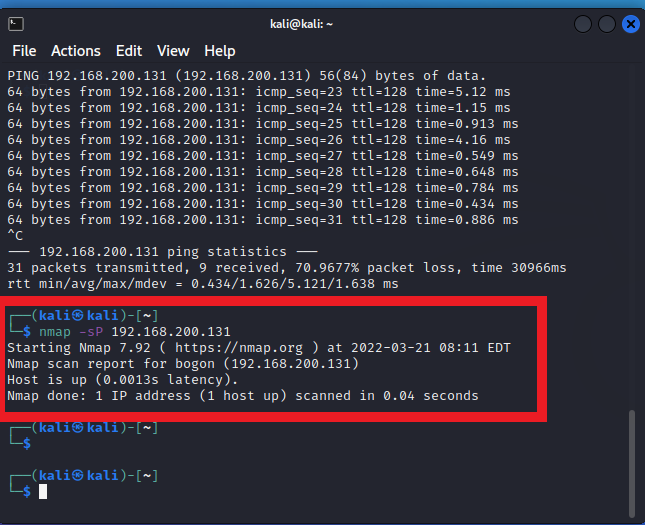

解:①使用指令

nmap -sP 192.168.200.131查询靶机IP地址是否活跃,发现提示Host is up说明靶机处于活跃状态。靶机在关机状态或者蜜网网关未开启是为非活跃状态。

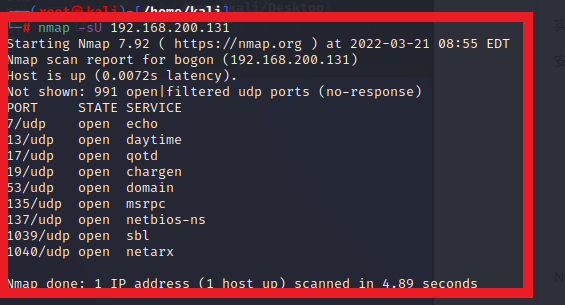

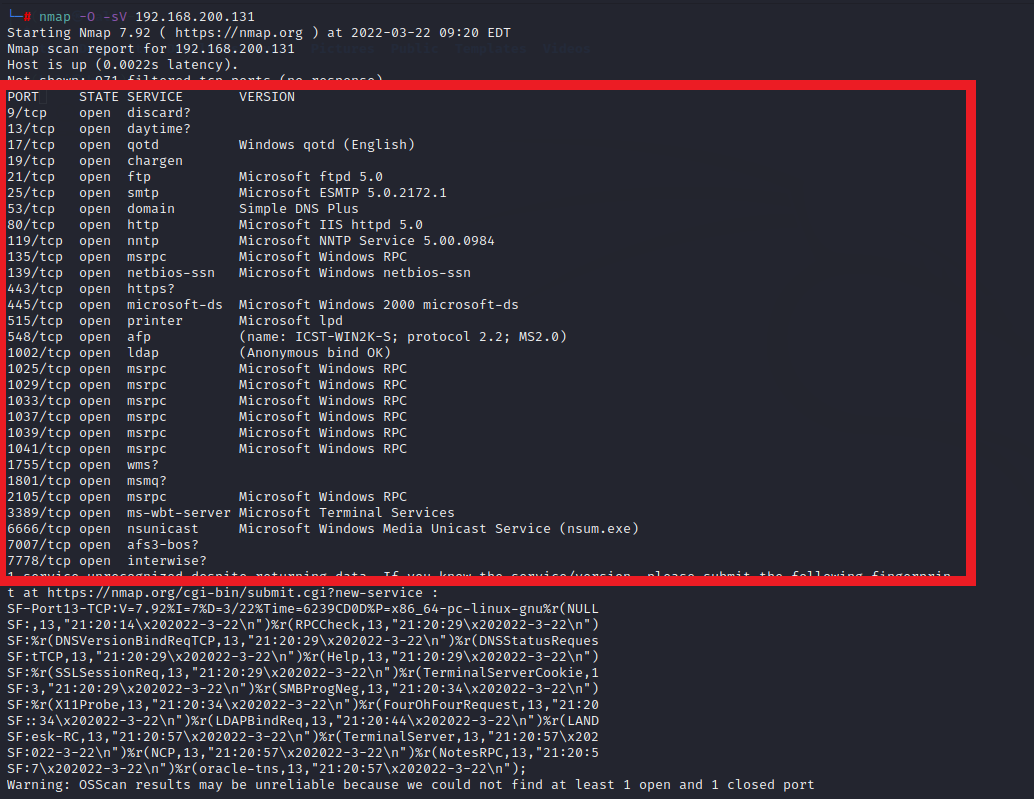

②用指令nmap -sS 192.168.200.131对靶机进行TCP SYN扫描,用nmap -sU 192.168.200.131对UDP端口进行扫描,可以知道开放的TCP和UDP端口。

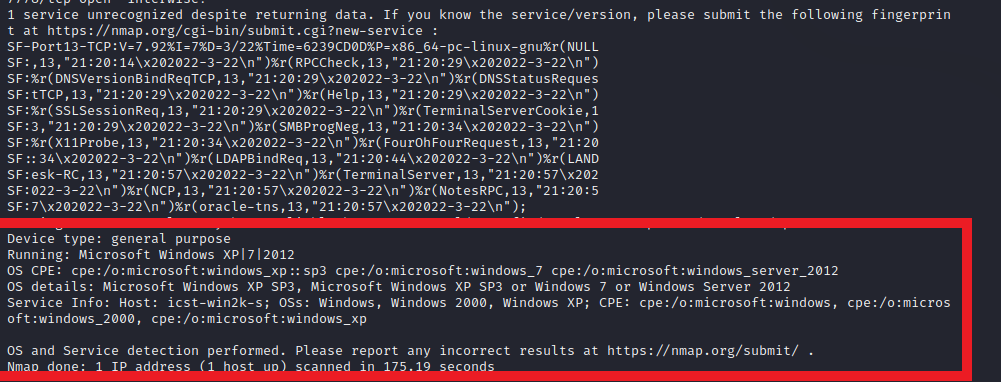

③使用nmap -O -sV 192.168.200.131对操作系统类型和网络服务进行扫描。

-

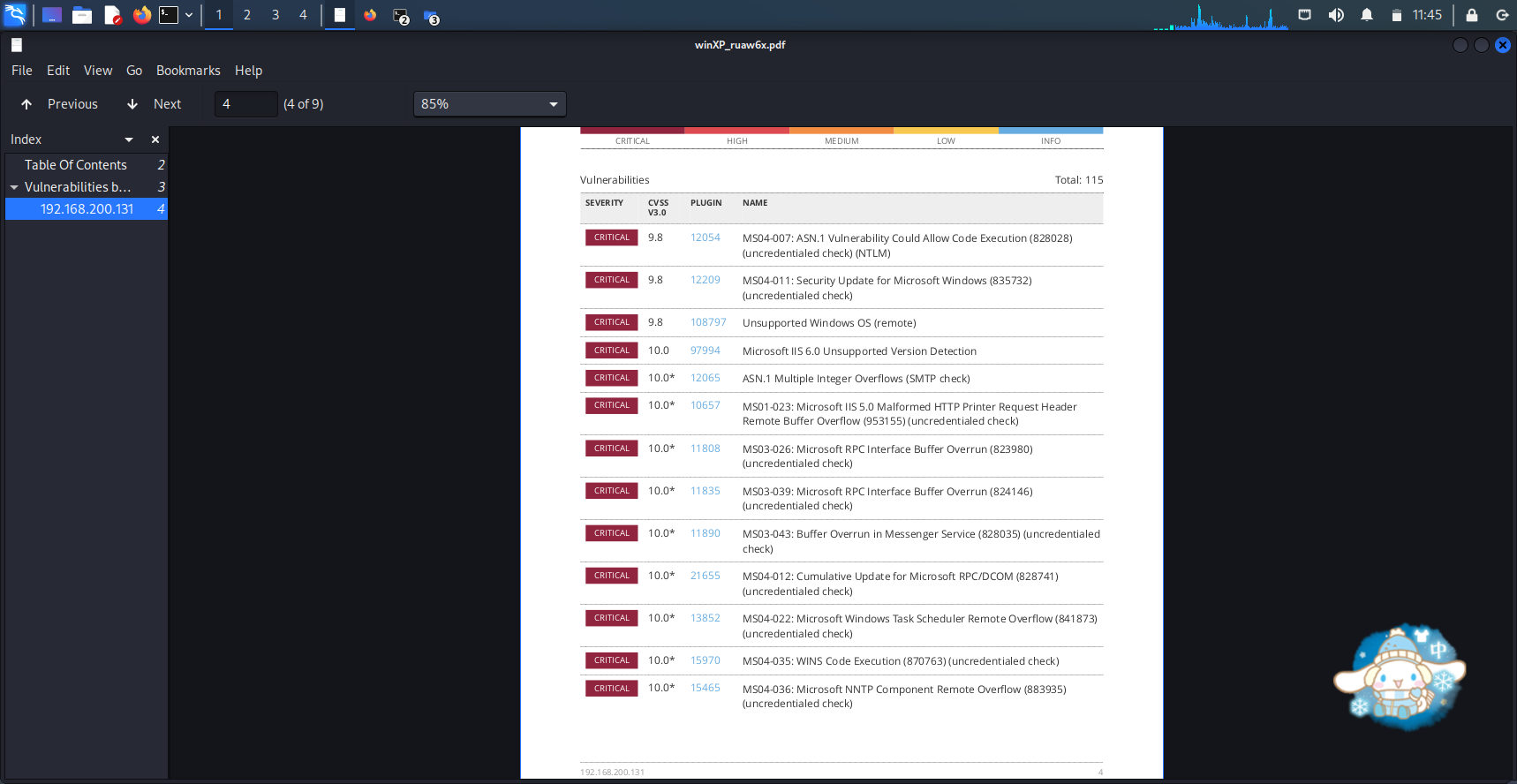

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权。 -

解:①首先需要安装Nessus。可以参考kali安装Nessus详细过程

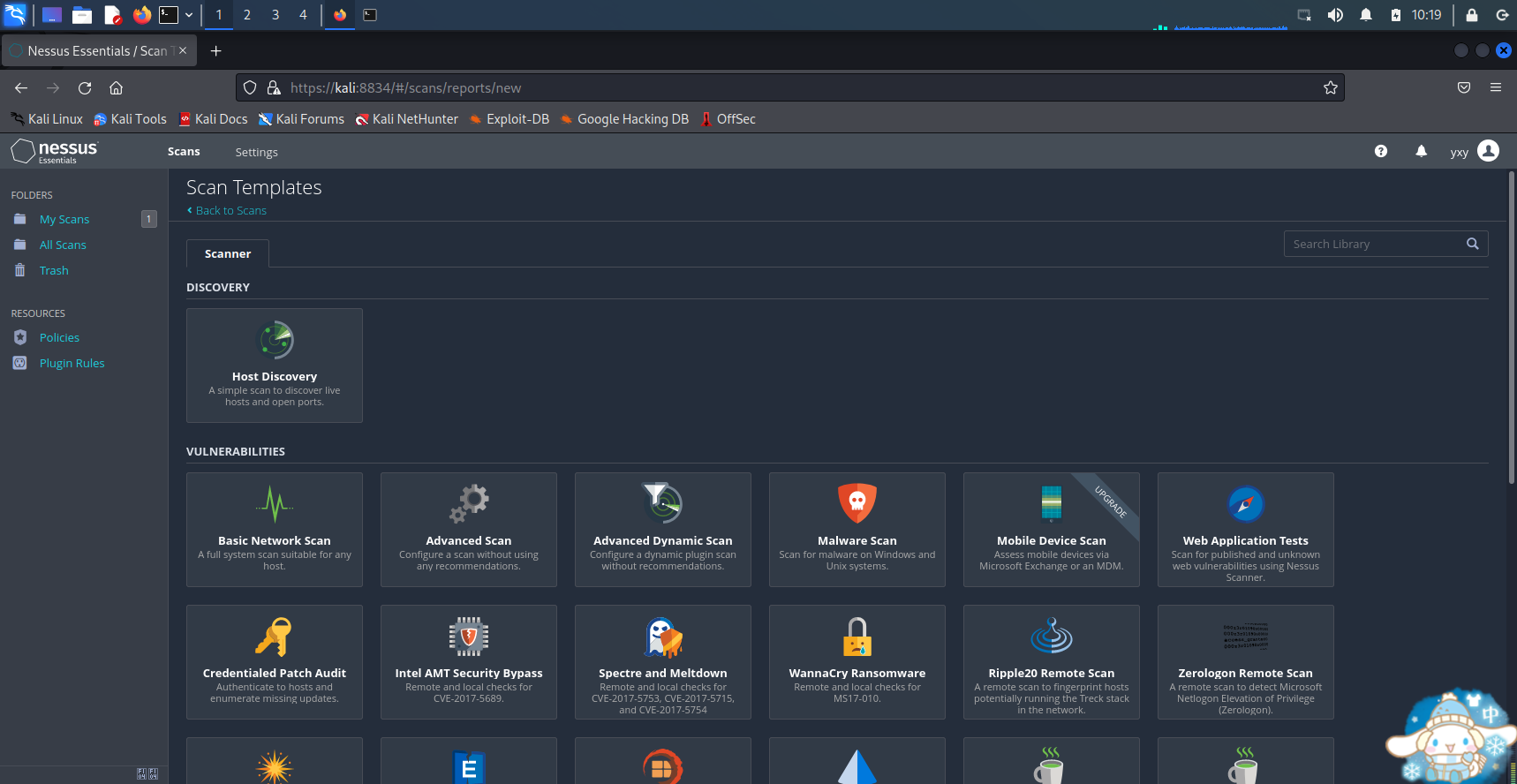

②访问https://kali:8834/进入Nessus控制界面,新建了一个Host discovery的scan。

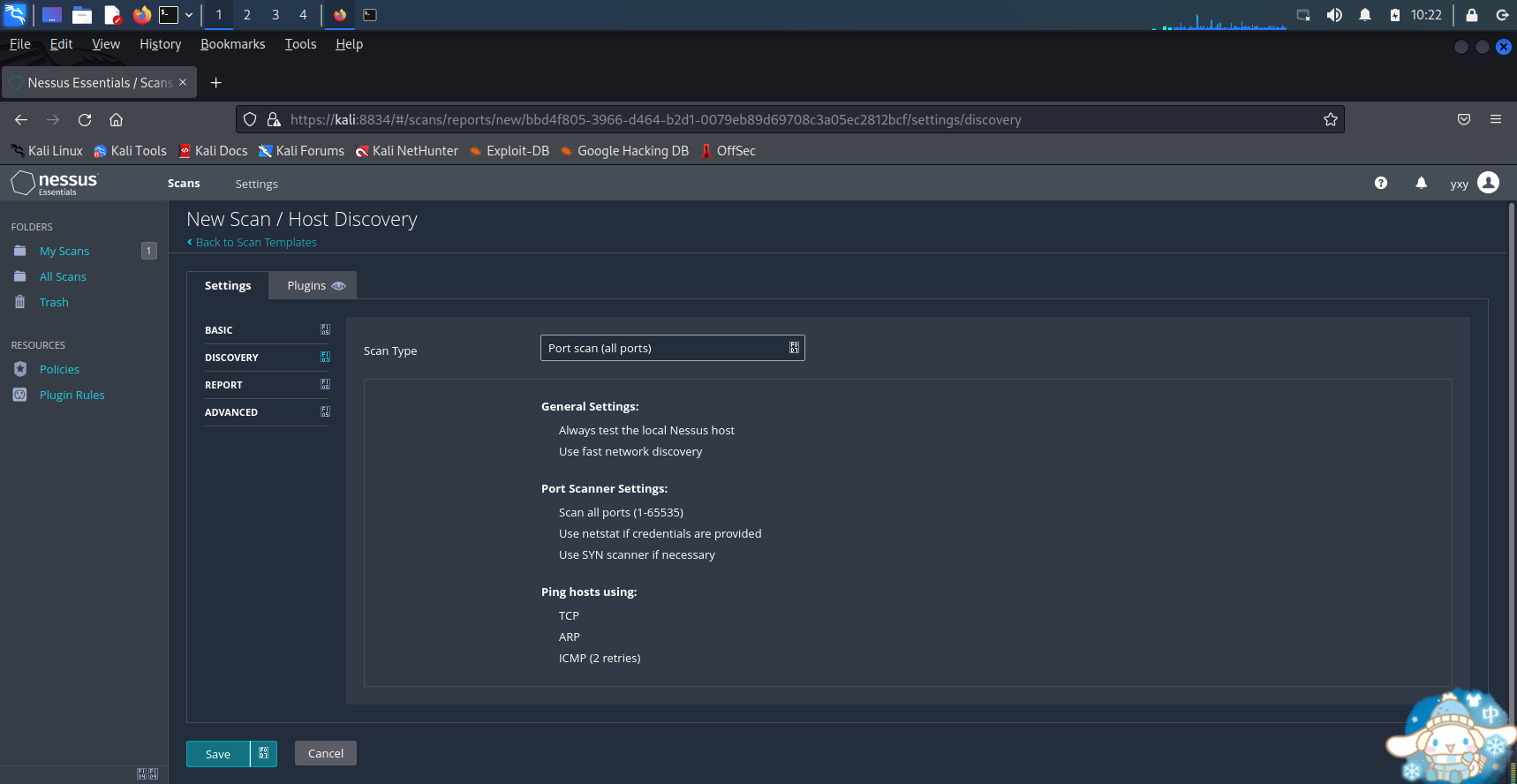

③将setting中的discovery改为扫描全部端口

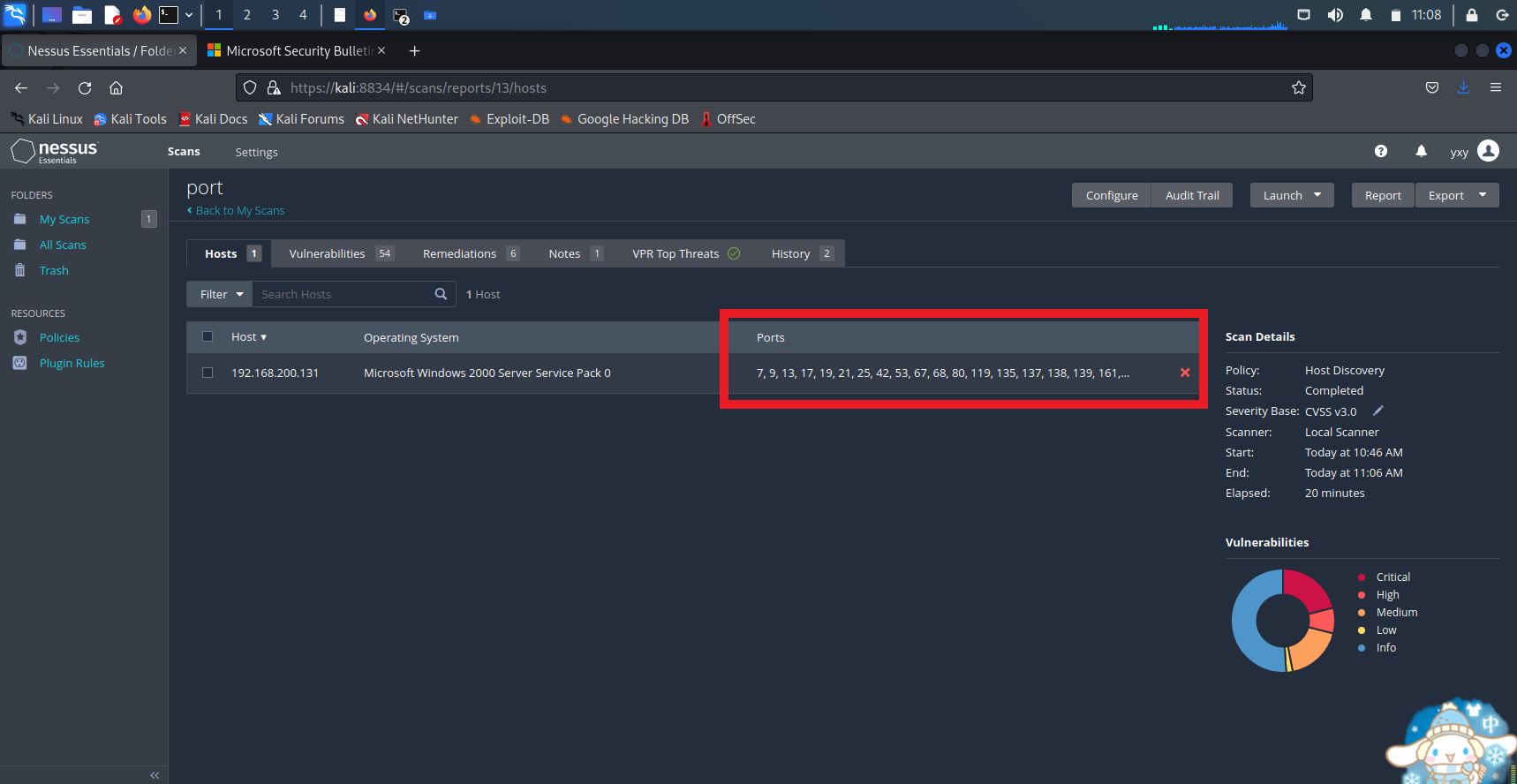

④查看扫描结果,发现与nmap扫描基本对应。

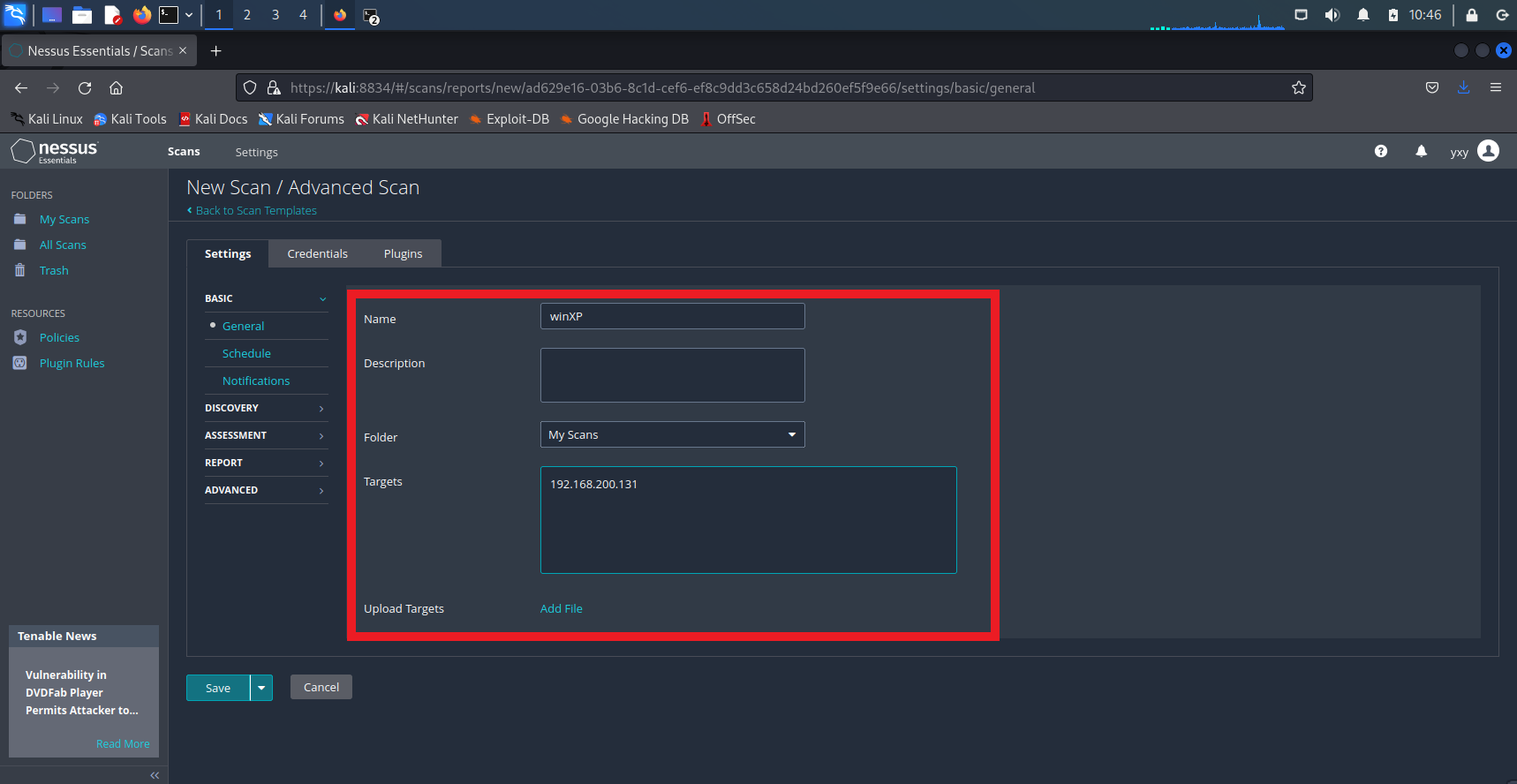

⑤新建一个Advanced Scan的scan,在Target里面填上你的靶机地址,在Name填上命名就可以进行扫描了。

⑥扫描结果如图,可以看到漏洞个数及危险程度。想要攻陷靶机环境,获得系统访问权,找对对应的漏洞,攻击即可。

- (5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

百度了自己的名字,都不是关于自己的信息。

加了关键词北京电子科技学院和博客园,结果如下,可以发现有自己的信息了,说明还是有信息和隐私的泄露情况。

2.学习中遇到的问题及解决

-

问题1:Wireshark搜索020048,抓不到东西。

-

答:分组列表忘记改为分组详情了

-

问题2:在扫描靶机是否活跃时,发现靶机开不开机都不活跃。

-

答:蜜网网关未开启,ping都ping不通,扫描就扫不出正确状态。

-

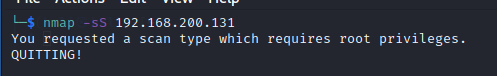

问题3:

- 答:忘记给root权限了,需要使用

sudo -s进入root

3.学习感想和体会

- 之前虽然学习过一丶丶CTF,但是都是一些很简单的东西,这可以算正式的接触网络攻防,扫描出端口、漏洞什么的,很有新鲜感与成就感。希望在以后的学习中,我可以进一步的了解网络攻防,提升自己的攻防能力。