计算机网络复习题

1. 协议和服务有什么区别?有何关系?

协议是控制两个实体或多个实体进行通信的规则的集合,服务是纵向的底层到上层提供服务。

协议的实现保证了能够向上一层提供服务。本层的服务用户只能看见服务而无法看见下面的协议。下面的协议对上面的服务用户是透明的。

协议是“水平的”,服务是“垂直”的。

2. 简答计算机网络五层协议体系结构各层名称,并介绍各层主要功能(按从低层到高层或自底向上的顺序)。

应用层:通过应用进程间的交互来完成特定网络应用。

运输层:负责向两台主机进程之间的通信提供通用的数据传输服务。

网络层:负责为分组交换网上的不同主机提供通信服务。

数据链路层:负责链路上的各种协议,并将网络层交下来的IP数据报封装成帧。

物理层:实现相邻计算机节点之间比特流的透明传送,尽可能屏蔽掉具体传输介质和物理设备的差异。

3. 什么是计算机网络的拓扑结构?有哪些常见的拓扑结构?现在的以太网最流行的是哪种结构并给出它流行的原因

网络结点和链路之间的分布和互连形成的物理形状。

常见的拓扑结构有:总线型结构 、环形结构、星形结构、树形结构和网状结构等。

现在最流行的拓扑结构是星形结构,因为现在专用的ASIC芯片的使用可以将星形结构的集线器做的非常可靠。

4. 为什么要使用信道复用技术?常用的信道复用技术有哪些?

通过共享信道、最大限度提高信道利用率。常用的信道复用技术有:频分复用、时分复用、统计时分复用、码分复用、波分复用。

5. 请分析说明共享式集线器(HUB)与交换机(SWITCH)的异同点 并计算以下两种情况下每一个站所能得到的带宽。

(1)5个站都连接到一个10Mbit/s以太网集线器

(2)5个站都连接到一个100M bit/s以太网交换机

它们都是网络互联设备。

集线器作为物理层的网络连接设备,可以对信号进行放大和再生。

交换机就是一个多端口的网桥,一个端口连接一台主机,使多对主机能同时通信,相互通信的主机都独占传输媒体,无碰撞的传输数据。

(1)5个站共享10Mbit/s,若假定利用率为100%,则每个站得到2 Mbit/s。

(2)每个站独占100Mbit/s,即每个站的带宽为100 Mbit/s。

6. 共有4个站进行码分多址通信。4个站的码片序列为

A: (-1-1+1-1+1+1+1-1) B(-1-1-1+1+1-1+1+1)

C:(-1+1-1-1-1-1+1-1) D: (-1+1-1+1+1+1-1-1)

X站现收到的码片序列: (-1+1-3+1-1-3+1+1)

问:哪几个站发送数据了?发送数据的站发送的是0还是1?

求内积,即把X与每个选项一项一项相乘再相加再求平均数。

如果内积等于-1,则发送了数据0

内积等于1,则发送了数据1

内积等于0,则没有发送数据

A*X=(-1*-1 + -1*1 + 1*-3 + -1*1 + 1*-1 + 1*-3 + 1*1 + -1*1)/8=-1;

B*X=1;

C*X=1;

D*X=0

A发送数据0,B和C发送数据1,D没有发送。

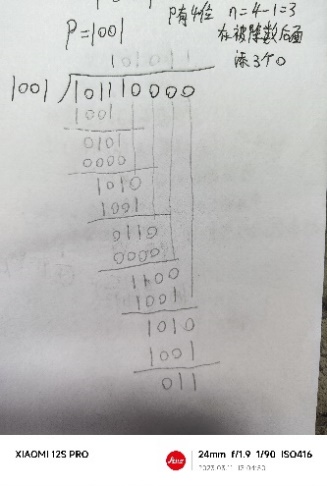

7. 设要发送的数据为101110,若采用CRC的生成多项式为P(X)= +1。试求应该加在数据后面的余数,要求写出计算过程。

余数为:011

余数为:011

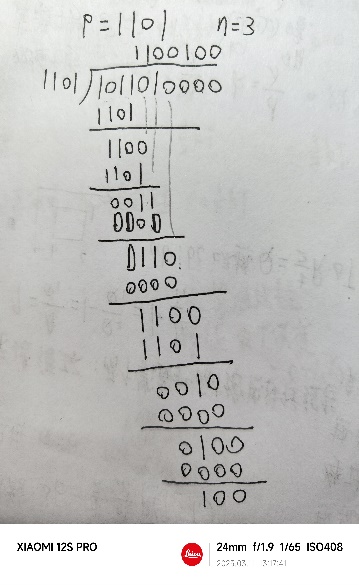

8. 设要发送的数据为1011010,若采用CRC的生成多项式为P(X)=X3+ X2+1。试求应该加在数据后面的余数,要求写出计算过程。

余数为100

余数为100

9. 要在带宽为4KHZ的信道上用4秒钟发送完20K字节的数据块按照香农公式,信道的信噪比最小应为多少分贝?(取整数值并且给出公式及计算步骤) (其中1g1023=3)?

香农公式:C=W1+S/N)

C=(20*1000*8)/4=40000bit/s W=4000Hz 代入求得S/N=1023

信噪比=10 所以信噪比=30dB

10. 试比较普通交换机与普通集线器的异同。

集线器工作在物理层,每发送一个数据,所有的端口均可以收到,采用了广播的方式,工作在半双工模式下。

交换机工作在数据链路层,每个端口形成一张MAC地址转发表,根据数据包的MAC地址转发数据,而不是广播形式,可以实现全双工通信。

11. 假定网络中的路由器使用RIP协议,路由器B的路由表有如下的项目:距离下一跳路由器

目的网络 距离 下一跳路由器

N1 6 A

N2 4 C

N6 3 F

N8 4 E

N9 4 D

现在B收到从相邻路由器E发来的路由信息:

目的网络 距离

N2 8

N3 4

N6 5

N8 5

N9 2

试求路出器B更新后的路由表,并详细说明每一个步骤。

步骤:先将新得到的路由表进行更新,全部距离+1,并且下一跳路由器都写成E (这里是E给B发的路由表,所以下一跳名称填E)

目的网络 距离 下一跳路由器

N2 9 E

N3 5 E

N6 6 E

N8 6 E

N9 3 E

开始对比新表和B的路由表

1.看目的网络

如果是新的目的网络,则直接把对应的各项信息填入表中;如果是相同的目的网络("新表"和"B路由表"对比),继续下面步骤。

2.看下一跳路由器

相同的目的网络为前提,看下一跳路由器。如果下一跳路由器相同,就更新(用新表的)。如果下一跳路由器不同,继续下面步骤。

3.看距离

如果距离不同,谁距离短,选谁来更新;如果距离相同,不更新。

目的网络 距离 下一跳路由器

N1 6 A

N2 4 C

N3 5 E

N6 3 F

N8 6 E

N9 3 E

12. 假定网络中的路由器 A 的路由表有如下的项目(这三列分别表示“目的网络”、“距离”和“下一跳路由器”)

N1 4 B

N2 2 C

N3 1 F

N4 5 G

现在 A 收到从 C 发来的路由信息 (这两列分别表示“目的网络”和“距离”):

N1 2

N2 1

N3 3

试求出路由器 A 更新后的路由表(详细说明每一个步骤)

步骤如同上题

先更新:

N1 3 C

N2 2 C

N3 4 C

再比较,得到A更新后的路由表:

N1 3 C

N2 2 C

N3 1 F

N4 5 G

13. 设某路由器建立了如下所示的路由表(这三列分别是目的网络、子网掩码和次下一跳路由器,若直接交付则最后一列表示应当从哪一个接口转发出去):

某路由器的路由表

目的网络 子网掩码 下一跳

128.48.39.0 255.255.255.128 接口0

128.48.39.128 255.255.255.128 接口1

128.96.40.0 255.255.255.128 R2

192.16.129.0 255.255.255.192 R3

*(默认) R4

现共收到3个分组,其目的站TP地址分别为:

(1) 128.48.39.10

(2) 128.48.40.12

(3) 192.4.129.80

试分别计算这些分组转发的下一跳

步骤

第一题:目的IP地址为128.48.39.10,是128开头的,所以和255.255.255.128进行AND运算,因为255转换成二进制是11111111,所以任意数与255AND都输出不变,所以在这一小题,我们用 10 和 128 AND即可。

10 转换为二进制:0000 1010

128转换为二进制:1000 0000

AND得到:0000 0000

IP地址与子网掩码AND运算得到网络地址为128.48.39.0,与接口0相同,所以(1)的下一跳为接口0。

第二题:目的IP地址为128.48.40.12,是128开头的,所以和255.255.255.128进行AND运算,因为255转换成二进制是11111111,所以任意数与255AND都输出不变,所以在这一小题,我们用 128 和 128 AND即可。

12转换为二进制: 0000 1100

128转换为二进制:1000 0000

AND得到:0000 0000

IP地址与子网掩码AND运算得到网络地址为128.48.40.0,没有找到相同的,选择默认的R4接口。

第三题:IP地址:192.4.129.80,与255.255.255.192进行AND运算,得到网络地址为:192.4.129.64,下一跳为R4。

14. 简述CSMA/CD的工作原理。

发送数据前,先侦听信道是否空闲 ,若空闲,则立即发送数据。若信道忙碌,则等待一段时间至信道中的信息传输结束后再发送数据;如果同时有两个或两个以上的节点都提出发送请求,则判定为冲突。若侦听到冲突,则立即停止发送数据,等待一段随机时间,再重新尝试。

简单总结为:先听后发,边发边听,冲突停发,随机延迟后重发。

15. 交换机、路由器、集线器分别工作在哪一层?

数据链路层、网络层、物理层。

16. 请指出下列地址是否可以用于主机IP地址? 若不能,请简要说明原因。(1) 220.173.256.25/24 (2) 220.173.136.255/24(3) 220.173.136.1/24

第一个不能作为IP地址,因为IP地址使用8位二进制,最大数字为255。

第二个也不可以,因为它是广播地址。

第三个可以作为主机IP地址。

17. 为什么有了MAC地址还需要IP地址?请简述MAC地址和IP地址的联系。

通过IP地址的网络位可以确定某个主机所在网络的位置,从而明确一条数据传送的路径。而通过MAC地址就可以在网络中找到具体的主机。

MAC地址是数据链路层使用的地址,是硬件地址,而IP地址是网络层和以上各层使用的地址,是一种逻辑地址。

18. 设主机A向主机B连续发送了两个TCP报文段,其序号分别是90和140。试问:

(I) 第一个报文携带了多少字节的数据?

(2) 主机B收到的第一个报文段后发回的确认中的确认号应当是多少?

(3) 如果B收到第二个报文段后发回的确认中的确认号是250,则A发送的第二个报文段中的数据有多少个字节?

(1) 140-90=50第一个报文的数据序号是90-139,共携带50字节的数据字节的数据

(2)确认序号是140

(3)110字节,第二个字段序号为140,确认序号为250,250-140=110

19. 一个UDP用户数据报的数据字段为5232字节,首部长为8字节。在链路层要使用以太网来传送,最大传输单元MTU为1500字节。在网络层假定IP数据报首部长度为20字节。试问,IP数据报应当划分为几个IP数据报分片?说明每一个IP数据报分片的数据字段长度、DF字段值、MF字段值和片偏移字段的值。

UDP数据报=首部8字节+数据部分组成

因为数据字段为5232字节,所以数据报总长度=5232+8 =5240 字节

以太网的最大传输单元MTU=1500

因为要划分为几个IP数据报,而每个IP数据报的首部占20字节,所以字段部分最大占1480字节

划分的时候,可以划分为 5240/1480=3,余800字节

所以应当划分为6个IP数据报片,前5个都是1480字节,第6个是 800 字节

第一个IP数据报字段长度:1480,MF=1,DF=0,第一片偏移字段:1480*0/8=0

第二个IP数据报字段长度:1480,MF=1,DF=0,第二片偏移字段:1480*1/8=85

第三个IP数据报字段长度:1480,MF=1,DF=0,第三片偏移字段:1480*2/8=370

第四个IP数据报字段长度:800,MF=1,DF=0,第四片偏移字段:1480*3/8=555

UDP数据报的首部存在于第一个IP数据报片中,所以第一个IP数据报字段为:首部8字节+1472数据部分

(MF=1表示后面还有分片,DF=0表示允许分片)

20. 主机A向主机B连续发送了两个TCP报文段,其序号分别为 50和 80。试分析计算

(1)第一个报文段携带了多少字节的数据?

(2) 主机 B 收到第一个报文段后发回的确认中的确认号应当是多少?

(3) 如果主机 B 收到第二个报文段后发回的确认中的确认号是160,试问A发送的第二个报文段中的数据有多少字节?

(4)如果 A 发送的第一个报文段丢失了,但第二个报文段到达了 B。 B 在第二个报文段到达后向 A 发送确认。试问这个确认号应为多少?

(1)30字节

(2)79

(3)80

(4)50 (是丢失的报文段的第一个序号)

21. 试描述TCP连接建立过程。并分析为什么有的应用层协议要使用TCP而有的却要使用 UDP。

客户端向服务器发起建立连接请求(SYN)

服务端收到后,像客户端回复一个建立连接请求的响应(SYN,ACK)

客户端收到后,继续向服务端发送一个响应(ACK)

服务器收到,连接建立成功。

UDP在传送数据之前不需要先建立连接,在某些情况下效率要比TCP高,而TCP提供面向连接的服务。在传送数据之前必须先建立连接,因为TCP要提供可靠交付的服务,确保传输数据的正确性,不出现丢失或乱序。

22. 试描述TCP的连接建立过程,注意其中相关标志位、序号及确认号的变化情况。

客户端发送的TCP报文SYN=1,seq=x。客户端进入SYN_SENT状态,等待服务器确认服务器接收到报文后,根据YSN=1知道客户请求建立连接,服务器发送SYN=1,ACK=1,seq=y,ack=x+1,并进入SYN_RCVD状态。客户收到确认后,检查ack是否为x+1,ACK是否为1,如果正确则发送ACK=1,seq=x+1,ack=y+1给服务器,服务器检查ack是否为y+1,ACK是否为1,如果正确则连接建立成功,Client和Server进入ESTABLISHED状态。

23. 简述TCP的三报文握手协议(简述TCP连接建立的三个阶段)

客户端向服务器发起建立连接请求(SYN)

服务器收到后,像客户端回复一个建立连接请求的响应(SYN,ACK)

客户端收到后,继续向服务器发送一个响应(ACK)

服务器收到,连接建立成功。

24. 设某个局域网的某台电脑出现了如下情形: 该机器能够Ping通该局域网中的其他机器,但不能访问Internet网上的WEB网站,而该局域网中的其他机器均能正常访问Internet网上的WEB网站。请分析可能存在的原因。

DNS配置错误或DNS服务器故障。

25. 设某公司为构建公司内部网络,申请到IP地址块为130.38.28/24。公司经过调研,决定在公司内部划分3个局域网Lan1至Lan3,每个局域网上的主机数分别为90、60和40。试为该公司进行网络规划设计,要求:

(1)给出每一个局域网相应的IP地址块(包括前缀)

(2)每一个局域网可分配给主机使用的最小地址和最大地址是什么?假设该公司的网络接入Internet,公司网络中的主机可以访问Internet。

(3)假设该公司网络中的主机A使用12345的TCP端口与Web服务器通信,则当Web服务器返回信息给主机A时,相应数据包中的目标端口号及源端口号分别是什么?

(4)假设Internet中有一台Web服务器的域名为www.glut.edu.cn,其首页为index.htm,试写出访问该首页的URL。

(1)Lan1:130.38.28.0/25

Lan2:130.38.28.192/26

Lan3:130..38.28.64/26

(2)Lan1可以分配的最大主机地址是130.38.28.127,最小130.38.28.1

Lan2最大地址130.38.28.254,最小130.38.28.193

Lan3最大地址130..38.28.126,最小130..38.28.65

(3)目标端口号:123456 源端口号:80

26. 一名学生 A 希望访问网站 www.google.com。学生 A 在其浏览器中输入http://www.google.com 并按回车,直到 Google 的网站首页显示在其浏览器中,请问:

(1) 在此过程中,按照 TCP/IP 参考模型,从应用层(包括应用层)到网络接口层(包括网络接口层) 都用到了哪些协议,每个协议所起的作用是什么?

(2) 简要描述该过程的流程(可用流程图描述)

(1) 1.应用层: HTTP,WWW访问协议,DNS,域名解析。

2.传输层:TCP(HTTP协议使用),UDP(DNS协议使用)。

3.网络层:IP,IP包传输和路由选择;ICMP,提供网络传输中的差错检测; ARP,将本机的缺省网关IP地址映射成物理MAC地址。

4.网络接口层:MAC,提供数据链路层的功能,实现无差错的数据传输。

(2) 1 利用 DNS ,查询到 WWW.GOOGLE.COM对应的IP地址。

2 浏览器与GOOGLE的服务器利用TCP协议建立连接。

3 浏览器利用HTTP的GET方法向GOOGLE服务器发送资源请求。

4 GOOGLE发送回应信息。

5 浏览器解释回应信息,并以图形化的方式显示

27. 现有一个公司需要创建内部的网络,该公司包括工程技术部、市场部、财务部和办公室4个部门,每个部门约有20~30台计算机。试问:

(1) 若要将几个部门从网络上进行分开,如果分配该公司使用的地址为一个C类地址,网络地址为192.168.161.0,如何划分网络,将几个部门分开?

(2)确定各部门的网络地址和子网掩码,并写出分配给每个部门网络中的主机IP地址范围。

(3)若该公司内部有一台主机通过NAT方式连入公司公网传输数据11001100 10000001 00111000,试将其进行base64编码,并得出最后传送的ASCII数据

(1)192.168.161.32

192.168.161.64

192.168.161.96

192.168.161.128

(2)子网掩码为255.255.255.224

子网192.168.161.32的主IP范围为:192.168.161.33~62;

子网192.168.161.64的主机IP范围为:192.168.161.65~94;

子网192.168.161.96的主机IP范围为:192.168.161.97~126;

子网192.168.161.128的主机IP范围为:192.168.161.129~158;

(3)50 54 52 43 51 48 49 50 57 53 54

28. 简述对称密钥密码体制与公密码体制及其优缺点。为什么公钥可以公开?试举例说明仅具有保密性的计算机网络不一定是安全的。

对称密钥密码体制:加密密钥与解密密钥都是用相同密钥的密码体制。

优点:算法公开、计算量小,加密效率高、密钥管理简单,使用长密钥时安全性较高破解困难。

缺点:密钥单一安全性得不到保证,密钥管理比较困难,使用范围不如公钥算法

公钥密码体制:使用不同的加密密钥与解密密钥。

优点:安全性高

缺点:效率低

公钥是可以公开是因为即使知道了某个公钥,也不可能由此得出相对应的私钥。

存取控制中登陆口令的设计。安全通信协议的设计以及数字签名的设计等

29. 计算机网络都面临哪几种威胁? 主动攻击和被动攻击的区别是什么?对于计算机网络,其安全措施都有哪些?

计算机网络面临两大类威胁,即被动攻击和主动攻击。

主动攻击是指攻击者对某个连接中通过的 PDU 进行各种处理。

被动攻击是指观察和分析某一个协议数据单元 PDU 而不干扰信息流。

对付被动攻击可采用各种数据加密动技术,而对付主动攻击,则需加密技术与适当的鉴别技术结合。

浙公网安备 33010602011771号

浙公网安备 33010602011771号