20154322杨钦涵 Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描

一、基础问题回答

1.哪些组织负责DNS,IP的管理。

顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN)。

目前全球有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC主要负责非洲地区业务。

ICANN理事会是ICANN的核心权利机构,它设立三个支持组织,分别是:

1、地址支持组织(ASO)负责IP地址系统的管理。

2、域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

3、协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

2.什么是3R信息。

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

3评价下扫描结果的准确性。

扫描结果其实还挺准的,想说说openvas漏洞扫描,看同学的博客说不怎么费时间,但我开着热点也等了将近一个小时,可能电脑配置比较差吧。完成之后发现扫描出了不少漏洞,点进去也有一些详情,但不是足够完备。更多详细内容可以参考微软技术中心的报告。

二、实践过程记录

信息收集

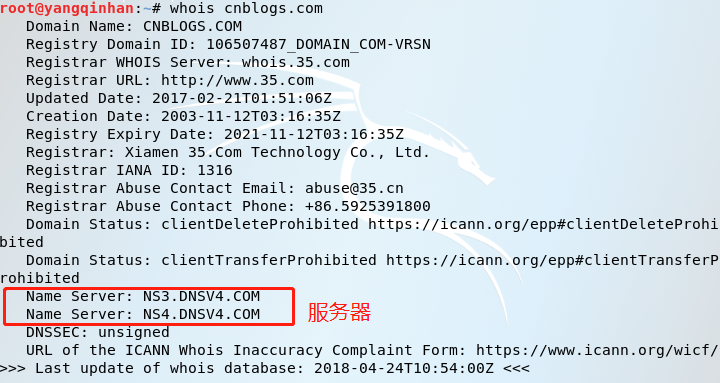

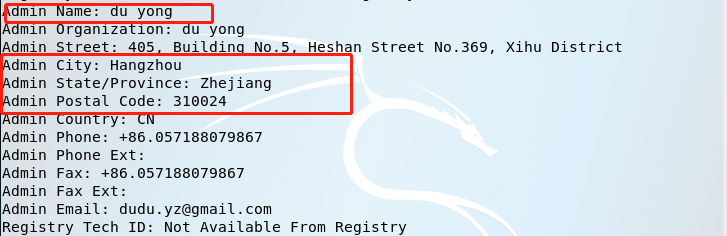

2.1 whois 查询

whois用来进行域名注册信息查询。就以博客园为例,输入whois cnblogs.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

可以说是很详细很强大了!

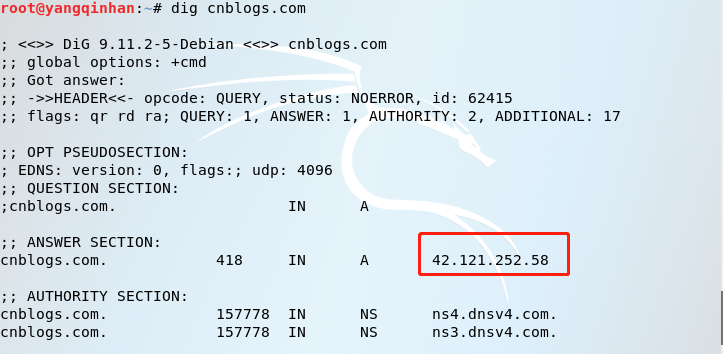

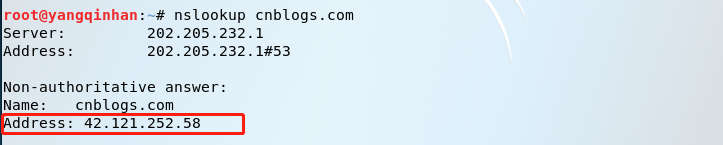

2.2 nslookup和dig查询

不太懂这两者有啥区别,因此参考了网上的[这篇博客](https://www.cnblogs.com/moumouLiu/p/5481922.html)

在进行DNS拨测时,我们常用的命令为nslookup和dig工具进行拨测。

nslookup与dig的区别:

* nslookup是windows上默认自带的DNS拨测工具。当没有指定server-address时,nslookup工具会读系统网络配置的TCP/IP属性中配置的DNS服务器的地址。

* dig是Linux默认自带的DNS拨测工具。当没有指定server-address时,dig工具会到系统的/etc/resolv.conf中读取系统配置的DNS服务器地址。

- 通过dig命令或nslookup命令可以得到网址对应的ip地址

- 下面介绍几个查询IP地址详细信息的工具:

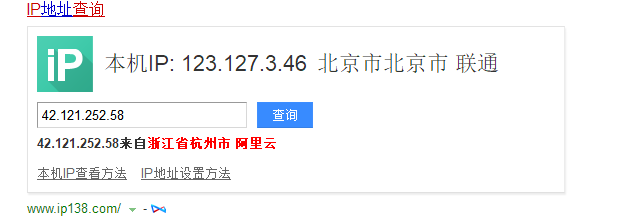

2.通过百度IP查询获得这个ip所在的具体位置

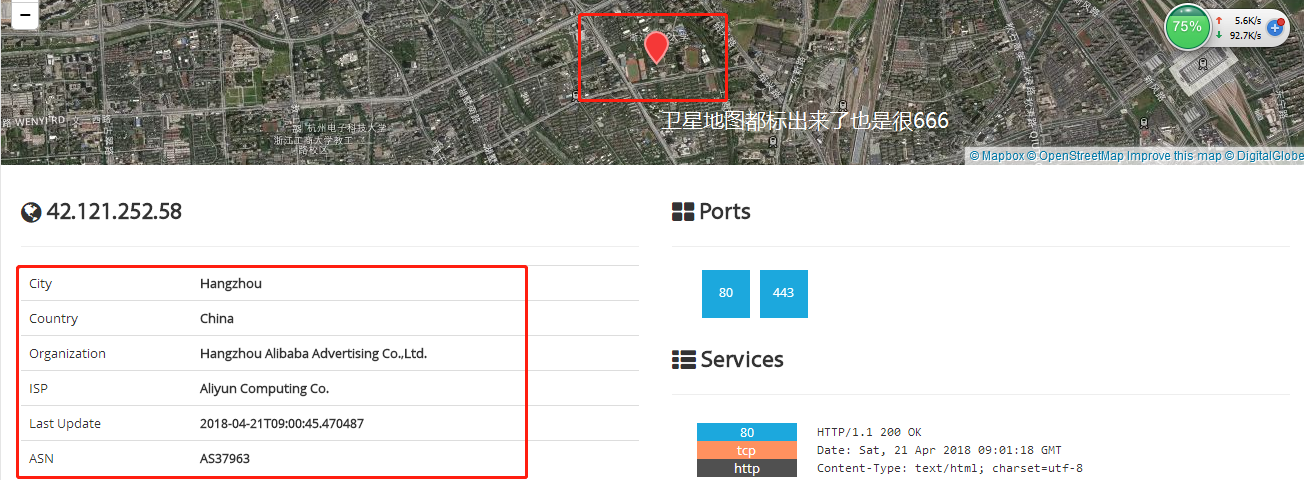

3.也可使用sodan搜索引擎了解相关信息

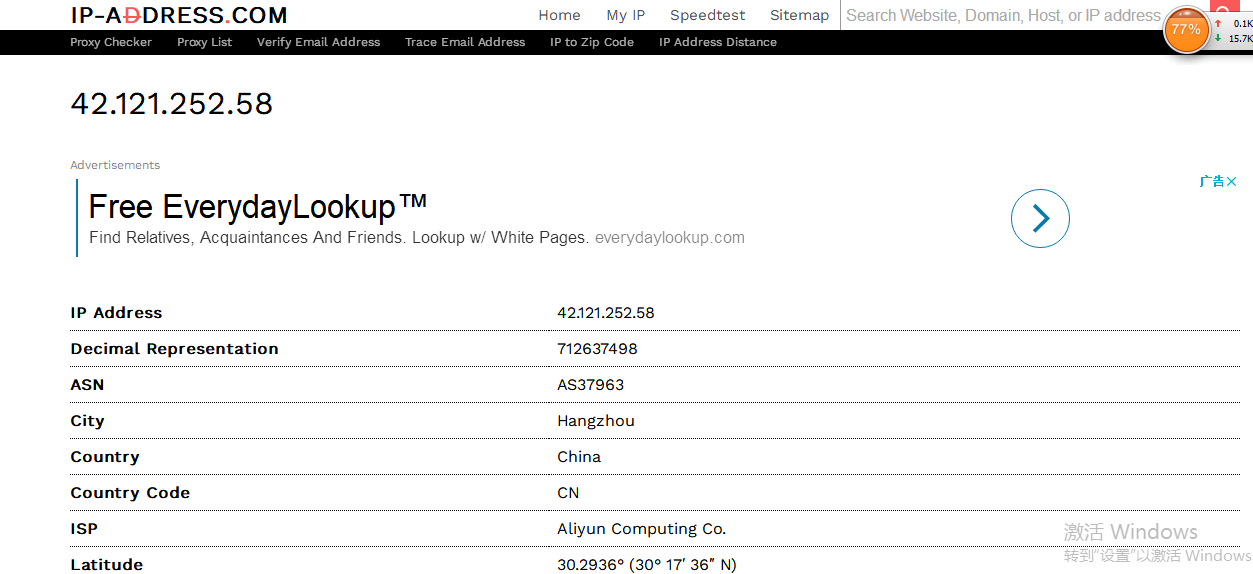

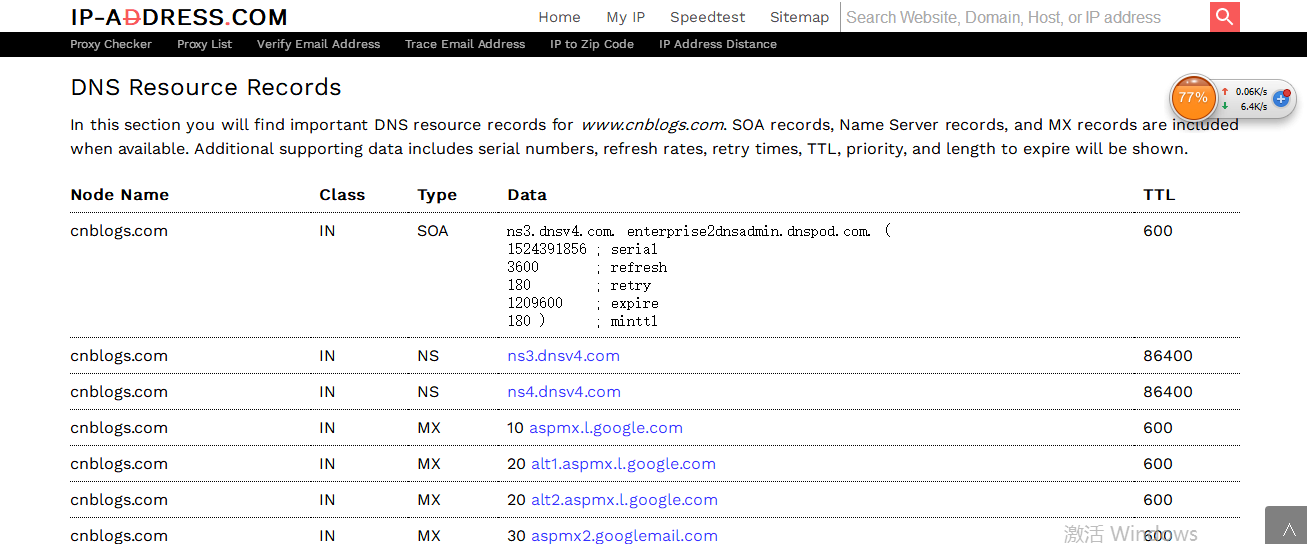

4.也可使用IP-ADDRESS进行查询

点进去可以看到详细信息:

- 网站还提供了一系列其他辅助:比如代理服务器的列表、两个IP地址之间的距离即到达方式等等,还挺有趣的。

5.还可以通过IP反域名查询:

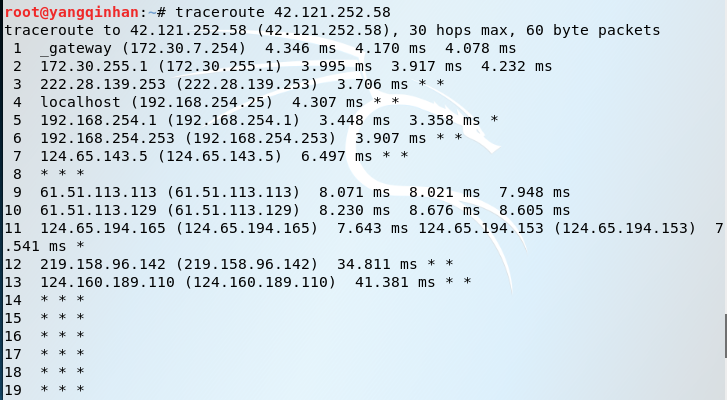

2.3 tracert路由探测

1.kali:traceroute 42.121.252.58,获得路由转发路径

2.4搜索引擎查询技术

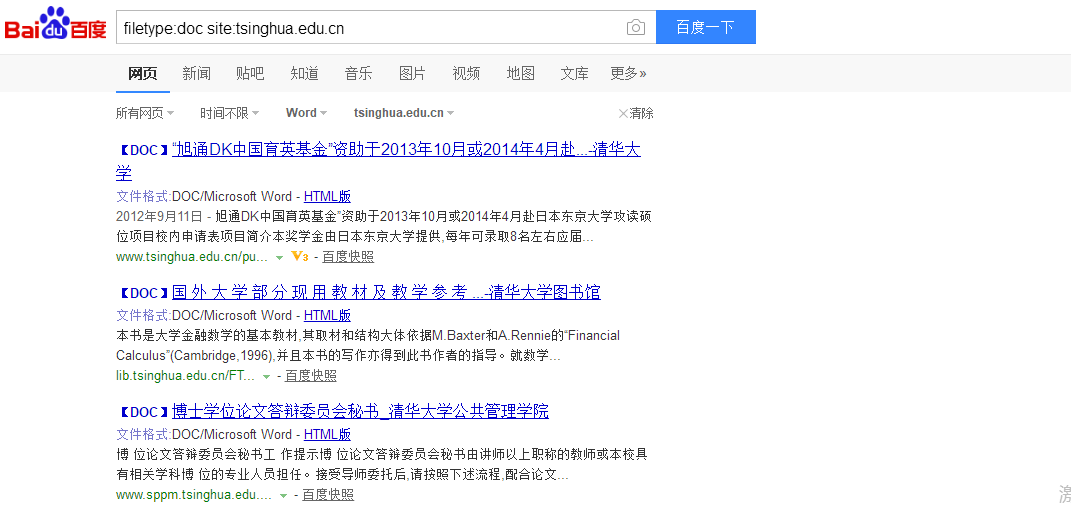

1.在百度的搜索栏里输入filetype:XXX site:edu.cn可以搜索到包括关键字在内的网址。

可以看出,年份已经几年前的了,看来大家安全意识都有所提高。

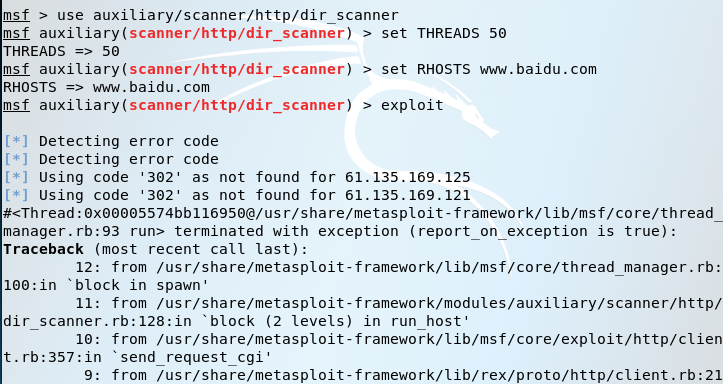

②搜索网址目录结构

上次实验最后辅助模块有提到的dir_scancer进行暴力猜解目录

具体指令可以参照我上次写的博客

2.5nmap扫描端口的使用

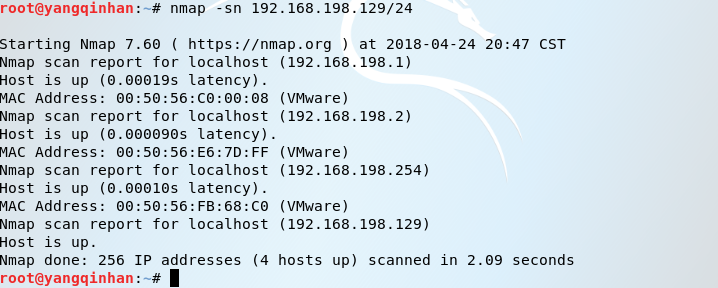

1.Kali:输入nmap -sn 192.168.198.129/24寻找该网段下的活跃主机

-

-sn: ping探测扫描主机, 不进行端口扫描(测试过对方主机把icmp包都丢弃掉,依然能检测到对方开机状态)

-

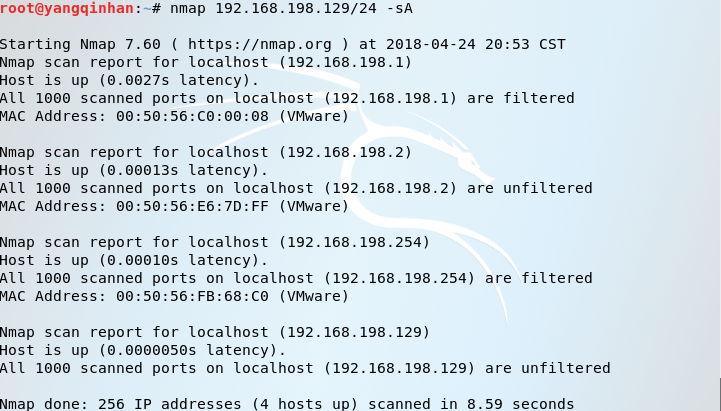

-sA:发送tcp的ack包进行探测,可以探测主机是否存活

nmap 192.168.198.129/24 -sA

2.-sS :端口扫描|半开放扫描(非3次握手的tcp扫描)

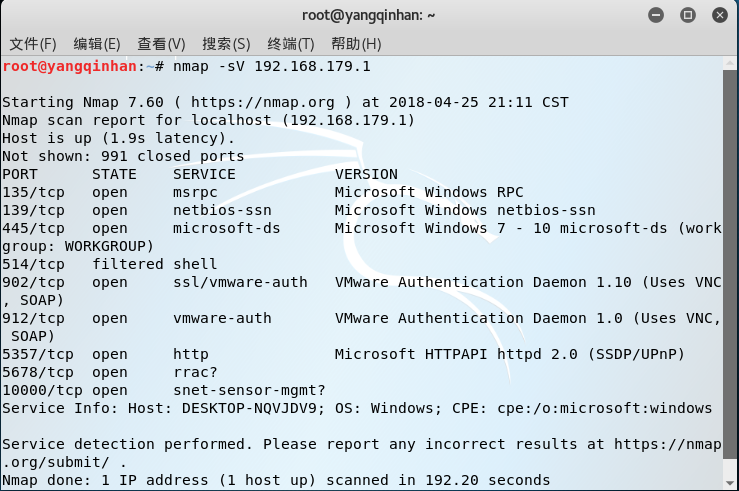

3.-sV:版本检测

4.-0:对操作系统进行扫描

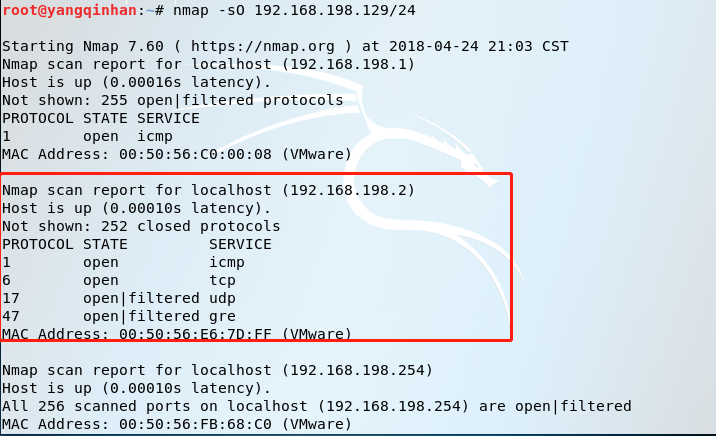

5.sO:探测对方,TCP/IP协议簇中有哪些协议,类型号分别是多少

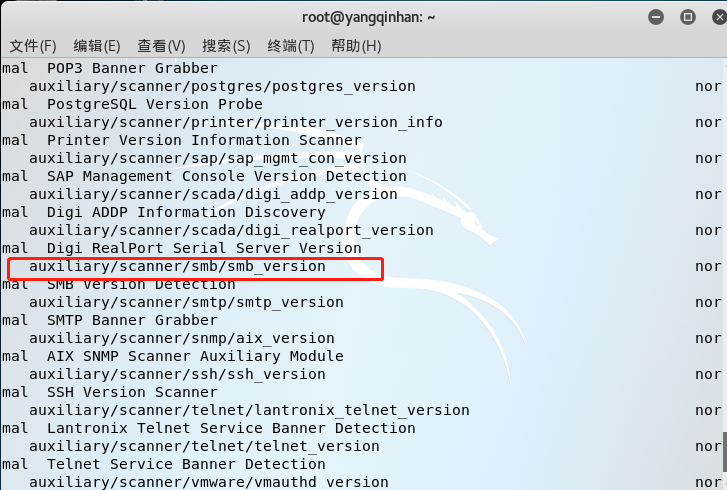

2.6 smb服务的查点

1.msfconsole指令进入msf,再输入search_version指令查询可提供的查点辅助模块

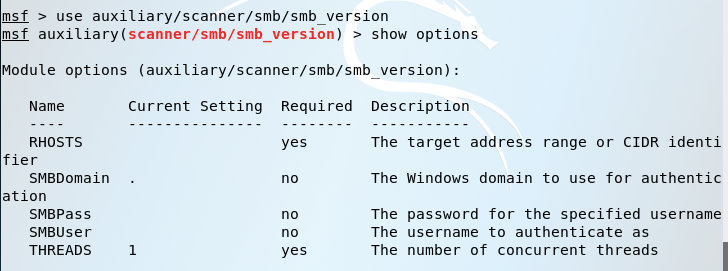

2.输入指令use auxiliary/scanner/smb/smb_version

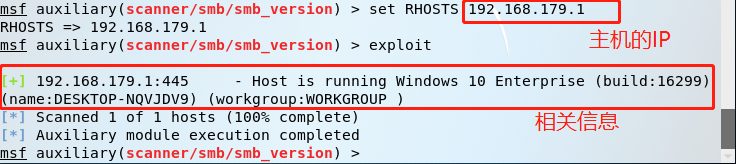

3.配置好后,可发现目标主机的smb版本信息:

漏洞扫描

2.8 Openvas漏洞扫描

1.配置过程

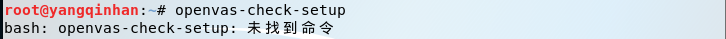

虽然都说kali中已经默认下好openvas,不需要下载,但——

OK fine,apt-get安装吧

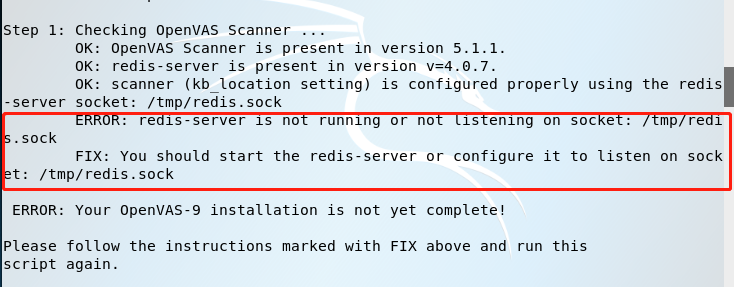

安装完成后,输入openvas-setup发现有错误

照着曾林同学提供的链接进行修改。

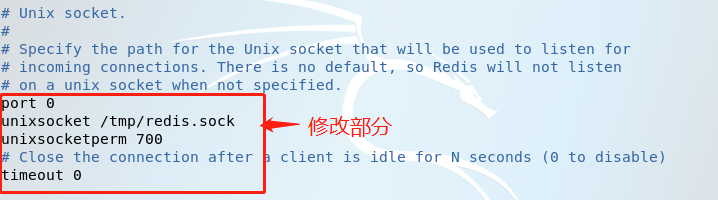

先来一张修改的图:

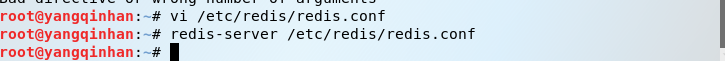

port 0 # prevent redis from listening on a TCP socketport 0之后的语句我加上去显示文本错误,因此就删掉了。

修改完成后发现有不一样的地方:

并不需要第二步的过程,但是,当我再次openvas-setup之后,新的问题出现了:

ERROR: The NVT collection is very small.

FIX: RUN A synchronization script like green-nvt-sync.

根据FIX的提示,更新了nvt。

$ sudo greenbone-nvt-sync

这一步耗时比较长

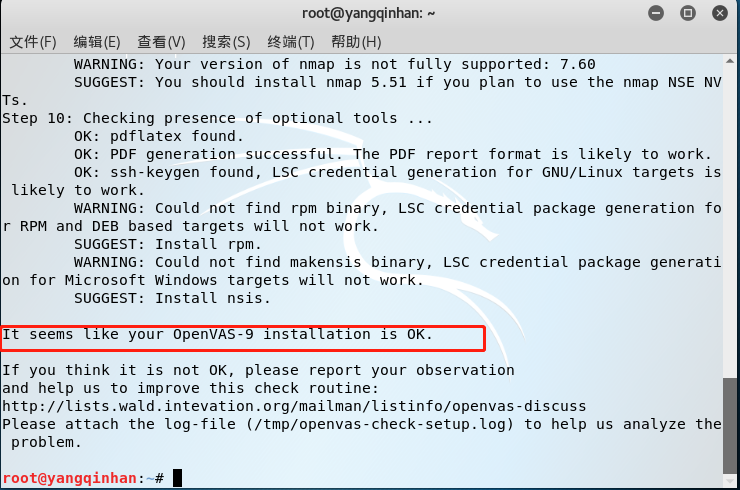

更新完后,再次openvas-setup,新的问题又双叒出现了。

ERROR:The number of NVTsin the OpenVASManager database is too low.

FIX:Make sure OpenVASScanneris running with an up-to-date NVT collection and run ‘openvasmd –rebuild’.

保持微笑 保持微笑 保持微笑

然后我在网上找了很多个这个error的解决办法,最终试出来这个是可行的。链接

这一步耗时较长

最后,再次openvas-setup,终于成功了!

2.使用命令openvasmd--user=admin--new-password=admin添加admin用户

3.使用openvas-start开启服务,会自动弹出浏览器主页https://127.0.0.1:9392

4.输入第二步的用户名和密码,进入网站。

5.新建任务进行扫描

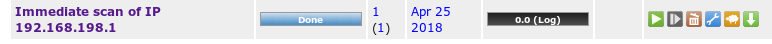

- 在菜单栏选择

Tasks - 进入后点击

Task Wizard新建任务向导,我选择的是主机WIN 10的IP192.168.198.1 - 等待一段时间,扫描完成:

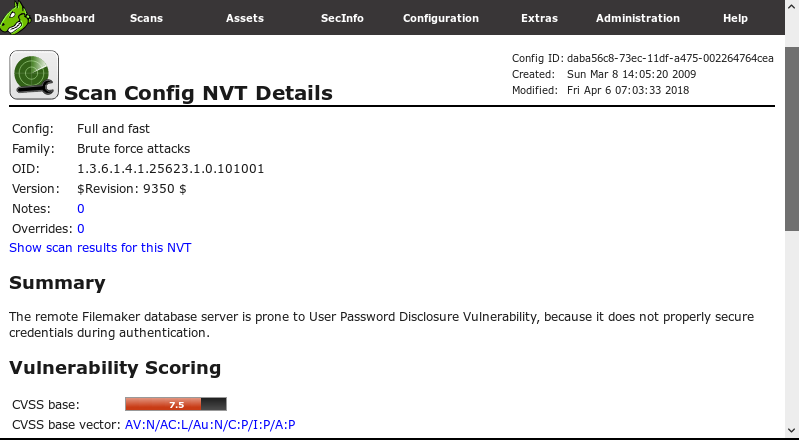

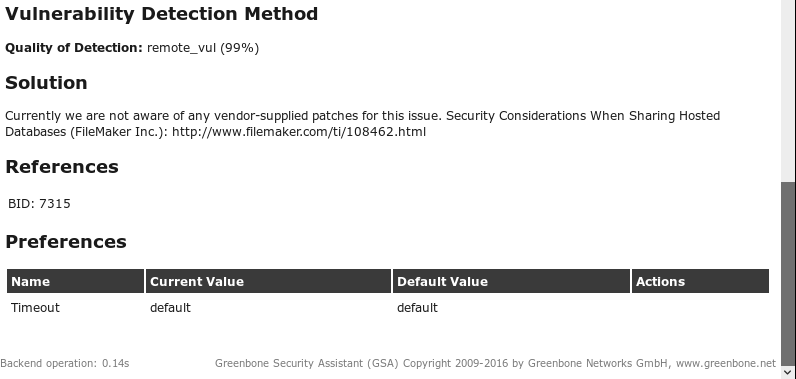

6.查看并分析扫描结果

-

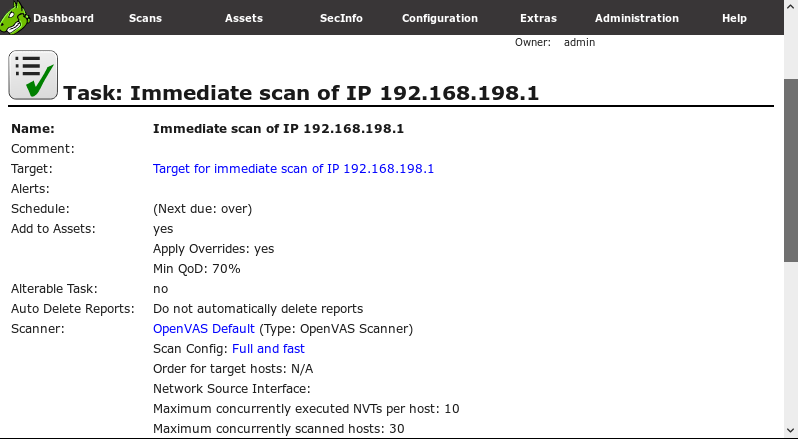

打开该扫描结果:

-

点击

Full and fast -

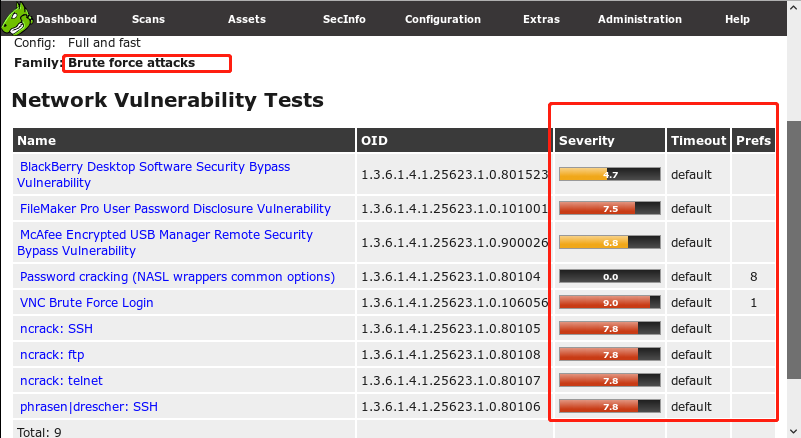

以

Brute force attacks为例,发现有6个高危漏洞,2个中等漏洞威胁。

-

选择一个高危漏洞查看,详情如下:

三、实验心得体会

这次实验内容比较简单。自己也收集学习了常用的信息收集的很多方法,每一种都记录的是不同的方面,多种方法也就更能立体了解到相关信息了。

唯一比较耗时的就是安装openvas了。前前后后出了许多错误,但在解决的过程中查阅实践了不少大神的tips,也是一种别样的体验吧。