IBM 网络配置

1、创建端口vlan

config#show vlan *查看vlan

create vlan name 创建一个vlan 这个vlan名字叫name 把1-4端口划入vlan name 举例:Config vlan name add port 1:1-1:4

默认端口都在default 下,如果要划vlan的话先清楚这些端口,在default 内去掉

Config vlan default delete port 1:1-1:4

再把1-4端口加入vlan name

Config vlan name add port 1:1-1:4

查看vlan 信息 show vlan名称 例:show name

2、创建基于802.1Q的vlan

1)在4808上有添加了两个vlan:test1和test2。有两个扩展模块,分别是4Ti模块和16T3模块。通过端口1:4和iSpirit6808交换机相连。

Vlan test1包含1:1-1:3端口,vlan test2包含2:1-2:16端口。Test1的tag值为10,test2的tag值为20。

2)在6808上也添加了两个vlan:test1和test2。有一个扩展模块8Ti模块。通过端口1:4和iSpirit4808交换机相连。

Vlan test1包含1:1-1:3端口,vlan test2包含1:5-1:8端口。Test1的tag值为10,test2的tag值为20。

配置命令: iSpirit4808:

creat vlan test1

creat vlan test2

config vlan test1 tag 10

config vlan test2 tag 20

config vlan default delete port all

config vlan test1 add port 1:1-1:3 untag

config vlan test2 add port 2:1-2:16 untag

config vlan test1 add port 1:4 tag

config vlan test2 add port 1:4 tag

6808:

creat vlan test1

creat vlan test2

config vlan test1 tag 10

config vlan test2 tag 20

config vlan default delete port all

config vlan test1 add port 1:1-1:3 untag

config vlan test2 add port 1:5-1:8 untag

config vlan test1 add port 1:4 tag

config vlan test2 add port 1:4 tag

在配置过程中两边的vlan 名称必须要求一致 备注:交换机中是通过tag来互相判别vlan的

3、启用vlan间的路由 目的是配置每个vlan的IPaddress,并启用三层路由功能,使三个vlan之间相互能够连通

vlan1 IP 192.168.1.1/24 端口 1:1 untag

vlan2 ip 192.168.2.1/24 端口 1:2 untag

vlan3 ip 192.168.3.1/24 端口 1:3 untag

配置如下

creat vlan test1

creat vlan test2

creat vlan test3

config vlan default delete port all

config vlan test1 add port 1:1 untag

config vlan test2 add port 1:2 untag

config vlan test3 add port 1:3 untag

config vlan test1 ipaddress 192.168.1.1/24

config vlan test2 ipaddress 192.168.2.1/24

config vlan test3 ipaddress 192.168.3.1/24

enable ipforwarding 三层路由互相转发 如果在增减路由的话 还需要运行一次此命令 查看 show vlan 过查看flags的“f ”标志来查看,意思就是“ipforwarding”

4、配置静态路由

4808 上联地址 192.168.1.0/24 6808下联4808地址 192.168.2.0/24 6808上联地址 192.168.3.0/24

配置4808交换机:

creat vlan test1 creat vlan test2

config vlan default delete port all

config vlan test1 add port 1:1 untag

config vlan test2 add port 1:2 untag

config vlan test1 ipaddress 192.168.1.1/24

config vlan test2 ipaddress 192.168.2.1/24

enable ipforwarding

路由配置

Config iproute add default 192.168.2.2 配置4808的下一跳链接地址

配置6808交换机:

creat vlan test2

creat vlan test3

config vlan default delete port all

config vlan test2 add port 1:1 untag

config vlan test3 add port 1:2 untag

config vlan test2 ipaddress 192.168.2.2/24

config vlan test3 ipaddress 192.168.3.1/24

enable ipforwarding

路由配置

Config iproute add default 192.168.3.2 配置默认路由 到下一跳连接地址

Config iproute add 192.168.1.0/24 192.168.2.1 配置静态回程路由

查看路由表 show iproute *代表路由生效

5、设置blackhole 路由

上联路由 连接地址为 192.168.1.0/24 下面交换地址 192.168.2.0-10.0

交换机上的路由可以这样写

configure iproute add blackhole

Config iproute add blackhole 192.168.0.0/16

6、端口聚合trunk

命令 为 enable sharing

举例 三个接口进行聚合

A机器 Enable sharing 8:1 grouping 8:1-8:4

B机器 Enable sharing 1:1 grouping 1:1-1:4

可以使用 show port sharing 查看聚合状态信息

7、端口镜像 mirroring

enable mirroring to port [

configure mirroring add ports [

注意:做镜像的端口不能属于任何vlan,要把这个vlan提前从其它vlan内划分出来。

查看镜像信息 show mirroring

8、 EAPS 配置

EAPS提供一种在以太网环中快速的二层环路保护协议。 EAPS所提供的功能和STP很类似,但是要比STP更为先进,能够在环路发生故障的时候在1秒钟之内进行收敛,使网络继续正常运行。

注意:Transit 交换机和Master交换机一样,都会被配置一个Primary 接口和Secondary接口,但是在Transit交换机上这种Primary/Secondary的差别已经不存在了。 如果环路是完整的,Master交换机会在Secondary接口处阻塞受保护Vlan的数据流发送和接收,从而阻止环路情况的发生。如果Master交换机诊测到在环路上有线路断开,它就会打开Secondary接口并允许受保护VLan的数据流发送和接收。

9、VRRP 配置

VRRP概念:VRRP 是一种标准的虚拟网关冗余协议,它允许多个交换机提供冗余的三层路由服务给用户。VRRP消除了网络路由的单点故障,并且免除了手工更改客户端的默认网关的麻烦。在使用VRRP的时候,IGMP snooping 必须使用启用的。 VRRP的一些术语: Virtual router :一个虚拟路由器是一组物理路由设备组成,它是由一个VRID (虚拟路由标示符)Virtual Router Identifier 和一个IP地址组成 VRRP router :任何运行VRRP路由协议的路由器,它能够参与一个或多个虚拟路由器 IPaddress Owner :一个运行VRRP协议的路由器,它配置的IP地址和虚拟出来的IP地址是一样的。IPaddress Owner 对那些指向虚拟IP地址的数据包做出处理。这是一个可选项 Master router :这是一个主路由设备,它负责处理那些发往虚拟路由器的数据包,回应Arp请求。主路由设备定期向网络中的备份路由器广播它的存在。当一个IPaddress Owner设定了,它总是Master router Backup router :任何的Vrrp Router 并没有被选为Master Router VRID :Virtual Router Identifier .所有的Virtual Router 被赋予一个独一无二VRID号,所有参与一个Virtual Router的路由器都要被赋予相同的VRID号 Virtual router MAC address :RFC 2338规定,对于虚拟路由器要被赋予一段特定的MAC地址,它的头5个8位组是00-00-5E-00-01,当你配置了VRID后,剩下的一个8位组被动态地取为VRID号

决定VRRP的Master 的因素: 1、 IP address :如果一个路由器被赋予虚拟的IP地址,就会变成Master 2、 Vrrp Priority :这是一个可以选择配置的参数,可选范围从1-254。大一点的数字有高一点的优先级。255这个优先级被保留是属于IPaddress Owner 。默认的优先级是100 3、 Higher IP : 如果路由器配置了相同的Priority,拥有更高IP地址的路由器将变成Master Router.

VRRP Tracking VRRP Tracking 主要的作用是使路由器跟踪一些网络变化来调整自身是否作为Master Router的功能。 可选的Tracking 有三项 1、 VRRP Vlan Tracking 2、 VRRP router table tracking 3、 VRRP ping tracking

VRRP Vlan Tracking 路由器可以配置一个或多个特定VLan的Tracking 用以作为冗余切换的标准。如果正在Tracking的VLan Down了,路由器就会放弃Master 状态转而保持Standby. Config vlan

配置实例

虚拟的三层交换机1的VLan接口IPaddress 是192.168.1.3 ,VRID是1 ,交换机2的接口是192.168.1.5

虚拟的MAC地址是00-00-5E-00-01-01 交换机1的优先级是255,所以交换机1为Master,交换机2的优先级为100,所以为Backup。

配置:

交换机1:

config vlan vlan1 ipaddress 192.168.1.3/24

config vrrp add vlan vlan1

config vrrp vlan vlan1 add master vrid 1 192.168.1.3

enable vrrp

交换机2:

config vlan vlan1 ipaddress 192.168.1.5/24

config vrrp add vlan vlan1

config vrrp vlan vlan1 add backup vrid 1 192.168.1.3

enable vrrp

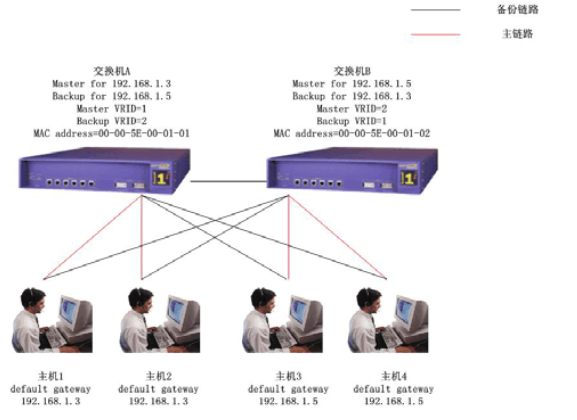

10、全网冗余VRRP连接

配置:

交换机A:

config vlan vlan1 ipaddress 192.168.1.3/24

config vrrp vlan vlan1 add master vrid 1 192.168.1.3

confg vrrp vlan vlan1 add backup vrid 2 192.168.1.5

config vrrp add vlan vlan1

enable vrrp

交换机B:

config vlan vlan1 ipaddress 192.168.1.5/24

config vrrp vlan vlan1 add master vrid 2 192.168.1.5

config vrrp vlan vlan1 add backup vrid 1 192.168.1.3

config vrrp add vlan vlan1

enable vrrp

在VLan 1内有两个虚拟的路由器,分别是由VRID1和VRID2 两个进程形成的。

主机1和主机2使用192.168.1.3为网关,也就是交换机1。

主机3和主机4使用192.168.1.5为网关,也就是交换机2。

这样可以做到负载均衡 当其中一个交换机Down掉,另外一个可以接受全部的工作

10、ESRP配置

11、VLAN 聚合 VLan Aggregation

VLan Aggregation Subvlan Address Range Checking:

能够在每一个Sub-Vlan内限定Sub-Vlan的IP地址范围,以防止客户端超出设定的范围

configure vlan

去除Sub-Vlan的IP地址限制: configure vlan

交换机并没有检测不同Sub-Vlan所配置地址范围发生重叠的机制,所以要小心配置,否则就会发生不可预见的错误。

VLAN Aggregation Example 设置VLan Vsuper做为Super-Vlan,然后配置三个Sub-Vlan, Vsub1,Vsub2,Vsub3。三个Sub-Vlan属于Super-Vlan

1、create vlan vsuper

configure vsuper ipaddress 192.201.3.1/24

enable ipforwarding

2、Create and add ports to the sub-VLANs.

create vlan vsub1

configure vsub1 add port 10-12

create vlan vsub2

configure vsub2 add port 13-15

create vlan vsub3 configure vsub3 add port 16-18

3 Configure the super-VLAN by adding the sub-VLANs.

configure vsuper add subvlan vsub1

configure vsuper add subvlan vsub2

configure vsuper add subvlan vsub3

4 Optionally, disable communication among sub-VLANs.

disable subvlan-proxy-arp vlan [

12、配置DHCP/BOOTP Relay功能

一旦IP路由转发启用了,就可以配置交换机进行DHCP和BOOTp转发的请求了。一般是用作DHCP服务使用。按照以下步骤进行配置

1、配置VLan和启用IP路由转发

2、启用DHCP/Bootp Relay的功能 enable bootprelay

3、设置DHCP服务器的IP地址 config bootprelay add

删除DHCP服务器的地址 config bootprelay delete [

在交换机设置多个DHCP Relay服务为不同的VLan转发到不同的DHCP Server。有几个准则:

z 如果UDP Profile包括了Bootp和DHCP,那么就参考RFC1542的指导

z 如果UDP Profile包括其他类型的应用,那么IP目的地址的就会被更改成所配置的IP目的地址,并且适当地更改IP和UDP的Checksum,减少TTL值

UDP-Forwarding仅仅用于三层路由的边界

DHCP-Relay配置案例:

enable bootprelay

config bootprelay add 192.168.1.1

UDP-Forwarding 配置案例:

VLan Marketing 和VLan Operation 使用指定的DHCP Server10.1.1.1和备份DHCP Server 10.1.1.2。另外一个VLan LabUser使用在VLan LabSvrs内的DHCP Server

create udp-profile backbonedhcp

create udp-profile labdhcp

configure backbonedhcp add 67 ipaddress 10.1.1.1

configure backbonedhcp add 67 ipaddress 10.1.1.2

configure labdhcp add 67 vlan labsvrs

configure marketing udp-profile backbonedhcp

configure operations udp-profile backbonedhcp

configure labuser udp-profile labdhcp

13、ACL 规则

14、OSPF路由协议

iSpirit6808-A的配置:

creat vlan EAPS-1

config vlan EAPS-1 add port 1:1,1:2

config vlan EAPS-1 ipaddress 192.168.1.1/24

enable ipforwarding

configure ospf add vlan EAPS-1 area 0.0.0.0

enable ospf

iSpirit6808-B的配置:

creat vlan EAPS-1

config vlan EAPS-1 add port 1:1,1:2

config vlan EAPS-1 ipaddress 192.168.1.2/24

enable ipforwarding

configure ospf add vlan EAPS-1 area 0.0.0.0

enable ospf

iSpirit4808的配置:

creat vlan EAPS-1

config vlan EAPS-1 add port 1:1,1:2

config vlan EAPS-1 ipaddress 192.168.1.3/24

creat vlan test config vlan test add port 1:3

config vlan test ipaddress 192.168.2.1/24

enable ipforwarding

configure ospf add vlan EAPS-1 area 0.0.0.0

configure ospf add vlan test area 0.0.0.0 passive

enable ospf

15、交换机的安全机制

16、操作系统升级方法

对交换机进行升级,通常包括升级bootrom和image文件 升级方法是很简单的,运行TFTP服务器,把bootrom和image文件放置到TFTP服务器的相应目录下。

确认交换机和TFTP服务器相互之间是连通的。

在交换机上输入升级Bootrom命令 Download bootrom

在交换机上输入升级image命令

Download image

交换机有两个image文件,需要在升级时指定是升级Primary还是Secondary

注意:一般先升级Bootrom文件,然后要重新启动机器,通过show version命令查看确认bootrom是最新的版本后再升级image文件,同样要通过show version和show switch命令进行查看是否生效。

19、上传和下载交换机配置文件

网络的维护需要对交换机的配置文件进行备份或者上传恢复交换机的配置

备份交换机的配置文件: Upload configuration

download configuration [

20、策略路由配置方法

21、SNMP的配置

默认情况下iSpirit68&48系列交换机都有snmp的readonlycommuity是public,readwrite commuity 是private。一般出于安全起见需要更改默认的这些设置。

1、先把所有的只读和读写的community删除掉 configure snmp delete community readonly all configure snmp delete community readwrite all

2、添加一个只读字符串 configure snmp add community readonly

3、创建一个access-profile creat access-profile “snmp-Permit” type ipaddress config "snmp-Permit" mode permit configure " telnet-Permit " add ipaddress X.X.X.X/32 (子网掩码为32位代表只允许特定的一个ipaddress主机进行访问,而不是一个网段) disable web (为安全起见关闭掉web控制) configure snmp access-profile readonly “telnet-Permit”

4、通过show manager查看配置

5、设置交换机的名字 configure snmp sysname

6、设置snmp 的trap configure snmp add trapreceiver

浙公网安备 33010602011771号

浙公网安备 33010602011771号