初窥Huawei_SDWAN解决方案(一)

总结

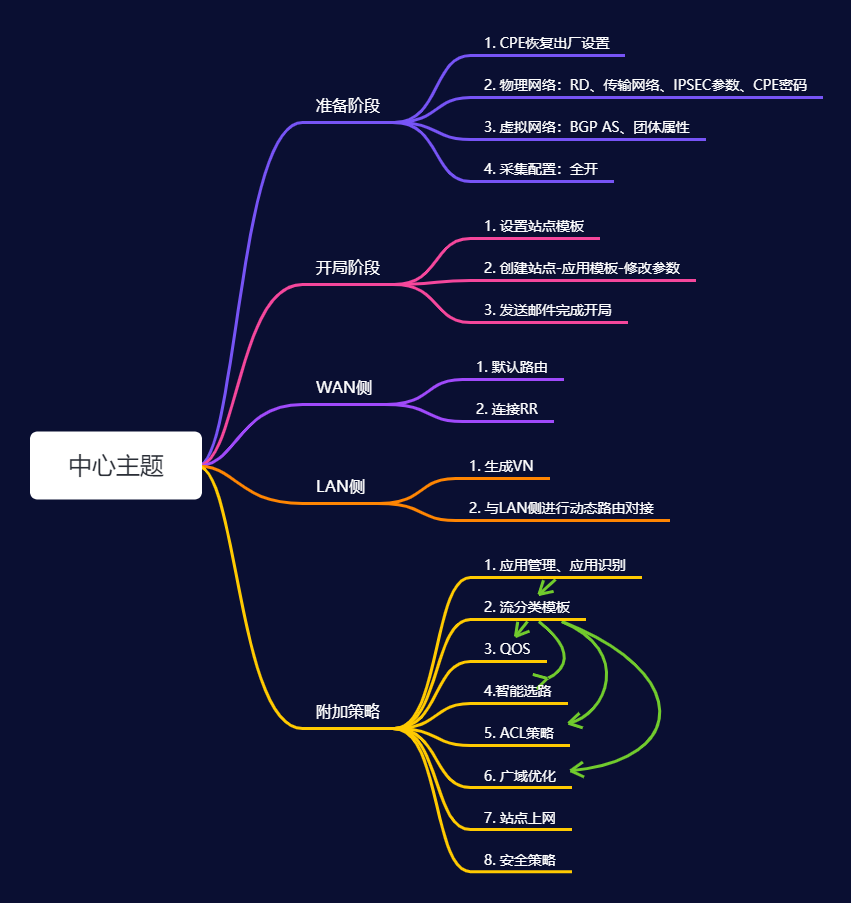

思维导图

易错

- 浏览器问题,不要把浏览器放的太小,容易忽略关键的按钮;

- 一定要不要忘记“提交”,“部署”这类,否则,策略不会下发;

- 重复操作不要漏了,比如一个站点有两个CPE,配置往往要做两份;

- 大的步骤一定要去做验证,记住常用的几个查看命令

常用查看类命令

考试时稳扎稳打,每做一大步尽量通过命令行验证一下,再继续向下做

dis cur g0/0/1 # 记住这种查看方法

dis cur | incl evpn

dis cur | after bgp

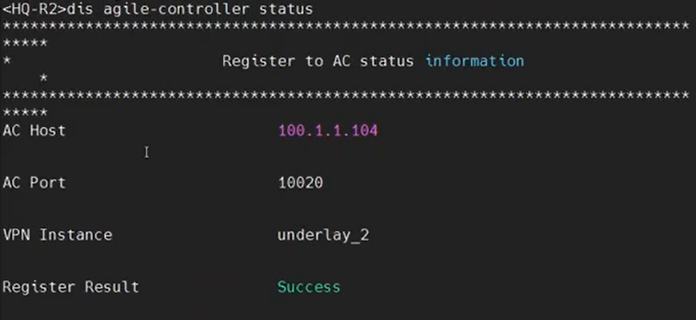

dis agile-control status # 查看管理通道

dis ip int bri

dis ip routing

dis ip routinng vpn-instance VN1

dis bgp evpn peer

dis bgp evpn all routing

# 在PC上的测试

tracert X.X.X.X

ping -vpn-instance NV1 X.X.X.X

基础

关于通道

华为SD-WAN方案当中对于三个通道的理解至关重要,这三个通道按照建立的先后顺序,从先到后分别是:

- 管理通道

- 控制通道

- 数据通道

先来看管理通道,所谓的管理通道就是控制器用来管理设备的,当通过开局文件开局时,与控制器建立的这条通道就是管理通道,管理通道可就下发配置,使用的是Netconf协议。

控制通道就有意思了,控制通道建立所需要的信息都在管理通道当中传递,控制通道控制什么呢?主要是用来控制路由的,怎么控制路由呢?其实就是大家都与RR设备建立MP-BGP的连接,通过MP-BGP连接去运载路由信息,RR可以决定将哪些路由条目给哪些设备,从而决定网络架构是full-fesh还是hub-spoke,通过这样的方式实现了路由控制。控制器通过管理通道控制RR,然后其它的设备都与RR建立MP-BGP关系。

数据通道就简单了,就是站点间相互建立GRE OVER IPSEC,建立GRE OVER IPSEC所需要的信息都在控制通道当中传递。

通道递进

三条通道之间就是典型的递进关系,必须是管理通道在前,控制通道在中,数据通道在后。

建立管理通道需要什么信息呢?建立管理通道最重要的就是CPE设备得知道控制器的IP或域名,怎么样才能让CPE设备知道控制器的IP或域名呢?在生成管理通道之前我们先要去控制器上生成一个文件,这个文件当中写着CPE的基础配置,比如CPE的IP、默认路由,以及控制器的IP,这三个信息最重要,将这三个信息写到一个文件当中,然后将这个文件通过邮件、U盘、等各种方式导入到CPE设备当中,这样CPE设备就可以通过执行这个文件当中的指令从而完成基础配置,并最终向着控制器进行注册,这个文件就是ZTP文件。

建立控制通道需要什么信息呢?控制通道是CPE与RR之间建立MP-BGP,那MP-BGP的相关信息,比如团体属性、AS号等、以及RR的IP信息就是关键信息,当管理通道建立完成之后,管理通道通过Netconf就会推送这些信息。

建立数据通道需要什么信息呢?,GRE OVER IPSEC,起码得知道对方的IP地址,而且RR会直接通过控制通道下发IPSEC最需要的联盟信息以及IPSEC相关的算法和加密信息,CPE通过些信息直接与对方建立GRE OVER IPSEC;我们做过GRE OVER IPSEC都知道,光有隧道不够,还要有路由指向,所以RR还会下发路由,将路由指向到刚刚形成的隧道当中。

通道安全性

- 通道的安全性

- 关于管理通道:管理通道是通过Netconf连接的,而Netconf本身就是依赖于SSH这种安全的传输协议。

- 关于控制通道:管理通道建立完成之后会向CPE传递专门用来保护控制通道的IPSEC SA,所以RR与CPE之日形成的不是普通的EVPN,而是通过IPSEC 加密之后的EVPN

- 数据通道:数据通道是GRE OVER IPSEC ,这本来就是安全的

- 策略安全性

- CPE设备内部集成下一代防火墙的安全策略功能,但功能较弱,在这一点上不如飞塔的方案。

控制器架构

- 控制器架构

- 最高级:超管:admin:作用是创建MSP(代理商),控制器发件人邮箱配置也在这里;

- 中级:MSP:作用是创建租户

- 低级:做为租户,日常的操作就在这个视图下

下图是从MSP当中截取的一张租户列表:

如上图有两个租户,但你会发现两个租户不太一样,当你在MSP上在创建User_2的点击了“授权MSP”之后,在MSP上看到的用户就是如User_2一样,是可以点击进入的,这是什么意思呢?就是租户委托MSP维护。

关键角色

控制器

控制器作为整个网络的核心,其作用在开局前体现在要通过在控制器上导出开局文件,CPE作为企业总部或分支的边缘设备在导入开局文件之后就要立马向控制器行上进行报到,CPE只有连接到控制器才有可能获取后续的配置,在业务运行当中,控制器还负责调整CPE的配置,最业务部署完成后后续的检测和运维也全都是控制器完成,总之,控制器是核心,没有之一。

RR

- RR的形态

- RR可以单独独占一台设备

- 也可以与CPE同时部署在一台设备上,但这个CPE要性情好一点,因为要保持很多的连接

RR的作用

华为SD-WAN方案当中的RR与BGP当中的RR的作用是一样的,RR与CPE之间建立的隧道是EVPN,其实就是用BGP建立的嘛!RR在此处的就是用来做路由反射的;同时RR设备上联控制器,根据控制器的授意灵活的反射路由。

路由反射器是个很有意思的设备,所有的分支或总部的CPE都要与RR设备建立对等体关系,这种对等体关系就是通过控制通道建立的,CPE之间不会直接建立控制器通道,每个CPE都是可以通过RR获取所有的CEP的路由条目,也就是说RR是CPE获得其它分支机构路由的关键,它可以在控制器的控制下选择将哪些路由发送给哪些路由器,可以进一步说,RR设备是整体网络架构的关键,它可就通过控制路由,在full mesh架构和hub-spoke架构,当然这些都在控制器授意之下进行。

PS:NAT的穿越功能也是主要由RR设备参与的

CPE

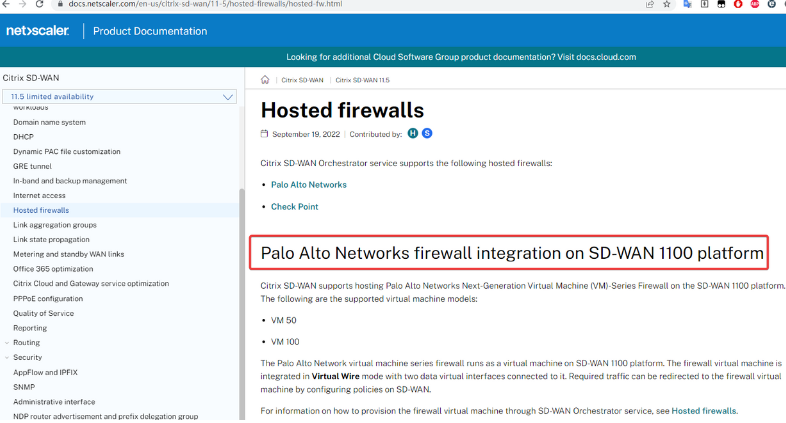

如果是控制器是领导,那CPE就是专门负责干活的员工,它的角色就类似于当今企业边界的防火墙,但实际上CPE更像是路由器,华为的SD-WAN是在路由器的基础上开发的SD-WAN,而不是在防火墙上,这也是华为SD-WAN的一个劣势,安全性功能不足,Citrix的SD-WAN在这方面与华为有相同的痛点,但Citrix的解决方案是找到一些比较厉害的防火墙厂商,直接将防火墙的镜像集成到自己的SD-WAN方案当中,但两个厂商的东西无法做很好的联动,防火墙只能做为虚拟机运行在Citrix的SD-WAN方案当中,如下所示:

PS:CPE有物理的,也有虚拟的,直接在云上使用的。在SD-WAN与防火墙的整合这一块,还得是Fortinet。

- CPE的形态

- 中大型的CPE与一台防火墙或路由器在外观上没有太多区别

- 小型的CPE就的外观形态像是个小盒子

- 通常CPE支持无线,而且还能插手机卡把4/5G做为一条备用链路。

操作思路

1. 准备阶段

-

设计—网络设置

-

物理网络

- RR:决定一个是自建RR,还是用MSP上一级的RR,也就是租用的RR

- 路由域:默认存在internet和MPLS,暂时保持不动

- 传输网络:默认四个,两个MPLS,两个internet,做实验时可以使用自己创建的,实际上就两个

- IPSEC:IPSEC参数,就是什么什么算法之类的

- 设备激活配置:URL开局的时候会使用,我们暂时用不上

- 链路断连检测:先不管

- 选路策略:暂时也不选

- 设备admin账号密码:就是CPE设备接入上线之后下发用户名和密码

- 默认管理接口是否打开:无所谓

- NTP是否打开:无所谓

-

虚拟网络

- 规定一下RR与CEP之间的EVPN的AS号:65001(使用默认的即可)

- 团体属性:65001,后续做路由控制时用到(使用默认的即可)

- 地址池:CPE上线之后会给CPE分配环回接口的地址,地址从这个地址池当中出10.0.0.0/16

- DNS:内网用户上网用的,随便写一个就行114.114.114.114

-

-

设计—网络模板

网络模板是什么意思呢?就是让你写一下:

- 站点有几个CPE设备

- CEP上有几个网口接了网线

- 接的是什么链路,是普通的internet,还是MPLS

- CPE之间连接的VLAN和接口选择

注意呀,是每个站点都有一个模板,如果两个站点的模板一样,那就可以用同一个模板,所以在进行网络设计的时候最好都是相同的设计,比如分支A的9口连接MPLS、10号接口连接internet,那分支B最好也是这么连接,这样两个站点都可以使用一个模板。注意观察,我们所创建的模板是没有IP地址,原因就是希望能一个模板多个站点使用,当我们后续去站点上应用模板的时候再去写具体的IP地址。对了,不要忘记CPE之间的连接,如果出口有两台,那通常CPE之间会有一个连接线,这根线有多个目的,比如同步一下链路的质量,当一个CPE设备出了问题流量能通过这个根线切换到另一个CPE设备上,两台CPE连接的时候也是通过VLAN虚拟接口进行连接的,所以我们在这个地方要规定一个VLAN-ID。

-

设计—设备管理添加设备—-静态添加(6台)—命名—导入序列号

-

设计—站点设计

- 添加好的设备与站点关联,一共导入了六台,哪两台是总部的,哪两台分支的,在此处进行关联。

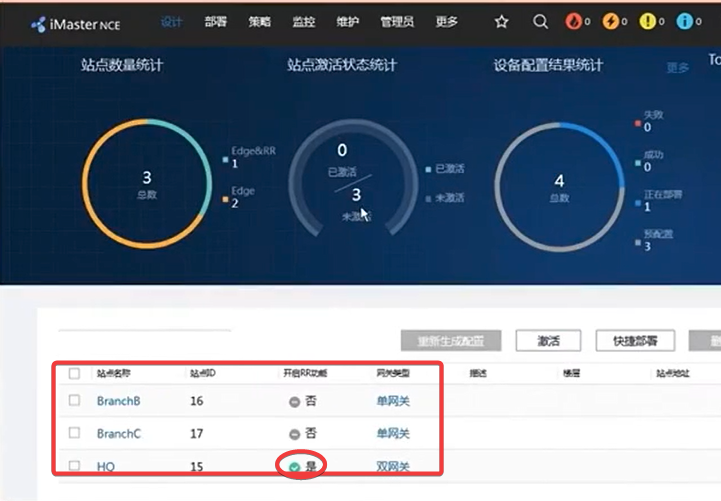

- 并且选择哪些设备上开启RR功能,是单网关还是双网关

2. 开局阶段

这一阶段的主要目的就是生成开局文件,然后将开局文件发送到对应的PC完成开局。

-

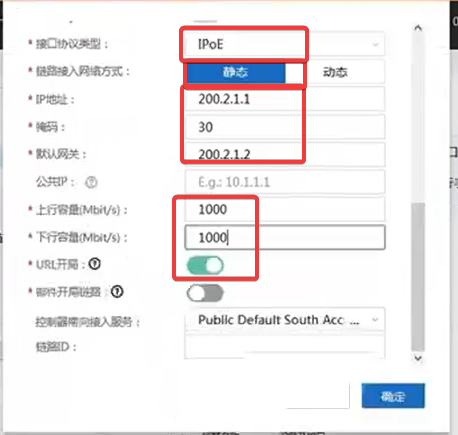

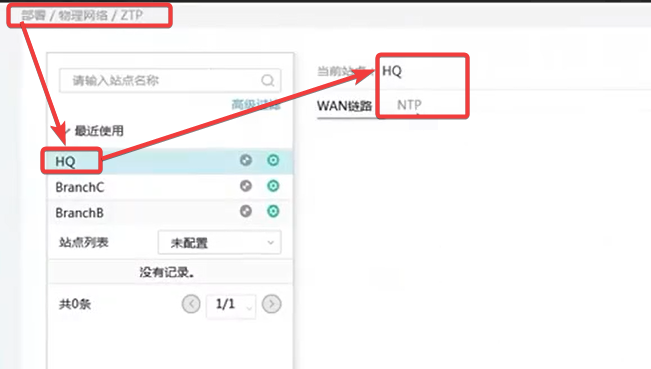

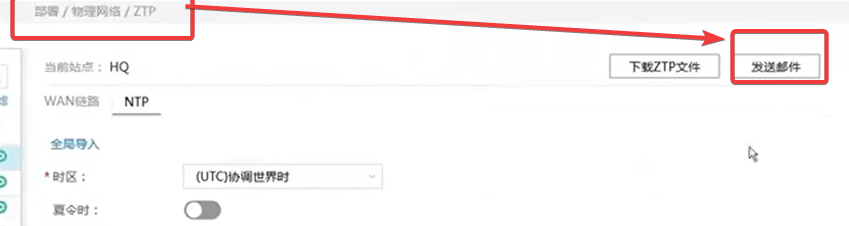

部署—物理网络—ZTP零配置开局(每个站点都要做一下)

- 站点(灰色是没有配置的)--导入模板

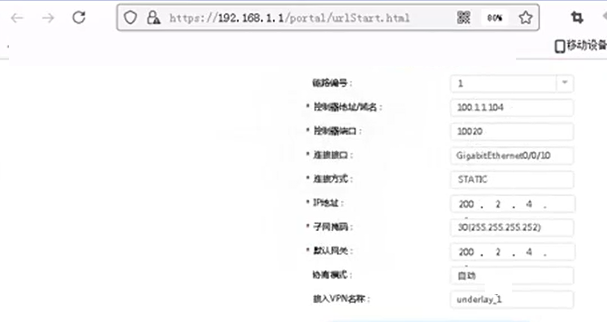

- 在通用的站点的模板上做一些修改-加上IP网关、接口速率、选中ULR开局,开局的CPE必须得有源IP和掩码的。

-

部署—物理网络—ZTP的配置—NTP的配置

只有总部配置,分支同步总部就可以了

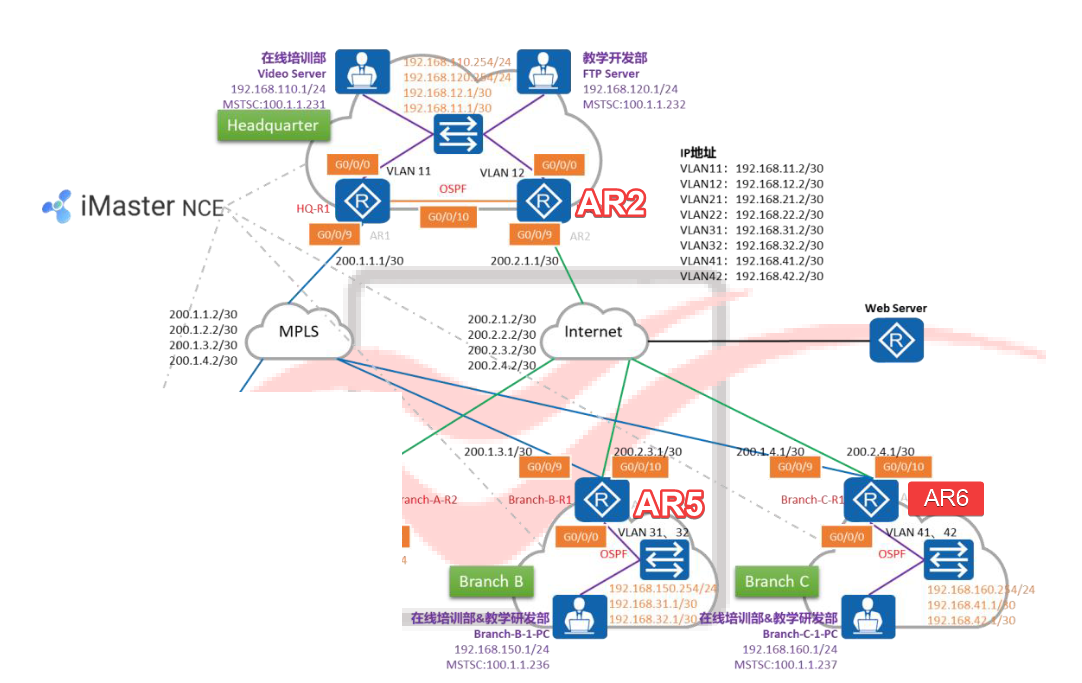

HR-R1:指一个时间服务器:200.1.1.2

HR-R2:指一个时间服务器:200.2.1.2

PS:分支点击“与父站点同步”,如果没有时间服务器,就指网关就好了

-

发送开局邮件

- 根据拓扑图选择好哪些站点需要开局

- 然后根据信息填写好邮件地址

-

去到对应的PC上,点击链接即可

-

验证

# 通过控制器进入设备看一下,一般会生成三个三层的instance # 这些instance就是在制作ZTP文件的时候生成的,做ZTP文件的时候可以注意一下 DIS IP VPN-INSTANCE # 开局使用的接口使用的实例 - MNG_192.168.1.1 # 下面这个看着应该是与SSH有关的 - OPENSSHLIKVPORT # 实际上用来连接传输网络的,配置公网IP地址的那个接口就绑定在这个实例里面了,下面这个才是最重要的 - Uderlay_1:RD:111# 查看一下该实例的路由信息 # 里面起码有一条连接控制器的静态路由,这个静态路由就是我们在开局文件里面写的那个 # 现在还会发现一个问题,那就是没有默认路由 DIS IP ROUTING VPN-INSTANCE UNDERLAY_1

3. WAN侧

-

基础理论

- 虽然所有的CPE已经可以连接控制器,但是当前没有业务的默认路由、ZTP文件那个静态路由的目的是让CPE能连接控制器,并不是业务的默认路由

- 前两个阶段仅仅是管理通道,虽然我们已经确定了RR角色,但是我们当前并没有让CPE去连接RR

- 虚拟网络与campus的方案有点类似,都是通过三层实例来完成的,在campus当中一个租户使用一个VN,在我们当前的这个方案当中,一个部门使用一个VN。

-

操作

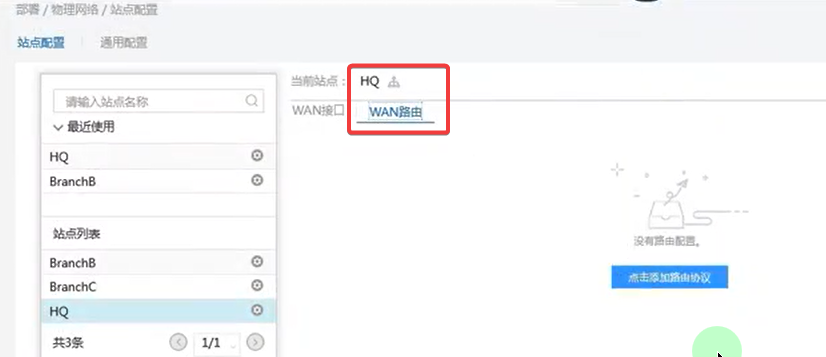

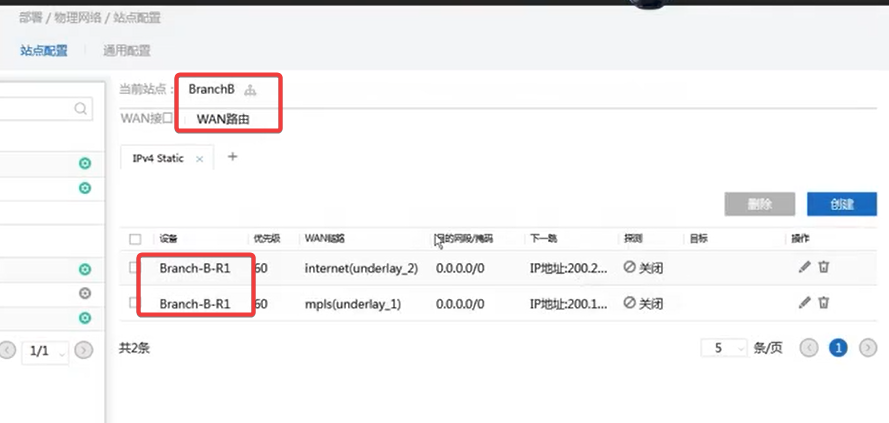

- 把默认路由给加上:部署--物理网络--站点配置(使用静态即可)(所有的站点都要操作一下)

- 把控制通道连接上:建立控制通道,先让所有的CPE与RR连接上

-

WAN侧的验证

- 在WAN侧的配置比较简单,就做了两个事情,配置了RR、和默认路由。

- 查看BGP的配置即可确定RR是否做好了

- 查看上述提到的underlay_1的路由就能得知默认路由是否做好了

4. LAN侧

刚开始看SD-WAN的时候会发现怎么会有LAN侧的配置,而且还要配置路由,其实简单一想这也非常的合理呀!做为企业边界的的设备最终还是要给LAN侧提供服务的,所以与LAN侧有对应还是挺正常的,注意呀!在SD-WAN上仅仅做是与LAN侧对接,而不是去搞LAN,LAN这块儿是CAMPULS方案的事情。

通过上述的配置我们也能发现,在支持SD-WAN的设备当中,接口基于不会直接在根实例里面配置的,接口都绑定了虚拟实例,比如管理口,一个管理接口也属于一个实例,再比如WAN口,也单独属于一个实例,那我们去LAN侧进行对接,无非就是通过三层接口,当然了,这个三层接口也要配置在三层实例当中。

CPE与LAN侧接口对接时使用到的三层接口也是配置在三层实例当中,而且还要配置路由,这个路由往往是动态路由,比如OSPF,配置这个路由的目的是什么呢?这个地方就特别与MPLS-VPN的场景比较类似了,你看哈!如果我们园区网当中当前有两个部门,后续增加了6个部门,与SD-WAN关联的时候如果是OSPF的话,就直接network宣告就可以了,比静态方便多了!宣告之后路由就直接到达CPE的虚拟实例当中。

当我们在控制上根据部门创建了VRF、与LAN完成对接之后,并且设置了虚拟网络之间的通信模型,部署之后会发生什么呢?去各个我们选中的CPE上创建LAN侧VRF,通过动态路由完成与LAN侧的对接,控制器也会通过我们规定的通信模型自动的修改各个实例的RT以满足我们要求通信模型。

- 操作

- 在各个CPE上创建VRF,以部门为单位

- 选择通信方式:full-mesh还是hub-spoke,以部门为单位

- VRF当中配置接口IP

- VRF当中配置OSPF路由,注意最好把通告默认路由加上,这是出口嘛!

- 验证

- 但各个CPE有没有多出虚拟的三层实例

- 看虚拟的三层实例的EVPN路由

- 测试三层实例与LAN侧的连通性

- 去hub上看一下spoke端的路由是否都已经传过来了

- 如果是hub-spoke的话,分支路由下一跳都指向了RR,如果是full-mesh那就是指向了真正CPE接口

5. 附加策略

大局以定,后面的配置都是一些优化相关的配置了

- 应用和流量的识别,识别是为了匹配、匹配为了做流量策略

- 配置上网策略和安全策略

第一步:策略-应用管理-应用管理-SAC配置

这里面有两个功能:FPI和应用识别,都是用来做应用识别的,全都打开,默认关闭的;

第二步::策略-应用管理-应用管理-应用组

根据业务的需求,自己定义一些应用组,自己进行分类,比如FTP/SFTP/TFTP算做一类。

第三步:策略-流量策略-创建流分类模板(业务有几个,这里就创建几个)

要配置ACL、和指定应用组

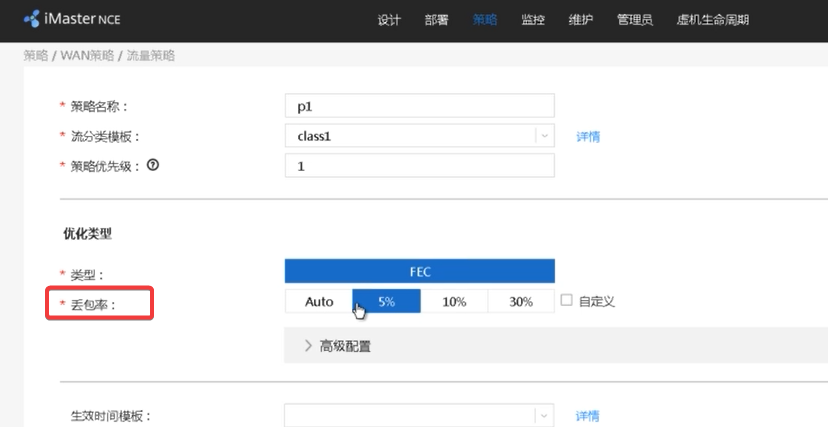

第四步:配置流量策略

有ACL策略、智能选路策略、QOS策略、广域网优化策略,我们这里面选择智能选路策略、QOS策略

-

策略--[具体的虚拟网络如OA]--智能选路--策略配置--新建

- 策略名称

- 流分类模板选一下

- 优先级设置一下

- 关联站点

-

策略--[具体的虚拟网络如OA]--智能选路--QOS

- 流量带宽限制

- 流量整形

- 根据需求限制带宽10/100M

- 流分类模板选一下

第五步:上网策略

还是以VN为单位,选择上网方式,集中式or本地

第六步:安全策略

搞一个URL策略与站点进行绑定

操作步骤

1. 准备阶段

第一步:先检查一下AR2、AR5、AR6是不是初始密码

此步骤过于简单,不做截图。

账户admin,初始密码是admin@huawei123,如果提示让你改密码,那一般来说就是初始的。但为确认,你最好进去之后改一个密码然后进去查看一下,万一没清空,就给它reset一下,由于考试的时候,防止开局翻车。

-

reset完之后就不要再登录设备了!因为一登录就又让你改密码,密码绝不能改,因为初始密码admin@huawei123是控制器上代码写死的,一旦改了,控制器就无法连接这台设备了。

-

当我们在考试时涉及到修改密码的事情时,最好是把写在写在记事本上然后把密码复制过去,避免手写的时候大小写输入失误。

第二步:设计-网络设计-网络设置--物理网络(完成基本的设置)

此步骤过于简单,不做截图。

- RR是自建还是MSP建立的,选择自建;

- 选择路由域:默认MPLS和INTERNET,为了看实验效果,我们自定义两个mpls_cn和internet_cn

- 传输网络,也新建两个新的,我们以internet11和mpls11为例,分别对应上面的mpls_cn和intenet_cn

- IPSEC加密参数,默认保持不动

- 设备激活安全配置:其它就是开局时是否加密,保持默认

- 设备admin密码:设备开局之后的密码(这个比较重要,直接复制粘贴)

第三步:设计-网络设计-网络设置--虚拟网络

此步骤过于简单,不做截图。

- 规定一下RR与CEP之间的EVPN的AS号:65001(使用默认的即可)

- 团体属性:65001,后续做路由控制时用到(使用默认的即可)

- 地址池:CPE上线之后会给CPE分配环回接口的地址,地址从这个地址池当中出10.0.0.0/16

- DNS:内网用户上网用的,随便写一个就行114.114.114.114

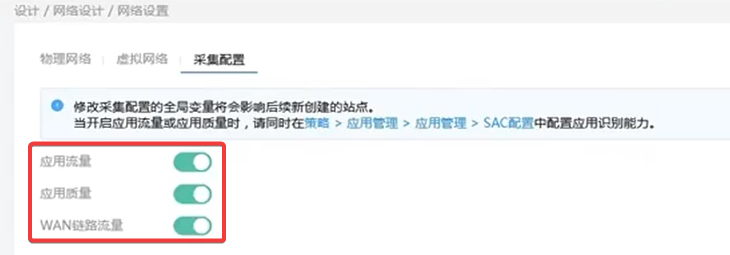

第三步:设计-网络设计-网络设置--采集配置

控制器采集信息要用到的,全都打开,如下所示:

2. 开局阶段

第一步:设计-网络设计-网络模板(模板数量视情况而定)

| 名称 | 设备 | 端口 | 传输网络 |

|---|---|---|---|

| internet | device2 | 0/0/9 | internet11(与上面对应) |

| mpls | device1 | 0/0/9 | mpls11(与上面对应) |

CPE之间的连接也要做一下,使用vlan-if接口(在具体体现的时候有也可能是三层子接口),二层物理的那个按钮不要打开;

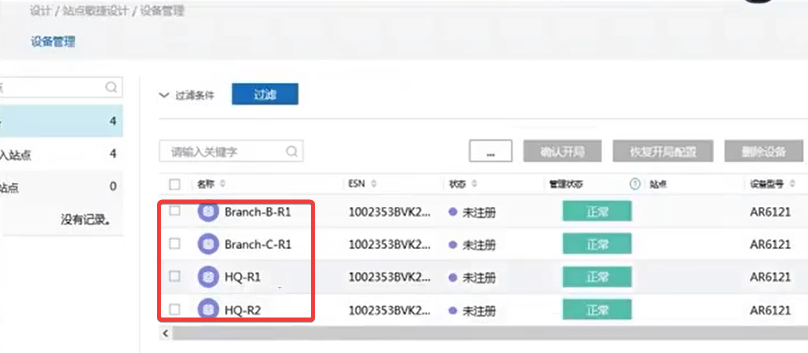

第二步:设计--站点敏捷设计--设备管理

批量导入设备

第三步: 站点设计

- 创建站点HQ--选择站点需要的设备,注意RR

- 创建站点BranceB--选择站点需要的设备

- 创建站点BranceB--选择站点需要的设备

第四步:部署--ZTP

PS:注意这里面的网关指的是去往控制器的路由;

-

以站点为单位(HQ为例子)

- 导入模板

- 根据拓扑设置IP和网关(根据拓扑图看清楚)

PS:双链路!!注意看清楚,不要操作错了,每个站点都要操作,不要少操作!尤其上面这张图

第五步:NTP

每个站点的NTP也要操作一下,总部设置一个时间服务器,分支都与总部对齐即可,四个站点都要操作,不要少操作,我们以HQ为例,截图如下,强制不要少操作!

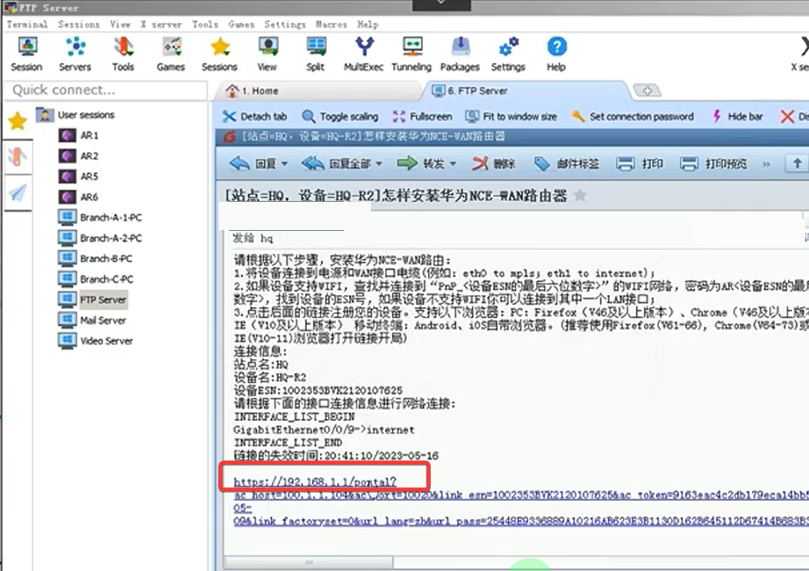

第六步:发邮件--收邮件--点击链接开局

收邮件的要点击一个foxmail的“收邮件”按钮刷新一下,有可能会收到两封邮件,邮件内容里面有具体的设备,看清楚,别开错了!

在点击“确认开局”时可以看一下里面的具体参数,防止前面的操作配置错了!

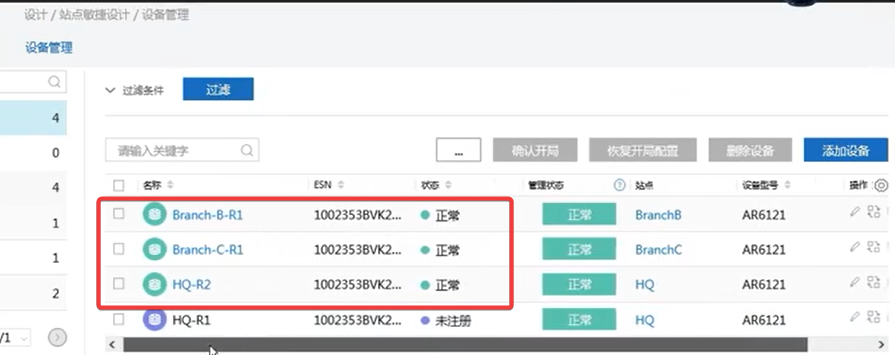

如果没报错,两分种后就会上线成功,在设计-设备管理当中可以看到是否正常上线,如下所示:

可以再去维护--站点配置状态看一下

可以点开看一下,里面会做一些预配置,比如说修改密码,我们可以点开看一下:

最后就是通过连接设备,试一下最新的密码,会发现设备的名字也被更改了!

-

校验

- 会生成隧道

- 看一下实例,起码三个实例

- IP、EVPN配置

- HQ有BGP的配置和邻居、分支是没有BGP的配置或邻居的,因为分支此时还不知道谁是RR

- 去往控制器的路由

上图就是查看管理通道的命令,里面有管理器的套接字、注册使用的三层实例,以及注册的状态;

注册成功之后会发现ssh已经启动,并且与控制器之间建立了两个TCP的连接,10020是经常使用的到的,另一个10032不知道是干啥的。

3. WAN侧

第一步:默认路由

PS:注意,每个站点都要配置一下,双链路要写两条;

第二步:连接RR

这一步就是给分支推送了BGP EVPN的配置,在分支上就能看到它与RR建立了EVPN邻居关系;

# 注意,这一步非常的慢,估计得五到八分钟

# 如果这一步没成完全成功,后续的操作暂时不要去做

# 去运维--站点配置状态去看一下是否下发成功了

# 可以去RR上查看反射器配置

# 去RR上查看EVPN邻居,看所有的CPE是否与它都成功建立

dis bgp evpn peer

# 查看分支CPE上underlay的路由

# 测试到分支CPE到RR的连通性

ping -vpn-instance underlay RR_IP

PS:如果上线不成功,可以去检查一下路由;

4. LAN侧

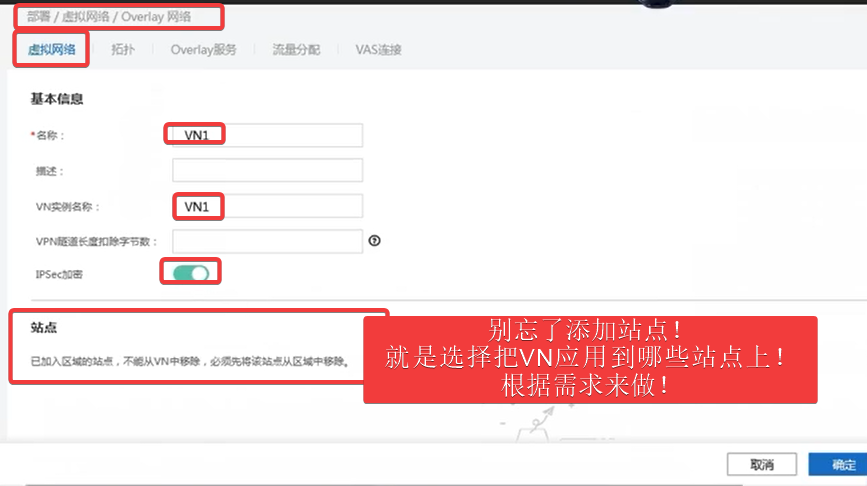

第一步:创建VN,也就是创建虚拟网络

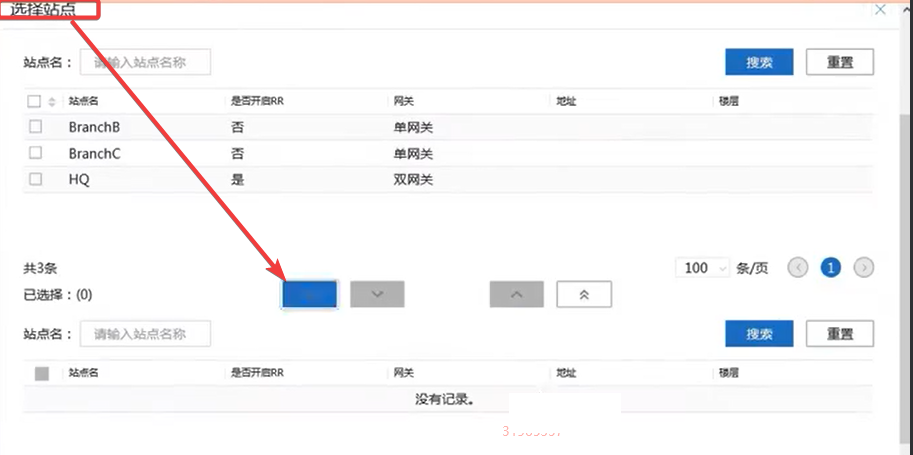

在创建虚拟网络(通常是业务)的时候你会发现一个问题,虚拟网络是全局的!没错,你就要在全局创建VN,然后再选择将其应用到哪些站点,在上图的最下面你会发现有“站点”,添加一下,如下所示:

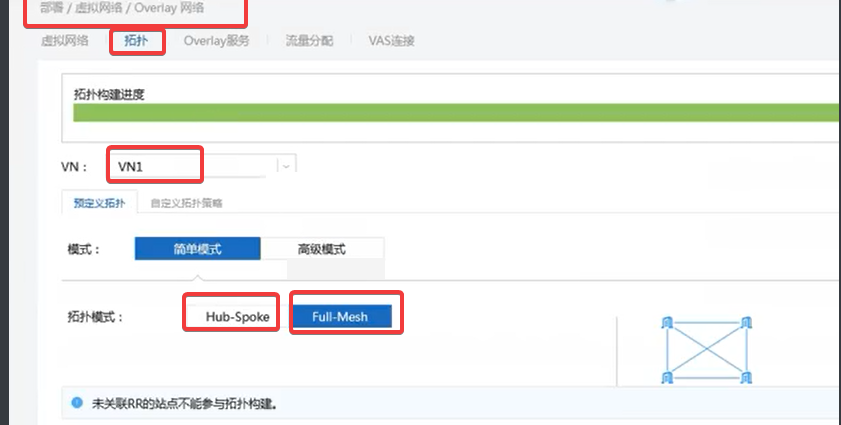

第二步:选择VN的通信模型(每个VN都要做,别少做了!)

**

**

PS:如果你选择是HUB-spoke的话,就要选择一下谁是hub谁是spoke,分支是否互通也要选择一下,我们选择互通;

# 去各个CPE上验证一下,看是否产生VN1的实例

dis ip vpn-instance

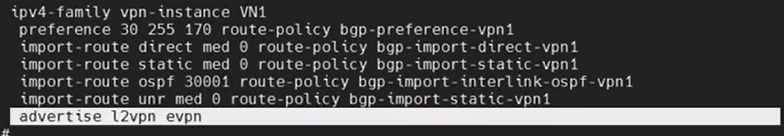

这个地方路由是如何传递到对方的呢?其实这个问题问的是如何将三层实例路由传递到对方呢?原理与MPLS VPN传递路由的原理差不多,在BGP进程里面引入三层实例的路由,然后以5类的路由信息传递过去,所以你会在BGP进程里面看到:

# HQ

BGP 65001

IPV4-FAMILY VPN-INSTANCE VN1

import ……

advertise l2vpn evpn # 相当于强调通过五类EVPN进行传递

为什么使用五类传递过去呢?因为我们要传递是路由信息,五类就正合适,五类就是传递路由前缀啥的,EVPN的每一类都有适合传递的消息,比如说二类就适合传递mac之类的路由信息。

当前还没有什么要传递的,因为我们LAN侧的网段还没有配置呢!如上图HQ站点的截图,的那为什么有import-route 3001之类的配置?这个哪里来的?其实这个3001不是HQ的CEP与LAN侧建立的,而是HQ的两台CEP之间通过vlan-if建立建立的!HQ的两点站点为什么要这么做呢?是因为如果HQ的一台CPE的出口链路如果挂了,那另一台CPE就可以通过这个OSPF进程将出问题那台当中跑的流量引入到自己这边帮它进行转发,以保证业务不会中断。

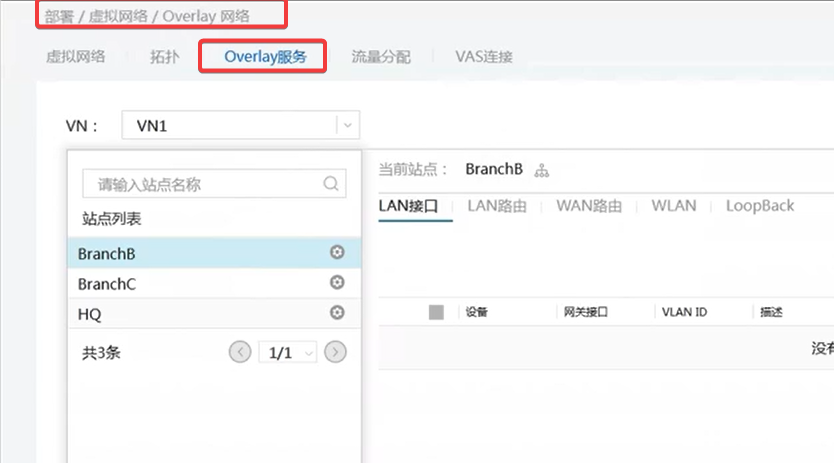

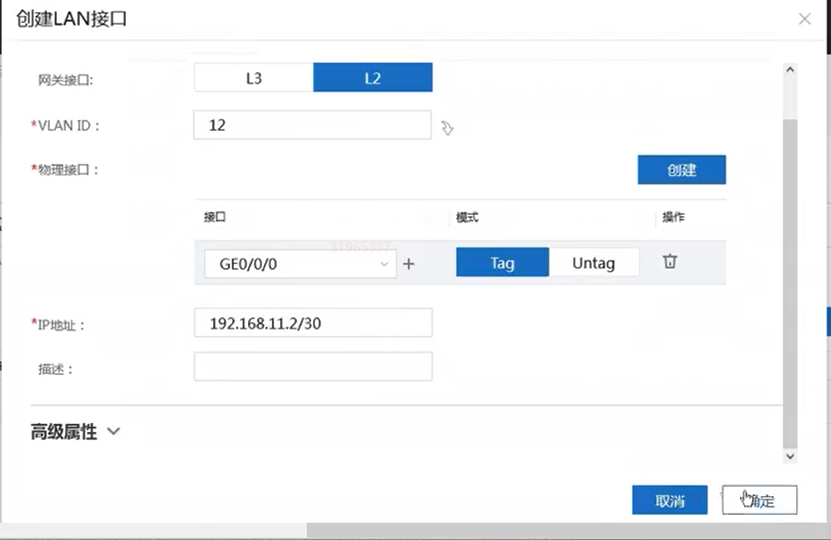

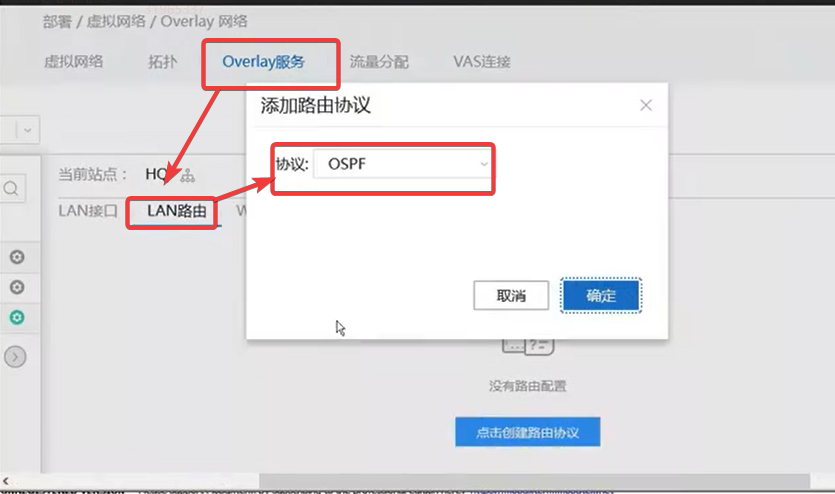

第二步:Overlay_LAN侧

EVPN建立好了,但当前还没有生成业务路由信息,业务路由信息怎么生成呢?就是通过与LAN侧进行动态路由的对接,所以我们接下来就要与LAN侧进行对接。注意,这个LAN口创建在什么地方了呢?我们上文创建的VN对应的VRF当中的。

如下图,配置OSPF的时候注意,选择通告默认路由!

PS:各个站点都要做,不要漏做

# 校验

dis ospf peer

# 校验

ping -vpn-instance VPN1 IP

dis ip interface bri

# 查看VN1的OSPF路由

dis ip routing vpn-instance VN1

# 查看EVPN,这时候应该是从业务VN当中学习到了一条路由(以五类的方式显示出来)

# 不仅本端可以看到,对端也可以看到,保证双方的路由可以相互传递

dis bgp evpn all routintg talbe

有一个点需要注意,如果VN是hub-spoke模型,那下一跳肯定是hub端,如果是full-mesh端,虽然路由也是从RR学来的,但下一跳不是RR地址,而是真正的的目的站点的地址。

# 可在PC上tracert看一下路径

tracert 192.168.150.1

5. 附加策略

1. 应用管理

在应用管理当中把SAC配置当中的应用识别和FPI功能打开

预定义的应用不用管,里面是华为自定义的,我们也可以进行自定义,自定义其实就是通过ACL、DSCP等参数来识别的,如下所示:

我们可以自己写应用组,比如把我们瞩目、钉钉语音、钉钉会议这些常用的开会软件选中。

2. 流量策略-流分类模板

流分类模板要关联应用组

根据需求来创建,比如对于非研发人员我们把各种开会用的软件给选上,后续对针对非研发的VN对这部门应用采取流量策略,以防止更好的应用体验。对于研发人员,将github、google、wiki、百度查询做一个分类,后续对针对研发的VN对这部门应用采取流量策略,以防止更好的应用体验。

3. 流量策略-HQOS

- 流量策略是基于VN去做的

- 也要要选中流分类模板,还要自定义一个流行为模板

- 其实特别简单,就是对我们做的流分类模板做一个QOS而已

- 也要应用到站点当中

流行为很好理解,是选择流量监管还是流量整形,阈值啥的,如下所示:

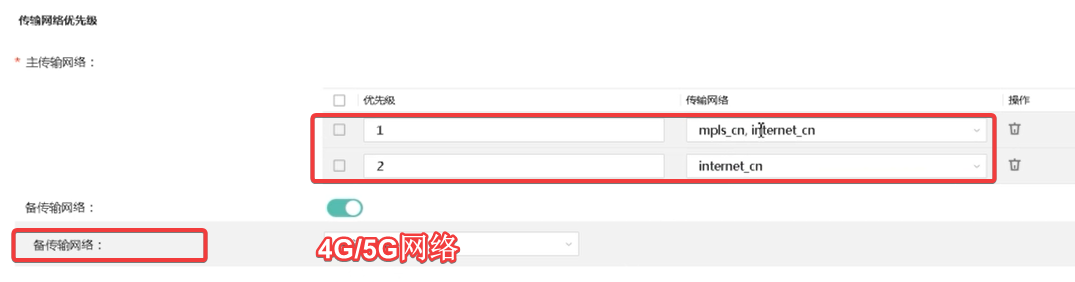

4. 流量策略-智能选路

也是基于VN去做的,智能选路的意思是针对流量模板里面的流量进行智能选路,所以在做智能选路的时候一定要进行选择流分类模板。

下图当中的优先级是什么意思?这个无所谓了

那下图当中语音、实时视频、大容量数量这些是什么意思?在智能选路当中起码会有两条链路,那我们模板当中的流量走哪个链路呢?就是这个地方进行要求,比如语音的流量我要求延迟、抖动是某个值,那两条链路当中谁满足了就走谁!如果都满足就走主用传输网络。

而且可以做流量行为,就是流量如何进行选择,如下图所示,一看就明白了!

智能选路最终还要关联站点,注意,这个地方有一个提交,不要忘记提交……

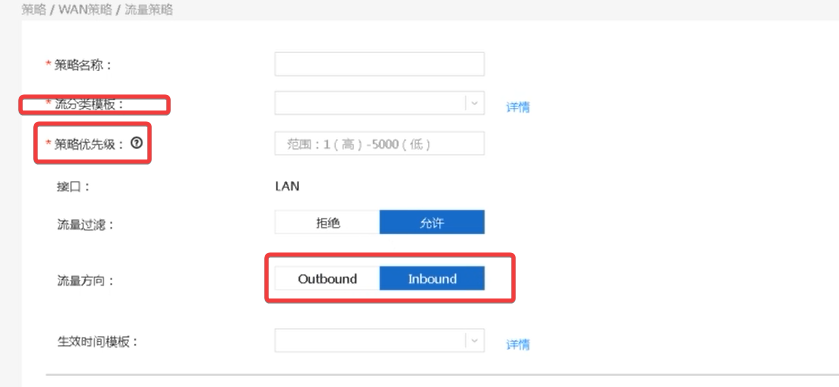

5. 注重策略-ACL策略

也是基于VN的

也是先找到流分类模板,然后给他通过ACL拒绝或允许,有点安全策略那意思,比如不允许使用迅雷这种占用带宽太大的应用。

6. 流量策略-广域优化

对于关键的流量我们可以塞于冗余包,这样网络拥塞的时候,关键的业务不会出问题。

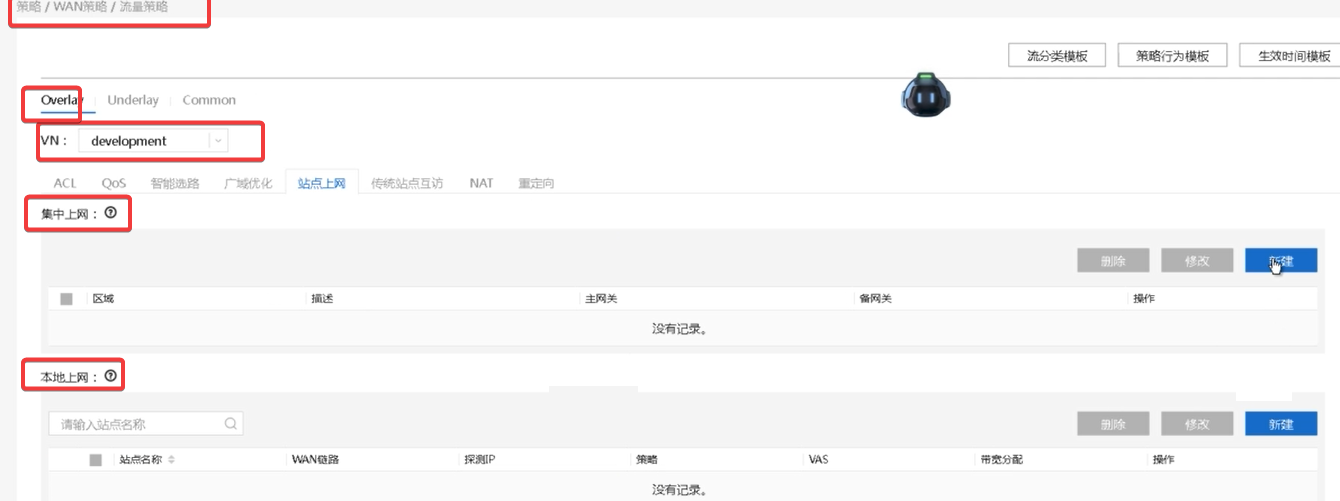

7. WAN策略-站点上网

也是以VN为单位

上面这个图形界面搞的我们很迷惑,又有集中上网,又有本地上网,怎么选择呢?这样,先选集中上网,注意要根据需求,看准VN,比如development都绕到HQ站点上网,我们在集中上网时候选择HQ,选完之后再去本地上网当中仅选择HQ能上网上网,有点递进的感觉。

PS:上网的时候点NAT,这样才会做地址转换,才能正常上网

# 校验

# 查看接口会有NAT

dis cur interface g0/0/9

nat outboud 3179

# 在PC上tracert上看一下上网的路径

PS:如果VN全是本地上网,那就不用做集中上网,把本地上网全都打开就可以了;

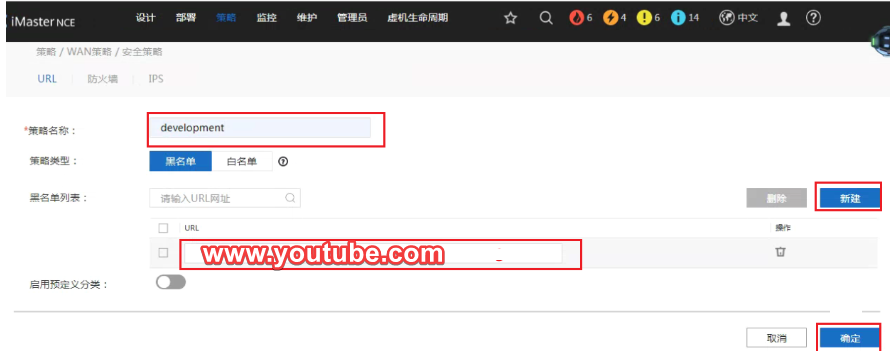

8. 安全策略-URL过滤

也是以VN为单位 ,比如不允许online部门访问youtube,这个比较简单,做一个URL黑名单,然后应用到具体的站点当中。

PS:别忘了点击提交