02补充-CISCO

设置串行接口:

在模块中添加 HWIC-2T 模块 --> 在 confing界面等待几秒 --> 点击OK --> 对应接口下点击ON(可选)

设置时钟速率(配置串行接口才能)(对应接口配置模式下)

Router(config-if)#clock rate 64000

广域网(WAN):是指连接不同地区局域网和城域网的计算机网络通信网络,覆盖范围从几十公里到几千公里; 它是由许多节点交换机组成,节点交换机之间采用点到点线路连接;它是一种远程通信的网络技术,主要集中在第1层和第2层、第3层 PPP : 是广域网上广泛使用的数据链路层协议 1、电话线拨号接入因特网时使用PPP协议 2、路由器与路由器连接的线路上也用PPP协议。 可以将局域网接入广域网 命令:(接口配置模式下) Router(config-if)# encapsulation ppp (在接口上使用PPP封装) Router(config-if)# clock rate数值 (在DCE段配置时钟频率) Router(configif)# compress predictorl/stac (redictor∶指定使用predictor算法。Stac∶指定使用stacker(LZS)算法。) Router(config-if)# ppp quality percentage (rcentage指定了链路质量阈值,范围为1~100。) Router(config-if)#pppmultilink (负载均衡) 查看PPP配置: Router# show interface s0/0/0 PPP有两种认证方式 :PAP 和 CHAP;启用认证后,只有合法的用户才能接入该网络

PAP:

PAP 认证过程非常简单, 二次握手机制。本地节点向远端节点直接发送用户名和口令(明文发送, 安全性差),

远端节点验证用户名和口令,如果正确就接受连接, 否则拒绝连接。

命令:

Router0(config)# username 用户名 password 密码 (在主认证路由器上配置)

Router0(config-if)#encapsulation ppp (启用PPP协议)

Router0(config-if)# ppp authentication pap (启用PAP认证)

Router1(conmfig-if)# ppp pap sent-username 用户名 password 密码 (在被认证路由器上配置)

(向认证路由器发送用户名和密码)(两端都要配)

CHAP :

(1)系统(认证端)向用户(被认证端)发送一个 CHAP 包,包中编码字段为 1 ,表示 Challenge, 数据部分包含一个随机数,这个随机数被称为查问值。

(2) 用户收到后, 使用预先定义好的函数作用于查问值和自己的口令,生成一个值,然后将 这个值和用户名放入到 CHAP 包发给系统。在这个包中,

编码字段的值为 2,表示 Response。

(3) 系统收到用户的 Response 后,根据其中的用户名查找对应的口令, 用同一个函数对查到 的口令和查问值进行运算。如果计算的结果

与用户 Response 包中的值相同,说明是合法用 户,并且口令正确, 那么就给用户发送 CHAP 包, 编码值为 3,表示 Success,通过认证;

否则发送的 CHAP 包的编码值为 4,表示 Failure ,为认证失败。

命令:

Router0(config)#username 用户名(对端路由器名字) password 密码

Router0(config-if)#encapsulation ppp (启用PPP协议)

Router0(config-if)# ppp authentication chap (启用CHAP认证)

两端路由器都要配;用户名为对端路由器名字,密码要相同

VRRP的三种状态 :

1 、Initialize

系统启动后进入此状态,当收到接口startup的消息,将转入Backup (优先级不为255时)或Master状态(优先级为255时)。在此状态时,

路由器不会对VRRP报文做任何处理。

2、 Master

当路由器处于Master状态时 它将会做下列工作

1)定期发送VRRP组播报文

2)发送免费(gratuitous)ARP报文,以使网络内各主机知道虚拟IP地址所对应的虚拟MAC地址

3)响应对虚拟IP地址的ARP请求,并且响应的是虚拟MAC地址,而不是接口真实MAC地址

4)转发目的MAC地址为虚拟MAC地址的IP报文

5)如果它是这个虚拟IP地址的拥有者,则接收目的IP地址为这个虚拟IP地址的IP报文,否则,丢弃这个IP报文。需要注意的是,由于有这一点要求,

所以除非主路由器是IP地址拥有者,否则主机ping虚拟IP地址不能ping通。

在Master状态中只有接收到比自己的优先级大的VRRP报文时,才会转为Backup。只有当接收到接口的Shutdown事件时才会转为Initialize

3 、当路由器处于Backup状态时 它将会做下列工作:

1)接收Master发送的VRRP组播报文 从中了解Master的状态

2)对虚拟IP地址的ARP请求 不做响应

3)丢弃目的MAC地址为虚拟MAC地址的IP报文

4)丢弃目的IP地址为虚拟IP地址的IP报文

只有当Backup接收到MASTER_DOWN这个定时器到时的事件时,才会转为Master 而当接收到比自己的优先级小的VRRP报文时,它只是做丢弃这个报文的处理,

从而就不对定时器做重置处理。 这样定时器就会在若干次这样的处理之后到时,于是就转为Master。只有当接收到接口的Shutdown事件时才会转为Initialize

配置:

ASA(状态化防火墙)的安全算法:

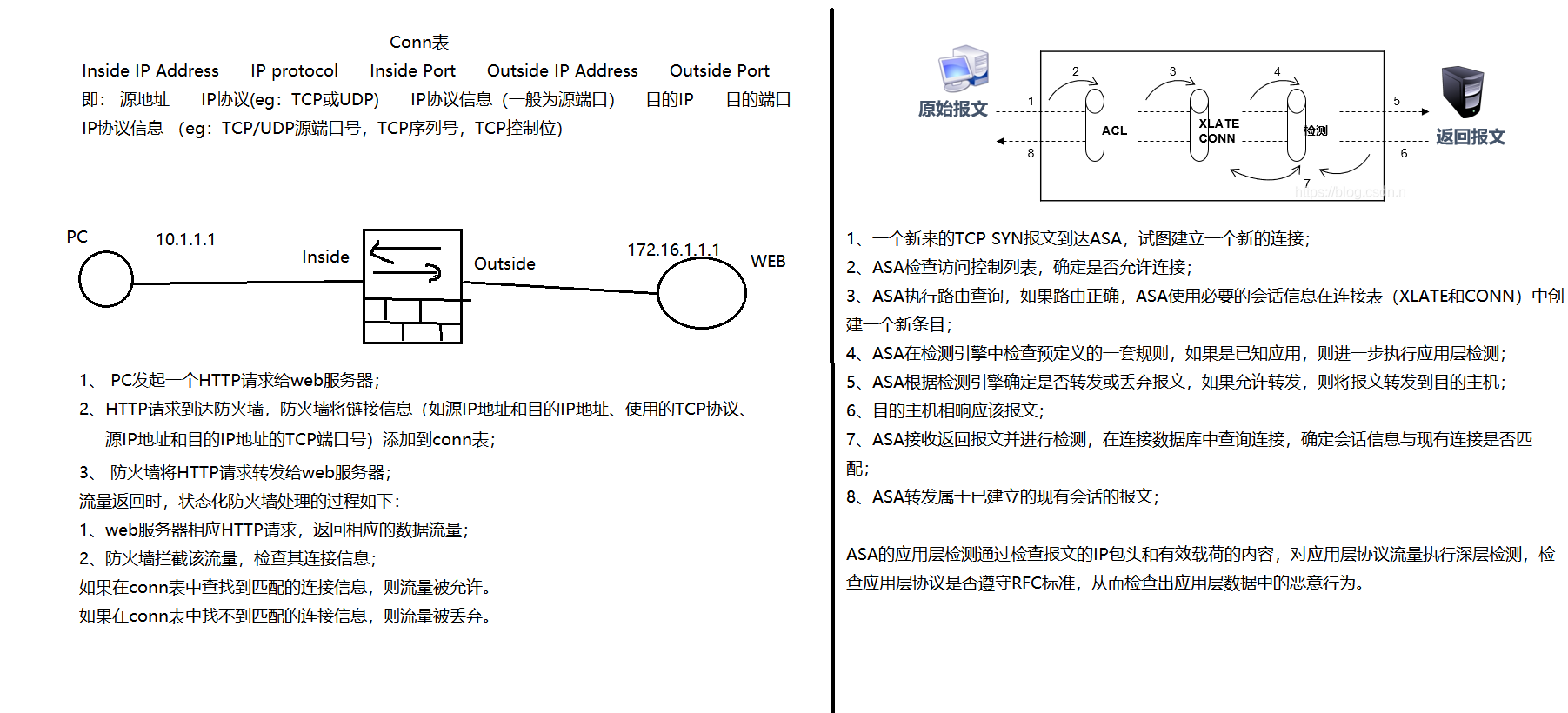

状态化防火墙维护一个关于用户信息的连接表,称为Conn表

Conn表中的关键信息如下:

/7、

ASA使用安全算法执行以下三项基本操作:

1、访问控制列表:基于特定的网络、主机和服务(TCP/UDP端口号)控制网络访问。

2、连接表:维护每个连接的状态信息。安全算法使用此信息在已建立的连接中有效的转发流量。(个人理解为:ASA允许内网客户端主动向外网建立连接,

但外网不允许主动向内网建立连接,也就是说,要实现流量通信,必须是内网用户主动发起连接的。)

3、检测引擎:执行状态检测和应用层检测。检测规则集是预先定义的,来验证应用是否遵从每个RFC和其他标准。

ASA接口的安全级别:

每个接口都有一个安全级别,范围是0~100,数值越大,安全级别越高。一般配置接口为inside(内网接口)时,将其安全级别设置为100,为outside(外网接口)时,

将其安全级别设置为0,为DMZ(隔离区)时,安全级别介于inside和outside之间即可。

不同安全级别的接口之间相互访问时,遵从以下默认规则:

①允许出站连接:就是允许从高安全级别接口到低安全级别的流量通过。比如说从inside访问outside是允许的。

②禁止入站连接:就是禁止从低安全级别接口到高安全级别接口的流量通过。比如说从outside访问inside是禁止的。

③禁止相同安全级别的接口之间通信。

其配置命令部分和交换机路由器差不多;

1、定义接口类型(对应接口配置模式下)

asa(config-if)# nameif 接口类型

一般为inside(表示内网)、DMZ(表示服务器集群区域)、outside(表示外网);当然也可以自定义

2、设置接口安全级别(对应接口配置模式下)

asa(config-if)# security-level 数值(1 ~ 100,值越大级别越高)

一般inside为100;outside为0,DMZ介于二者之间

注意:如果ASA的型号是5505,则不支持在物理接口上直接进行以上配置,必须通过VLAN虚接口来配置

3、查看conn表

asa#show conn detail (有些型号不适用)

4、查看路由

ciscoasa#show route (注意与路由器的区分)

5、查看IP及接口

ciscoasa#sh ip

6、ACL:

在ASA上配置ACL有两个作用,一是允许入站连接,二是控制出站连接的流量

需要注意的是,路由器上的ACL使用反码,而ASA上的ACL使用正常的掩码,另外,标准ACL过滤流量时不能应用到接口,

它应用在其他场合,如远程访问V P N中分离隧道的配置。

asa(config)# access-list 组名 permit ip 源IP/IP网段 子网掩码 目的IP/IP网段 10.1.1.1

asa(config)# access-group 组名 in/out int 区域名(一般为inside/outside/DMZ)

eg:asa(config)# access-list out_to_in permit ip host 172.16.1.1 host 10.1.1.1

(允许外网主机172.16.1.1访问内网主机10.1.1.1,out_to_in为ACL组名。)

asa(config)# access-group out_to_in in int outside

(将组名为out_to_in的ACL应用在outside接口的进方向)

asa(config)# access-list in_to_out permit ip any any

(并允许其他所有流量通行,因为ACL有隐含的拒绝语句,所以配置ACL时,一般都需要允许所有流量)

7、配置静态路由:

asa(config)# route outside 源IP 子网掩码 下一跳 (去往外网的路由)

asa(config)# route inside 源IP 子网掩码 下一跳 (去往内网)

asa(config)# route DMZ 源IP 子网掩码 下一跳 (去往DMZ)

8、保存配置

ciscoasa# write memory

9、删除startup-config配置文件

ciscoasa#write erase

10、不能用 do

11、ICMP协议:

默认情况下,禁止ICMP报文穿越ASA是基于安全性的考虑。有时候为了方便调试,可以配置暂时允许ICMP应答报文穿越ASA。

ciscoasa(config)# access-list 111 permit icmp any any #定义ACL

ciscoasa(config)# access-group 111 in int outside #应用到outside接口

或是 ASA(config)#fixup protocol icmp (防火墙必须开启此命令 才可以ping通)

12、清除running configuration的所有配置

ciscoasa(config)# clear configure all

13、清除所有acces-list命令的配置

ciscoasa(config)# clear configure access-list

14、只清除access-list in_to_out

ciscoasa(config)# clear configure access-list in_to_out

15、由于使用Telnet远程管理是不安全的,所以一般禁止从外部接口使用Telnet接入,而只允许在内网使用Telnet。

1、允许指定主机或指定网段内的主机telnet防火墙

ciscoasa(config-if)# telnet IP/IP网段 子网掩码 inside

2、配置空闲超时时间(单位为分钟)

ciscoasa(config)# telnet timeout 数值

16、配置SSH接入

1、配置主机名和域名,因为在生成RSA密钥对的过程中需要用到主机名和域名,(主机名的配置可省略)

aaa(config)# domain-name 域名(形如abc.com) #配置域名

2、aaa(config)# crypto key generate rsa modulus 1024

(指定modulus的大小为1024位,大小可以为512位、768位、1024位或2048位,表示生成的RSA密钥的长度)

3、aaa(config)# ssh IP/IP网段 子网掩码 inside (允许内网指定网段或主机SSH接入)

4、aaa(config)# ssh IP/IP网段 子网掩码 outside (允许外网指定主机SSH接入)

5、aaa(config)# ssh version 2 (启用SSH的版本2,该命令为可选,默认为1,二者安全机制不同)

注意:要提前设置好特权密码(特权配置模式下)和远程登录密码(全局配置模式下 : password 密码)

17、NAT(参考以下博客)

参考、转载自:

(21条消息) Cisco防火墙基础介绍及配置_看清所苡看轻的博客-CSDN博客_思科防火墙配置

(21条消息) 思科防火墙配置命令(详细命令总结归纳)_1风天云月的博客-CSDN博客_思科防火墙配置命令

分类:

网络安全学习笔记

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 使用C#创建一个MCP客户端

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现

2021-09-14 windows日志查看与清理