第一周作业

第一周作业:

1. 总结计算机发展相关,并且总结服务器硬件相关知识。

1)计算机发展史:

第五代计算机:属于未来的展望,人工智能计算机、生物计算机、量子计算机、非冯诺依曼结构模式的计算机

2)、冯诺依曼体系:

计算机的数制采用二进制

计算机应该按照程序顺序执行

计算机硬件由五大部分组成:运算器、控制器、存储设备、输入设备、输出设备

2. 制作一个教程,说明vmware软件如何下载安装。安装rocky 8.5, ubuntu 22.04,并结合xshell说明如何通过虚拟IP登入系统。

1)、vmware软件如何下载安装:

第一步、官网下载vmware软件

第二步、下载VMware15后双击exe文件,打开如下图所示安装向导界面,点击下一步;

第三步、阅读vmware虚拟机用户许可协议,勾选我接受此协议。点击下一步。

第四步、定义安装目录:默认是安装在C盘目录下的,你可点击“更改”按钮自定义安装路径。增强型键盘没什么用,不用管。确认完成后点击下一步。

第五步、用户体验设置界面,可以将界面上选中的两个勾勾去掉,点击下一步。

第六步、是否创建快捷方式,建议全部勾选。点击下一步继续。

第七步、确认信息无误,点击安装。

第八步、等待VMware Workstation安装完成后就会看到如下界面了,点击完成退出安装向导即完成安装。

第九步、安装完毕的界面:

2)、安装rocky 8.5, ubuntu 22.04,

rocky安装步骤:

一、创建虚拟机环境

1、国内镜像网站下载Rocky8.5的iso镜像:比如阿里云、腾讯云、清华大学、南京邮电等

2、找到VMware Workstation Pro软件工具,右击以管理员身份运行。

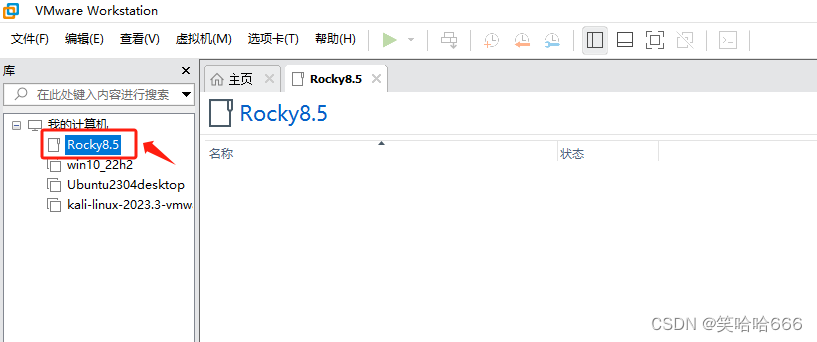

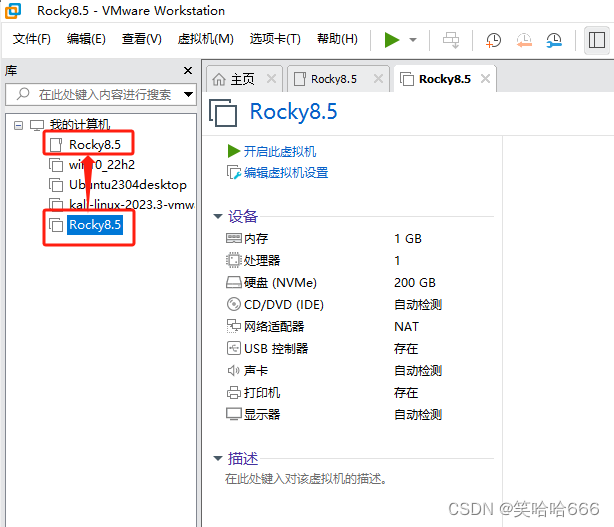

3、右击“我的计算机”,点击【新建文件夹】,名字叫Rocky8.5

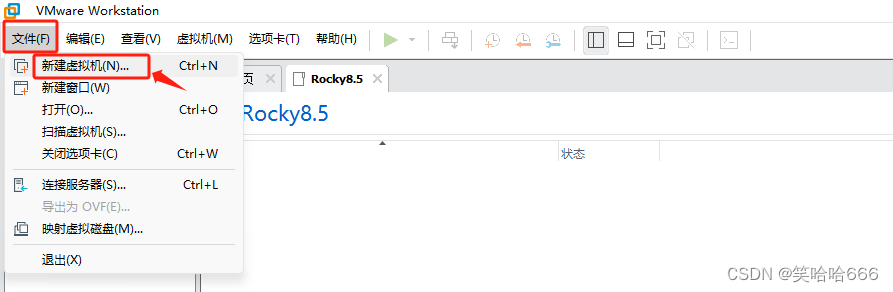

4、点击【文件】菜单,点击【新建虚拟机】

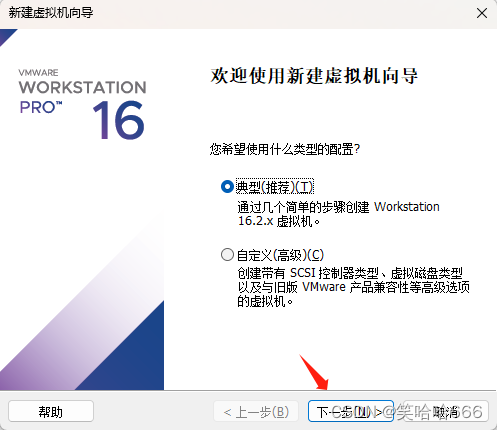

5、选择典型,然后点击【下一步】

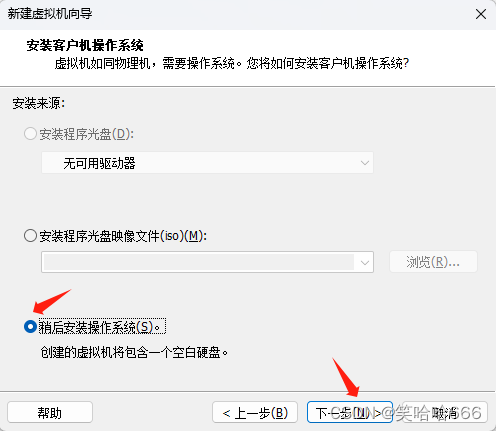

6、先选择稍后安装操作系统,然后点击下一步

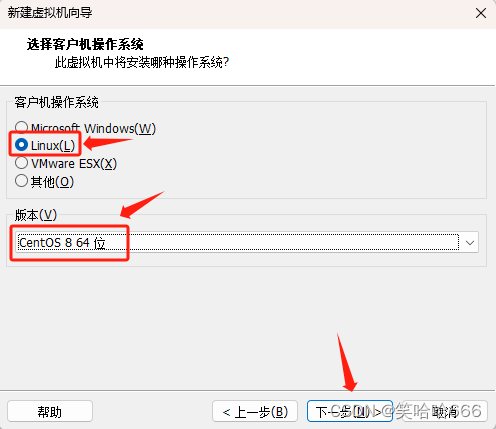

7、客户机操作系统选择“Linux”,版本选择“CentOS 8 64位”(因为下拉选项中没有Rocky8.5),然后点击【下一步】

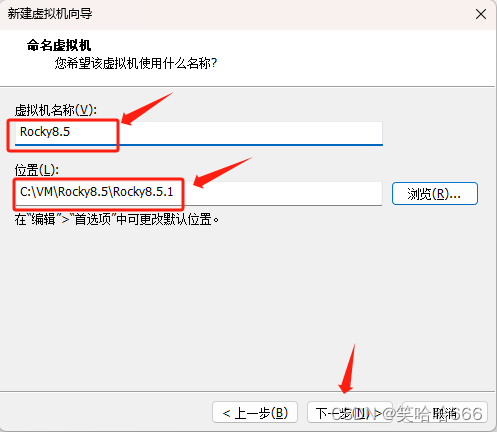

8、填写虚拟机名称,选择计划安装的位置,然后点击【下一步】

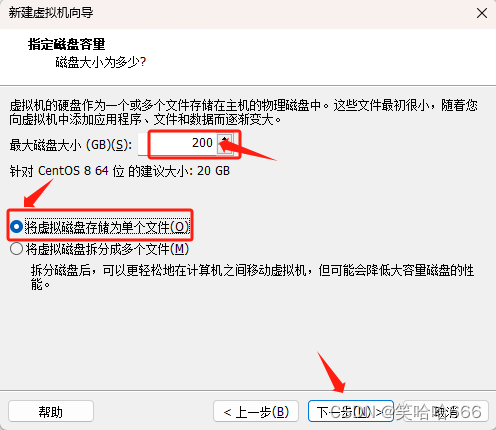

9、设置磁盘大小为200G,选择将虚拟磁盘存储为单个文件,然后点击【下一步】

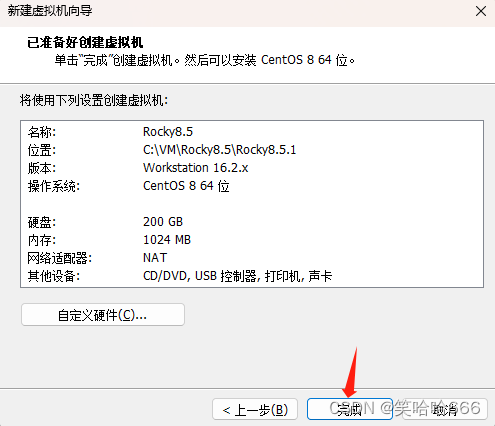

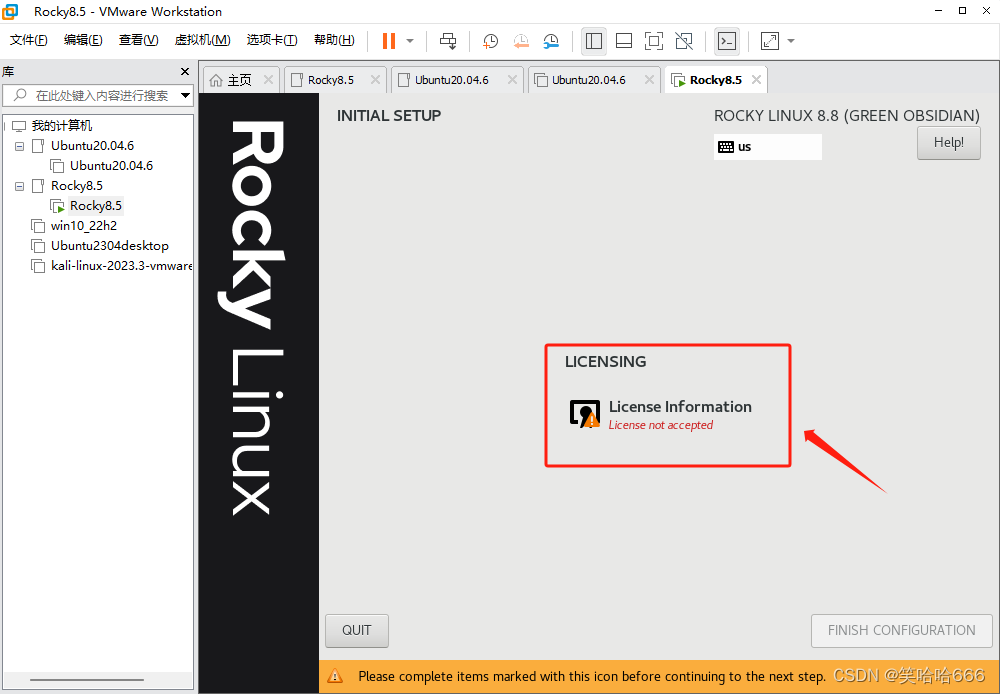

10、点击【完成】,然后把它拖到“Rocky8.5”这个文件夹下

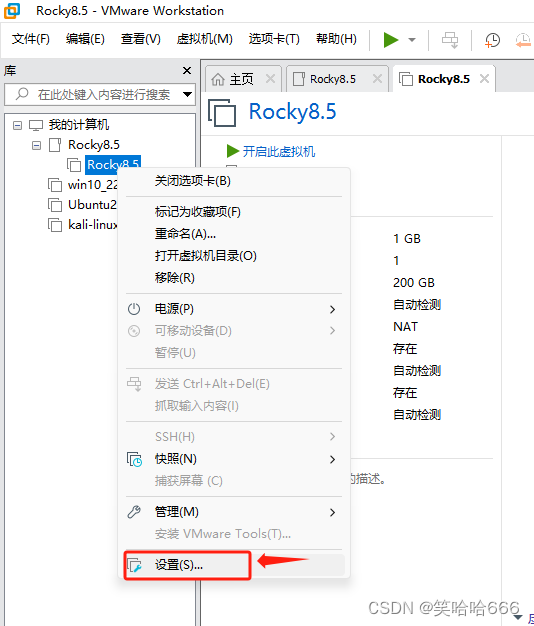

11、右键单击此虚拟机点击【设置】,打开虚拟机设置页面

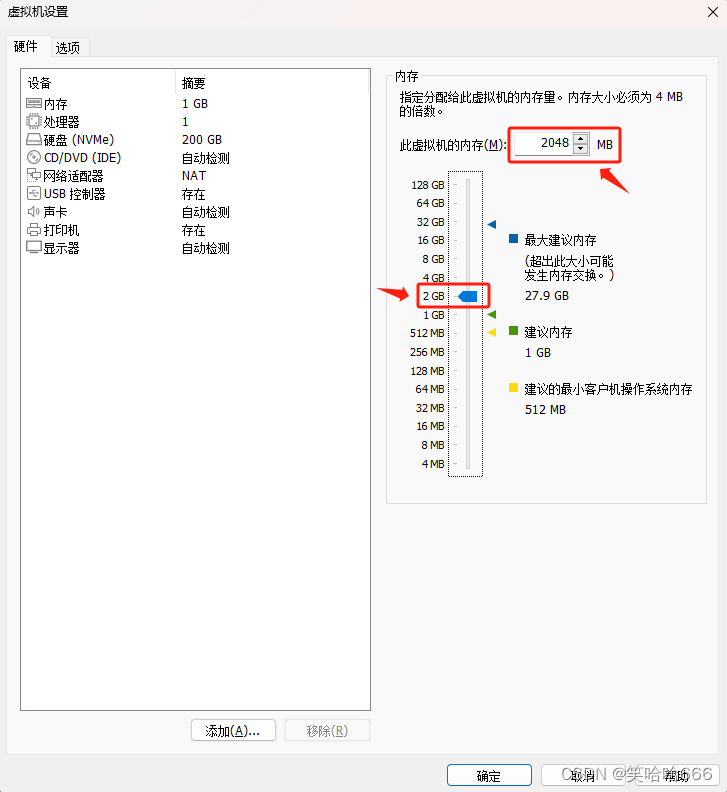

修改内存为2G

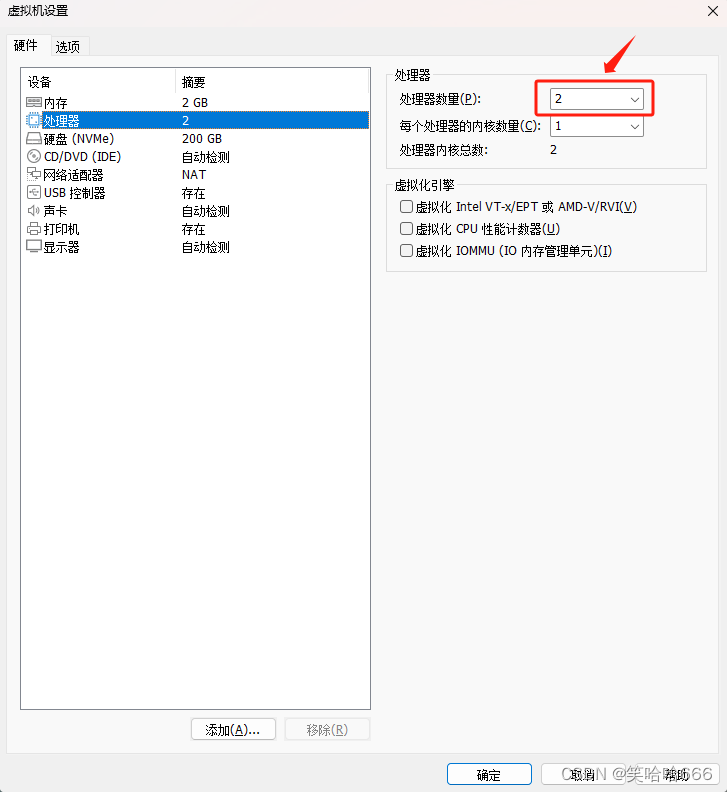

处理器数量改为2,即模拟两个CPU

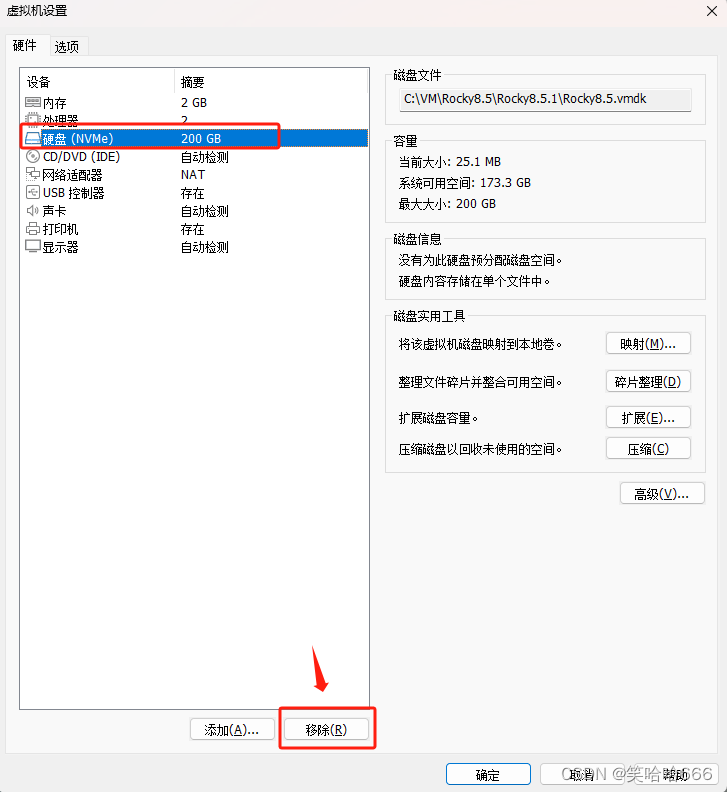

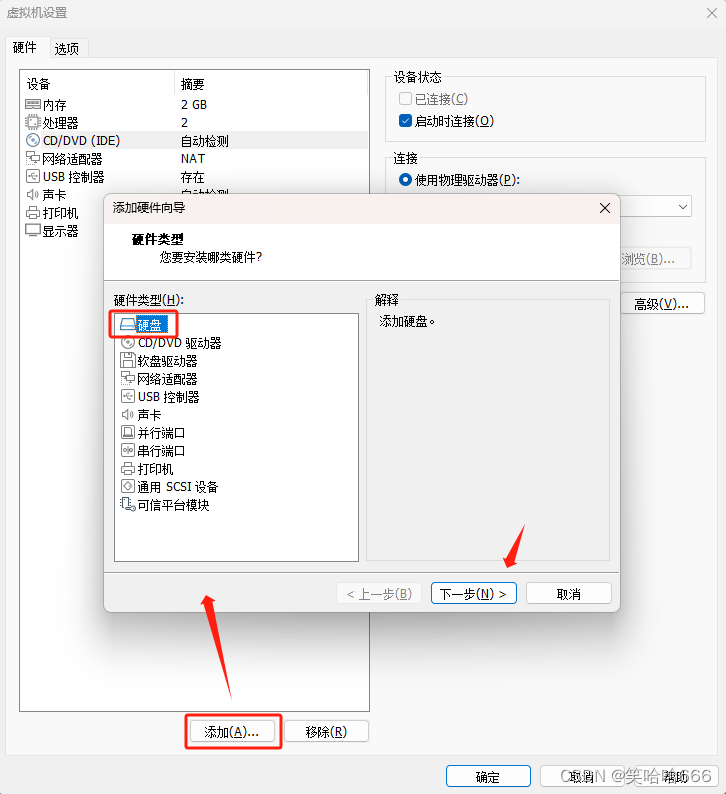

NVMe的硬盘不要用,把它【移除】,然后点击【添加】一个硬盘

选择SCSI,然后点击下一步

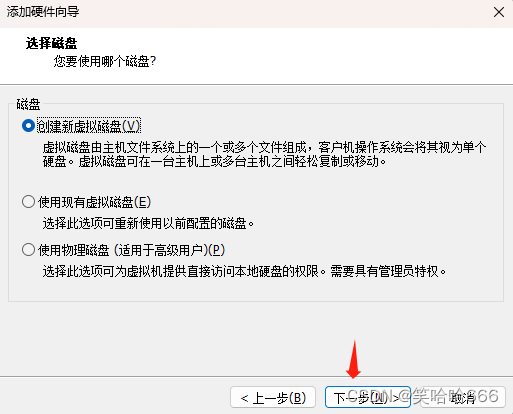

继续点击【下一步】

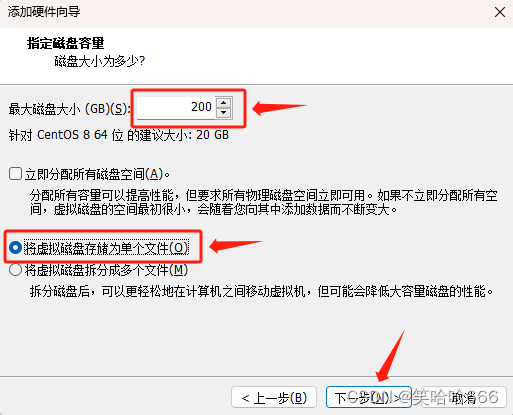

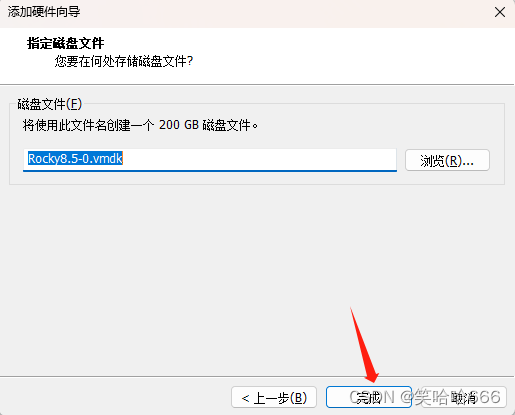

设置磁盘大小为200G,选择”将虚拟磁盘存储为单个文件“,然后点击【下一步】

点击【完成】

二、安装rocky8.5软件系统

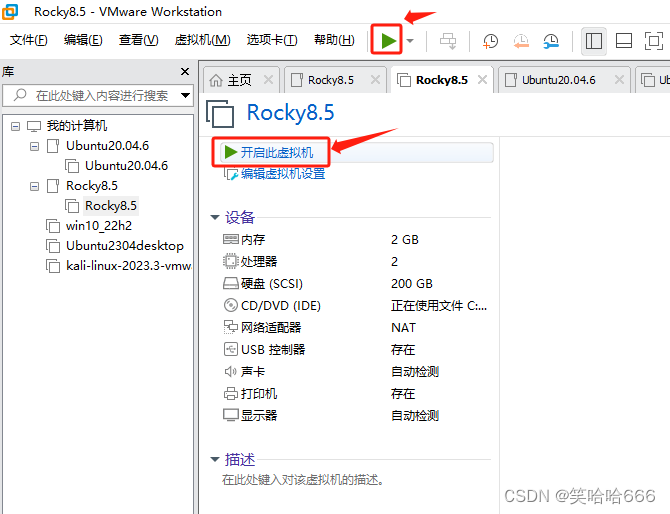

1、点击【开启此虚拟机】,或者点击菜单栏的绿色三角按钮,开机

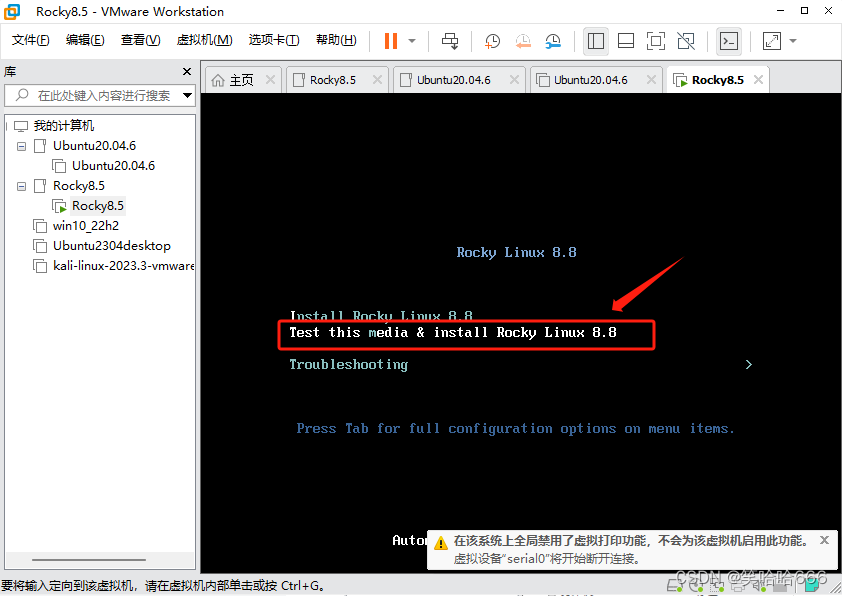

2、开机后,自动找到光盘,并且利用光盘来尝试进行安装,默认选中第二项,先测试光盘是否损坏,直接回车

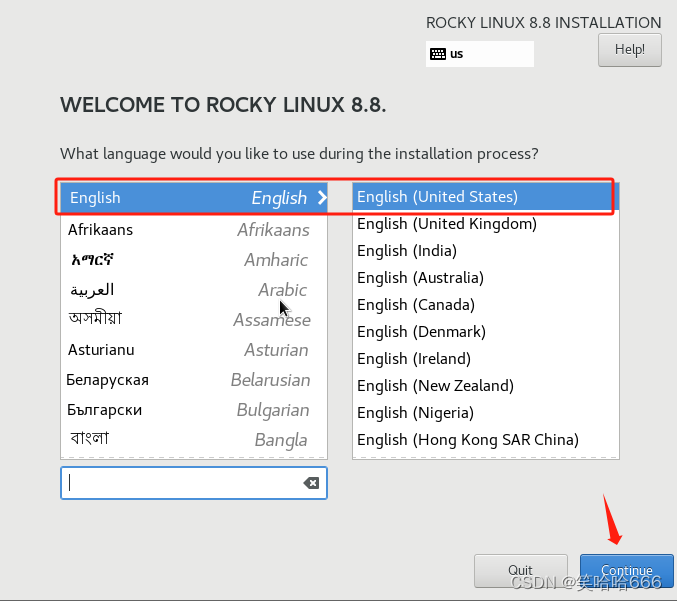

3、默认选择英文,点击【Continue】

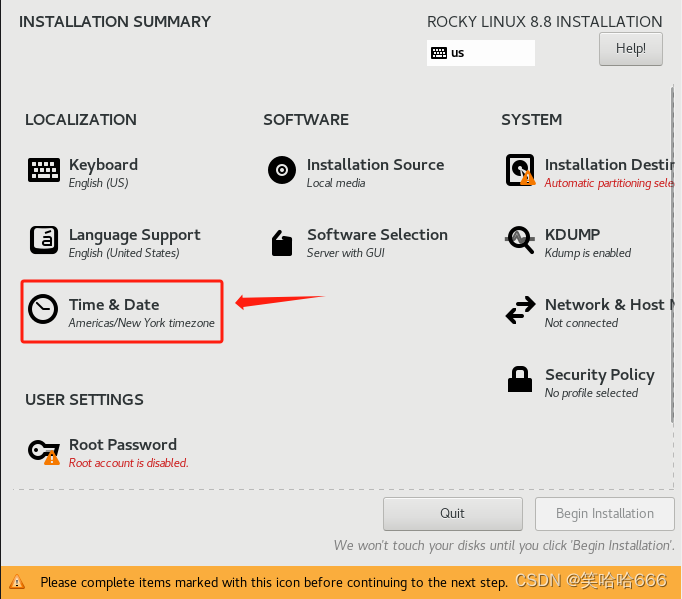

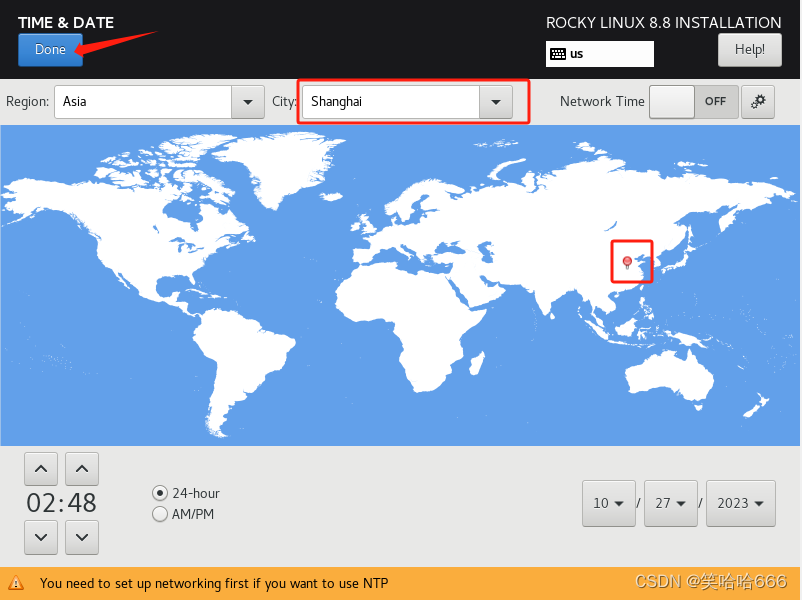

4、修改时区,选择上海,然后点击【Done】

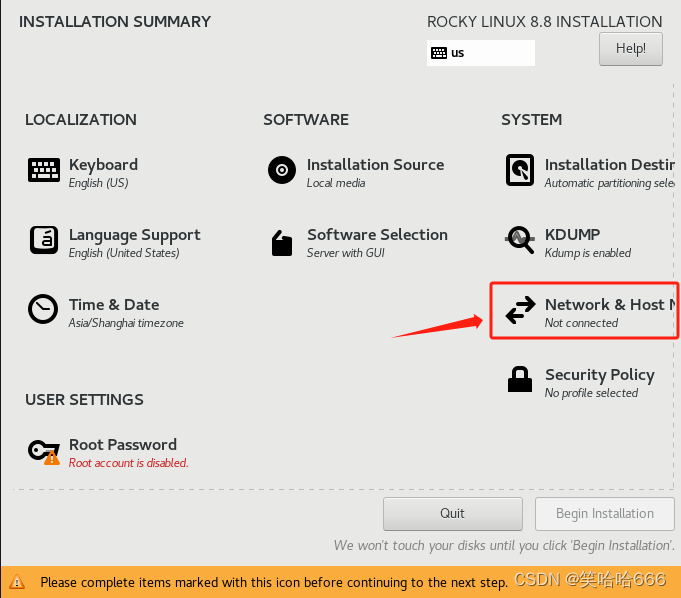

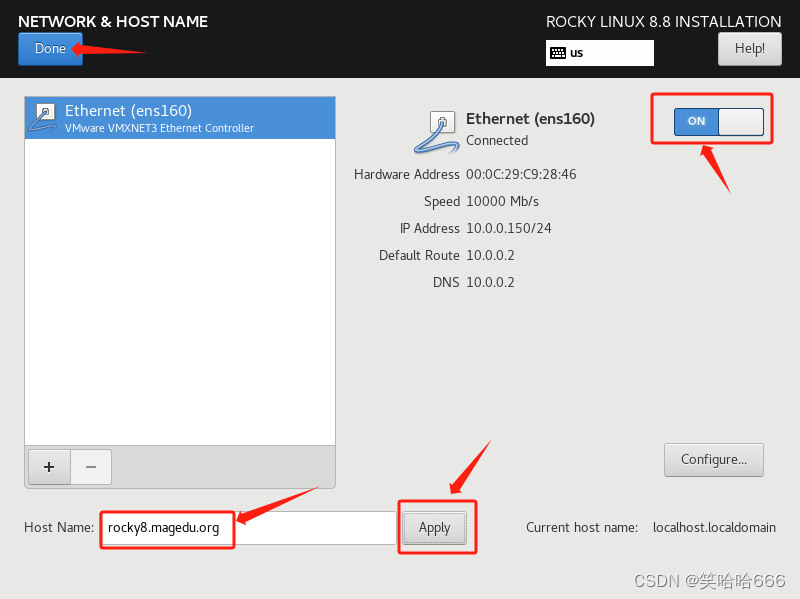

5、点击修改网络,打开按钮,修改主机名,然后点击【Apply】,然后点击【Done】

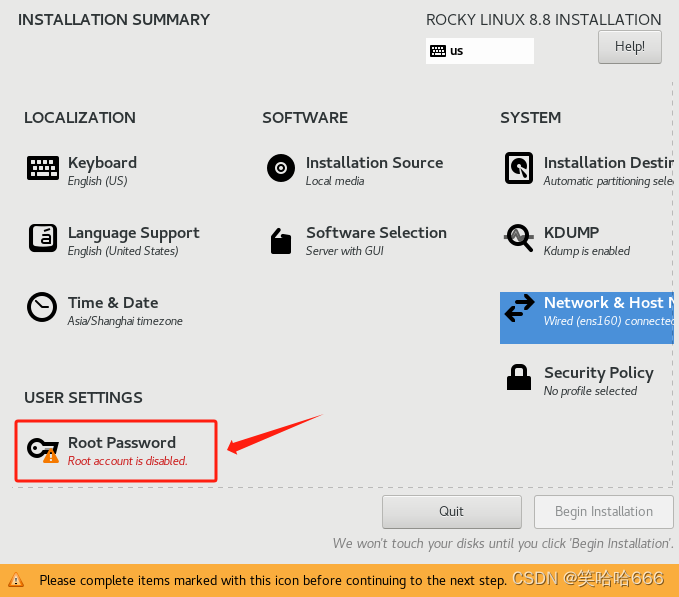

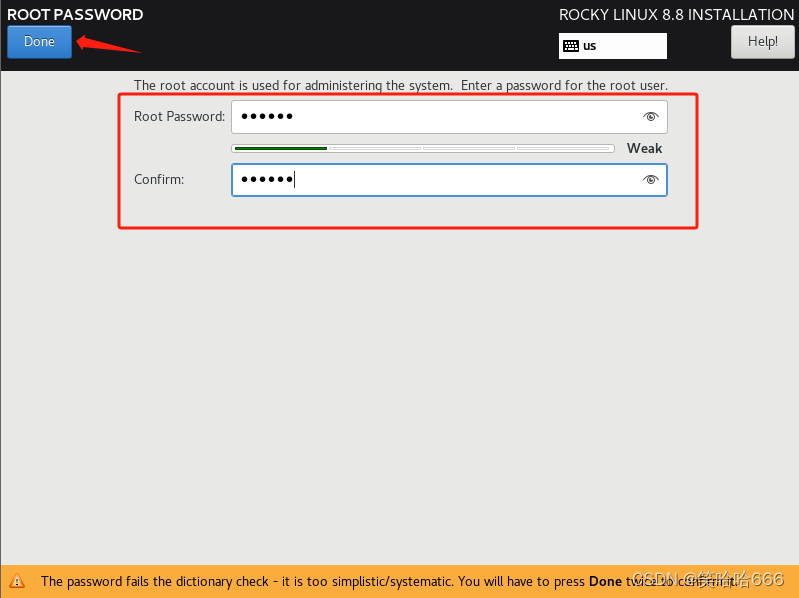

6、设置管理员root用户密码:

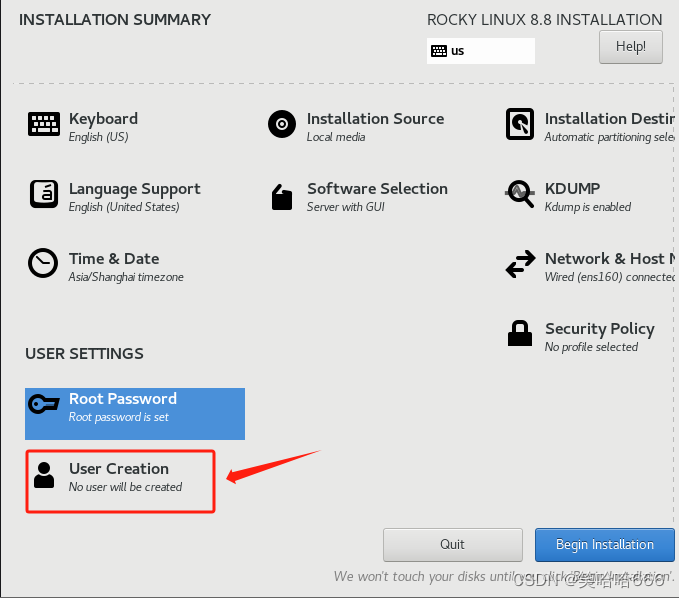

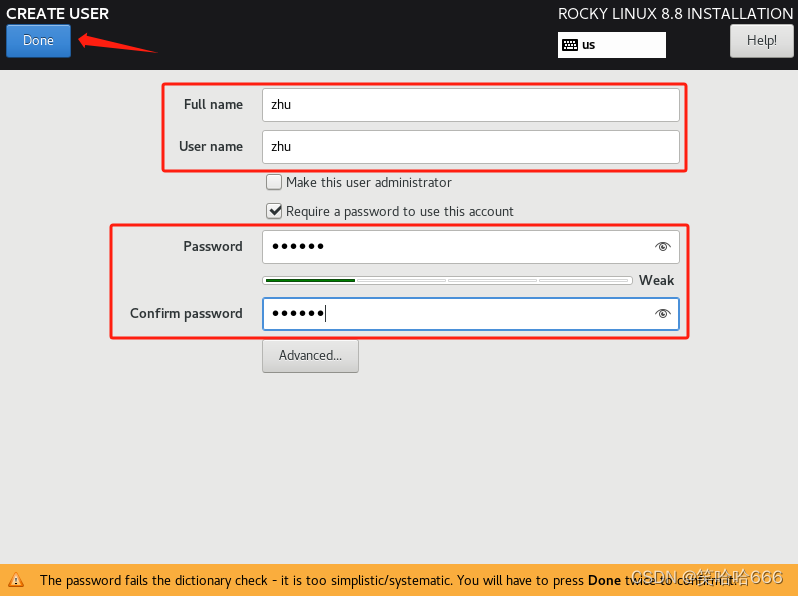

7、创建一个普通账户及密码:

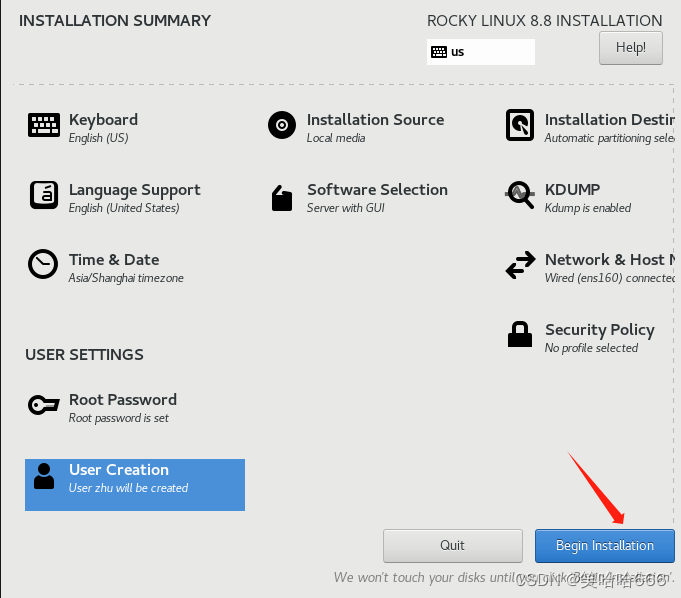

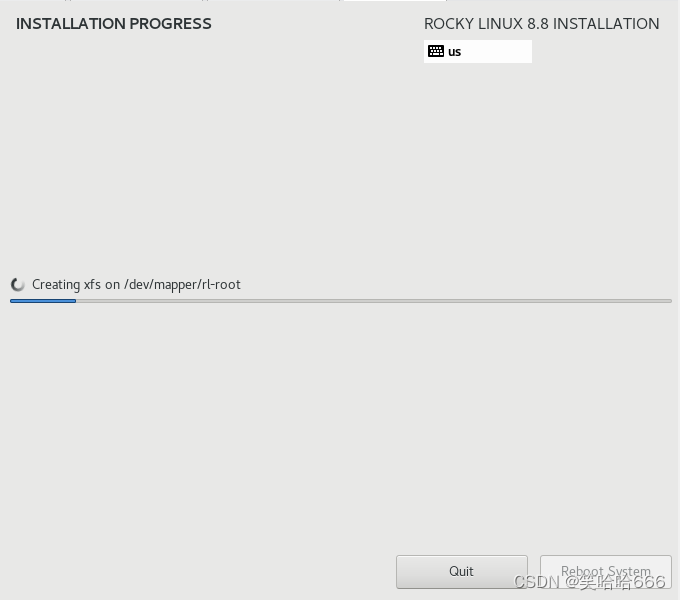

8、最后点击【Begin Installation】开始安装

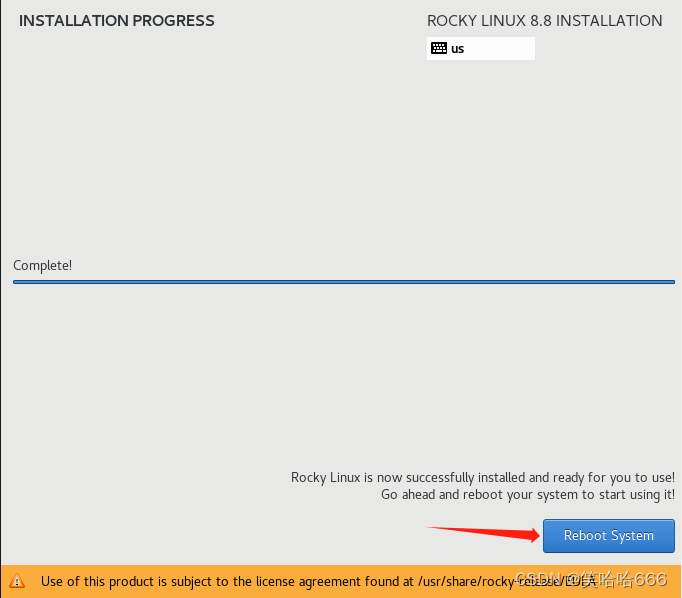

9、安装完成后,点击【Reboot System】重启系统

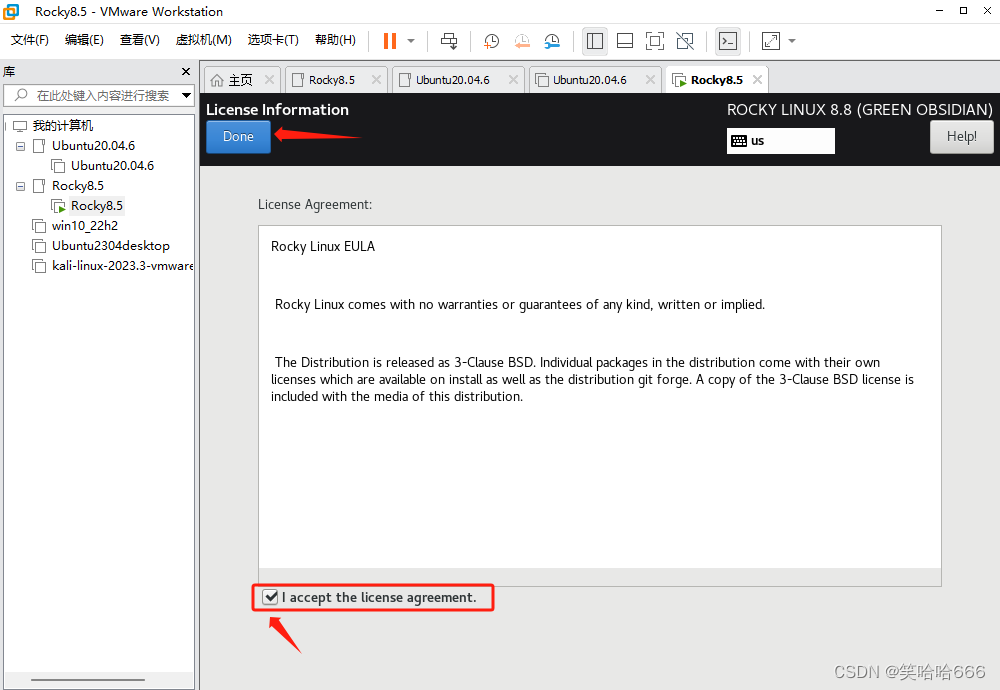

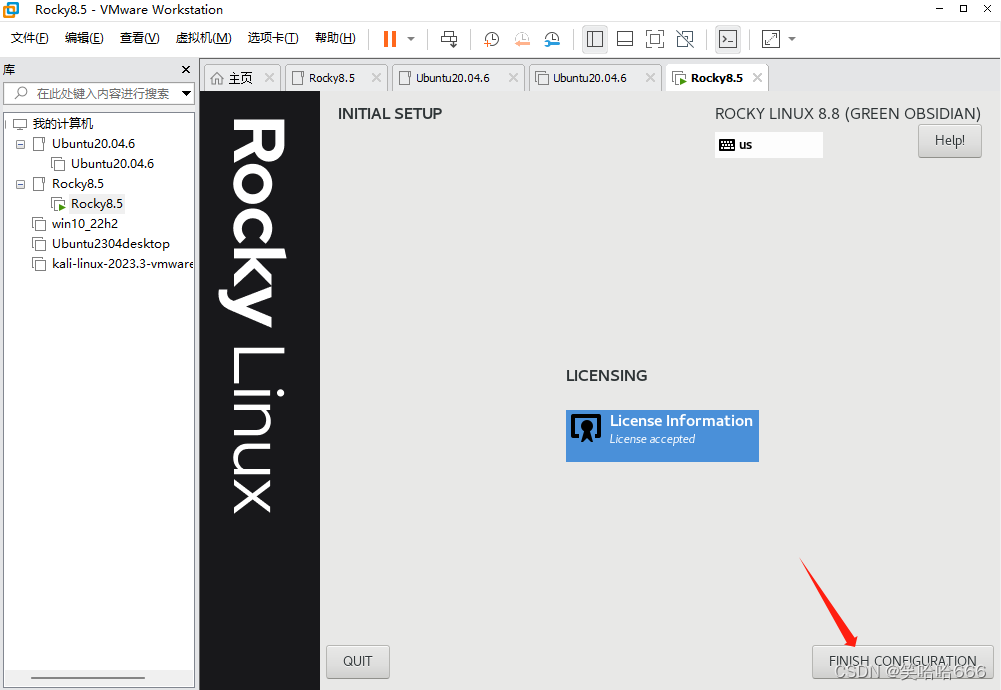

10、Rocky第一次登录需要点击LICENSING许可,后续就不用点击了

11、勾选”I accept the license agreement“,然后点击【Done】

12、最后点击【FINSH CONFIGURATION】,即可开机

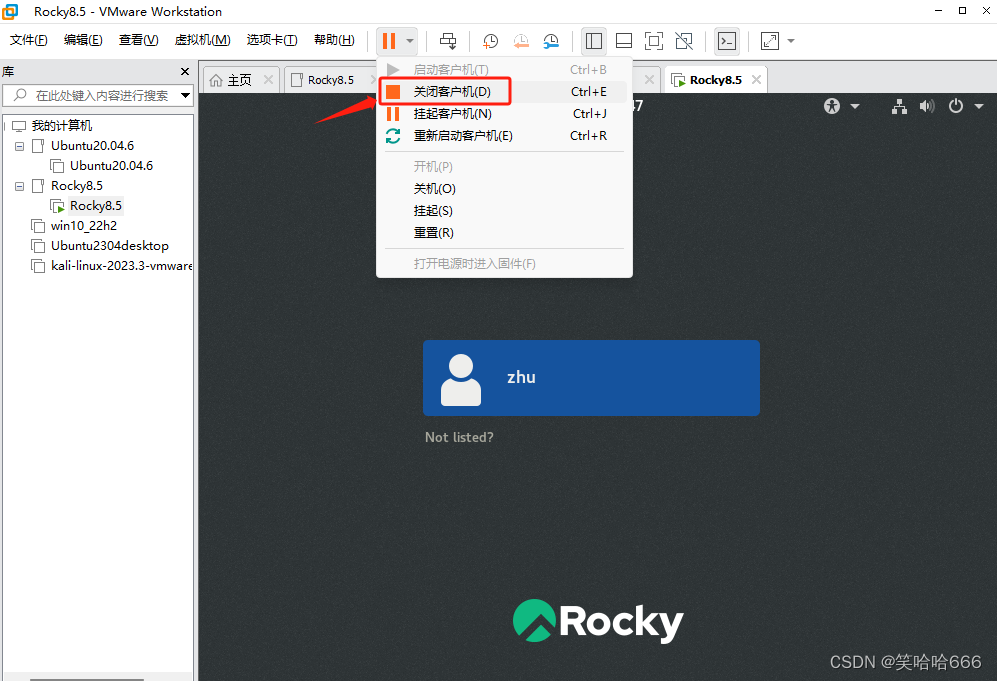

13、然后点击【关闭客户机】关机

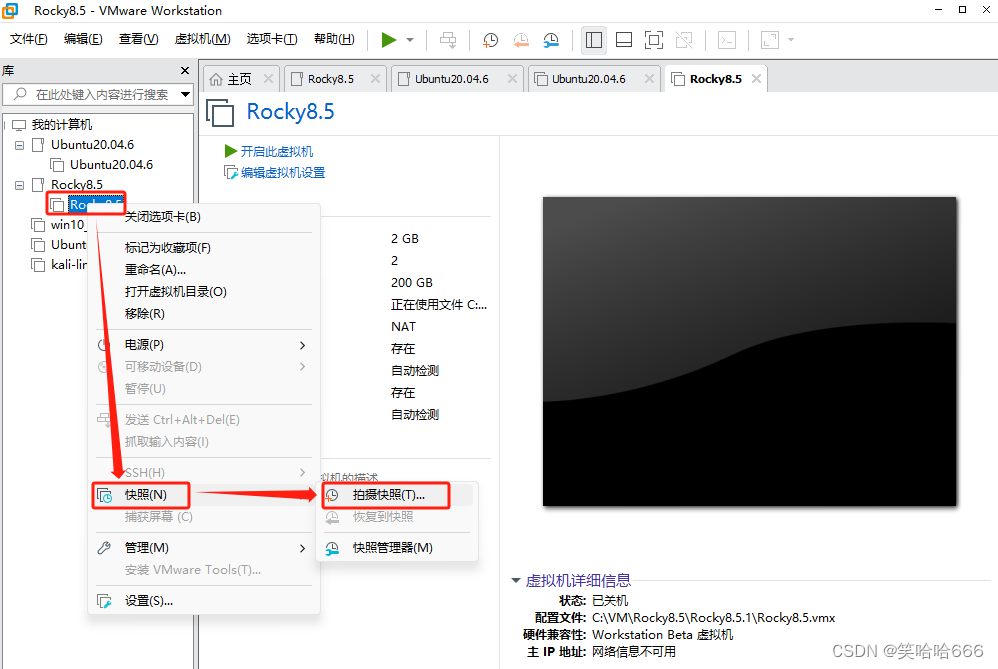

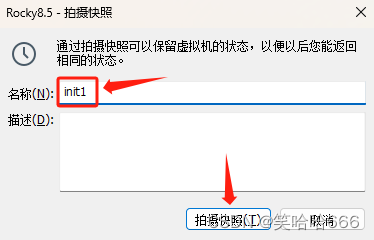

14、右击此虚拟机,然后点击【快照】->再点击【拍摄快照】

ubuntu的安装类似于rocky。

3)、并结合xshell说明如何通过虚拟IP登入系统。

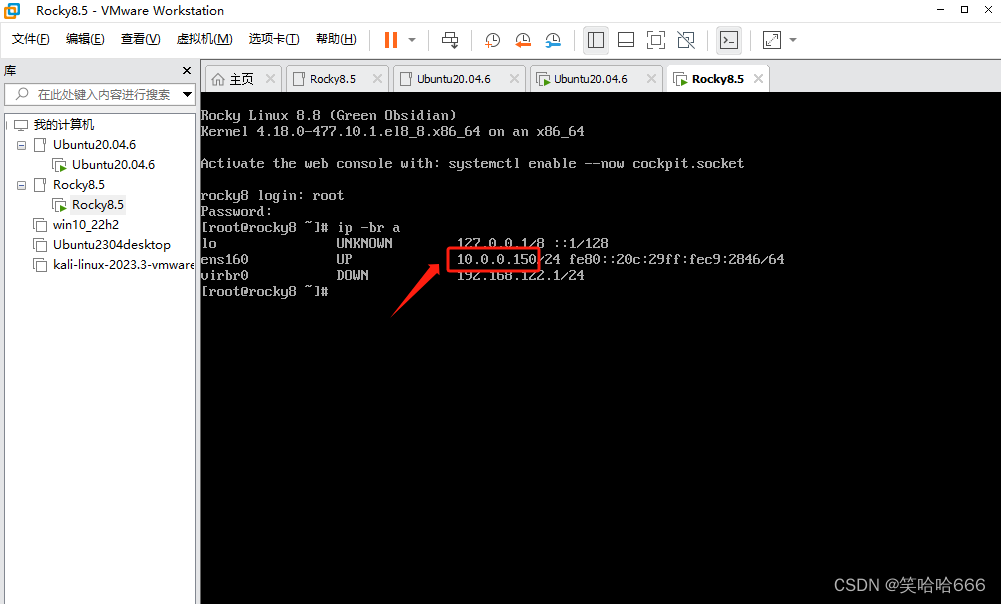

1、首先要知道Rocky8.5虚拟机的ip地址,可以用“ip -br a”命令来查询ip地址

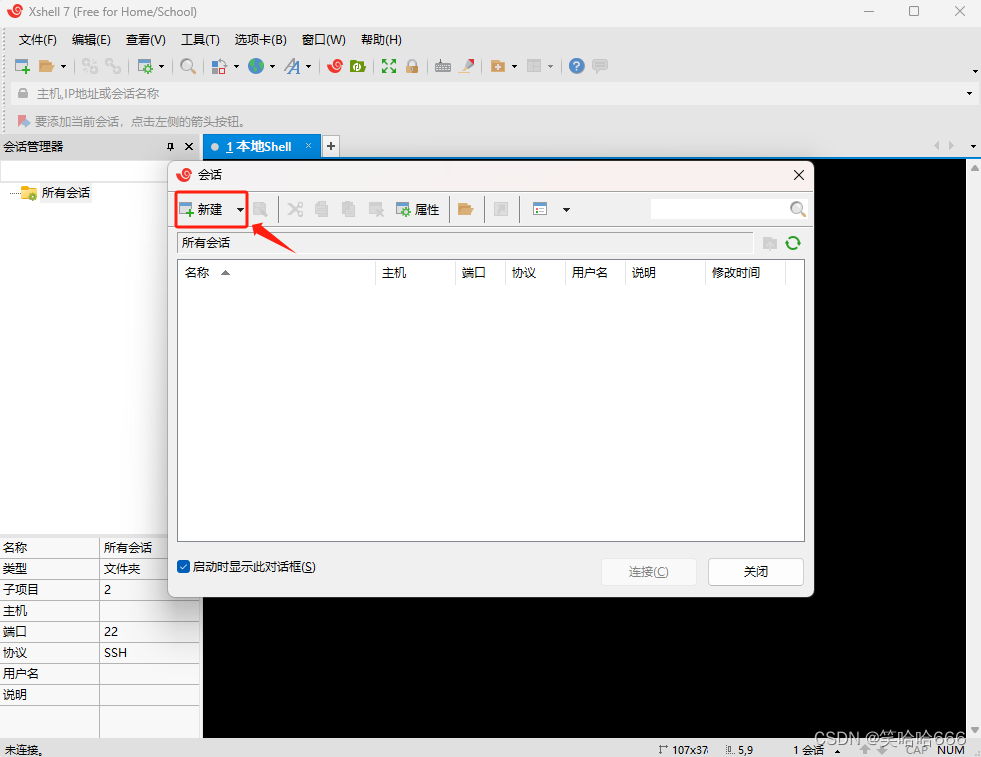

2、打开xshell远程连接工具,点击【新建】

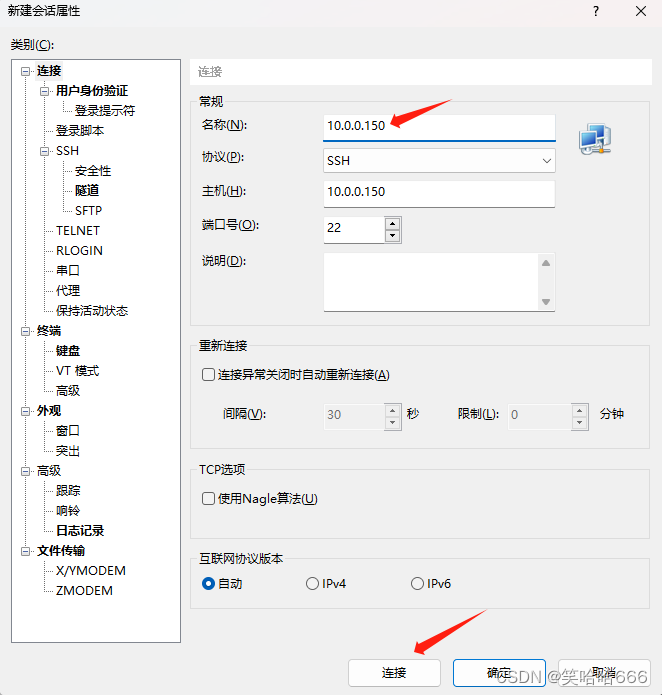

3、填写名称是Rocky8.5虚拟机的ip地址,然后点击【连接】

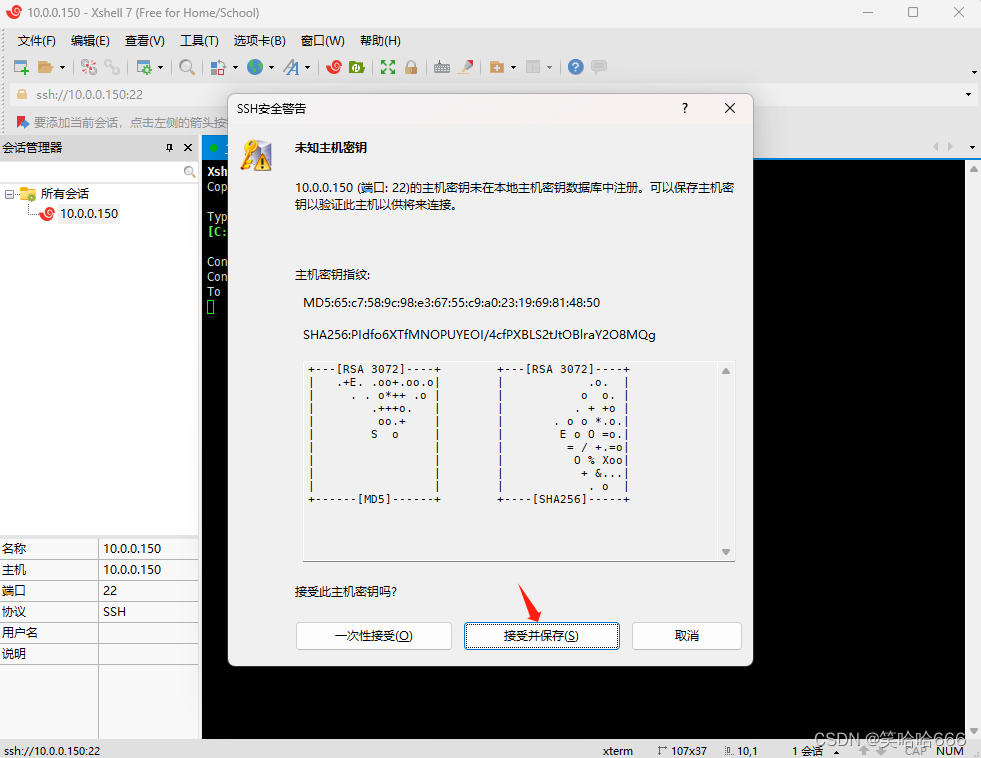

4、点击【接受并保存】

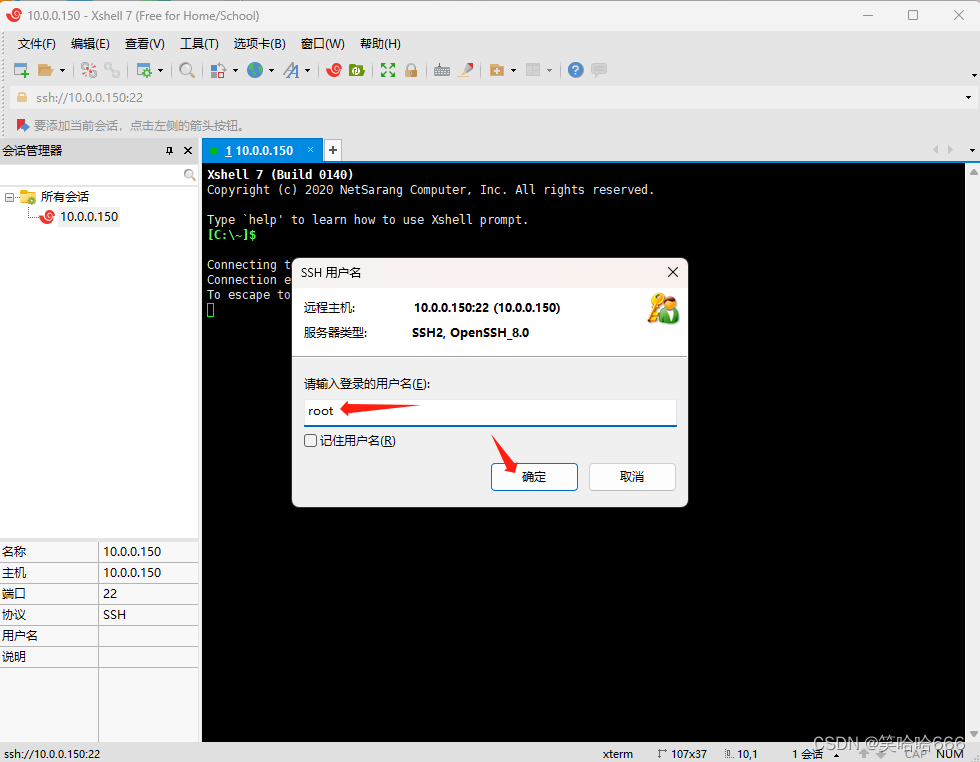

5、输入登录的用户名,点击【确定】

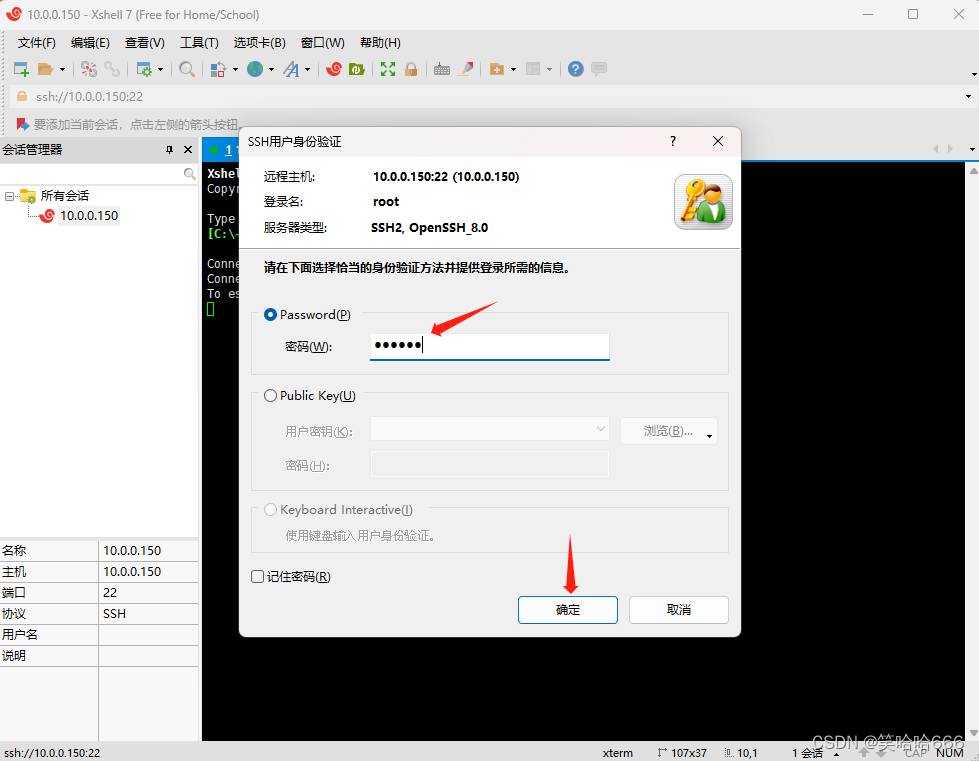

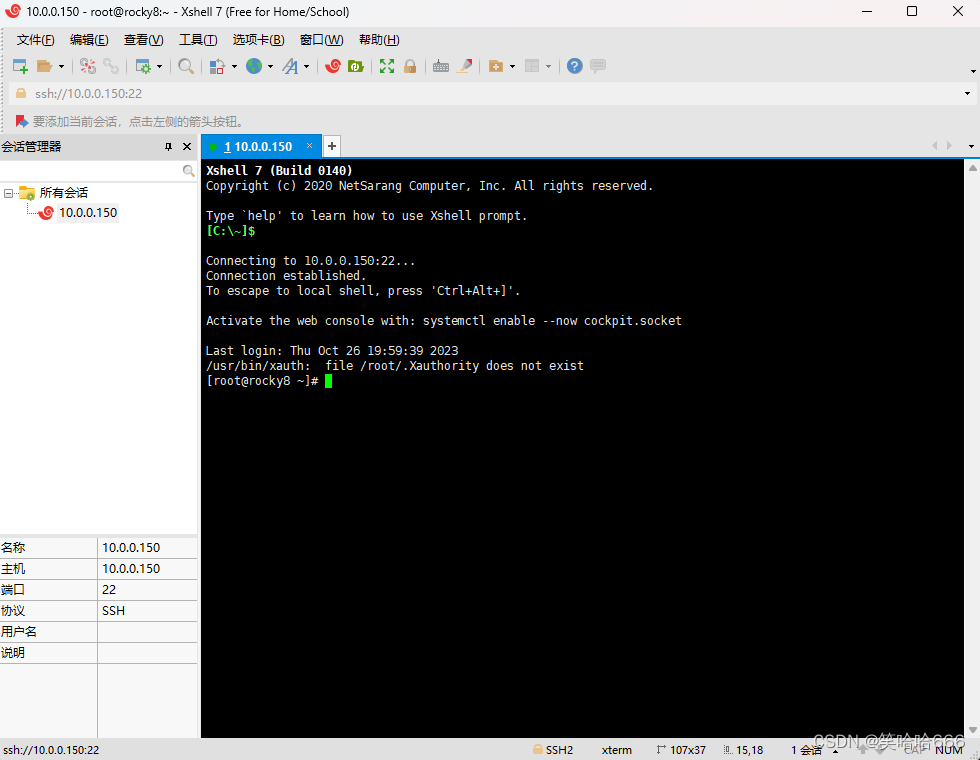

6、输入登录用户的密码,点击【确定】,即可进入系统。

3. 结合man命令总结linux常用基本命令用法,以及查看帮助文档的方法。

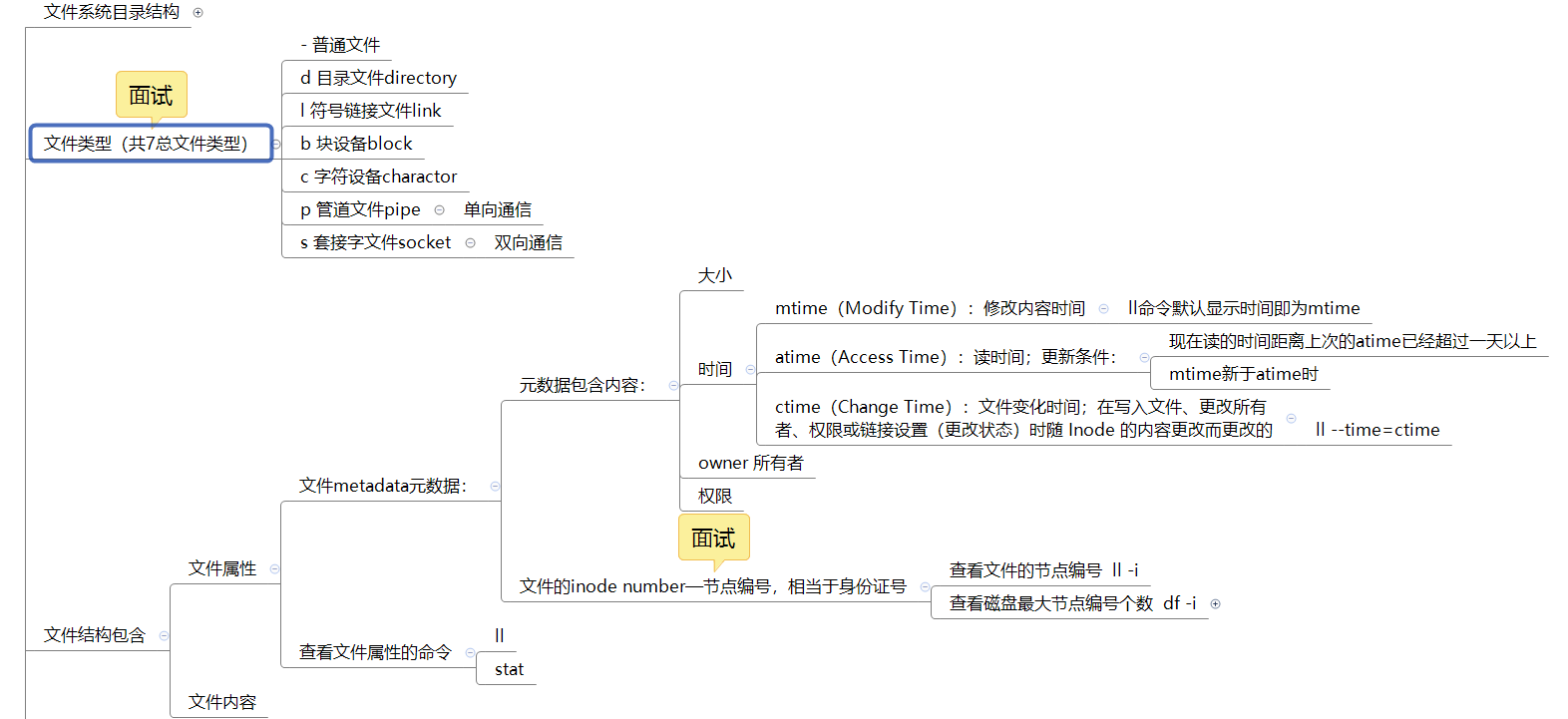

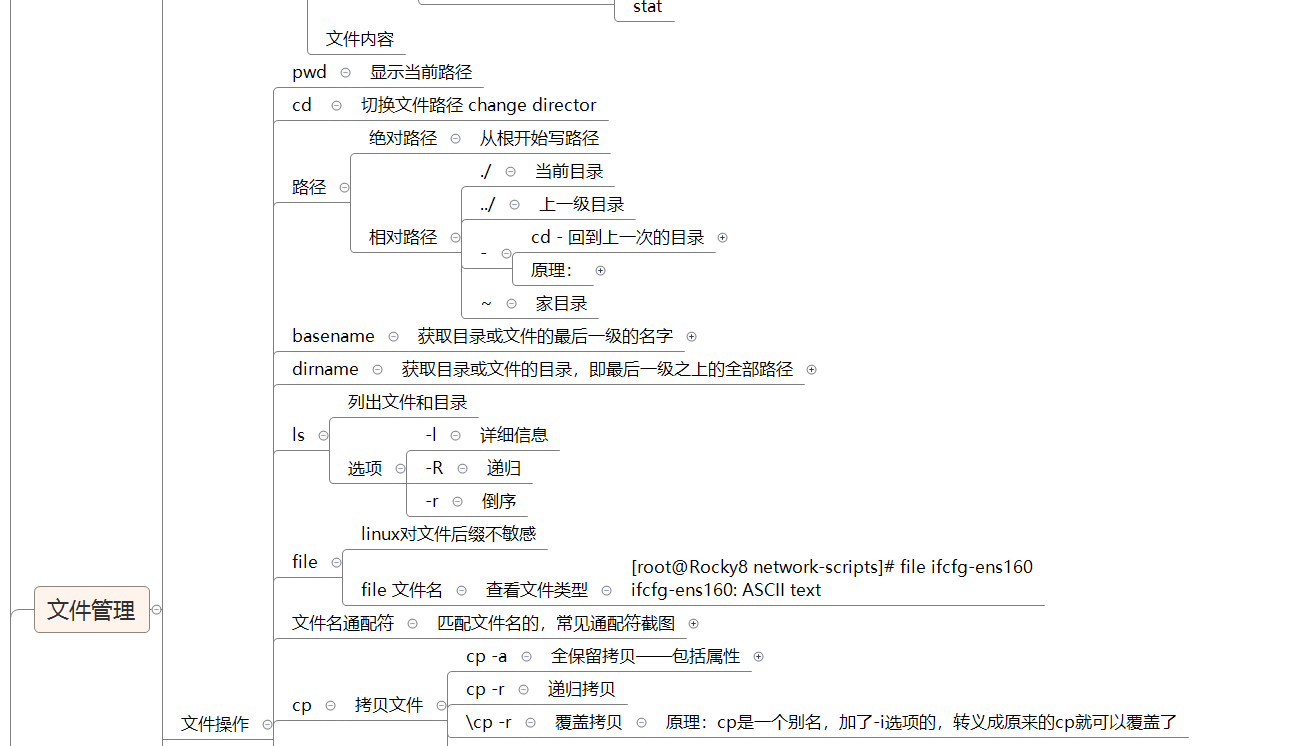

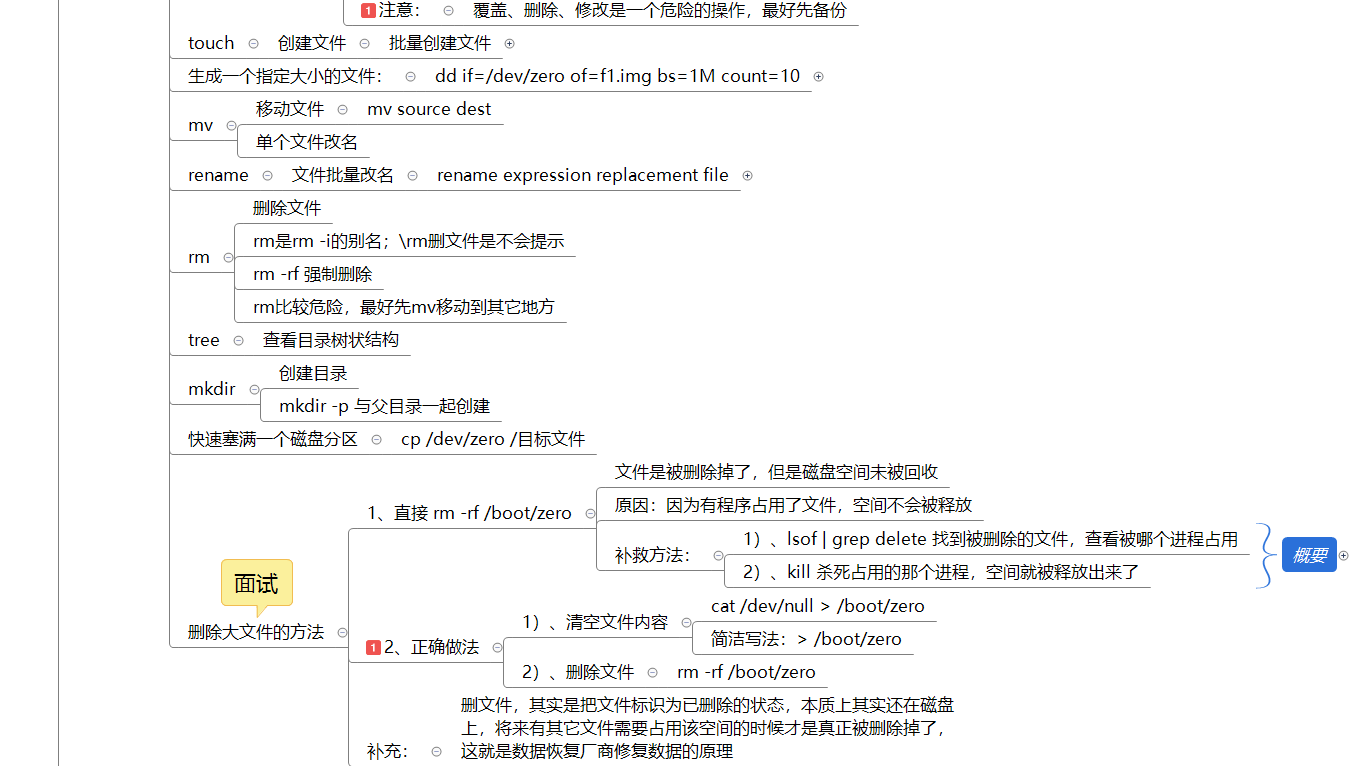

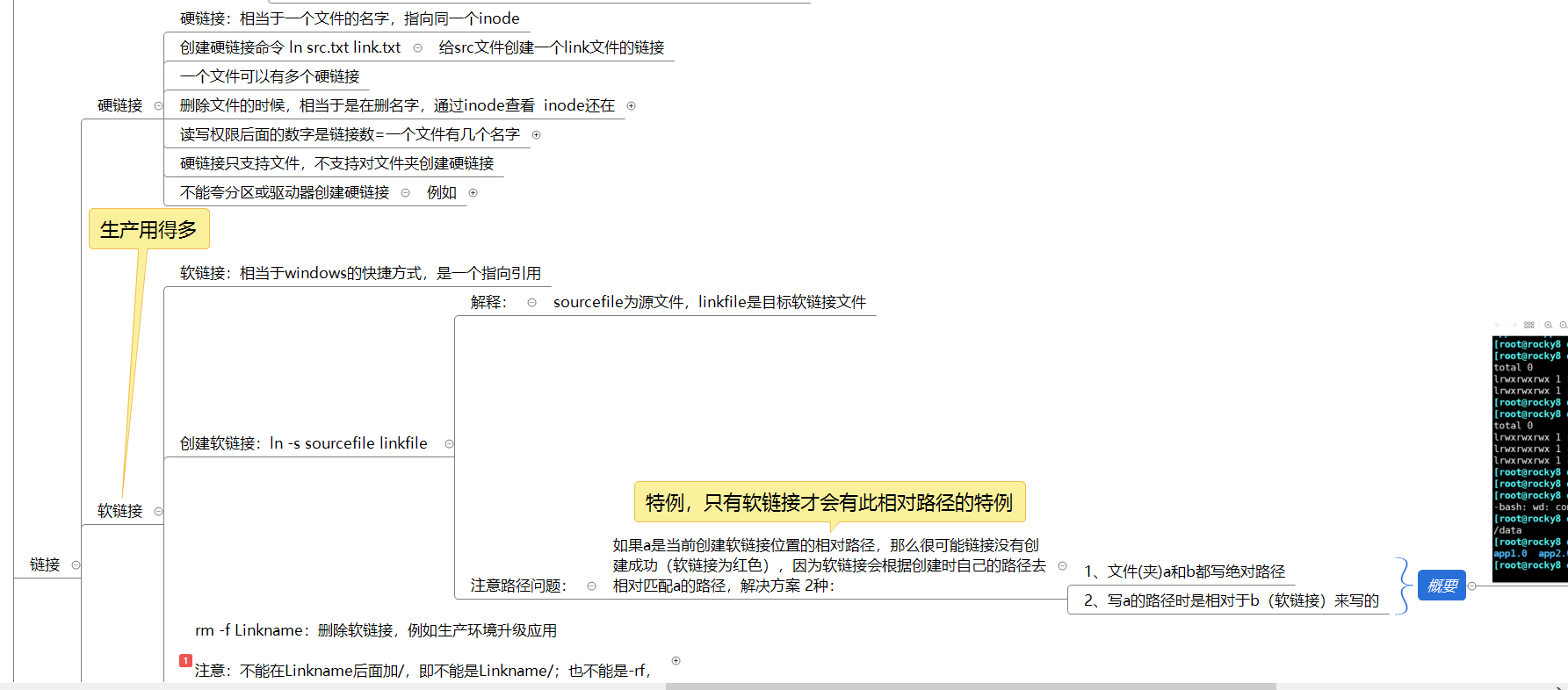

4. 总结linux文件系统相关知识,并结合操作演示文件操作常见的命令

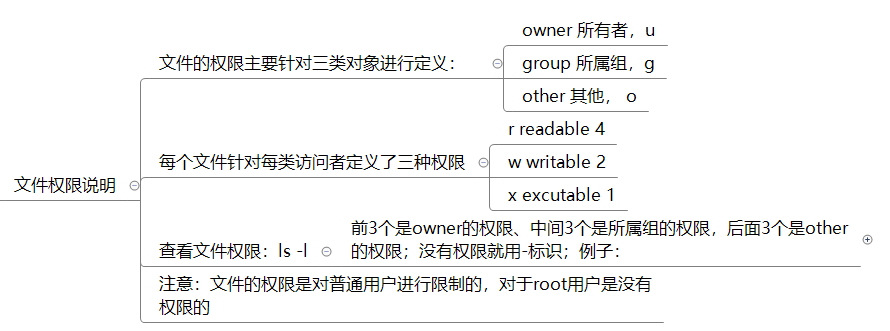

5. 总结linux安全模型

Linux安全模型是指Linux操作系统中用于保护系统和数据安全的一系列机制和策略。它是基于权限控制、身份验证、访问控制等多层防护机制构建而成的,为用户提供了多种安全保障措施。

Linux安全模型的核心是权限控制。Linux系统采用了基于权限的访问控制模型,通过为文件和目录设置不同的权限来限制用户对其的操作。每个文件和目录都有属主、属组和其他用户的三种权限,分别为读、写和执行。通过合理设置权限,可以有效地限制用户对系统资源的访问范围,提高系统的安全性。

Linux安全模型还包括了身份验证机制。用户在登录系统时需要提供正确的用户名和密码进行身份验证,只有通过验证的用户才能获得系统的访问权限。Linux系统支持多种身份验证方式,如基于口令的验证、基于密钥的验证等。通过使用强密码策略和多因素身份验证等措施,可以增强用户身份的安全性。

Linux安全模型还涉及到访问控制。Linux系统中的访问控制分为两个层次:用户级访问控制和进程级访问控制。用户级访问控制通过用户组的概念来管理用户的权限,可以将不同的用户划分到不同的用户组,并为每个用户组设置不同的权限。进程级访问控制则通过进程的访问权限来控制进程对系统资源的访问。通过合理设置用户组和进程权限,可以实现对用户和进程的精细化管理。

Linux安全模型还涉及到安全策略的制定和实施。在Linux系统中,可以通过设置安全策略来限制用户的行为和操作。例如,可以禁止用户使用特定的命令或访问特定的文件,可以限制用户在系统中的活动时间等。通过制定合理的安全策略,可以避免用户滥用系统权限,提高系统的安全性。

总结起来,Linux安全模型是一个多层次、多维度的安全防护体系。它通过权限控制、身份验证、访问控制和安全策略等多种机制和策略,为用户提供了全面的安全保障。在使用Linux系统时,用户可以根据自身需求和实际情况,合理设置权限、使用强密码、制定安全策略等,以提高系统和数据的安全性

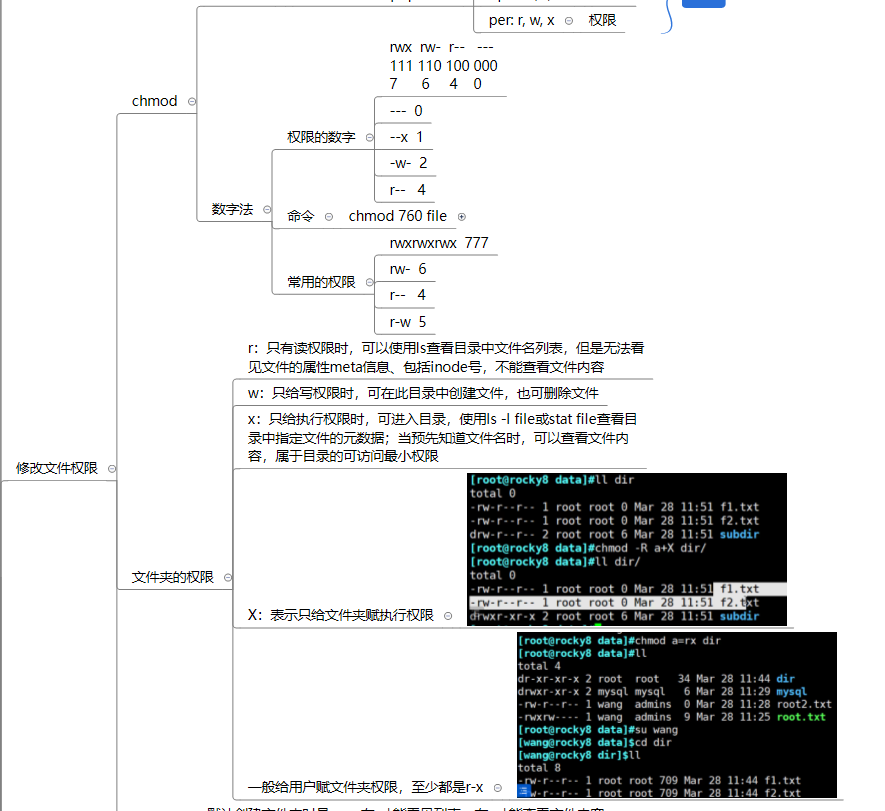

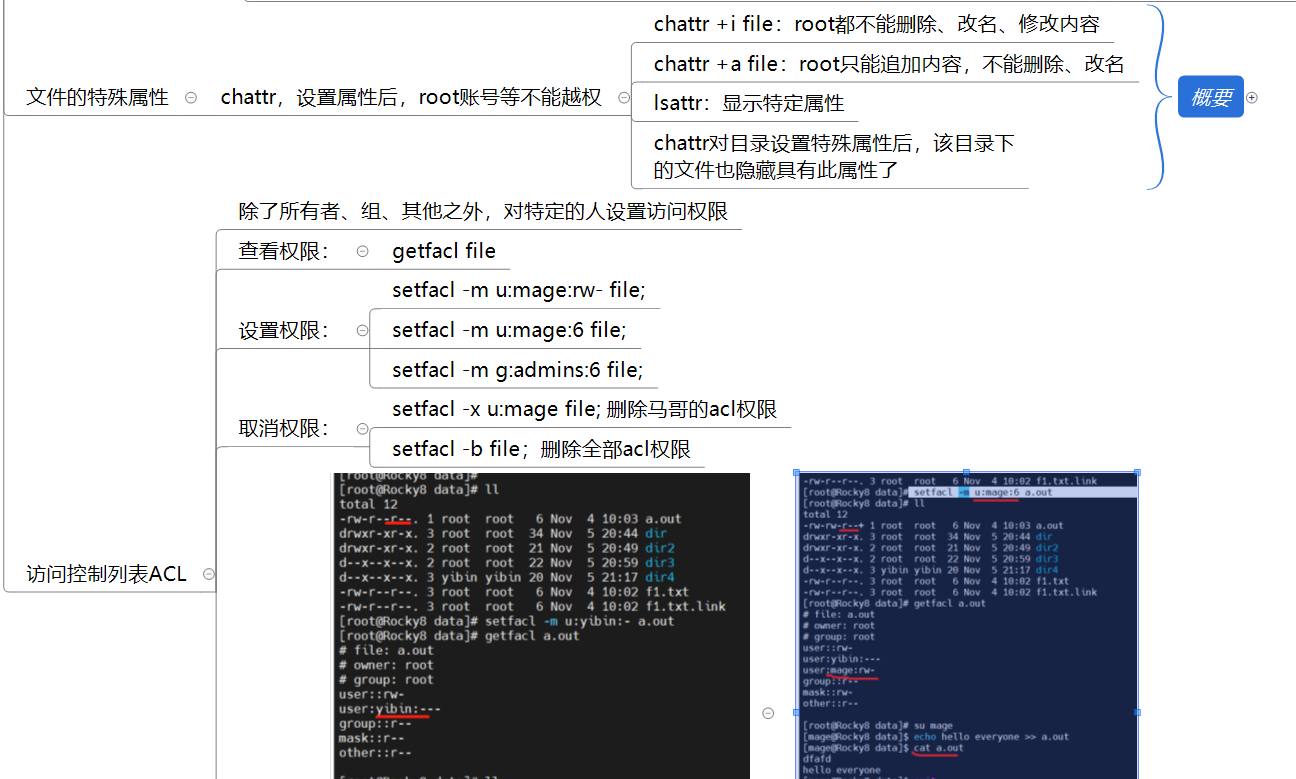

6. 总结学过的权限,属性及ACL相关命令及选项,示例。

7. 结合vim几种模式,学会使用vim几个常见操作。

1)如何打开文件。并在打开文件(命令模式)之后如何退出文件。

vim打开文件

zq:不保存退出

zz:保存退出

切换至扩展模式,wq保存退出,q!不保存退出

2)打开文件(命令模式)之后,进入插入模式。并在插入模式中如何回到打开文件的状态(命令模式),并在命令模式之后如何退出文件。

i 进入插入模式

按esc回到命令模式

命令模式zz保存退出,zq不保存退出

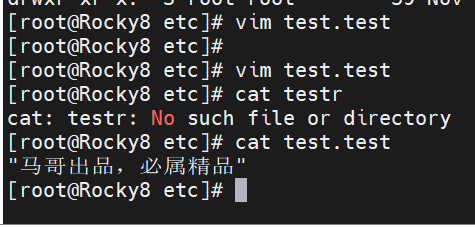

3)打开文件(命令模式)之后,进入插入模式,编写一段话,""马哥出品,必属精品"", 之后从插入模式中如何回到打开文件的状态(命令模式),并在命令模式之后如何退出文件。

vim test.txt

i

"马哥出品,必属精品"

esc

zz

4)使用cat命令验证文件内容,是刚刚自己写的内容。

cat test.tx

5)(可选),命令模式下,光标在单词,句子上进行前后,上下跳转。行复制粘贴。行删除。"

1、光标跳转

单词间跳转:

w 下一个单词的词首

e 下一个单词的词尾

b 上一个单词的词首

行首行尾跳转:

^ 行首第一个非空字符

0 行首

$ 行尾

行间移动:

#G 跳转到第#行

G 最后一行

1G,gg 第一行

句间移动:

)下一句

( 上一句

2、复制、粘贴、删除

删除:

dd 删除当前行

d$ 删除到行尾

d^ 删除到非空行首

dgg 删除到首行

dG 删除到尾行

#dd 删除#行

复制:

yy 复制当前行

y$ 复制到行尾

y^ 复制到行首

ygg 复制到首行

yG 复制到尾行

#yy 复制#多行

粘贴:

P (大P)复制到当前行前面

p (小p)复制到当前行后面

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步