20145308 《网络对抗》 恶意代码分析 学习总结

20145308 《网络对抗》 恶意代码分析 学习总结

实验内容

- 系统运行监控

- 恶意软件分析

基础问题回答

-(1)总结一下监控一个系统通常需要监控什么、用什么来监控。

-

监控系统的注册表、进程、网络连接情况、服务、文件

-

抓包软件可以监控网络连接情况,还可以用一些软件读取注册表变化等

-(2)如果在工作中怀疑一台主机上有恶意代码,请设计下你准备如何找到对应进程、恶意代码相关文件。 -

抓包找到可疑连接,找到对应的端口号,再查找该端口对应的进程,找到恶意代码相关文件

实验总结与体会

意外收获

-

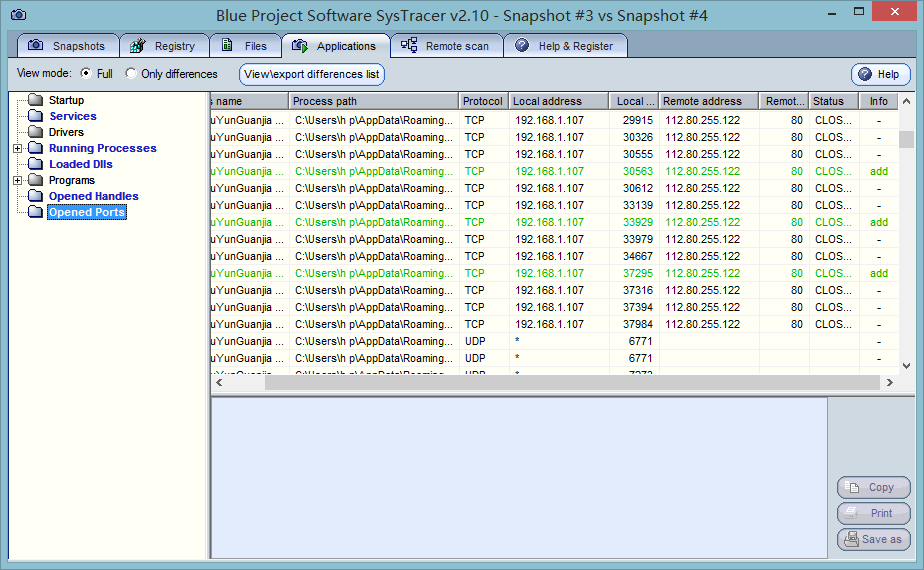

对比最后两次快照时,有了意外收获,最初是发现端口有变化,可是觉得奇怪,此时并没有重新创建网络连接,而且我的木马也没有用到80端口,怎么可能80端口有变化

-

后来发现是百度云在我没有启动它的时候自己在后台干一些小勾当,偷偷联网,鉴于百度云有自动备份的功能,我猜测他有可能在偷偷上传我电脑里新增的数据,好可怕,我并没有让他帮我备份啊。。。再也不敢再电脑里放不可告人的小秘密了。。。

实践过程记录

静态分析

- 具体原理主要就是利用特征码进行检测,但是根据上周的实验结果看出,检测能力不够强,还是需要对恶意代码的行为进行动态监测

动态分析

systracer

-

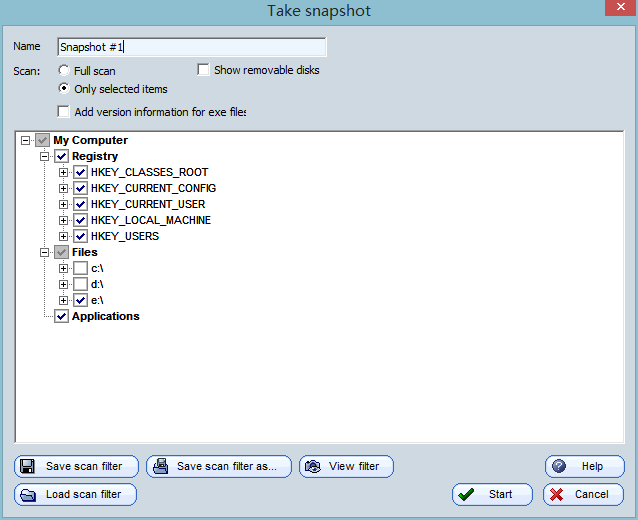

对靶机初始状态保存快照

Snapshot #1

-

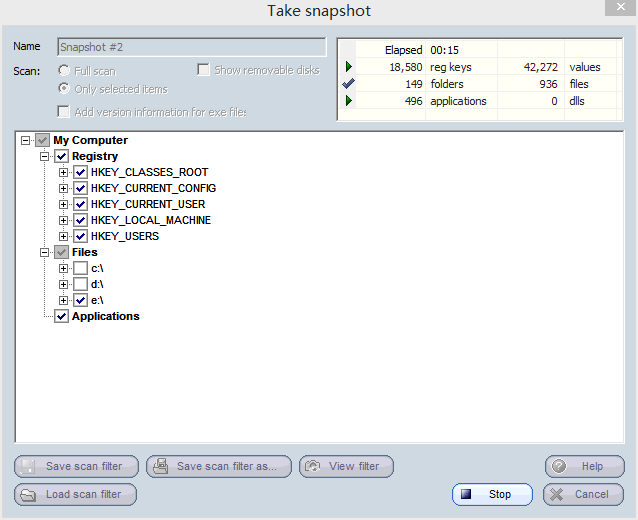

传输后门文件并保存快照为

Snapshot #2

-

对比两次快照,发现e盘新增后门文件

-

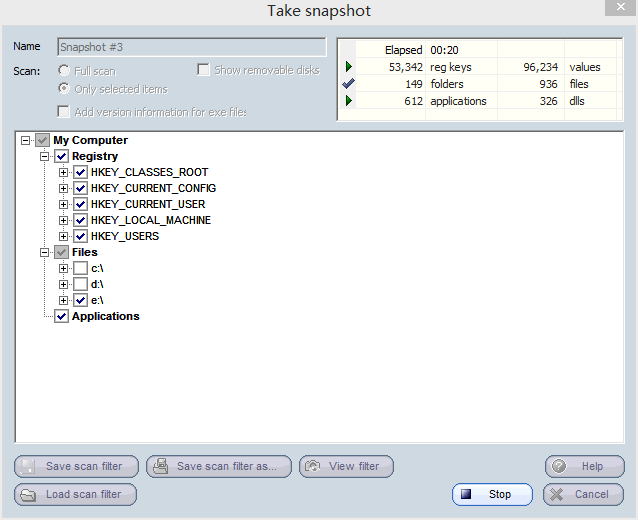

成功回连,保存快照

Snapshot #3

-

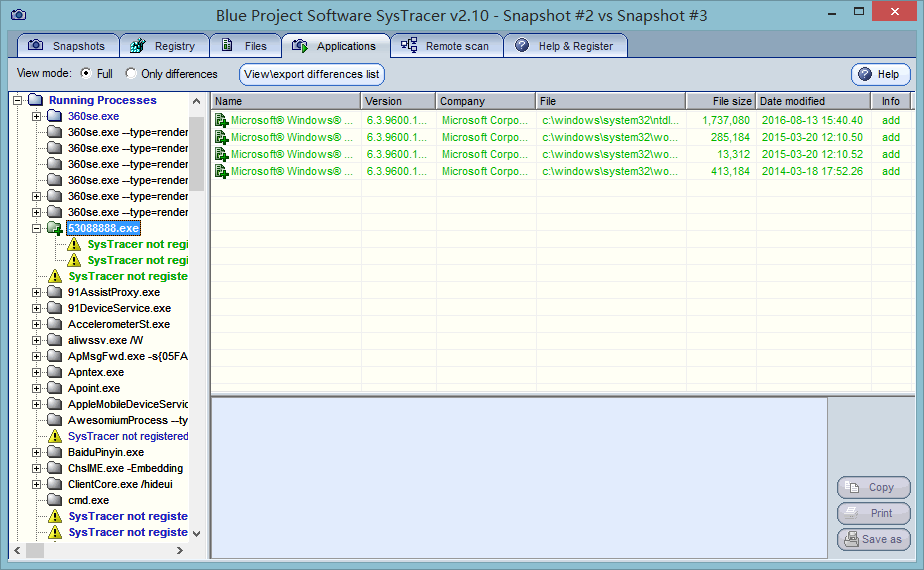

对比2 3两次快照

-

发现新增了一个注册表键,修改注册表的键值是一般木马的行为

-

新增了进程文件

-

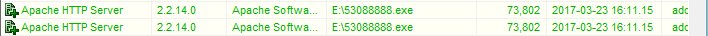

新增进程还创立了网络连接,这就很可疑了,暴露了木马的一般行为

-

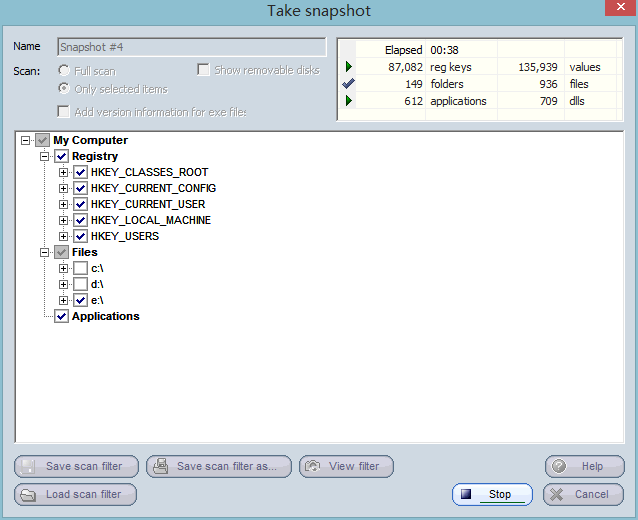

获得靶机的shell,保存快照

Snapshot #4

-

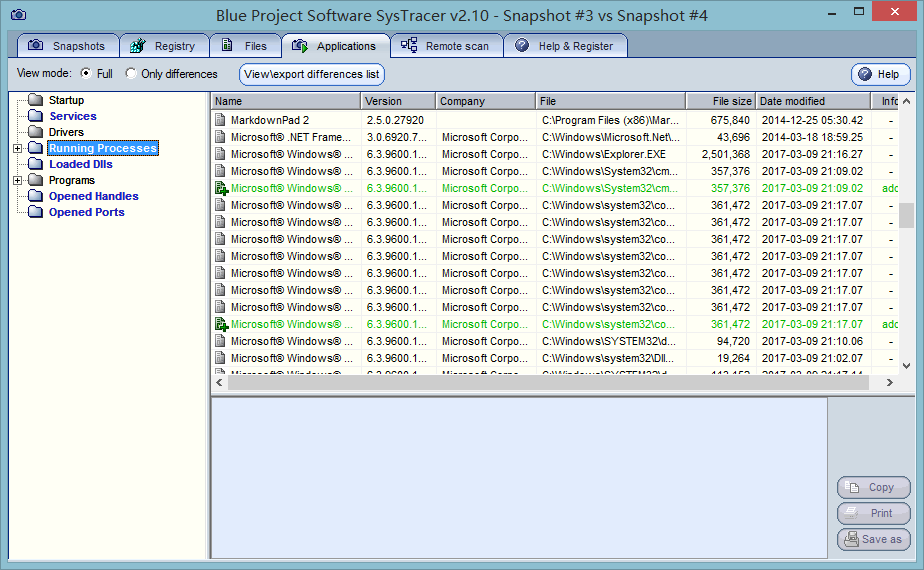

对比两个快照

-

有新增的进程

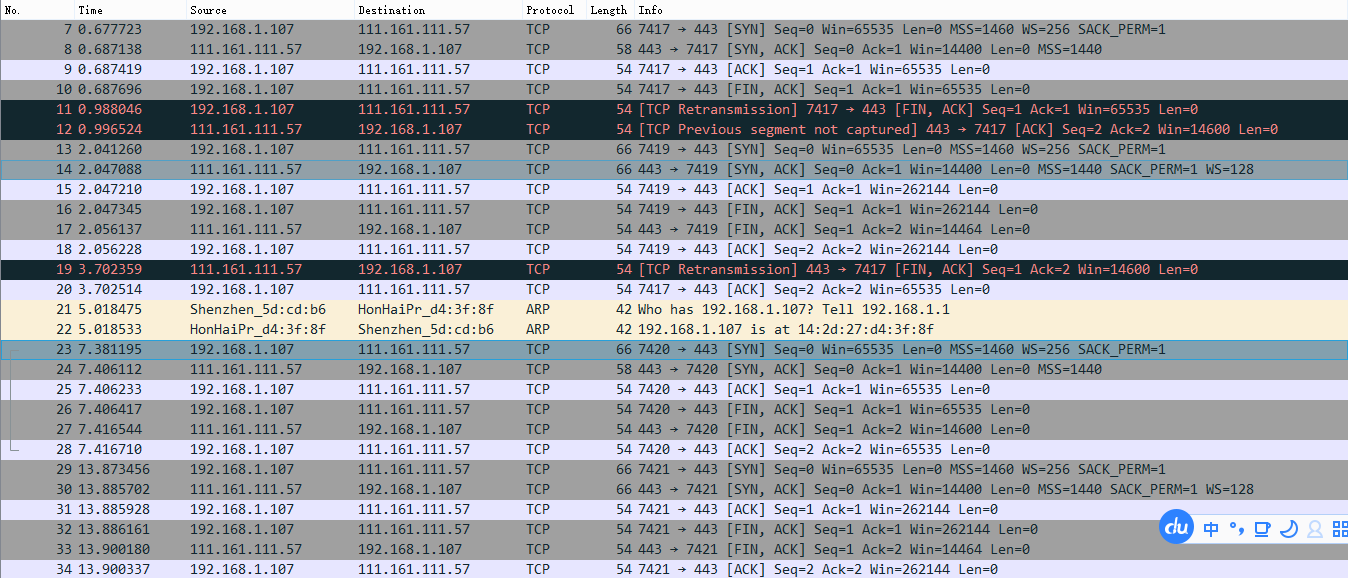

wireshark

-

捕获靶机与攻击机之间的通讯

-

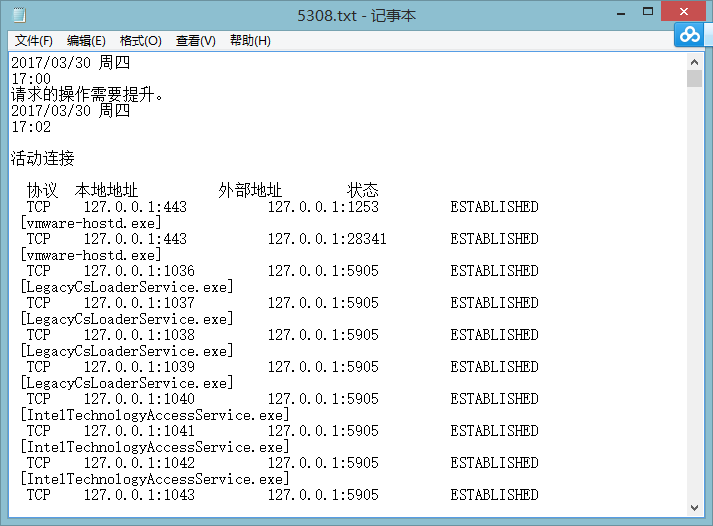

发现回连kali的一瞬间,靶机和攻击机之间建立了好多通信,分析其中一个数据包

-

源IP是靶机IP,目的IP和Kali的IP并不一致,这是因为虚拟机进行网络通讯要通过NAT方式,要经过一个地址池随机分配一个用于网络连接的IP,这里就是这个IP

-

目的端口就是我们预先设计好的443端口

-

但是发现靶机用于网络连接的端口一直在变,似乎是不同的服务在用不同的端口?这里不是很清楚

TCPView

-

使用TCPView查看回连Kali前后的网络连接情况

-

后门程序开启了7960端口,回连目标主机,又预设目标主机的监听端口是443,所以伪装成了HTTPS连接

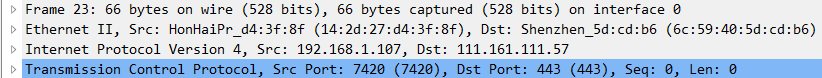

使用netstat命令设置任务计划,每隔一段时间反馈

-

创建

我就是病毒大魔王啊任务,并新建触发器

-

在C盘下建立145308_virus文件夹,并新建脚本文件

-

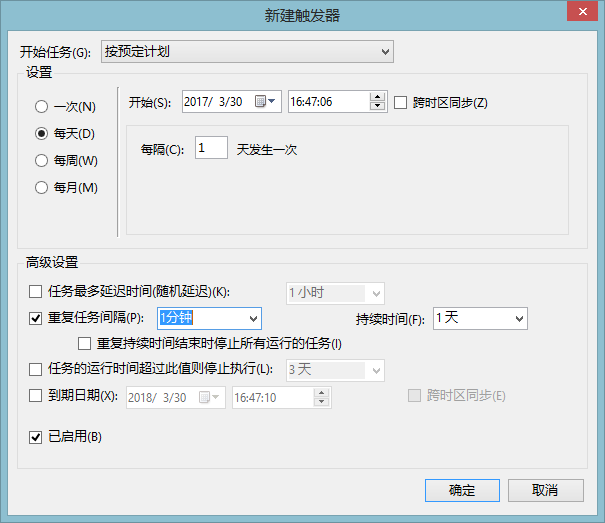

创建任务完成后,运行病毒大魔王程序

-

以管理员权限运行

5308.bat,查看5308.txt文件

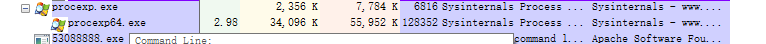

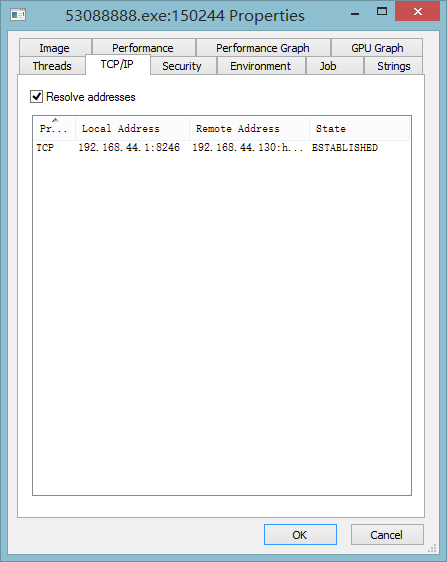

Process Explorer

-

回连成功后,新增后门程序进程

-

查看并分析具体信息

-

和远程攻击机建立连接

-

还可以用Process Explorer查看创建进程的程序信息和进程相关信息

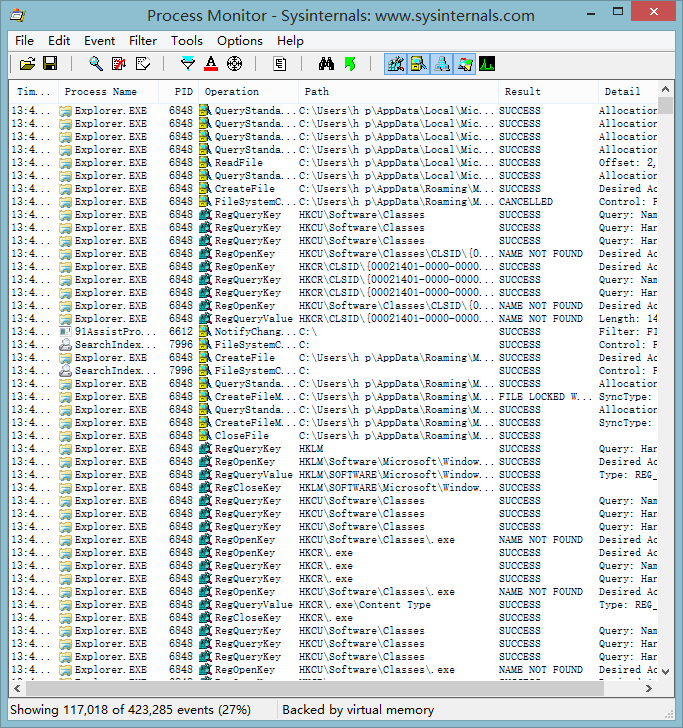

Process Monitor

-

回连成功后,出现了很多Explorer.exe相关的进程

-

Explorer.exe是Windows程序管理器或资源管理器,猜测应该是木马运行伪装成了系统固有文件的执行

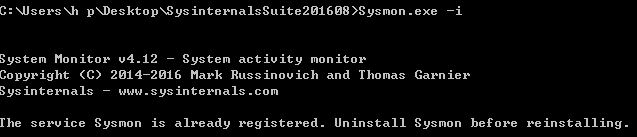

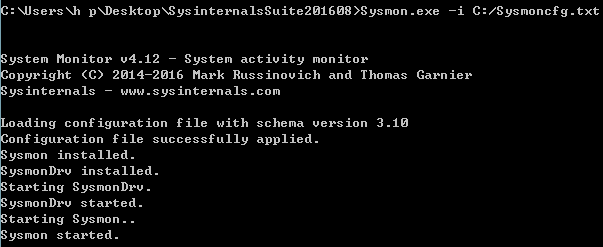

sysmon

-

安装失败,尝试先卸载再安装也不可以

-

请教了小鸡饼同学,并参照了老师的博客,增加了一个配置文件,成功安装

-

sysmon启动

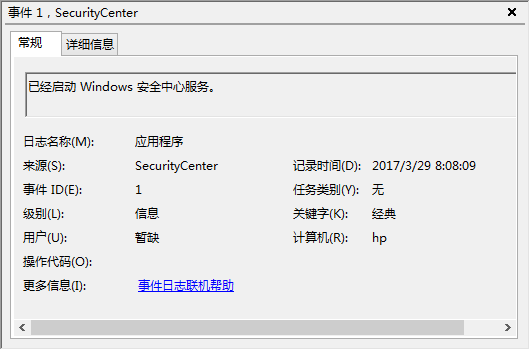

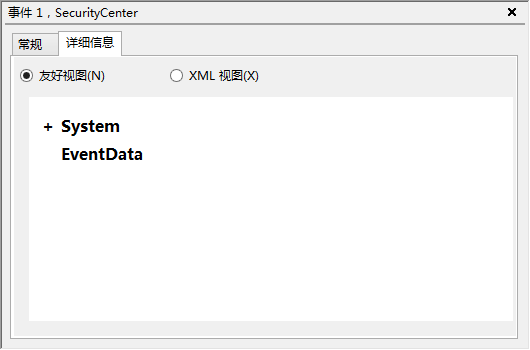

-

查看事件ID为1的一个进程

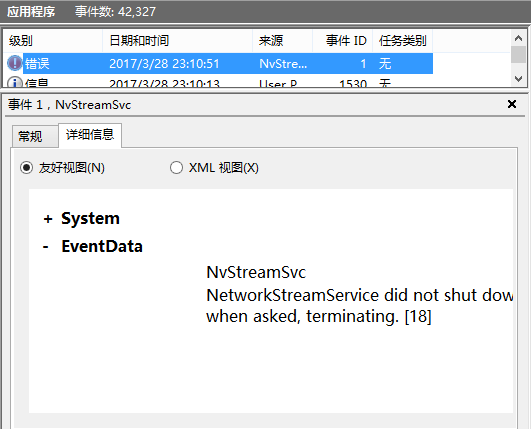

-

查看我的日志的时候,发现有一个ID为1的事件显示错误

-

上网查阅发现貌似和显卡有关,英伟达视频传送流服务,而且很多人都说有了它CPU占用100%,想到经常CPU占用达到100%的我不禁后背一凉,但是我胆小啊,又不敢向网上的教程学习关了它